はじめに

Forensic UltraDock v5をとある経路で頂いたので早速自宅に持ち帰り、証拠保全をしてみる。

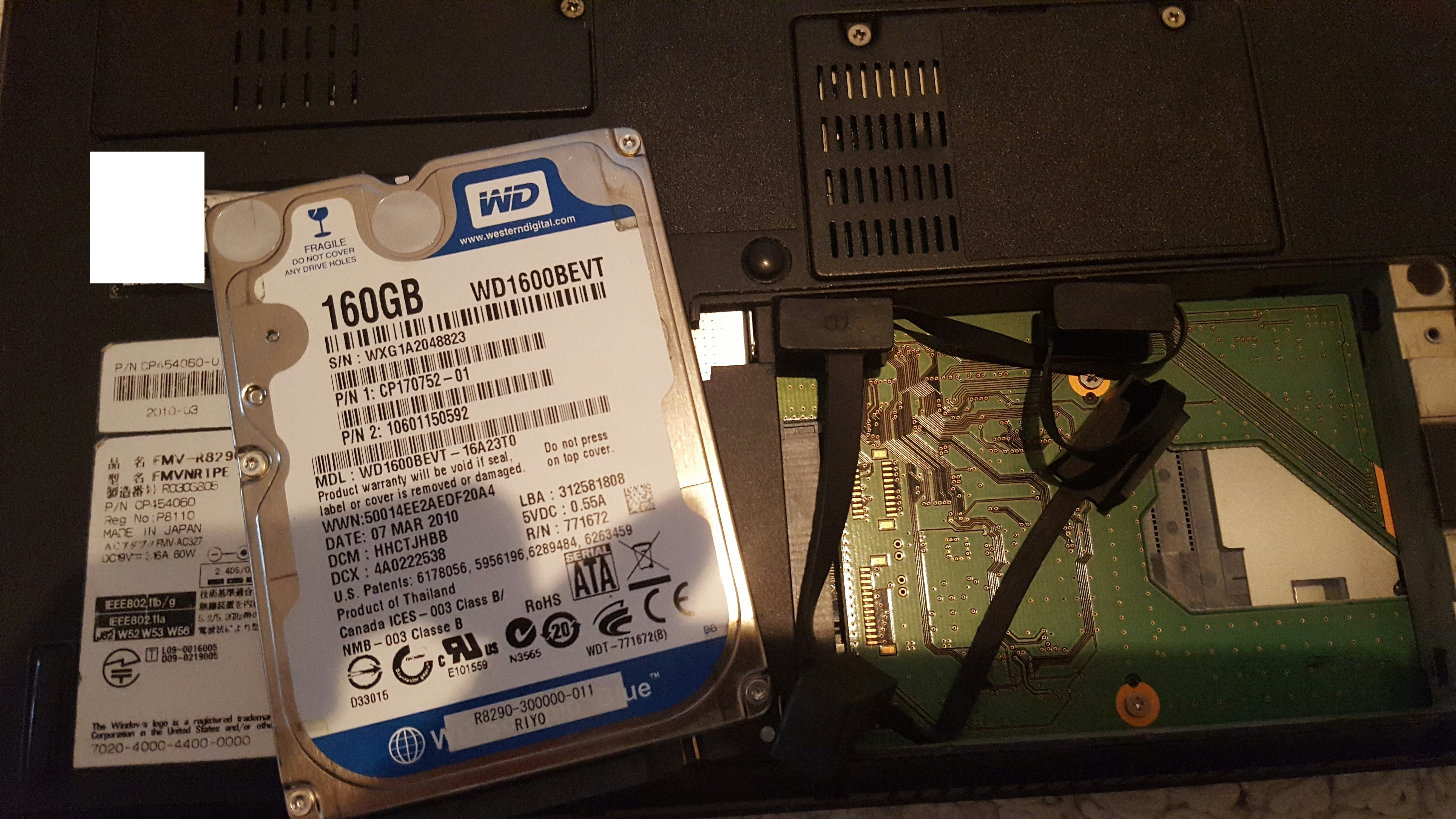

HDDの抜き出し

学生時代に使っていたマシンのHDDを抜き出してみる。

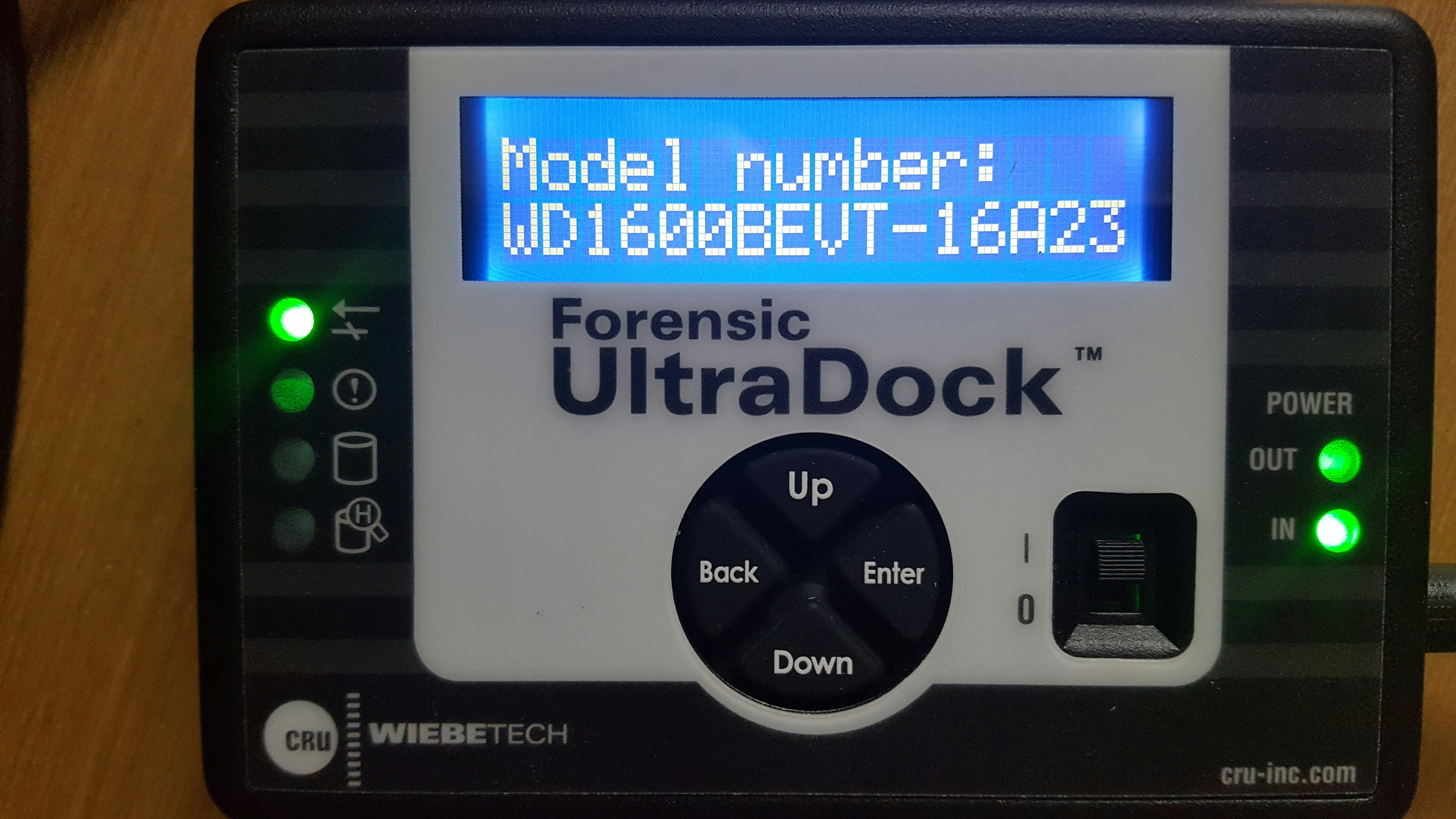

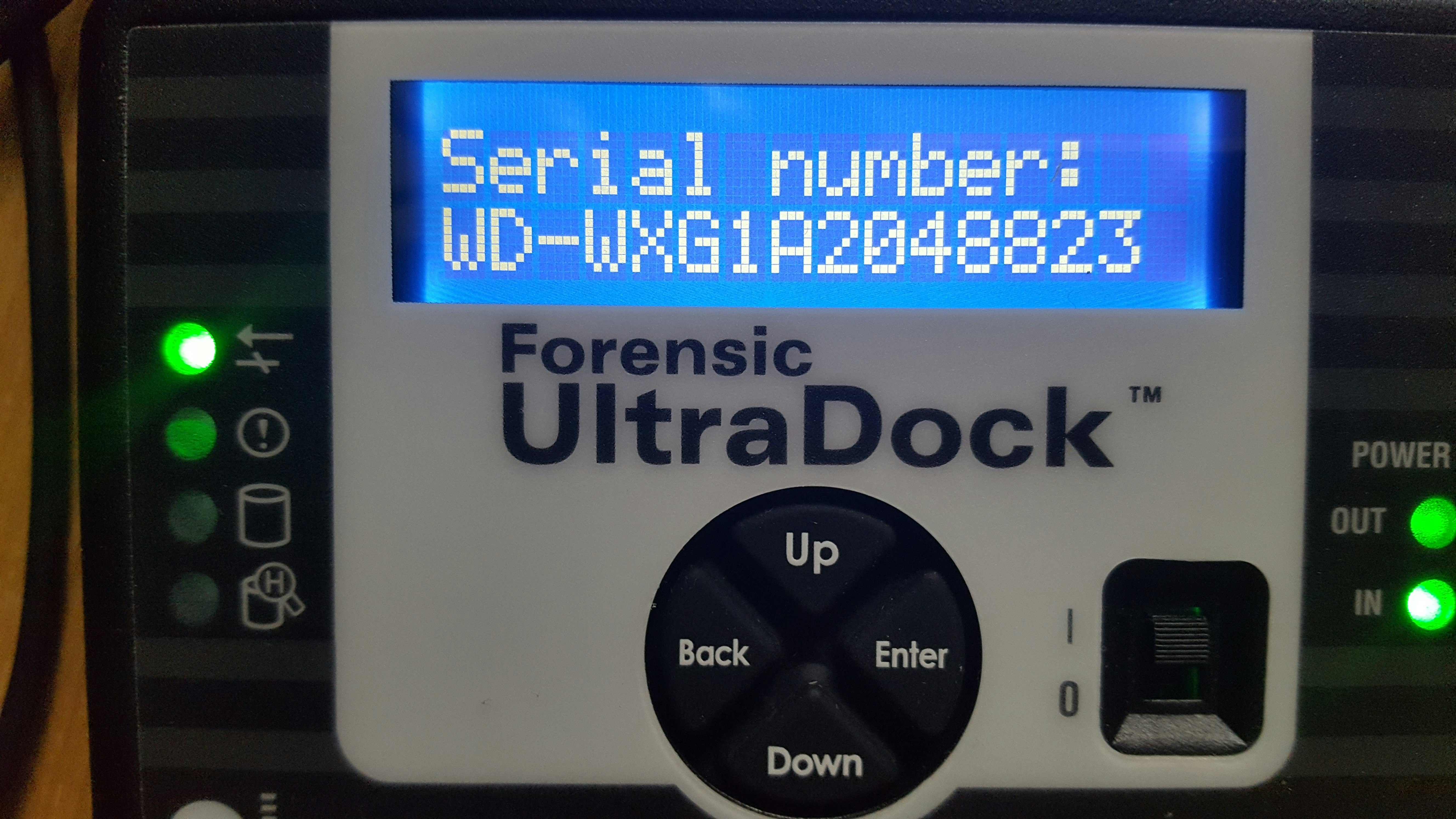

つなげてみる

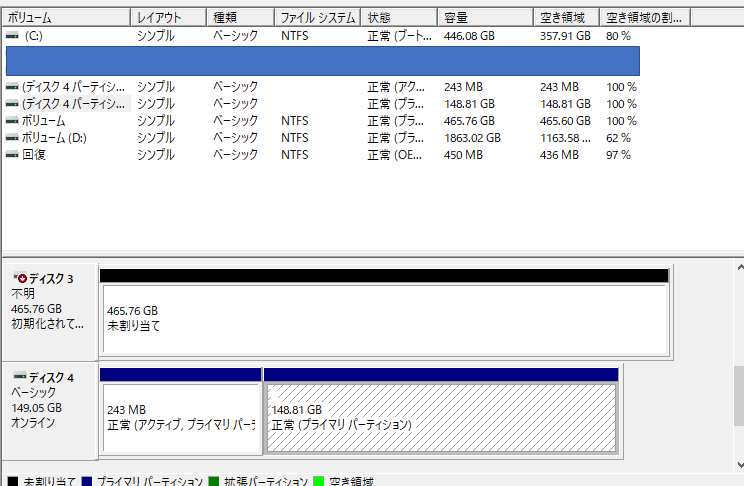

とりあえずホストマシン(Windows 10)につなげてみたところ。

Windowsでも特にドライバなしで自動的に認識しているみたい。

ちょっと実験

Write protectが回路的に行われているので、意図しない書き込みが起こることはない。

試しに、パーティションの削除をしてみた。(もし消えても痛くないし、消えたら販売元を訴えよう)

消えなかった。

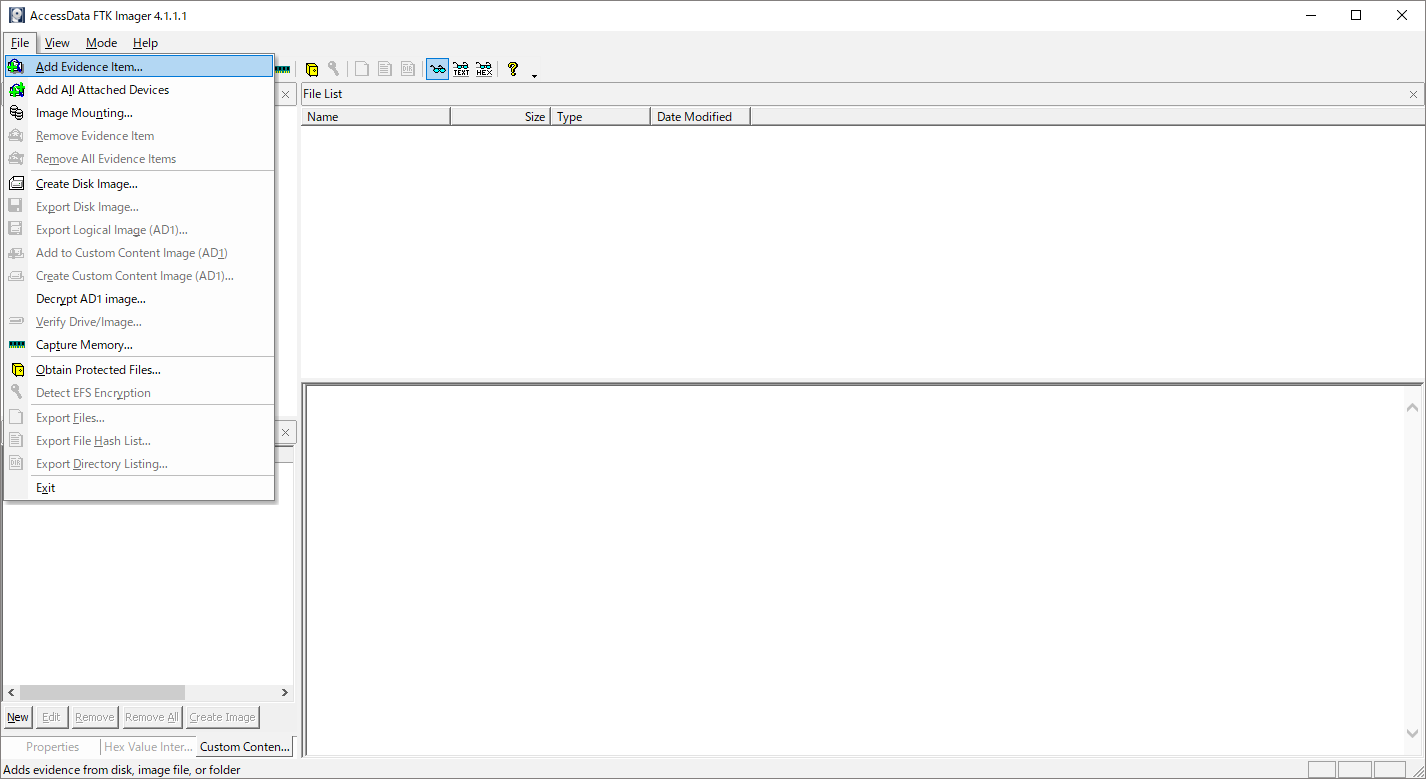

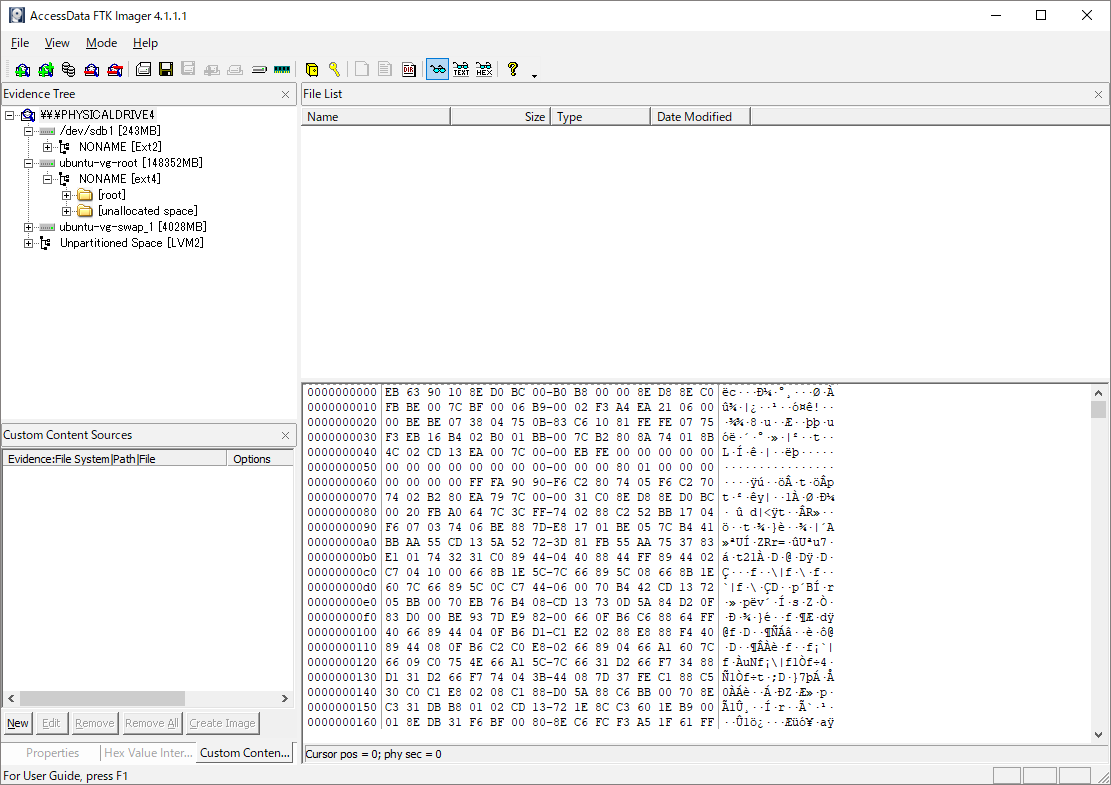

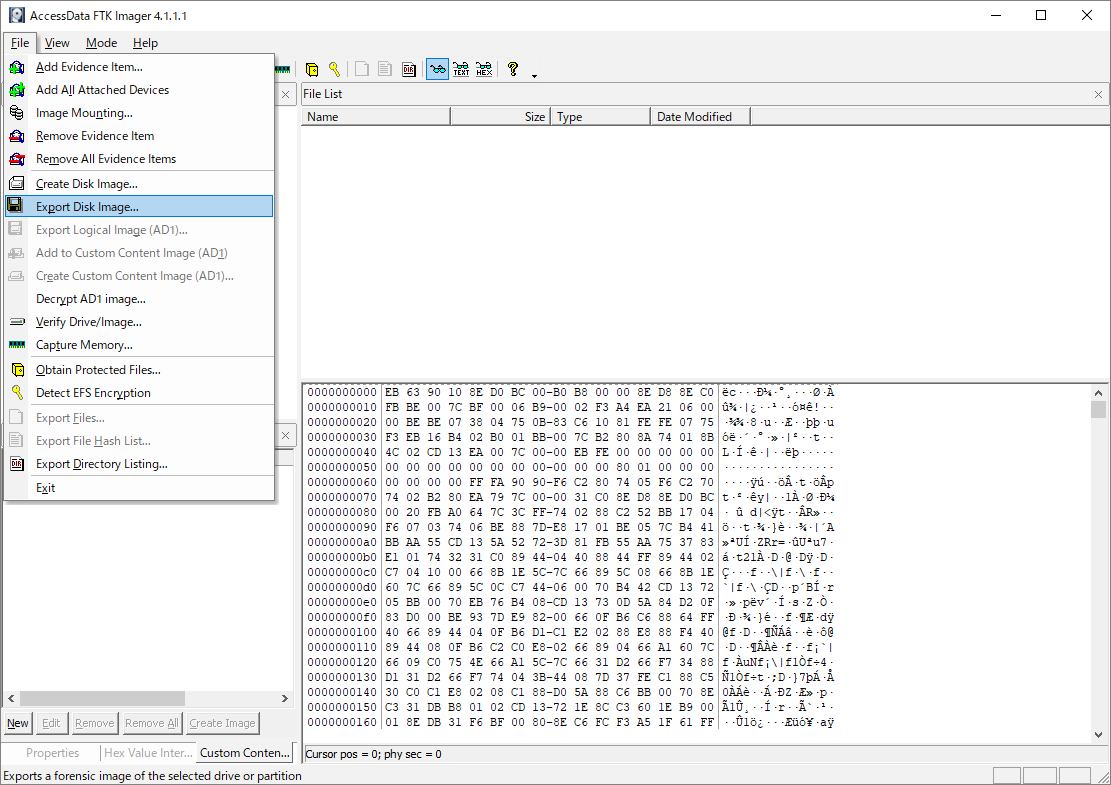

ではここでFTK Imagerの出番。

イメージの保全をこれからやるので、鉄板のソフトを使っていく。

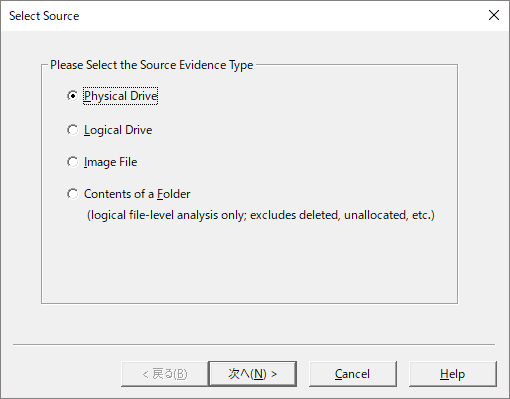

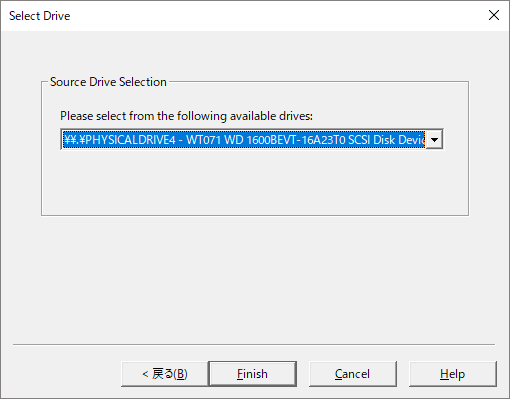

とりあえず起動して、AddEvidenceItem... をクリック

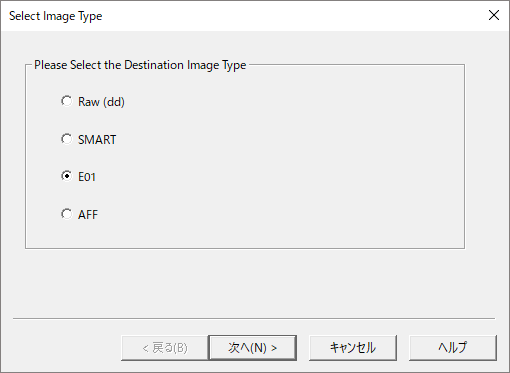

イメージファイル(E01)に落としていく。

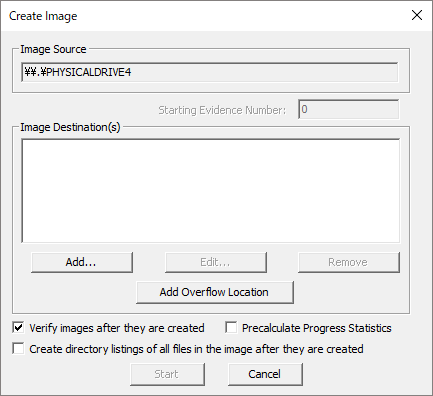

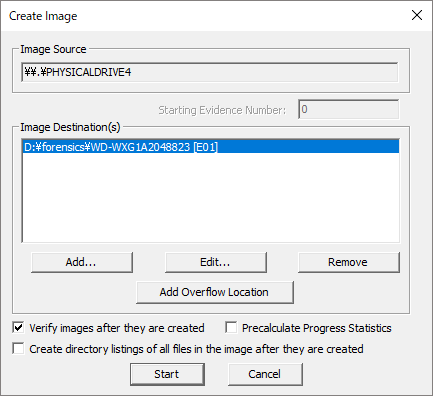

Export Disk Image... をクリック

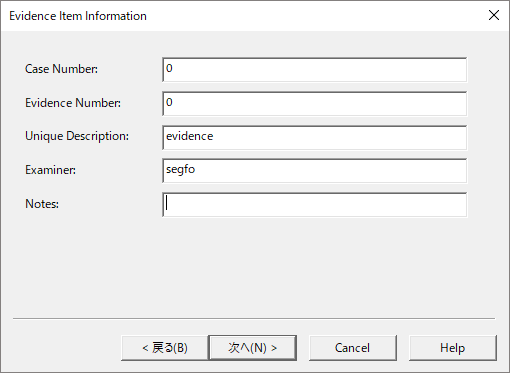

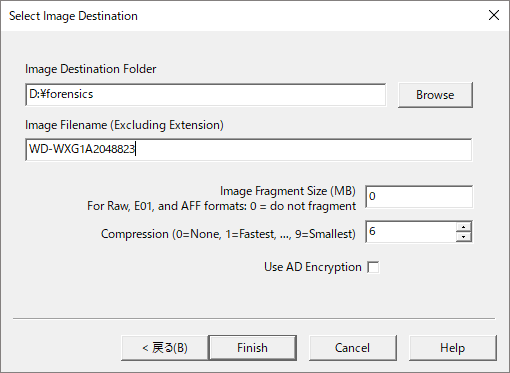

シリアル番号をファイル名にする(任意だけど、こっちのほうがなんかよさそう)

とりあえずフラグメントさせない(させるとたぶん複数ファイルになる?)

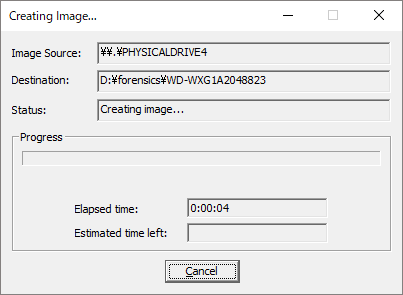

茶でも飲んで保全されるまで待ちましょう。

~2時間後~

取得ログをエビデンスとして残しておく。

「取得イメージ間違ってない?」

「書き変わってない?大丈夫?」

みたいなことがあった時用に。

Created By AccessData® FTK® Imager 4.1.1.1

Case Information:

Acquired using: ADI4.1.1.1

Case Number: 0

Evidence Number: 0

Unique description: evidence

Examiner: segfo

Notes:

--------------------------------------------------------------

Information for D:\forensics\WD-WXG1A2048823:

Physical Evidentiary Item (Source) Information:

[Device Info]

Source Type: Physical

[Drive Geometry]

Cylinders: 19,457

Tracks per Cylinder: 255

Sectors per Track: 63

Bytes per Sector: 512

Sector Count: 312,581,808

[Physical Drive Information]

Drive Model: WT071 WD 1600BEVT-16A23T0 SCSI Disk Device

Drive Serial Number: 0700000017DE

Drive Interface Type: SCSI

Removable drive: False

Source data size: 152627 MB

Sector count: 312581808

[Computed Hashes]

MD5 checksum: 2b7238522f03148a8a266e47a78e8d72

SHA1 checksum: 0957d475e1409eac853ddae2129ba8500f181beb

Image Information:

Acquisition started: Sat Jul 7 14:27:25 2018

Acquisition finished: Sat Jul 7 15:43:13 2018

Segment list:

D:\forensics\WD-WXG1A2048823.E01

Image Verification Results:

Verification started: Sat Jul 7 15:43:15 2018

Verification finished: Sat Jul 7 16:00:39 2018

MD5 checksum: 2b7238522f03148a8a266e47a78e8d72 : verified

SHA1 checksum: 0957d475e1409eac853ddae2129ba8500f181beb : verified

これで友達から、「データ消しちゃったから復旧してよ!」とか

「無人島で殺人事件が起こったから、犯人が使用したと思われるPCのHDDを保全してよ!」

みたいなことが趣味でできるようになります。

フォレンジックの実施自体はAutopsyとかSIFT Workstation頑張って使えるようになれば行けるんじゃないかなぁ。

AutopsyはWindows上でGUI使ってホイホイできるから面白い。

分析してみようと試みる続編:自宅で始めるフォレンジック~分析開始編~

おわり。