はじめに

昔使ったことがあるポートスキャンツール(Zenmap)ってまだ使えるのか?

どういう情報が得られるのか? 思い出しながら使ってみました。

※今回はスキャンして出た結果を見る最低限の確認までとします。

やりたいこと

・ポートスキャンとは?

・NmapとZenmapの違いは何か?

・環境構築をしてスキャンを行う

ポートスキャンとは?

「ポートスキャン」はネットワークに接続されている、通信可能なポートをひとつひとつ順番に特定のデータを送信して、

その応答状況を調べることを指します。

※下記から引用

https://www.shadan-kun.com/waf/portscanning/

ポートスキャンは、サイバー攻撃の準備とみなされることがあります。

自己が管理しているサービスのセキュリティチェックにお使いください。

NmapとZenmapの違いは何か?

「Zenmap」というツール名よりは「Nmap」の方が聞いたことがあるのかなと思います。

基本的には同じツールです!

「Nmap」はコマンドから操作、「Zenmap」はGUIでの操作となります。

今回は比較的とっつきやすい「Zenmap」を使っていきます。

環境

Windows10

Zenmap 7.93

環境構築をしてスキャンを行う

Zenmapのインストーラーをダウンロード

下記のリンクから環境にあったインストーラーを選択してダウンロードしましょう!

※「Windows」「Linux」「Mac」複数用意されています。

https://nmap.org/download

インストール

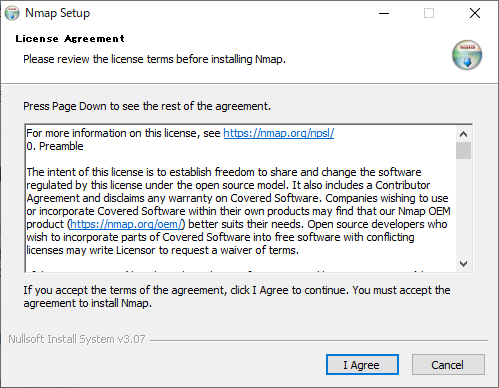

ダウンロードが完了したらインストーラーを起動し、インストールを開始してください。

インストール手順に従って設定などについては任意で変更し完了まで進めてください。

Zenmap起動

Zenmapを起動してみましょう!

※デスクトップにショートカットがない場合、

インストール時に格納先を変更していなければ下記にexeファイルがあるかと思います。

C:\Program Files (x86)\Nmap

※デスクトップにショートカットを作ることをオススメします。

起動!

以前の記憶を想い出しながら。。。

やっていきます。

Zenmapは起動してからスキャン開始までほぼ設定がいらないです。

まずは、どのIPに対してスキャンを行うかターゲット(IPアドレス)を決めましょう!

ターゲットを決めたら用意されている「スキャンプロファイル」または「コマンド」を設定してください。

※コマンドは多数ありますで下記を参考に!

https://nmap.org/man/ja/man-briefoptions.html

今回は事前に用意されている「スキャンプロファイル」から「Intense scan,all TCP ports」を選択してスキャンしてみます。

「Intense scan,all TCP ports」を選択するとコマンドに自動で値が入ります。

準備ができたら【スキャン】を選択します。

※スキャン前にターゲットが間違っていないか再度確認してください。

スキャンが完了すると下記の様な結果が表示されます。

今回はTCPポート1-65535をスキャンした結果が表示されてます。

スキャンでは、「ポート情報」「プロトコル」「ポートの状態」「サービス」「バージョン」が検知されました。

結果の中には「filtered」が1件検知されましたが他は「open」となっているポートが複数見つかりましたね!

今回は環境構築からとりあえずスキャンまでやってみる!までが目的なのでここまでとなります!!

おわりに

久しぶりに使ってみましたが、問題なくスキャンできました。

今回のスキャンでも「ポートの状態」や「サービス」「バージョン」などの情報がとれましたが、OSに依存する脆弱性を狙って攻撃をする材料にも使われる恐れがあります。

皆さんが運営しているサービスでも不要なポートや脆弱性があるポートが解放されたままとなっていないか今一度チェックするのはいかがでしょうか。

紹介した内容以外にも「Zenmap」には多数の機能があります!

ただ、まだ使ったことがなく・・・調べながらまた続きを記載できたらなと思ってます。

ここまで見て頂いてありがとうございました!

微力ながらこの記事が参考になればと思います。

参考資料

一部の説明やコマンドについて下記よりお力をお借りしました。

■ポートスキャンについて

https://www.shadan-kun.com/waf/portscanning/

■コマンドやその他オプションについて

https://nmap.org/man/ja/man-briefoptions.html