はじめに

2026/1/16(金)にOps-JAWS Meetup38 re:Invent 2025 Ops系 re:Capを開催しました!

今回は毎年12月に行われる、re:Inventの中でのOps系アップデートre:CapとしてAWSのSAさんにもご登壇いただきました。

Youtubeにて動画も公開していますので、こちらもぜひご覧ください。

簡単にですが開催報告を書かせていただきます。

タイムテーブル

| 時間 | 内容 | 登壇者 |

|---|---|---|

| 18:30 - | 開場 | オフライン参加者の皆様は 18:30 以降にお越しください |

| 19:00 - 19:05 | オープニング | Ops-JAWS 運営一同 |

| 19:05 - 19:25 | モニタリング・オブザーバビリティアップデートまとめ 1. DevOps Agent 2. Application Map etc. |

AWSJ 原 彩様 |

| 19:25 - 19:45 | クラウドガバナンスアップデートまとめ 1. AWS Organizations, Control Tower update 2. コスト関連 (Billing Transfer, RI/SP グループ共有) 3. CloudWatch Unified Data and Telemetry |

AWSJ 大西 朔様 |

| 19:45 - 19:55 | Q&A | 大西 朔様/原 彩様 |

| 19:55 - 20:05 | 休憩&バッファ | 休憩 |

| 20:05 - 20:15 | OpsJ-AWS 運営 LT 1(脱Squidなるか?!Network Firewall Proxyの登場) | Ops-JAWS 堀尾 諒平 |

| 20:15 - 20:25 | Ops-JAWS 運営 LT 2(これまでのネットワーク運用を変えるかもしれないアプデをおさらい) | Ops-JAWS 畠山大治(はたはた) |

| 20:25 - 20:35 | Ops-JAWS 運営 LT 3 (【re:Invent 2025 アップデート紹介】AIアクセラレータチップ AWS Trainium/Inferentiaに今こそ入門) | Ops-JAWS 前原良美 |

| 20:35 - 20:45 | Ops-JAWS 運営 LT 4 (CloudWatch Investigationsについて) | Ops-JAWS 鶴ヶ崎裕真 |

| 20:45 - 20:55 | Ops-JAWS 2025年活動報告 | Ops-JAWS 吉井 亮 |

| 20:55 - | 締め | Ops-JAWS運営一同 |

モニタリング・オブザーバビリティアップデートまとめ by AWSJ 原 彩様

最初にAWS Japanの原様より、モニタリングやオブザーバビリティに関わるサービスのアップデート情報を発表いただきました。

11月からre:Invent期間中までで、23個ものアップデートがあったようです。その中でも大きな4つのアップデートについて解説いただいています。

Inovation Talkのご紹介

re:InventでのInvation Talkもご紹介いただいています。

このInvation Talkでは生成AIが本番運用のフェーズに進んできた状況も踏まえて、「AIエージェントを信頼する」、「AIを利用した効率的な運用」、「業務の簡素化」といったポイントが語られており、それぞれに紐づくアップデートもありました。

アプリケーションマップ

2025/10に発表されたCloudWatchの新機能であり、AWS上で稼働するアプリケーションを可視化する機能です。

従来は可視化するために計装を行う必要がありましたが、Resouse Explorerなどを利用することで、軽装せずともマップ表示できるようになりました。

個人的にはかなり大きなアップデートだと思っていて、アプリケーション開発者が意識をせずともシステム全体の状態を管理できるようになるが素晴らしいと思います。

マルチアカウントモニタリングとも組み合わせることで、マイクロサービス的に展開されているものでも各種リクエストやエラーなどを一元管理できるようになっています。

CloudWatch Investigationsの5whys分析サポート

CloudWatch Investigations自体は2024年のre:Inventでプレビューとして発表されていた機能ですが、機能追加として5whys分析機能がリリースされました。

いわゆる「なぜなぜ分析」を生成AIを活用して実施できるようになっています。

Amazon社内のCOE(Correction of Errors)プロセスをモデル化し、チャット形式で障害に対するなぜなぜ分析をサポートしてくれます。

CloudWatch RUMがiOS/Androidサポート

Real User Monitoringを行うCloudWatch RUMがモバイルOSをサポートしてくれました。

これまではWebアプリケーション限定だったのがモバイル対応することで、よりユーザー体験の分析を行う事ができるようになりました。

DevOps Agent(プレビュー)

障害対応における人間が介入することでの時間制約や情報分散などを解消してくれる機能です。

アラートをトリガーにして、自動的にAIによる調査を開始します。さらに、既存のチケット管理システムやGithub/GitLab統合により、今の運用体制に入れ込みやすいものとなっています。

もちろん人の調査が必要な場合もありますが、AIにより一時調査を完了できるようになれば、運用に対する負荷は非常に抑えられると思います。

さらに、DevOps Agentは運用者用にマネジメントコンソールとは別のWebアプリケーションがデプロイされるので、運用者が意図しない操作を実行できないようになっていたり、権限管理が不要になるなども非常に大きなポイントだと思います。

調査結果に対して復旧案も提示してくれ、KiroのSPECを出力してくれるといった動作もするようです。

一番嬉しい部分は、サポートプランがBasic以外であれば、DevOps Agentのウェブアプリケーションからサポートへの問い合わせも実施でき、Agentの出力内容などもそのままサポートに共有できるので、DevOps Agentがこう言っているがAWSとして何か検知していないかなどを一連で完結できるとことかと思います。

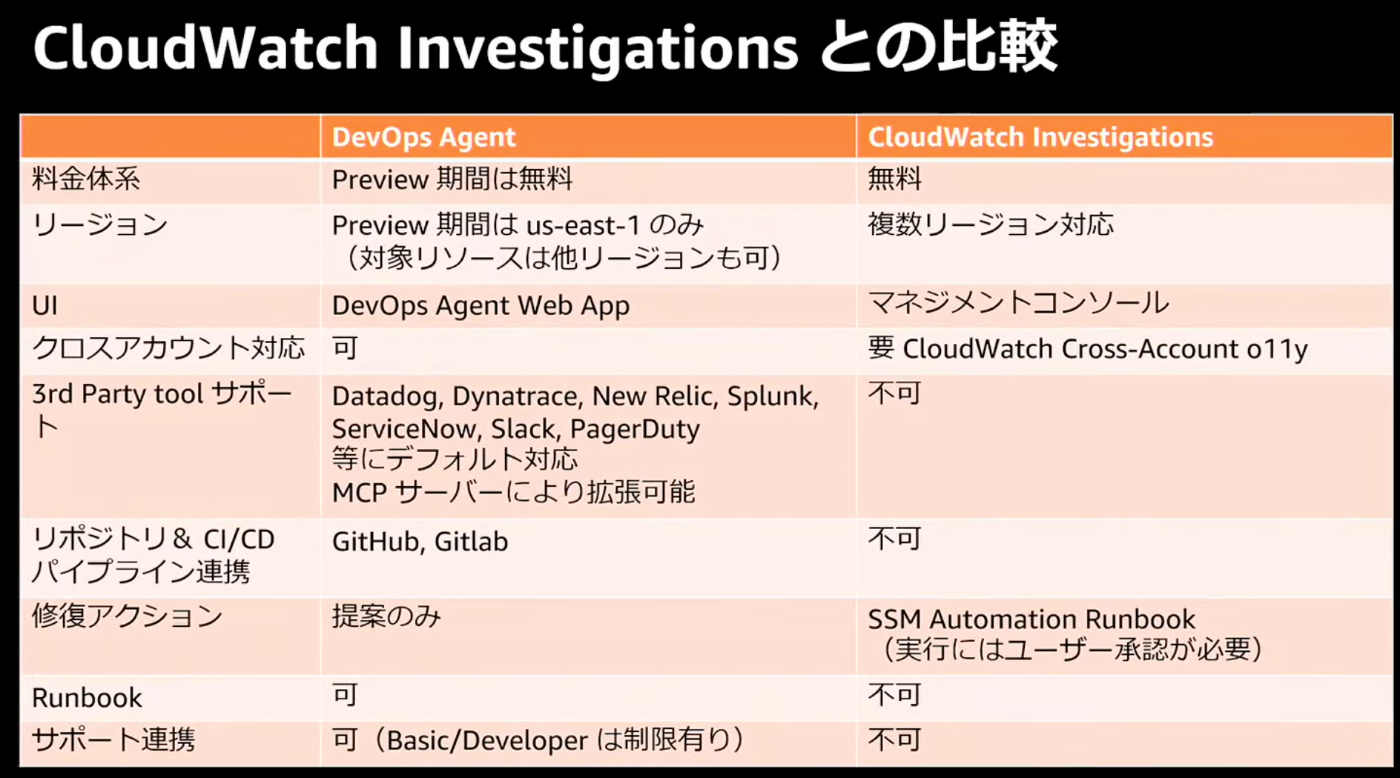

CloudWatch Investigations vs DevOps Agent

これら似たような機能ではありますが、どちらがチームの運用にあっているか、どういった運用をしていきたいかによって、使い分けていきましょう。

クラウドガバナンスアップデートまとめ by AWSJ 大西 朔様

次にAWS Japanの大西様よりクラウドガバナンスに関するアップデートをご紹介いただきました。

こちらも7個ほどアップデートがありましたが、この辺りのアップデートはAWSを利用する上で最初に関わってくる部分だと思うので、今回ご登壇いただき非常にありがたい限りです。

そもそもクラウドガバナンスとは

クラウドのAgilityとGovernanceの両立は非常に難しいものです。Agilityを優先しすぎると無法地帯のようになってしまい、Governanceを優先しすぎると開発スピードに支障が出ます。ここを両立するために、AWSの機能を正しく理解して使っていきましょう。

直近では生成AIによりAgilityはさらに加速しているので、その速度を落とさないためにもGovernanceを整えていく事が重要になっています。

特にマルチアカウント構成がベストプラクティスになったことで、関連するサービスへのアップデートも非常に多くなってきています。

Organizetionsが組織間の直接アカウント移行を導入

これまでOrganizations配下のAWSアカウントを別のOrganizationsに移行する際には、一度Organizationsから抜けて再度登録するなどの対応が必要でしたが、このアップデートにより請求情報の更新などの手間がかかっていた部分がかなり簡素化されます。

複数Organizationsの請求情報を一元管理するBilling Transferをリリース

会社の中に複数Organizationsを管理している場合、それぞれで請求情報やコスト管理が必要でした。このアップデートにより会社全体でのコスト管理が容易になり、チャネルパートナーがAWSアカウントを再販する際にメリットが出やすくなるようです。

リザーブドインスタンスとSavings Plansのグループ共有機能がGA

Organizationsの中でもRI/SPの適用アカウントをより詳細にコントロールできるようになりました。

マルチOrganizations vs シングルOrganizations

Organizationsを会社の中で複数持つのが良いのか、シングルOrganizationsで良いのかといった疑問に回答いただいています。

結論としては、「基本的にはシングルOrganizationsで完結する方がシンプルで運用としては簡素」になるので、グローバル企業や巨大企業で事業体が異なる場合に請求を分けたいなどがあれば、複数Organizationsを持つというのも選択肢にはなってくるということでした。

ただし、Organizations単位でのRIやサービス共有が基本なので、マルチOrganizationsを利用する場合には精査した上で利用する必要があります。

Control Towerが新しいコンプライアンスフレームワークのサポートを開始

予防的コントロール(ポリシー違反になるアクションを禁止する)が69個、検出的コントロール(望ましくないアクションを検出する)が915個、プロアクティブコントロール(ポリシー違反に該当するCfnのデプロイをブロック)が

235個リリースされました。

これらのコントロールを選択するのは非常に難しく、導入のハードルになってしまっていました。そこでフレームワークに沿って一括でコントロールの有効化/無効化することができるのですが、その対象となるフレームワークが3->17に増えました。

Control TowerがLanding Zone4.0をリリース

これまで必ず必要だったログ集約とシングルサインオン(SSO)がオプションになり、Control Towerへのアカウント登録を必要とせずコントロールだけ一元管理する機能がリリースされています。

ただし、コントロールのみ利用するためには、SSOがすでに設定されているなどの事前項目はあるので、利用は限定的にはなりそうです。詳細は動画での解説を聞いていただくのがわかりやすいかと思います。

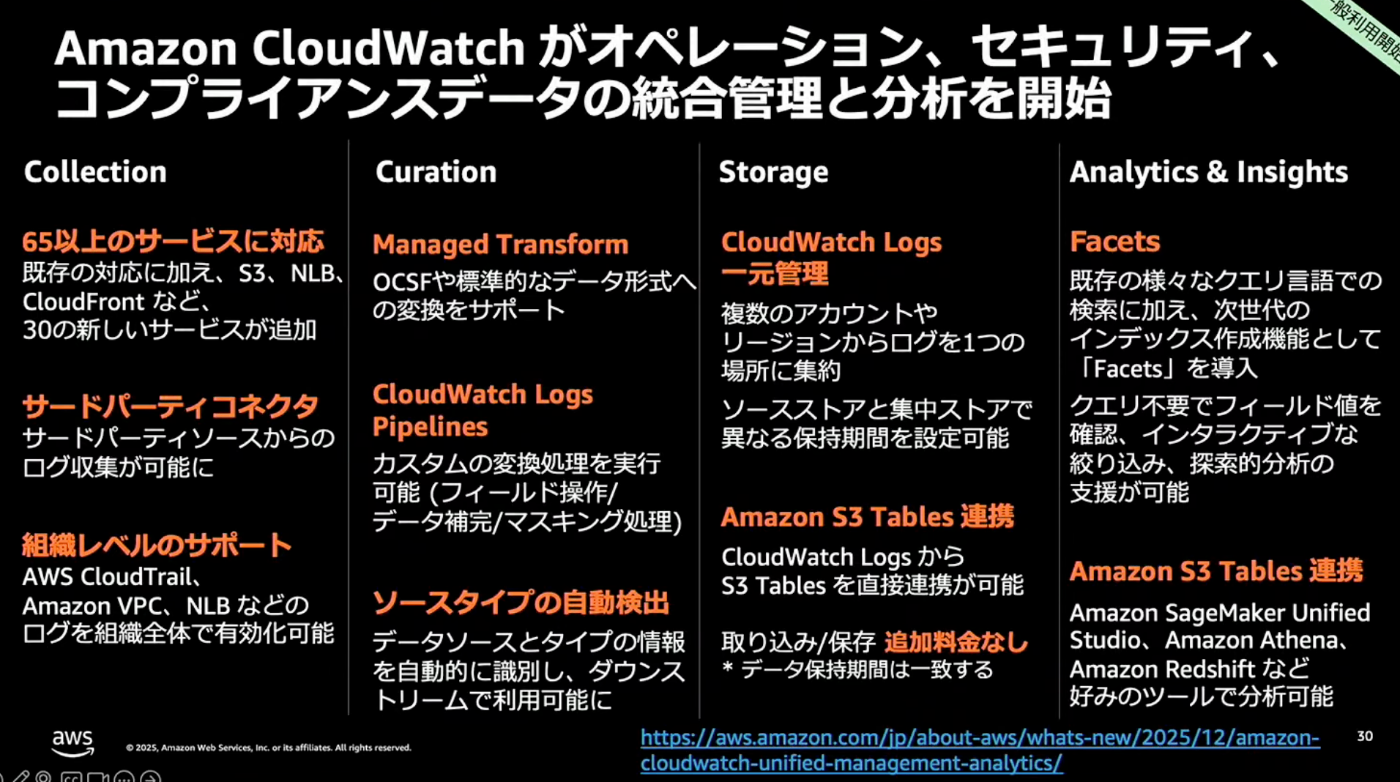

CloudWatchがオペレーション、セキュリティ、コンプライアンスデータの統合管理と分析を開始

これまでCloudWatchやS3にそれぞれのアカウントで収集していたものを、統一して管理・分析できるようにするアップデートです。

ログの形式や保存方式がバラバラで、それぞれでETLを準備して分析に進んでいたものを、CloudWatchをベースとしてログ収集・保管から分析までできるようになっています。

組織レベルでの有効化ルールがリリース

Organizations単位でタグをベースにログ取得の有効化を設定できるようになりました。

本番用のタグがついたVPCであれば、確実にVPCフローログを取得するなどを組織全体で統一できるようになったので、Governanceを開発者が意識しないまま維持・向上することができるアップデートです。

Q&A

Investigationsをマルチアカウント横断で見るために

DevOps AgentやInvestigationsを使う使わないに関わらず、横断的に情報が見たいのであれば集約しておくのがベター。Investigationsに関してはクロスアカウントInvestigationsもサポートされているので、そちらを利用することも検討いただくと良い。

軽装なしでアプリケーションマップに出てくるのはCfnで作成したもの限定か

Cfnで作成していなくてもマップには出てきます。

アカウント間通信の可視化はできるのか

テレメトリデータなどであればアカウントをまたいでの可視化は可能です。ただし、アプリケーションマップへの表示は現時点ではできないです。

DevOps Agentの調査時間

時と場合によるが、簡単なものであれば10分で完了するなどもあった。どれだけ複雑で推論が必要かなどが関わってくるので、明確な回答は難しい。夜間に起きてからPCを準備するまでの間も調査が進んでいるので、人間と並行して擦り合わせながら使うなども。

DevOps AgentはCodeCommit連携できますか

現時点ではサポートしていない。ぜひフィードバックを。

Billings Transfer利用にあたっての留意事項

過去の請求書情報が見れないなどがある。

脱Squidなるか?!Network Firewall Proxyの登場 by Ops-JAWS 堀尾 諒平

前回のブログをベースに発表しました。こちらはブログを読んでもらうと理解していただけるかと思います。

これまでのネットワーク運用を変えるかもしれないアプデをおさらい by Ops-JAWS 畠山大治(はたはた)

Regional NAT Gateway

リリースされた時にかなり話題になっていたものです。

これまで可用性を求めるのであれば、AZごとに明示的にNAT Gatewayを作成し、ルーティングの設定が必要でした。

このリリースによってVPCに対して1つのNAT Gatewwayを作成する事で、別のAZが増えたとしても新規にNAT Gatewayを作成する必要がなくなりました。新しいAZ内にENIが増えると自動的にそのAZに対してもNAT Gatewayが利用できるように更新されるようです。

ALB/NLBの機能拡張

いくつかアップデートはあったが、特にALBのヘルスチェックに関するログが出力可能になったことをピックアップしてくれました。

- NLBのアクセスログをCloudWatch Logsに出力になった

- ALBのターゲットへのリクエスト数上限を設定可能になった

- ALBのヘルスチェックに関するログが出力可能になった

- ALB/NLBがポスト量子鍵交換に対応

ヘルスチェックログをS3に出力することで、ヘルスチェックに失敗した際のトラブルシューティングがしやすくなりました。

VPC 暗号化コントロール

VPCを通る通信を暗号化必須にすることができるアップデートです。

コントロールの中でモニタリングモード(COUNTモード)、強制モード(BLOCKモード)があり、強制モードにすると暗号化が設定できないEC2インスタンスが立ち上がらないなど、非常にわかりやすいデモでした。

強制モードでも除外するリソースタイプなどもあり、ある程度柔軟に設定できるのは魅力に感じました。

Route53の高速復旧オプション

Route53の耐障害性はコントロールプレーンとデータプレーンで別であり、データプレーンはグローバルに分散し、いわゆるSLA100%と言われています。

今回のリリースではコントロールプレーンに対して、バージニア北部で障害が発生した際にオレゴンリージョンでの60分以内の復旧を担保するものです。またフェールバックも自動で実施してくれるので、グローバルにサービス展開をしていてサービスレベルが高い場合に早期復旧を必要とする場合には非常に効果を発揮するものではないでしょうか。

まとめ

全項目ともNW運用が大きく変わる、今後の設計に非常に影響があるアップデートだったので、実際に触ってみての挙動なども見せていただいて分かりやすかったです。

1年でアーキテクチャの基本が変わっていく世の中はすごいなと感じましたし、常に自分自身もアップデートしないといけないなと感じました。

【re:Invent 2025 アップデート紹介】AIアクセラレータチップ AWS Trainium/Inferentiaに今こそ入門 by Ops-JAWS 前原良美

AIアクセラレータチップを詳しく聴けることは少ないので非常に楽しみにしていました。

re:Inventのキーノートでもチップについて話している場面があった通り、生成AIが発展するためにはチップレベルから改良される必要があります。それをAWS自身で設計・最適化しているので今後も多くのAIを支える基盤になっていくのかなと感じました。

Trainium2はAnthropicとAWSの共同プロジェクト「Project Rainier」でも活用されていて、昨今のClaude開発・運用を支えているとのことです。

そして今回、そのTrainium2を凌駕する性能のTrainium3がリリースされました。キーノートでも発表されてましたが、エグい性能向上が見込めるそうです。

使い方としては対象のインスタンスタイプを選べば誰でも使える上に、PyTorchをネイティブサポートした事でより広くAIエンジニアがモデル構築を実行できるようになっています。

キーノートでは分かったフリをして聞いていた内容がとっても分かりやすかったです。

CloudWatch Investigationsについて by Ops-JAWS 鶴ヶ崎裕真

今回から初運営参加の鶴ヶ崎さんです。なんと社会人4年目のAWS Jr.Championsの一人です。

Investigationsに関して、これまでの障害対応の課題とAIが出てきてからの向き合い方の流れからInvestigationsの有効性までとても綺麗にまとまっていたと思います。

そして、DevOps Agentとの比較が完結にまとめられていて、自分自身が感じていたものを言語化してもらいスッと入ってきました。

資料も内容も喋り方もスマートでさすがJr.Championsだなと感じました。今後も運営よろしくお願いします!

Ops-JAWS 2025年活動報告 by Ops-JAWS 吉井 亮

毎年恒例のOps-JAWSの活動報告がありました。

いろんな企画が実施でき、運営としても非常に実りのある1年になったと思います。

さいごに

昨年はOps-JAWSは5回実施でき、バラエティに富んだ企画ができたので非常に良かったです。

毎回オンラインも含め100名以上参加していただき、配信を担当してくれている配信部の方やJAWSをサポートしてくれているAWSの社員の皆様含め感謝の気持ちでいっぱいです。

吉井さんからもありましたが、運営の体制が変わるのでよりバラエティに富んだOps-JAWSになっていくのではないかなと思います。

Ops-JAWSは参加いただく皆さんのアンケートで成り立っていますので、ぜひ参加された際にはアンケートのご回答をよろしくお願いします!