はじめに

IBMCloudとIBM Security Verify(以下、ISV)とSAML連携してIBMCloudへIdPであるISVを経由してログインする設定を共有します。

なお、IBMCloudのアカウントは事前準備済みの前提で説明します。

記事の内容は2024年4月9日時点のものとなります。

連携手順

IBMCloud側の設定その1

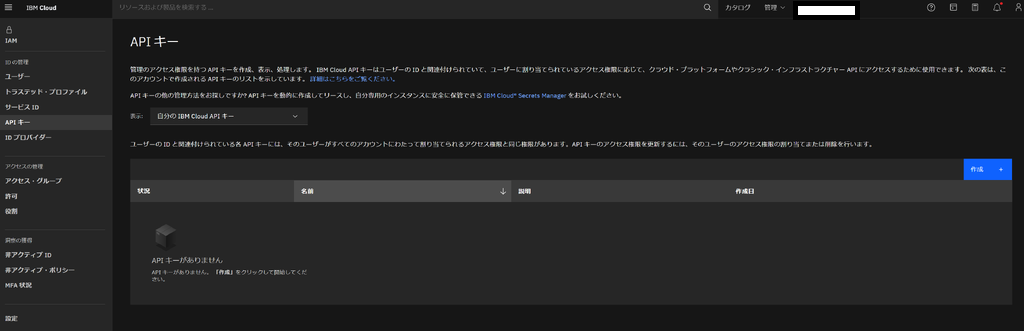

APIキーの生成

IBM Cloudトップ画面>IAM>IDの管理>APIキー

APIキーを作成し、コピーしておく。ISV側の設定で必要です。

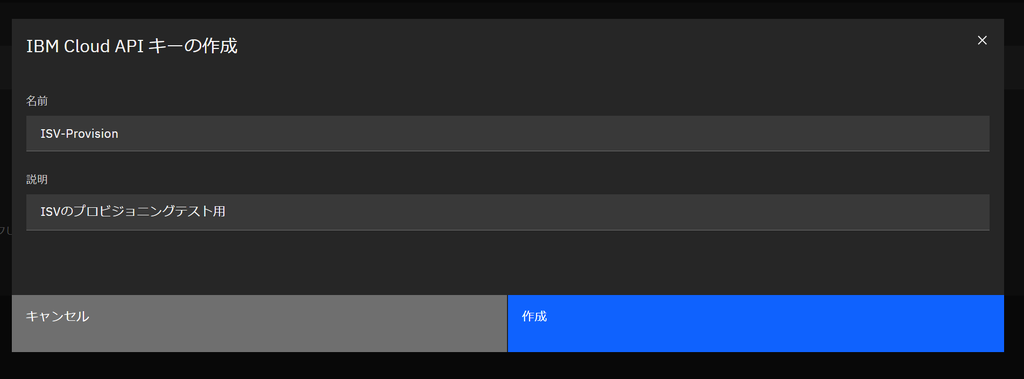

AppIDの作成

IAM>IDプロバイダー

「インスタンスを作成」のところをクリックしてAppIDページへジャンプします。

・ロケーション

・料金プラン

を選択して、使用条件に同意して「作成」。

「App IDへようこそ」画面が表示。

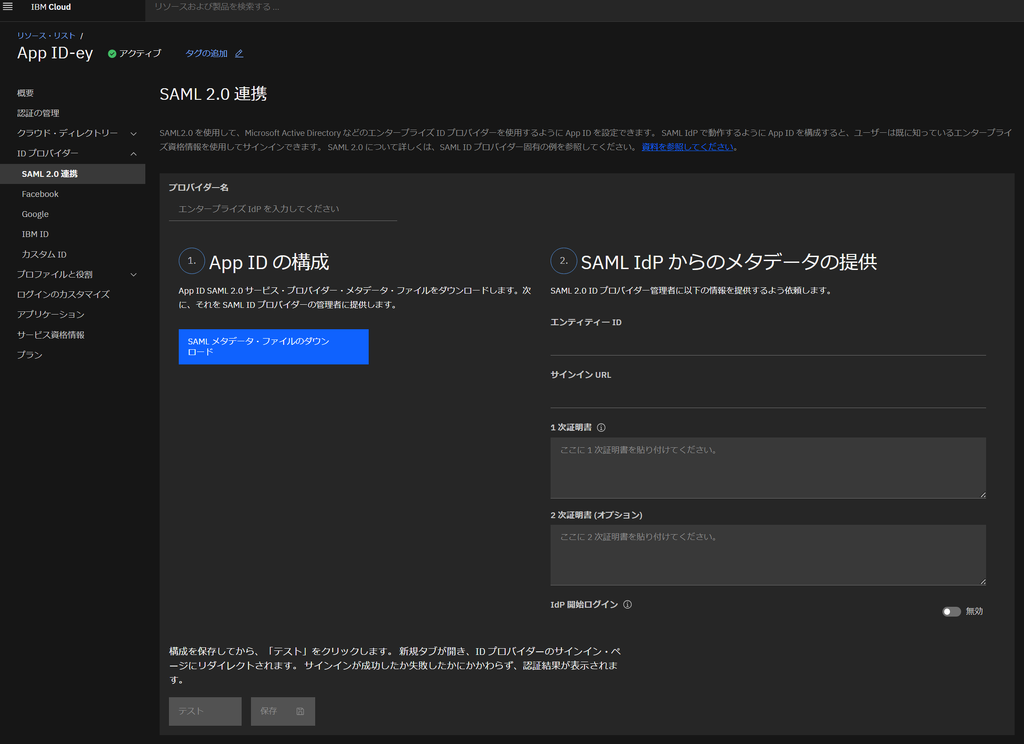

IBM CloudのSAML2.0連携設定

AppID>「IDプロバイダ」>「SAML2.0連携」

ここでメタデータをダウンロードしておきます。ISV側の設定で必要です。

また、ここでISV側の設定で出てくる情報が必要になるのでISV側の設定へ移ります。。

以下の情報はISVのアプリケーション追加画面の右側に出てくる情報をコピーしてペースト。

・エンティティID

・サインインURL

・1次証明書

・IdP開始ログイン→「IBM Cloud」は、アイデンティティー・プロバイダーが開始した SSO をサポートしません。そのため無効。

ISV側の設定その1

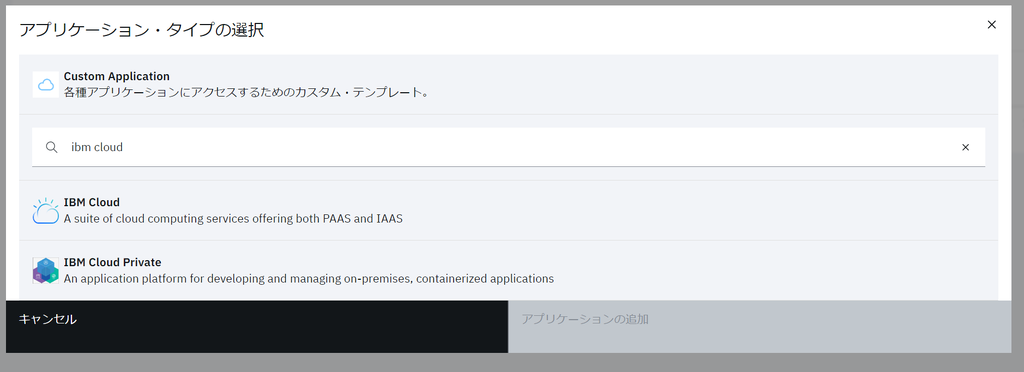

アプリケーションの追加

ISVトップ画面>アプリケーションの追加

「IBM Cloud」で検索しますとIBMCloudが出てきますので、それを追加します。

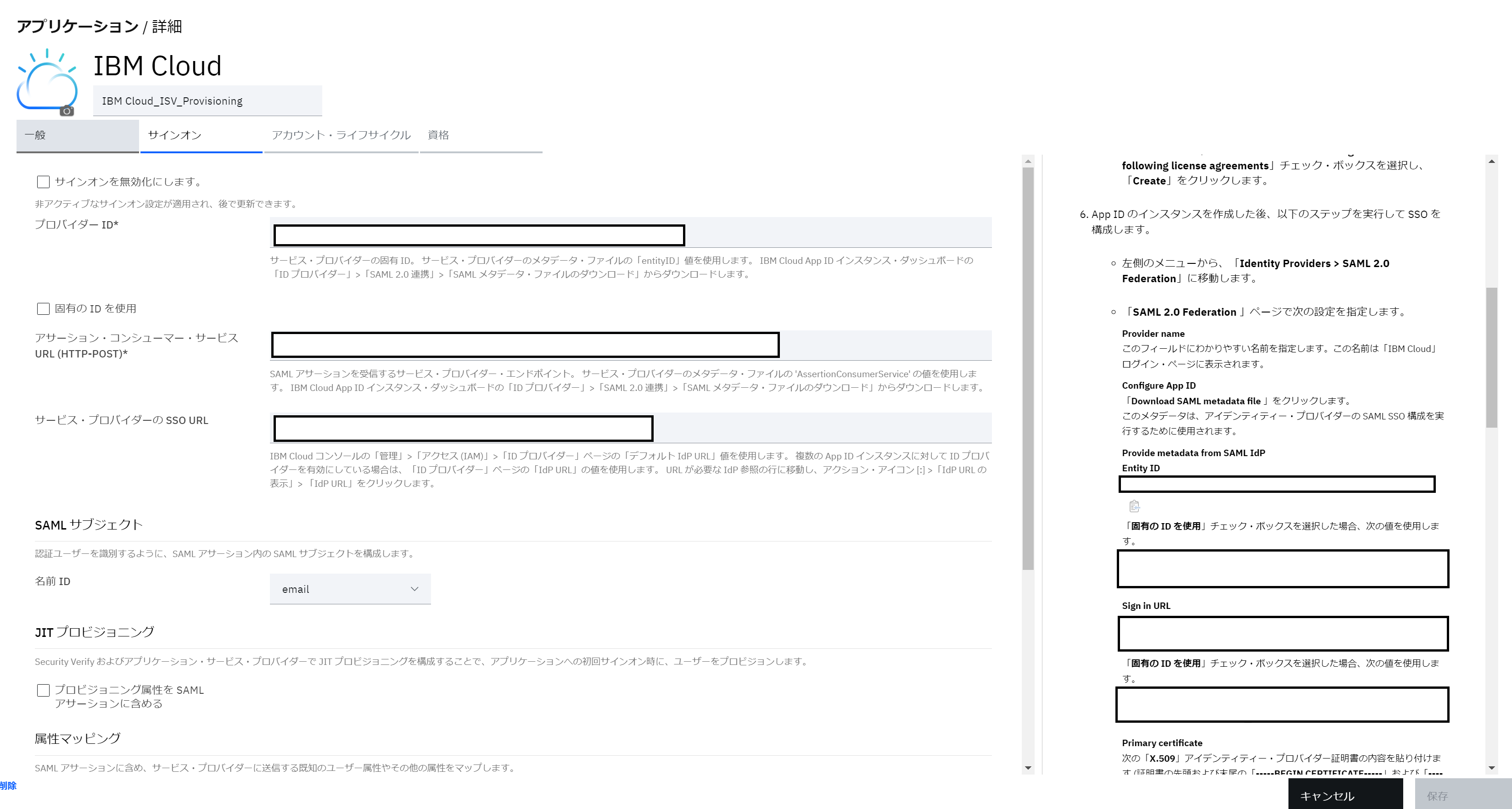

サインオンタブの

・プロバイダーID

・アサーション・コンシューマー・サービスURL

は、IBMCloud側からダウンロードしたメタデータファイル内に記述されているものを入力してください。

・サービス・プロバイダーのSSO URLは、IBMCloudの「管理」>「IAM」>「IDプロバイダー」の、「デフォルトIdP URL」の値を入力します。

次に、サインオンタブの右側のところにある

・EntityID

・Sign in URL

・Primary certificate

の情報をコピーします。これらを前述のIBMCloud SAML2.0連携設定画面へ入力します。

IBMCloud側の設定その2

AppID>「IDプロバイダ」>「SAML2.0連携」

ISV側からコピーした情報を記載して保存します。

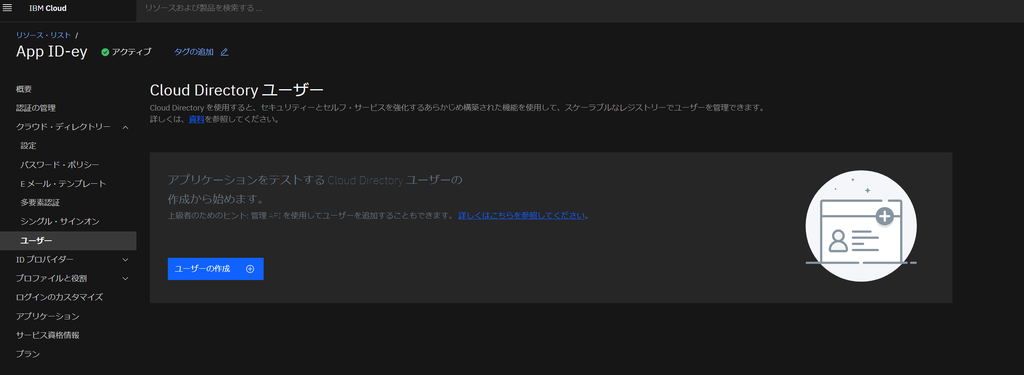

App-IDでユーザ作成

前述で作成したApp-IDの画面>ユーザー>SAMLでログインさせたいユーザーを作成します。

なお、ISVとIBMCloud間のユーザーはEmailアドレスで紐づけがなされます。(記事下部の参考リンクを参照)

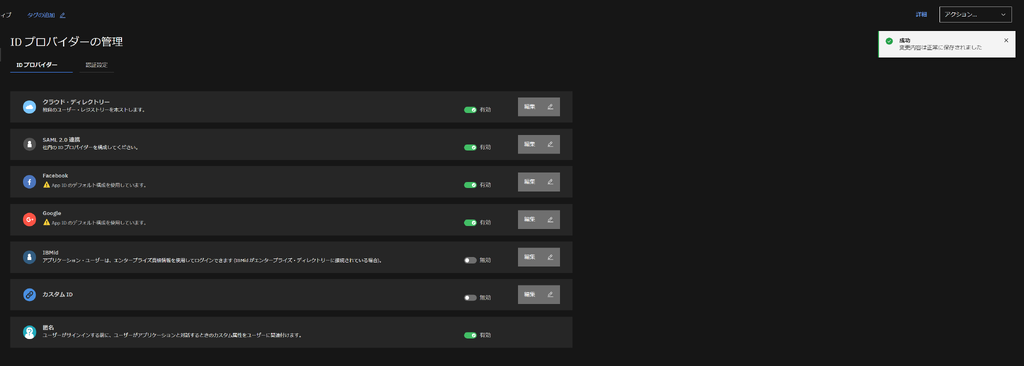

SAML2.0有効化

AppID>「認証の管理」>SAML2.0有効化

「SAML2.0」のトグルをONにする。

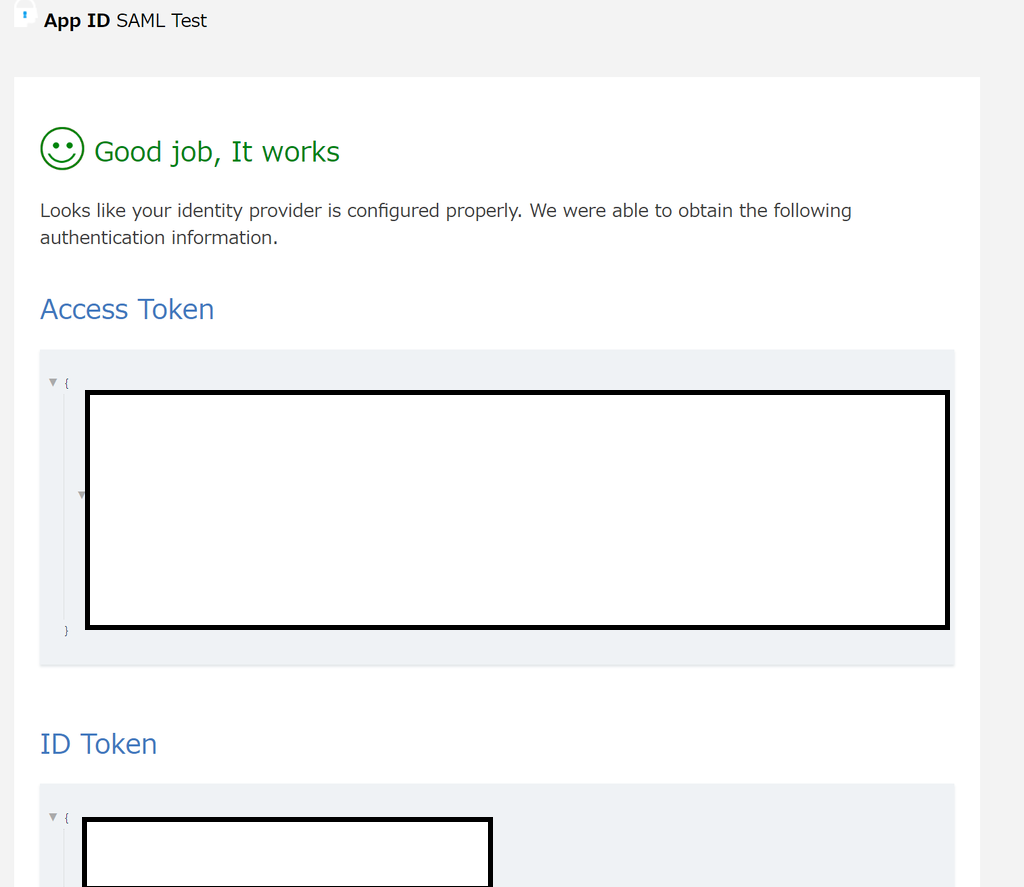

SAML連携のテストボタンがあるので連携がうまくできていれば以下の画面が表示されます。

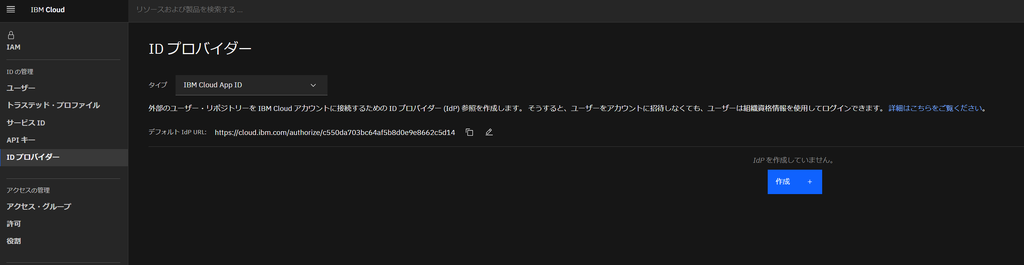

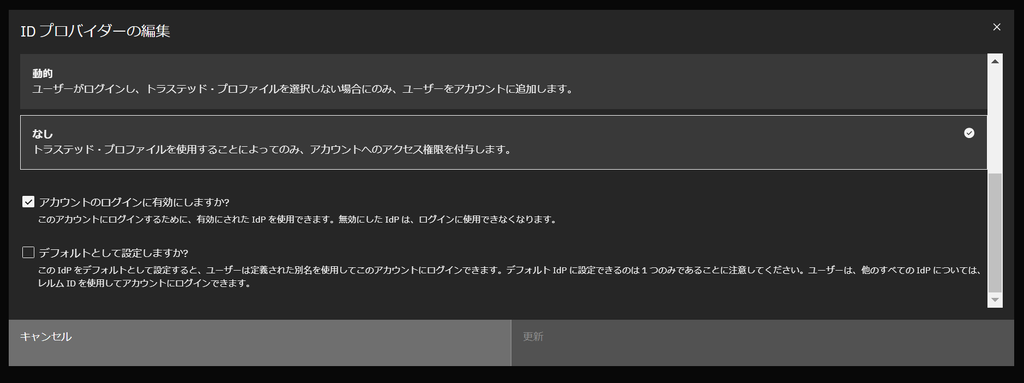

IDプロバイダーの設定

管理>IAM>IDプロバイダー

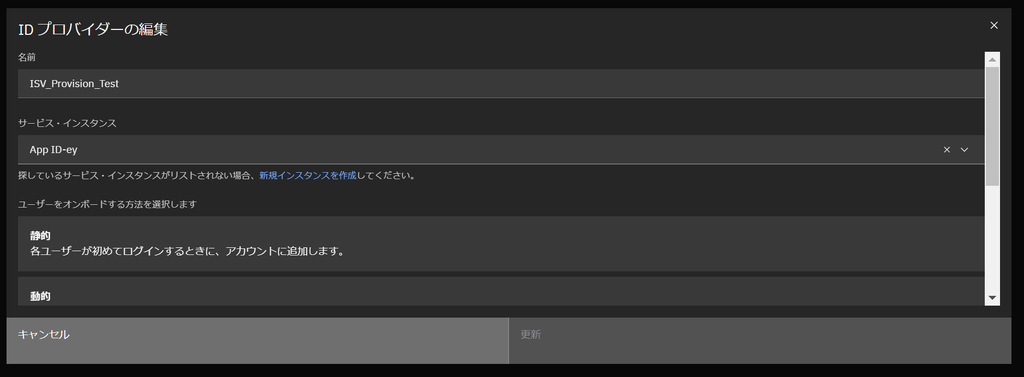

「作成」をクリック。

・名前は適当に自分がわかりやすいものでよいです。

・サービスインスタンスは、先ほどまで設定していたインスタンス名をプルダウンから選択します。

・ユーザをオンボードする方法

→今回SAML JITを無効にしているので、「なし」を選択。

・アカウントのログインに有効にしますか?(日本語がおかしいですが)

→チェック入れる

・デフォルトとして設定しますか

→チェック外しておく

#SAML接続の確認

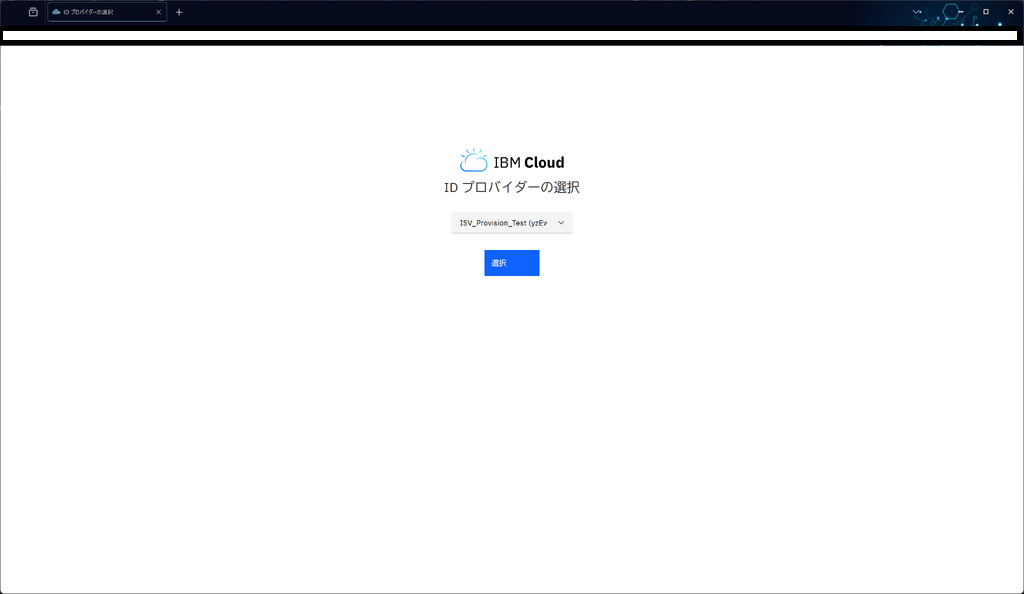

デフォルトのIdP URLを叩いてみます

プルダウンで、先ほど設定していたIdPを選択します。

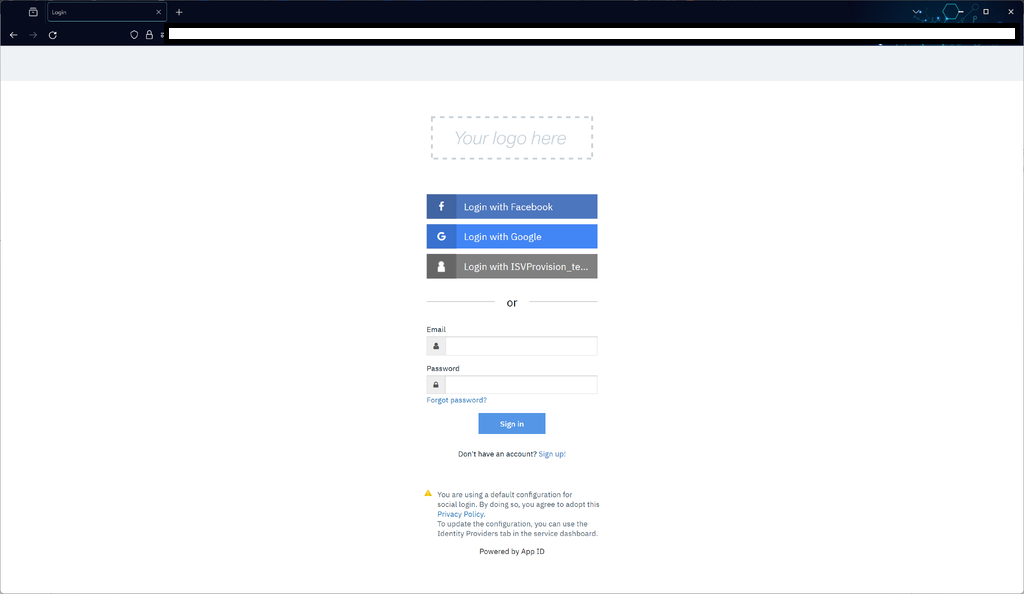

Login with Googleの下に、新しくISV経由のログインボタンが出る。これを押す。

※IBM Cloudのデフォルト設定では、Facebookログイン、Googleログインまでが出るようになっています。今回のIdP設定を追加したことにより、グレーの「Login with XXXX」のボタンが新たに追加されました。

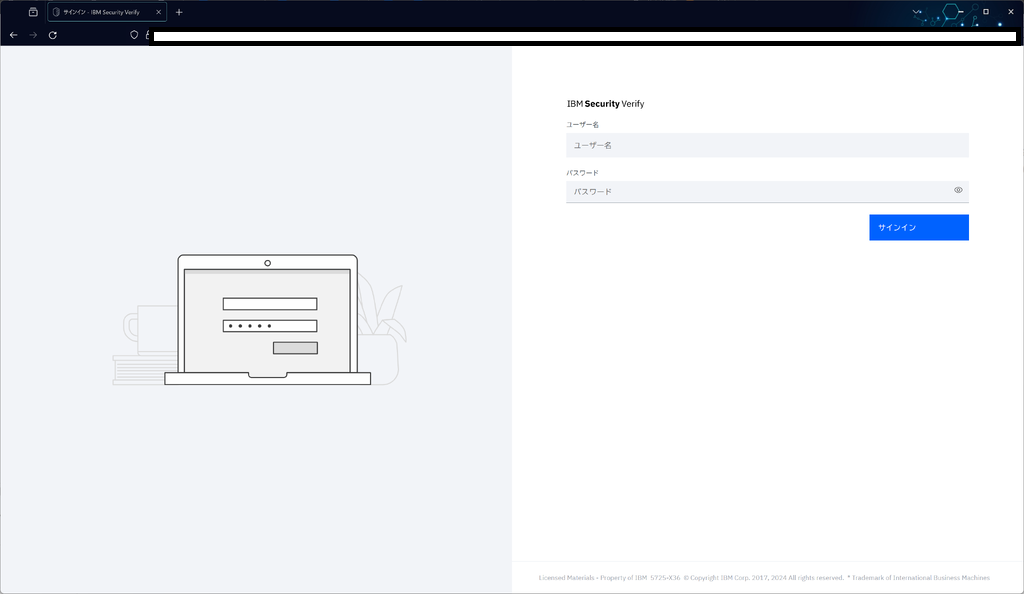

IBMCloudへログインする際、ISVのログイン画面へ遷移されるようになります。

参考

アイデンティティー・プロバイダーでの SAML シングル・サインオンの構成

https://www.ibm.com/docs/ja/security-verify?topic=sign-configuring-saml-single-in-identity-provider

IBM Cloud でサポートされる属性とエラー処理

https://www.ibm.com/docs/ja/security-verify?topic=cloud-supported-attributes-error-handling