より正確な情報は引用元のMicrosoft公式ドキュメントやMicrosoft サポートの方のブログをご確認ください。

2024/05/14に突如発表されたMFA義務付けの件について、対応が必要なユーザーを調べた。

2024/06/27更新

日本マイクロソフトのAzure Identity サポート チームの方のブログがわかりやすい。

適用範囲、タイミング、実装の詳細、および準備のためのガイダンスなどについてはMS Learnを確認いただきたいが、スケジュールのみ引用。

施行フェーズ

フェーズ 1: 2024 年後半から、Azure portal、Microsoft Entra 管理センター、Microsoft Intune管理センターにサインインするために MFA が必要になります。

フェーズ 2: 2025 年初頭から、Azure CLI、Azure PowerShell、Azure モバイル アプリ、IaC ツールへのサインインに対して MFA の適用が徐々に開始されます。

延期もできるよう。ただし、MFAがない分セキュリティ的に弱くなる。

2024 年 8 月 15 日から 2024 年 10 月 15 日までの間、グローバル管理者は Azure portal に移動して、テナントの施行開始日を 2025 年 3 月 15 日に延期できます。

Entra ID P1以上を持っておらず、Entra ID Freeでテナントを利用している場合、MFA義務付け対象のユーザ分はP1以上のライセンスを購入する必要があるのだろうか?

以下のサイトでは、前提条件にP1か試用版とあるので、やはり別途購入が必要なのだろうか。

前提条件

このチュートリアルを完了するには、以下のリソースと特権が必要です。

- Microsoft Entra ID P1 か試用版のライセンスが有効になっている稼働中の Microsoft Entra テナント。

再掲するが、以下記事内の手順で対象ユーザーを特定する。

対応が必要なユーザーを調べる

多要素認証の準備

アプリケーションにリストされている管理ポータルと Azure クライアントにアクセスするすべてのユーザーは、MFA を使用するように設定する必要があります。管理ポータルにアクセスするすべてのユーザーは、MFA を使用する必要があります。

- 以下のリソースを使用して、MFA の有無にかかわらず Azure にサインインしているユーザーを特定します。

PowerShellを使用して、ユーザーとその認証方法の一覧をエクスポートする

リンクのついたPowerShellをクリックすると、以下のサイトに遷移。

Exports the list of users that have signed into the Azure portal, Azure CLI, or Azure PowerShell over the last 30 days by querying the sign-in logs. In Microsoft Entra ID Free tenants, sign-in log retention is limited to seven days.

Azure portal, Azure CLI, or Azure PowerShellということで、Microsoft Entra 管理センター、Microsoft Intune管理センター、Azure モバイル アプリ、IaC ツールのサインインログはとれない?(不明)

PowerShell 7.0

This cmdlet requires PowerShell 7.0 or later.

PowerShellのバージョンは7.0以降が必要。

Install-Module MsIdentityTools -Scope CurrentUser

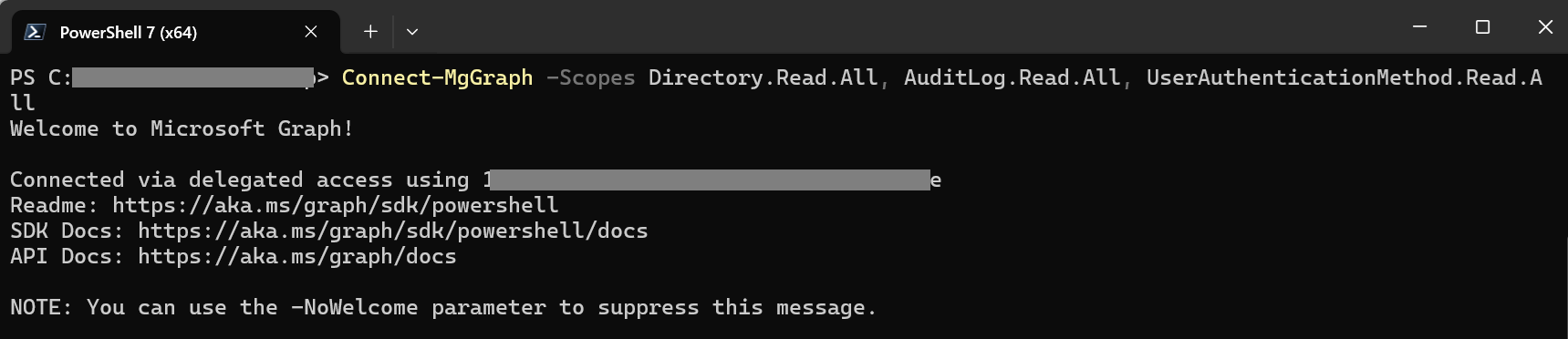

Connect-MgGraph -Scopes Directory.Read.All, AuditLog.Read.All, UserAuthenticationMethod.Read.All

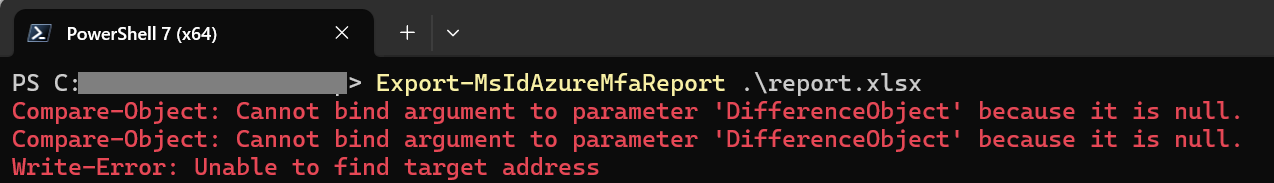

Export-MsIdAzureMfaReport .\report.xlsx

エラーが発生し、report.xlsxが出力されなかった。

Entra ID Freeテナントの場合、下記の手順が必要のよう。

Entra ID Free テナントの場合

Entra ID Free tenants

If you are using an Entra ID Free tenant, additional steps are required to download the sign-in logsFollow these steps to download the sign-in logs.

- Sign-in to the Entra Admin Portal

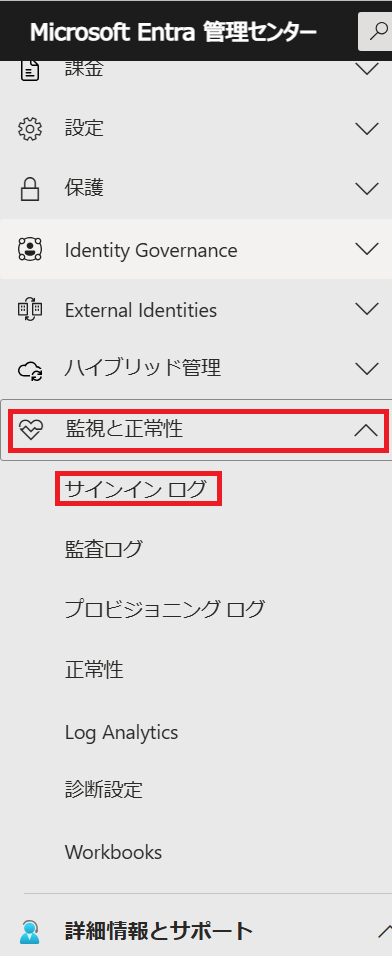

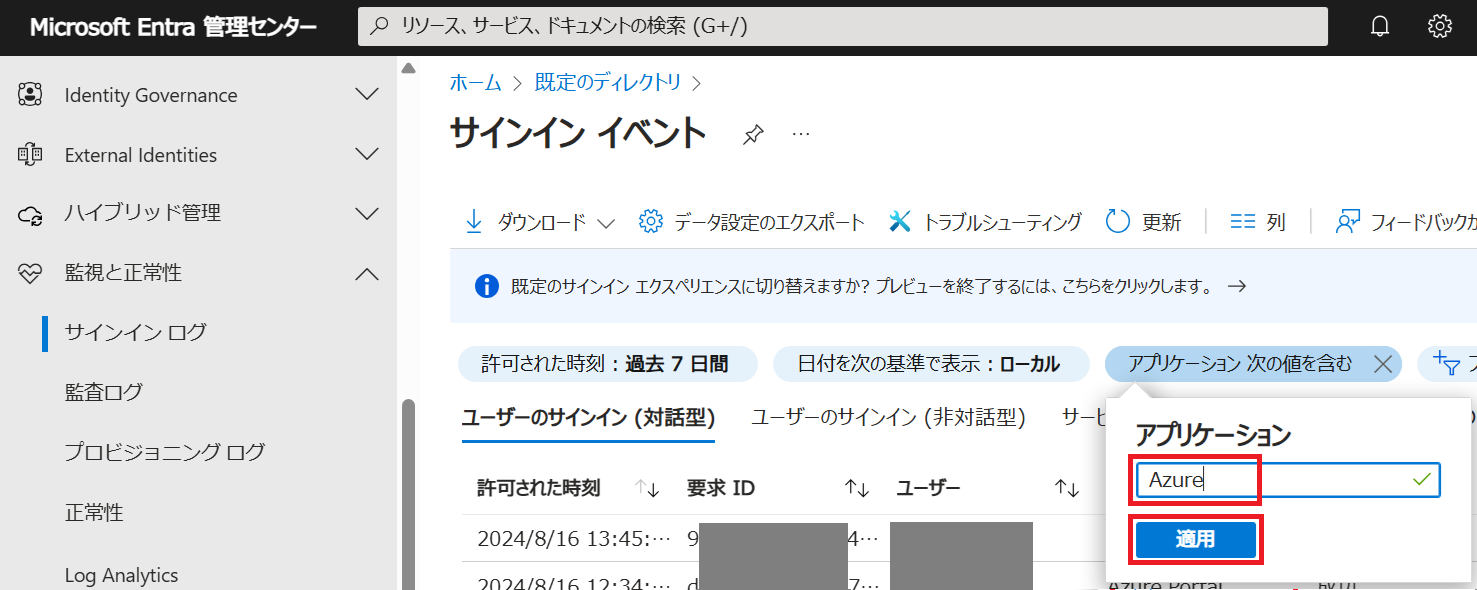

- From the left navigation select: Identity → Monitoring & health → Sign-in logs.

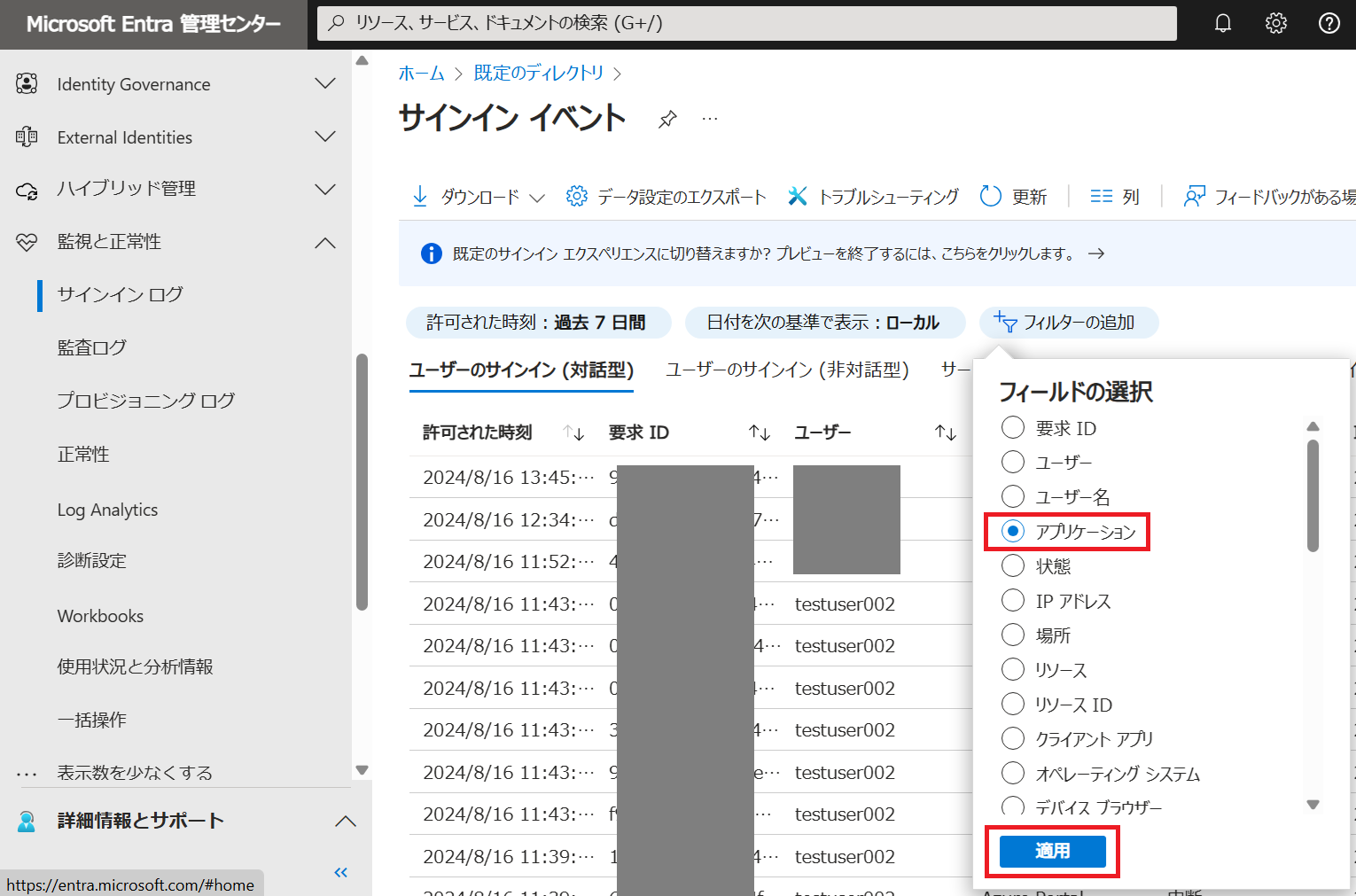

- Select the Date filter and set to Last 7 days

- Select Add filters → Application and click Apply

- Type in: Azure and click Apply

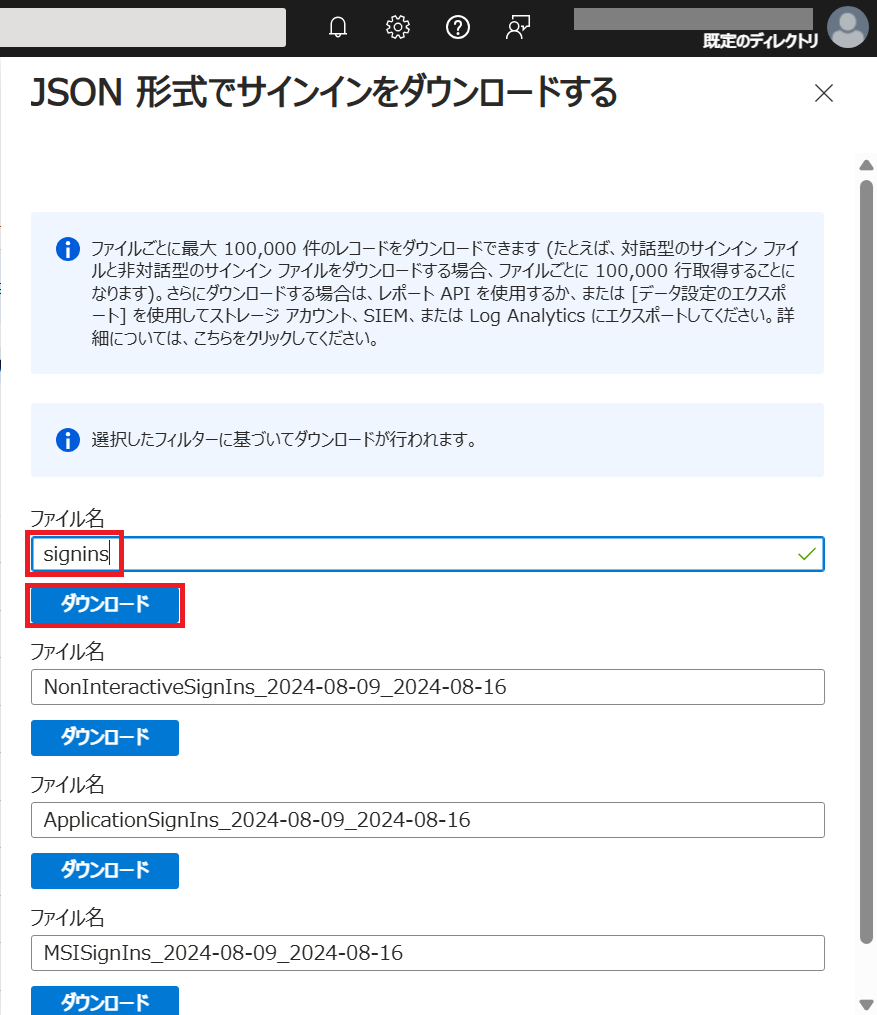

- Set the File Name of the first textbox to signins and click Download.

- Once the file is downloaded, copy it to the folder where the export command will be run.

今回はダウンロードに保存されたファイルをそのまま指定するので、特段コピーして格納先を変えるなどはしない。

- Run the export with the -SignInsJsonPath option.

Export-MsIdAzureMfaReport ./report.xlsx -SignInsJsonPath ./signins.json

-SignInsJsonPathの引数にsignins.jsonのパスを指定。

先にConnect-MgGraphが必要。色々エラーが出たが、report.xlsxが出力された。

MFA Status列の値で対象ユーザーを確認する

MFA Status列の値で状況がわかる。

MFA Status

✅ MFA Capable + Signed in with MFA: The user has MFA authentication methods registered and has successfully signed in at least once to Azure using MFA.

✅ MFA Capable: The user has MFA authentication methods registered but has always signed into Azure using single factor authentication.

❌ Not MFA Capable: The user has not yet registered a multi-factor authentication method and has not signed into Azure using MFA. Note: This status may not be accurate if your tenant uses identity federation or a third-party multi-factor authentication provider. See MFA Status when using identity federation.

❌ Not MFA Capableとなっているユーザーは対応が必要っぽい。

テストユーザーでMFAを有効化して、再度同じコマンドで確認しようとしたが、職場または学校アカウントが必要だったため、保留とした。

以上。