前提情報

- AWSアカウント1がOrganizationsの親でAWSアカウント2が子とします。AWS Backupで別アカウントのバックアップ管理は、現状Organizationsが必須です。

- AWSアカウント2(子)で"service-role/AWSBackupDefaultServiceRole"のIAMロールを作成しておく。

- AWSアカウント2(子)でRDSを作っておきます。今回は"tmp-backuptest"という名前で作り、タグbackup:trueを付けています。

- AWS Backup でクロスアカウント管理機能を有効にします。

- 以下の記事の続きのような形で進めます。

- AWSアカウント1(親)からAWSアカウント2(子)のRDSのバックアップを実行管理します。

手順

AWSアカウント1(親)でバックアップポリシー作成

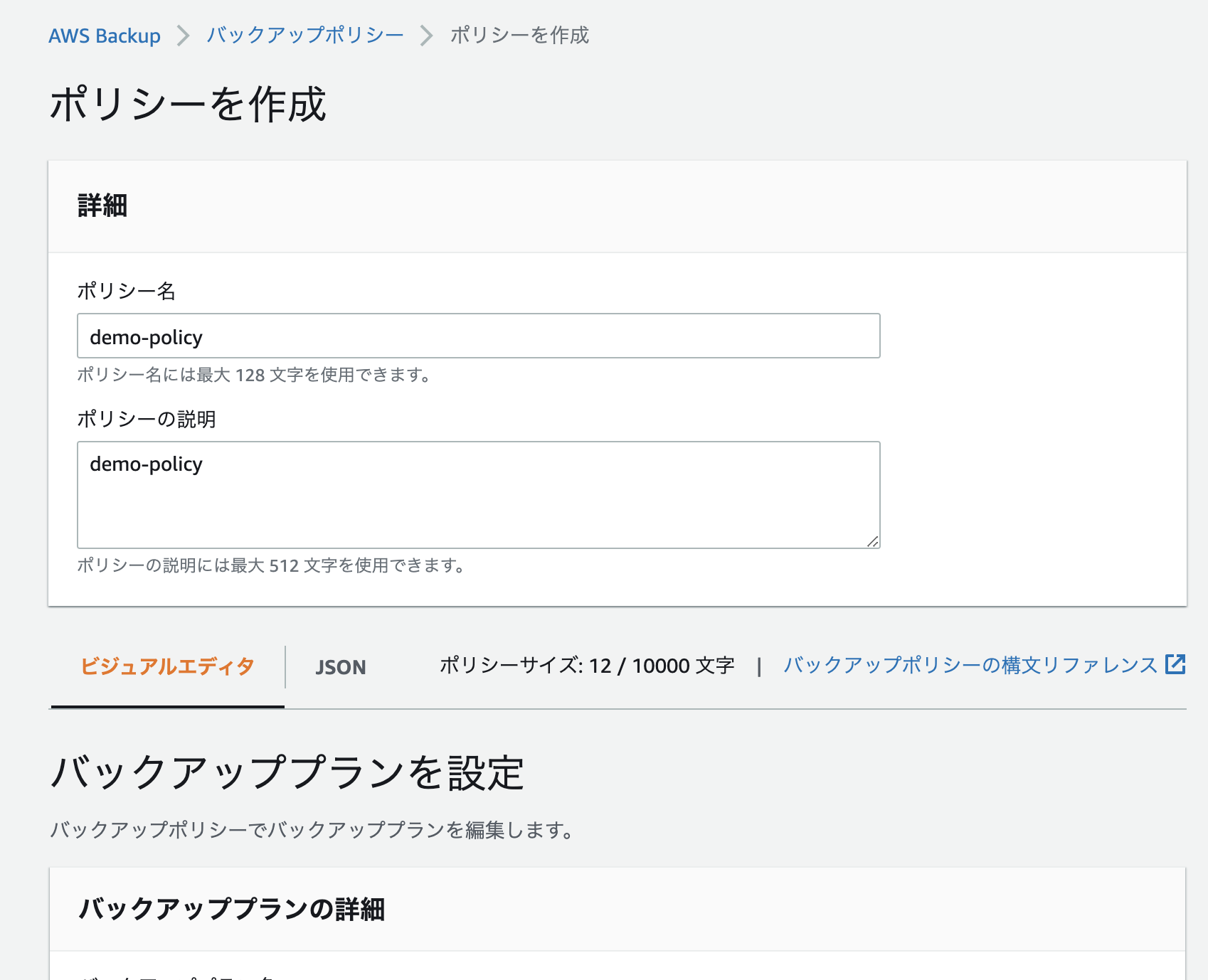

AWS Backupの画面に行き、メニューの"バックアップポリシー"をクリックし、[バックアップポリシーを作成]をクリック

以下の値を入れ、右下の[ポリシーを作成]をクリック

- ポリシーを作成

- ポリシー名:demo-policy

- ポリシーの説明:demo-policy

- バックアッププランの詳細

- バックアッププラン名:demo-plan

- バックアッププランのリージョン:東京リージョン

- バックアップルールを追加

- バックアップルール:demo-rule

- バックアップボルト:Default

- バックアップウインドウをカスタマイズ:チェック

- バックアップウインドウの開始時間:18:00 UTC (日本時間としてはAM 03:00)

- 次の時間以内に開始:1時間

- 次の時間以内に完了:2時間

- 保存期間:2日

- リソースを割り当てる

- リソース割り当て名:demo-resource

- IAMロール:service-role/AWSBackupDefaultServiceRole

- リソースタグキー:backup

- タグ値:true

ターゲットを追加

[アタッチ]をクリックし、AWSアカウント2(子)を選択し、ターゲットとなるAWSアカウント追加します。

AWSアカウント2(子)で確認

AWSアカウント2にログインし確認します。

AWS Backup確認

AWS Backupの画面に行き、バックアップポリシーをクリック。AWSアカウント1(親)で作成したバックアップポリシーが送られてきている

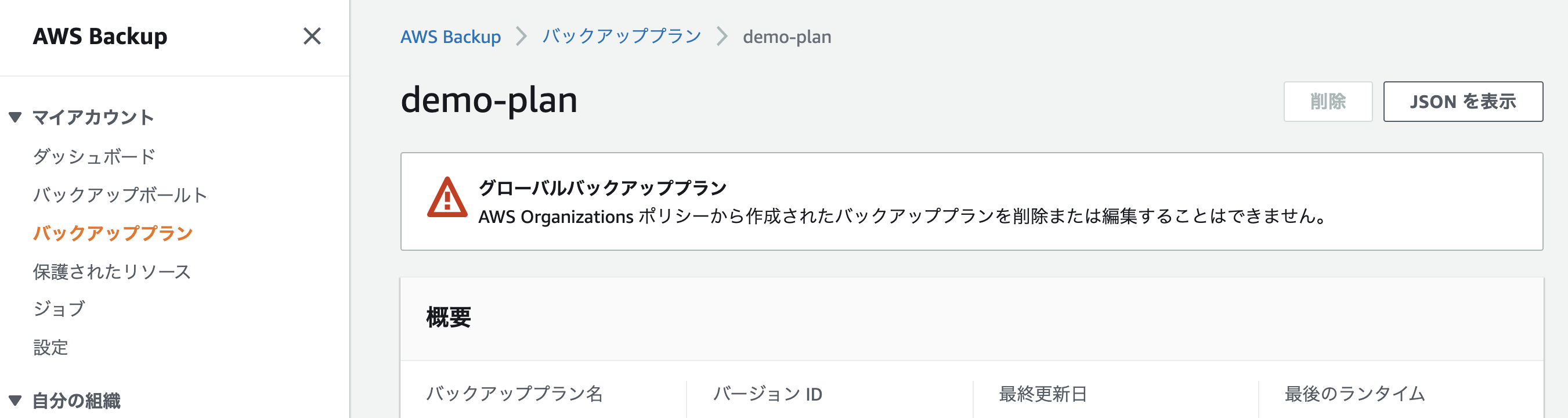

"バックアッププラン"をクリック

バックアッププランを開くと、「バックアップポリシーから作られたもののため編集できない」メッセージが出ている。AWSアカウント1(親)で管理されていることがわかる。画面下の"バックアップルール"や"リソース割り当て"も先程設定したものになっていることを見ておく

動作確認

スケジュールされた時刻が過ぎバックアップされたことを確認する

AWSアカウント1(親)でAWS Backupのクロスアカウントモニタリング

モザイクしてるので分かりづらいが、モザイク箇所はAWSアカウント2(子)のIDが入っている。AWSアカウント1(親)からAWSアカウント2(子)のバックアップジョブの状態が確認できる

AWSアカウント2(子)でAWS Backup ジョブ確認

AWSアカウント2(子)で実行されたRDSのバックアップジョブが確認できる

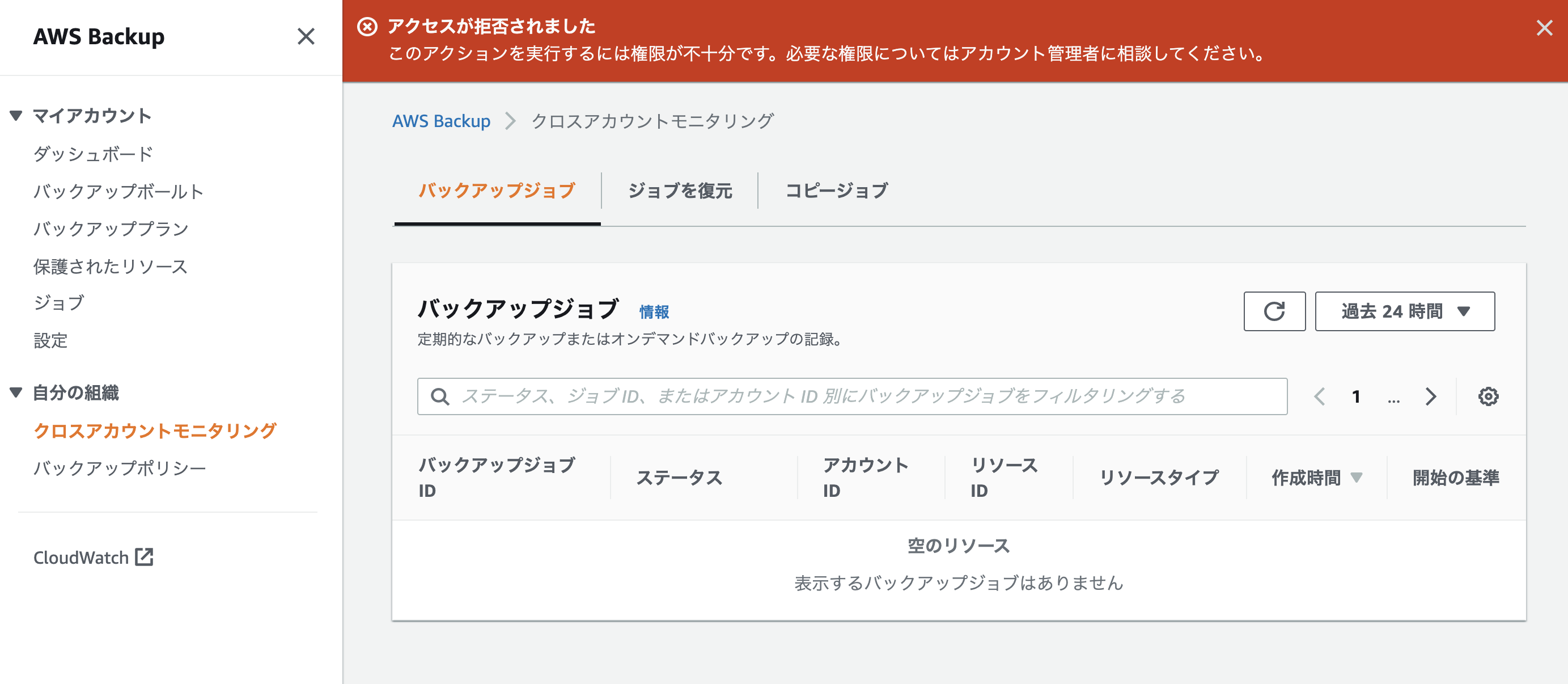

AWSアカウント2(子)でAWS Backup クロスアカウントモニタリング

AWSアカウント2(子)からは見れない。自分のジョブはジョブで見ればよく、他のアカウントのジョブの状態は見えてはいけないので、この挙動で正しい

AWSアカウント2(子)のRDSのバックアップ確認

参考

AWS Backupの薄い教科書

https://qiita.com/pioho07/items/68ccbc7b974b1466e7a6