やること

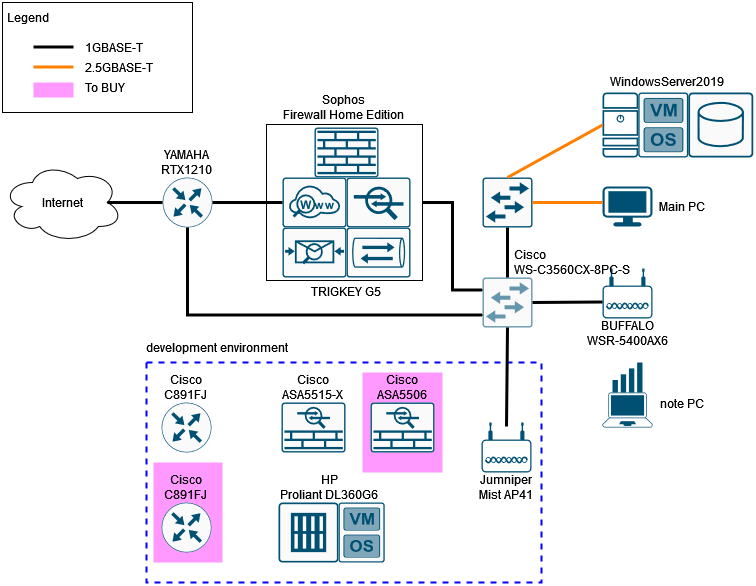

Sophos Firewallを導入してLANのセキュリティを向上する。

背景と前提

以前のネットワーク図でSophos Firewallを入れている形としていたが、

FW(UTM)をLANとの接続の間でどうしても入れたかった。

エンドポイントセキュリティとネットワーク的な入口防御を自宅でも入れるべき。

特化したNW機器を入れるのは高額すぎなので安価に実現できる方法とする。

導入機器

TRIGKEY G5

SophosのためLANを2ポート揃えたもの及び2.5G以上が望ましい。

常時起動のため消費電力の少ないものを考慮したがいい。

上記を考慮するとTRIGLEY G5がちょうど良かった。

intel N100は意外とちゃんと動くからイイゾ。

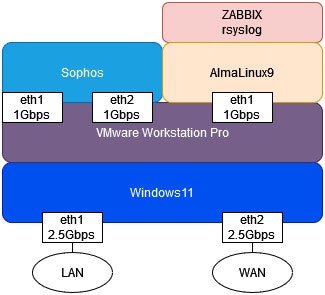

VMware Workstation Pro

VMwareがBroadcomに買収されてからPro版が個人利用で無償になったので、

VMware Workstation Playerから卒業。仮想NWが弄れるし制限が少ないから快適。

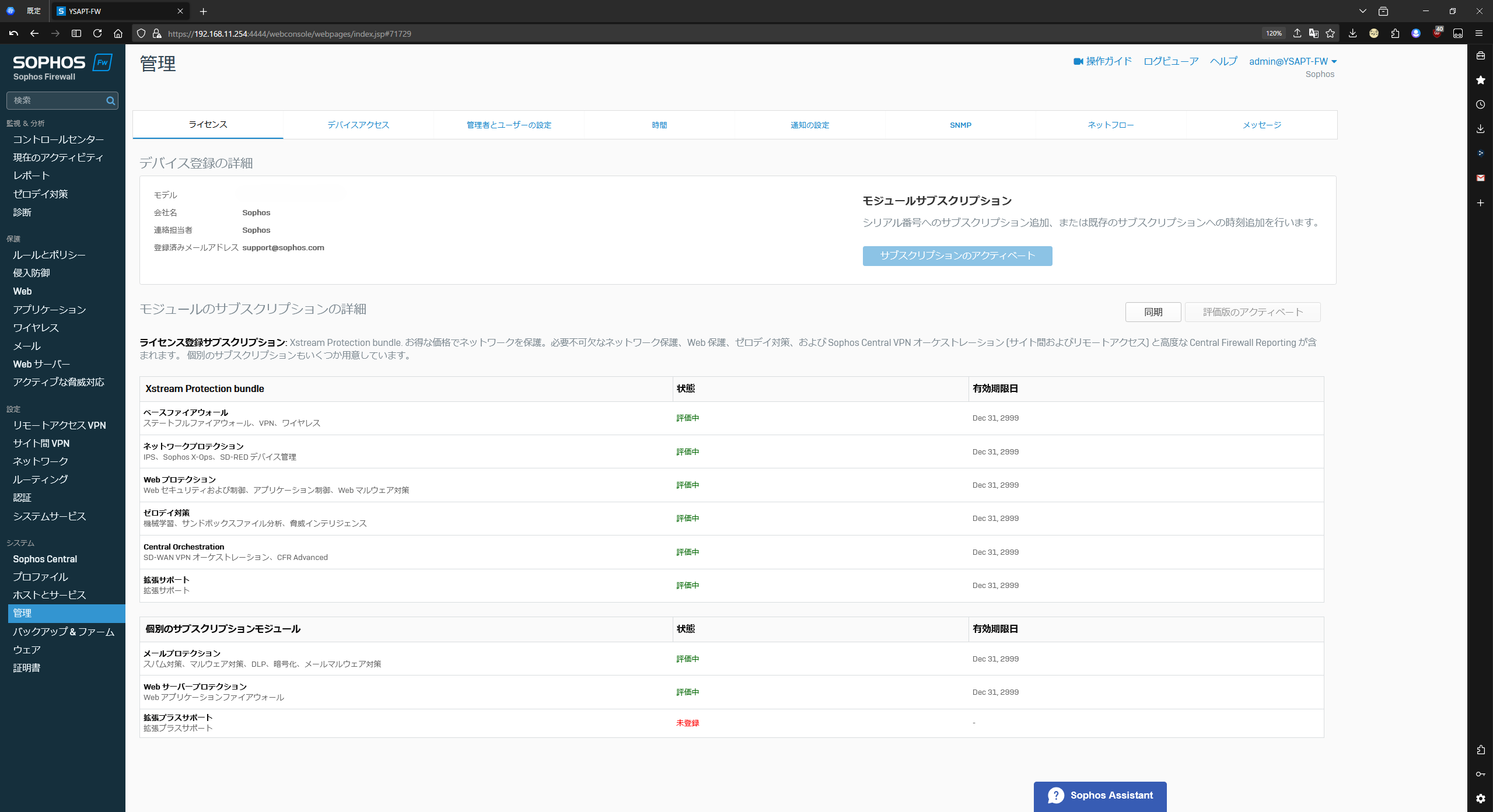

Sophos Firewall Home Edition

UTMしたいけどサブスクライセンスは個人では無理。

PaloAltoを入れたら破産するのを考えるとUTMではこれ一択。

個人として登録すれば2999年まで使えるライセンスを貰える。

AlmaLinux & ZABBIX

CentOS君が死んだので、その後継としてRHEL系の無料OSでAlmaLinux一択。

今後メーカー系でCentOSベースでソフトウェア提供してたところは、

おそらく全てAlmaLinuxになるか互換があるようになるので理解しておくのが吉。

ZABBIXは自宅内の機器監視と技術が錆びないようになんとなく。

ベース構築

何で直接端末にインストールしていないのかというとSophosの制約。

BIOSがUEFIではなくレガシーモードじゃないとBooting...から進まない。

TRIGKEY G5のCMAでLegacyが選べるがBootしなかったのでライセンス付いてるし、

Windows11で何かするのが良いだろうと以下のような構成です。

Sophos Firewall導入

VM上への展開方法は個別に調べていただくとして、

Sophos Firewallの制約であるリソースは以下で構築してます。

アドレスもブリッジしている関係上、Sophosのインストール後に、

CLI上からLAN側のIPアドレスはデフォルトから変更している。

変更方法はプロンプトに出てくる英語が読めれば誰でも分かる。

| 項目 | 値 |

|---|---|

| vCPU | 4コア |

| Mem | 6GB |

| HDD | 100GB |

| NIC | VMnet1(物理eth1のブリッジ) |

| NIC | VMnet2(物理eth2のブリッジ) |

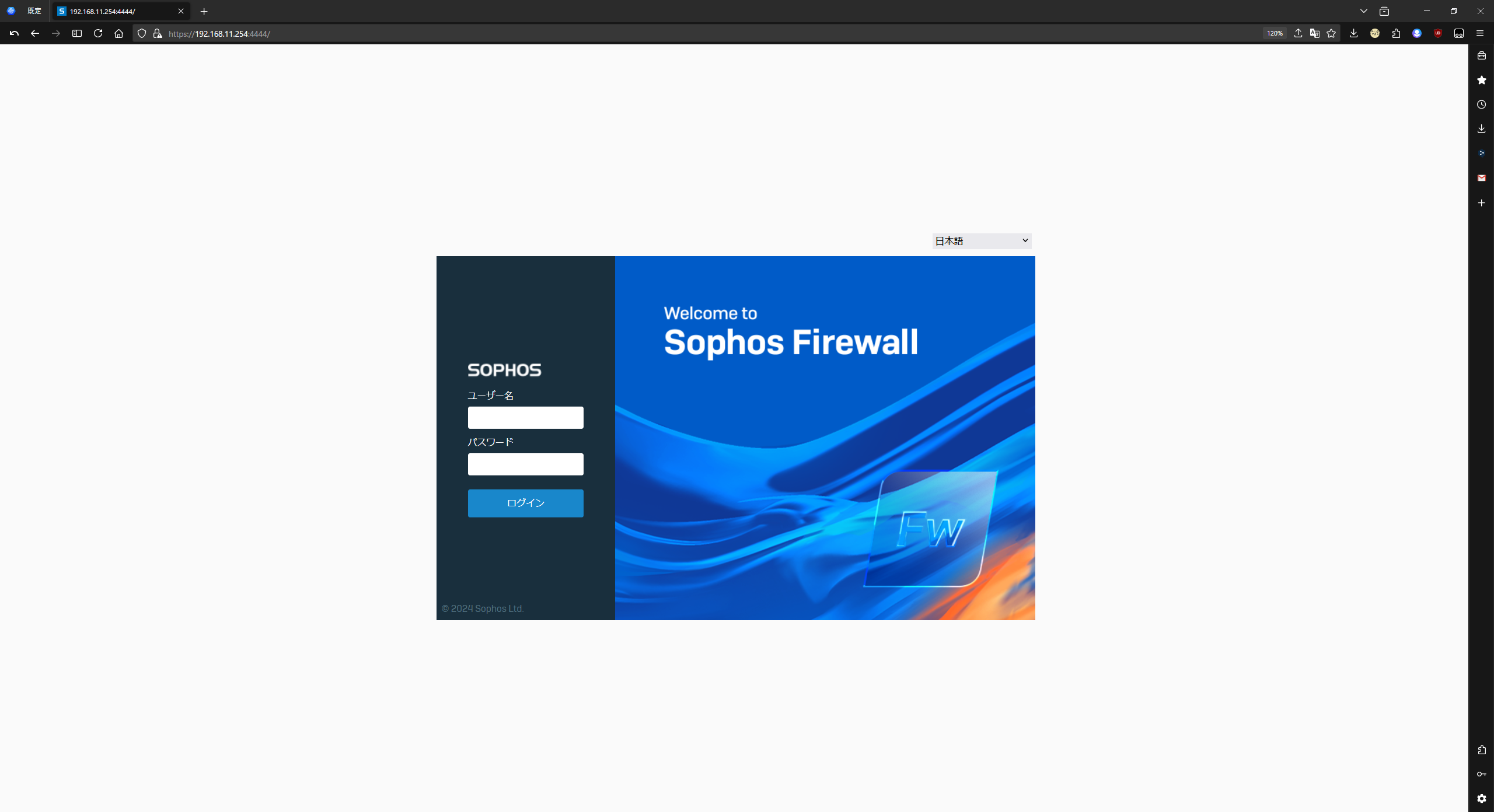

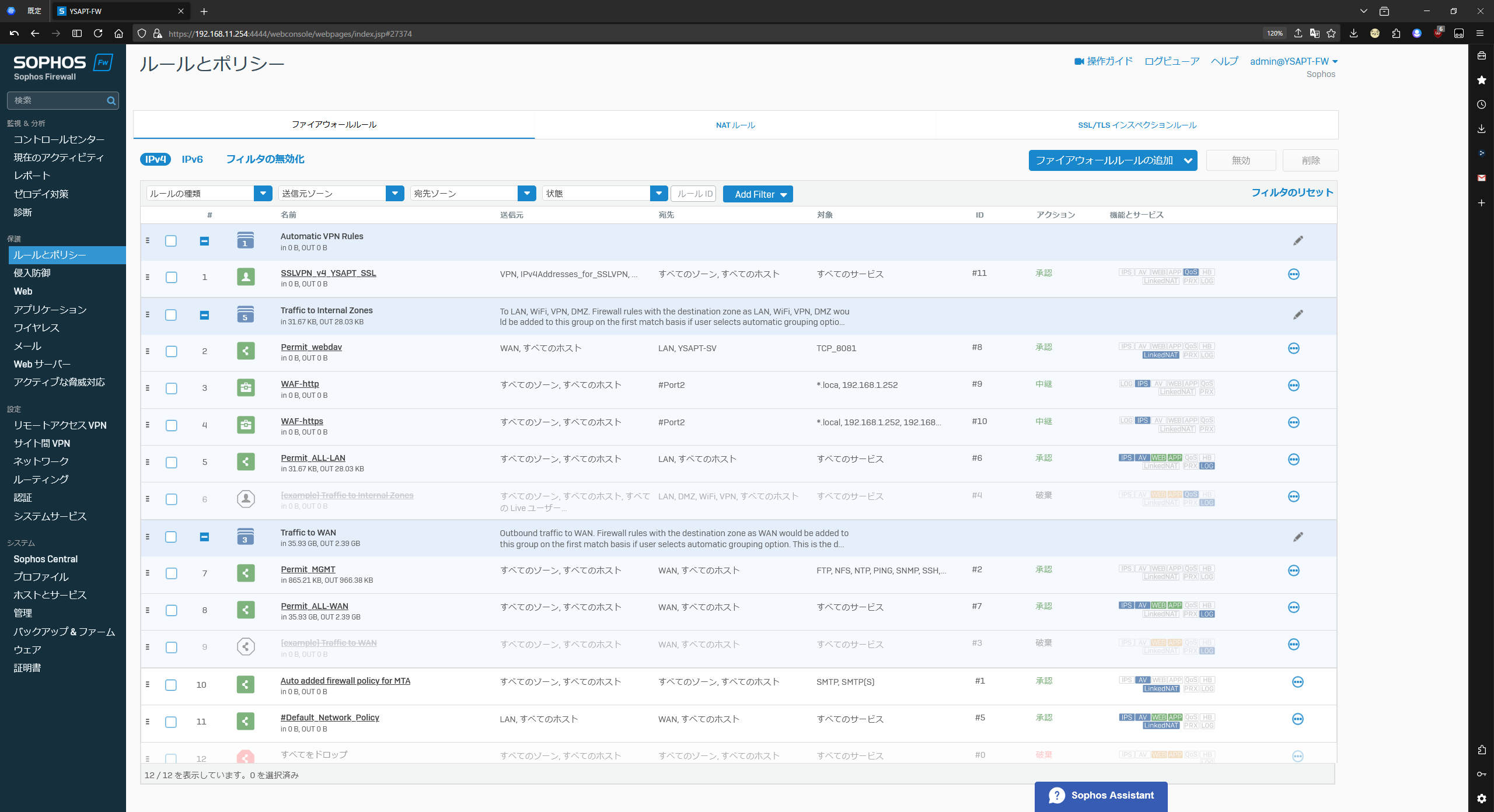

Sophos Firewall確認

導入完了したら以下のアドレスでブラウザからアクセスする。

ポート番号が4444なのを忘れず。

https://{sophosで設定したLAN IP}:4444/

Sophos Firewall設定

細かいことは自分でも分からないのでヘルプなりコミュニティなりで、

頑張って個人で調査いただく他ないが、ひとつアドバイスとしては、

適当かつ安易にIPS,APP,wAF,DOSとかSSLinspectとかを設定すべきではないです。

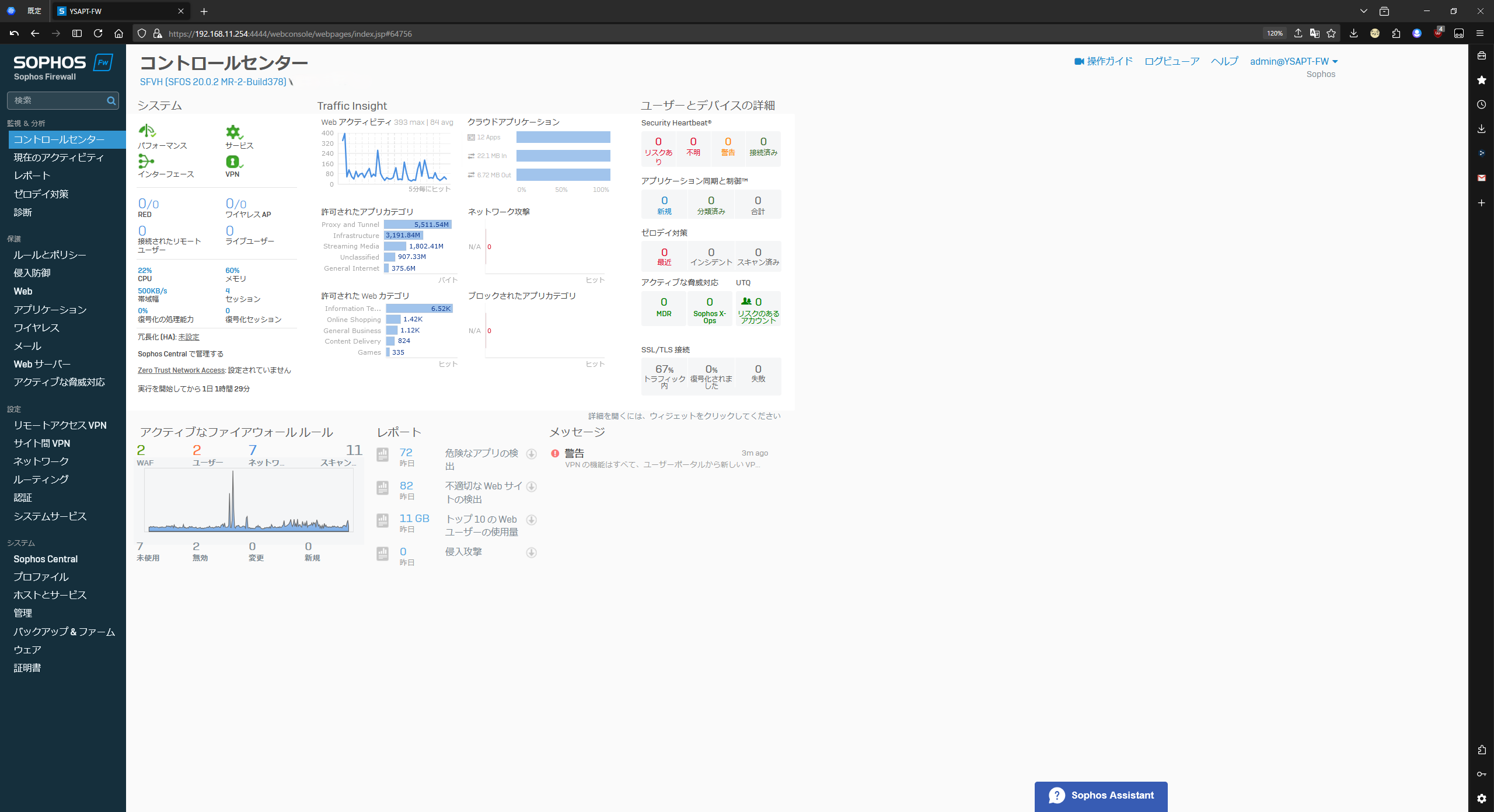

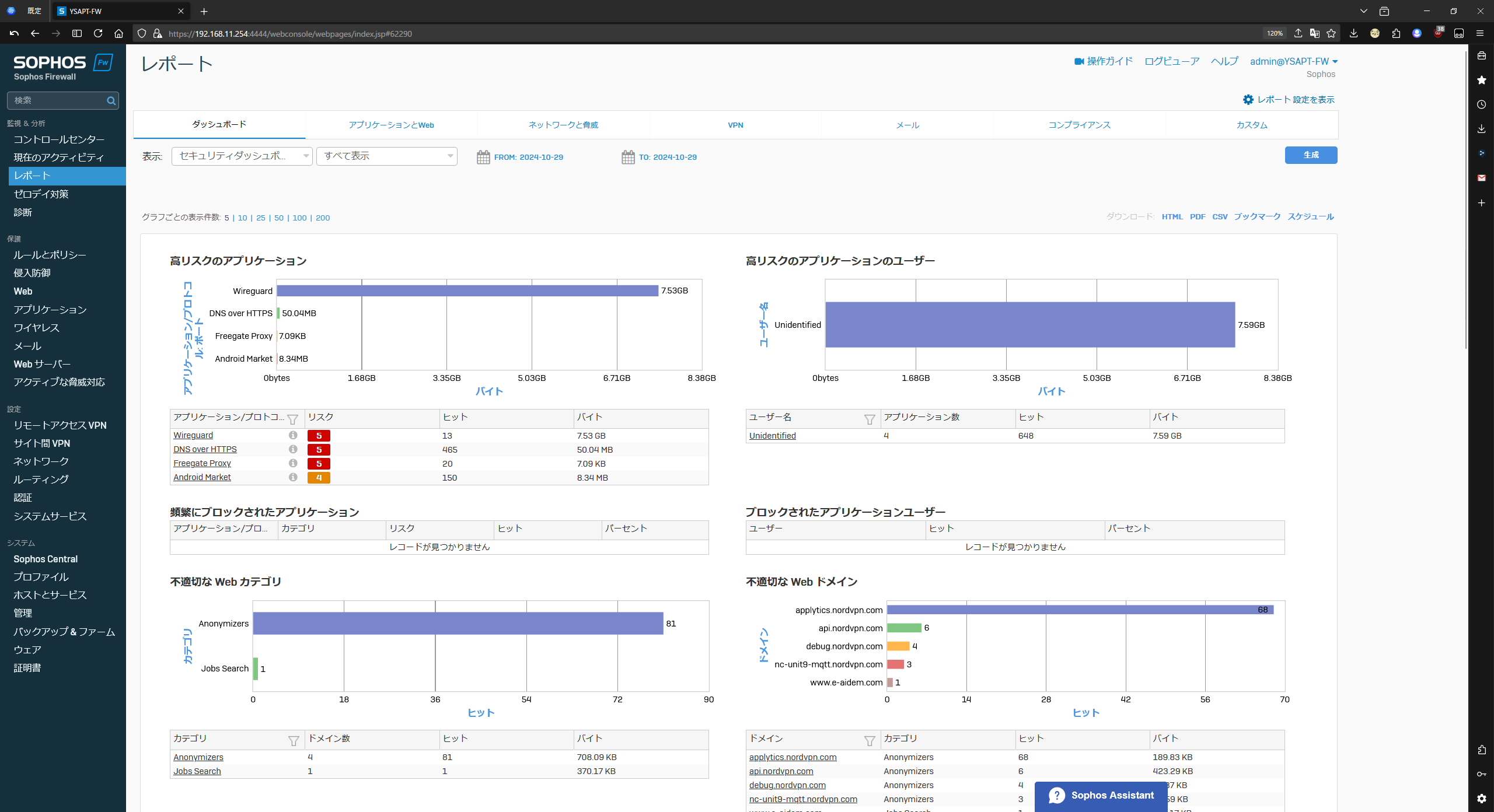

Sophos Firewall所感

メインPC(エンドポイント)で色々していると凄く通信をブロックしてくる。

機能的にも商用を考えてやってる製品なんだと感じる。

レポート内容を見てもらえると分かるがメインPCにNordVPNを導入しているせいで、

結構不審な通信だとSophos君には思われ、NordVPNも何か変な接続の仕方しすぎ。

SSLインスペクションは全部止めるのでこの製品ではオススメしない。

(もちろんSophosでの自己証明書をメインPCに投入済みでもNG)