※本業以外で初心者に教える機会があるので、勉強がてらメモに起こしてます。

※こういう機会が無いとAWS以外を触る機会がほとんどないのでいい機会だと思ってアウトプットしてます。

AWSとAzureの比較表

普段はAWS使っているので、自分用に何がどれなのかを判断するための表を作った。

※AWSでいうIGWっぽいのは無いそうで、VMにパブリックIP付ければ直接インターネットワーク通信が出来るらしい。意外。。。

※あと、SGについてもAWSとAzureだと微妙に感覚が違いますね。Azureだとサブネットに着けるのが推奨?らしい?AWSだとNACLですよね。あまりあれで制御したことないので意外です。

| カテゴリ | AWS | Azure | Azureの料金感 | 備考 |

|---|---|---|---|---|

| 仮想ネットワーク | VPC | Virtual Network (VNet) | 無料 | 作成自体は無料 |

| サブネット | Subnet | Subnet | 無料 | - |

| インターネット接続 | Internet Gateway (IGW) | (既定で存在 / 作成不要) | 無料 | Azureはリソースとして作成する必要がない |

| NAT (外への通信) | NAT Gateway | NAT Gateway | 従量課金 | 約$0.045/時間 + データ処理料金 |

| ルートテーブル | Route Table | Route Table (UDR) | 無料 | VNet内はデフォルトで全通のため設定不要な場合が多い |

| ファイアウォール | Security Group (SG) | Network Security Group (NSG) | 無料 | サブネットへの適用が推奨 (ステートフル) |

| 論理グループ化 | (SG IDでの参照) | Application Security Group (ASG) | 無料 | Web, DBなどの役割タグとして使用し、NSGで許可する |

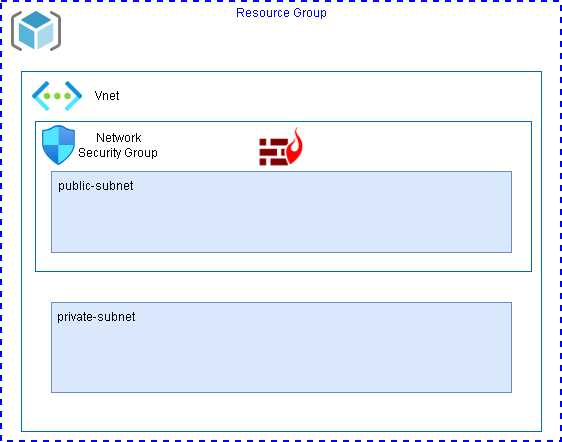

構築する環境イメージ

リソースグループをまずは作成して、その後にVnetで仮想ネットワークを作成。

その後、サブネットとセキュリティグループを作成していきます。

セキュリティグループはパブリックサブネット用のものを今回作ります。プライベートサブネット用のは今後。

ハンズオン

リソースグループ作成

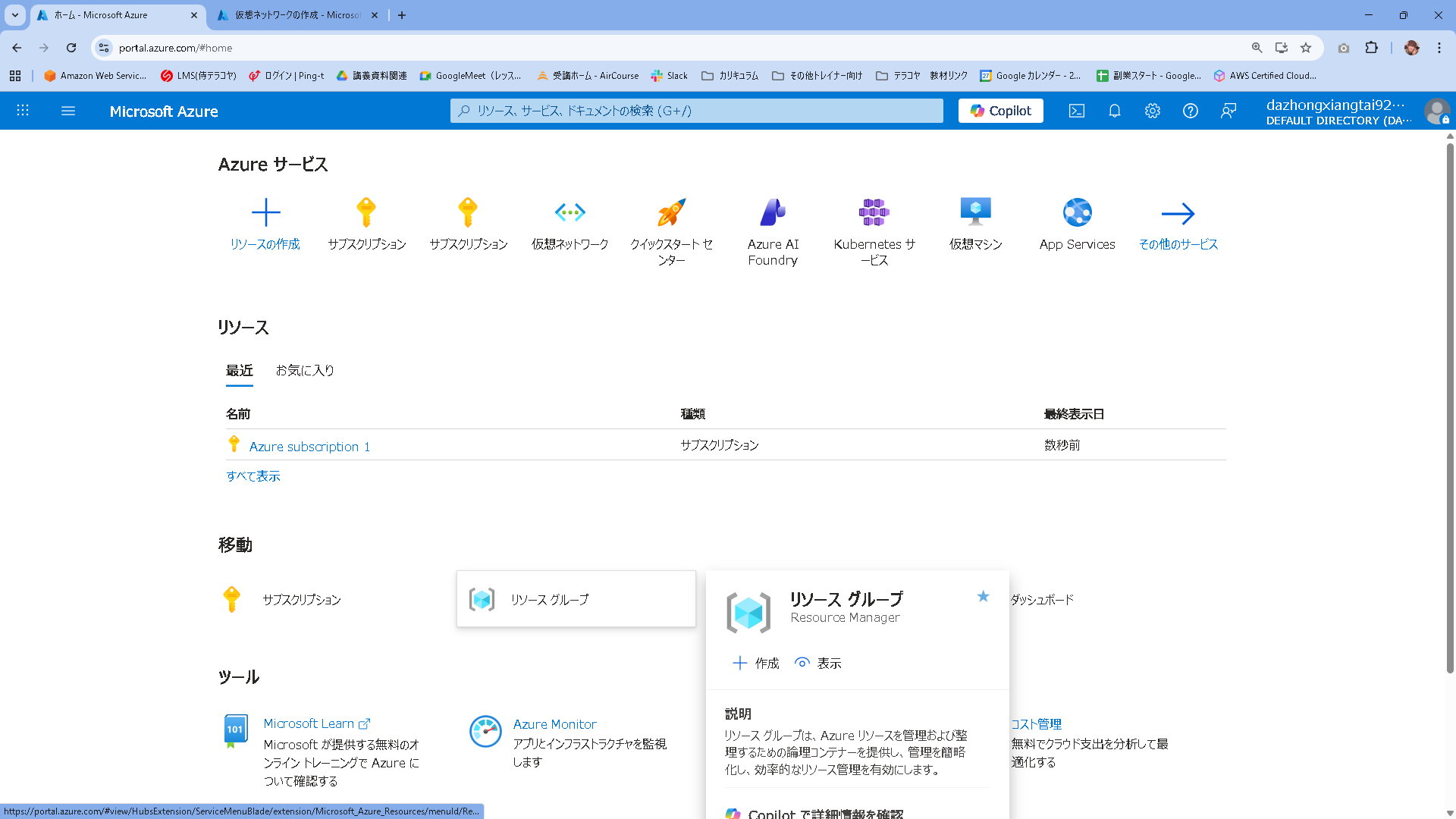

画面にリソースグループという表記があるのでこれを押下します。

以下の設定で作成していきます。

サブスクリプション:Azure subscription 1

リソースグループ名:private-study

リージョン:(Asia Pacific)Japan East

中身を確認してみます。

今は何もありませんが、リソースがここで一元管理出来そうです。便利かな?

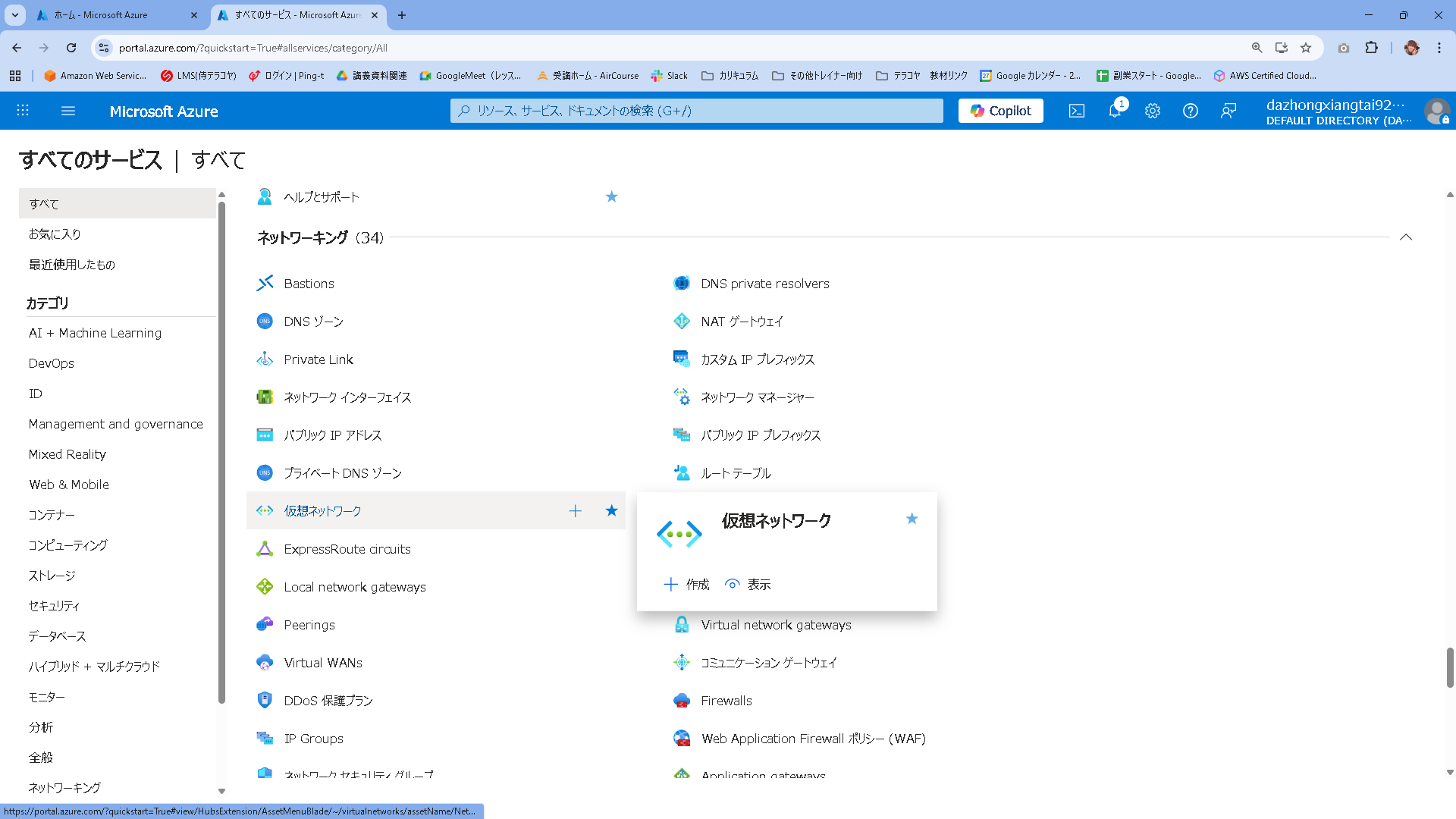

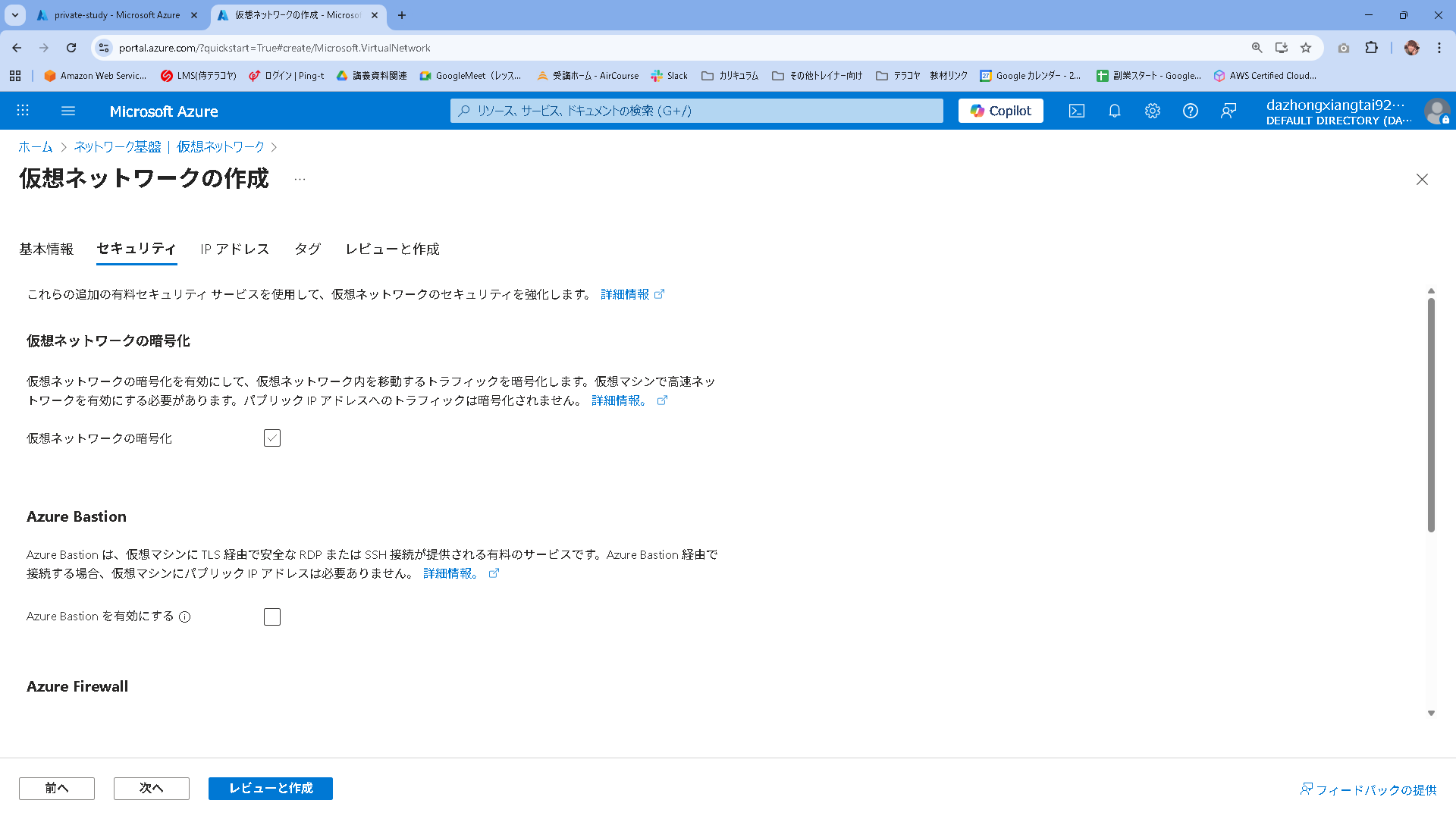

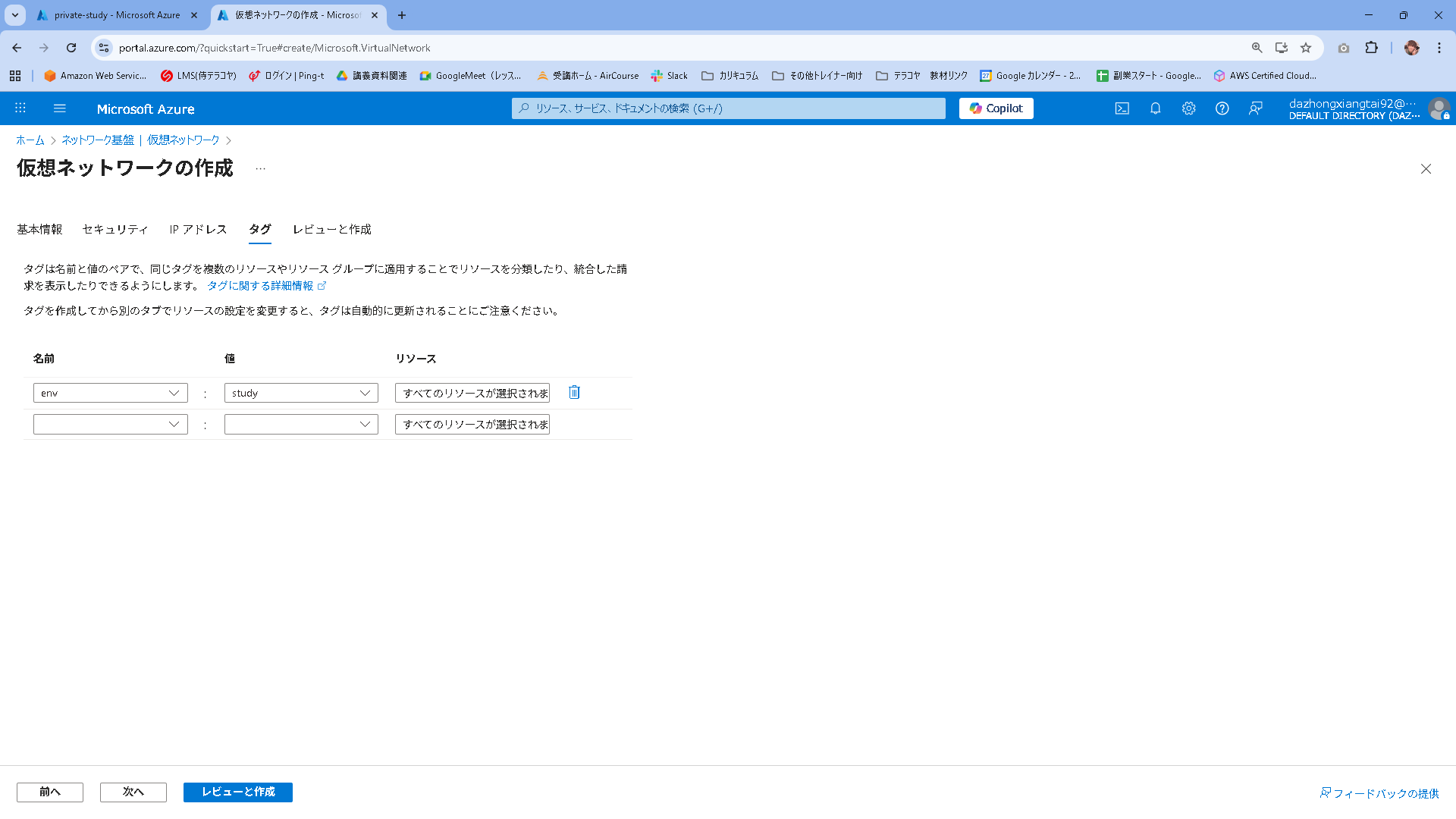

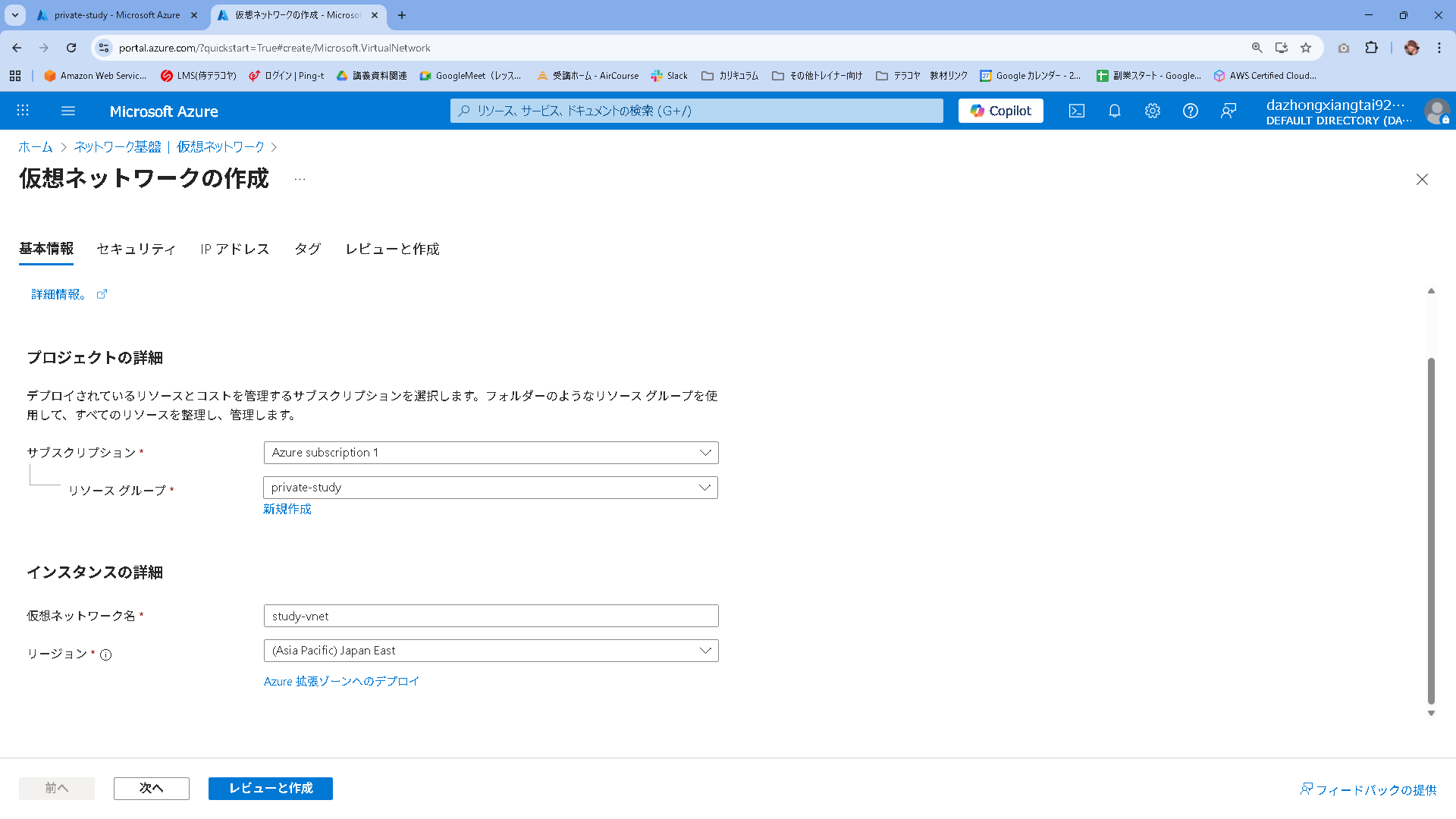

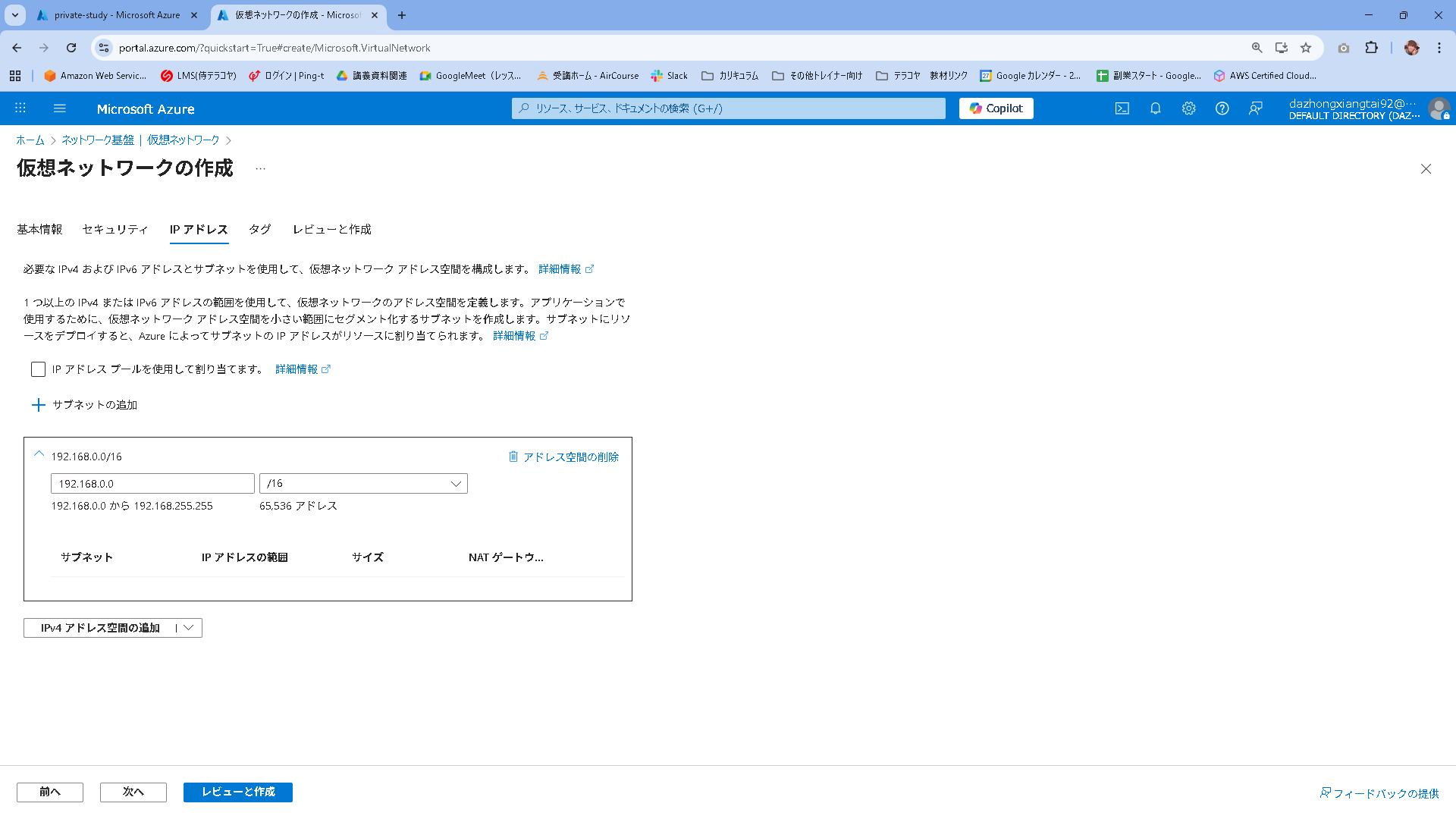

VNet作成

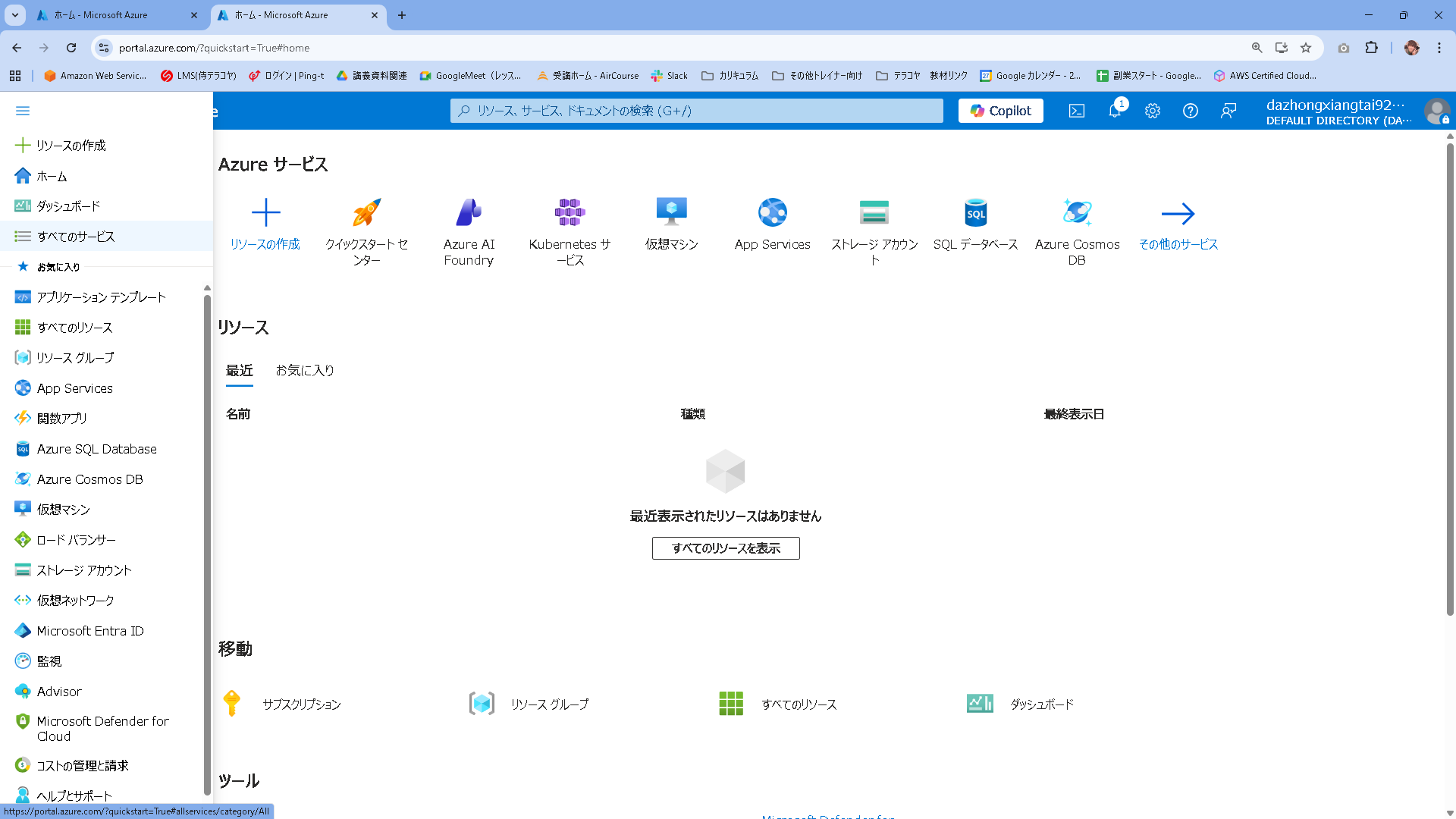

左上のハンバーガーメニューを押下して全てのサービスを押下します。

リソースグループは先ほど作成したものを。

仮想ネットワークはstudy-vnetとしました。

リージョンはJapan East

IPアドレスは192.168.0.0/16としておきます。

デフォルトでサブネットが1つ用意されていますが、邪魔なので削除します。

概容からサブネットを見てみると、0個のサブネットとなっていることがわかります。

これを押下します。

サブネットとの目的はDefaultを指定。

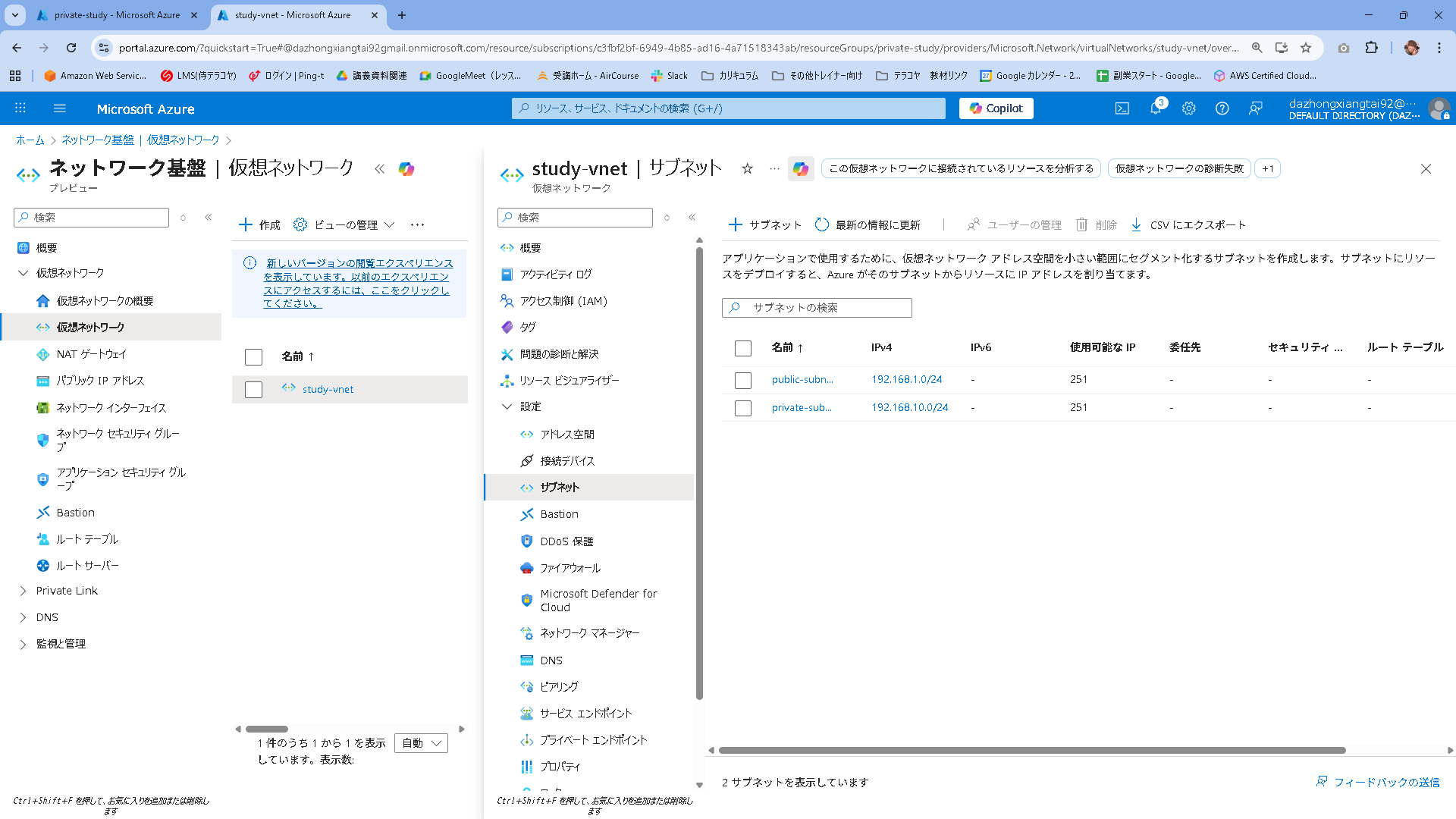

名前はpublic-subnet-01とし、ネットワークレンジは192.168.1.0/24とします。

後の設定はデフォルトのまま、追加ボタンを押下します。

プライベート用のサブネットも作成します。

名前はprivate-subnet-01とし、ネットワークレンジは192.168.10.0/24とします。

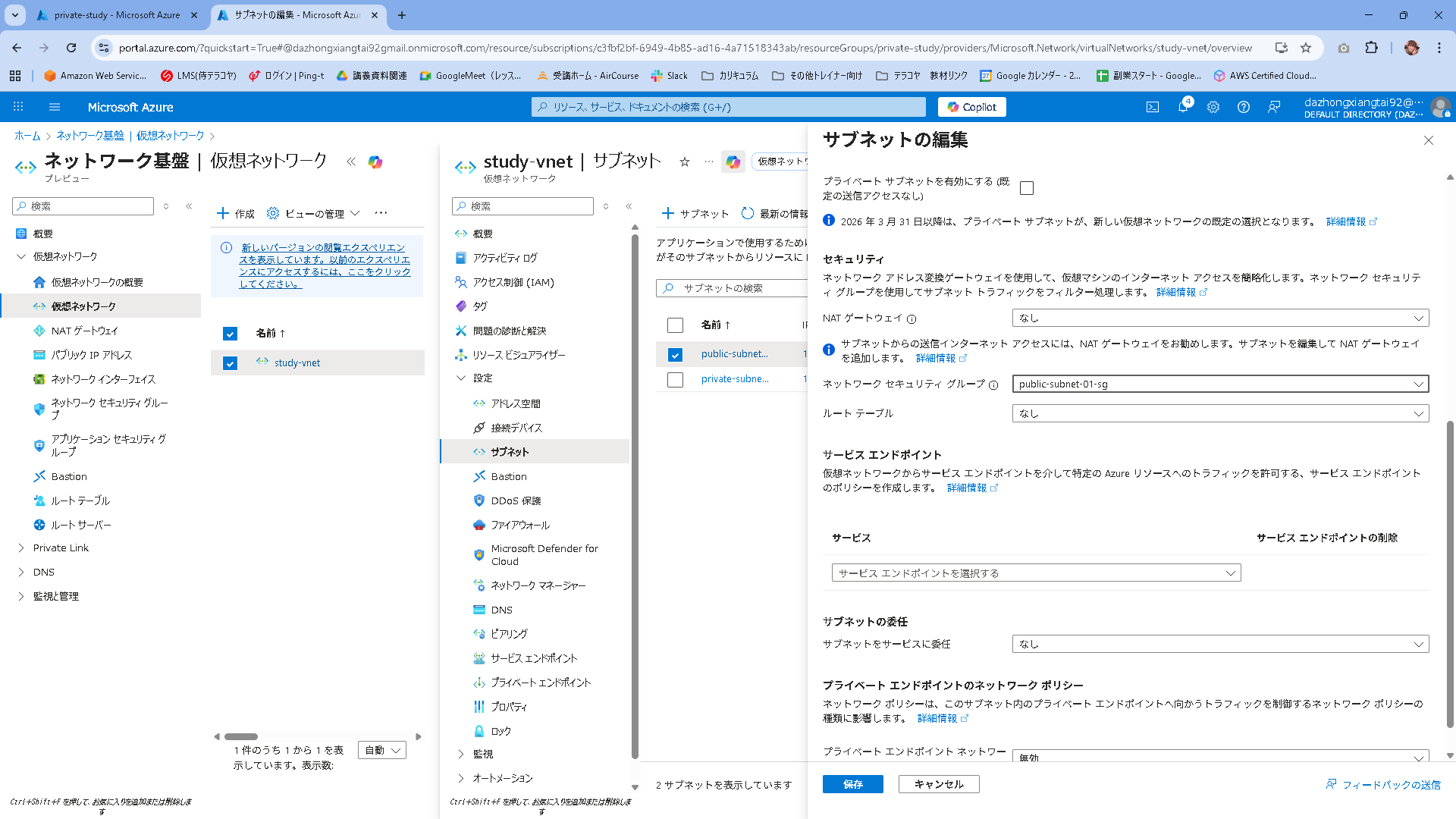

プライベートサブネットを有効にするにチェックを入れます。

後の設定はデフォルトのまま、追加ボタンを押下します。

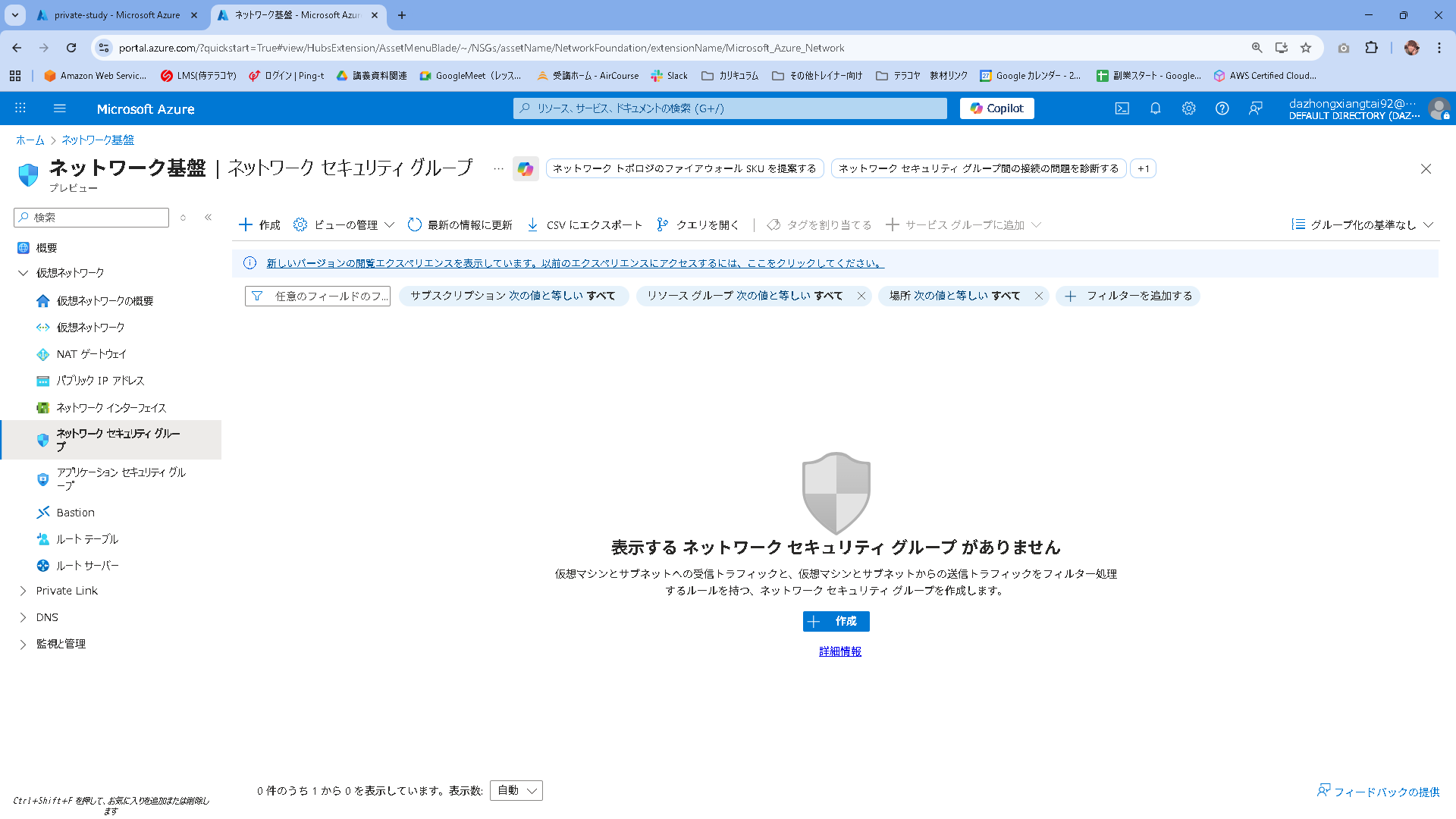

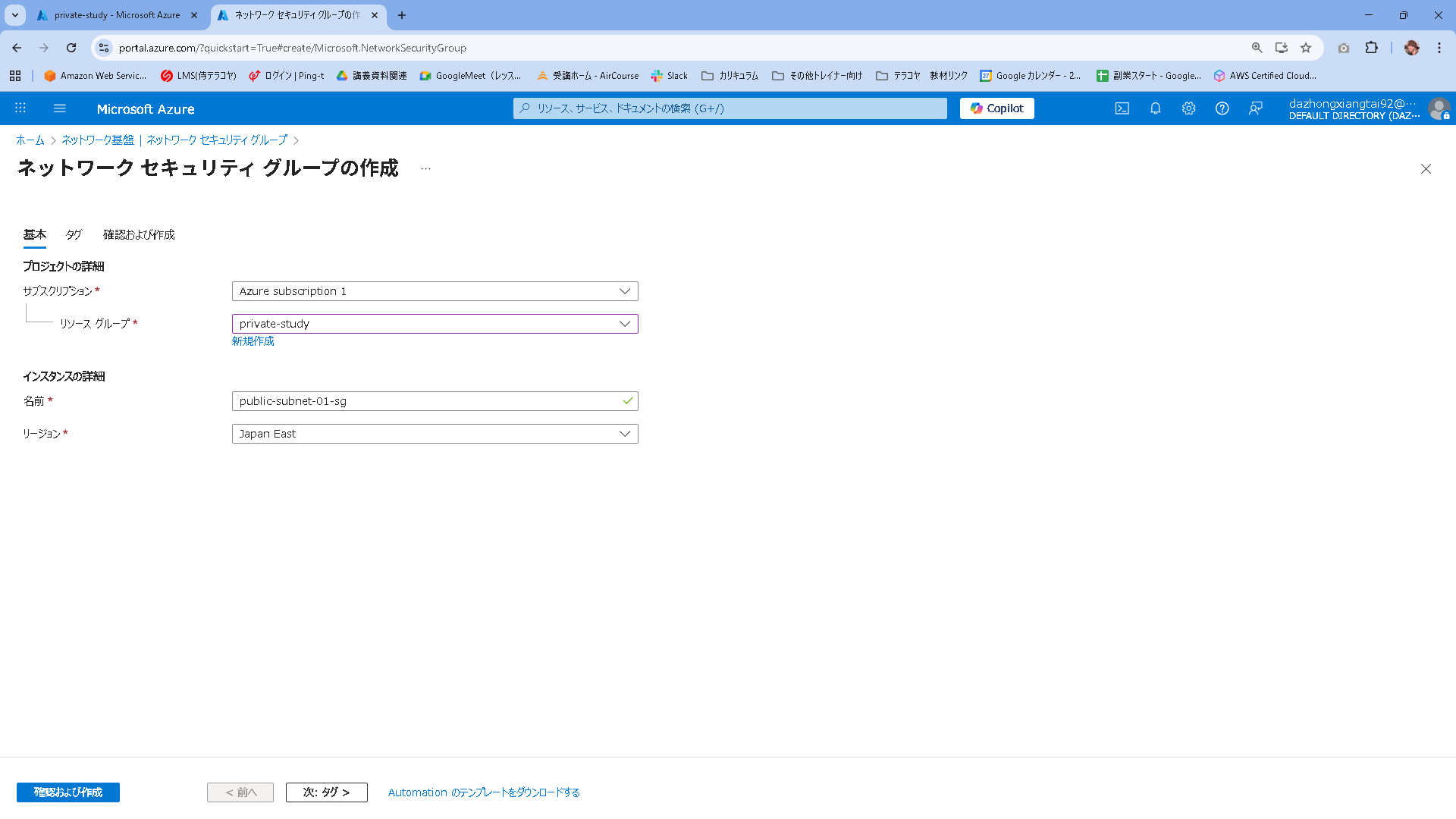

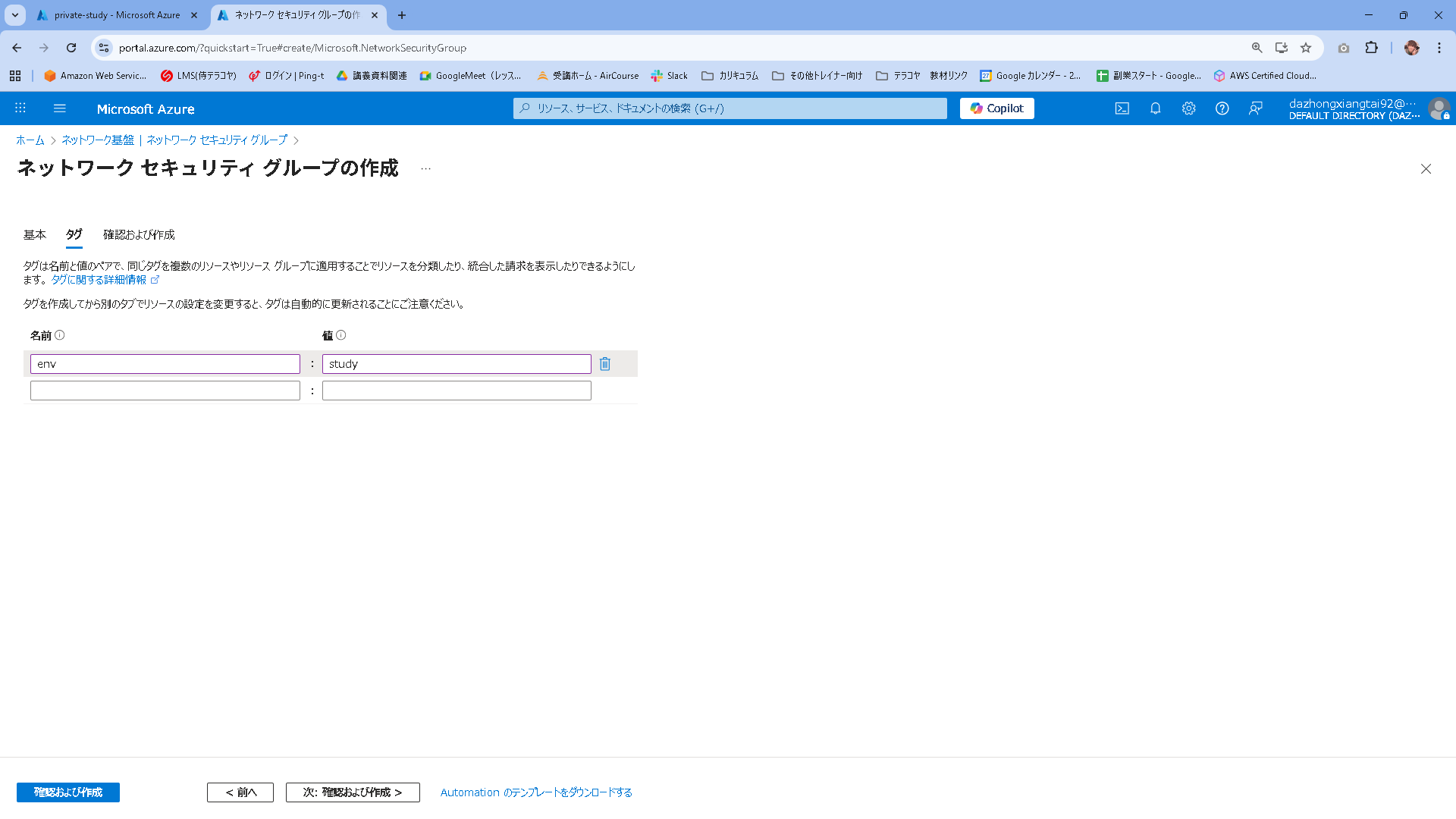

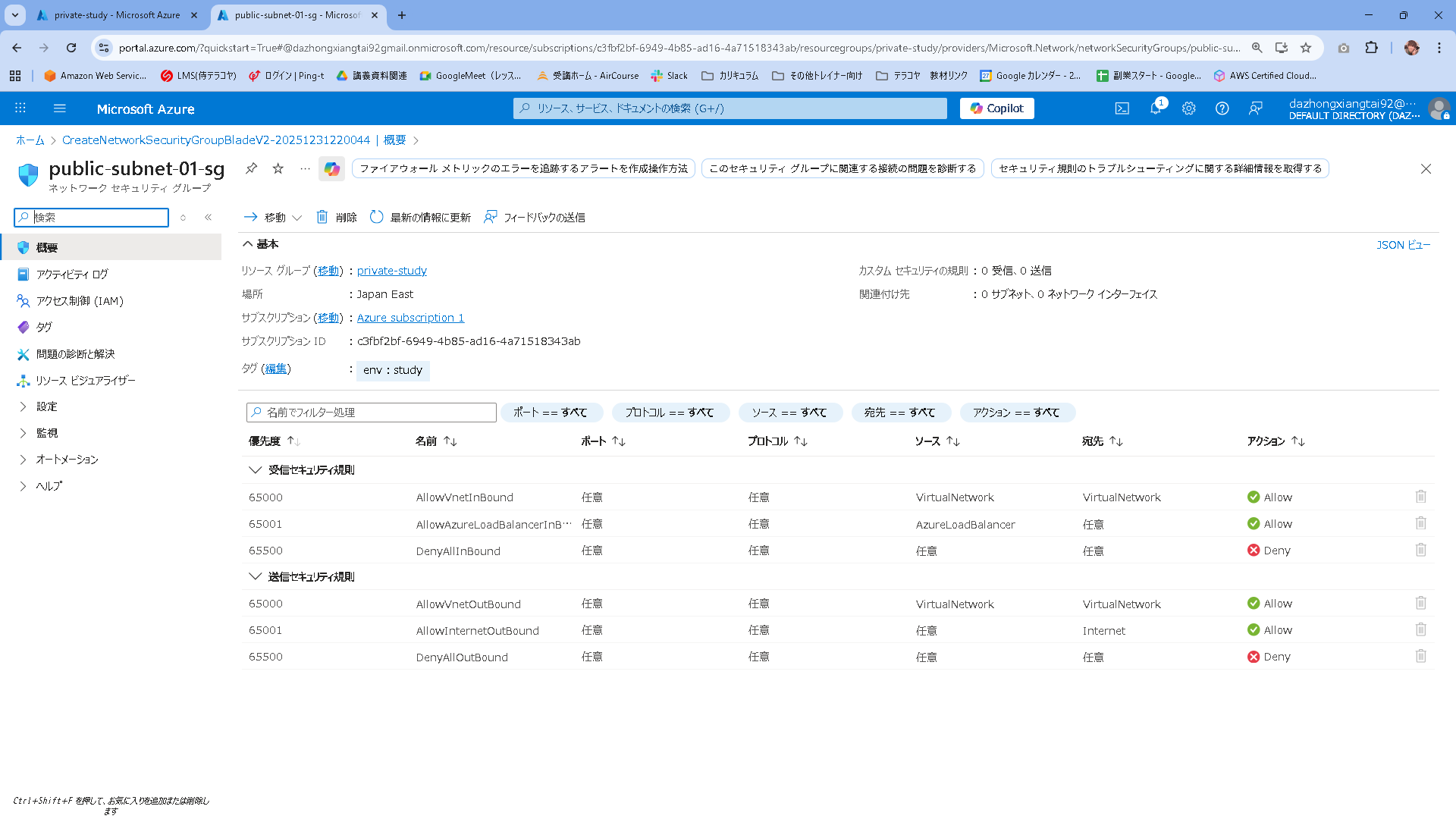

NSG作成

セキュリティ対策のためのFirewallを作成してサブネットに紐づけていきます。

サブネットの他にAWS EC2と同様にVMにもアタッチできるようですが、その時は制限が厳しい方が適用されるようです。なるほど。。。

仮想マシンに適用されたNSGは、サブネットレベルのNSGとは独立して機能します。両方のNSGのルールが評価され、より制限の厳しいルールが適用されます。

ネットワークセキュリティグループを選択して、作成ボタンを押下します。

デフォルトで何か設定が入っていますね。

ざっと調べてみた感じ、Azureで必要になるっぽいので、下手に触らない方が良いでしょう。

(優先度のところポート番号と見間違えていたのは内緒。)

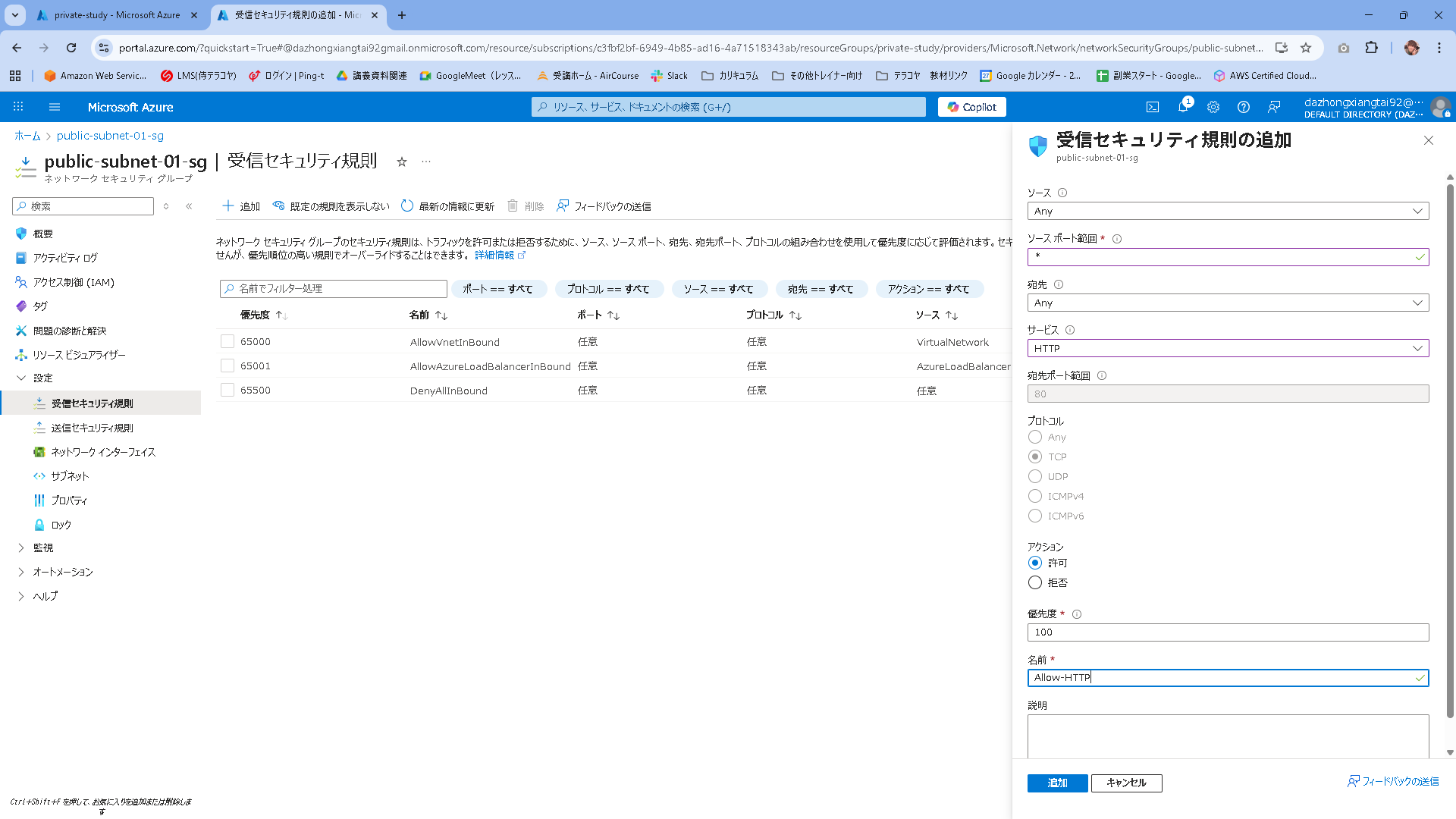

設定を追加していきます。

画面左に表示されている設定から受信セキュリティ規則を押下します。

ソース:Any

ソースポート範囲:*

宛先:Any

サービス:HTTP

アクション:許可

優先度:100

名前:Allow-HTTP

上記設定で追加します。

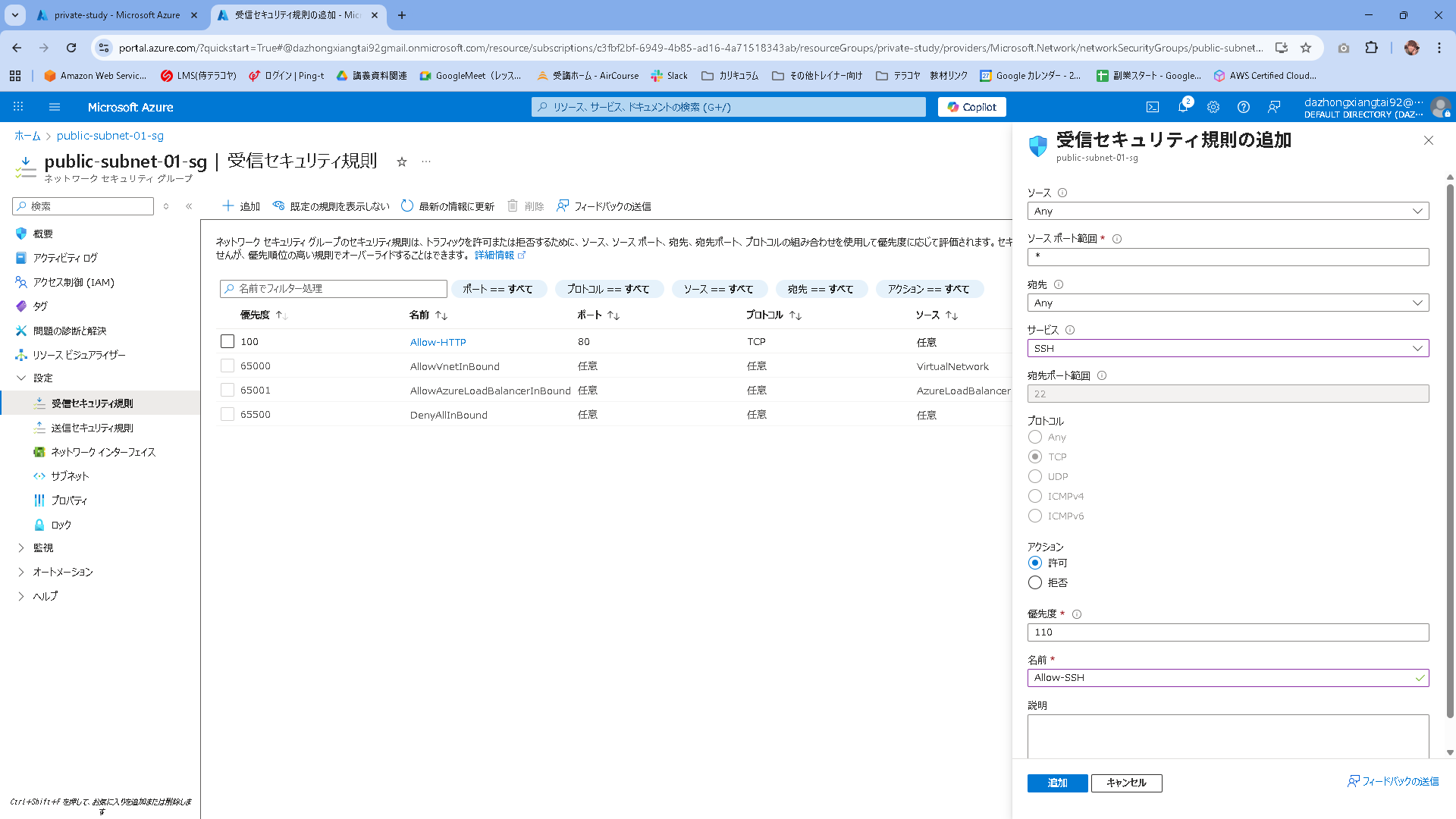

ソース:Any

ソースポート範囲:*

宛先:Any

サービス:SSH

アクション:許可

優先度:110

名前:Allow-HTTP

上記設定で追加します。

2つ設定が入ったことを確認します。

警告マークが表示されていますが、「SSH ポート 22 は、インターネットに公開されています。これはテストにのみ推奨されます。運用環境では、VPN またはプライベート接続の使用をお勧めします。」とのことです。いったんそのまま行きます。

最後にpublic-subnet-01にネットワークセキュリティグループをアタッチして保存します。