【後編】AWSでのセキュリティの構築・運用のリアルをエンジニアが語り合った~WafCharmDAY2022レポート

DXの推進やリモートワーク・テレワークが広まるにつれ、AWSをはじめとするパブリッククラウドの利用も増えました。そんな中でパブリッククラウドのセキュリティ課題は避けては通れない問題です。< 株式会社サイバーセキュリティクラウドが主催した「WafCharmDAY2022 - 攻めながら守る、これからのセキュリティ- 」では、AWSに精通するエキスパートたちが登壇。後編では、効率的な運用体制化とセキュリティ強化をテーマに行われた座談会の様子をお伝えします。 ⇒イベントレポートの前編はこちら

目次

【Session2】セキュリティ強化のためのAWS構築&運用のリアル ~AWS エンジニア座談会~

プロフィール

セキュリティ事業本部本部長 Head of Security Sales, Japan, Worldwide Specialist Organization

クラウドインテグレーション事業部セキュリティセクション東京第一グループグループリーダ PCI DSS管理責任者

2021年 TREND MICRO Partner Engineer Award 2020 クラウド部門 最優秀賞

2022年 TREND MICRO Partner Engineer Award 2021 Cloud One Award 優秀賞

カスタマーサクセス部カスタマーサクセス課CSM Solutions Architect

AWSエンジニアが好きなサービスは?

Session2「セキュリティ強化のためのAWS構築&運用のリアル ~AWS エンジニア座談会~」はモデレータを務めるアマゾンウェブサービス合同会社セキュリティ事業本部本部長の桐山 隼人氏の挨拶からスタートしました。

(座談会の内容を要約・編集しています。)

桐山 隼人氏(以下、桐山):この座談会では、AWSパートナーのAWSエンジニアの皆様からリアルな声を聞いていきたいと思います。はじめに、お二人の自己紹介とAWSで好きなサービスがあれば教えてください。

稲田 一樹氏(以下、稲田):アイレット株式会社の稲田と申します。当社の「セキュリティパック」サービスをメインで担当しており、他にも「PCI DSS*」や「CLP-CSIRT*」にも関わってきました。趣味は料理、釣り、バイクです。AWSで好きなサービスは「Amazon ECS*(Elastic Container Service)」で、とても使いやすいと思っています。

佐竹 陽一氏(以下、佐竹):株式会社サーバーワークスの佐竹です。カスタマーサクセスを担う部署にいます。普段はエンタープライズのお客様を中心に何でも課題解決に取り組んでいます。AWSは2010年から12年以上使っており、使用歴が長いのが私の特徴だと思っています。ちなみにAWSの資格は全て取得しており、現在「Japan AWS Partner Ambassador」をしています。

好きなサービスは、最近よく触っている「AWS Organizations*」ですね。「AWS Cost Explorer*」も好きです。私が世界で1番触っているのではないかと思えるほどよく触っています。

PCI DSS:クレジットカード業界におけるグローバルセキュリティ基準

CLP-CSIRT:「一般社団法人 日本コンピュータセキュリティインシデント対応チーム協議会」

Amazon ECS:Dockerコンテナを簡単に実行、停止、管理できるサービス

AWS Organizations:複数のAWSアカウントを一元管理できるAWSのサービス

AWS Cost Explorer:リソースの使用状況と、コストを可視化して分析できるサービス

AWS環境で、セキュリティ対策を実施する際にネックになることは?

桐山:これまで、AWSでのセキュリティの構築・運用に関してお客様のどんな課題に直面し、それをどう助けてきたかを伺っていきたいと思います。

稲田:構築・運用という観点からすると、インシデントが起きたときの対応が1番ネックになっています。構築だけでなく、そのあとの運用が大切です。そこがお客様にとって、最も課題感が強いと思っています。

桐山:たしかにセキュリティは運用が重要なポイントで、導入しただけで終わらないのはオンプレミスでもAWS環境でも同じですね。

佐竹:運用はもちろん、AWS環境を使うにあたり、物理的なデータセンターと比べてユーザーがどこまでセキュリティ課題を気にすべきかがわからないお客様もいます。この問題がセキュリティ運用のボトルネックだと思っています。

これが解決でき、AWSの中に入ると、今度はサービス数も多いので、ハマりポイントとでもいうべき気を付ける点が多いです。そこをお客様に1つ1つ説明して、全て運用に落とし込むようにしています。

桐山:なるほど。そこはオンプレミスとAWSというクラウドの大きな差かもしれないですね。オンプレミスだと、自分たちで全部やるので最初から全てやればいいわけですが、クラウドとなると、どこまでを自分たちでやって、どこからをAWSでやるべきかといったことを最初に理解してもらう必要があるわけですね。

佐竹:AWSでは「責任共有モデル*」が最初に出てくると思いますが、これを意識するかしないかでかなり違ってくる気がします。

桐山:稲田さんのお客様は、AWSにどこまで任せるべきかということについて、どのくらい理解がありますか?

稲田:理解されているお客様も、理解されてないお客様もいます。我々がどこまで対応できるか、AWSが対応できる範囲をホワイトペーパーで定義したり、資料を見てもらうようにしたり、説明させていただいたりして理解していただいた上で先に進むようにしています。

桐山:次に利用者側でセキュリティ対策を実施する段階になると、どのような課題が出てきますか?

稲田:Amazon EC2*でいうとアップデートに関してはユーザー領域になるので、そこを自分たちで運用する力が必要だと思います。正直、管理が苦手なお客様もいるので、そこは我々がCSIRTの役割を担うこともあり、大規模な脆弱性問題を展開した上でアップデートなどをご検討いただいています。

佐竹:最近、私はマルチアカウントの運用に対応することが増えています。AWS環境の全てにおいてセキュリティに関わる話が多いです。その意味ではアカウント運用の視点で困っているという話が多いです。マルチアカウント運用がある種のネックになることがあるといってもいいかもしれません。

桐山:自社内のセキュリティ状況がよく見えておらず、リスクが可視化できていないと何をやればいいかわからなくなり、それが運用上の課題のひとつになるのですね。

責任共有モデル:AWSにおいて、AWSが責任を持つ部分とサービスを利用者が責任を持つ部分を明確に分ける考え方のこと

Amazon EC2:仮想サーバを構築できるサービスのこと

AWS環境でセキュリティを強化させるために有効なTipsやツールは?

桐山:これまで上げていただいたような課題を克服するとき、お二人はどのような対策をご提案していますか?

佐竹:マルチアカウント運用にあたっては、今では「AWS Control Tower*」機能があり、初めから安全なガードレールを作ってくれます。また、AWS Organizationsの「サービスコントロールポリシー」などをしっかりやるのが初めだと思います。その後、有名なツールと思いますが「セキュリティハブ(Security Hub)」というツールがあり、AWSアカウントのセキュアさを可視化、点数化できます。こういった機能を有効化して、全てのアカウントを点数化して問題をひとつずつ潰していくのがいいと思います。

セキュリティハブ運用は、ほんとに何ヶ月も何年もずっとやらないといけない厳しい道のりですが、やっていると非常に安心です。これを実施しているお客様が第三者機関から見たことがないような高い点数を得た事例もあります。セキュリティハブはAWSが出してきたベストプラクティスのひとつとして非常に有効で今後も期待しているサービスです。

AWS Control Tower:AWSのベストプラクティスに基づいたルールを設定し、各アカウントの統制を制御するサービスのこと

稲田:我々は脆弱性診断などでは外部ツールも活用しています。AWS環境でも診断ツールは拡張され続けているので、そういった機能を活用する必要があると思っています。

桐山:やはり、ツールは利用者の要件に合わせて最適なものを使うのがいいと思います。

セキュリティ製品を入れる理由・目的はインシデントを見つけやすくしたり、可視化したりすることにあるのでしょうか?

稲田:はい。まず、可視化することが1番です。またインシデント発生時に賠償金などの被害を最小限にする意味で「転ばぬ先の杖」として導入しておくことも大切だと思います。インシデントを100%防ぐことはできないですが、対策をしないのは企業として問題があると思います。

桐山:企業の説明責任としても、セキュリティ対策を何もしていなかったというのはあり得ないですね。セキュリティ対策について、お二人はお客様にはどのように説明していますか?

稲田:AWS環境では、当社の「セキュリティパック」を利用してくれないかといった話から入ることが多いです。その中では「WafCharm」が重要だと思っています。WAFは様々な設定が必要なため手が付けづらいと思われているようですが、「WafCharm」は設定して入れておけば攻撃対象のIPブロックリストの処理もしてくれ、WAFにそれほど詳しくなくても、しっかり動くので非常に便利です。

桐山:佐竹さんから見て、まずどのようなセキュリティ対策を実施するべきだと思いますか?

佐竹:マルチアカウント運用の視点からいうと、1番はじめにMFA(Multi-Factor Authentication:多要素認証)を設定しましょうということですね。当社のようなリセラーがアカウントを払い出すときは最初からMFAを設定していますが、意外に設定していないお客様が多いようです。

桐山:たしかにMFAの設定は「AWS IAM」というID・アクセス管理サービスでベストプラクティスとして、絶対やってほしいと推奨しているコントロールのひとつです。

稲田:何もしなければインシデントに気付けないのは当然なので、やはり監視の部分を強化しておく必要もあると思います。それと「AWS CloudTrail*」などを使って、何が起きたのかを追えるようにしておくのも良いと思います。

桐山:AWS CloudTrailはAWSサービスのAPIプロトコルのログを全て記録するので、こういった機能を有効化しておけばインシデントに早く気付くことができます。

佐竹:不正利用などは、お客様の利用料金に反映されないと問題にならないことがあるので、利用量が何百万円、下手をすると何千万円に達してしまうことがあります。料金ドリブンで気付くことが多いようです。

桐山:「AWS Cost Explorer」や「AWS Budgets*」を使って検知し、通知させるようにすると組織の中でも気付きやすくなりますね。

佐竹:そうです。バジェットの通知はチャットボットでSlackに連携できます。Slackを使っているお客様は多いので、この機能を使うと良いと思います。あとはお客さんがいかに早く動いて判断できるかというところです。

AWS CloudTrail:ログインなどのユーザー活動とAPI操作をログに記録するサービスのこと

AWS Budgets:各種リソースの使用状況を監視して、設定金額を超えた時に通知してくれるサービスのこと

注目しているAWSアップデート情報や最新ツール

桐山:最近のAWSの進化で、注目・期待しているサービスはありますか?

稲田:先日「AWS re:Invent」がありましたが、全ての情報をキャッチアップできていない気がしています。AWSサービスはすごく進化していて、最近では全て網羅することができないほど充実していると思います。AWSに期待しているのは、IDS*、IPS*といった外部からの攻撃に対するツールや最近ウイルス検知が可能になった「Amazon GuardDuty」などのセキュリティ関連機能の進化です。

佐竹:最近では「AWS WAF」にパズルのようなクイズをして絵が当たるとログインできる「キャプチャー機能」がつきました。こういった機能が設定できるようになり、セキュリティ面から見ても良いアップデートがされていると思います。

IDS(Intrusion Detection System):不正侵入検知システムのこと

IPS(Intrusion Prevention System):不正侵入防止システムのこと

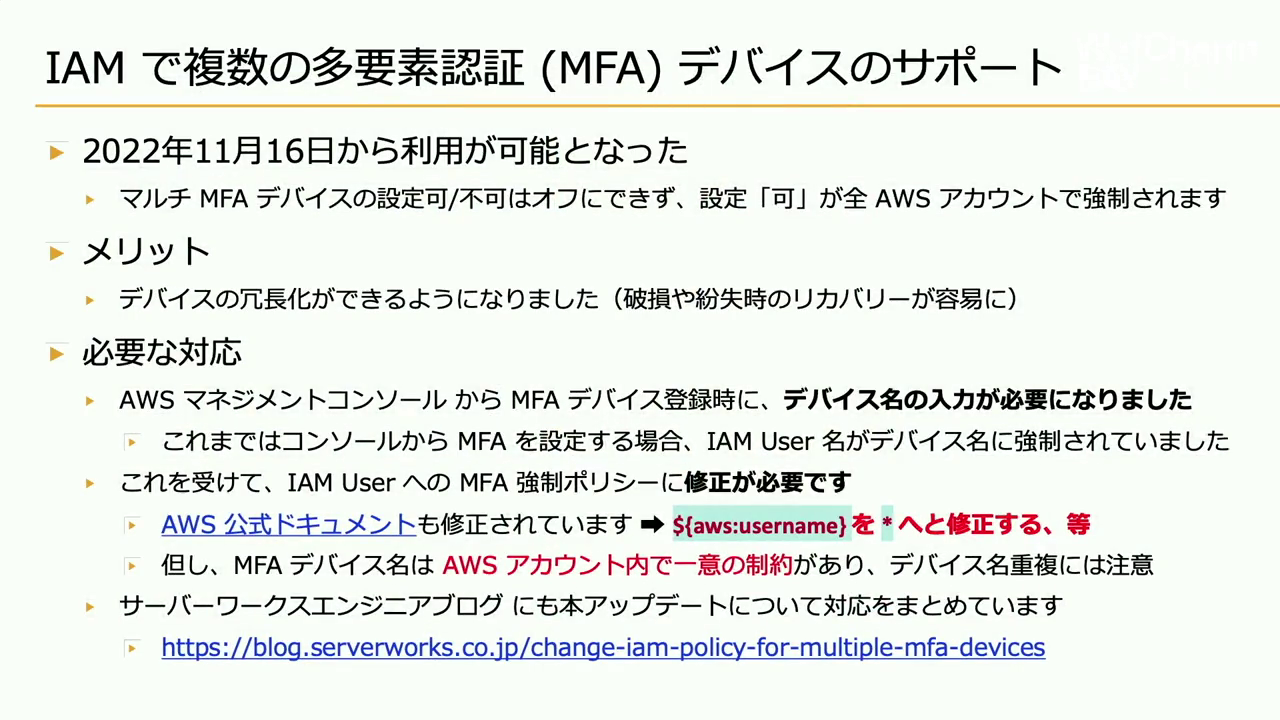

あとは、先日、MFAが複数設定できるようになった点もあげられます。これからMFAを使いたいと考えていたり、既に使っていたりするお客様はこのアップデートについて、ぜひキャッチアップしてほしいと思います。

桐山:今日は、攻めの佐竹さん、そして守りの稲田さんというイメージで「攻めながら守る、これからのセキュリティ」といったイベントテーマに沿った話ができたと思います。皆さん、ありがとうございました。

終始和やかな雰囲気で進行した座談会は笑顔で締めくくられました。

『WafCharmDAY2022「攻めながら守る、これからのセキュリティ」』イベントをアーカイブ配信しています!

2022年12月9日(金)に開催された『WafCharmDAY2022「攻めながら守る、これからのセキュリティ」』は現在、アーカイブ配信されています。イベントの詳細に興味を持った方は、ぜひ下のリンクからご視聴ください。