はじめに

株式会社アイスタイル クラウドソリューション部 サービスインフラグループ マネージャーの中川(@nakagawayo)です。

リモートワークの常態化に伴い顕在化した、従来のネットワークセキュリティにおける複合的な課題を解決するため、この度、SASE(Secure Access Service Edge) ソリューションであるCatoの導入をいたしました。

Cato導入プロジェクトは、社内のコーポレートIT室との協業体制によって実現したものになります。

Catoクラウドとは

Catoクラウドは、従来のWANやSD-WANといったネットワーク機能と、次世代ファイアウォール(NGFW) やセキュアWebゲートウェイ(SWG) などのセキュリティ機能を、単一のクラウドネイティブなプラットフォームに統合して提供するアーキテクチャです。

導入前の課題:セキュリティの限界と運用負荷の増大

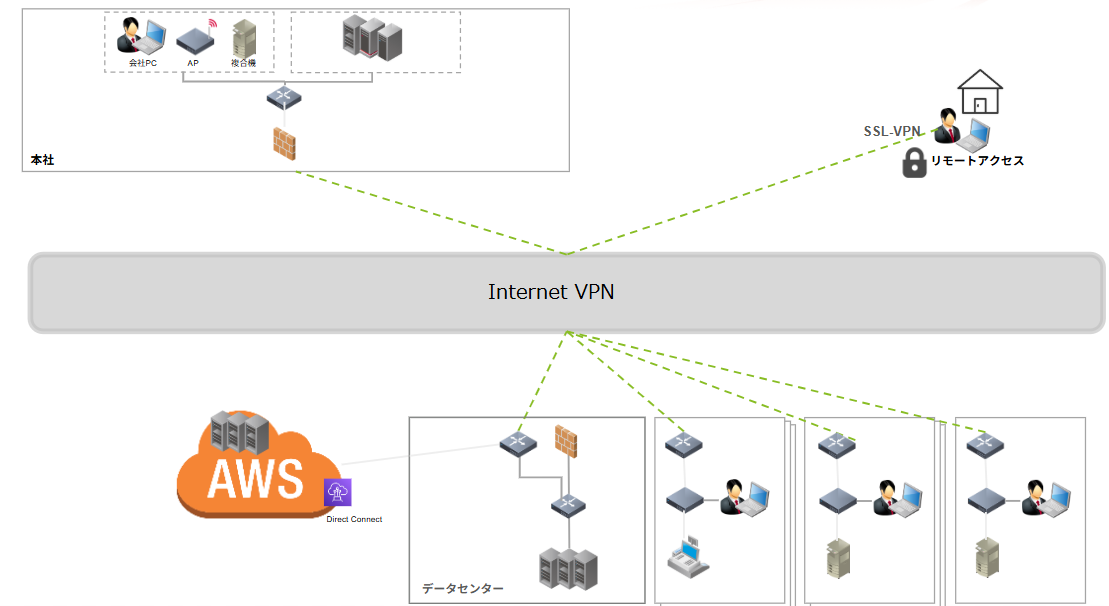

導入前リモートNW概略図

Cato導入以前、アイスタイルのリモートアクセスにおけるネットワークインフラは、主に以下の二点において、事業継続性と運用効率の観点から大きな課題を抱えていました。

1. リモートアクセス環境の単一障害点(SPOF)化と環境依存性

アイスタイルのリモートアクセス環境は、VPNサーバーが単一の物理拠点に集約されていました。

それにより、以下2点の大きな課題がありました。

-

事業継続性リスク: 拠点内のネットワークトラブルや、オンプレミス環境における物理障害が、全リモートアクセスのダウンを引き起こす単一障害点となっていました。

-

環境依存性:接続環境が特定の物理インフラに強く依存しており、グローバルな分散や冗長性の確保が困難でした。

2. 複合的なセキュリティ製品に起因する運用管理の複雑化とセキュリティギャップ

従来の環境では、VPN接続を保護する機能と、その後のトラフィックを検査・防御するセキュリティ機能(FWなど)が個別の製品として運用されていました。

それにより、運用面でも以下2点の大きな課題がありました。

-

運用コストの肥大化:複数のネットワークおよびセキュリティ製品を個別に管理する必要があり、製品数に比例して運用コストが著しく増大していました。

-

セキュリティポリシーの煩雑化: 運用者の離職や過渡期が重なった結果、セキュリティポリシーが分散・煩雑化し、設定投入経緯が不明なコンフィグが散見されるなど、セキュリティガバナンスの維持が困難な状況でした。また、導入しているセキュリティ機能も十分とは言えず、広範な脅威への対応に限界がありました。

導入へのアプローチ

それらの課題を解消し、既存環境からの安全かつ確実な移行を実現するため、以下のステップで導入計画を推進しました。

- コンフィグの包括的な洗い出しと整理: 既存VPNサーバーの設定および周辺のネットワークレイヤーのコンフィグを詳細に調査、整理を実施。現状のルーティングとポリシーを明確化しました。

- Catoベストプラクティスに基づくセキュリティポリシーの精査: Catoの推奨するベストプラクティスに基づき、当社のセキュリティ要件を満たす新たなセキュリティポリシー項目を策定しました。

導入後の成果:セキュアかつ効率的なクラウドネットワークの実現

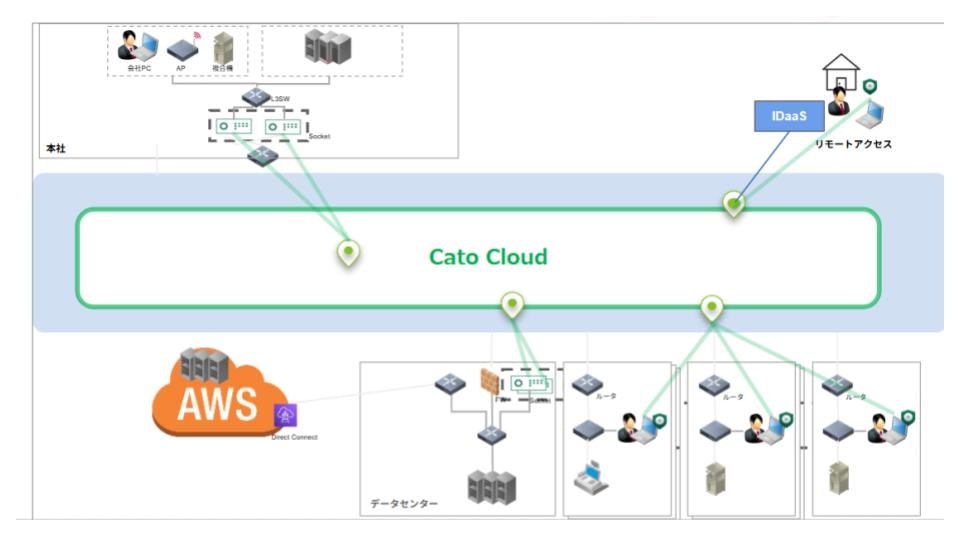

導入後のリモートNW概略図

整理した既存コンフィグに基づき、Catoへアイスタイルのルーティング情報とファイアウォールポリシーを投入しました。これにより、クラウドネットワークとしてのリモートアクセス環境を確立し、従来の接続環境における単一障害点の問題を根本的に解消しました。

また、Catoの導入に伴い、以下のセキュリティ機能と運用効率の改善を実現しました。

- IDaaS連携によるSSO認証: IDaaSと連携したSSO(シングルサインオン)認証を導入し、ユーザー認証のセキュリティと利便性を向上。

- エンドポイント検疫機能(Posture Check): 端末接続時にエンドポイントセキュリティソフトウェア(ウィルス対策ソフト等)と連携し、セキュリティ要件を満たさない端末からのVPN接続を拒否する機能(接続可否判断)を導入。

-

統合ファイアウォール(FW)ポリシーの適用:

- インターネットFW: 脆弱なプロトコルや業務に不要なブラウザ接続をブロックし、インターネットに対するアクセス制限を強化。

- WAN FW: 不正アクセスや不要なトラフィックの社内ネットワークへの流入を抑制。

- TLS Inspectionの導入:Cato Cloudを通過するHTTP(S)通信を復号化し、アンチマルウェアや侵入防止システム(IPS)による詳細な脅威検査を実施することで、暗号化されたトラフィック内の脅威にも対応。

未来への展望

現在、アイスタイルのネットワーク環境においては、依然としてポイント的なネットワーク接続に旧来の機器が利用されている部分が残存しています。今後は、これらの残存機器の機能を更にCatoに集約・統合することで、よりセキュアで、運用効率の高いゼロトラストネットワークの実現に向けて、継続的な改善を進めてまいります。

終わりに

本稿では、Cato導入の経緯と全体像についてご説明いたしました。

今後の記事では、Catoの具体的な運用フェーズや細かな設定に関する知見についても共有できればと考えております。