前回の続きで、Azure AD Join した Windows 10 に FIDO セキュリティキーでサインインしてみます。

Azure AD テナント側での有効化設定のユーザーへの FIDO キー登録の方法については前回の記事を参照してください。

前提条件

この構成では、Windows のサインイン画面(Credential Provider)での対応が必要なため、前提条件があります。

・1809 以降の Windows 10 が必要

・Azure AD Join を実施している。(Hybrid Azure AD Join は現時点で未対応)

STEP1 : Azure AD Join する

Azure AD への FIDO キーへのサインインを利用するために Windows 10 を Azure AD に参加させます。

Azure AD 参加など Azure AD を利用したデバイス管理方法については以下の Microsoft サポートチーム blog がわかりやすくまとまっています

Azure AD 登録 と Azure AD 参加 の違い

※すでに Azure AD Join 済みデバイスをお持ちの場合はこのステップは飛ばしても問題ありません。

飛ばす場合はいずれかの方法を選択してください。

STEP2: Security Key でのサインインを Intune で有効化する

STEP2: Security Key でのサインインを 構成デザイナーで有効化する

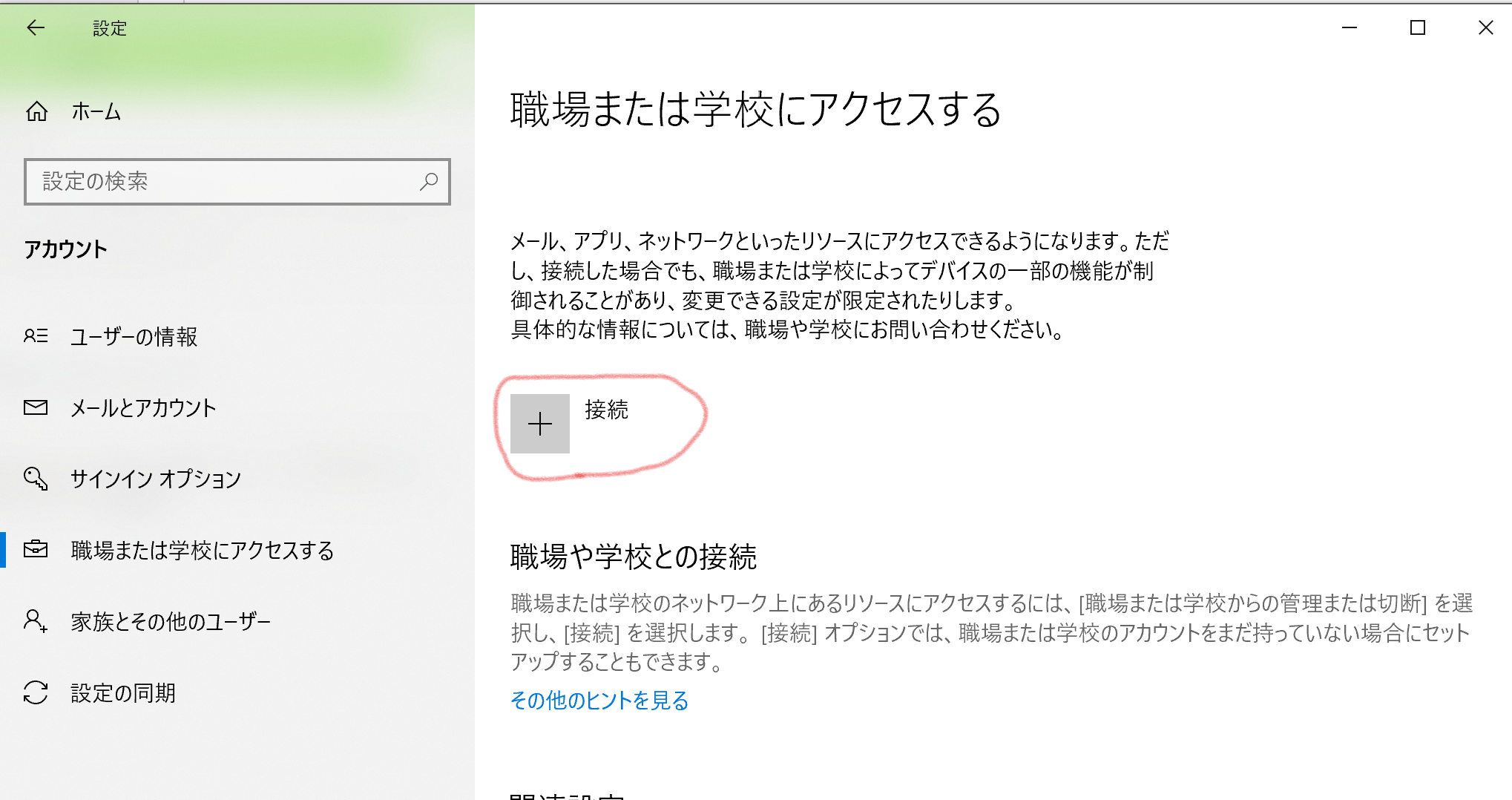

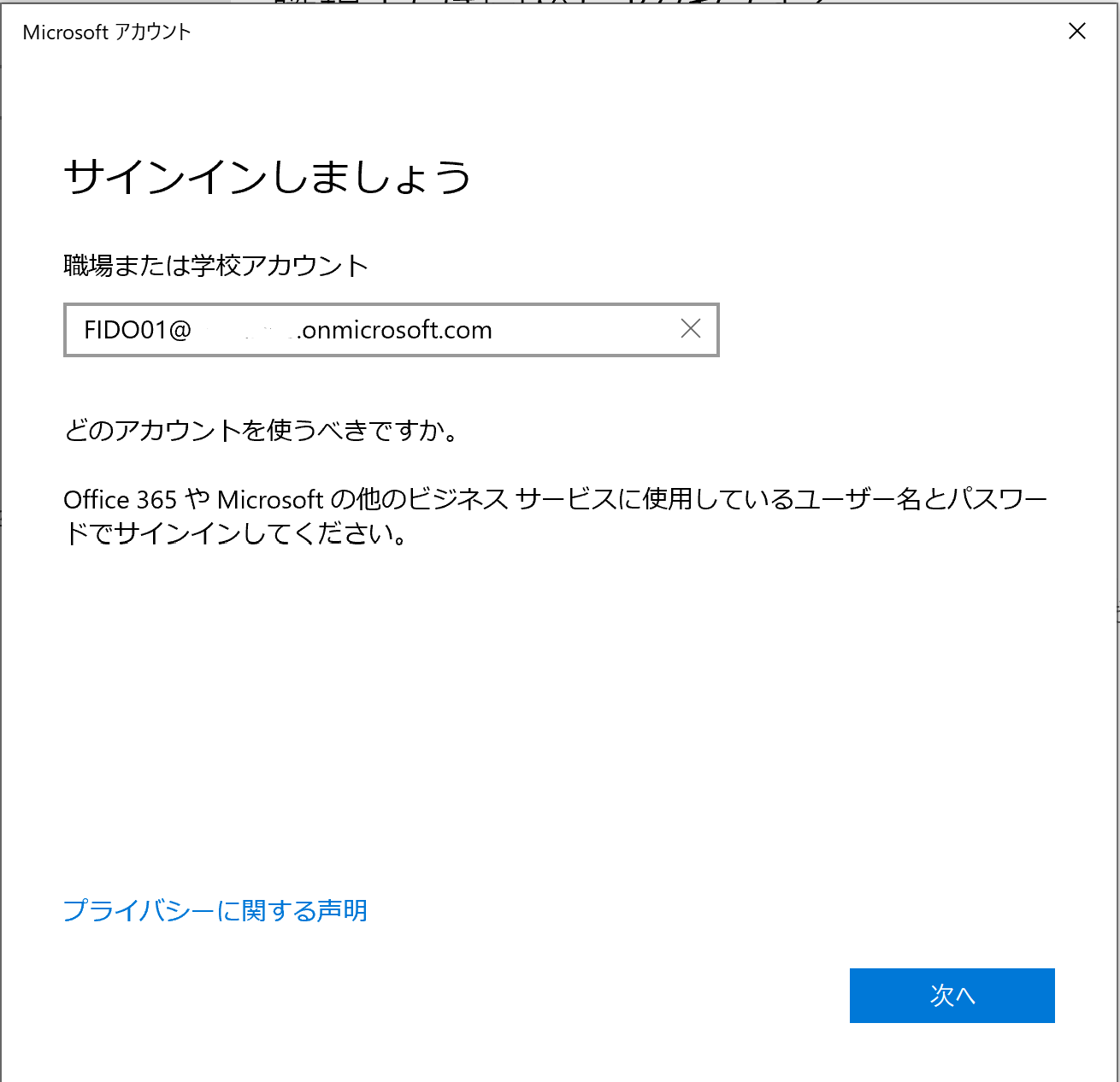

1. 設定アプリから "職場または学校にアクセスする"を起動する

Windows 10 の設定から以下を辿り、[+接続] をクリック。

[設定]

->[アカウント]

->[職場または学校にアクセスする]

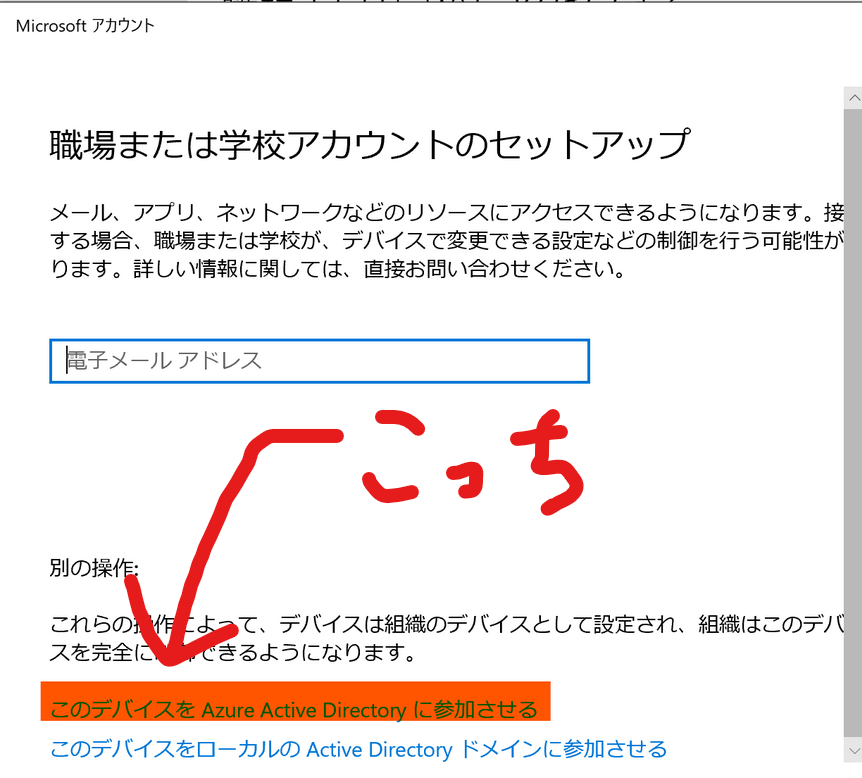

2. "このデバイスを Azure Active Directory への参加させる"を選択

いかにも電子メールアドレスに入力したくなりますが、下部の "Azure Active Directory への参加させる" を選択します。

そのあとはウィザードに従ってサインインを行い、デバイスを参加させます。

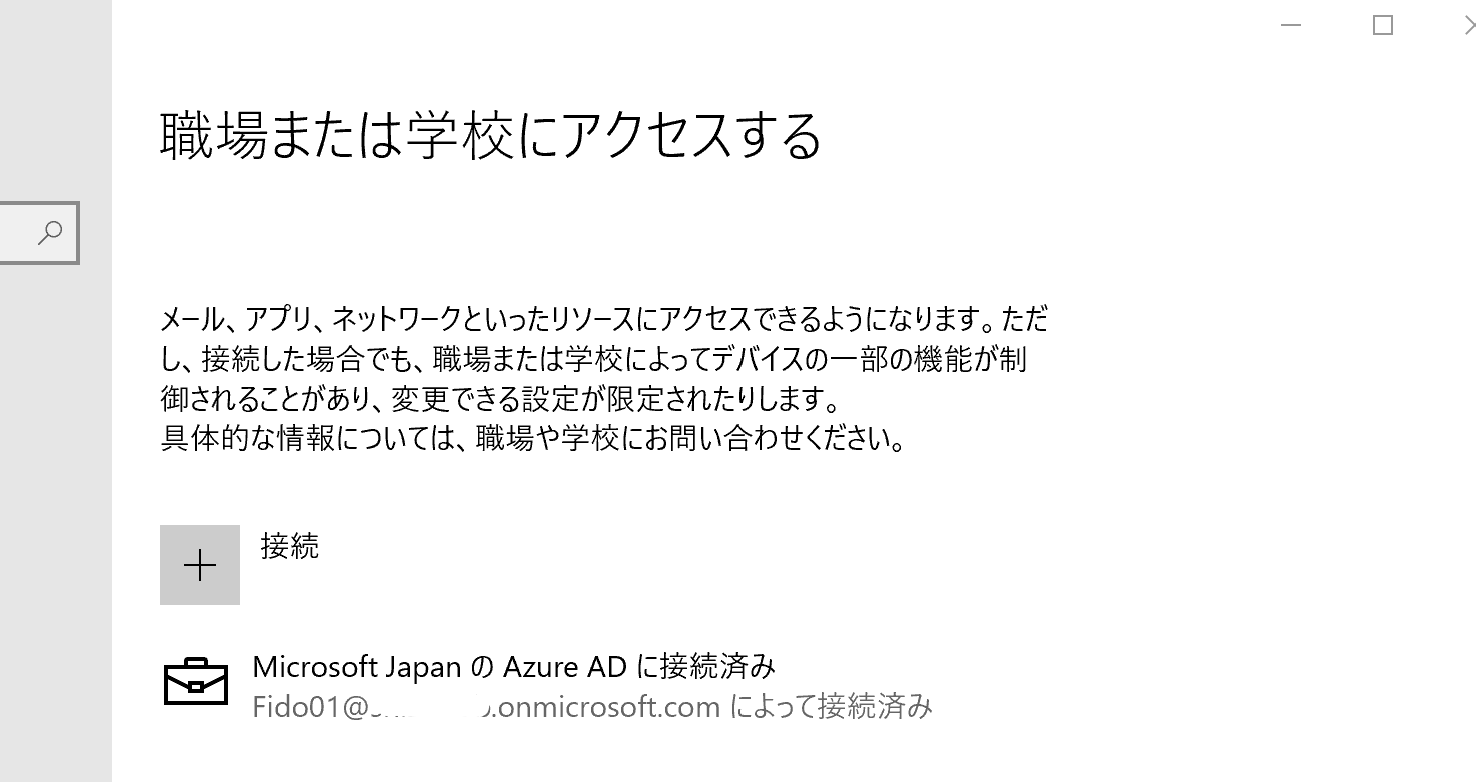

完了すると、以下のように Azure AD に接続済みであることが表示されます。

以上で Azure AD 参加は完了です。

STEP2 : Security Key でのサインインを有効にする

Security Key の有効化は CSP と呼ばれる仕組みを通して行います。主な選択肢としては以下の 2 点となります。

方法1 : Intune での設定

複数の端末に設定する場合は Intune を利用して設定を配布するのがおすすめです。

※Intune の使用にはライセンスが必要です。オンプレミス における GPO や SCCM に似た非常に便利な製品です。試用版もありますので、IT管理者の方はぜひこの機会に触ってみてください。

Microsoft Intune

Microsoft Intune を無料で試用する

なお、作業に当たり、特定のデバイス群のみに適用するように Azure AD でグループを作成しておき、適用対象のデバイスを参加させておくと便利です。

1. Azure ポータルにサインイン

Azure ポータルにサインインします

https://portal.azure.com/

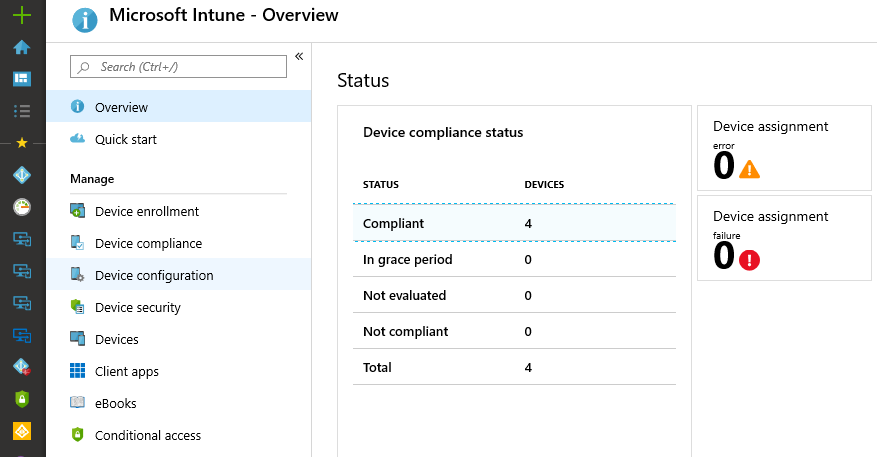

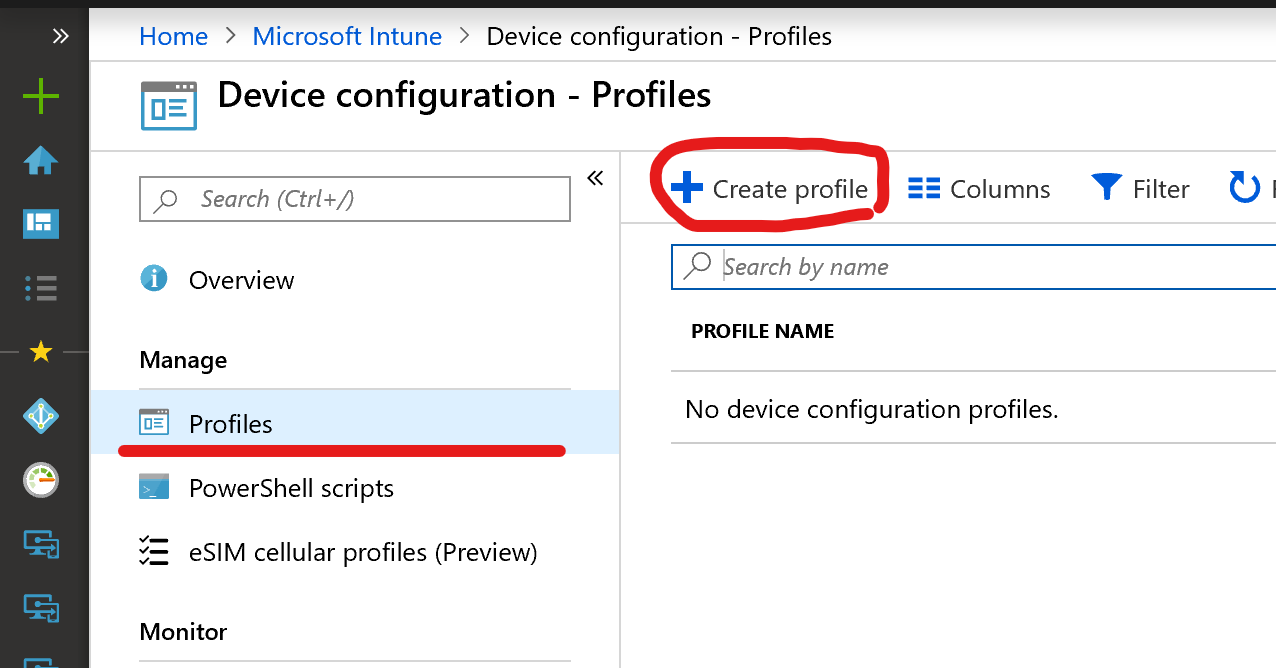

2. Intune ブレードにアクセスします。

ポータルにサインインしたら以下をたどります。

[Intune]

->[Device Configuration]

3.構成プロファイルを作成します。

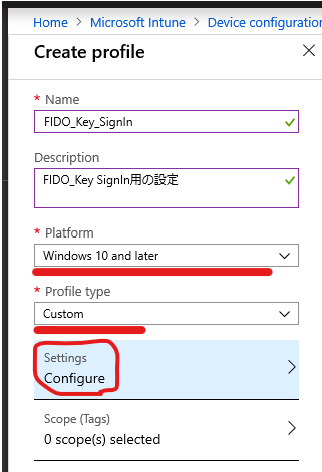

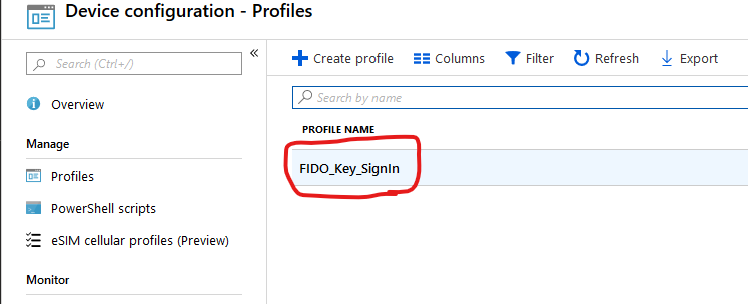

Profiles を選択し、[+ Create profile] をクリックします。

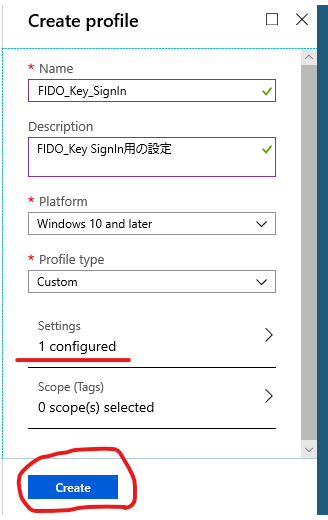

Nameには何の構成かわかりやすい名前を付けてください。(例では FIDO_Key_Signin)

Platform には Windows 10 and later を選択します。

Profile type には Custom を選択します。

選択後、Settings をクリックします。

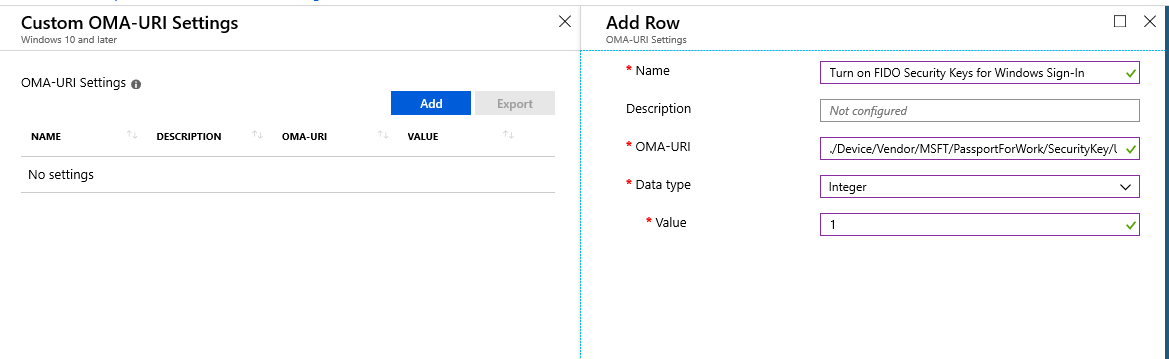

設定では以下のように構成してください。

Name : Turn on FIDO Security Keys for Windows Sign-In

OMA-URI : ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

Data Type : Integer

Value : 1

1 Configured となっている事を確認して、Create します。

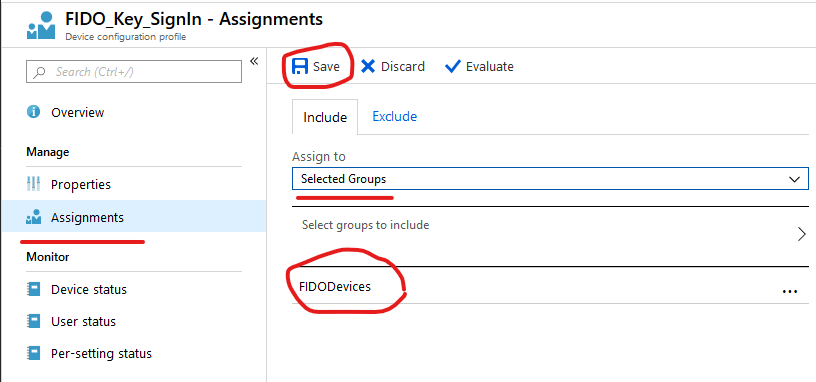

4. 設定をデバイスに適用する

Assignments を選択します。すべてのデバイスに適用でよければ、All Devices などでもよいですが、影響も大きいので、Selected Groups を選択します。Group は適用させたいデバイスを参加させたグループを Azure AD で事前に用意しておきます。

以上で設定は完了です。あとは Intune のポリシーが適用されるのを待ちます。

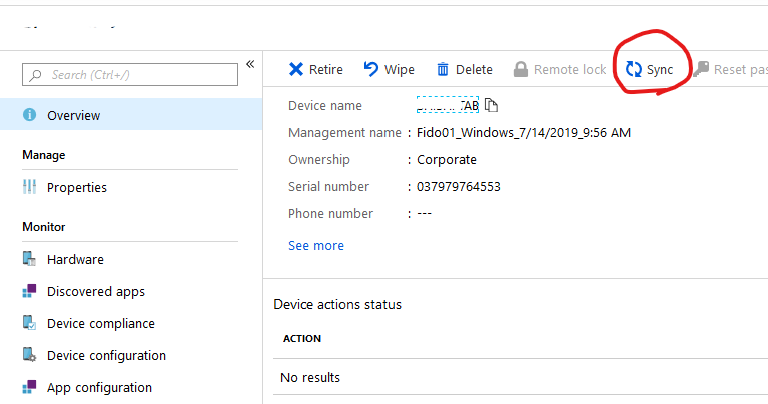

早く反映させたい場合は、Intune の Devices ブレードから適用対象のデバイスを選択し、Sync を行うとよいでしょう。

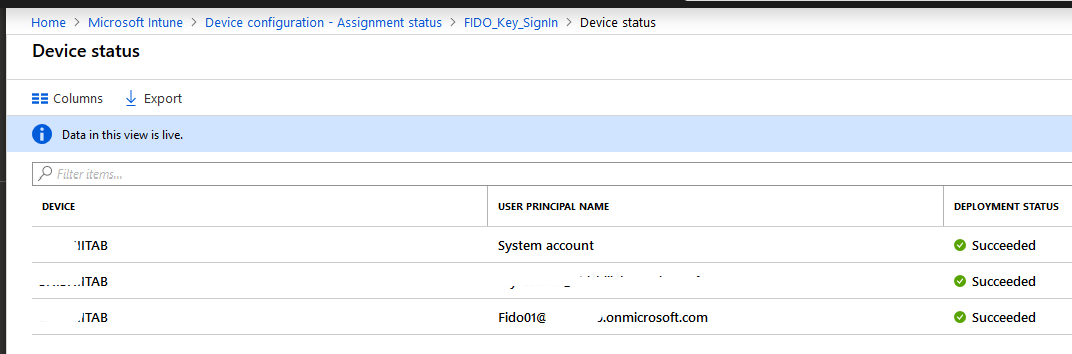

適用が成功したかは Assginement Status から確認することが可能です。

方法2 : Windows 構成デザイナーでの設定

1台だけ試す、とかであれば、Windows 構成デザイナーをつかって ppkg を作成するのがお手軽です。

1903 向けの Windows 構成デザイナーは以下からインストールできます。

1809 など、最新以外のビルドを利用する場合は、バージョンのあった Windows ADK からダウンロードを実施してください。

1. Windows Configuration Designer** を起動します

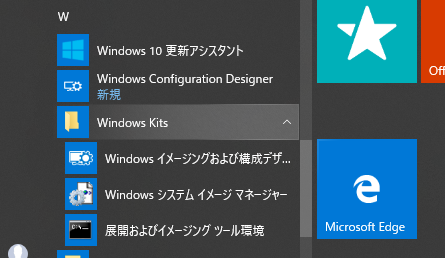

※Windows ADK からインストールした場合は Windows Kits 配下に Windows イメージングおよび構成デザイナーという名前で存在します。

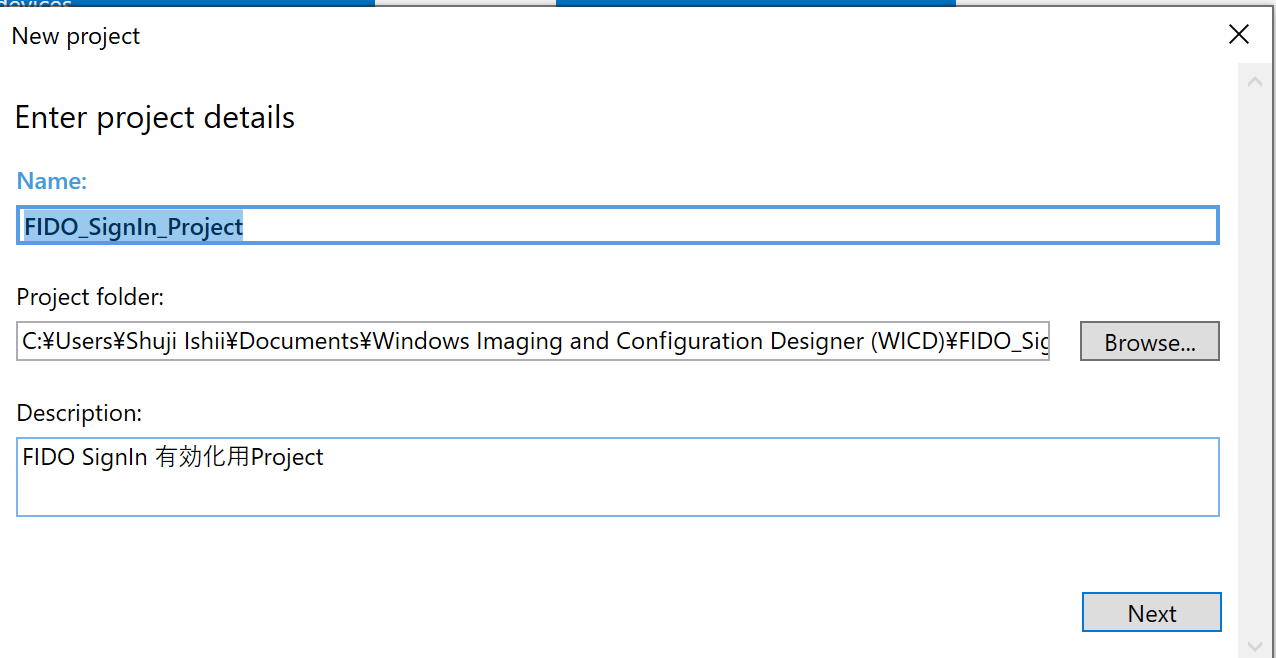

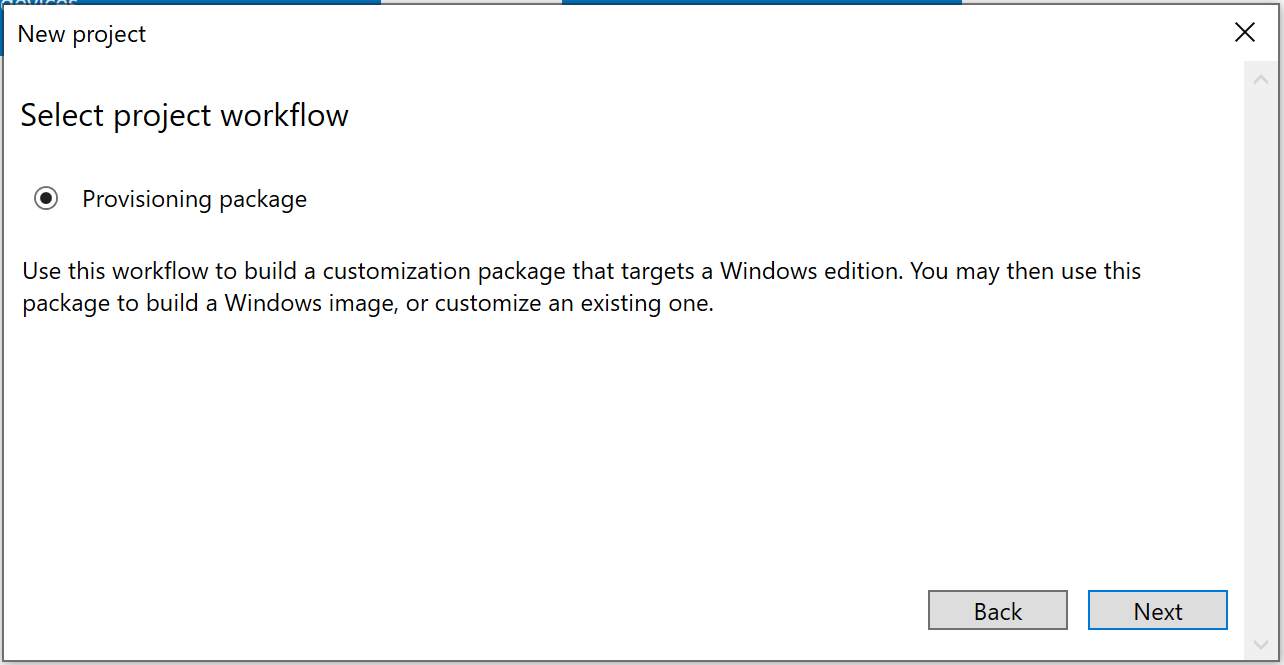

2. プロジェクトを作成します。

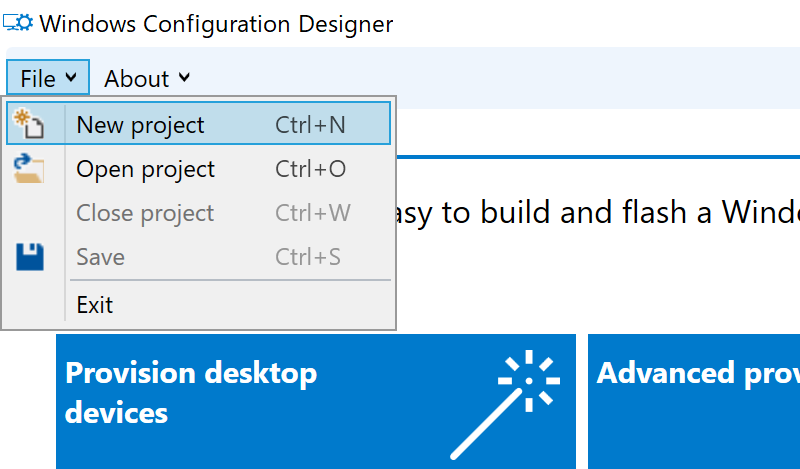

[File] から **[New Project]**を選択

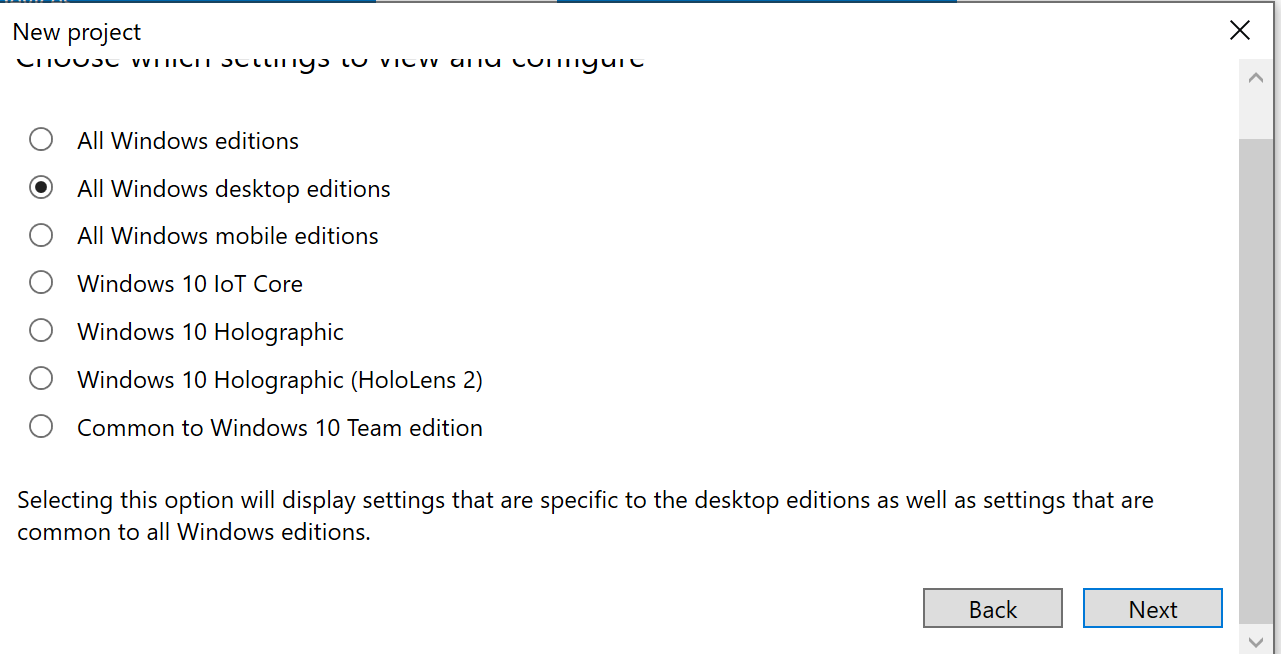

[All Windows Desktop editions] を選択して、Next

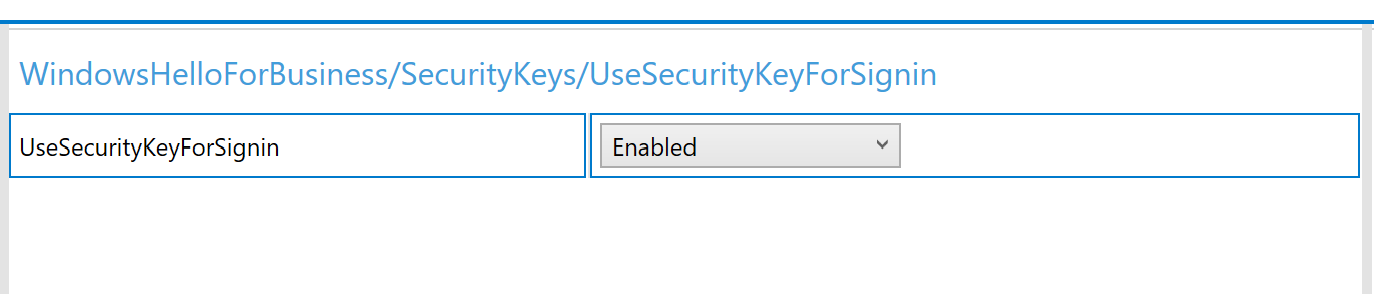

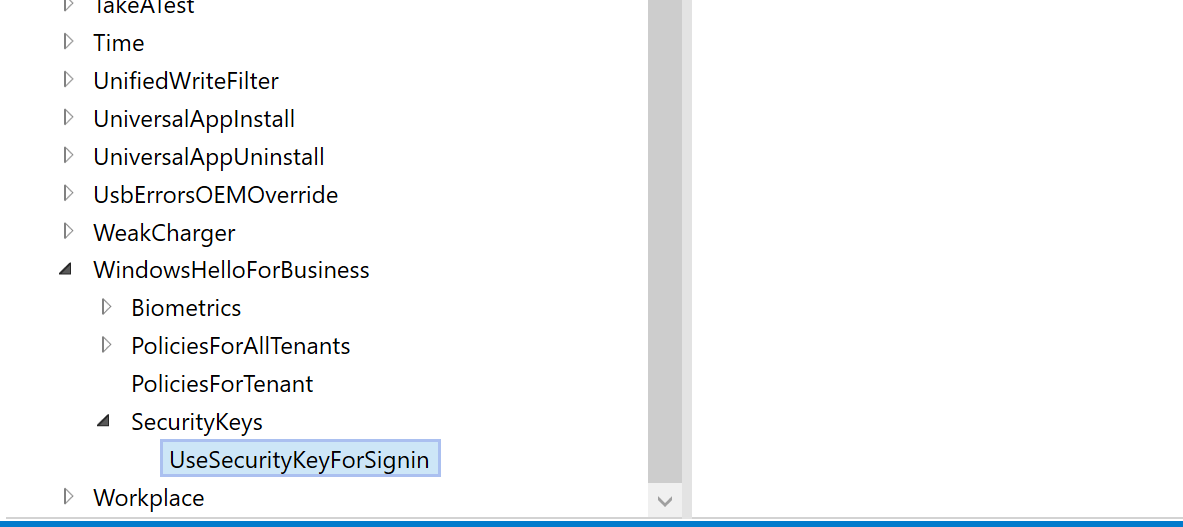

3. Security Key でのサインインを有効化する設定を行う

以下をたどり、設定を Enable にします。

[Runtime settings]

->WindowsHelloForBussiness

-->SecurityKeys

--->UseSecurityKeyforSignin

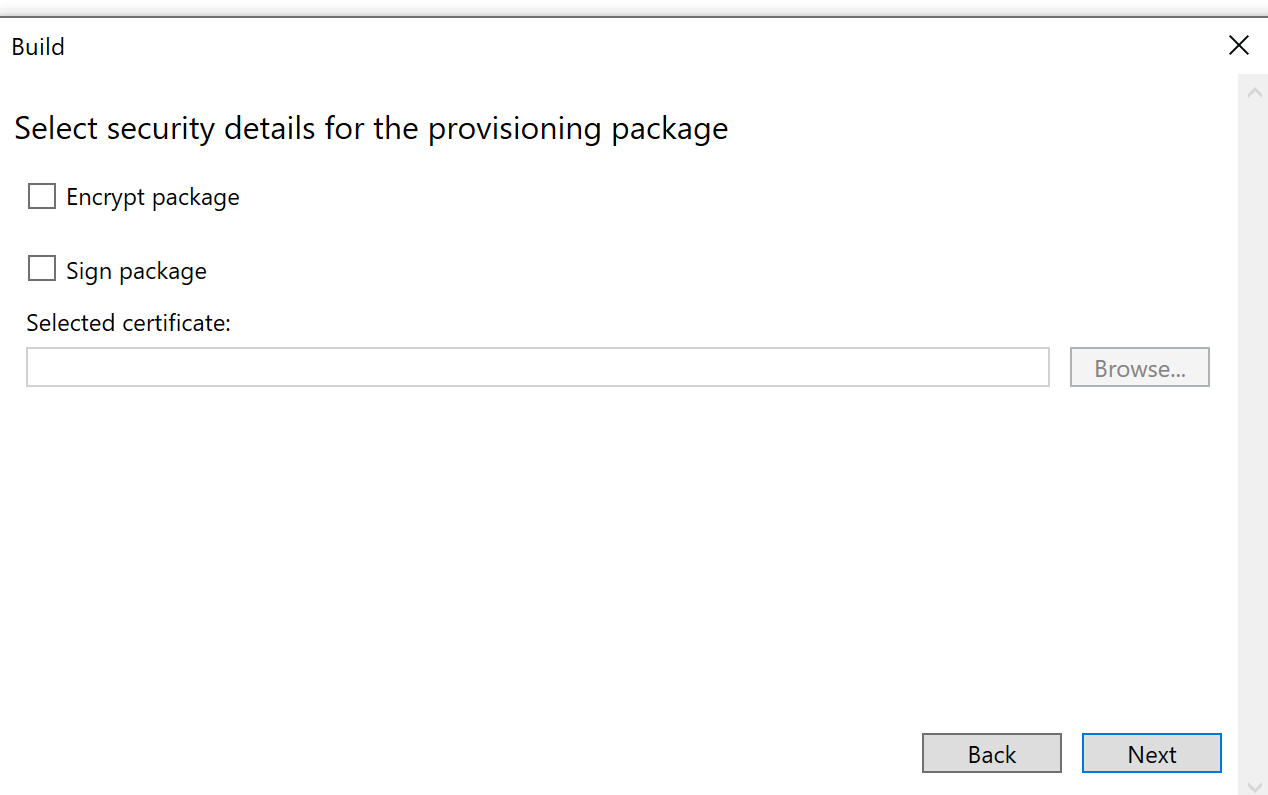

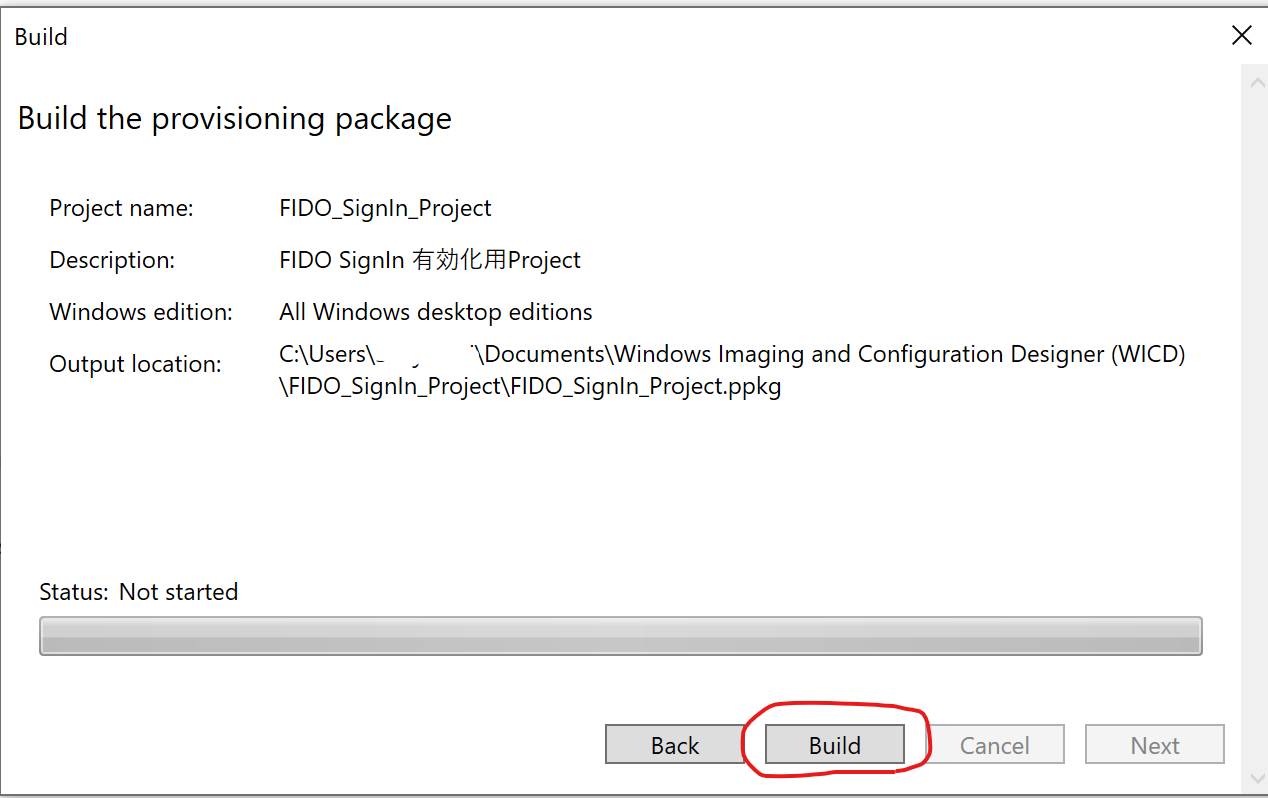

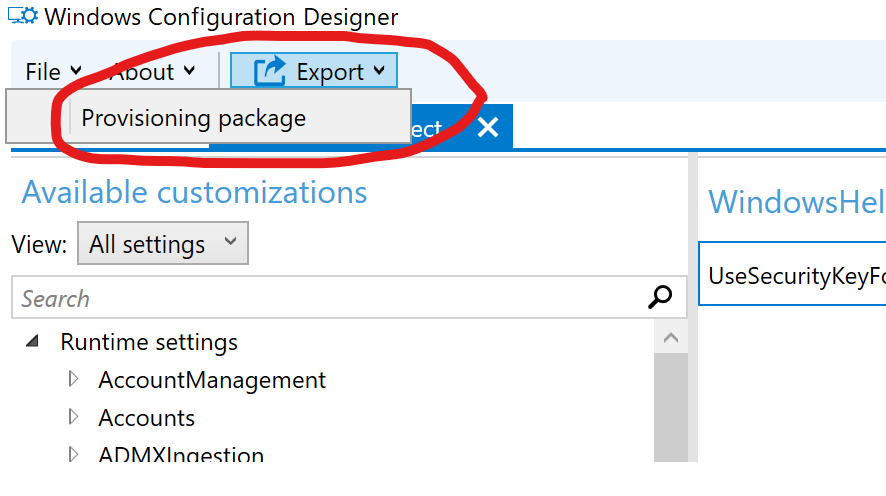

4. プロビジョニングパッケージをビルドする

上部メニューにある [Exprot] から [Provisioning Package] を選択します。

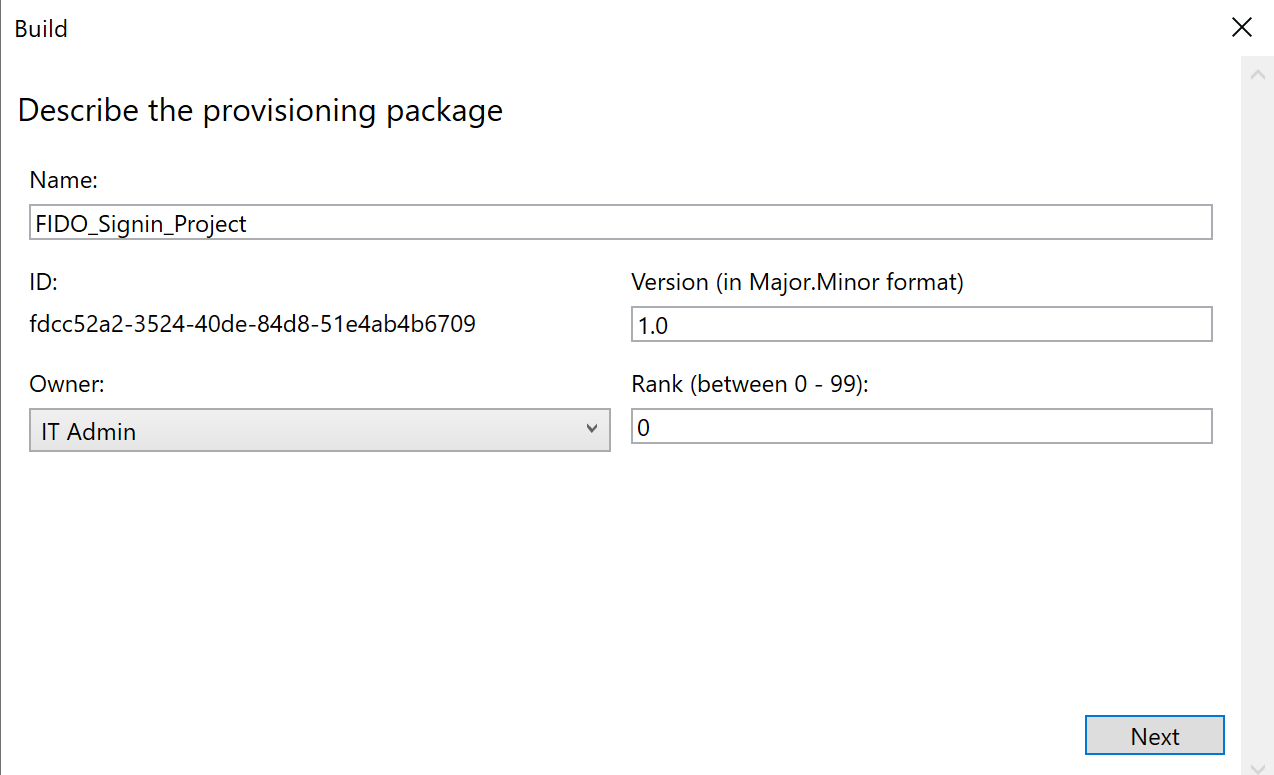

Build するパッケージの設定を行います。

公式の手順では、既定の設定のまま(Owner=OEM)、進んでいますが、個別に作成したプロビジョニングパッケージは設定の競合時の影響を考慮して、 Owner は IT Admin を選択するのが一般的です。詳細は以下を確認してください。私は IT Admin でもうまくいったように見えましたが、うまくいかない場合は、このあたりを公式ドキュメント通りに変更してもいいかもしれません。

プロビジョニングパッケージの優先順位

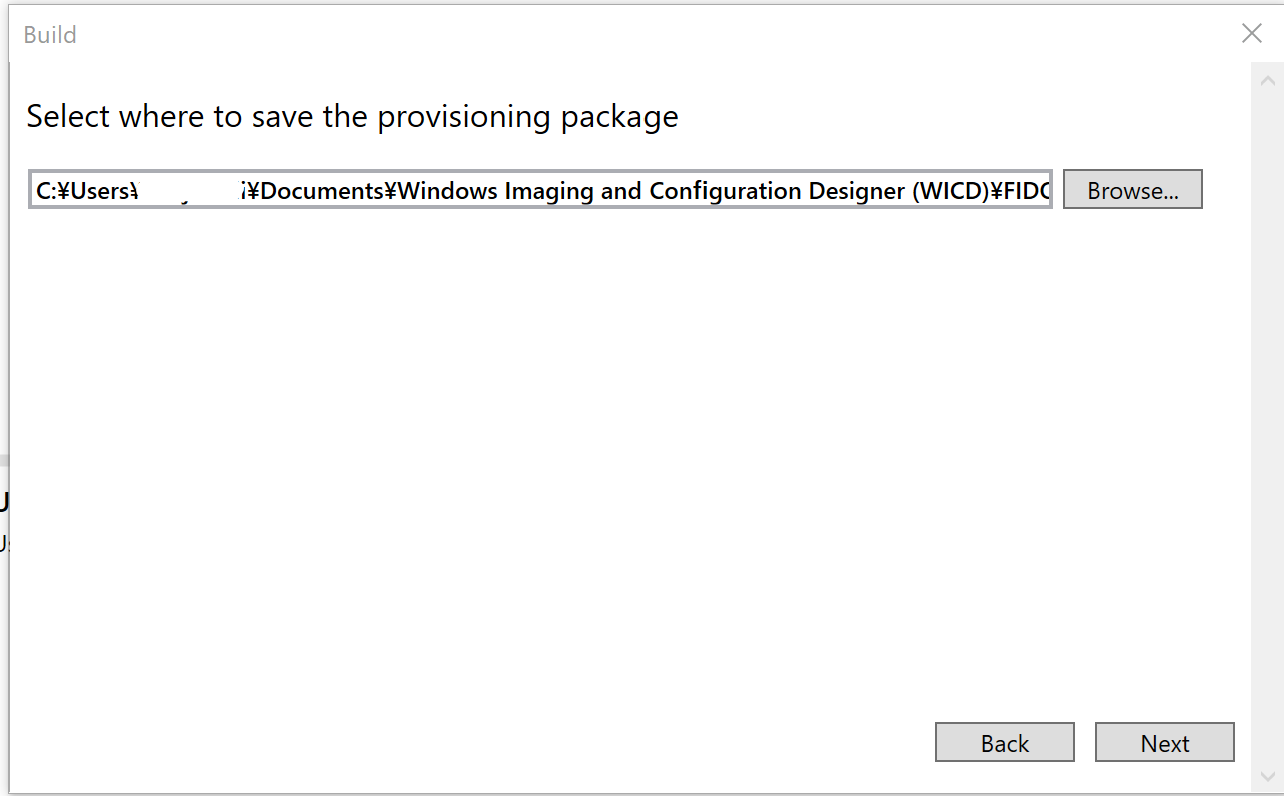

パッケージを出力するパスを選択して Next を選択します。

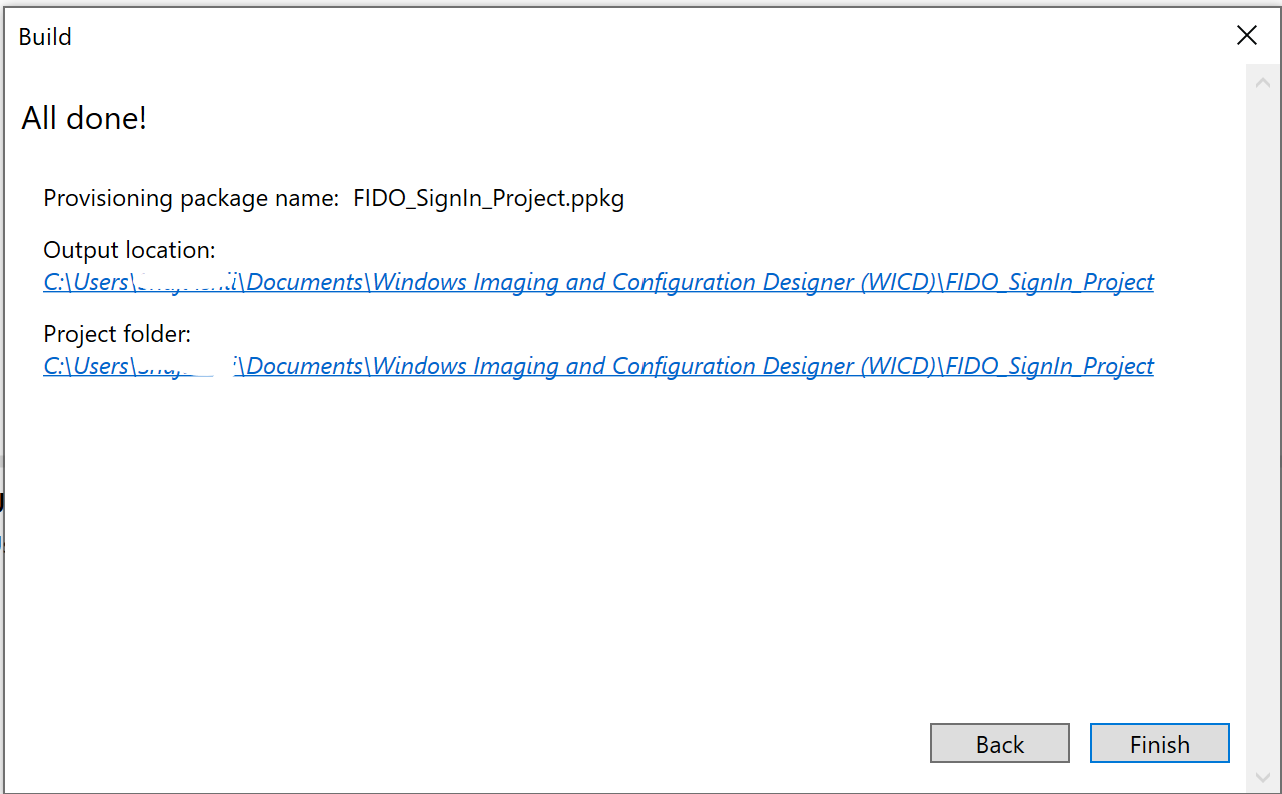

無事完了すると、以下のように表示されます。ファイルパスからプロビジョニングパッケージにアクセスできます。

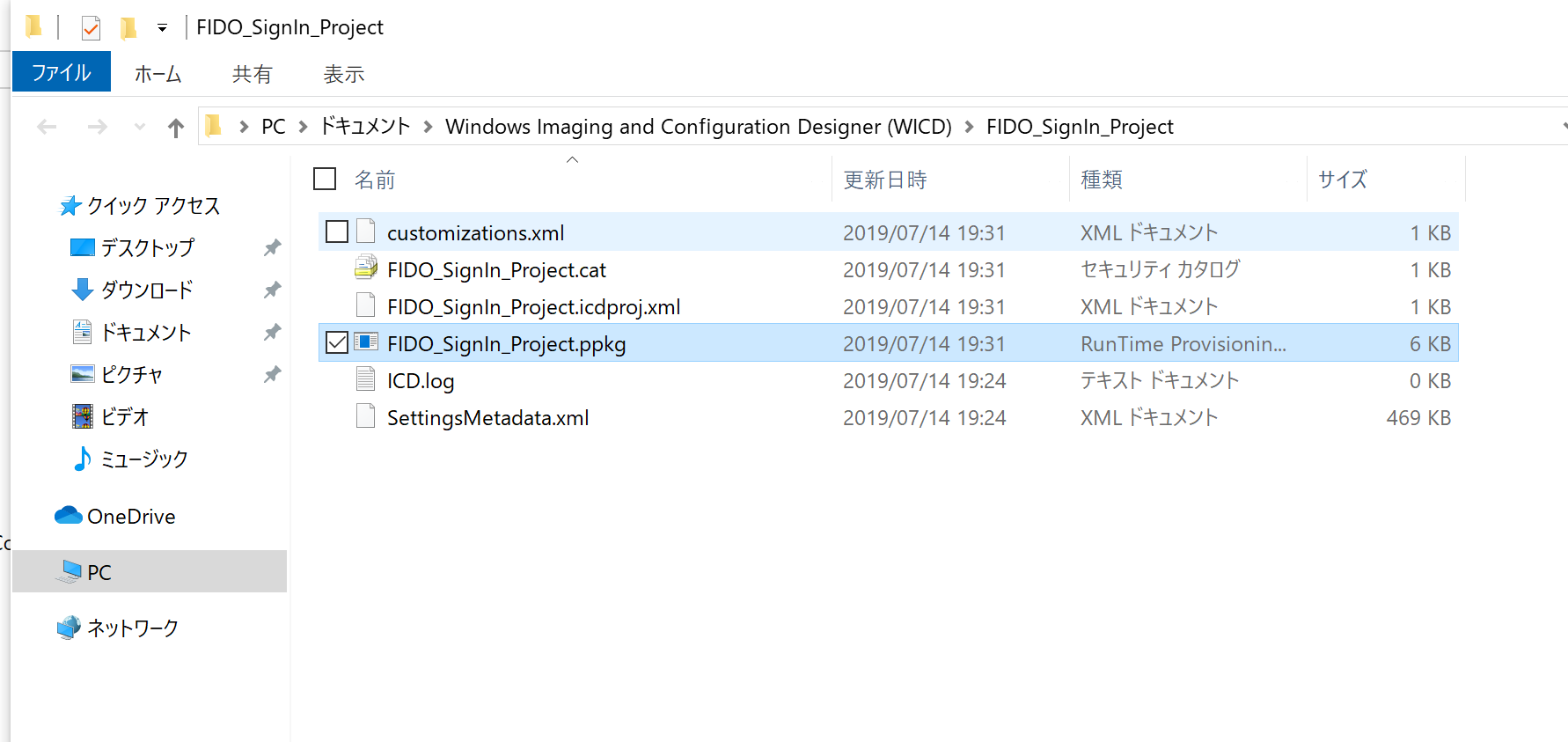

出力フォルダ内にある .ppkg ファイルを USB リムーバブルデバイスなどにコピーして、設定を配布したいデバイスに持っていきます。

※USB デバイスの直下に配置してください。

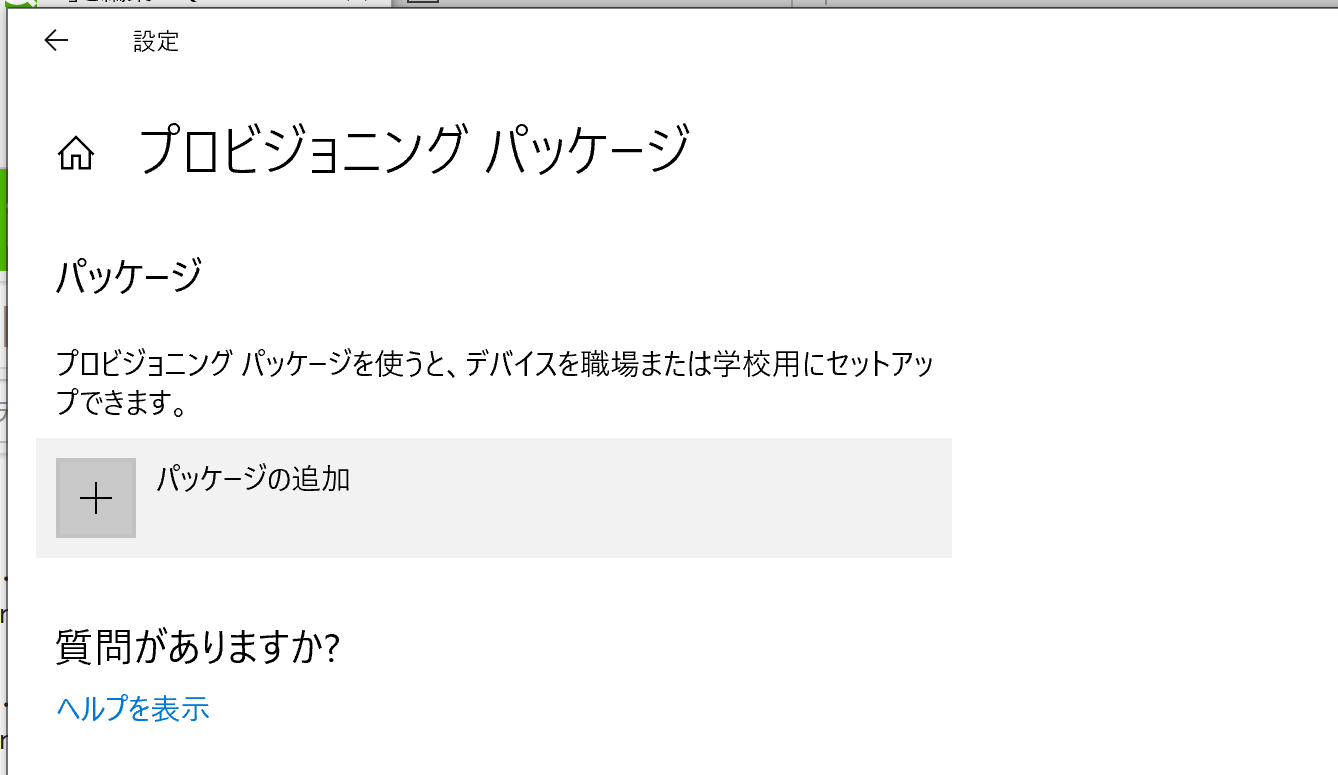

5. プロビジョニングパッケージを適用する

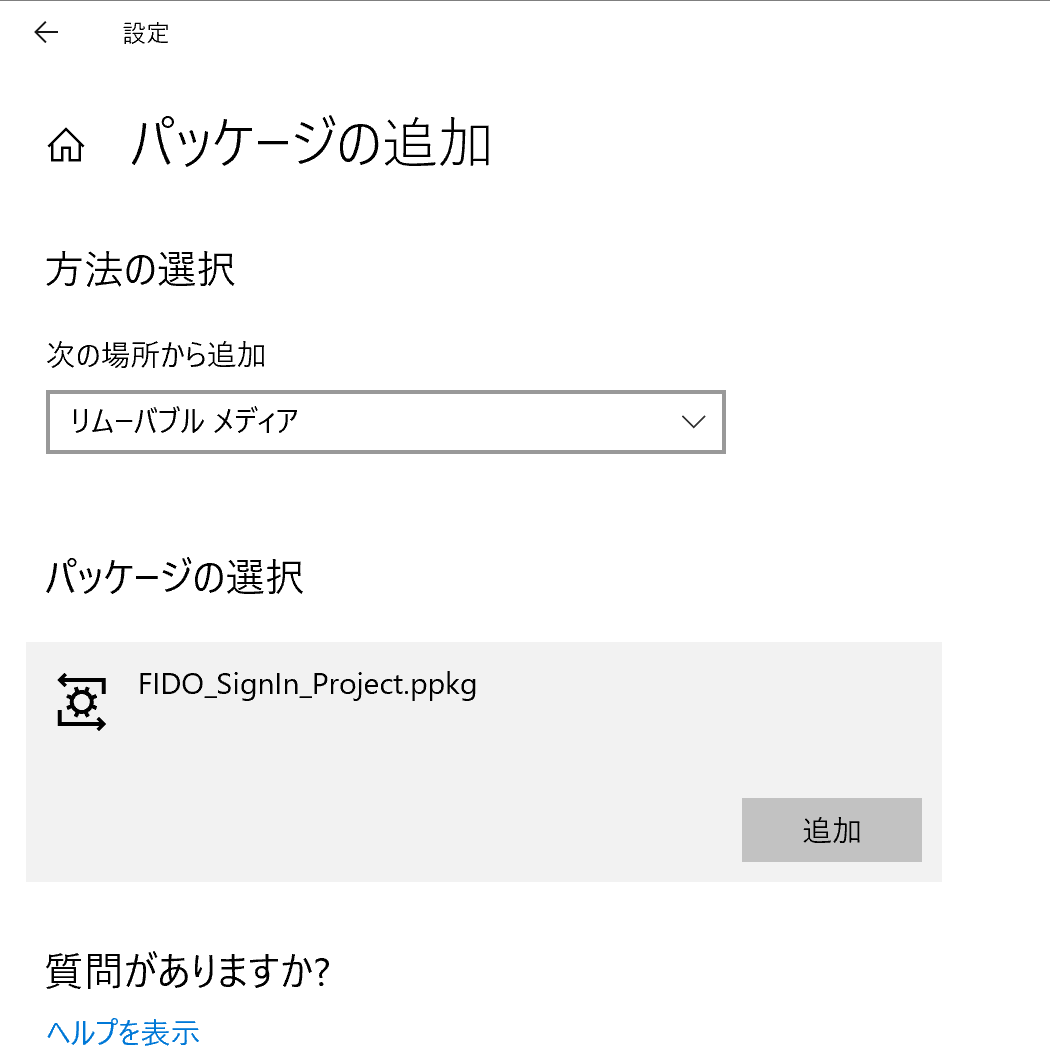

プロビジョニングパッケージの適用は設定 から行います。

以下をたどります。

[設定]

->[アカウント]

-->[職場と学校にアクセスする]

-->[プロビジョニングパッケージを追加または削除する]

場所をリムーバブルメディアが選択されていたら、保存した ppkg ファイルが見えるはずなので、[追加] します。

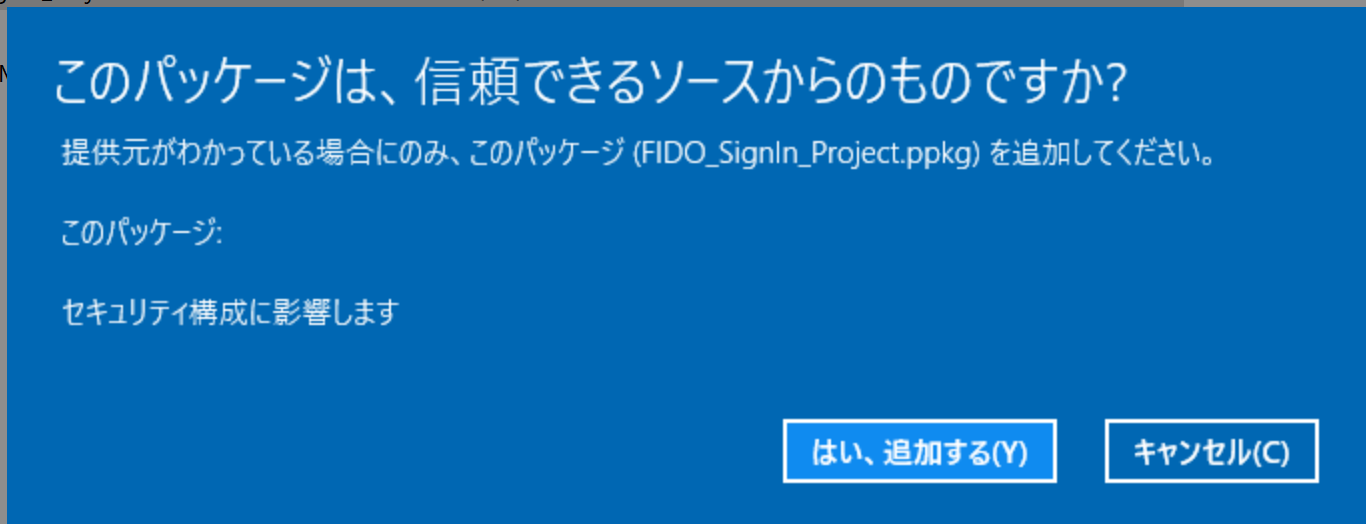

確認画面が表示されるので**[はい、追加する]**を選択します。

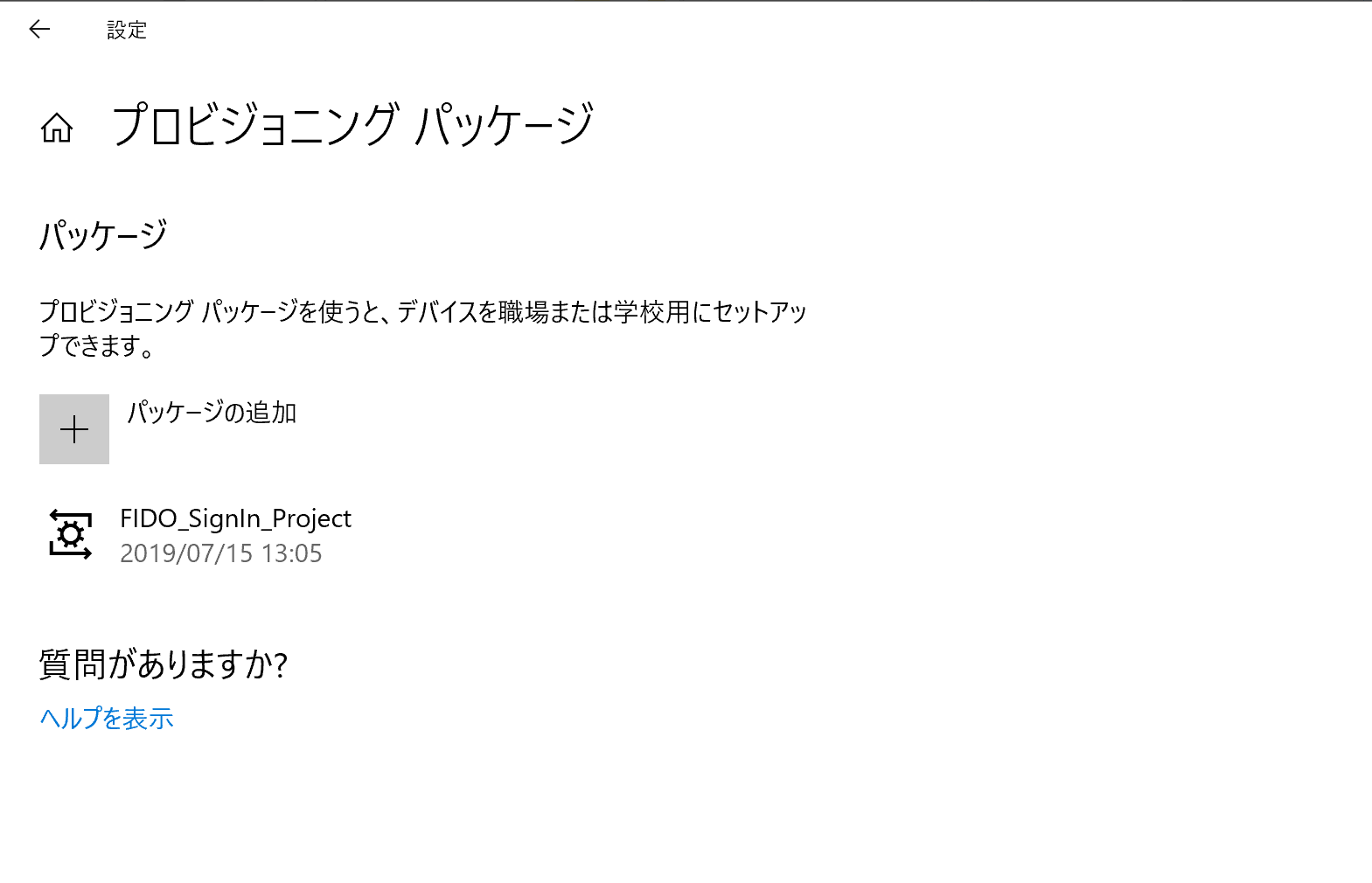

成功すると、一覧にパッケージが表示されます。

以上で、プロビジョニングパッケージの適用は完了です。

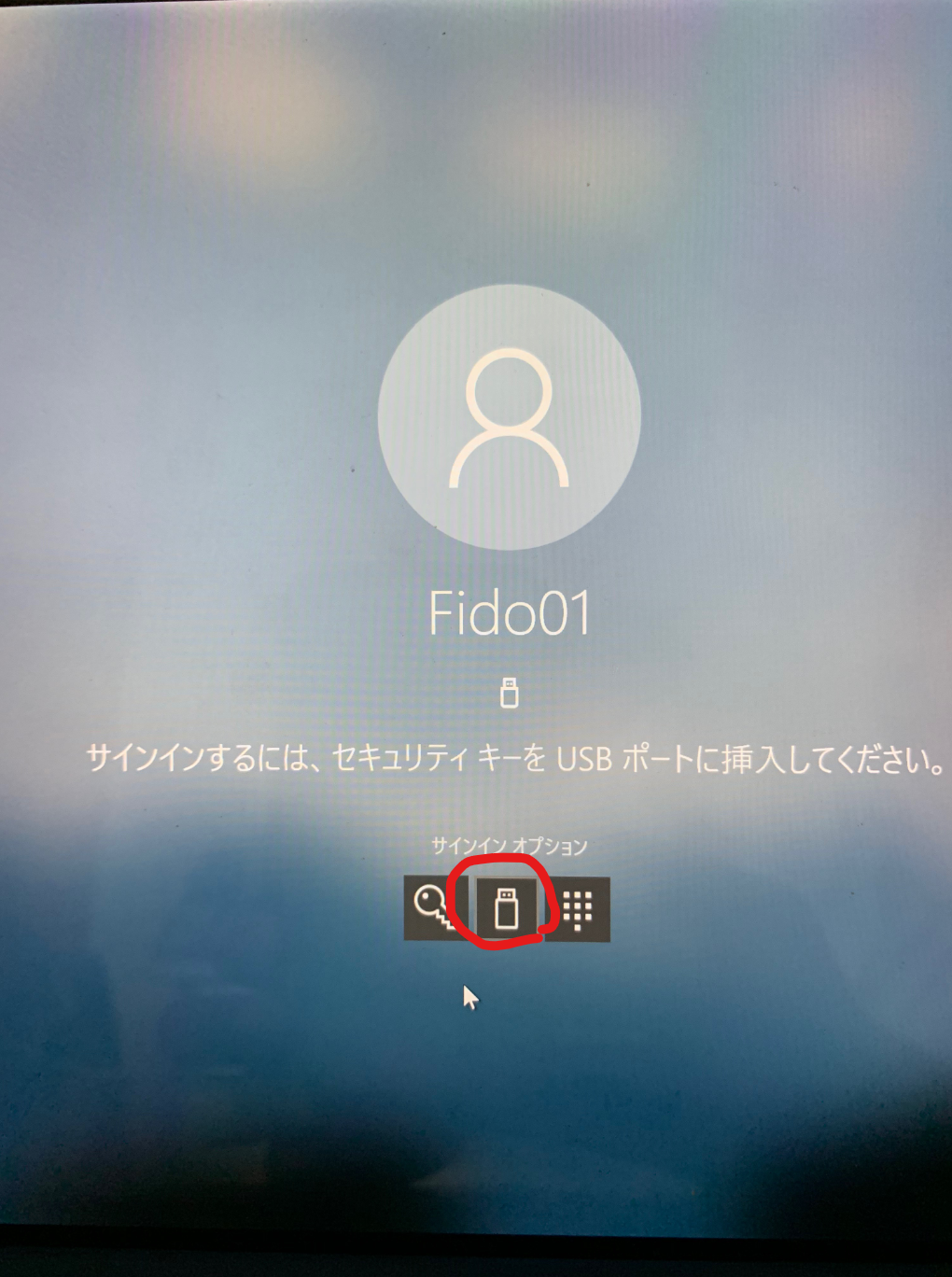

STEP3 : サインインを試す

いずれかの方法で設定適用がうまくいっていれば、Windows 10 のサインイン画面において、サインインオプションにセキュリティキーのマークが追加されてるはずです。

以上で完了です。

まだまだ、プレビュー中ですし、改善の余地(Hybrid Azure AD Join 対応など)ありますが、まずはパスワードレス化に向けた取り組みが本格化してきた気がします。