やりたいこと

・パブリックサブネットとプライベートサブネットを持つVPCを作成する。

・パブリックサブネットに踏み台サーバー、NAT gatewayを設置する。

・プライベートサブネットのEC2インスタンスには踏み台サーバ経由のみアクセス可能にする。

作成開始

流れ

1.VPC作成

2.internet gateway作成

3.サブネット作成

4.EC2インスタンス作成

5.NAT gateway作成

6.ルートテーブル作成

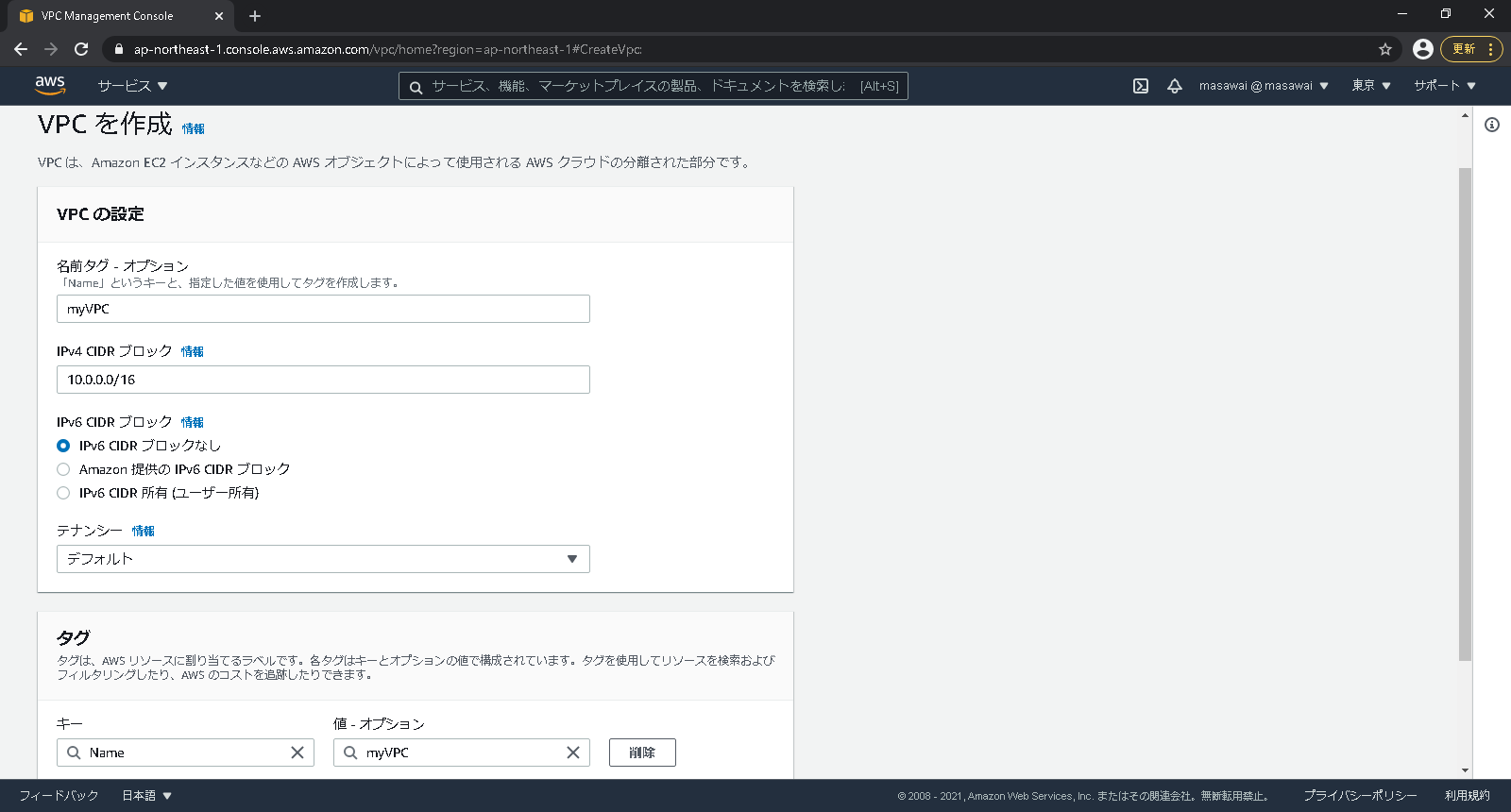

1.VPC作成

VPCのコンソール画面を開き、左側のナビゲーションペインからVPCを選択する。

※VPCウィザードを使用することでサブネットなども一度に作成可能だが、今回は勉強のため一つずつ手動で作成する。

右上の「VPCを作成」を選択する。

VPCを作成画面で、作成するVPCの名前と(自動的にNameタグが作成される)、

IPv4 CIDRブロック(IPアドレスの範囲)を入力し、「VPCを作成」を選択する。

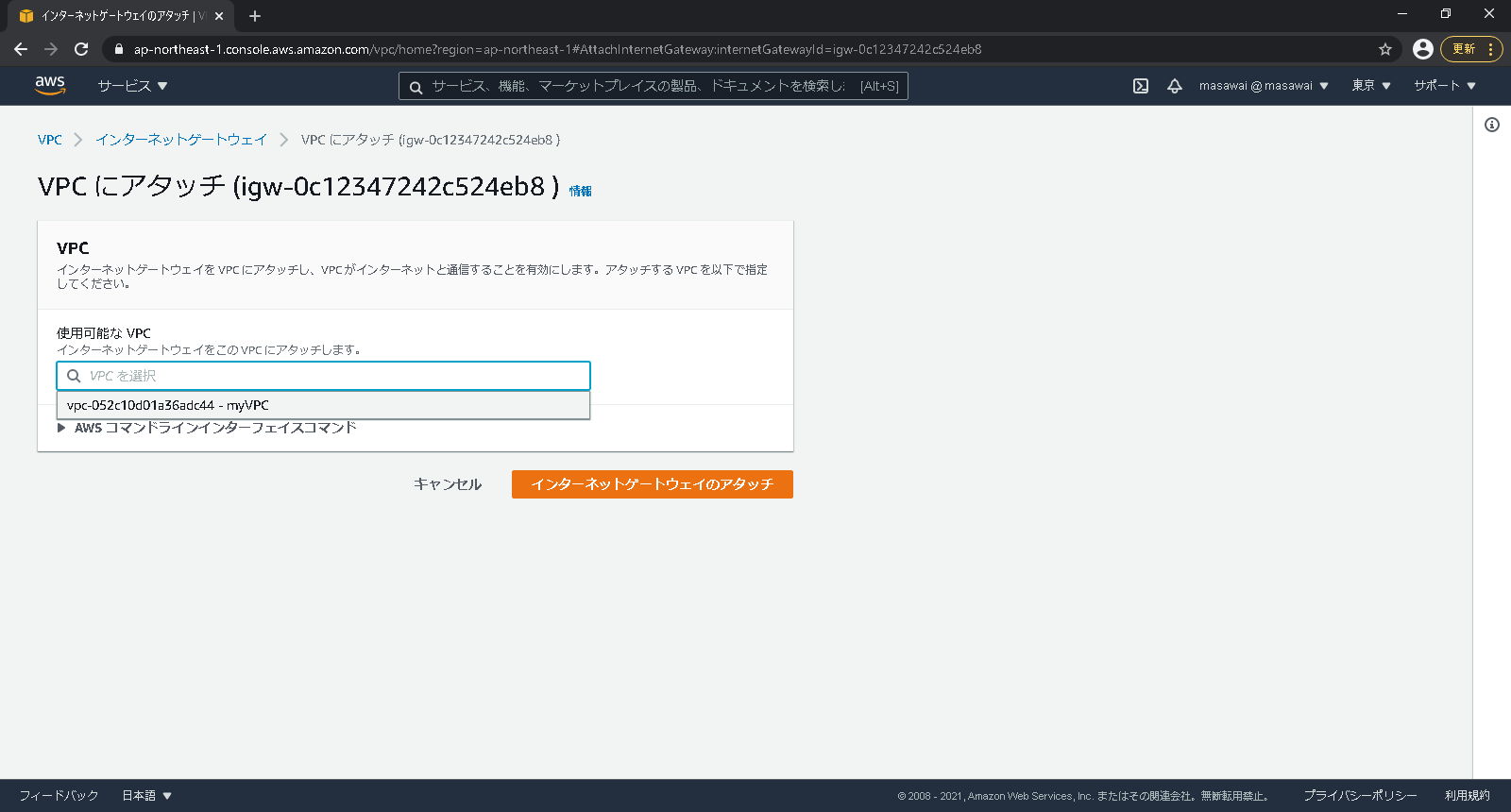

2.internet gateway作成

ここは簡単に。

VPCのコンソール画面左側のナビゲーションペインからインターネットゲートウェイ(以降igwと記す)を選択する。

右上の「インターネットゲートウェイの作成」を選択し、作成するigwの名前を入力する。

作成したigwを選択し、右上のアクションからVPCにアタッチを選択する。

この画面で先ほど作成したVPCを選択することで、VPCがインターネットと接続することが可能になる。

VPC選択後「インターネットゲートウェイのアタッチ」を選択する。

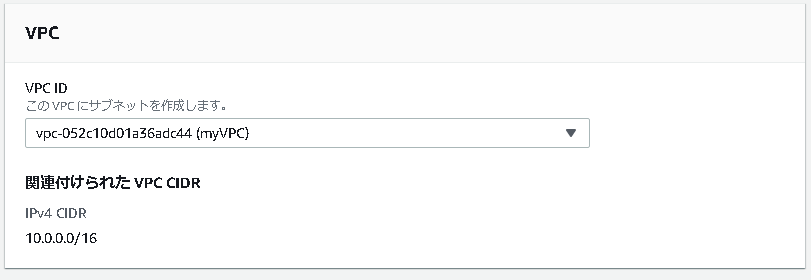

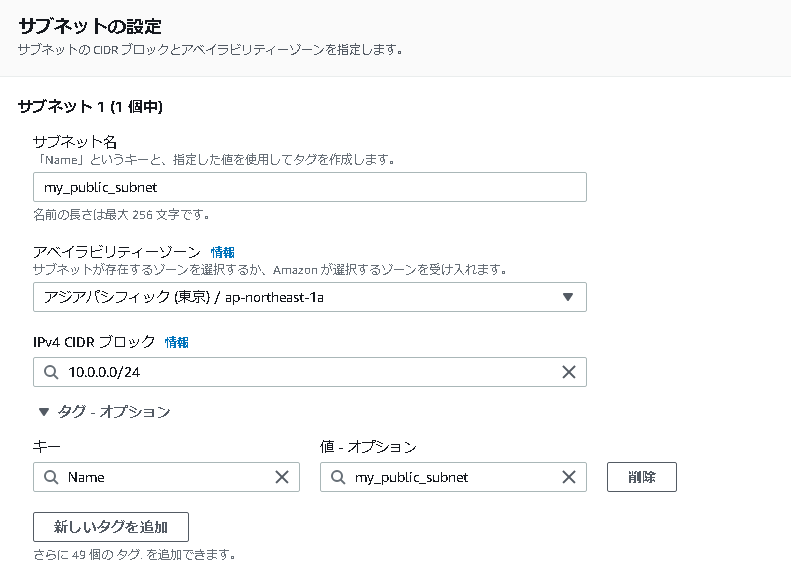

3.サブネット作成

まずはパブリックサブネットを作成する。

VPCのコンソール画面左側のナビゲーションペインからサブネットを選択する。

右上の「サブネットの作成」を選択し、サブネットを作成するVPC(先ほど作成したVPC)、

作成するサブネットの名前、アベイラビリティゾーン、IPv4 CIDRブロックを入力する。

※入力するCIDRブロックはVPCのアドレスの範囲内である必要がある

「サブネットを作成」を選択し、入力した情報に基づいてサブネットが作成されていることを確認する。

同様に、プライベートサブネットを作成する。

IPv4 CIDRブロックはVPCのアドレスの範囲内かつ先ほど作成したサブネットのIPアドレス範囲と重複しないように設定する必要がある。

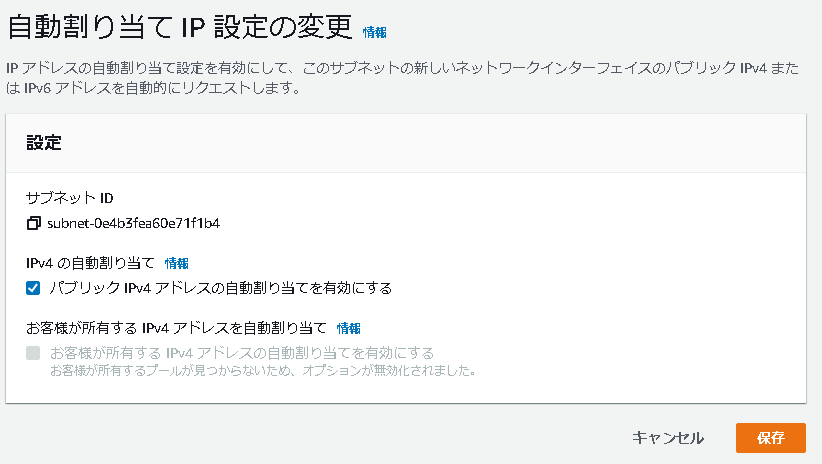

パブリックサブネットに設置するインスタンスには自動的にIPアドレスが割り振られるよう、サブネットに設定を行う。

パブリックサブネットを選択し、右上のアクションから自動割り当てIP設定の変更を選択する。

「パブリック IPv4 アドレスの自動割り当てを有効にする」にチェックを入れ保存する。

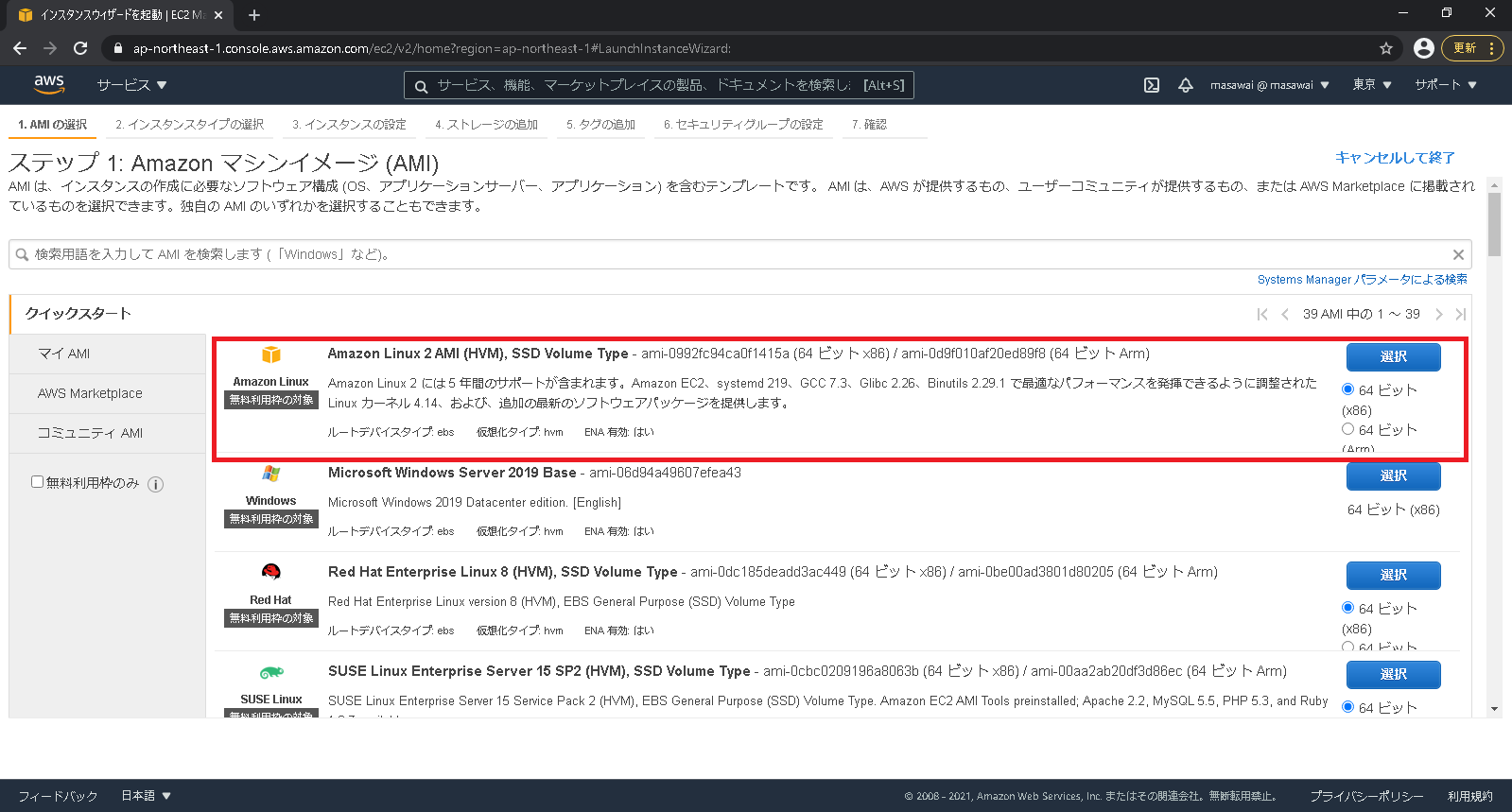

4.EC2インスタンス作成

まずはパブリックサブネットに踏み台サーバーを作成する。

EC2のコンソール画面左側のナビゲーションペインからインスタンスを選択する。

右上の「インスタンスを起動」を選択する。

AMIを選択する。今回はAmazon Linux2を使用する。

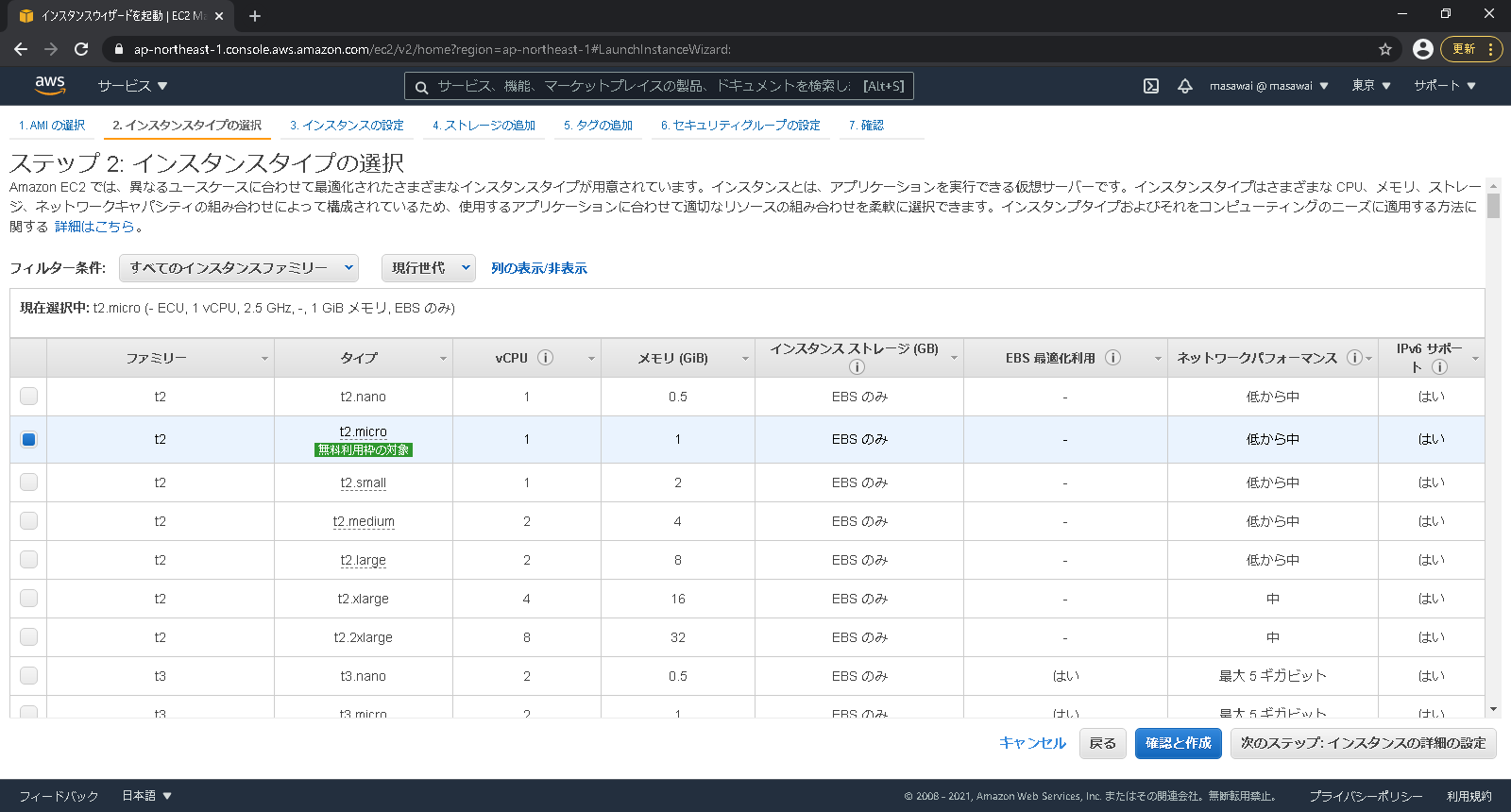

インスタンスタイプの選択。無料枠の対象のt2.microを使用する。

ネットワークに作成してVPC、サブネットを作成したパブリックサブネットに指定する。

セキュリティグループの作成では、新規のセキュリティグループを作成していく。

ソースでIPアドレスを制限することでセキュリティを高めることができるが、今回は全開放で作成する。

丁寧に警告を出してくれているが無視します。

設定値を確認して起動する。

既存のキーペアを選択するか、新しいキーペアを作成するか聞かれますが、今回は踏み台サーバへはEC2 Instance Connectで接続する予定なのでキーペアなしで続行を選択。

下のチェックボックスにもチェックを入れて、インスタンスを作成する。

続いてプライベートサブネットにもEC2インスタンスを作成する。

手順は踏み台サーバーと同様。

ネットワークは作成したVPC、サブネットはプライベートサブネットを選択する。

また今回、簡単のためプライベートのインスタンスへは鍵ではなくパスワードでの接続をするため、

画面下部にスクロールして高度の詳細設定でユーザーデータに下記を入力する。

# !/bin/bash

echo 'PrivateInstance' | passwd ec2-user --stdin

sed -i 's|[#]*PasswordAuthentication no|PasswordAuthentication yes|g' /etc/ssh/sshd_config

systemctl restart sshd.service

新規のセキュリティグループを作成する。

今回、プライベートサブネットのインスタンスへは踏み台サーバ経由でしかアクセスしない(できない)ようにする想定なので、ソースに踏み台サーバにアタッチしているセキュリティグループを指定する(セキュリティグループの名前を打つと予測変換してくれる)。

そうすることでそのセキュリティグループがアタッチされているインスタンスからのみしか接続できないように制限が可能になる。

設定値を確認して起動する。

既存のキーペアを選択するか、新しいキーペアを作成するか聞かれますが、パスワードでログインする想定なので、

キーペアなしで続行を選択しインスタンスを作成する。

5.NAT gateway作成

VPCのコンソール画面左側のナビゲーションペインからNATゲートウェイを選択する。

右上の「NATゲートウェイを作成」を選択し、作成するNATゲートウェイの名前を入力する。

サブネットは作成したパブリックサブネットを指定し、Elastic IPの割り当てを選択し、

Elastic IPを割り当てる。

以上を確認してNATゲートウェイを作成する。

6.ルートテーブル作成

ルートテーブルはサブネットごとに割り当てる必要がある。

まずはパブリックサブネット用のルートテーブルを作成する。

VPCのコンソール画面左側のナビゲーションペインからルートテーブルを選択する。

VPC作成時に自動的に一つルートテーブルが作成されているので、それを編集して利用する。

VPC IDを見ると、今回作成されたルートテーブルがどれか分かるので、それを選択し、

ルートタブからルートの編集を行う。

インターネットと接続するルートを追加する。

送信先「0.0.0.0/0」、ターゲットに作成したigwを指定する。

ターゲットはプルダウンからInternet Gatewayを選択すると補完してくれる。

以上ができたらルートの保存をする。

パブリックサブネット用ルートテーブルだと分かるように名前を付けておく。

カーソルをName列に持っていくと表示される鉛筆マークを選択すると入力欄が表示されるので、

そこにルートテーブルの名前を入力する。

以上でパブリックサブネット用のルートテーブルが作成できたので、次はプライベートサブネット用のルートテーブルを作成する。

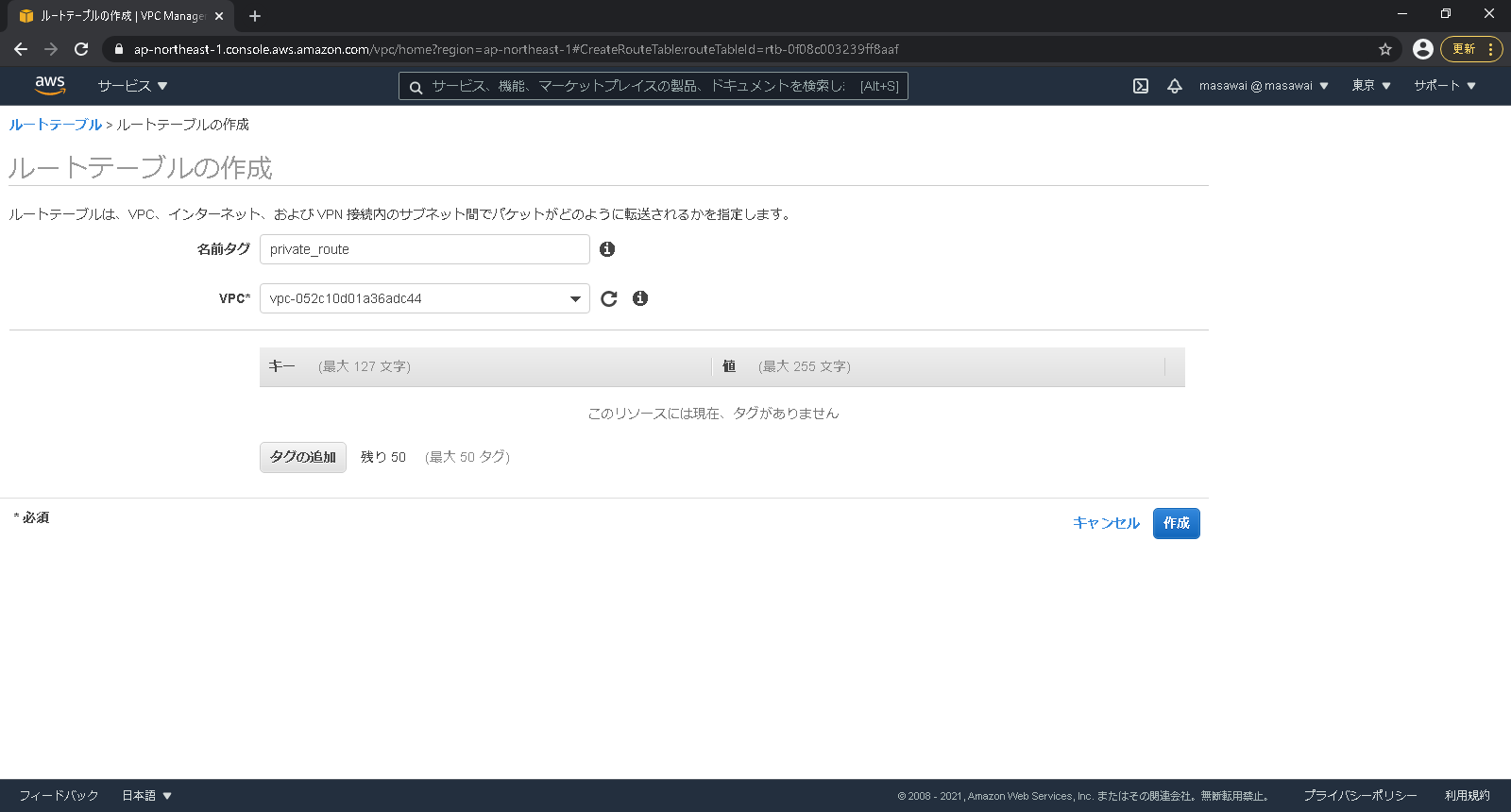

VPCのコンソール画面左側のナビゲーションペインからルートテーブルを選択する。

画面上部のルートテーブルの作成を選択しルートテーブルの名前を入力する。

VPCは作成したVPCを選択する。

以上ができたら作成する。

作成されたルートテーブルはルートがデフォルトのままなので、ルートタブから編集を行う。

こちらは送信先に「0.0.0.0/0」、ターゲットに作成したNAT gatewayを指定して保存する。

以上でパブリックサブネット、プライベートサブネットそれぞれのルートテーブルが作成できた。

これをサブネットに紐づけていく。

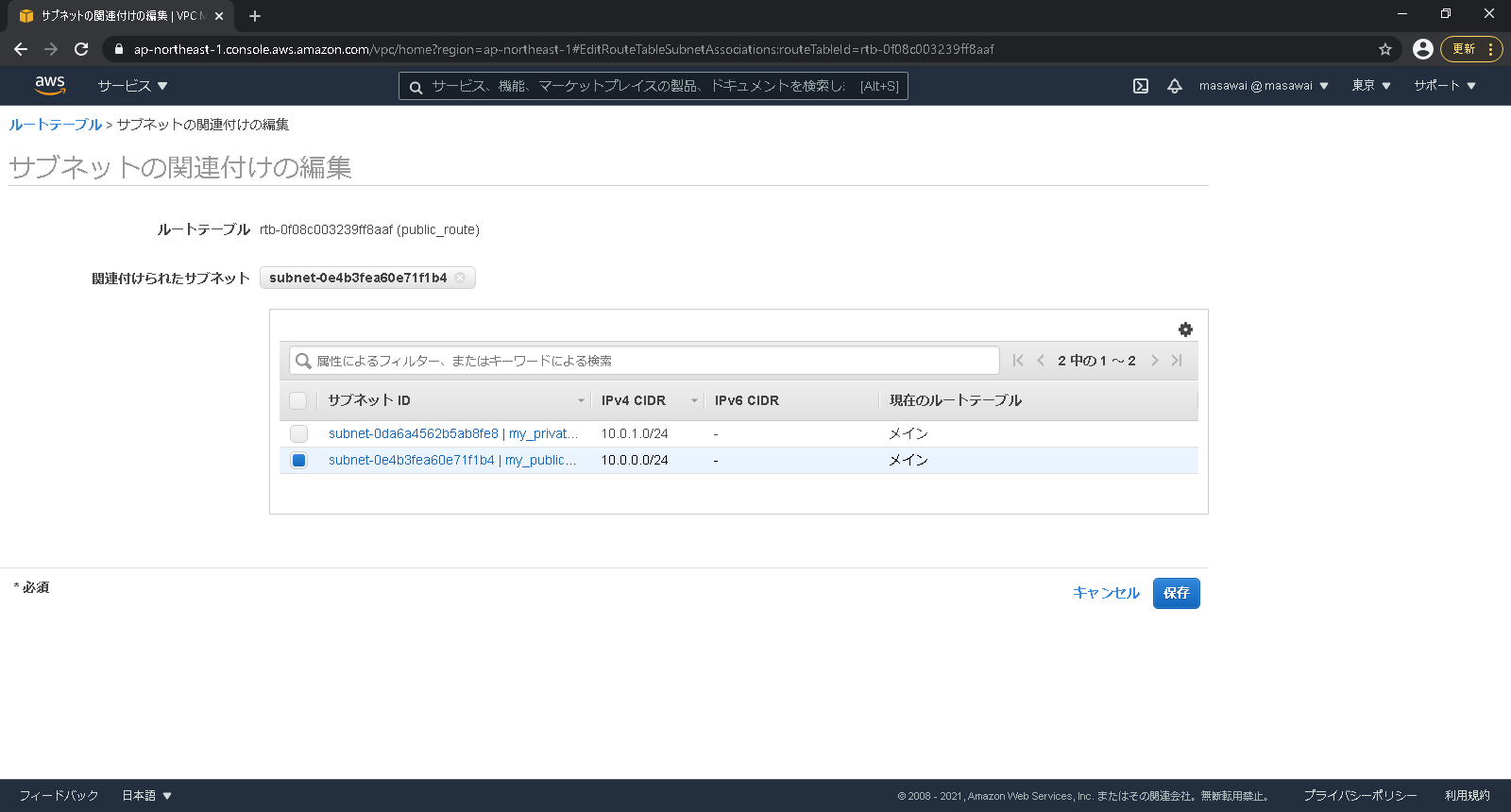

まずパブリックサブネット用のルートテーブルを選択し、アクションからサブネットの関連付けの編集を行う。

サブネットの関連付けの編集画面でパブリックサブネットを選択し、保存する。

同様にプライベートサブネット用のルートテーブルもプライベートサブネットに紐づける。

以上で設定が完了。

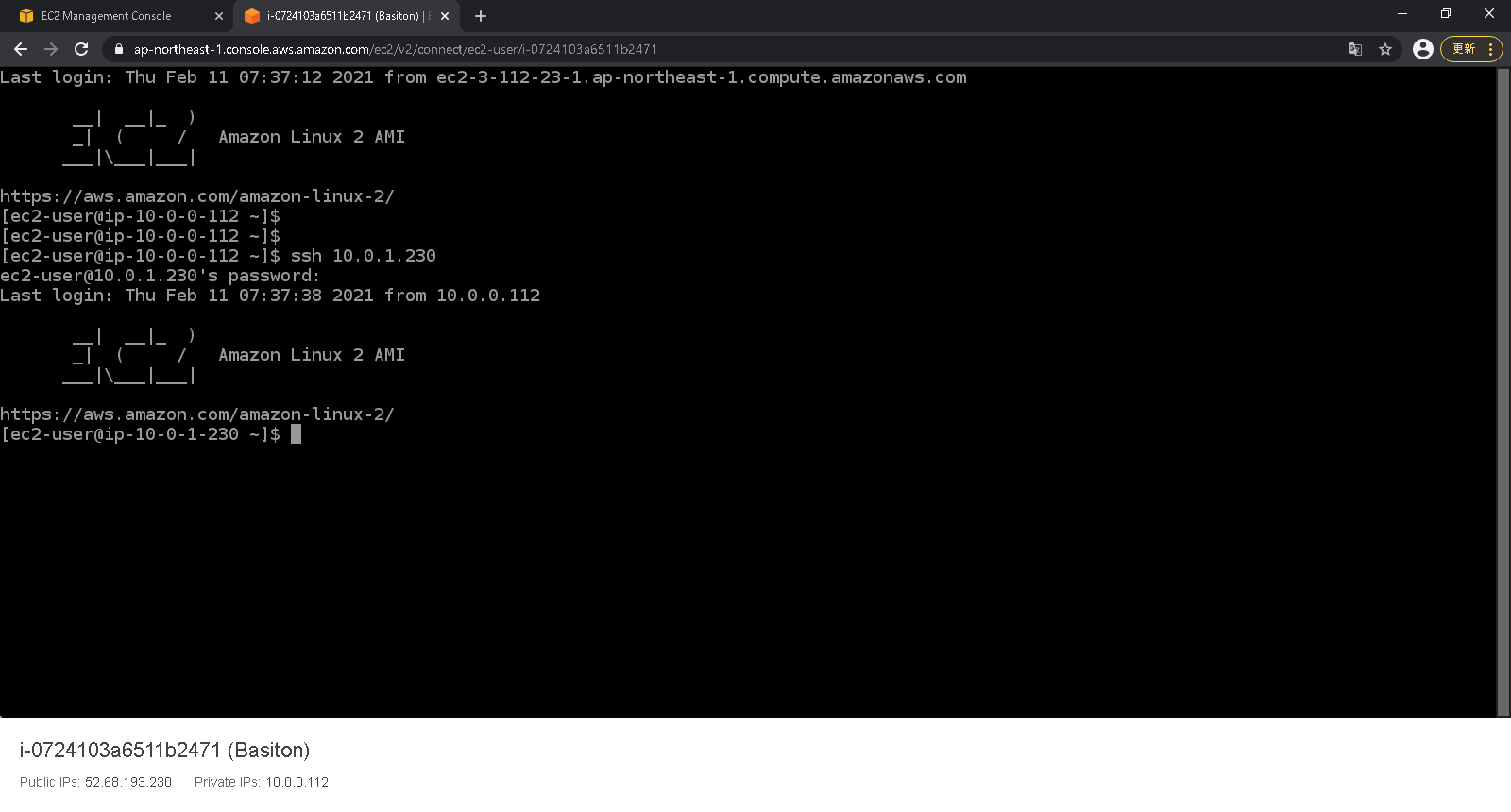

いざ接続

EC2のコンソール画面左側のナビゲーションペインからインスタンスを選択する。

踏み台サーバを選択し、画面上部の「接続」を選択する。

EC2 Instance Connectタブから、ユーザー名はデフォルトの「ec2-user」のままで接続を行う。

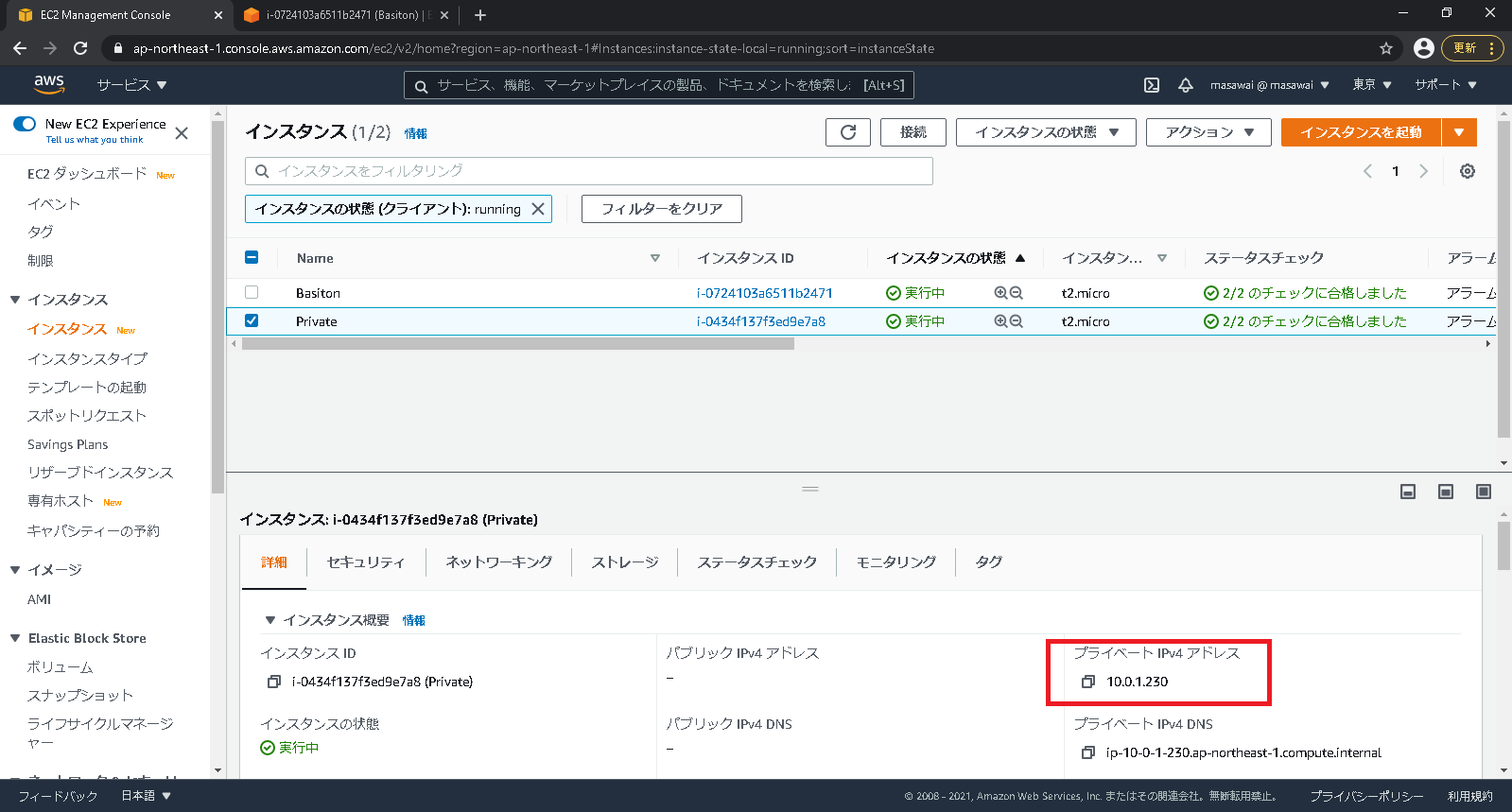

そうしたら一度、EC2のコンソール画面に戻り接続したいプライベートサブネットのインスタンスのプライベートIPアドレスをコピーしてくる。

CLI画面に戻り、以下のコマンドを打ち、プライベートサブネットのインスタンスに接続する。

ssh <プライベートサブネットのプライベートIP>

パスワードを求められるので、「PrivateInstance」と入力する。(プライベートサブネットのインスタンス作成時に入力したユーザーデータで指定している)

curlコマンドで情報を取得できていることからNAT gatewayもしっかり接続できていることがわかる。

おわりに

今回、プライベートサブネットに設置したインスタンスはパスワードでログインする形式にしたが、一般的にはパスワード方式はセキュリティの観点から推奨されていないようです。

そのため、SSMのSession Managerなどセキュアな接続できる方法を調べてメリデメなど比較できたらと思います。