はじめに

参考にした記事の内容やリンクは文中に記載した。

当サイトに掲載している記事は個人の見解であり、所属する組織の公式見解ではない。

背景と目的

ペネトレテストを第三者に実施してもらった結果を再現したい場合、Burp Suiteで簡単に実現できた。備忘録としてまとめておく。

アーキテクチャ図

Burp Suiteの使い方

アプリインストール

Community Editionは執筆時点で無料だったので、これを使用する。WindowsサーバにInstallerを使ってインストールした。 https://portswigger.net/burp/releases/professional-community-2025-12-3

証明書のインストール

127.0.0.1:8080 から取得できる。Burp Suiteから起動するChromium Browserを使用する場合はインストール不要である。

それとは別のChrome Browserを利用したい場合は、以下の手順に従って証明書をインストールする。

https://portswigger.net/burp/documentation/desktop/external-browser-config/certificate/ca-cert-chrome-windows

Burp Suiteの起動

起動する際に、あらかじめ作成した置いたProjectの設定をImportできる。

Proxy設定

Proxyタブ>Proxy Settingから確認できる。サーバは127.0.0.1:8080で起動する。

リクエストをInterceptしてみる

Proxy>InterceptタブでIntercept onにし、Open browserボタンをクリックしてChromiumを起動する。

テスト用のLogin画面へ遷移し、Email addressとPasswordを入力してLoginボタンをクリックする。

Burp Suiteでリクエストがインターセプトされるので、Email addressの値を書き換えて、リクエストをForwardする。レスポンスが返ってきたらログを確認する。

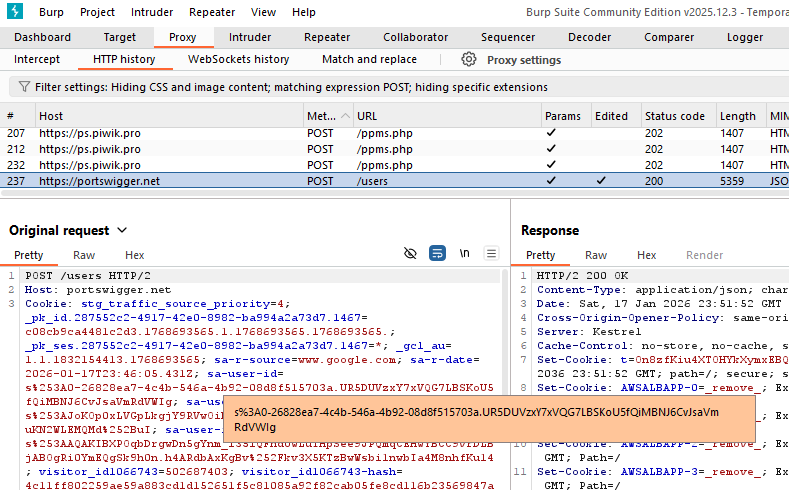

テストでは、Original RequestのCookie内のsa-user-idの値の末尾を変更した。

Editted Requestをログで確認すると、Originalの末尾のWlgが2222に変更されていることが分かる。

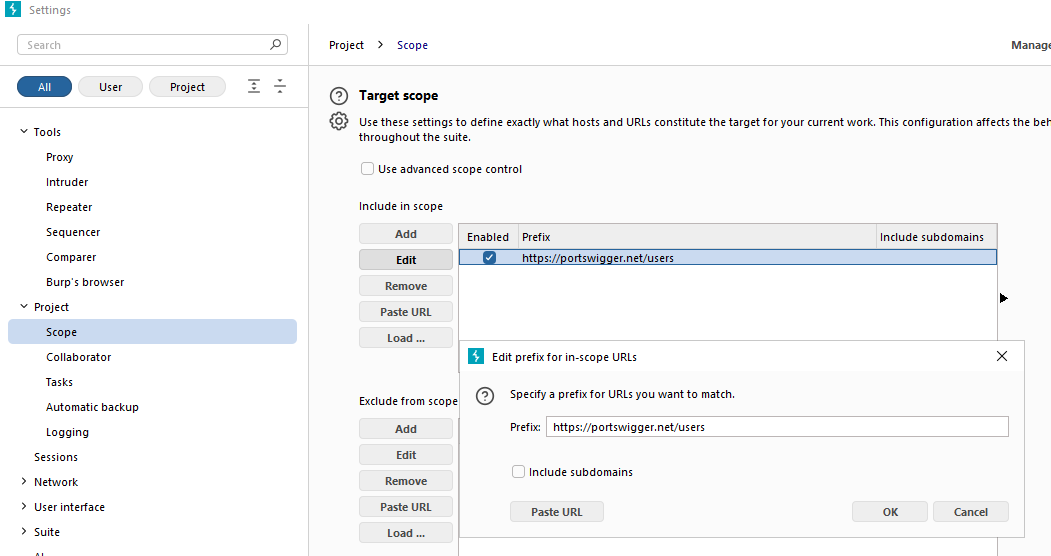

ログのScopeを絞る

テスト対象画面のリクエストが多すぎて混乱する場合、Proxy Setting>Project Scopeでテスト対象のURLやAPIのみに絞ることができる。

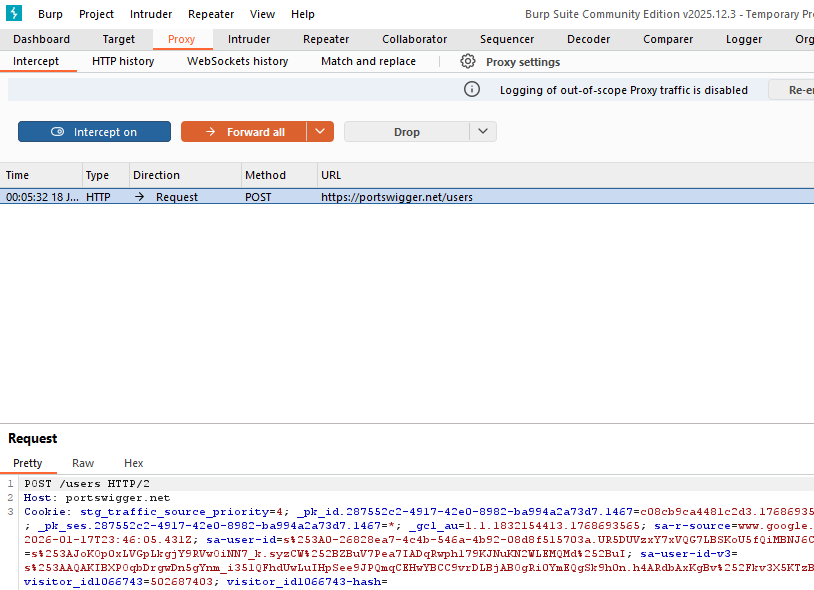

再度Intercept onにして実行すると、該当のURLのみがFilterされてインターセプトできる。

Project Scopeを変更しても、変更が反映されない場合がある。その時はBurp Suiteを再起動して試してみる。

免責事項

本ツールはセキュリティ脆弱性診断を目的としたツールです。使用方法を誤ると対象システムを破壊する恐れがあります。必ず自身が管理する環境、または許可を得た環境でのみ使用してください。本記事の内容を元に行われた行為により生じた損害について、筆者は一切の責任を負いません。

参考: https://portswigger.net/burp/eula/community