はじめに

フレッツ IPv6(IPoE)のセキュリティに関する考察 その1では、とりあえずホームゲートウェイ(HGW)の**IPv6のセキュリティレベルを「高度」**にするということを紹介した。

一方で、設定を試しに、もしくは誤って「標準」にした場合にはいきなり丸裸に逆戻りになってしまう。

そこで、いわゆるバカよけ(フールプルーフ)のため、パケットフィルタも設定しておくことにした。

HGWのIPv6(IPoE)パケットフィルタの設定

HGWのトップページ>詳細設定>セキュリティ設定>IPv6パケットフィルタ設定(IPoE)から設定する。

とりあえず設定した順番で優先順位も設定しているが、本当は精査をした方が良いかもしれない。

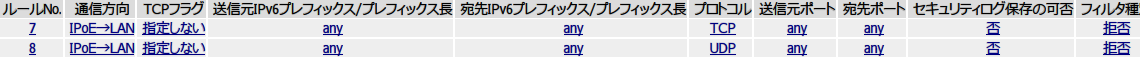

1.全ての外部からのアクセスは遮断

通信方向: IPoE→LAN

プロトコル:TCP,UDP

ポート:any(全ポート)

フィルタ:拒否

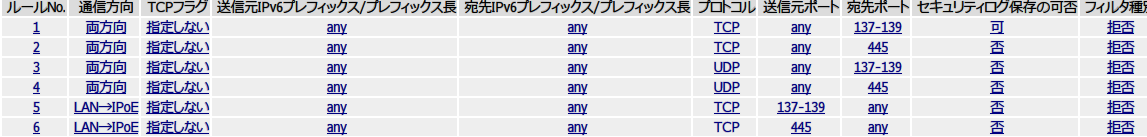

2.ファイル共有関係(1.とも重複するが、念のため)

通信方向:両方向

プロトコル:TCP, UDP

ポート: 137-139, 445

フィルタ:拒否

※念のため、LAN→IPoE方向で137-139, 445の送信も遮断

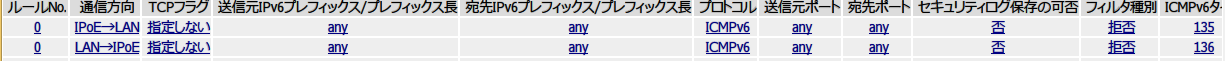

3.IPv6近隣要請

プロトコル: ICMPv6

通信方向:IPoE→LAN タイプ135

LAN→IPoE タイプ136

フィルタ:拒否

4.ノード情報問い合わせ等

RFC4890 4.3.5 で遮断が推奨されている

プロトコル: ICMPv6

タイプ: 138-140

通信方向:下図の通りだが、両方向でも良いかもしれない。

フィルタ:拒否

まとめ

実験的に設定を変えてしまっても、いきなり丸裸にならないようにパケットフィルタを設定しておくことをお薦めする。

ただし、ファイアウォール機能自体をを無効にするという設定には無意味なので、結局は気休めかもしれない。