はじめに

今回は、VPCの作成と関連するルートテーブル等の設定について記載します。

以後の章で設定を変更する箇所があるはずですので、ここでは最初の段取りが中心になります。

調べながら設定を行った際の手順をベースにまとめていますので、ひょっとしたらこの箇所いらんやんってところがあるかもしれません。

基本はAmazonの解説を基準に進めていますので以下が参考リンクとなります。

[Amazon WorkSpaces での VPC の設定]

https://docs.aws.amazon.com/ja_jp/workspaces/latest/adminguide/amazon-workspaces-vpc.html

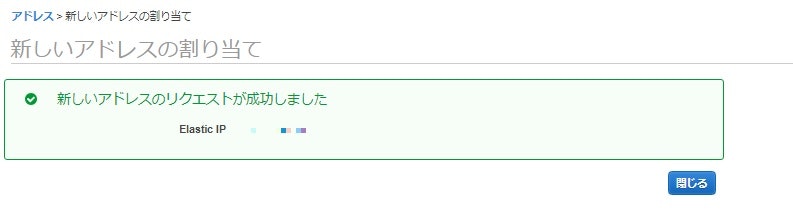

(1)NATゲートウェイ用 Elastic IPの取得

VPCと外部との通信を行うNATゲートウェイに使用するElastic IPを予め取得します。

実は、最終的にはSquid(プロキシ)を外部とのアクセスゲートウェイとして設置して許可対象のみアクセス可能となるよう管理を行い、NATゲートウェイは使わない状態になるので実は不要な工程かもしれません。ただ、Amazonの解説に沿う流れでやった方がわかりやすいかもしれませんのでこのまま進めます。

Elastic IPの取得方法自体は説明不要かと思いますので詳細割愛します。

[EC2ダッシュボード→ネットワーク&セキュリティ→ElasticIP→新しいアドレスの割り当て]

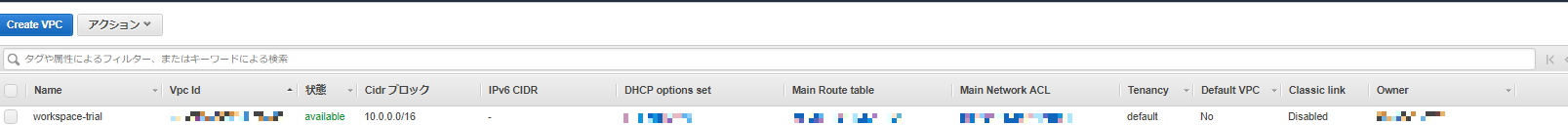

(2)VPCの作成

さて、VPCを作成します。

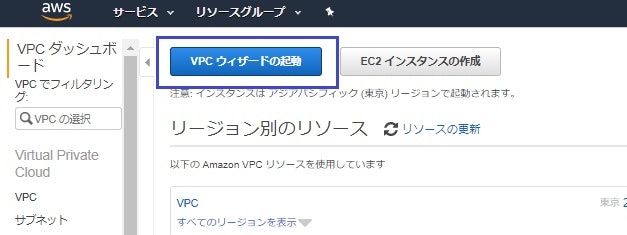

[サービス→ネットワーキングとコンテンツ配信→VPC]

を選択します。

VPCダッシュボードに遷移したら「VPCウイザードの起動」ボタンを選択。

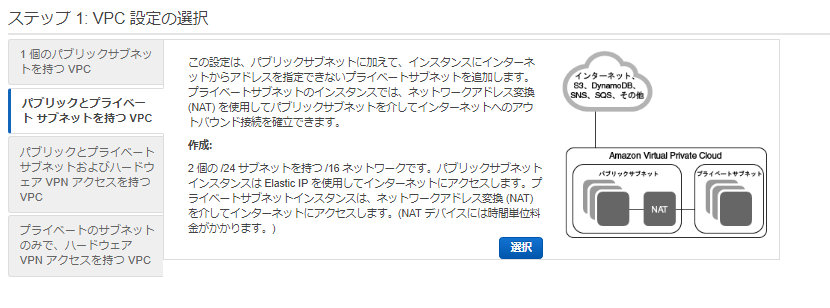

次に「パブリックとプライベート サブネットを持つ VPC」を選択。

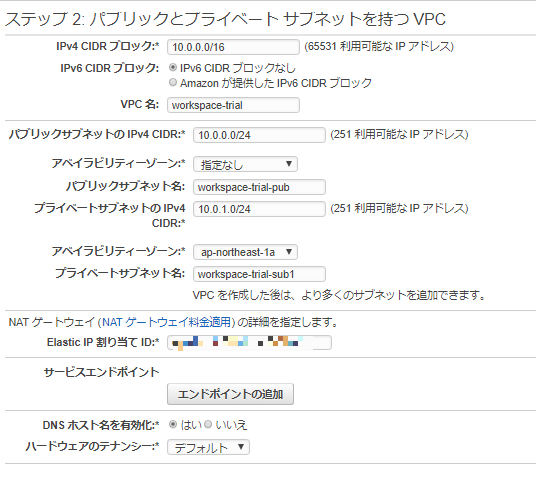

必要な内容を入力します。

今回は以下の内容で指定します。

CIDRブロックはVPCで必要とするIPアドレスの数を見込んで設定ください。

今回は特にシビアに設定を行う必要はないので、サブネット毎に251個も使用できれば無問題として若干適当な指定になっています。

NATゲートウェイの詳細指定では、「Elastic IP 割り当てID」に先ほど取得したElastic IPのアロケーションIDを指定します。

「VPCの作成」を選択し、次に進めます。

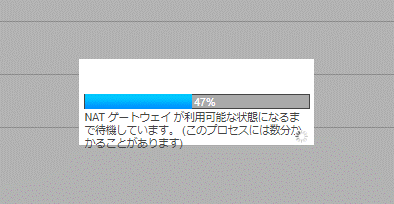

作成の処理が開始します。なんか表示崩れてますね。

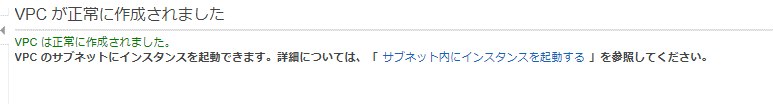

VPCが作成されました。

(3)プライベートサブネットの追加とルートテーブルの確認

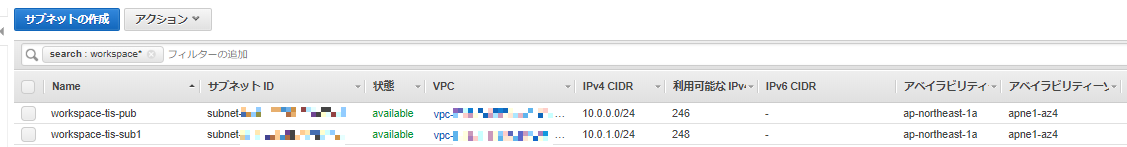

この時点で作成したVPCにはパブリックサブネットとプライベートサブネットがそれぞれ1つ存在しています。

次にAmazonの解説通りにプライベートサブネットを一つ追加します。

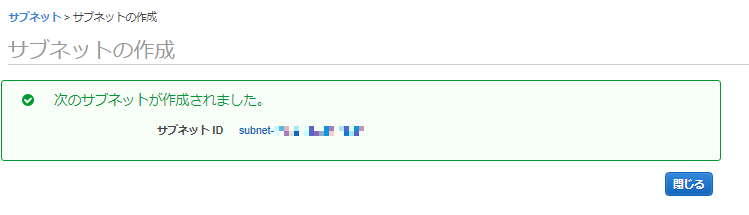

[VPC→サブネット→サブネットの作成]

次に、作成した各サブネットのルートテーブル設定を確認します。

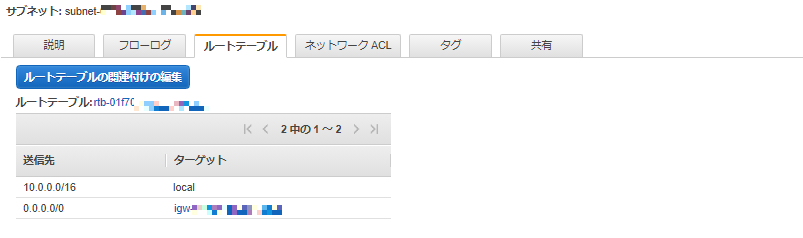

まずはパブリックサブネットのみを選択状態にし、下部のタブにて「ルートテーブル」を選択します。

ローカル(10.0.0.0/16)と外部(0.0.0.0/0)の設定が既にされています。

外部向けはインターネットゲートウェイ(igw-xxxxxxx)が割り当てられていますね。

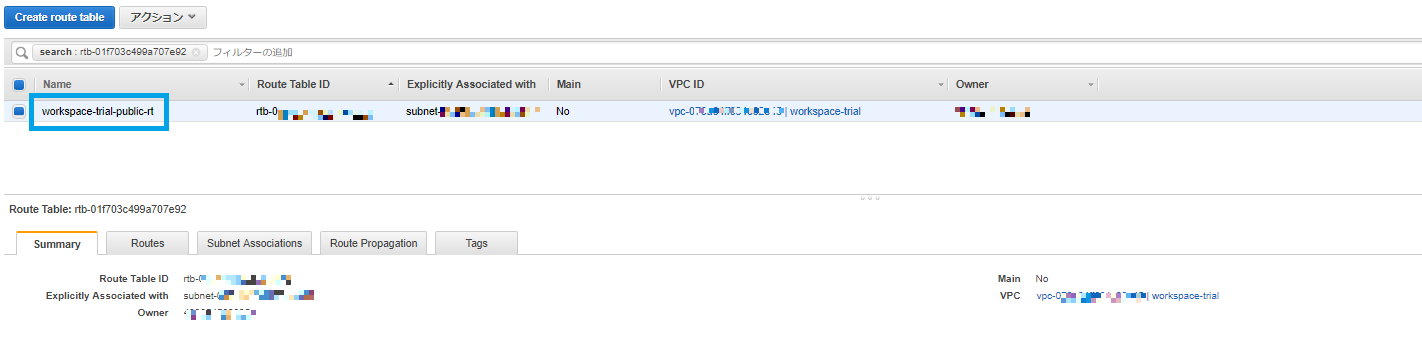

解説に従いますと、ここでルートテーブルに名前を付けておきます。

ルートテーブルのID(rtb-0xxxxxxxxxx)がリンクになっていますので、クリックしてルートテーブル画面に遷移します。

Nameが空白になっているので名前を付けます。パブリック用かプライベート用かを判別できるような名前がいいと思います。

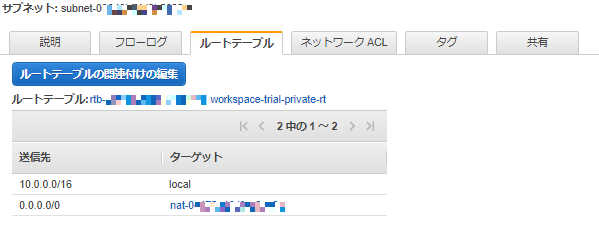

サブネット画面に戻り、一つ目のプライベートサブネットを選択して確認します。

ローカル(10.0.0.0/16)と外部(0.0.0.0/0)の設定が既にされています。

外部向けはパブリックと異なり、VPC作成時にElastic IPを割り当てたNATゲートウェイに指定されています。

パブリックと同じ手順でルートテーブルに名前を付けておきましょう。

次に、追加した2つ目のプライベートサブネットを選択して確認します。

一つ目のプライベートサブネットと異なるルートテーブルが指定されている場合は、同じルートテーブルに変更します。

「ルートテーブルの関連付けの編集」をクリックし、一つ目のプライベートサブネットと同じルートテーブルを指定して保存します。

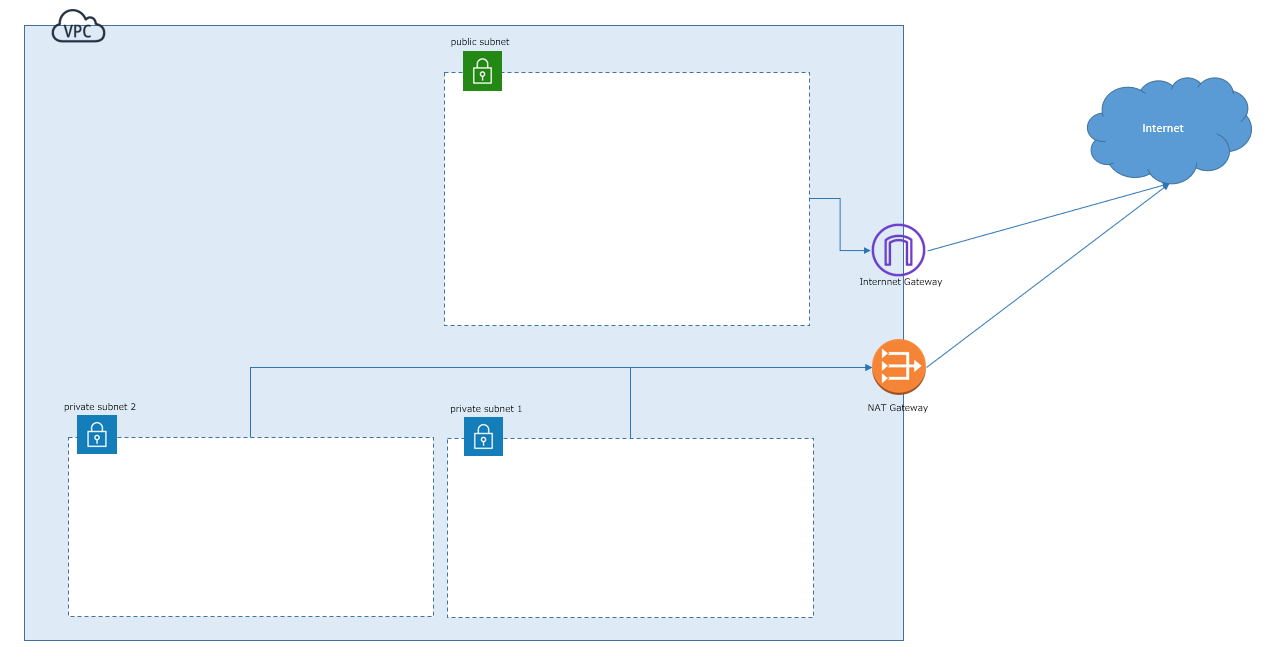

(4)ここまでの進捗

ここまでの設定状態を図示しますと以下になります。

とりあえずVPCとサブネットを作成して土台ができたところですね。

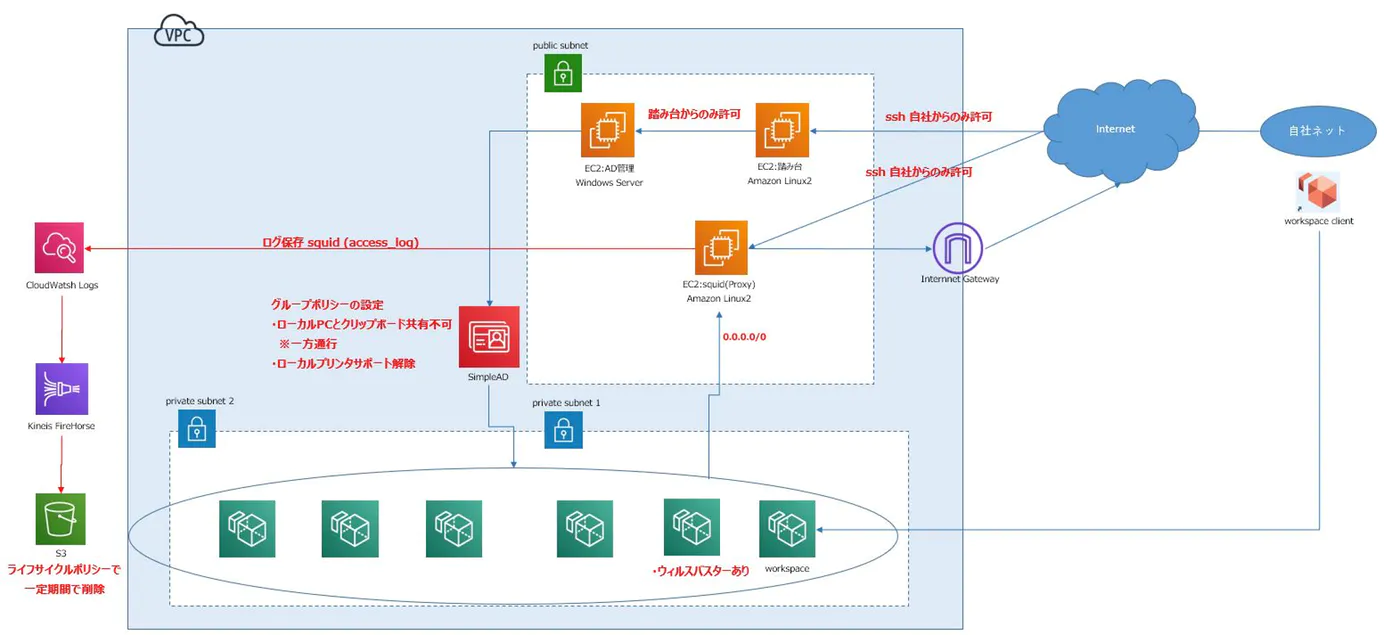

「AWS workspacesを使用して、開発担当者からの情報漏洩を防止したガッチガチの開発環境を作る(序章)」にある完成状態のシステム構成図と比較してみましょう。

はい、全然まだまだですね・・・・・

今回はここまでにしたいと思います。

次回は、作成したVPC内でディレクトリ管理を行うworkspacesの構築について記載したいと思います。