TL;DR

アプリケーションセキュリティテスト手法の一つであるIAST (Interactive Application Security Testing)は、リアルタイムかつ高い検出精度で効率的なセキュリティテストを可能にする手法です。アプリケーションパフォーマンス監視サービスであるNew Relic APMはIAST機能を内包しており、信頼性の高いコードを早いスピードでリリースするDevSecOpsの実現に寄与します。この記事ではNew Relic IASTによるセキュリティテストをご紹介します。

この機能に関する詳細はこちら

New Relic アップデート(2023年7月)

New Relic アップデート一覧

無料のアカウントで試してみよう!

New Relic フリープランで始めるオブザーバビリティ!

IASTとは?

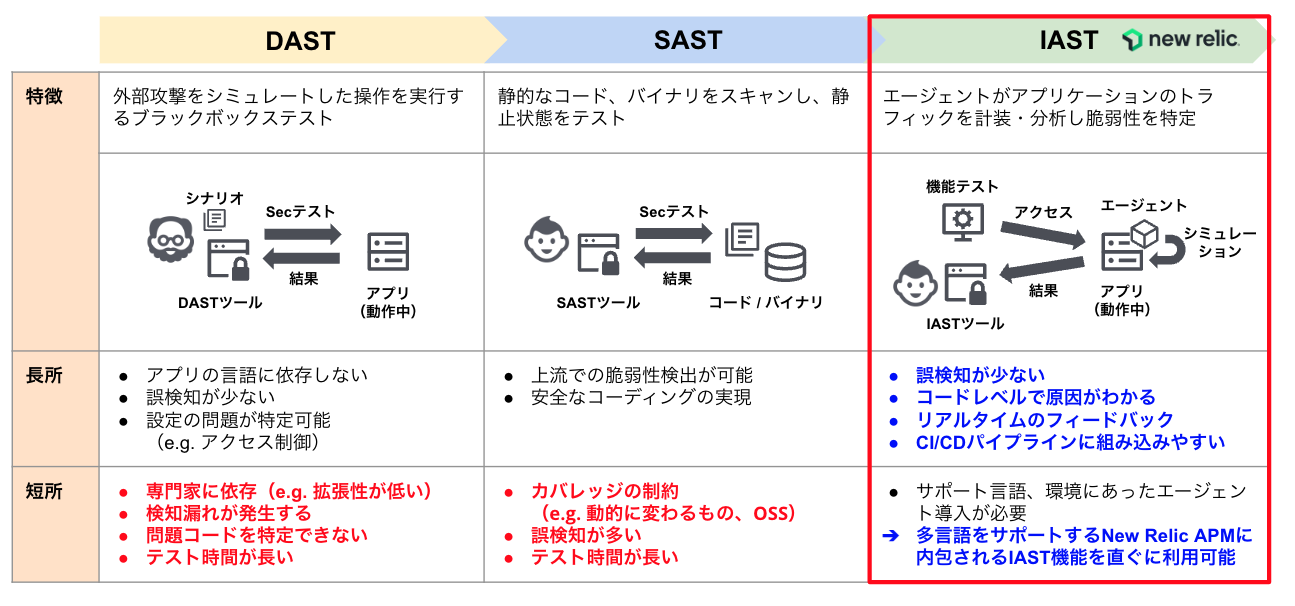

IAST(Interactive Application Security Testing)とは、アプリケーションセキュリティテスト手法の一つです。アプリケーションの実行環境で動作するエージェントがアプリケーションのトラフィックを捕捉し、パラメータ等を変更した別のデータを流すファジングによってアプリケーションの脆弱性を検出する方法です。

上記の特徴からIASTは、リアルタイムにソースコードのレベルの詳細度で脆弱性を把握できることに加え、脆弱性が露出する具体的な攻撃方法も把握できるというメリットがあります。

また、アプリケーションの機能テストなどで流れるトラフィックを捕捉してテストをすることができるので、既存の開発プロセスに組み込み易く、信頼性の高いコードを早いスピードでリリースするDevSecOpsを実現できる点も特徴です。

IASTについては以下の公式ブログもご参照ください。

従来のテスト方法との違い?

アプリケーションセキュリティテスト手法には、IASTが登場する以前からあるDAST(Dynamic Application Security Testing)やSAST(Static Application Security Testing)などがあります。それぞれの詳細についてはここでは細かく説明しませんが、一般的に言われている以下のようなDASTやSASTの欠点をIASTは補うことが可能です。

DAST

・専門チームやベンダーに依存(テストのシナリオを作る必要があり、専門家の知識が必要)

・コードの特定ができない(ブラックボックステストのため)

・テスト時間が長い

SAST

・誤検知が多い(検知したものが本当に問題かどうかエンジニアが確認する工数がかかる)

・動的に変わるものやOSSのコードなどは検出できない

・テスト時間が長い

IASTによってDAST/SASTが完全に不要になることはありませんが、得手不得手を理解し、うまく組み合わせることでより効率的にアプリケーションのセキュリティリスクを排除することが可能になります。

New Relic IASTとは?

New Relic IASTの前にNew Relic APMを説明します。

New Relic APMは、アプリケーション実行環境で稼働するエージェントがアプリケーションのトラフィックを計装することによってアプリケーションのボトルネックやエラーをソースコードやDBクエリレベルで即座に特定することができるものです。New Relic APMによって、開発やステージング環境での品質向上(非機能の作り込み)によるシフトレフトや、リリース後のサービスレベルの把握と問題の早期解決が可能になります。

そして、New Relic APMは現在IAST機能も備えており、パフォーマンスやエラーだけでなくセキュリティテストも実行可能になっています。従来同様New Relic APMエージェントを導入し、設定ファイル等でIASTの機能を有効にするだけで利用可能となり、OWASP TOP 10などを即座に特定できるようになります。

なお、2024年8月時点では、Java、Node.js、Ruby、Goで開発されたアプリケーションをサポートしています。

試してみよう

アプリケーションの用意

今回は簡単のため、JavaのSpring Petclinicを利用します。設定方法についてはGithubの説明を参照してください。

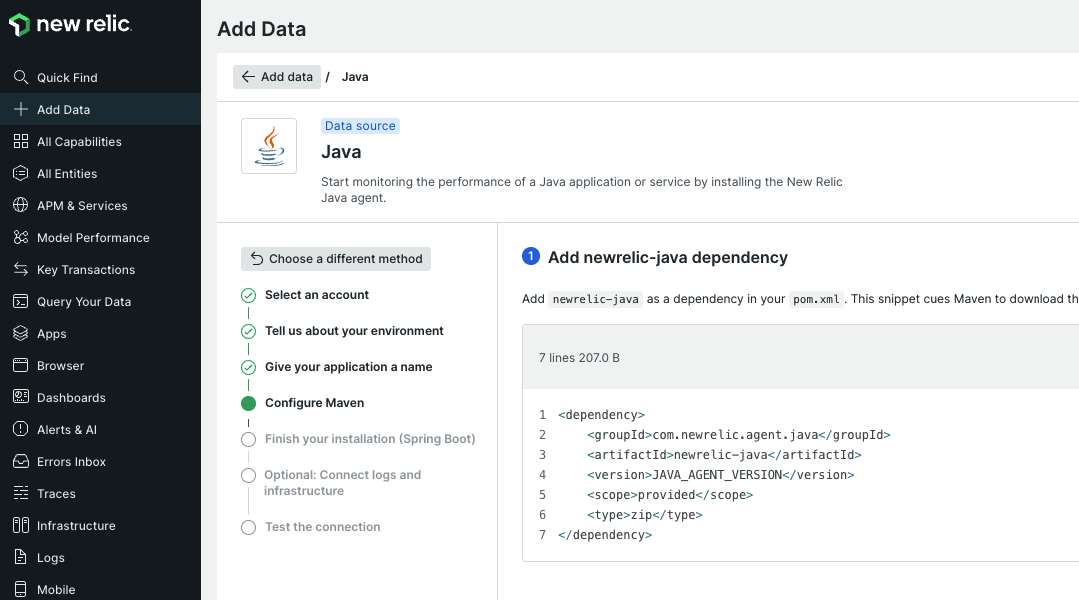

APMエージェントの導入

Spring Petclinicの準備ができたらAPMエージェントを導入します。New Relicにログイン後の画面左メニュー「Add Data」からAPMエージェントの導入方法は確認できます。

スクリーンショットはMaven経由で導入する方法ですが、その他の方法でも同様です。

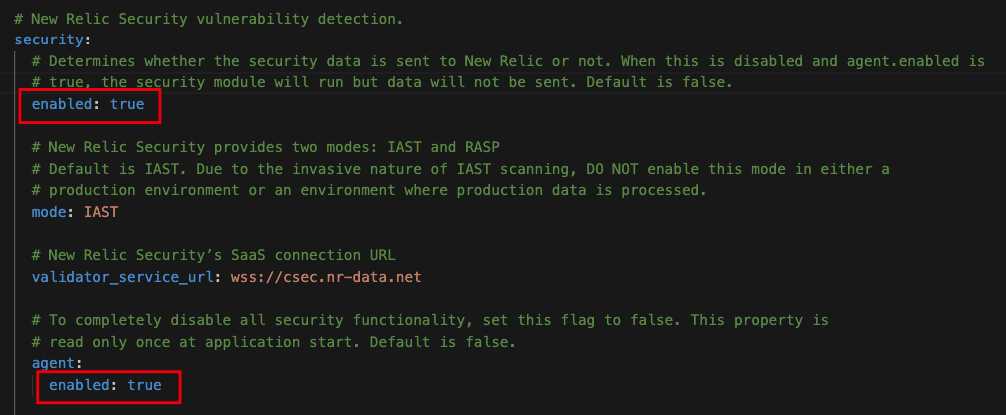

IASTの有効化

Javaの場合、IAST機能はNew Relic APMエージェントの設定ファイルにてオプションを有効にするだけで利用できます。設定ファイルのsecurityのセクションにて赤枠の二つの部分をtrueにします。言語ごとの設定については公式ドキュメントを参照ください。

これで準備ができました。必要なのはこれだけです。アプリケーションを起動し、アプリケーションにアクセスしてみましょう。アクセスするとバックグラウンドでセキュリティテスト(ファジング)が開始されます。

結果の確認

New Relic ログイン後の画面にIASTというメニューが追加されて、ここから該当のアプリケーションの脆弱性が確認できます(2023年9月時点)。いくつかのユースケースと共に実際の画面をご紹介します。

アプリケーションの脆弱性把握

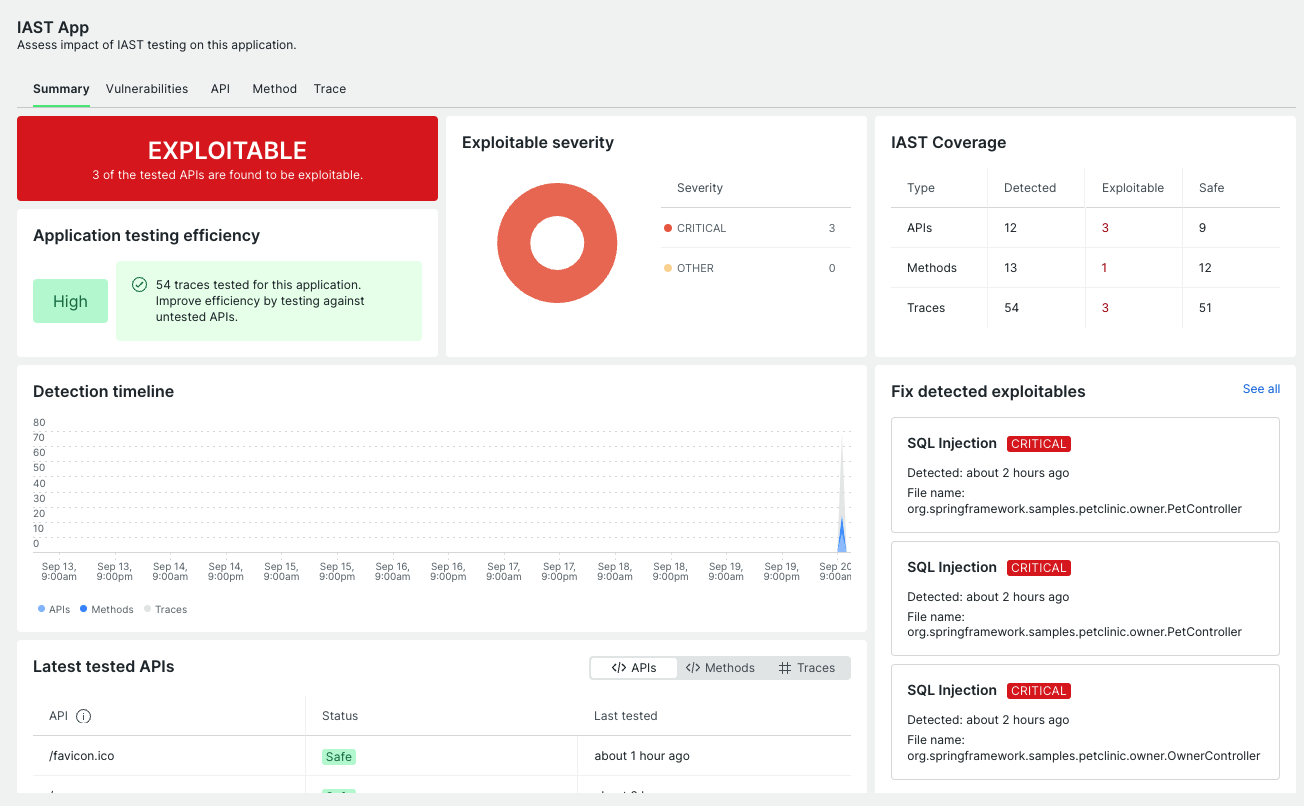

まず、今IASTを有効にしてテストしたアプリケーションについて脆弱性があるか確認します。以下の画像にある通り、アプリケーションには脆弱性が検出されており、すぐに対処すべきクリティカルなものがどの程度あるのかを把握できます。

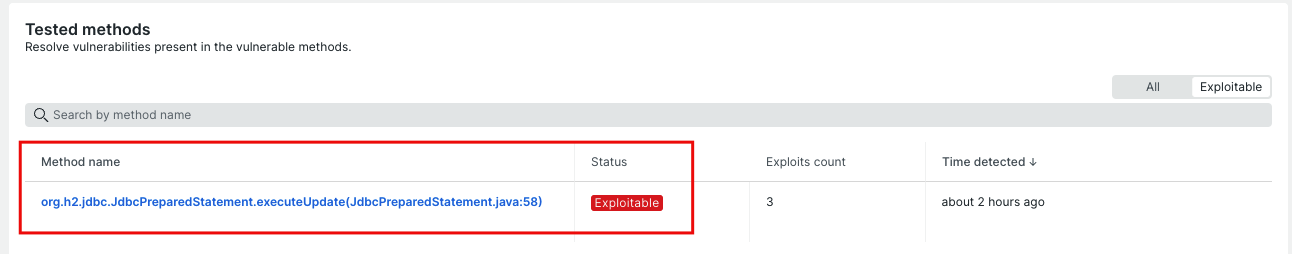

APIやメソッド単位での脆弱性箇所の把握

アプリケーションに脆弱性が検出されている場合、APIやメソッド単位でどこに脆弱性があるのかがわかりますので、APIやモジュールを担当するエンジニアがすぐに対応する必要があることを把握できます。

以下の画像は脆弱性の検出状況をAPIごとに一覧しています。

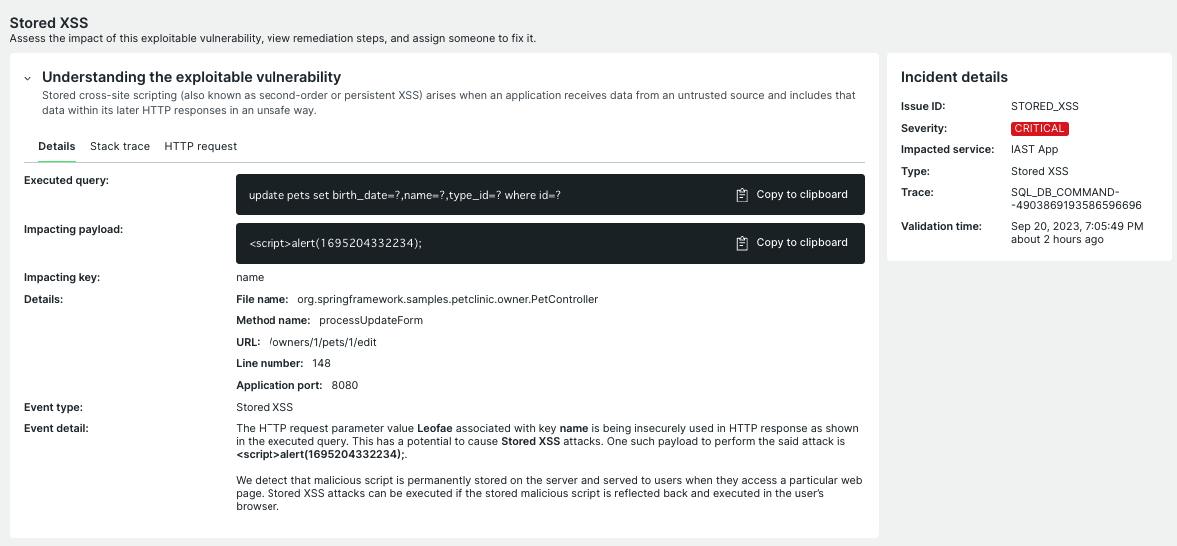

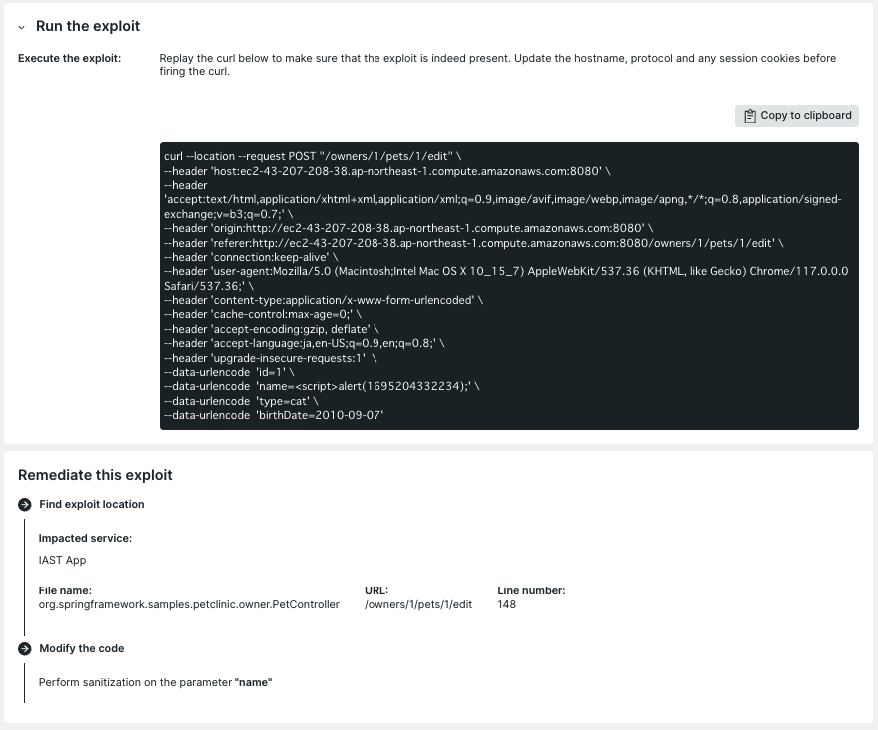

脆弱性の詳細把握

検出された脆弱性は、脆弱性の説明とともに、その原因、顕在化するための攻撃方法、解決方法とともに提示されます。エンジニアは問題があることがわかるだけでなく、それがなぜ起きていてどう直せばいいのか把握できますので脆弱性の対処が迅速化できるようになります。

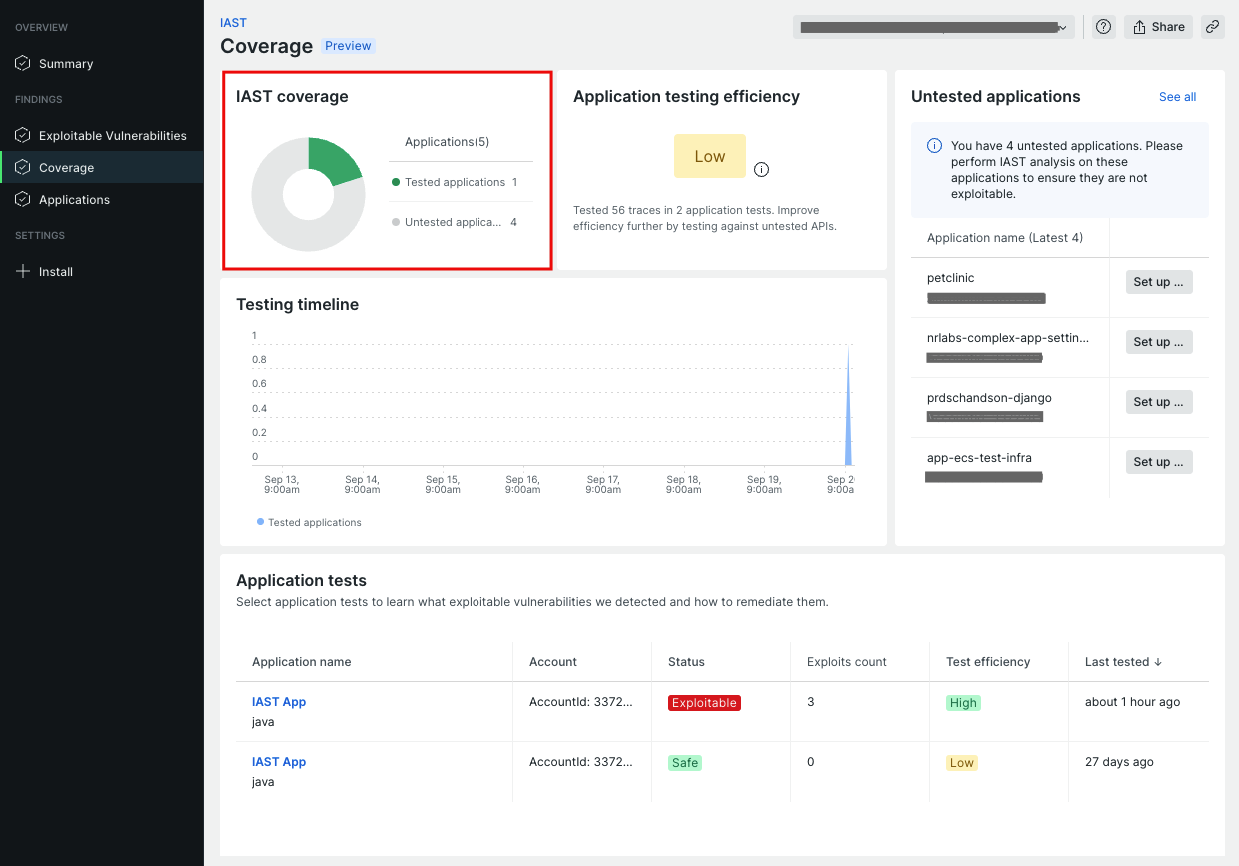

アプリケーションのカバレッジの把握

New Relicでシステム全体をカバーすることによりアプリケーションセキュリティテストのカバレッジが把握できます。これにより未テストなアプリケーション、つまり潜在的に脆弱性のリスクのあるアプリケーションが把握できるので、対策されずに本番にリリースされることを未然に防ぐことが可能になります。

まとめ

この記事では、New Relic APMによってサポートされたIASTというアプリケーションセキュリティテスト手法、およびテスト結果がどう見えるのかを紹介しました。冒頭の通り従来のアプリケーションセキュリティテスト手法の問題点を解消し、セキュアなソフトウェアを素早くリリースすることを実現することが可能になりますので是非お試しください。

なお、IASTはアプリケーションのトラフィックを捕捉してファジングするという性質上、本番環境ではなく、本番リリース前の環境(例えばテスト環境)などで利用する形になります。本番環境で機能を有効にしないようご注意ください。

最新のアップデートの詳細はこちら

New Relic アップデート(2023年7月)

New Relic アップデート一覧

無料のアカウントで試してみよう!

New Relic フリープランで始めるオブザーバビリティ!

New Relic株式会社のQiita Organizationでは、

新機能を含む活用方法を公開していますので、ぜひフォローをお願いします。