お久しぶりです...

前回の投稿からかなり期間が空いてしまいました...

プロフィールの「 とりあえず月2ペースで更新頑張るぞ!」とはなんだったのか...

いま参画しているプロジェクト内でAWS Identity Center(旧AWS SSO)を触る機会があったので、まとめておこうと思います。

IAM Identity Centerとは...?

AWSのページには『複数の AWS アカウントやアプリケーションへのワークフォースのアクセスを一元管理』と書かれています。

自分の言葉でまとめると、AWS Control TowerやAWS Organizationsに属している複数のAWSアカウントに対して、SSOできるというサービスです。

早速ですがIAM Identity Centerの注意点

いくつかありますが、個人的にここを気を付けないとなあ、と思ったものをピックアップしました。

※今回はControl Tower構築時にIAM Identity Centerが自動で有効化された際の挙動なので、そこだけ注意お願いします

①有効化した際に、「各アカウントのrootユーザ」のIAM Identity Centerユーザが自動作成される。

これは記載している通りで、画像のように自動作成されてました。

・赤枠がOrganizationsに属している子アカウント

・青枠がControl Towerの管理アカウント(Organizationsの親アカウント)

rootユーザのメールアドレス宛にIAM Identity Centerユーザ作成の際のメールも自動で飛んでしまうので注意。

特に使用する用途が無ければ、IAM Identity Centerのコンソールからユーザを無効化しておきましょう。

②「IAM Identity Center」と「各AWSアカウントで管理しているIAM」の権限管理

IAMとIAM Identity Centerでは、管理している場所が異なります。

IAM Identity Center:Organizations親アカウントのIAM Identity Centerコンソール

IAM:各アカウントのIAMコンソール

権限管理する場所が2か所になってしまうので、2重管理になってしまうのがめんどくさそう...と思いました。

僕の感覚では、IAMは今まで通りの運用、IAM Identity Centerで作成するユーザは一部の管理者(数名程度)が良いのではないかと思いました。

個別ユーザまでIAM Identity Centerでユーザ管理するのはしんどそう。

③一般ユーザに渡してはいけない権限

これが一番の注意点かなと思います。

アカウントごとのIAMでいうと「IAMのフルアクセス権限」をわたしてしまうと実質Administrator権限を渡すことになってしまいます。

IAM Identity Centerも同様に、「Organizations親アカウント」のIAM Identity Centerフルアクセスをユーザに付与しないように気を付ける必要が有ります。

ユーザ作成&権限付与の流れ

①ユーザ作成

1.[ユーザ] > [ユーザを追加]

2.いろいろ入力(名と姓、表示名も必須項目です)

3.ユーザを所属させるグループを選択(もちろんあとからでも編集可能です)

4.「ユーザーの確認と追加」で「ユーザを追加」を押下して完了。

無事作成されました

権限カスタムの流れ

大まかには以下の流れになります。

キャプチャを取るのが面倒なので、だいぶ省いています...

①許可セットの作成(IAMのポリシーみたいなやつ)

↓

②グループの作成(IAMのグループみたいなやつ)

↓

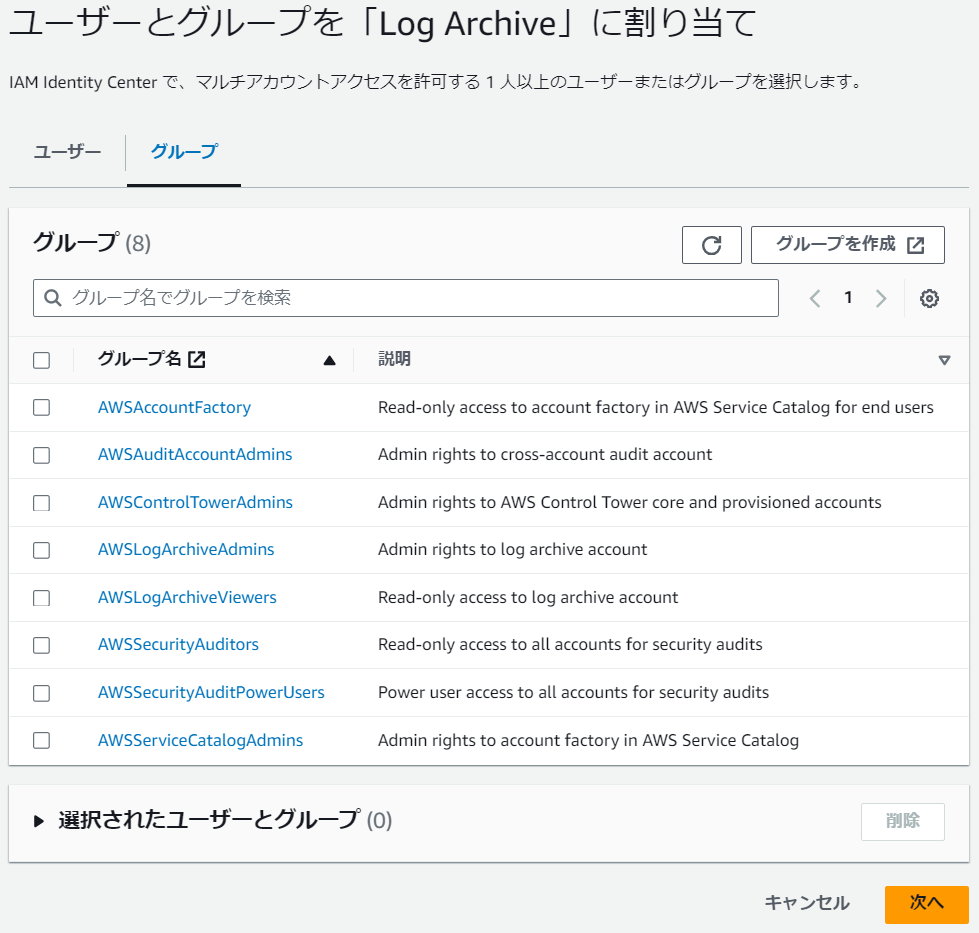

③ユーザorグループに権限を追加(これはIAM Identity Center特有なので、キャプチャ載せます。)

1.[マルチアカウント許可] > [AWSアカウント]を押下

2.AWSアカウントを選択

(例:Log Archiveアカウントのread only権限をユーザorグループに割り当てる場合は、Log Archiveアカウントを選択し、[ユーザまたはグループを割り当て]を押下)

3.割り当てたいグループorユーザを選択

4.許可セットを選択

(今回は[AWSReadOnlyAccess]の許可セットを選択)

5.「送信」を押下して割り当て完了

実際にログインしてみる

ユーザ作成の際にメールが送られてきます。

(メール件名:Invitation to join AWS IAM Identity Center (successor to AWS Single Sign-On))

そこに記載のURLからログインします。

こんな感じで送られてきます。以下メール本文抜粋

Accessing the AWS access portal

After you've accepted the invitation, you can sign in to the AWS access portal by using the > > information below.

Your AWS access portal URL:

https://d-xxxxxxxxxx.awsapps.com/start/

Your Username:

XXX@XXX.co.jp

https://d-xxxxxxxxxx.awsapps.com/start/

にアクセスし、ユーザ名と作成下パスワードでログインします。こんな画面です。(MFA有効化の場合はここで入力します)

パスワードを入力したらこんな画面になります。

はじめて見たときはおおー!ってなりました。ここでコンソールかCLIも選べます。

Management consoleを押すと、いつものコンソールにたどり着きます。なんて便利...

さいごに

Control Towerを構築するプロジェクトを任せてもらえ、とても経験になりました!

忙しくも充実してたと思います。

また、Control Tower周りはいろいろ検証したり、詰まった箇所があったので記事作成中です!

できれば年内投稿したい...

質問があればコメントしていただければと思います。

それではまたどこかで。