AWSのまずやっておきたいセキュリティ対策について

AWS自体のユーザーセキュリティ、監査を強化したいと思います。

IAMでのユーザ設定

rootで作業するべきではなく、ユーザを新たに作り運用していきたいと思います。

IAMで設定します。

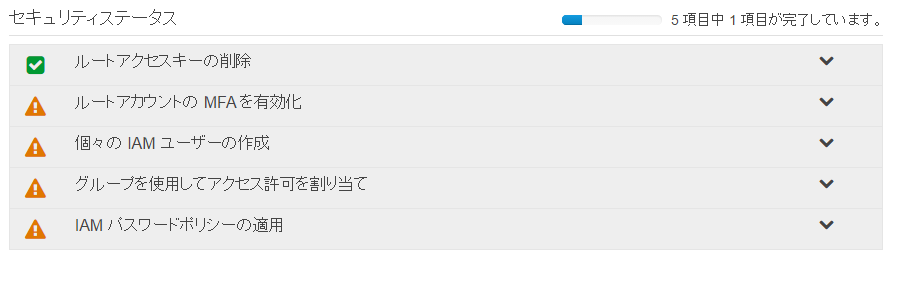

初期の段階では下記のようになっているので、これを変えていきたいと思います。

ルートアカウントのMFAを有効化

ルートアカウントの多要素認証を有効にします。

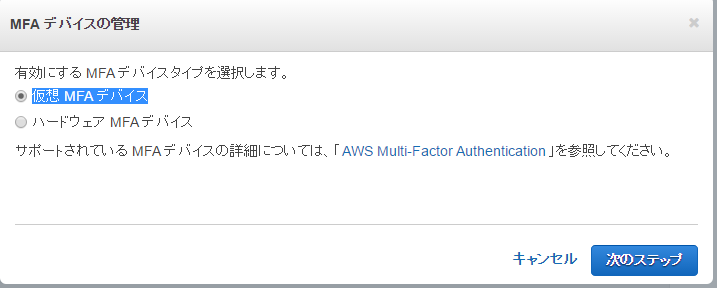

今回はアンドロイドに入れた「Google Authenticator」を使用するので「仮想 MFA デバイス」を有効にします。

続いて表示されるQRコードを「Google Authenticator」に読み込ませます。

成功すると 3桁 3桁のコードが表示されます。時間経過でどんどん数字が切り替わるので

連続して6桁、6桁を入力して認証ボタンを押下します。

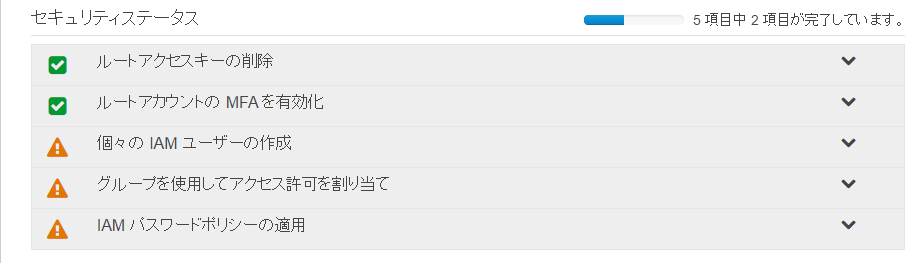

成功すると成功メッセージが表示され、メニューも変わります。

尚、なくしたり壊したりするとログインできなくなりAWSに連絡してMFAを無効にしてパスワードでログインできるようにしてもらわないといけないので注意してください。

http://docs.aws.amazon.com/ja_jp/IAM/latest/UserGuide/id_credentials_mfa_lost-or-broken.html

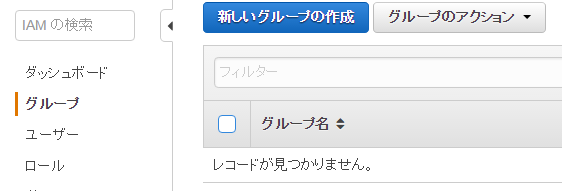

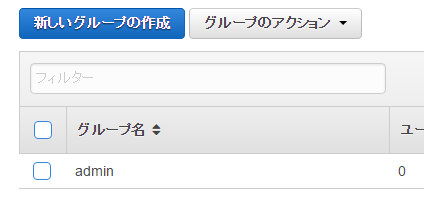

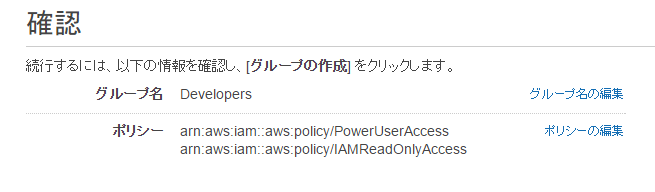

グループの作成

グループを作成し、ポリシーを割り当てます。更にこのグループにユーザを割り当てていきます。

とりあえずadminとして何でも出来るユーザを作っておきます。

AdministratorAccessをチェックして作成します。

adminが出来ました。

この他にユーザ管理以外は何でも出来るグループ、stop,startできるグループ、見るだけのグループ

などを作って行けばいいと思います。

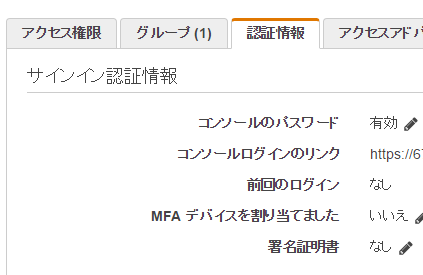

ユーザの追加

ユーザを作成して先程のグループに紐づけていきます。

AWS アクセスの種類でAPIを使用しない場合はコンソールのみにする、逆も然りで注意しましょう。

作成後、先程と同じようにMFAも割り当てておきましょう。

ユーザ名をクリックするとMFAデバイスの編集リンクが出てきます。

以上。