目的

Google CloudのSecurity Command Centerについて基本的に使用方法を確認する

SCCティアの違い

スタンダードティアの場合サポートしている検出対象は下記の通り

スタンダード サービスティア

プレミアムの場合は下記の通り

プレミアム サービスティア

一部機能はデフォルトで無効化されているためコマンドラインで有効化が必要(プレミアのみ利用可)

検出機能を有効または無効にする

サンプル

gcloud alpha scc settings services modules enable --module=BUCKET_CMEK_DISABLED --service=SECURITY_HEALTH_ANALYTICS --organization=7641390xxxxx

SCCのデプロイ

Security Command Centerの利用には組織が必要となるため、あらかじめ準備しておく

設定するには以下の権限が必要となる

権限を設定する

・組織の管理者 roles/resourcemanager.organizationAdmin

・セキュリティ センター管理者 roles/securitycenter.admin

・セキュリティ管理者 roles/iam.securityAdmin

・サービス アカウントの作成 roles/iam.serviceAccountCreator

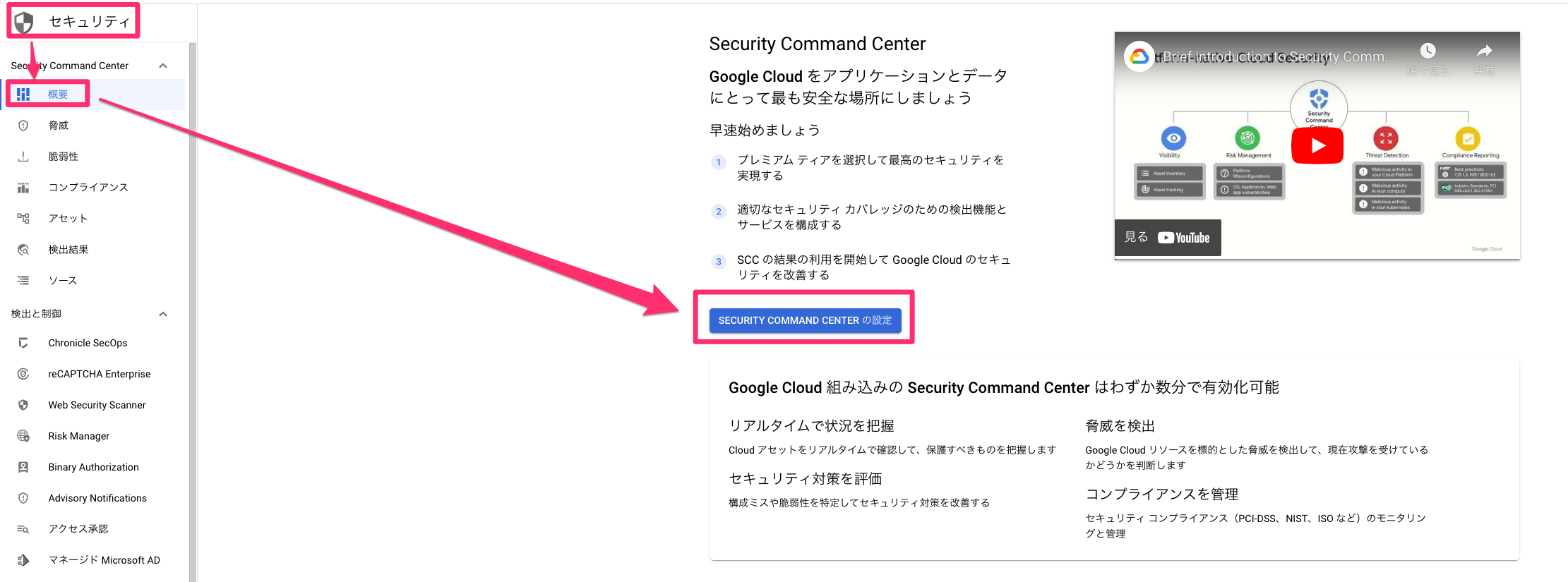

セキュリティ -> Security Command Centerの概要 -> Security Command Centerの設定を選択

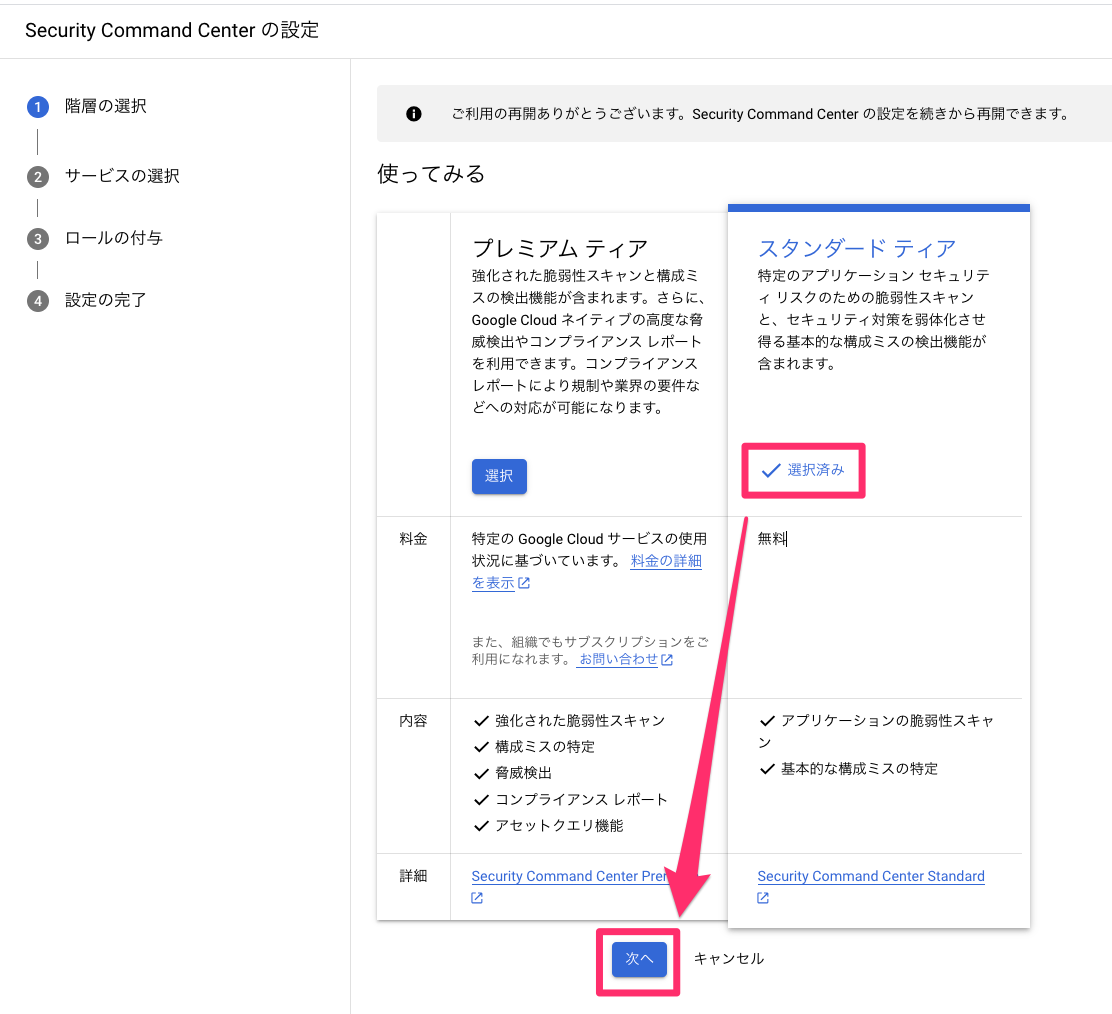

ティアを選択、今回はスタンダード ティアを選択し、次へを選択

利用するサービスを有効化にするを選択し、次へを選択

(スタンダードティアでは利用できるサービスに制限がある)

サービスアカウントの作成と権限の付与を自動で実施してくれるので、問題なければロールを付与を選択

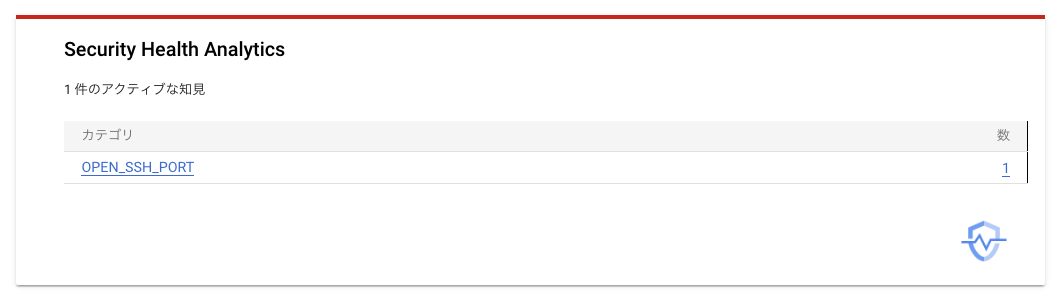

Security Health Analyticsの確認

ポリシー適用範囲の確認と変更

セキュリティ -> 概要 -> 設定を選択

-213d-a36cf81742f0.png)

組織、フォルダおよびプロジェクト毎に有効・無効・継承が選択できる

検出された脅威の詳細を調べる

セキュリティ -> ソース -> Security Health Analyticsにて検出された脅威を確認できる

デフォルトのGoogle Cloudでは、ファイアウォールのオープンポートでの脅威が確認できる

カテゴリを下記のページから検索することで、この問題の原因と修正方法を確認することが可能

Security Health Analytics の検出結果を修正する

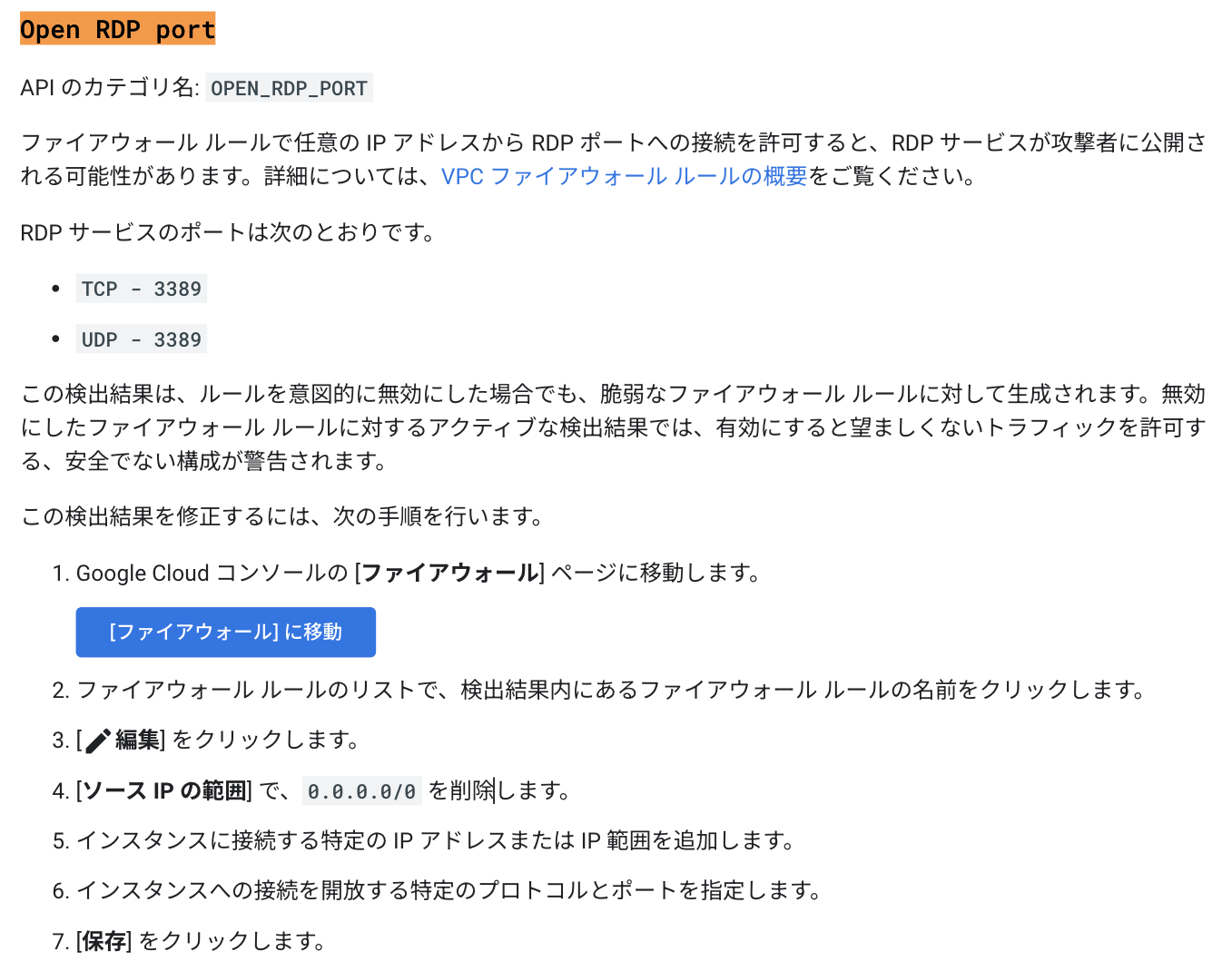

Open RDP Portで検索すると、こちらのページに行くことができる

Open RDP Port

脅威の修正

上記の手順通り修正を実施する

ファイアウォールポリシーのページに移動し、default-allow-rdpを選択

RDPは必要ないので、ルール自体を無効にして保存を選択、ではダメでした

0.0.0.0/0で許可されたルールが無効となっていても脅威として検出してしまう。

したがって、0.0.0.0/0以外で送信元IPv4範囲を設定しておく必要がある。