VM Encryption とは

vSphere 6.5 からの新機能です。

VM Encyription の機能を有効化するためには、「サードパーティのキー管理サーバー(Key Management Server (KMS))」が必要になります。

そのため、VMware 基盤とは別に用意しておく必要があります。

VM Encryption の流れ

-

vCenter Server -- キーを要求 --> KMS

-

KMS(キーを生成・保存) -- キーを配布 --> vCenter Server

※ vCenter Server --- KMS 間は、Key Management Interoperability Protocol (KMIP、デフォルト TCP 5696) を使用して通信します。

-

vCenter Server -- キーを渡す --> ESXi ホスト

※ KMS から取得するキーは、キー暗号化キー (KEK) として使用されます。

-

データ暗号化キー(DEK)を KEK で暗号化し、設定ファイルに保存

※ ESXi ホストによって生成されるキー(データ暗号化キー:DEK)によって、仮想マシンのゲストデータが、ディスクへの保存時に確実に暗号化されるようにします

-

KEK を破棄(KEK は KMSでのみ保管され、必要に応じて要求されます)

| 仮想マシンの暗号化 | vSphere 仮想マシンの暗号化のコンポーネント |

|--------|--------|

| vSphere 6.5 からは、仮想マシンの暗号化を利用できます。

暗号化により、仮想マシンだけでなく仮想マシンのディスクやファイルも保護することができます。

vCenter Server とキー管理サーバ (KMS) の間に信頼できる接続を設定します。

これにより、vCenter Server は必要に応じて KMS からキーを取得できるようになります。 ||

【参考】暗号化されるもの、暗号化されないもの

以下に記述があります。

暗号化されるもの

vSphere 仮想マシンの暗号化機能は、仮想マシン ファイル、仮想ディスク ファイル、およびコア ダンプ ファイルの暗号化に対応しています。

- 仮想マシン ファイル(vm_name.nvram など)

- 仮想マシンのほとんど、具体的には、VMDK ファイルに保存されていないゲスト データが暗号化されます。このファイル セットには、NVRAM、VSWP、および VMSN ファイルが含まれますが、これに限定されません。vCenter Server が KMS から取得するキーにより、内部キーおよびその他のシークレットが含まれる VMX ファイル内の、暗号化されたバンドルのロックが解除されます。

- 仮想ディスク ファイル(vm_name-flat.vmdk)

- 暗号化された仮想ディスク (VMDK) ファイルのデータが、クリアテキストでストレージや物理ディスクに書き込まれたり、ネットワーク経由で転送されたりすることはありません。VMDK 記述子ファイルは、ほとんどがクリアテキストですが、暗号化されたバンドルに KEK のキー ID と内部キー (DEK) が含まれます。

- コア ダンプ

- 暗号化モードが有効になっている ESXi ホストのコア ダンプは常に暗号化されます。vSphere 仮想マシンの暗号化とコア ダンプを参照してください。

暗号化されないもの

仮想マシンに関連付けられているファイルの中には、暗号化されないもの、または部分的に暗号化されるものがあります。

- ログ ファイル

- ログ ファイルには機密データが含まれていないため、暗号化されません。

- 仮想マシン設定ファイル(vm_name.vmsd, vm_name.vmx)

- VMX および VMSD ファイルに保存される仮想マシン構成情報のほとんどが暗号化されません。

- 仮想ディスク記述子ファイル(vm_name.vmdk)

- キーなしでディスクを管理できるように、仮想ディスク記述子ファイルのほとんどが暗号化されません。

【参考】互換性

VM Encryption を使うときは、互換性のない機能があるので注意が必要です。

仮想マシンの暗号化の相互運用性

いくつかの機能は、vSphere 仮想マシンの暗号化と同時に使用することはできません。

- vSphere Fault Tolerance

- クローン作成は条件付きでサポートされます。

- vSphere ESXi Dump Collector

- 暗号化された仮想マシンから別の vCenter Server インスタンスへの vMotion による移行。vMotion を使用して、暗号化されていない仮想マシンの移行を暗号化することがサポートされます。

- vSphere Replication

- コンテンツ ライブラリ

- 仮想ディスクのバックアップに VMware vSphere Storage API - Data Protection (VADP) を使用するバックアップ ソリューションは、サポートされない場合もあります。

- vSphere 仮想マシンの暗号化は、混合モードの IPv6 では使用できますが、IPv6 のみの環境では使用できません。IPv6 アドレスのみを使用して KMS に接続することはできません。

- VMware Workstation などの他の VMware 製品の暗号化のために、vSphere 仮想マシンの暗号化を使用することはできません。

- 暗号化された仮想マシンからの出力をシリアル ポートまたはパラレル ポートに送信することはできません。構成が成功したように見えても、出力はファイルに送信されます。

- 暗号化された仮想マシンでは、サスペンドまたはメモリ スナップショットの操作を実行することはできません。

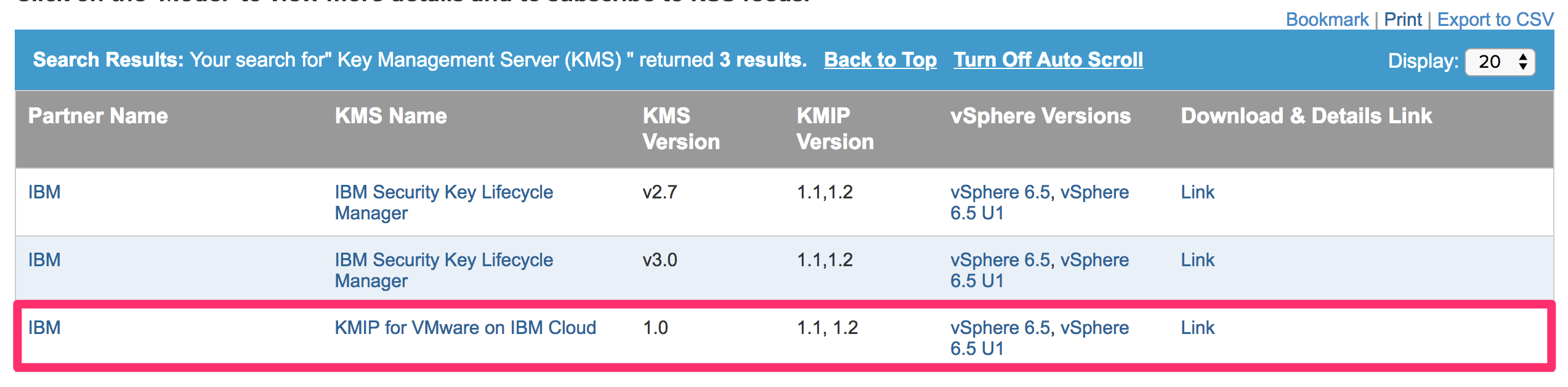

認定された KMS

VMware と KMS を使うときは、認定されたものの中から使うようにしてください。

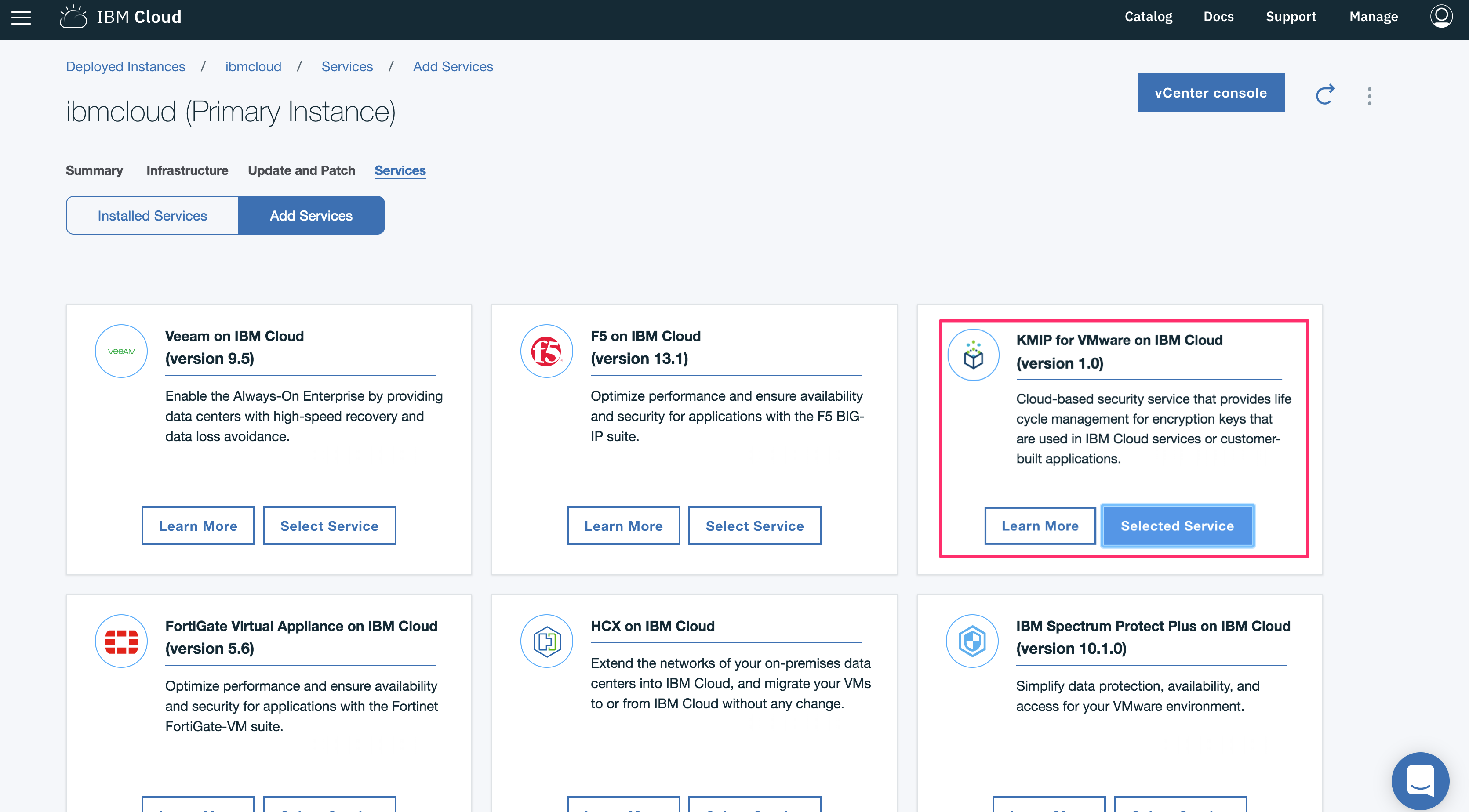

下記リンクにあるように、IBM Cloud 上では「KMIP for VMware on IBM Cloud」を使うことができます。

Certified Key Management Server (KMS) Guide

https://www.vmware.com/resources/compatibility/pdf/vi_kms_guide.pdf

VMware Compatibility Guide - kms

https://www.vmware.com/resources/compatibility/search.php?deviceCategory=kms&details=1&partner=43&page=1&display_interval=20&sortColumn=Partner&sortOrder=Asc

【参考】テスト用の Docker KMS

テスト用に以下の Docker KMS をローカル環境に立てることもできます。

lamw/vmwkmip - Docker Hub

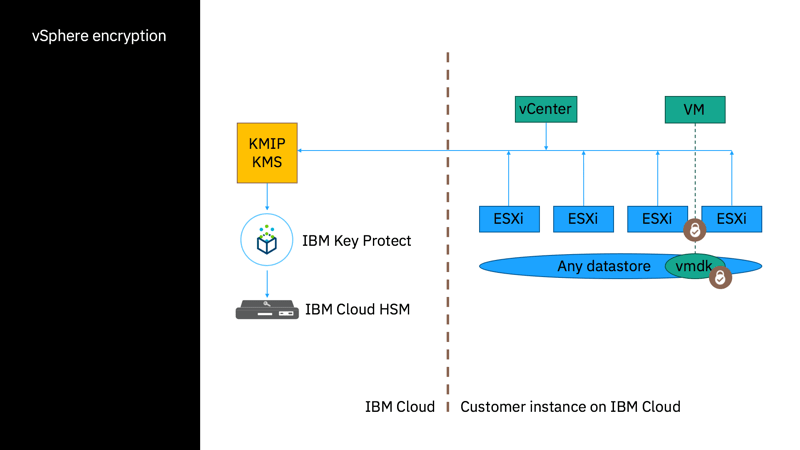

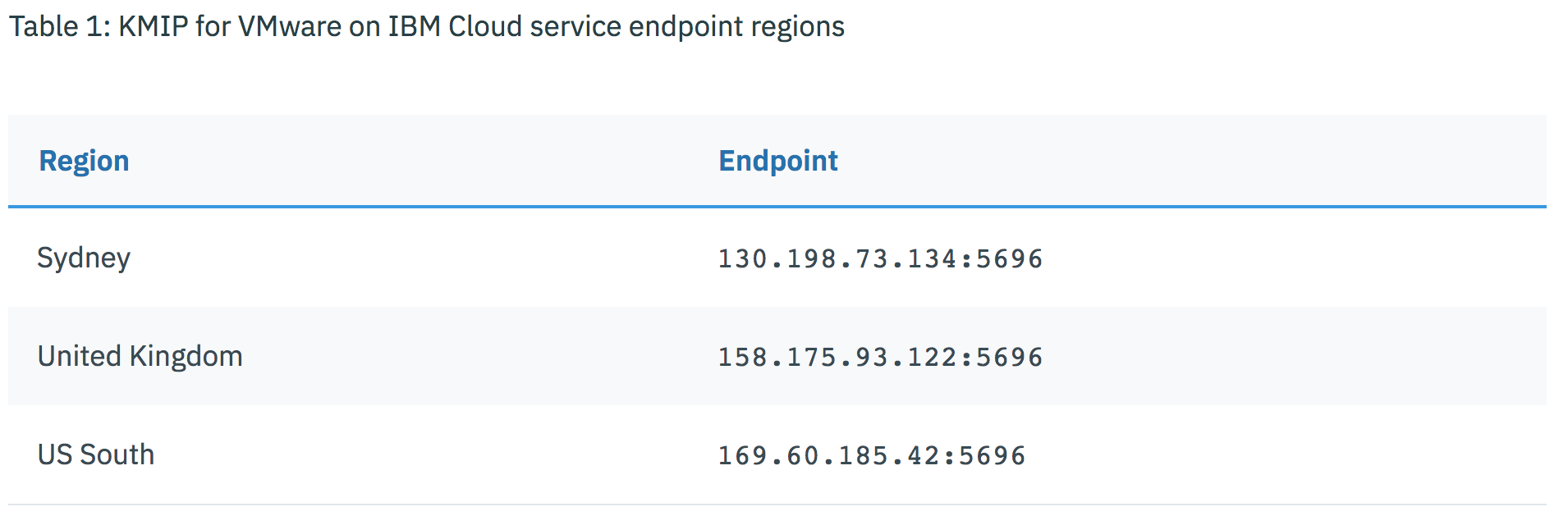

KMIP for VMware on IBM Cloud とは

IBM Key Protect サービスを使い、24x7 で稼働するよう設計された KMS になります。

vSphere Web Client または vSphere API を使用することで、KMS インスタンスのクラスタを vCenter Server システムに追加できます。

通信には、KMIP の標準の TCP 5696 を使用します。

- サービス概要

Storage requirements, security, and data encryption - IBM Cloud Garage Method

- 2018年4月時点で利用可能なリージョン

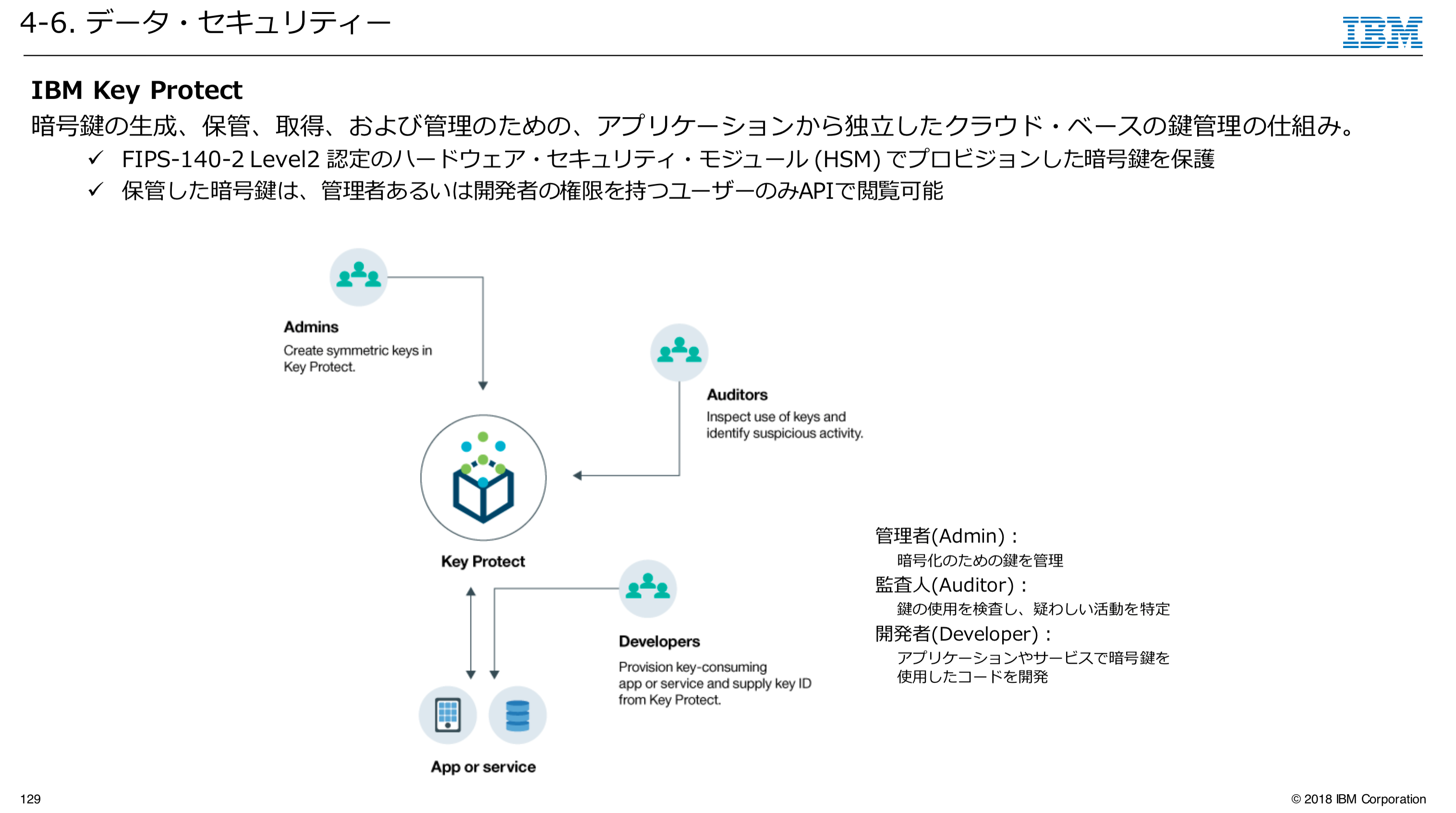

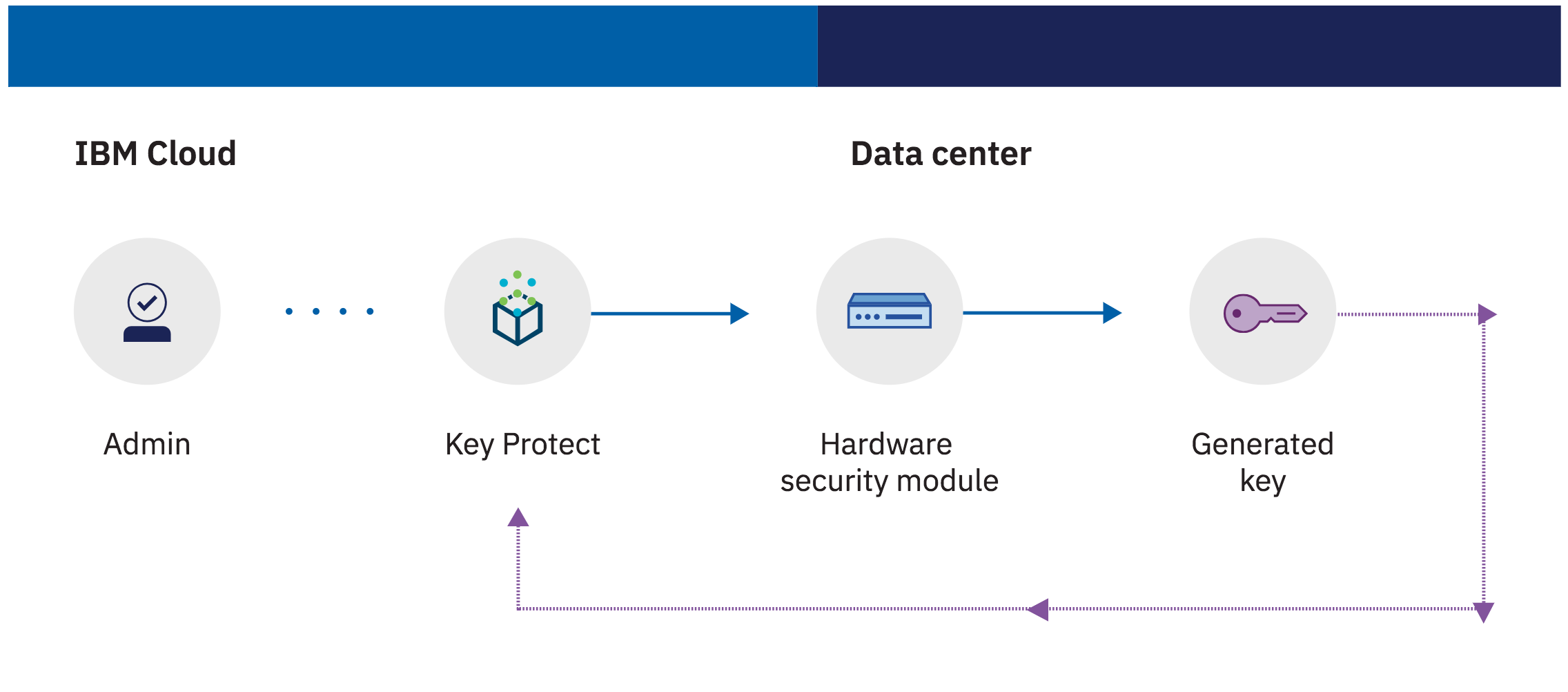

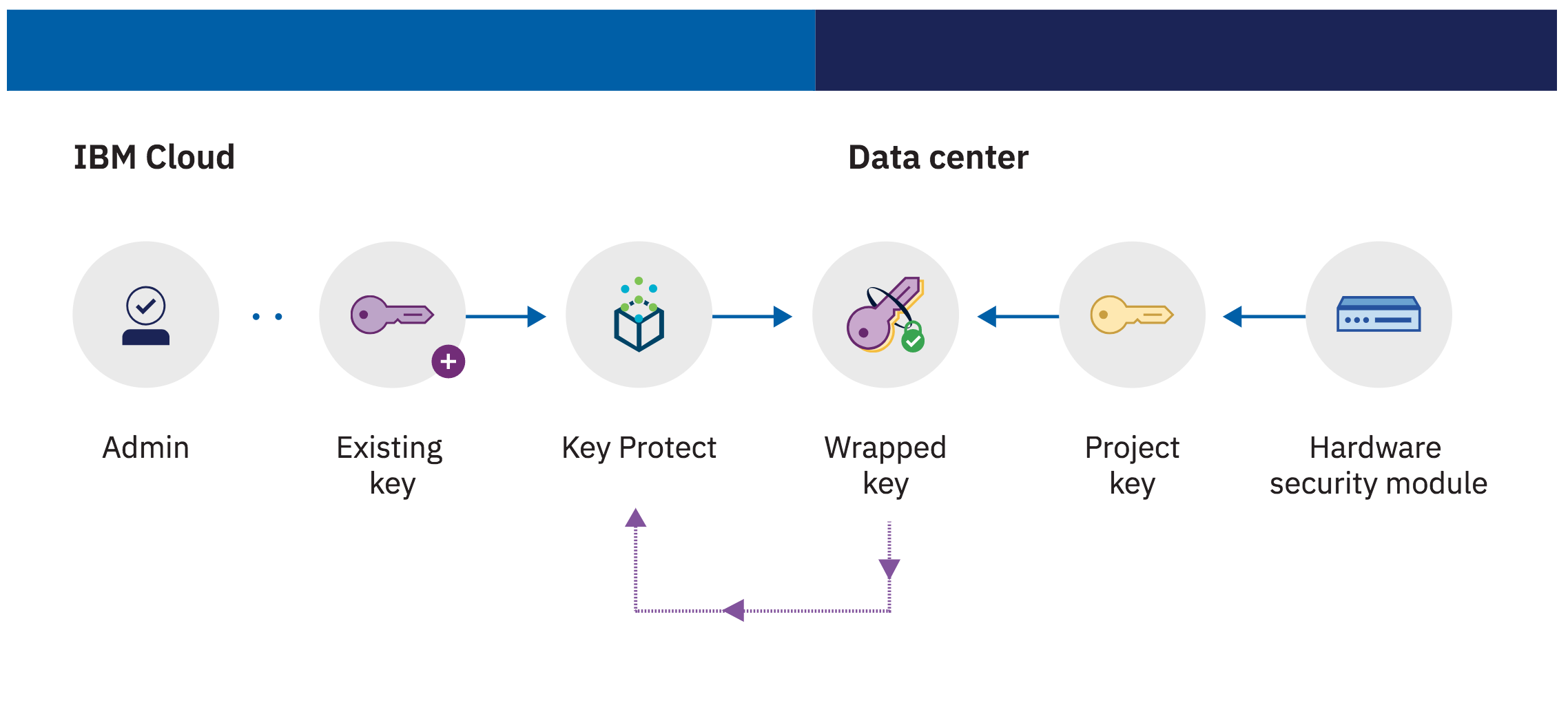

【参考】IBM Key Protect とは

鍵を守るための物理的な装置、IBM Cloud HSM(Hardware security module)を活用し、サービスを提供しています。

※ IBM Key Protect サービスは、VMware 以外では、IBM Cloud Object Storage サービスとも Integrations し、 BYOK(Bring Your Own Key)による暗号化が可能です。

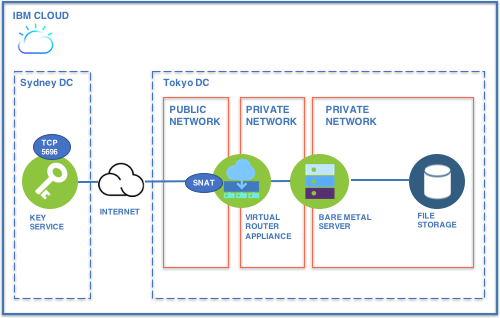

今回の構成

vCenter から KMS への通信要件は、宛先エンドポイントに対して、TCP 5696 で通信できればよいです。

今回は、以下のようにベアメタル上の vCenter Server Appliance から KMS に出ていく通信に対して SNAT(IP masquerade)をかけて疎通できるようにしています。

導入

前置きが長くなりましたが、こちらの手順を参考にして導入します。

- To install KMIP for VMware on IBM Cloud, specify the following settings in the Configure KMIP for VMware on IBM Cloud area:

- Service Region: Select the IBM Cloud region where your KMIP for VMware IBM Cloud service instance is to be hosted.

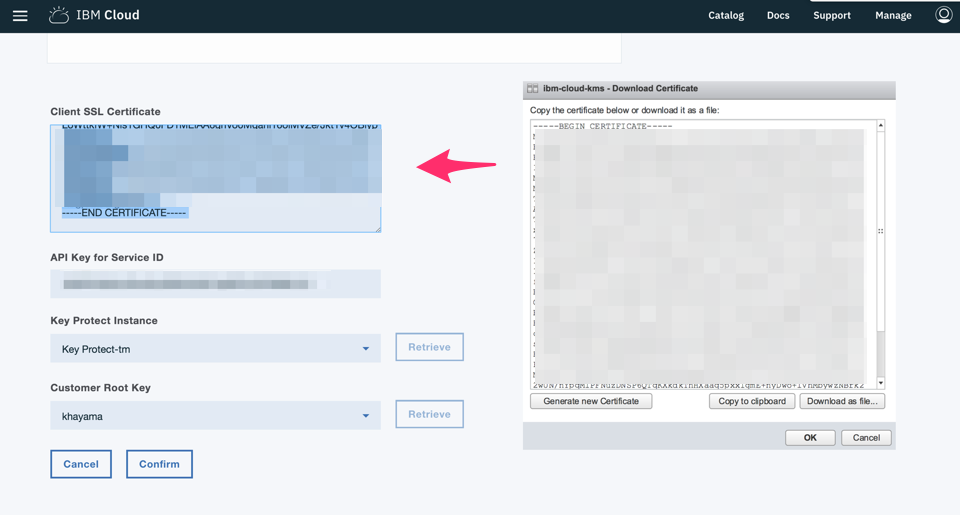

- Client SSL Certificate: This field is optional at the time of initial configuration. You can leave this field blank at this time because the client certificate of the Key Management Server (KMS) in vCenter Server is known after your instance is deployed. But you must enter the cerficate after your instance is deployed, so that your vCenter Server connection to the KMS can be completed successfully.

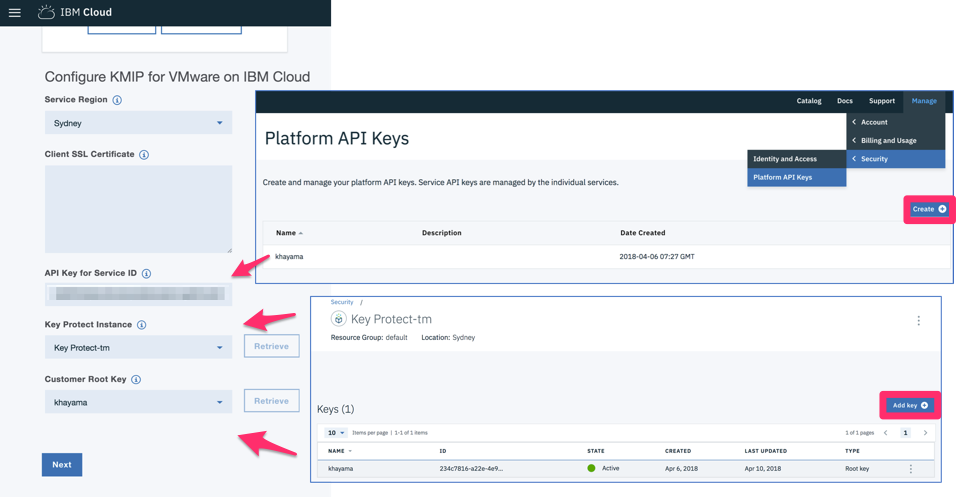

- API Key for Service ID: Enter the API key for the IBM Cloud Service ID that is used to access the IBM Key Protect Service instances.

- Key Protect Instance: Click Retrieve to get a list of all available IBM Key Protect Service instances and then select the one that is used for key management.

- Customer Root Key: Click Retrieve to get the customer root key that is stored in the IBM Key Protect instance selected above.

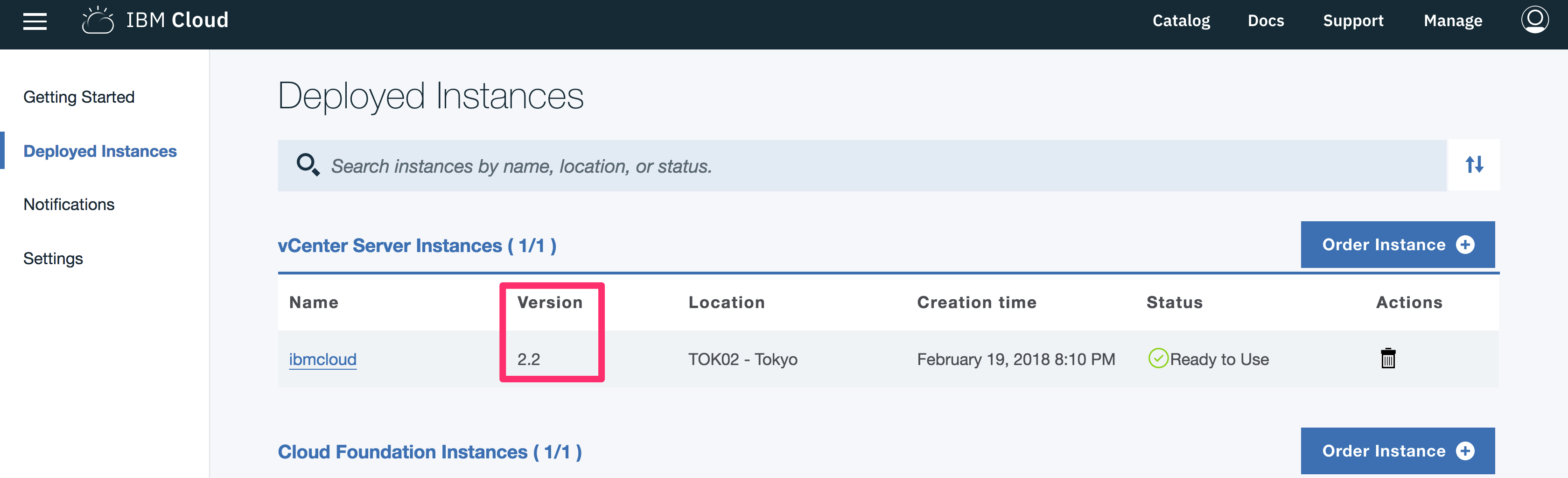

まずは下記リンクから、V2.2 以上のインスタンスがあることを確認します。

https://console.bluemix.net/infrastructure/vmware-solutions/console/gettingstarted

引き続き、パラメータを指定します。

ここで必要な API Key と Key Protect インスタンスは事前に作成しておきましょう。

API Key は画面のとおり、発行します。

Key Protect インスタンスは、カタログから作成し、Root Key を作成します。

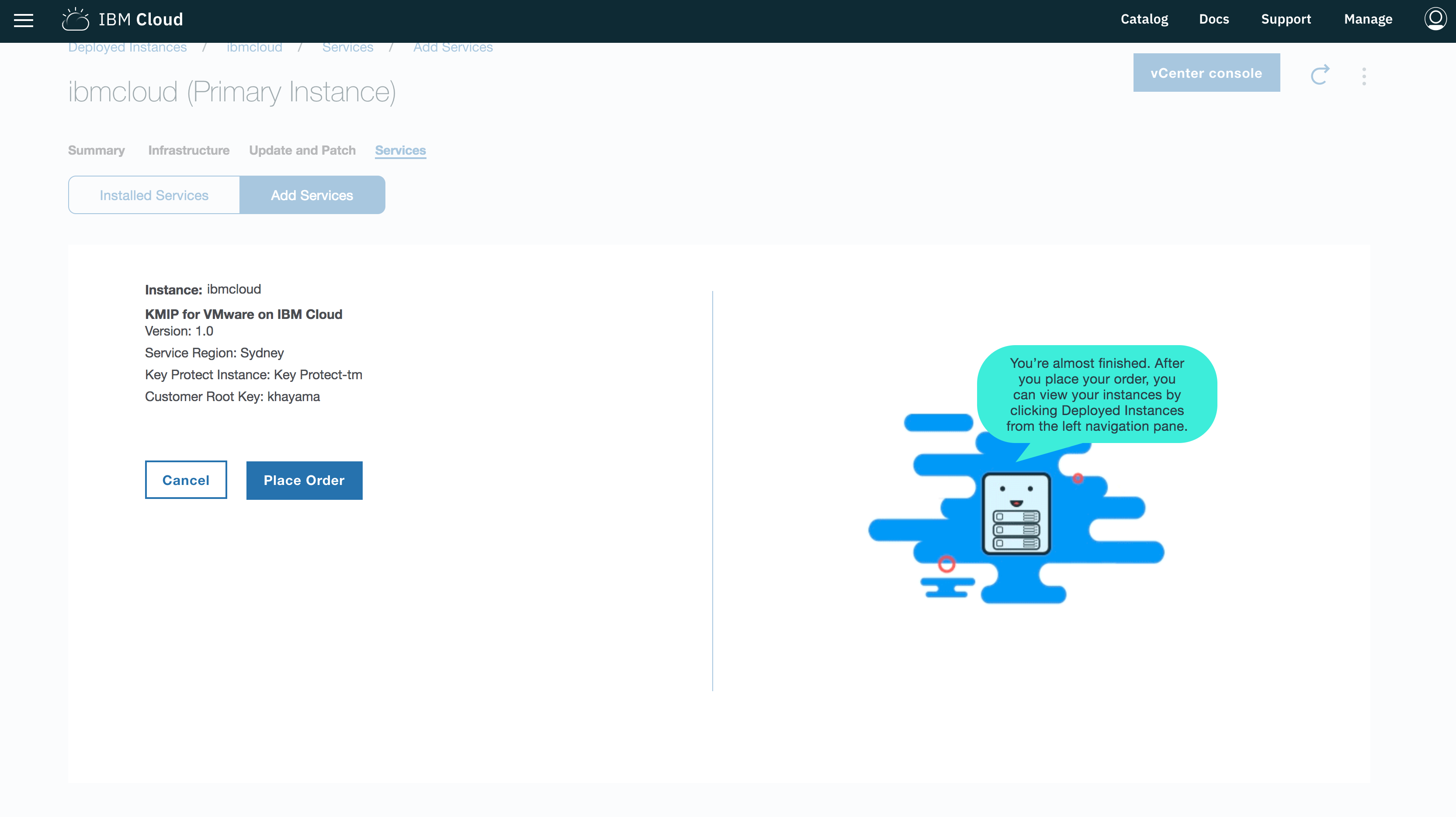

最終確認をして、完了です。

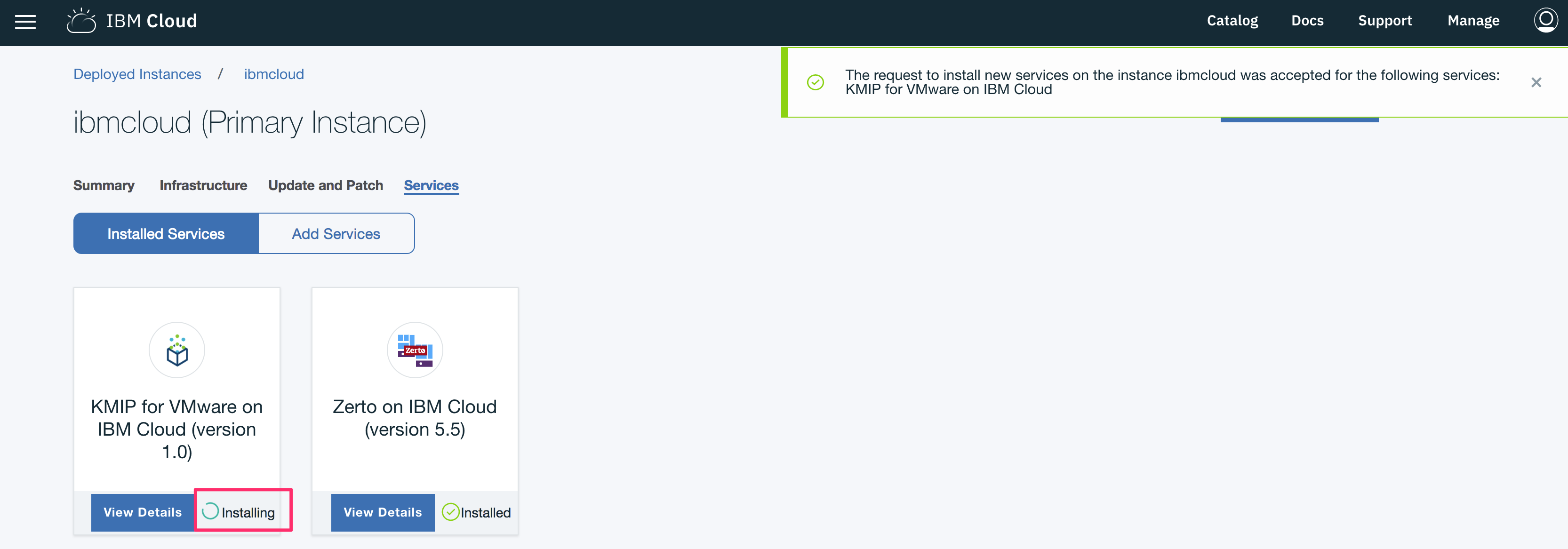

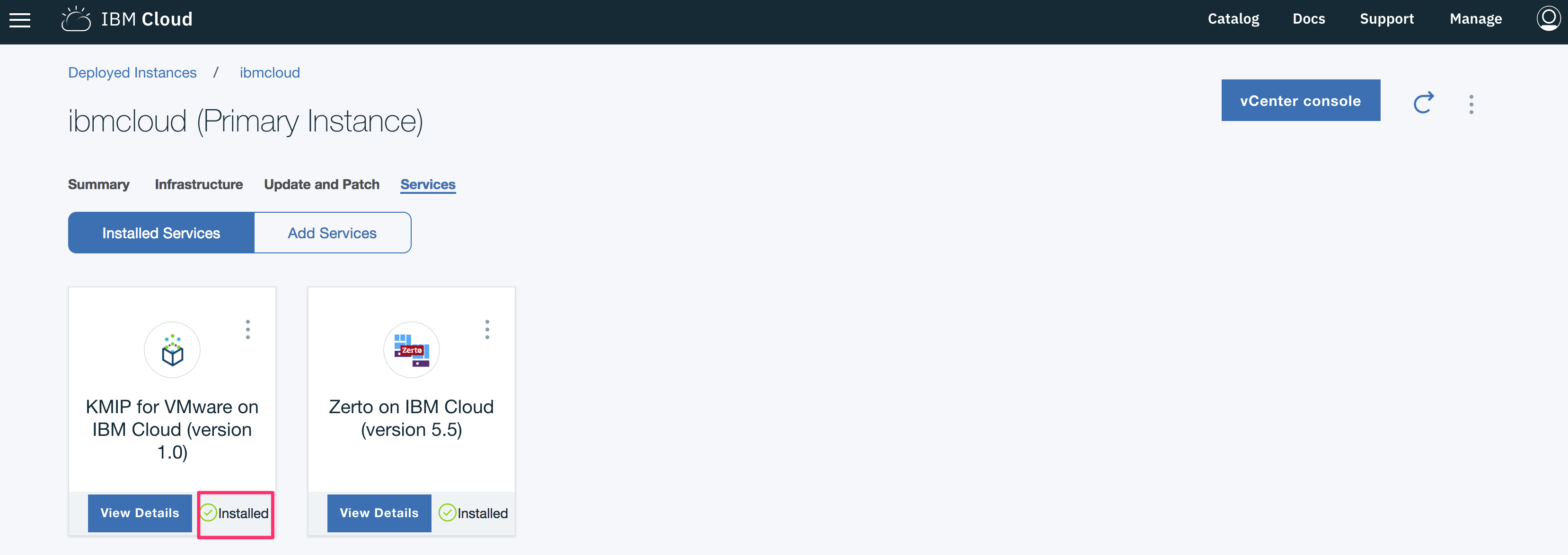

「Installing」から「Installed」になるのを待ちましょう。

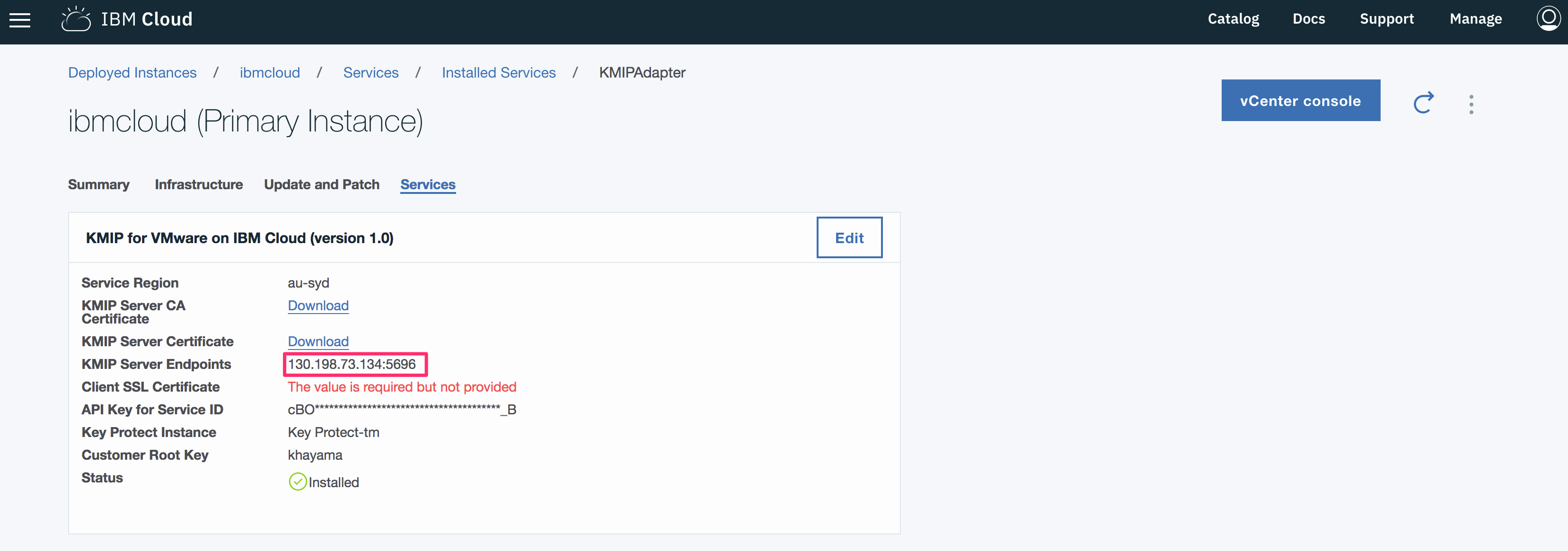

「View Detail」から、Endpoint の情報を覚えておきます。

vCenter の設定

こちらの手順を参考に進めます。

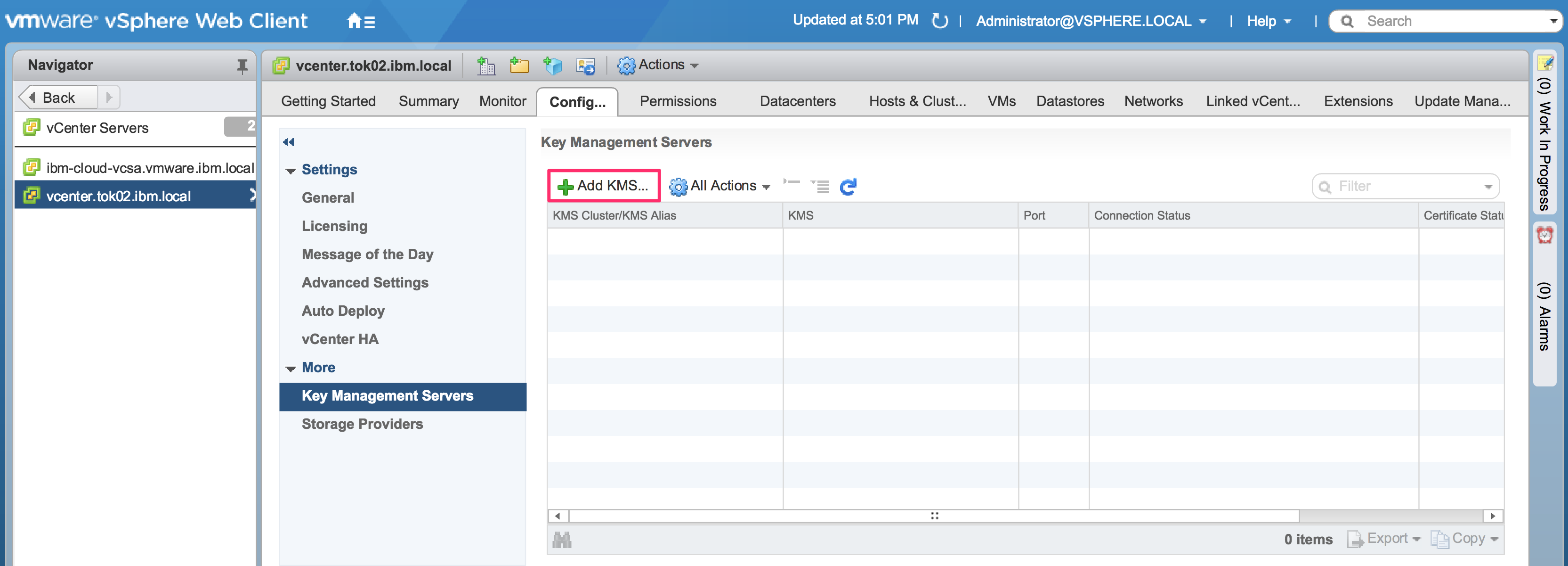

- vSphere Web Client で vCenter Server にログインします。

- インベントリ リストを参照し、vCenter Server インスタンスを選択します。

- 構成 をクリックし、キー管理サーバ をクリックします。

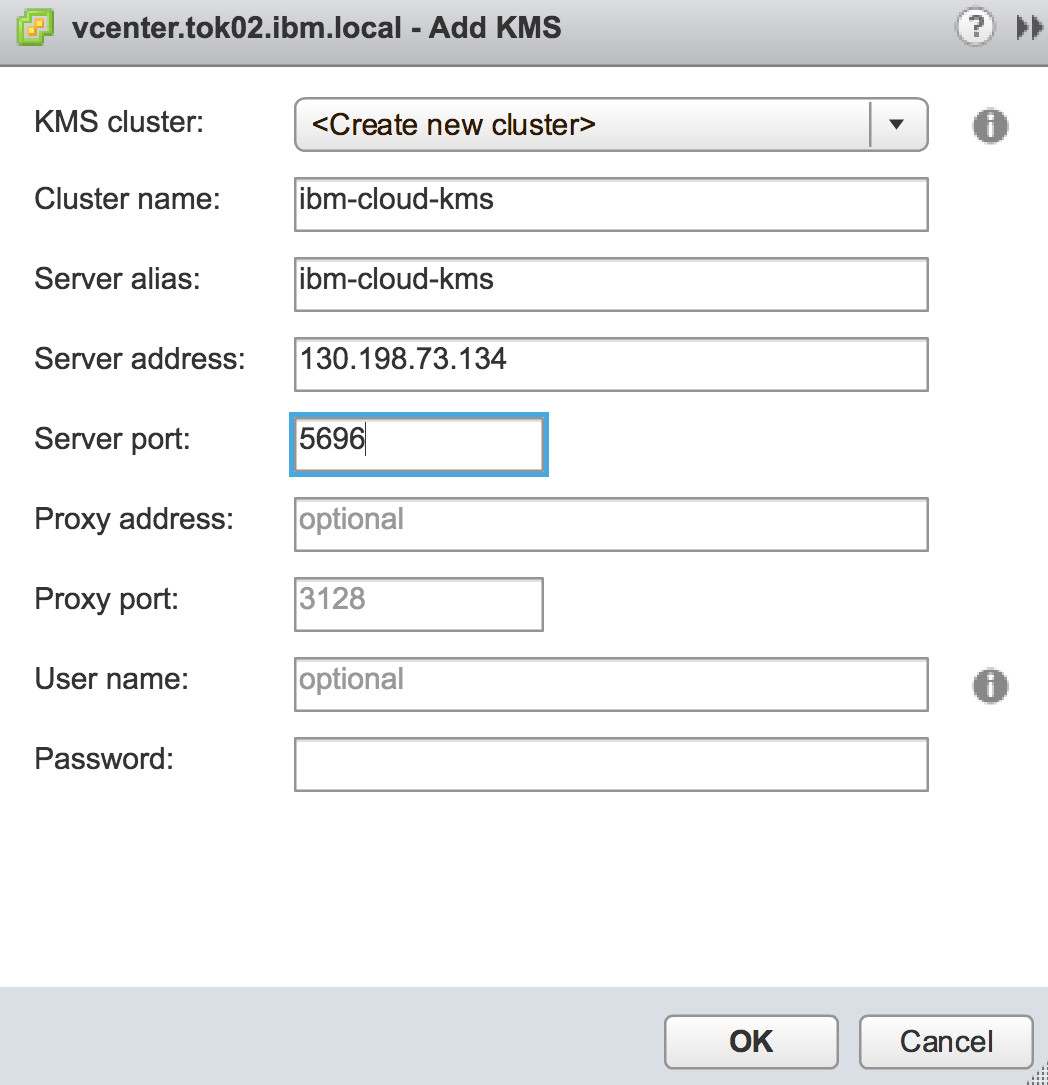

- KMS の追加をクリックし、ウィザードに KMS 情報を指定して、OK をクリックします。

任意の名前を入力し、先ほど控えておいた Endpoint を入力します。

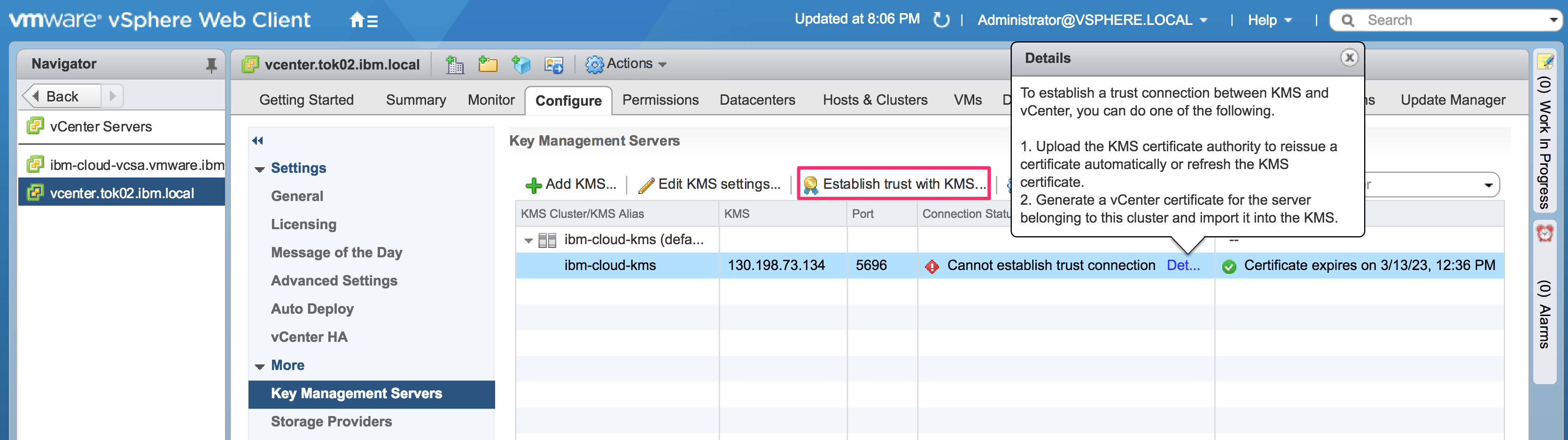

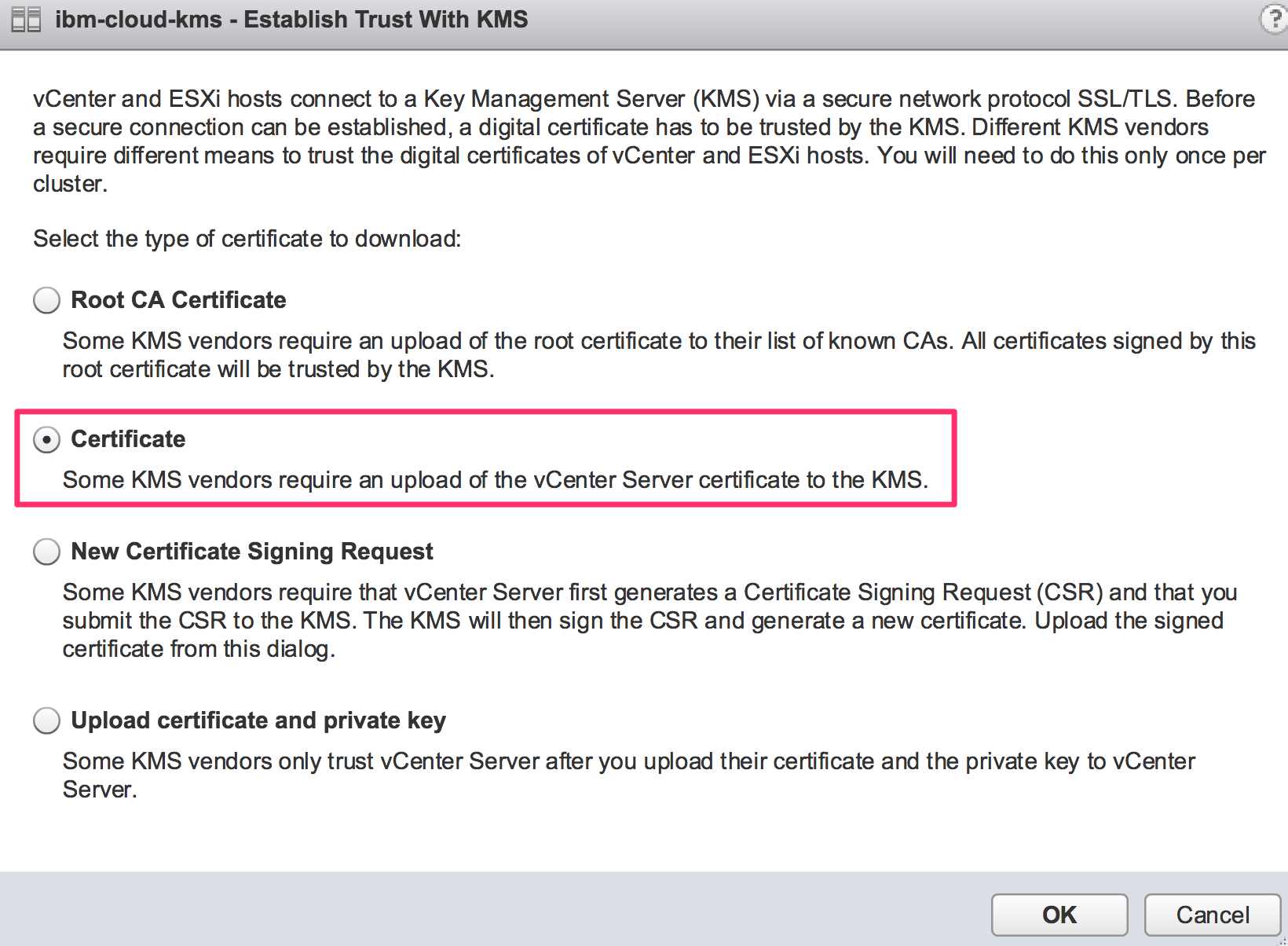

一旦、接続エラーとなりますが、「Establish trust with KMS ...」から証明書を取得します。

「KMIP for VMware on IBM Cloud」の情報確認画面に戻り、空白となっていた「Client SSL Certificate」に vCenter から取得した証明書情報を入れて「Confirm」します。

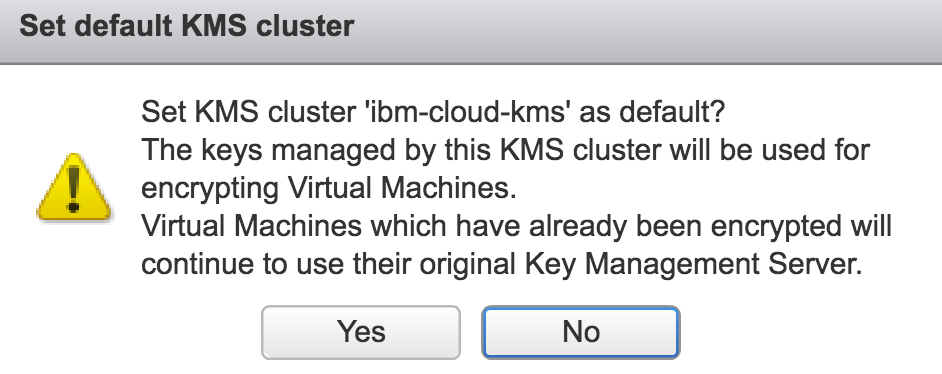

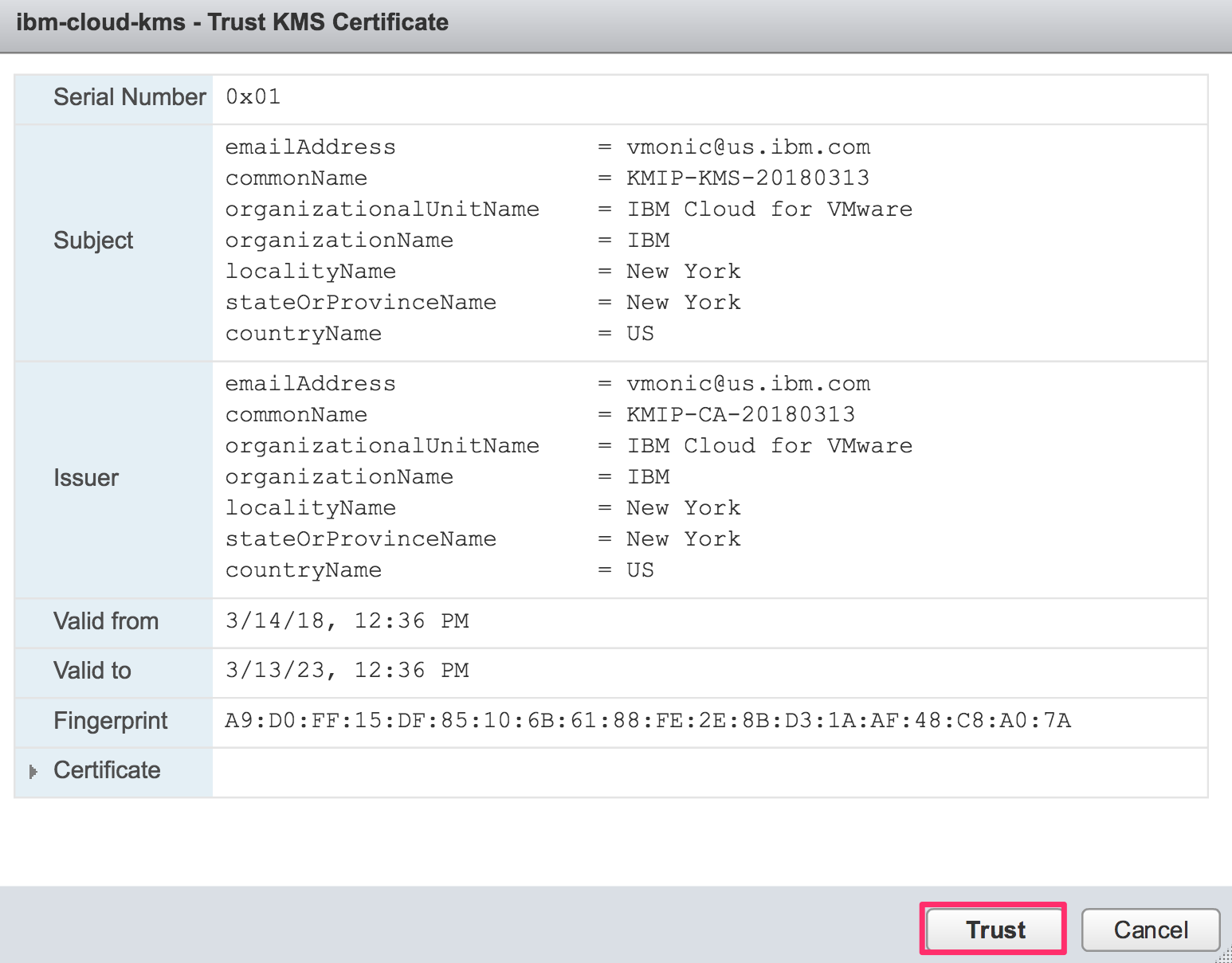

その後、vCenter の方で接続をリトライすると、接続先情報が表示されますので、信頼された接続を構成(Trust)します。

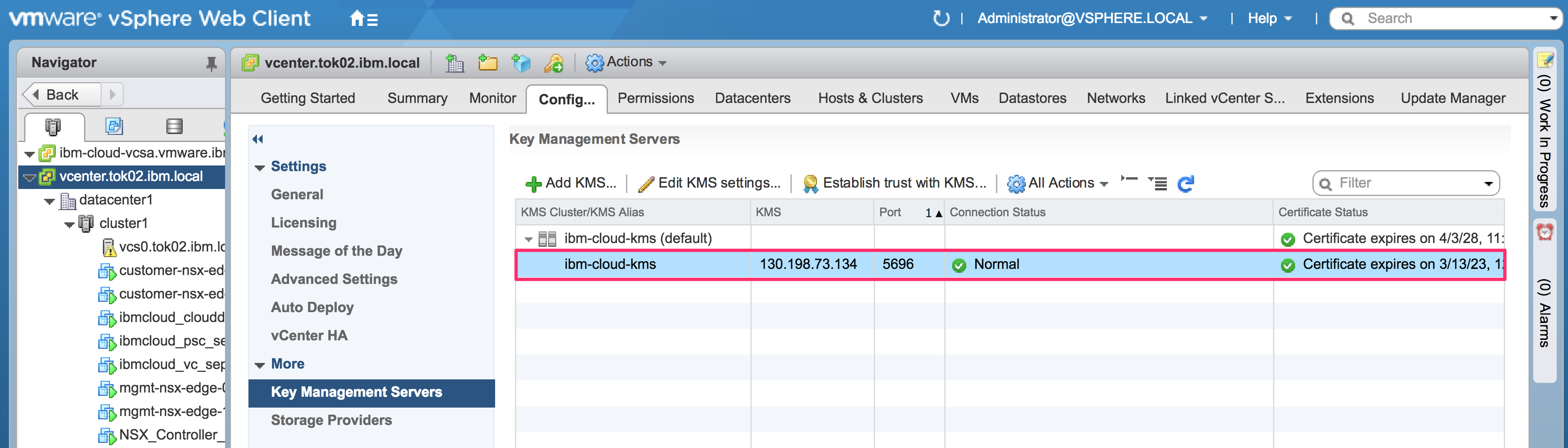

これで接続が成功しました。

VM Encryption

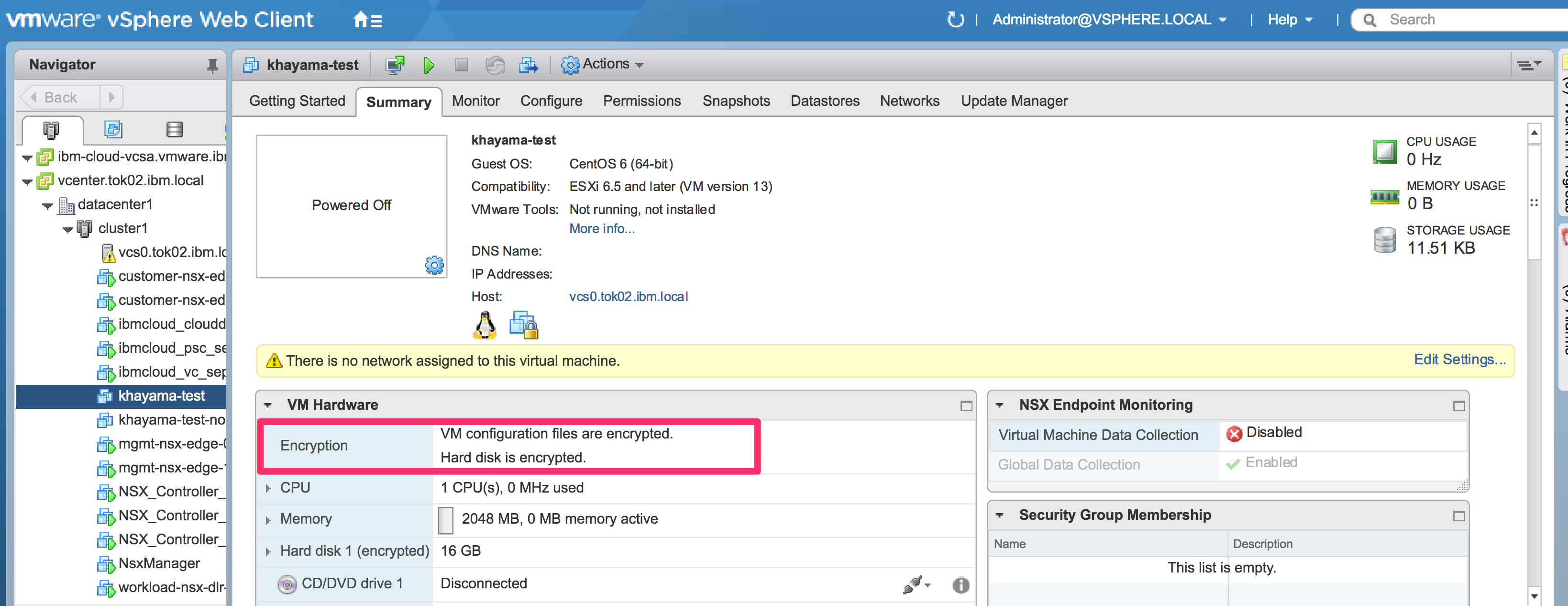

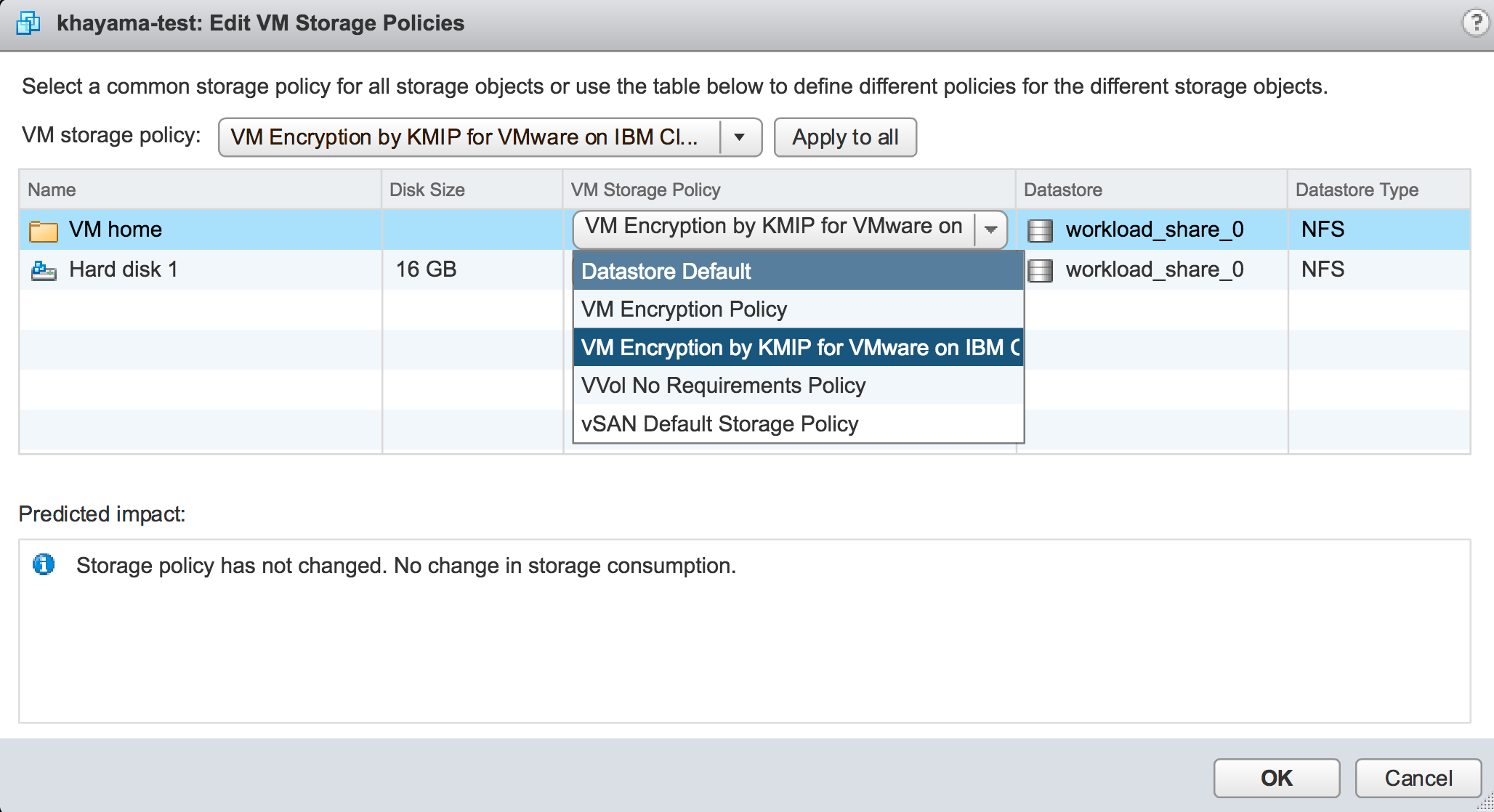

ようやく本題である「VM Encryption」を下記手順を実施して有効化してみました。

肝はストレージポリシーなので、簡単に暗号化の有効・無効化が可能です。

(無効化したいときは、デフォルトのストレージポリシーに戻せばOK)

さいごに

vSphere 6.5 で暗号化機能が強化されましたが、外部 KMS をどうつないで使うのか、という点が見えにくい部分でありましたが、これを機会に VMware on IBM Cloud で暗号化を検討してみてはいかがでしょうか。