目的

機能の有効化については、Cloudflare アカウントチームにご相談ください。

Cloudflare Email Security の Outbound DLP を、以下の手順に従って Microsoft 365 で確認します。

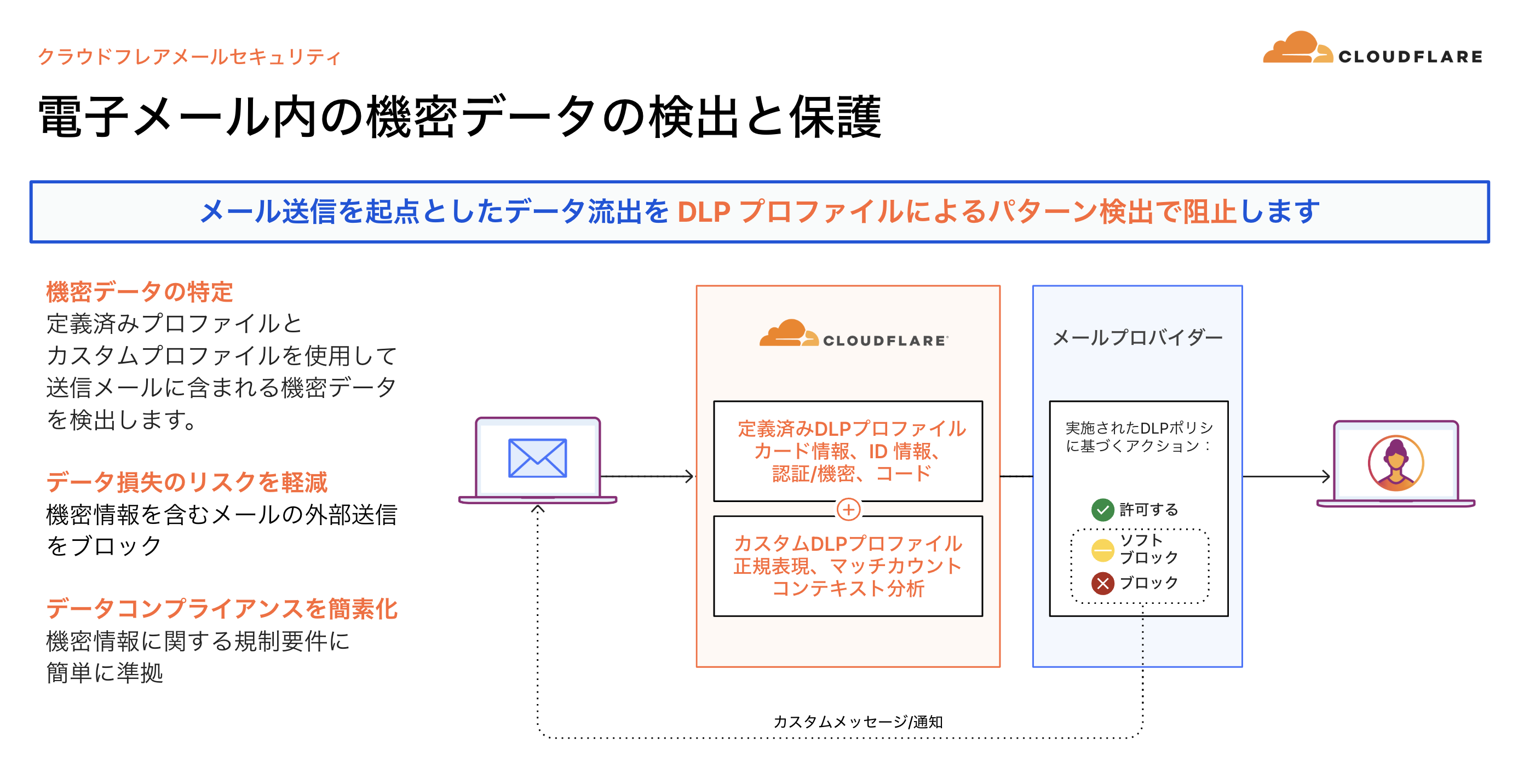

動作イメージ

以下のようにアドインをインストールしますが、アドイン自体はメール配信をブロックしません。

その代わり、cf_outbound_dlp: BLOCK ヘッダを追加します。

そのヘッダを判定条件に使った Microsoft Purview DLP ポリシーによって、メール配信をブロックできます。

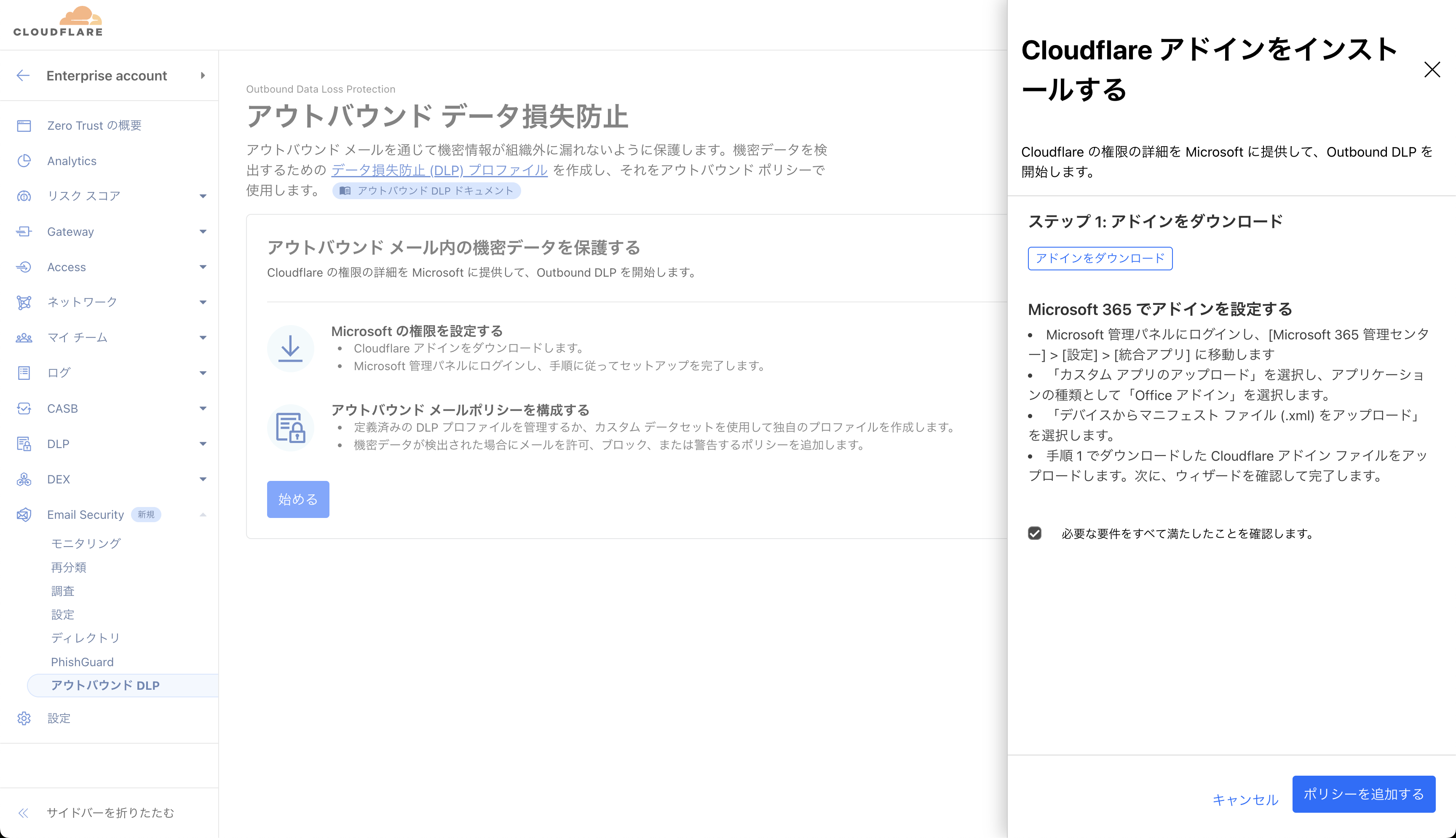

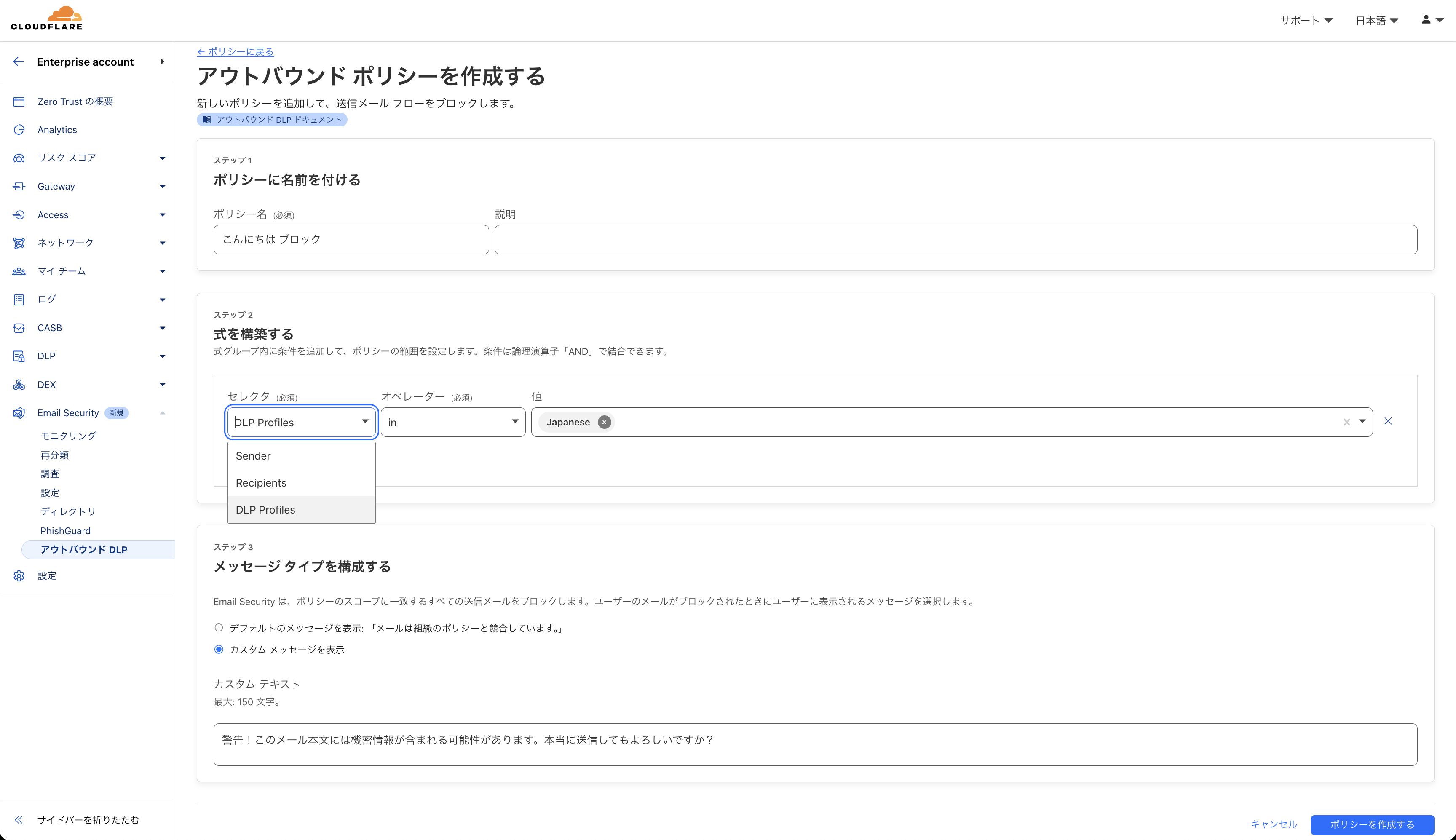

Cloudflare Outbound DLP 設定

Email Security > アウトバウンド DLP から設定を 始める ことができます。

アドインをダウンロード から xml ファイルをダウンロードします。

必要な要件をすべて満たしたことを確認します。 にチェックを入れて、ポリシーを追加する に進みます。

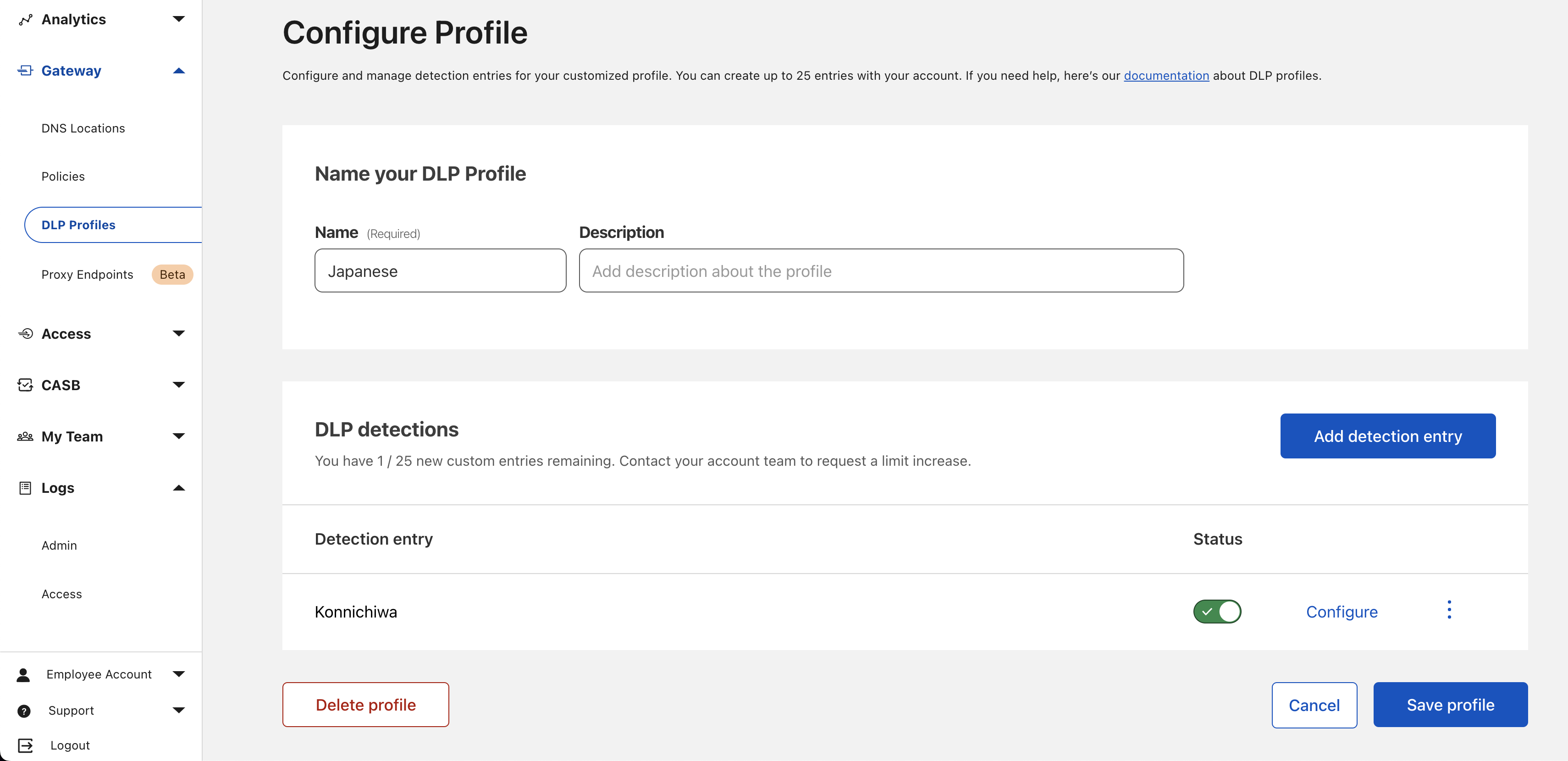

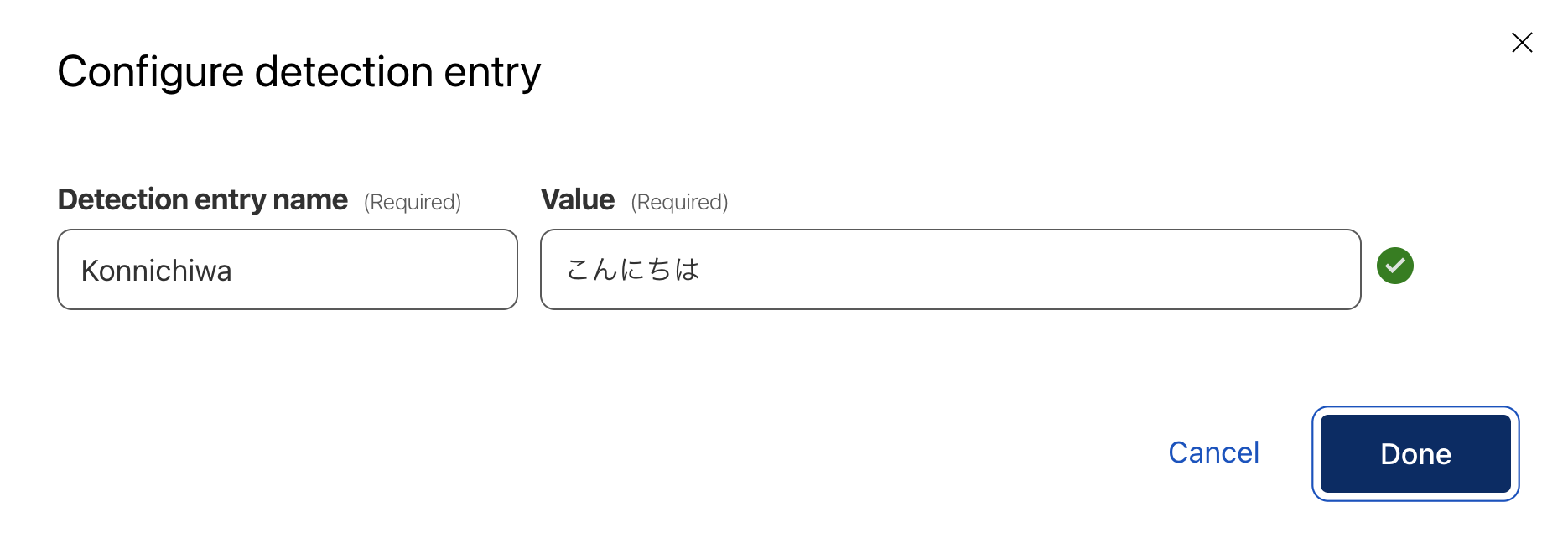

以下の記事で作成した DLP カスタムプロファイルを使用したアウトバウンドポリシーを作成ます。

カスタムメッセージとして以下の内容を設定します。

警告!このメール本文には機密情報が含まれる可能性があります。本当に送信してもよろしいですか?

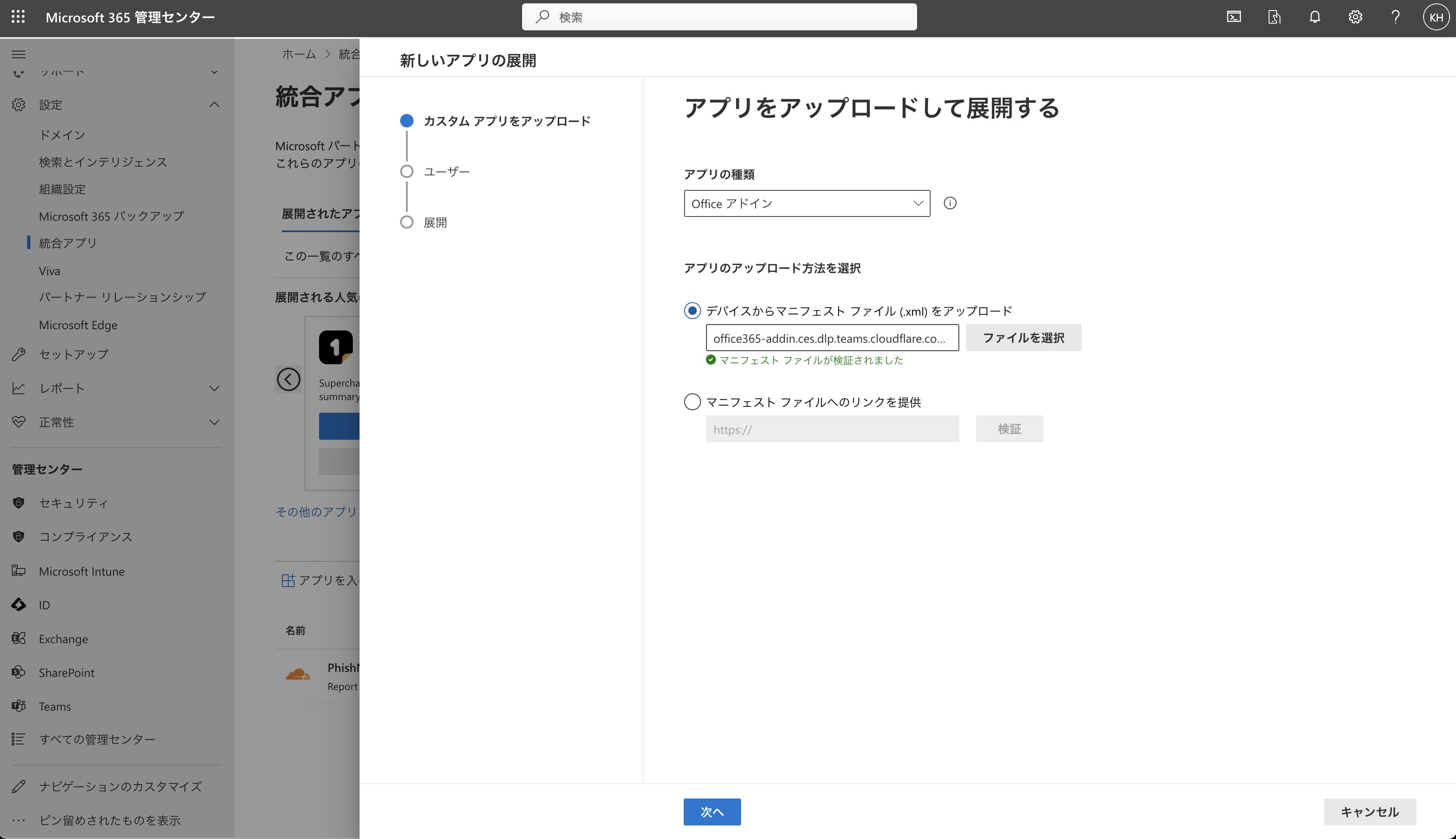

Cloudflare DLP アドインインストール

以下の記事で紹介した手順とほぼ同じです。

ダウンロードした xml ファイル office365-addin.ces.dlp.teams.cloudflare.com.manifest-2025.x.x.x.xml をアップロードして展開します。

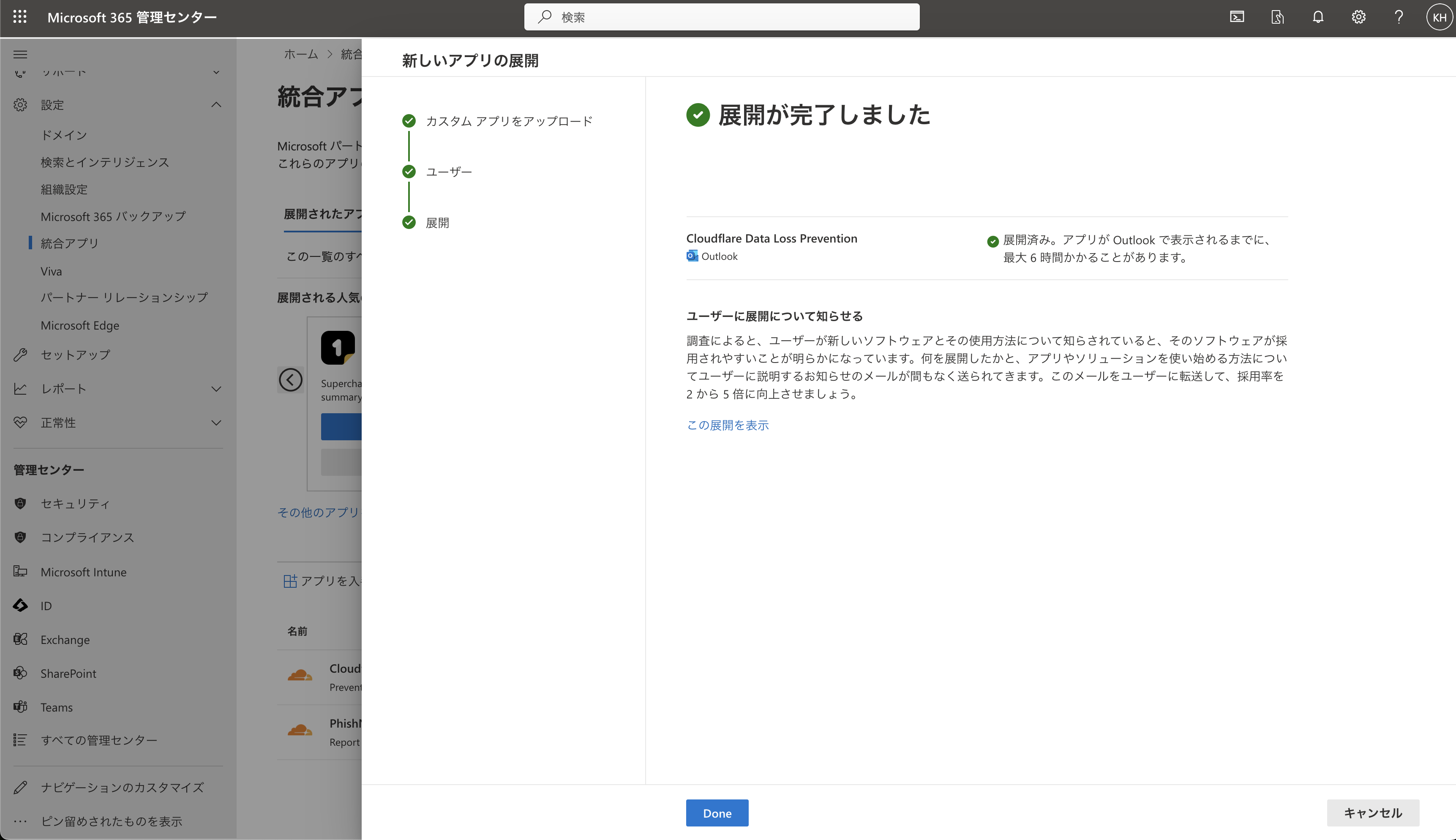

以下のように Cloudflare Data Loss Prevention のアドインの展開操作が完了します。

Cloudflare アドインはインストール後、伝播に最大 24 時間かかることがあります。

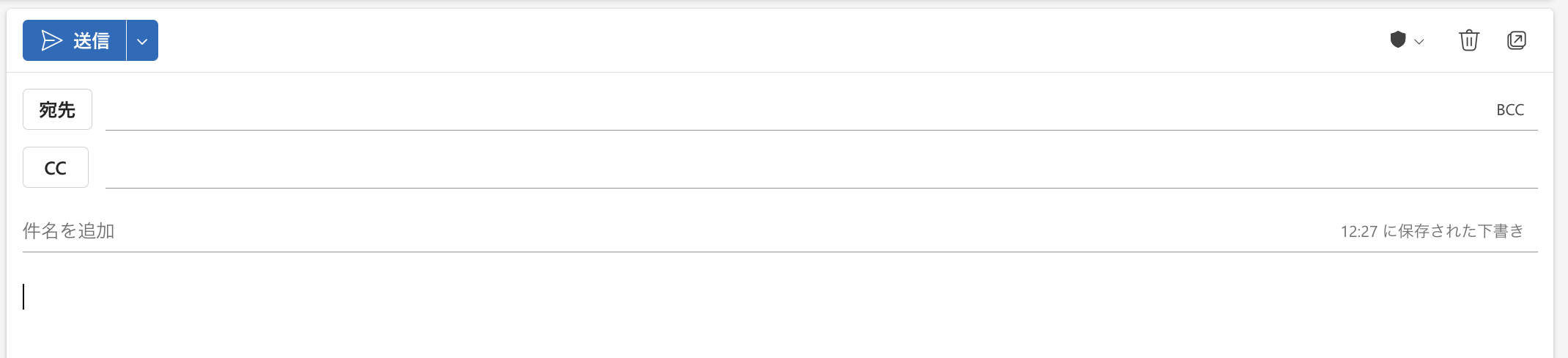

動作確認(Microsoft Purview DLP ポリシーなし)

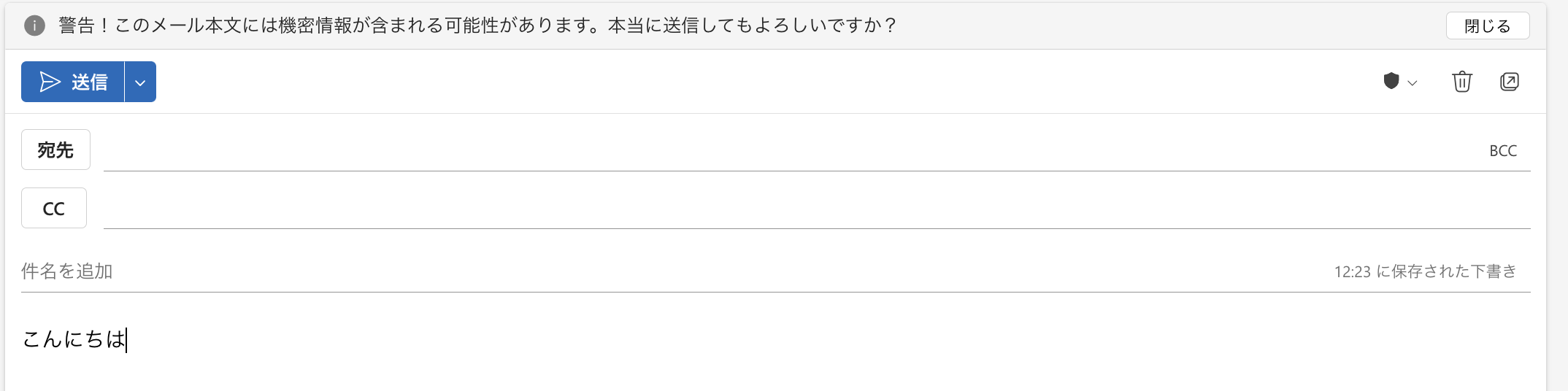

以下のように件名や本文の入力を読み取って、Cloudflare Outbound DLP で設定したカスタムメッセージが表示されることを確認できます。

入力を消すと、カスタムメッセージの表示も消えます。

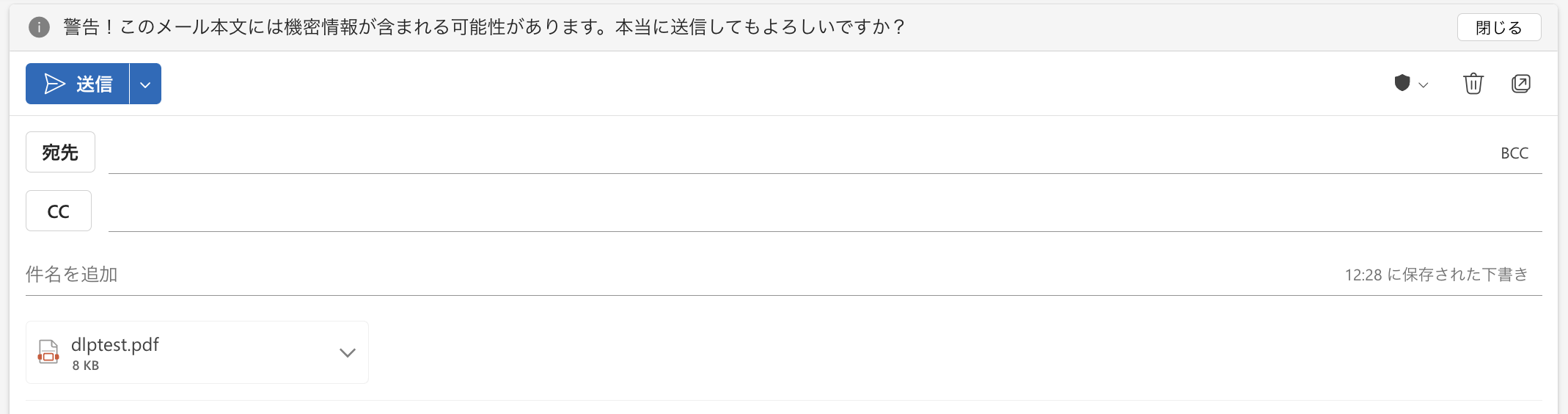

また、以下のような PDF ファイルを添付した場合でも、カスタムメッセージが表示されることを確認できます。

おはようございます、こんにちは、こんばんは

よろしくお願いします。

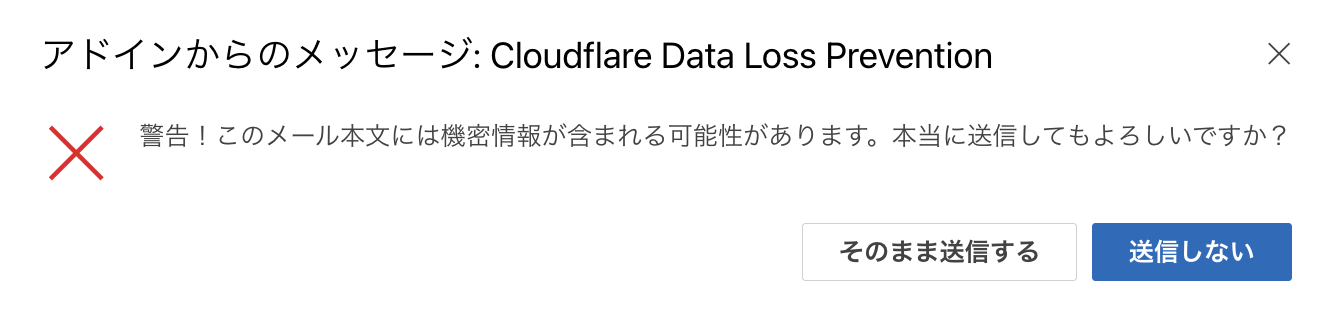

送信しようとすると、さらにアドインからメッセージが表示されます。

ただ、Microsoft Purview DLP ポリシーがない状態なので、このまま送信自体は可能です。(いわゆる Soft Block の状態です。)

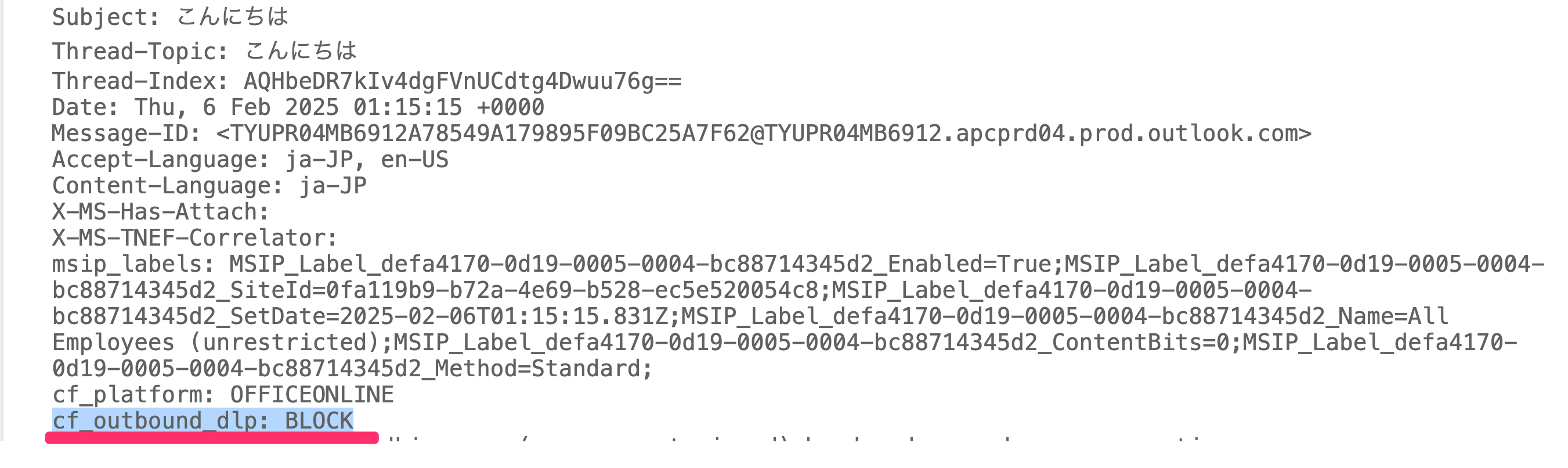

受信したメッセージでは cf_outbound_dlp: BLOCK ヘッダが追加されていることを確認できます。

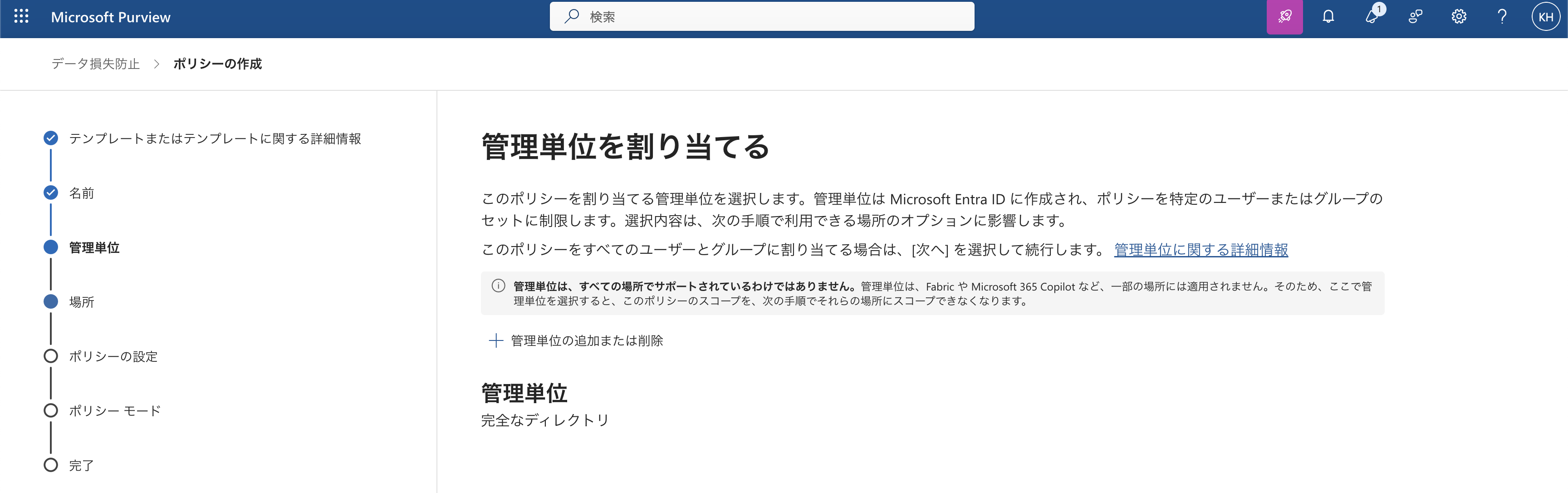

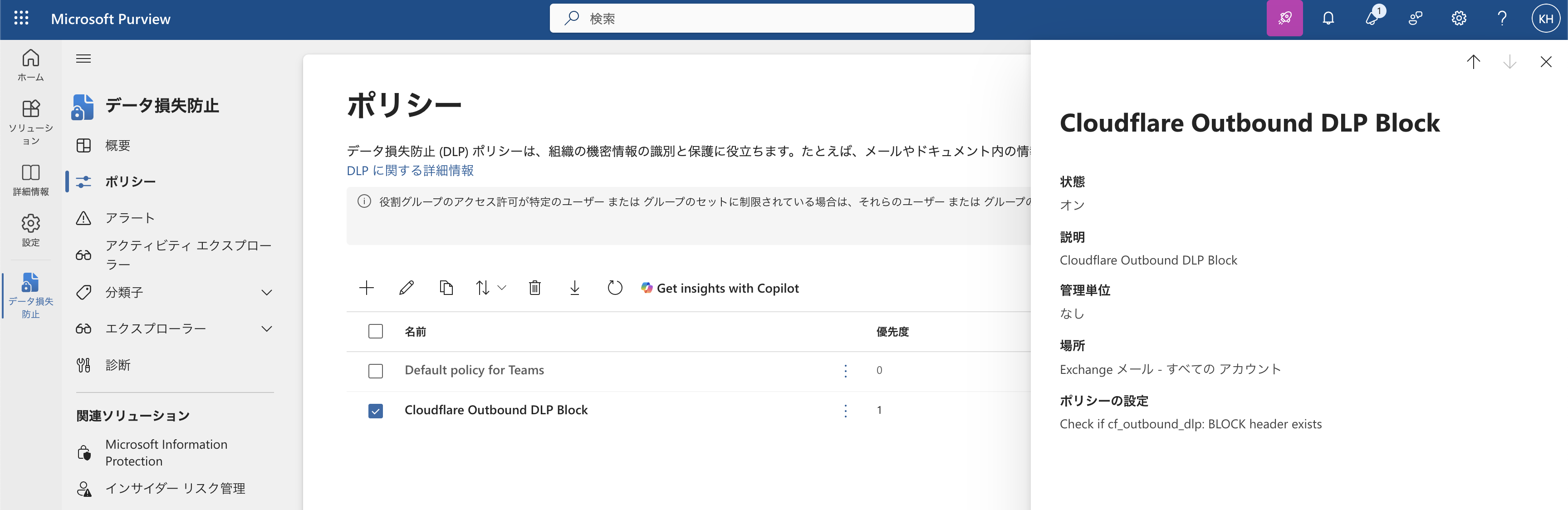

Microsoft Purview DLP ポリシー設定

以下の URL から Microsoft Purview DLP ポリシーを設定します。

https://purview.microsoft.com/datalossprevention/

メールのみを対象とする場合は、 Exchange メール のみを選択します。

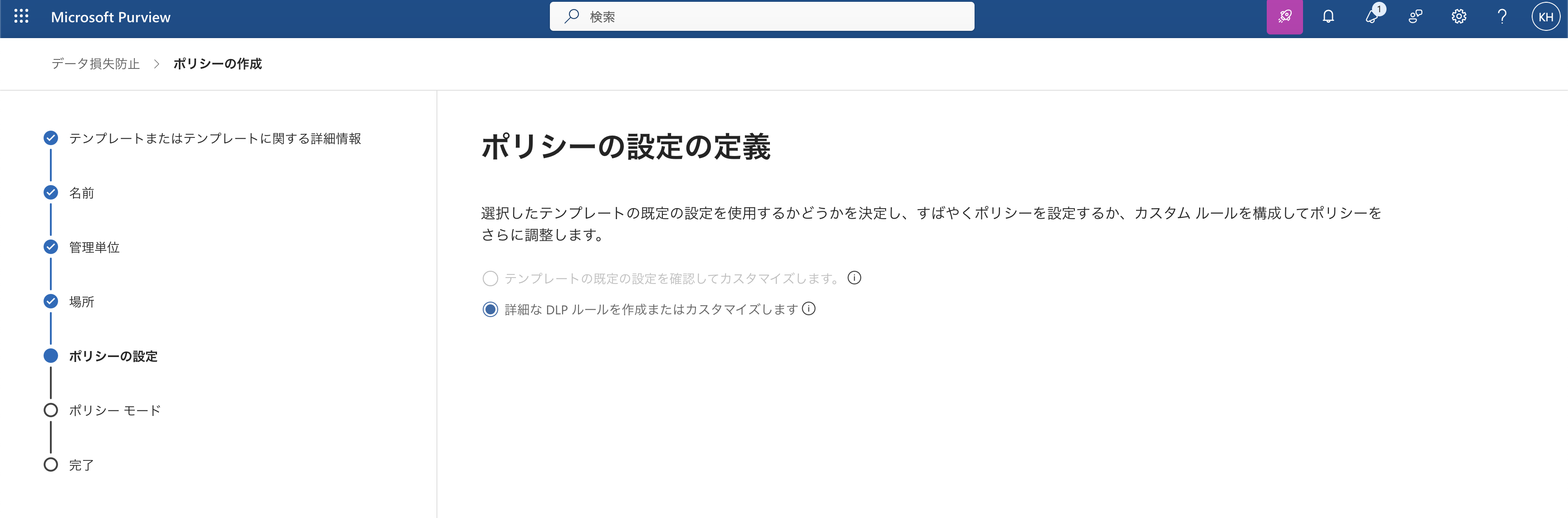

詳細な DLP ルールを作成またはカスタマイズします を選択して進めます。

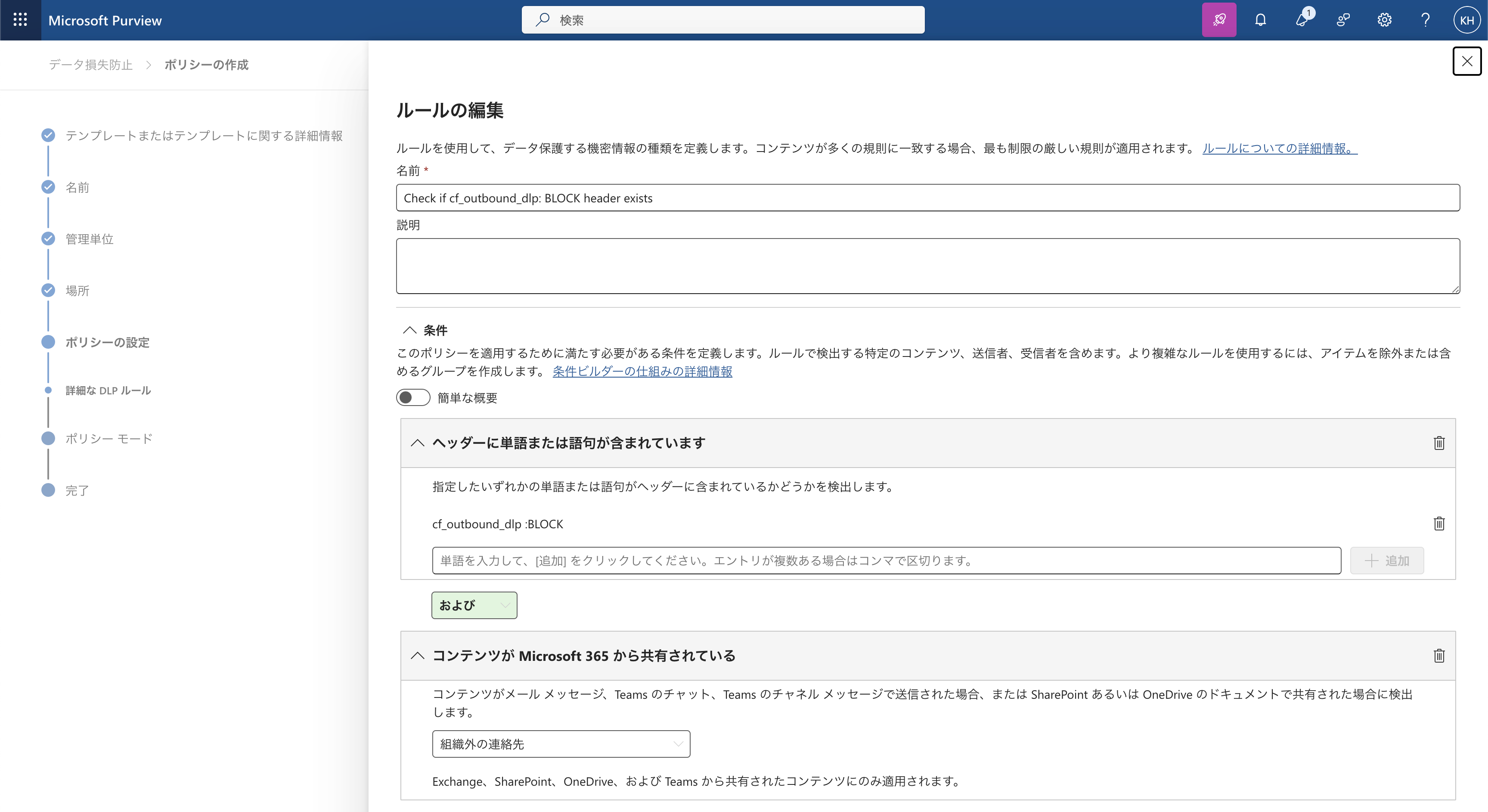

cf_outbound_dlp: BLOCK ヘッダが存在し、かつ組織外へのメール送信であることを条件として追加します。

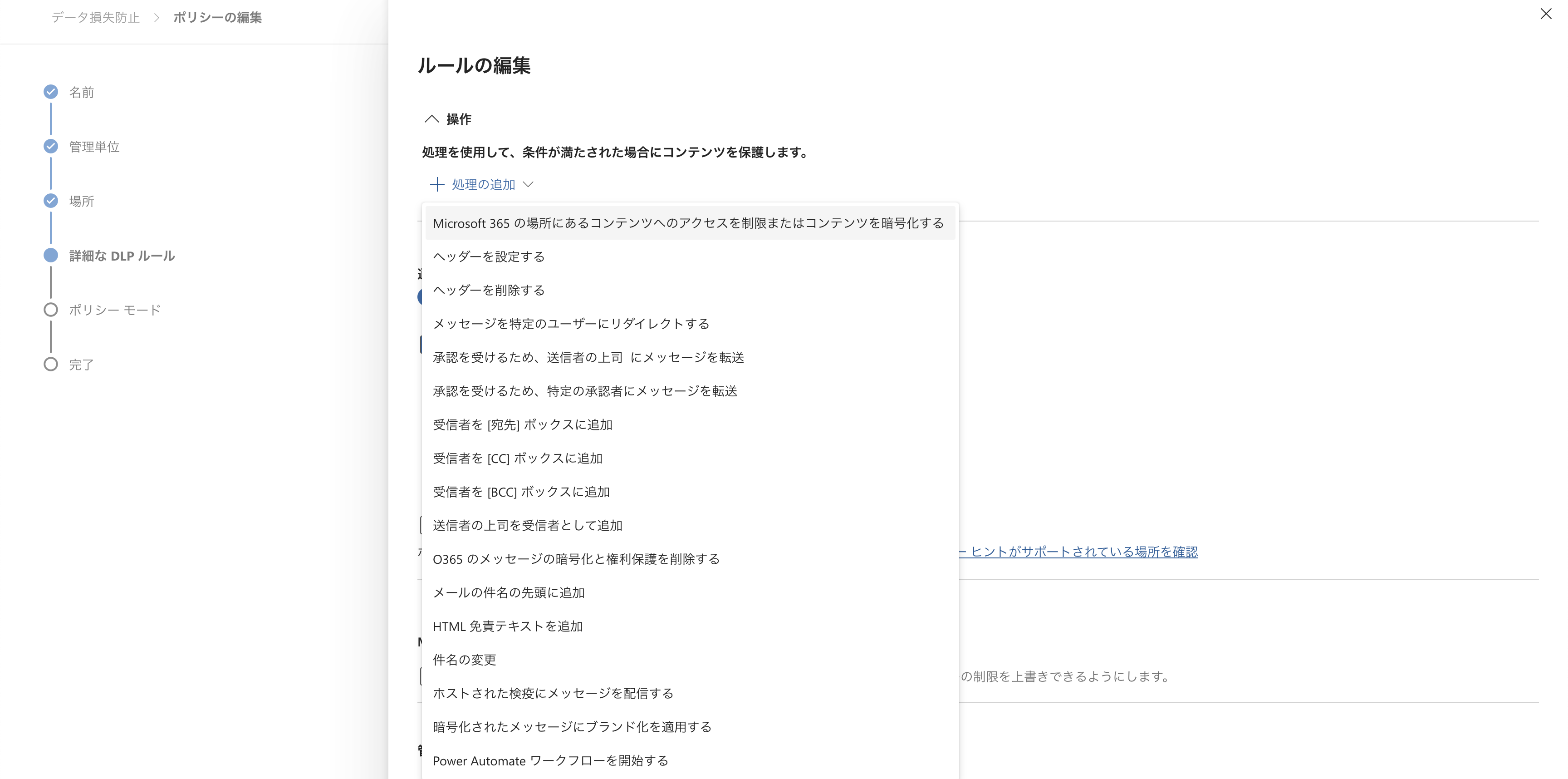

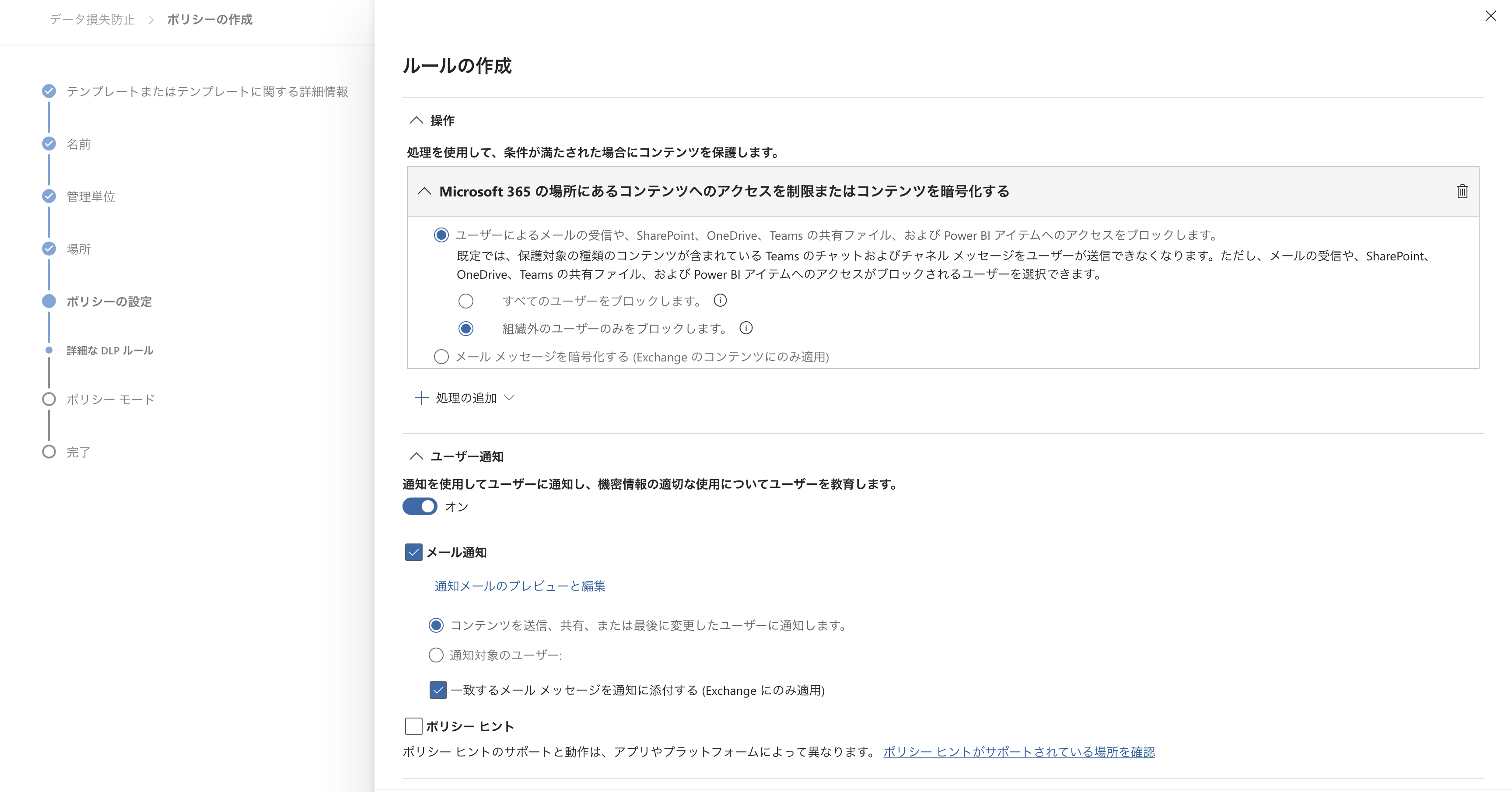

以下の操作の処理の選択肢があります。

Microsoft 365 の場所にあるコンテンツへのアクセスを制限またはコンテンツを暗号化する を選択します。

ユーザ通知も有効にします。

インシデントレポートも有効にできます。

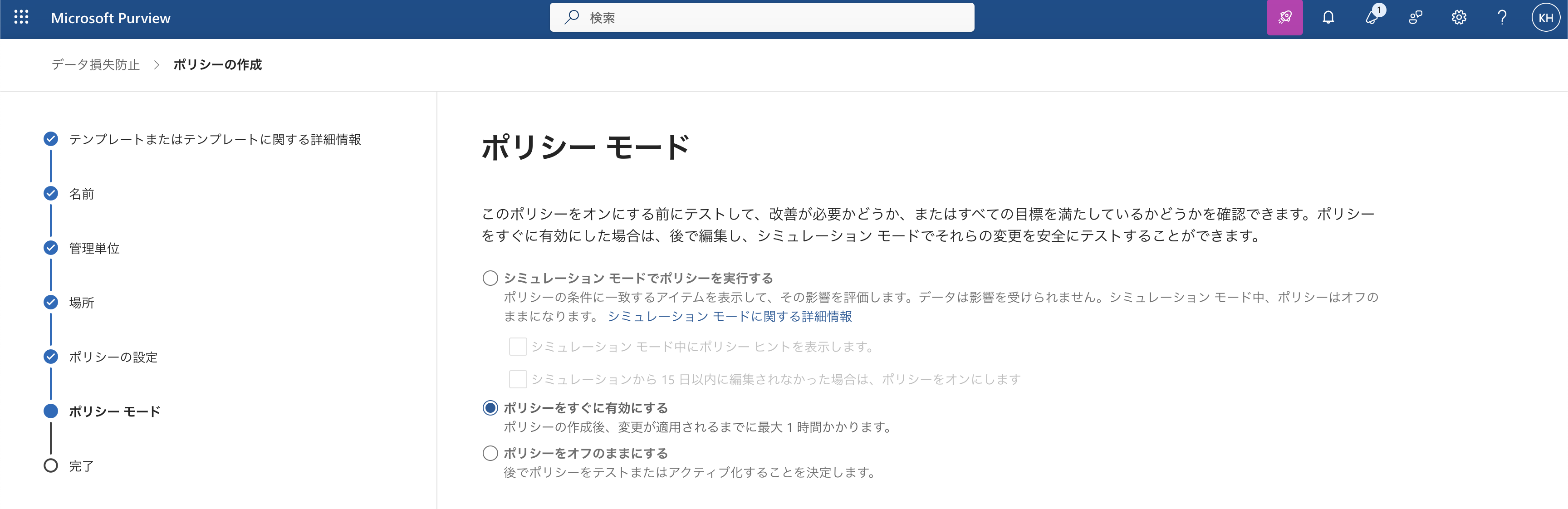

ポリシーの作成後、変更が適用されるまでに最大1時間かかります。

以上で、Microsoft Purview DLP ポリシーが作成できました

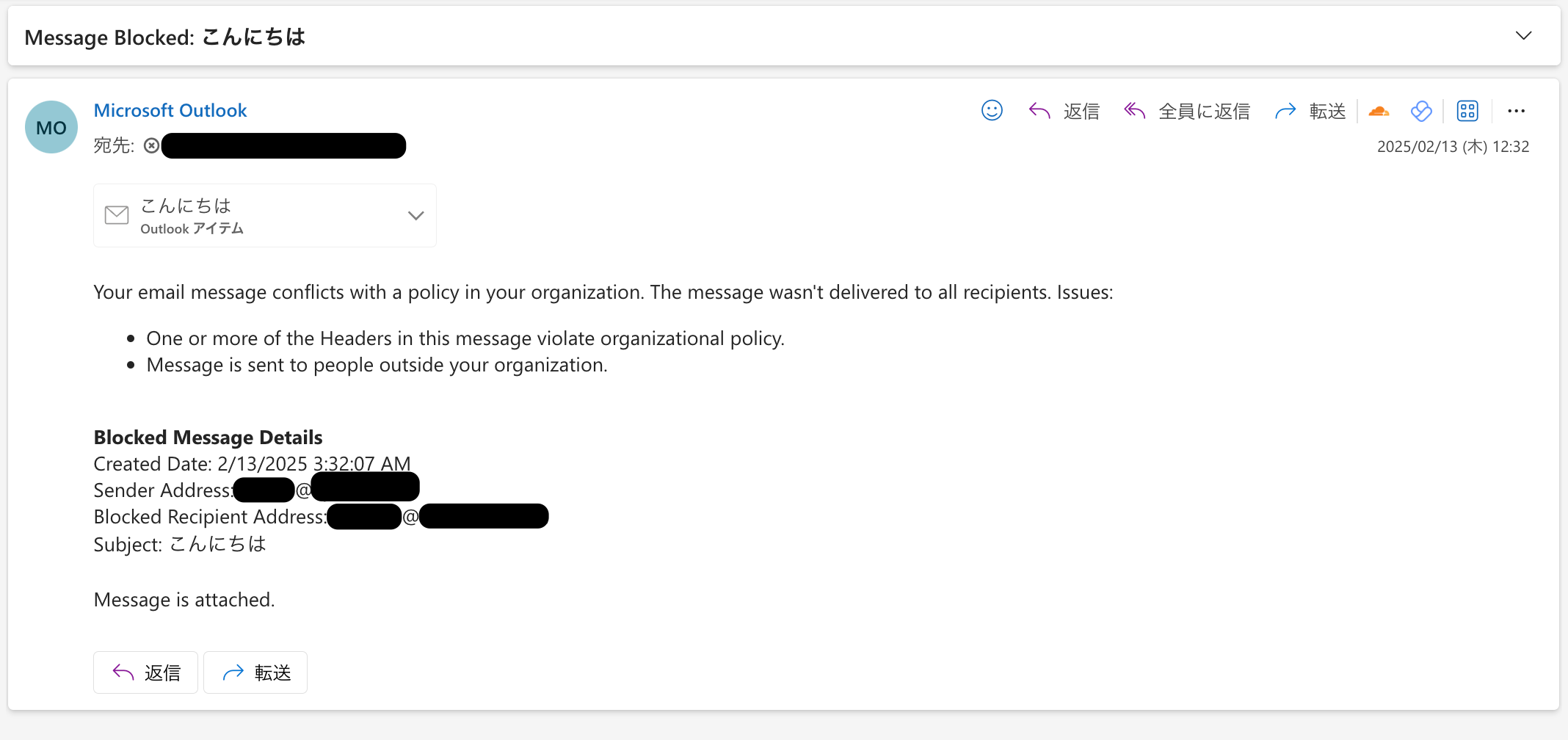

動作確認(Microsoft Purview DLP ポリシーあり)

Microsoft Purview DLP ポリシーが有効な状態で、メール送信すると、以下のようなブロック通知が届くことを確認できました。

まとめ

Cloudflare DLP アドインを導入することで、Cloudflare DLP プロファイルを活用して、インタラクティブに警告メッセージを表示させ、Soft Block な状態とできることがわかりました。

Microsoft Purview DLP ポリシーとの組み合わせによって、メッセージをブロック・通知する仕組みも簡単に実現できます。

また、Microsoft Purview DLP ポリシー次第で、操作の処理を ホストされた検疫にメッセージを配信する にして、検疫で内容を確認できたものは解放するといった運用も考えられます。

Cloudflare Email Security では、入り口となるフィッシングやビジネスメール詐欺(BEC)対策をしつつ、外部へのデータ漏えいリスクも同時軽減する出口対策も取ることができます。