概要

ALBを使ってアプリケーションを冗長化する手順です。

HTTPS接続でアプリケーションにアクセス出来るところまでをこの記事で紹介します。

前提条件

以下の事前条件が必要です。

- VPCの作成を行っておく

- 最低でも2台のWebサーバインスタンスを起動させておく事

- ロードバランサー用サブネットの作成が行われている事(後で説明します。)

事前準備その1(ロードバランサー用サブネットの作成)

以下は公式サイトに書かれている内容です。

ロードバランサーのアベイラビリティーゾーンを指定します。ロードバランサーは、これらのアベイラビリティーゾーンにのみトラフィックをルーティングします。アベイラビリティーゾーンごとに 1 つだけサブネットを指定できます。ロードバランサーの可用性を高めるには、2 つ以上のアベイラビリティーゾーンからサブネットを指定する必要があります。

今回検証で利用している東京リージョンには ap-northeast-1a と ap-northeast-1c の2つのアベイラビリティーゾーンが存在するので、それぞれでサブネットの作成を行います。

サービス → VPC → サブネット → 「サブネットの作成」より作成を行います。

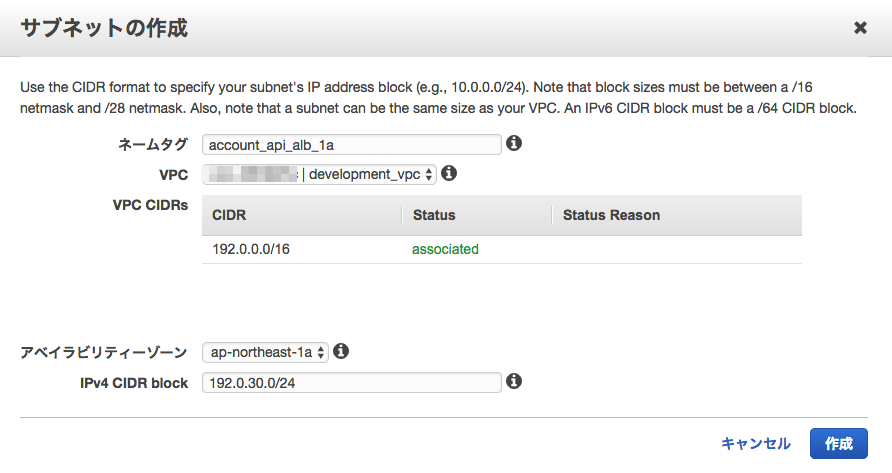

ap-northeast-1a で サブネットを作成します。

以下のように入力を行います。

-

ネームタグ

- account_api_alb_1a

- 開発環境アカウント用APIのALB用と分かる名前を付けています。分かりやすい名前であれば何でも構いません。

-

VPC

- 利用対象となるVPCを選択します。

-

IPv4 CIRD block

- 192.0.30.0/24

- ネットワークの設計方針にもよりますが今回は 192.0.30.0/24 を割り当てます。

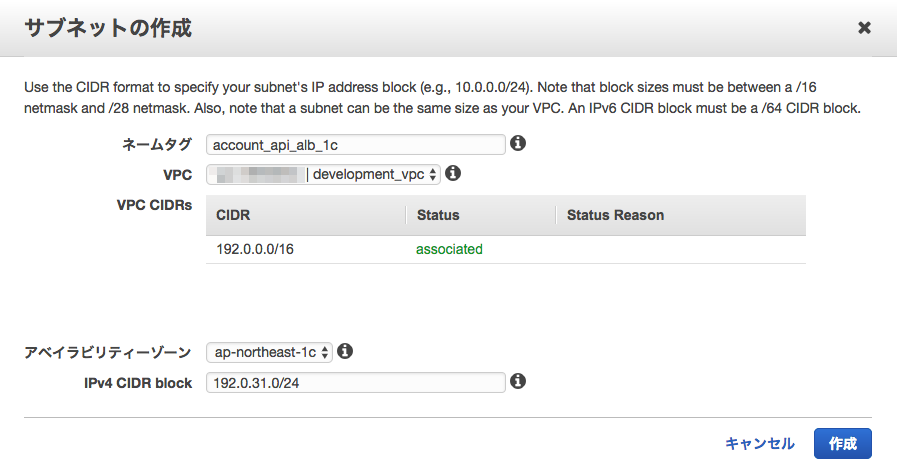

続いて ap-northeast-1c でも同じ要領でサブネットを作成します。

※先程とほとんど同じなので、入力内容に関しての詳細は省略します。

事前準備その2(SSLの証明書の用意)

SSLで接続を可能にするのでSSL証明書の用意が必要です。

今回は検証なので自己証明書を利用する事にします。

以前、LAMP 環境構築 PHP 7 MySQL 5.7(前編) という記事を書きました。

こちらに載っている手順を参考に自己証明書を用意します。

ALB(Application Load Balancer)の新規作成

ここからが本題になります。

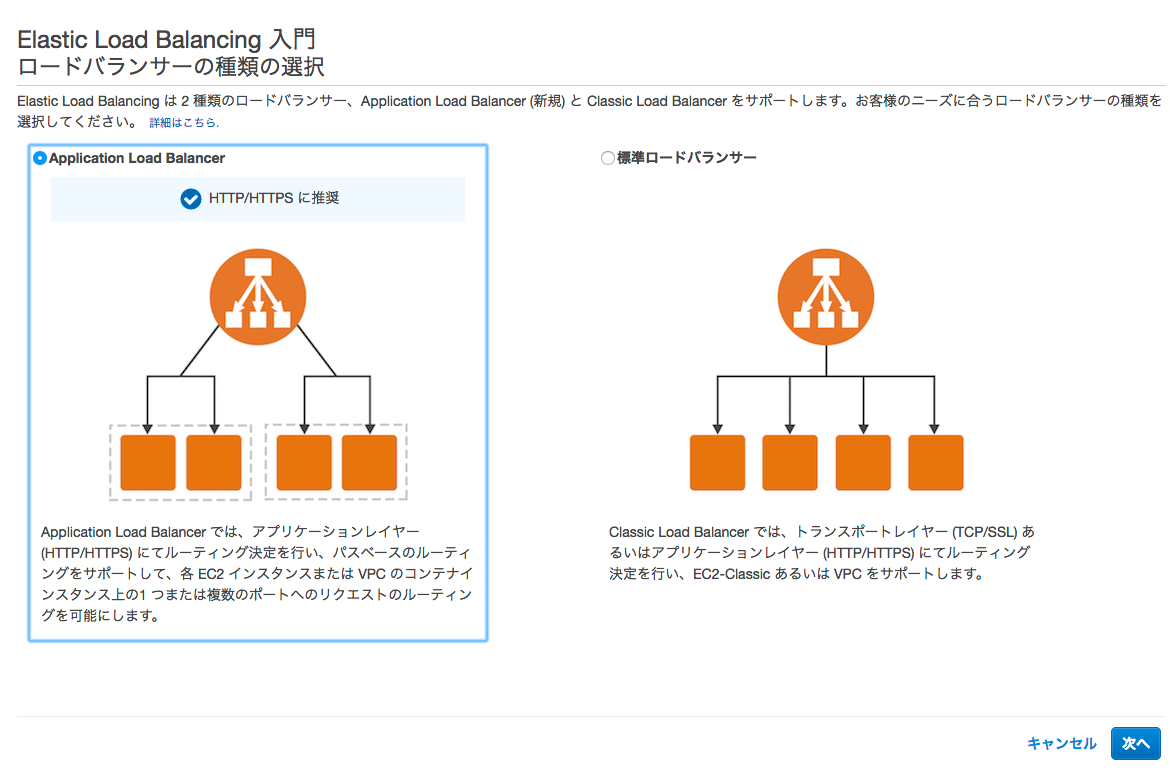

サービス → EC2 → ロードバランサー → ロードバランサーの作成 を選択します。

Step1 ロードバランサーの設定

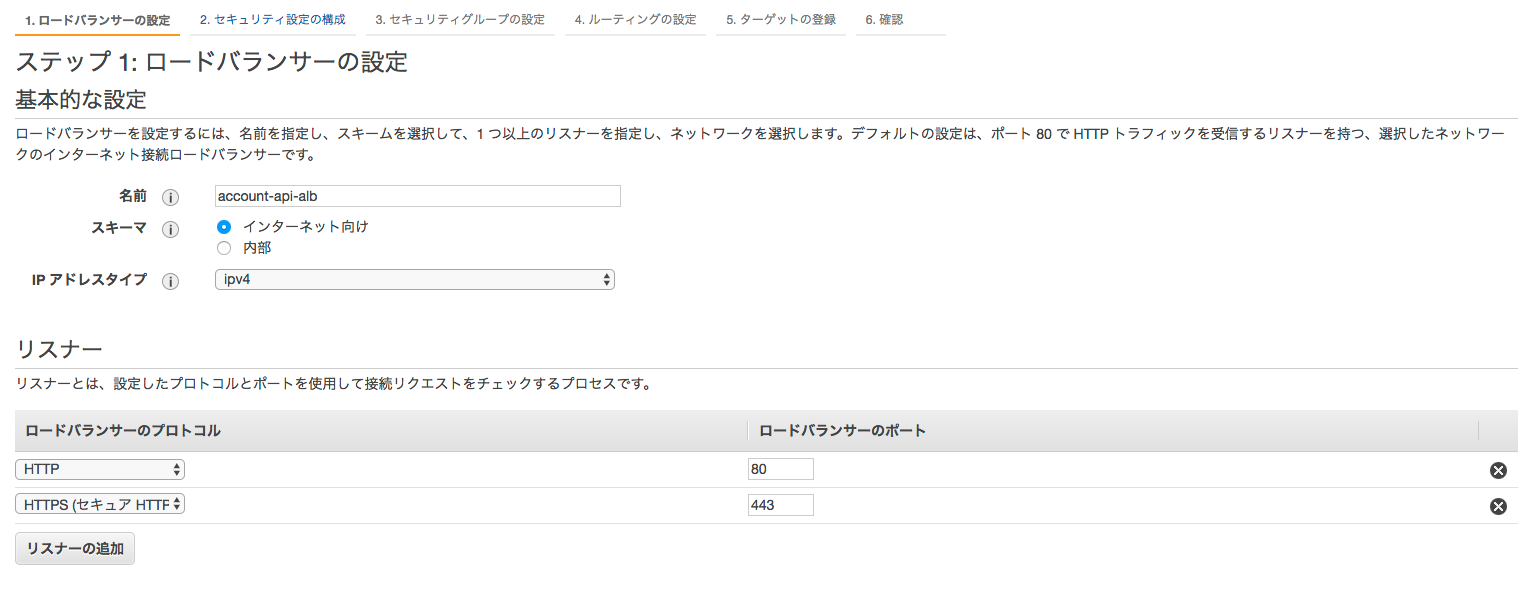

基本的な設定を行っていきます。

名前を入力します。(今回はaccount-api-alb)という名前を付けました。

インターネットに公開するサービスを想定しているので、スキーマは「インターネット向け」を選択します。

ロードバランサーのプロトコルにHTTPSを追加します。

アベイラビリティーゾーンに先程作成したサブネットを割り当てます。

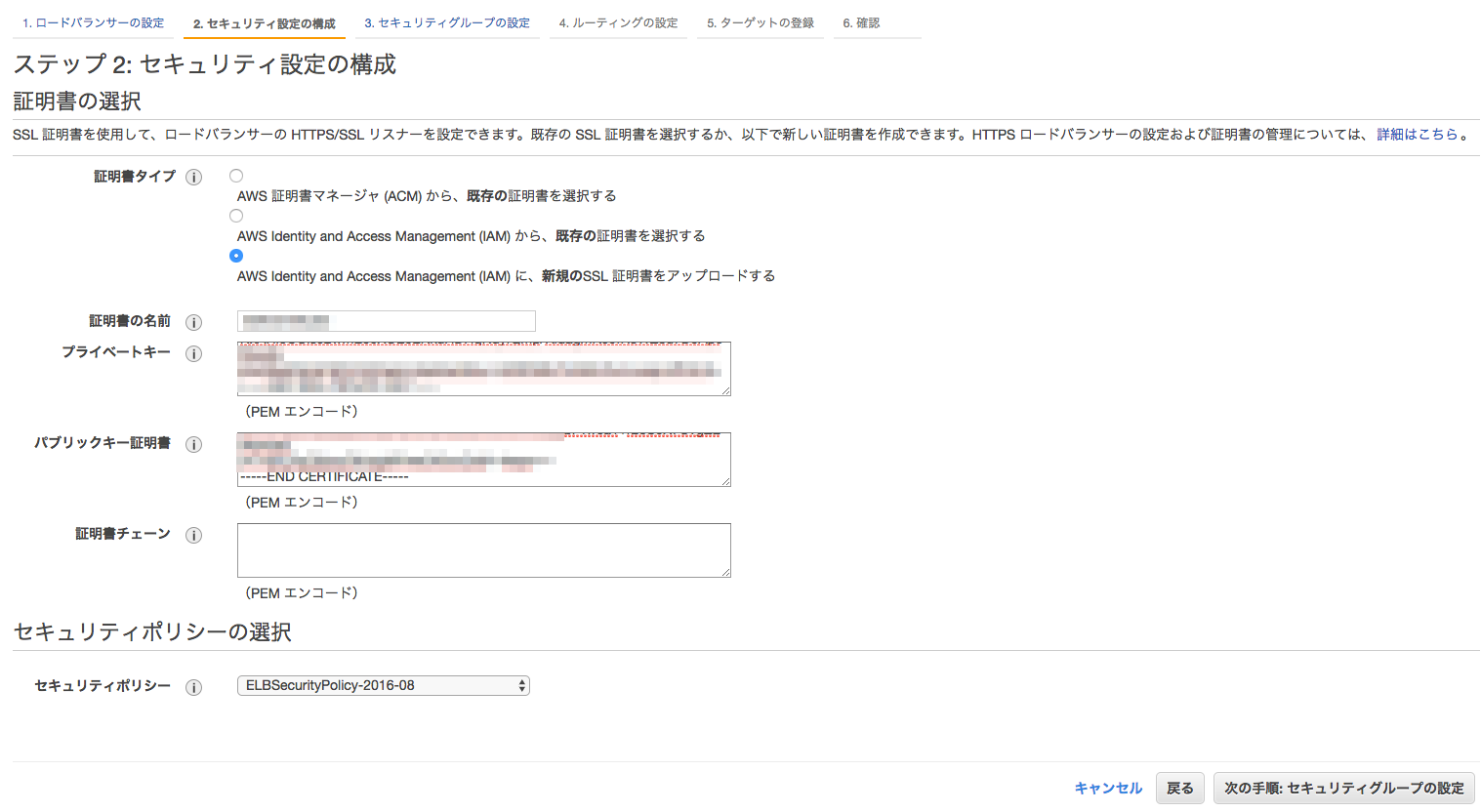

Step2 セキュリティ設定の構成

SSL証明書の設定を行います。

証明書の名前は分かりやすい名前でOKです。

プライベートキーには事前準備で作成した、プライベートキーを入れます。

※ -----BEGIN RSA PRIVATE KEY----- から -----END RSA PRIVATE KEY----- までを全てコピーして下さい。

パブリックキー証明書には -----BEGIN CERTIFICATE----- から -----END CERTIFICATE----- までの内容を全てコピーして下さい。

セキュリティポリシーは ELBSecurityPolicy-2016-08 を選択します。

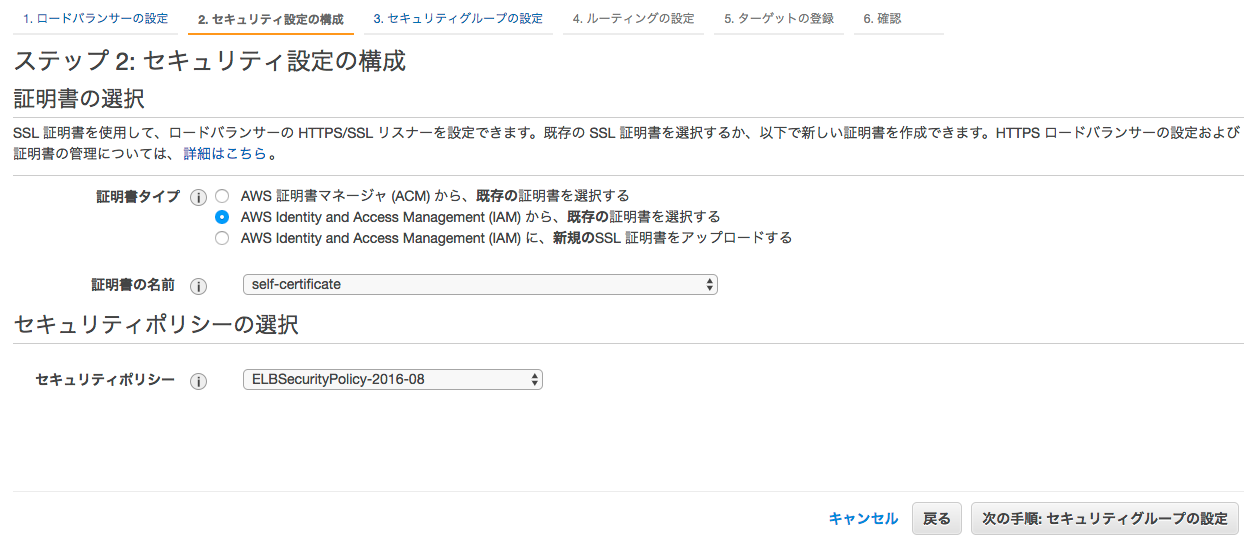

※2017-05-22 現在、この手順で問題なく証明書の追加が出来るハズなのですが Certificate not found というエラーが発生しロードバランサーの作成に失敗してしまいます。

証明書のアップロードを aws-cli を使って事前に実施するようにしたら上手く行きました。

aws iam upload-server-certificate --server-certificate-name self-certificate --certificate-body file://crt.crt --private-key file://private.key

file:// を付けるのがポイントです。これがないと上手くアップロード出来ませんでした。

--server-certificate-name には任意の名前を入力して下さい。

上手く行くと下記のようなレスポンスが返ってきます。

{

"ServerCertificateMetadata": {

"ServerCertificateId": "XXXXXXXXXXXXXXXXXXXXX",

"ServerCertificateName": "self-certificate",

"Expiration": "2018-05-22T04:14:02Z",

"Path": "/",

"Arn": "arn:aws:iam::999999999999:server-certificate/self-certificate",

"UploadDate": "2017-05-22T05:58:44.754Z"

}

}

アップロード完了後に「AWS Identity and Access Management(IAM)から、既存の証明書を選択する」を選んで先程アップロードした証明書を選択して下さい。

この問題については 既存の ELB に SSL 証明書を追加しようとすると Server Certificate not found for the key というエラーになる件の解決方法 を参考にさせて頂きました。

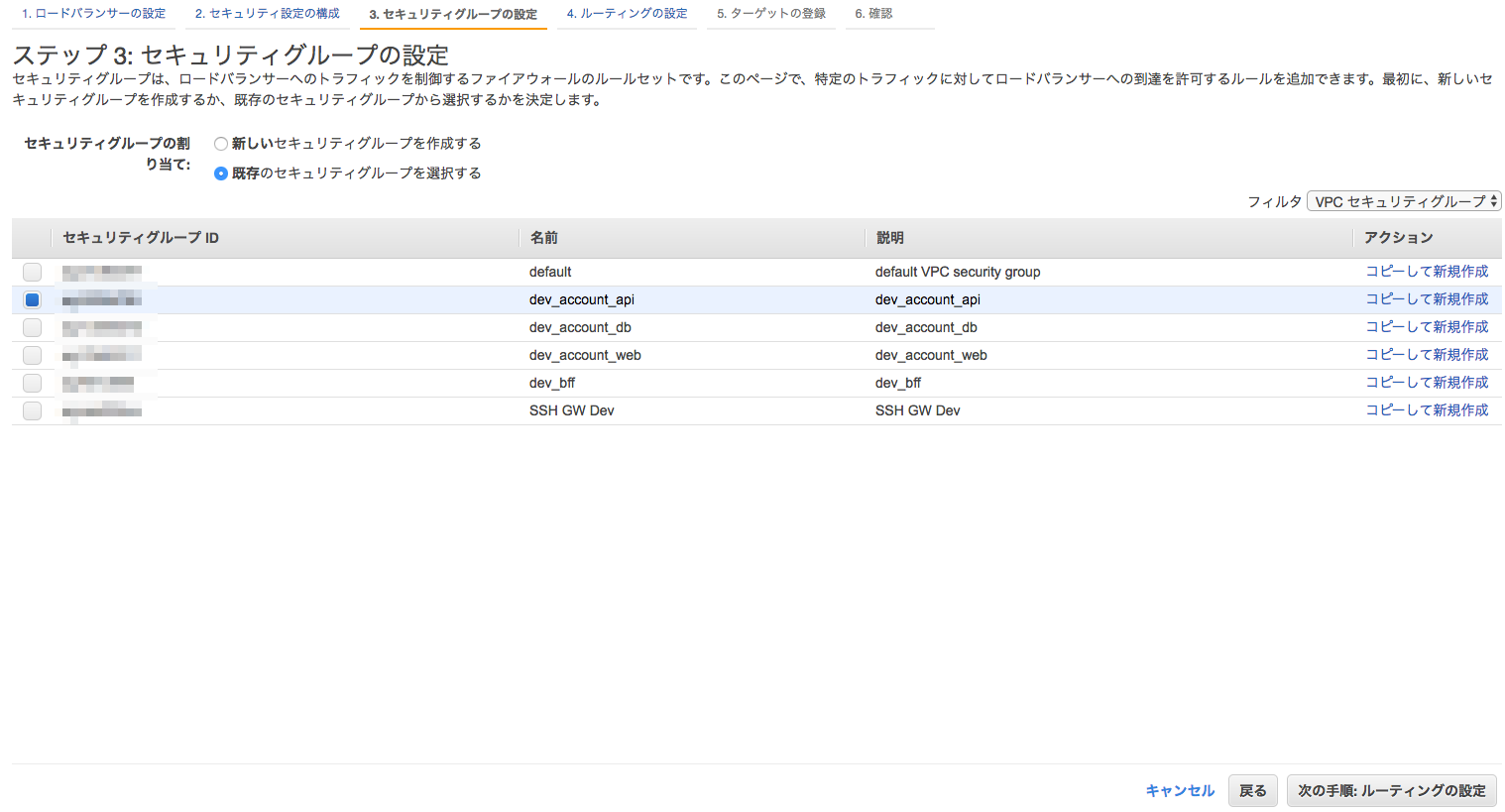

Step3 セキュリティグループの設定

セキュリティグループの設定を行います。

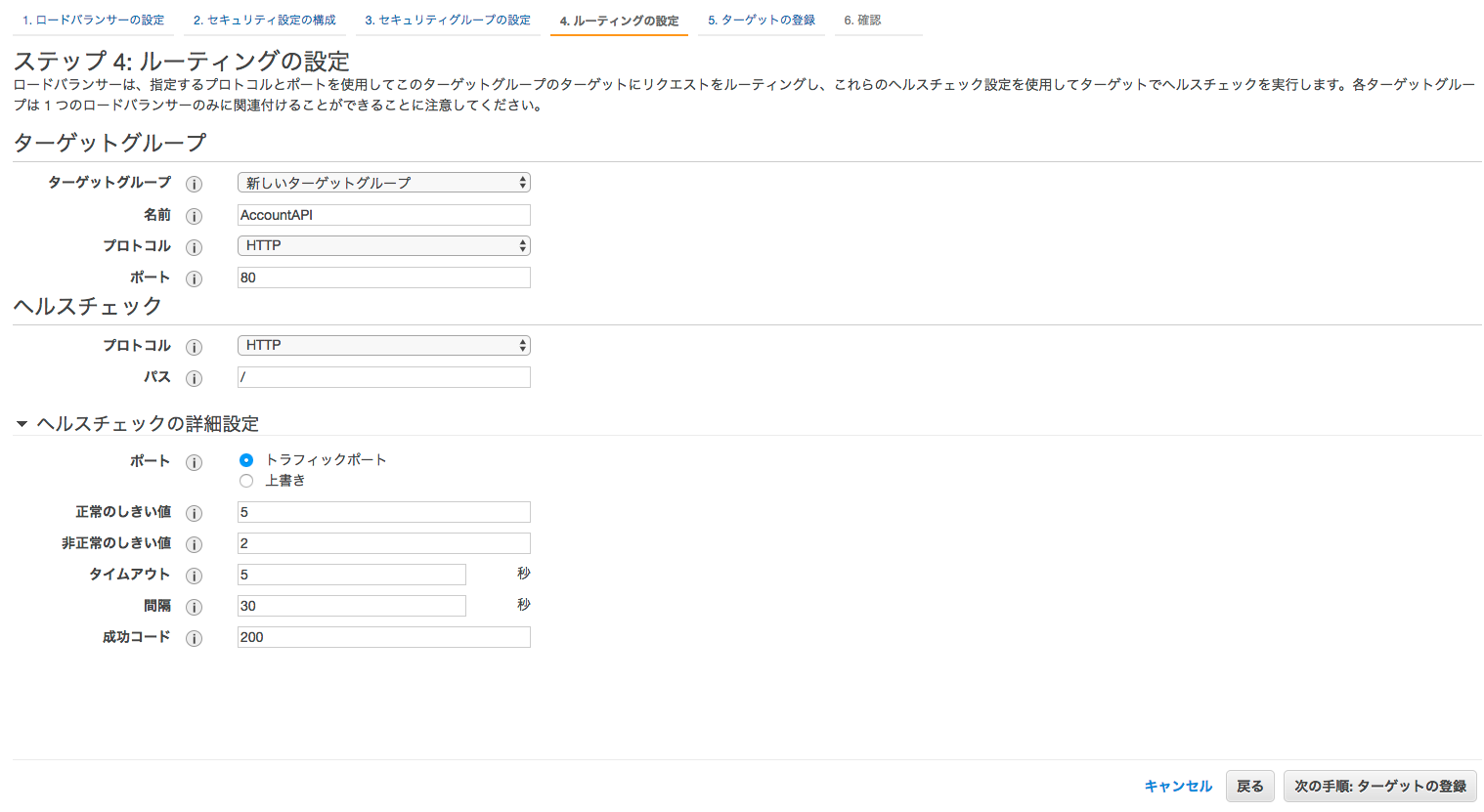

Step4 ルーティングの設定

ターゲットグループの新規作成を行います。

名前、プロトコル、ヘルスチェック用のURLの設定等を行います。

Step5 ターゲットの登録

ロードバランサーの配下で起動するインスタンスを選択します。

作成に必要な情報入力は以上となります。

確認画面に進み作成を行いしばらくすると、ロードバランサーが作成され利用可能な状態となります。

※サービス → EC2 → ロードバランサー より確認が出来ます。

動作確認

サービス → EC2 → ロードバランサー よりDNSが確認出来るので、動作確認を行います。

curl -kv https://account-api-alb-000000000.ap-northeast-1.elb.amazonaws.com/

* Trying 0.0.0.0...

* TCP_NODELAY set

* Connected to account-api-alb-000000000.ap-northeast-1.elb.amazonaws.com (0.0.0.0) port 443 (#0)

* TLS 1.2 connection using TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

* Server certificate: system

> GET / HTTP/1.1

> Host: account-api-alb-000000000.ap-northeast-1.elb.amazonaws.com

> User-Agent: curl/7.51.0

> Accept: */*

>

< HTTP/1.1 404 Not Found

< Date: Mon, 22 May 2017 07:26:02 GMT

< Content-Type: application/json

< Transfer-Encoding: chunked

< Connection: keep-alive

< Server: nginx/1.12.0

< X-Request-Id: 76c7e41f-1a4e-4328-972c-b98055e84395

< Cache-Control: no-cache, private

<

* Curl_http_done: called premature == 0

* Connection #0 to host account-api-alb-000000000.ap-northeast-1.elb.amazonaws.com left intact

{"code":404,"message":"Not Found"}

各Webサーバのログを確認すると、処理が振り分けられているのが、確認出来ます。

本番環境での運用に向けて

ここまで簡単に作成が出来ましたが実環境で運用を行うにはまだまだ考慮が必要な点が多いです。

- SSL証明書を正式な物にする(自己証明書で運用とかはさすがに厳しいと思います)

- 独自ドメインでのアクセスを可能にする

- 各EC2のログに記載されているIPがロードバランサーの物になっている

※これらの手順は順次行っていく予定ですので、準備が出来次第記事を書く予定です。

最後まで読んで頂きありがとうございました。