APT攻撃とは、特定のターゲットに対して長期間にわたって継続的に行われる高度な標的型サイバー攻撃です。

🔍 特徴

| 特徴 |

説明 |

| 🎯 標的型 |

特定の企業・組織を狙い撃ち |

| 🕰️ 持続的 |

数ヶ月〜年単位で潜伏・攻撃 |

| 🧠 高度な技術 |

ゼロデイ脆弱性や標的型メール |

| 🏢 組織的 |

国家や大規模犯罪組織による関与も |

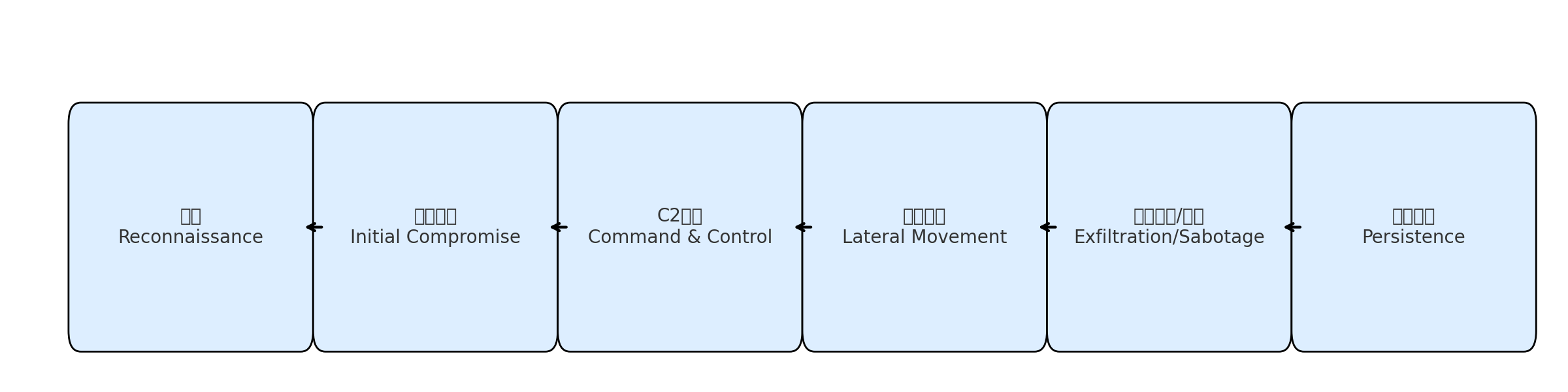

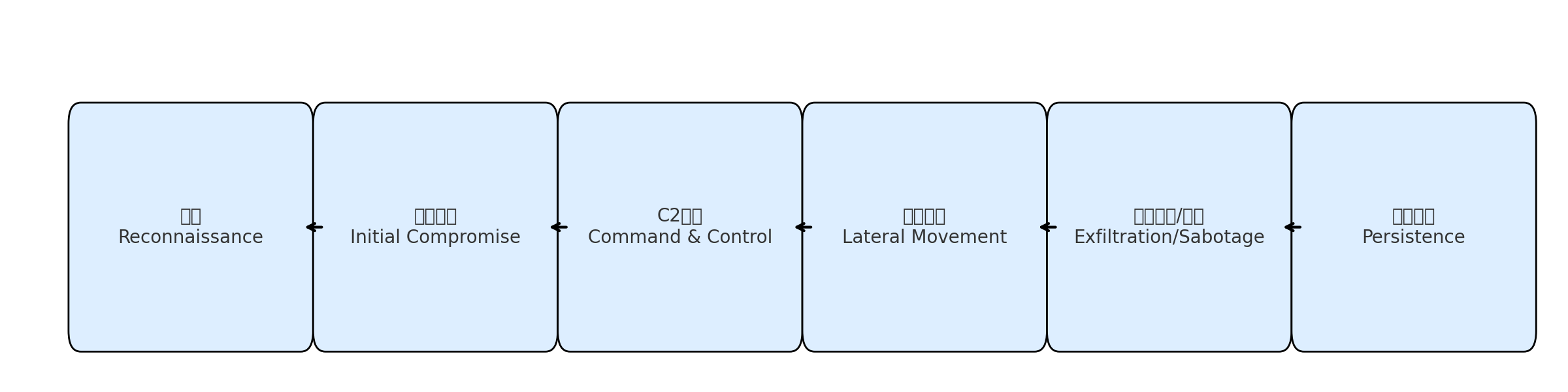

🔁 攻撃のライフサイクル(APT Kill Chain)

- 偵察(Reconnaissance)

- 初期侵入(Initial Compromise)

- C2通信(Command & Control)

- 内部活動(Lateral Movement)

- 情報窃取・破壊(Exfiltration/Sabotage)

- 長期潜伏(Persistence)

🧠 MITRE ATT&CK マッピング例

| フェーズ |

Tactic |

代表的なTechnique |

| 偵察 |

Reconnaissance |

T1595 - Active Scanning |

| 初期侵入 |

Initial Access |

T1566 - Spearphishing, T1190 - Exploit Public App |

| C2通信 |

Command & Control |

T1071 - Application Layer Protocol |

| 内部活動 |

Lateral Movement |

T1021 - Remote Services |

| 窃取/破壊 |

Exfiltration |

T1041 - Exfiltration over C2 Channel |

| 潜伏 |

Persistence |

T1053 - Scheduled Task, T1547 - Logon Autostart |

☁️ クラウド環境における対策例

| 分類 |

Google Cloud |

AWS |

| ネットワーク制御 |

VPC Service Controls / Cloud Armor |

WAF / NACL / Security Group |

| ゼロトラスト |

BeyondCorp Enterprise |

IAM Identity Center / Verified Access |

| ログ監視 |

Cloud Logging / Chronicle |

CloudTrail / GuardDuty |

| エンドポイント保護 |

OSConfig / SCC |

Systems Manager / Inspector |

| 権限制御 |

IAM Conditions / Recommender |

IAM Analyzer / SCP |

| 情報保護 |

DLP API / Cloud KMS |

Macie / AWS KMS |

| メール防御 |

Gmail ATP |

SES + Lambda Filter |

💥 有名なAPT事例:Operation Aurora

-

時期:2009年〜2010年

-

標的:Google、Adobeなど

-

目的:ソースコードの窃取、政治活動家の情報収集

-

手法:IEのゼロデイ脆弱性を悪用、スピアフィッシング

🔐 まとめと対策ポイント

- セキュリティは「多層防御」と「ゼロトラスト」の組み合わせが重要

- 監視・ロギング・脆弱性対応の自動化

- MITRE ATT&CKのようなフレームワークを用いた脅威モデリングと可視化

- クラウド特有の設定ミス対策(SCP/IAM最小権限設計)

📚 参考リンク