目次

- 構成イメージ

- 事前確認・注意事項

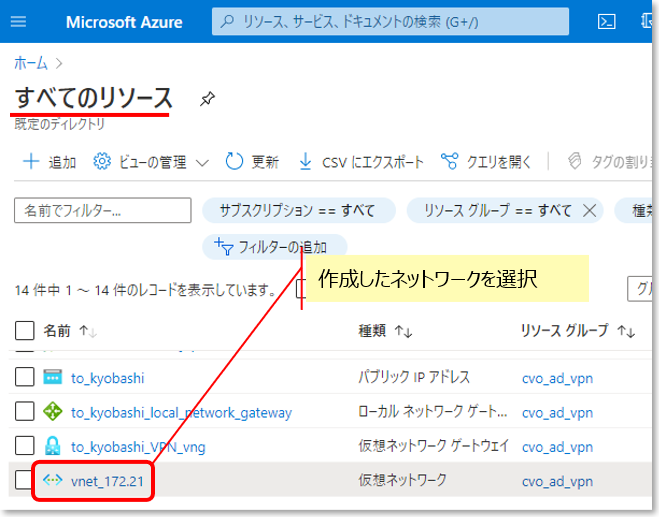

- Azureのネットワーク作成

- パブリックIPアドレスの作成

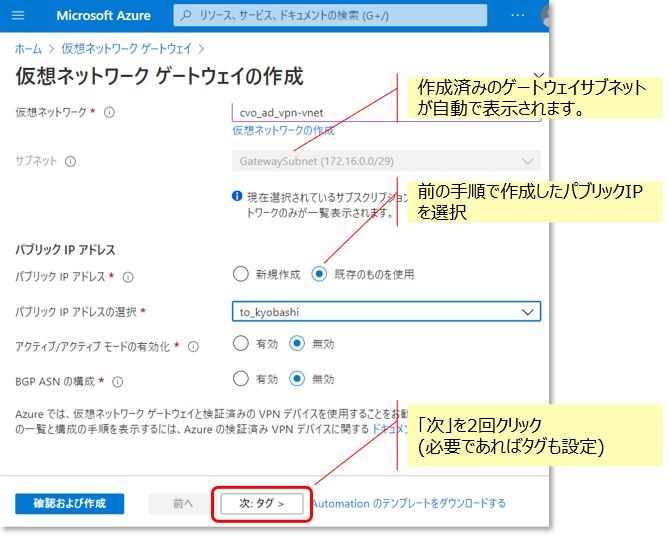

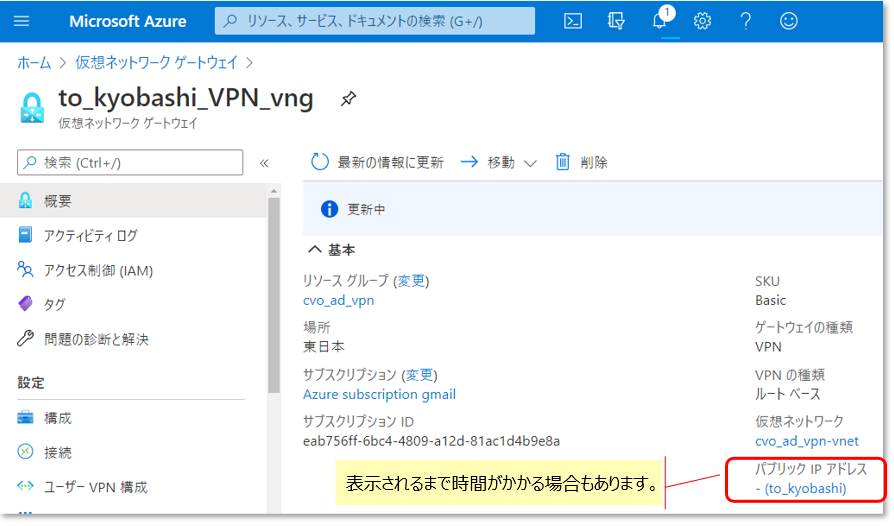

- 仮想ネットワークゲートウェイの作成

- ローカルネットワークゲートウェイ作成

- オンプレ側ルータ設定

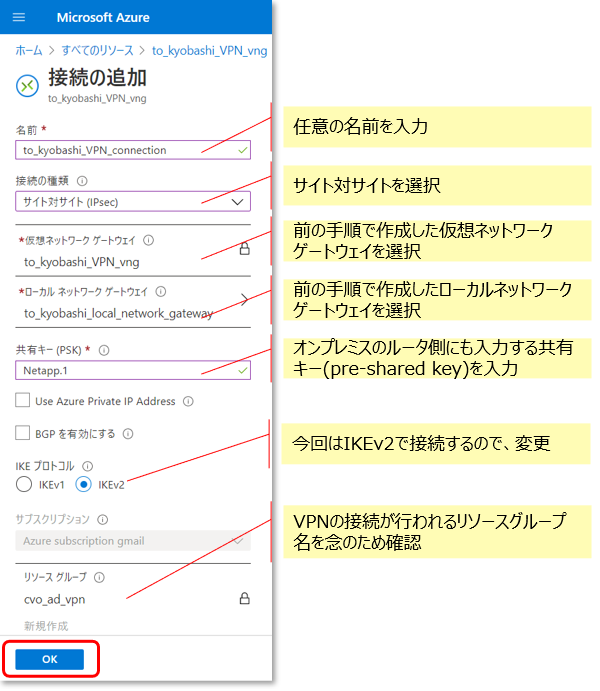

- VPNコネクションの作成

- トラブルシュート

- ハイブリッド・マルチクラウド検証ラボの紹介

1. 構成イメージ

以下のように、オンプレが192.168.70.0/24、クラウド側が172.16.0.0/16という環境を作る際のAzure側の環境構築手順を記載します。

VPNはP2SではなくS2Sで接続します。

Azureのマニュアルを読むのが面倒時間がない人向けに、このブログだけで完結できるようになっています。

(情報が不足していたり、間違っていたらコメントをください。修正します。)

- Azureのマニュアル

https://docs.microsoft.com/en-us/azure/vpn-gateway/vpn-gateway-about-vpngateways

https://docs.microsoft.com/en-us/azure/vpn-gateway/vpn-gateway-vpn-faq

2. 事前確認・注意事項

- ネットワーク設計

- (当たり前ですが)オンプレとAzureそれぞれサブネットがかぶらないようにネットワークを割り当てましょう。

- VPN接続用の共通パスワードの準備

- pre-shared-keyを決めましょう。任意の文字列をルータとAzureに設定します。

- グローバルIPの確認

- 事前にグローバルIPを確認しましょう。(オンプレミス、Azureともに)

- Azure側は手動でパブリックIPを作成するので、その時にメモします。

- 接続する回線速度の検討

- オンプレミス側で加入している通信回線の回線速度とは別に、Azure側で受け入れられる回線速度を指定する必要があります。AzureのUIでVPNの仮想ネットワークゲートウェイを作成する画面(後述)で「SKU」を選ぶことで、回線速度上限と価格が決まります。オンプレ側に引いた回線とのバランスを考えてSKUを選択しましょう。

- 2020年10月時点ではAzureの無料サブスクリプションを使っているとBasicを選択不可なため、高価で高速な回線しか契約できません。Azureサポートに連絡して無料サブスクリプションの特典(残金)を放棄して、有償サブスクリプションに変更するとBasicを選べるようになります。

- オンプレミス側で加入している通信回線の回線速度とは別に、Azure側で受け入れられる回線速度を指定する必要があります。AzureのUIでVPNの仮想ネットワークゲートウェイを作成する画面(後述)で「SKU」を選ぶことで、回線速度上限と価格が決まります。オンプレ側に引いた回線とのバランスを考えてSKUを選択しましょう。

3. Azureのネットワーク作成

172.16.0.0/16の仮想ネットワークを作成し、その中に以下のサブネットを作成します。

・サブネット 172.16.1.0/24

・ゲートウェイサブネット 172.16.255.0/29

※以降の画面キャプチャは第2オクテットが172.21.0.0となっていますが、172.16.0.0に読み替えてください。

4. パブリックIPアドレスの作成

5. 仮想ネットワークゲートウェイの作成

6. ローカルネットワークゲートウェイ作成

7. オンプレ側ルータ設定

ルーターの設定サンプルが公開されているので、それを活用します。

Yamaha RTX1210の場合、以下を利用しました。

https://network.yamaha.com/setting/router_firewall/cloud/microsoft_azure/

Azure側のパブリックIPをルータに設定するので、Azureの「仮想ネットワークゲートウェイ」に動的に割り当てられるグローバルIPをメモしておく必要があります。

8. VPNコネクションの作成

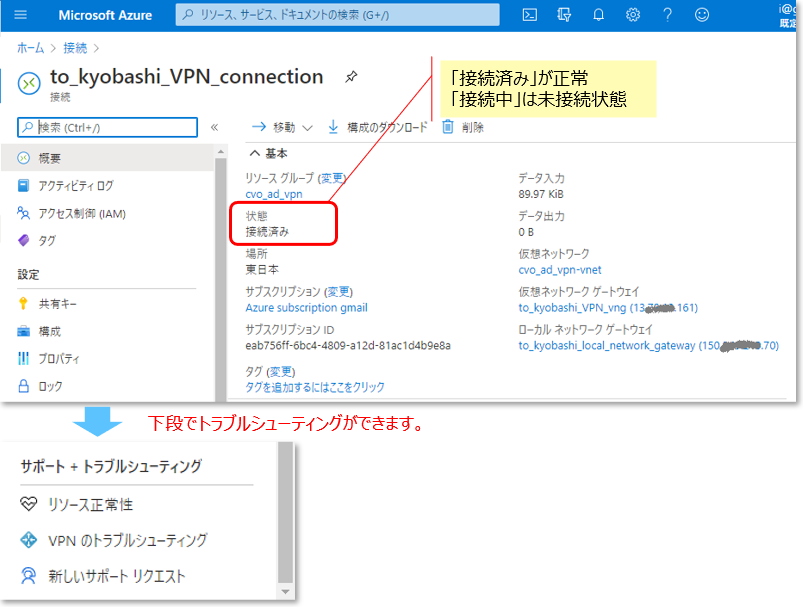

9. トラブルシュート

# show ipsec sa

Total: isakmp:2 send:2 recv:2

sa sgw isakmp connection dir life[s] remote-id

----------------------------------------------------------------------------

1 2 - ike - 26645 20.**.**.123

2 1 - ike - 28561 20.***.***.171

3 2 1 tun[0002]esp send 24845 20.**.**.123

4 2 1 tun[0002]esp recv 24845 20.**.***.123

6 1 2 tun[0001]esp send 26761 20.***.***.171

7 1 2 tun[0001]esp recv 26761 20.***.***.171

# show ipsec sa <数字>

SA[1] Status: Establised Duration: 28774s

Protocol: IKEv2

Local Host: 192.168.70.254:4500

Remote Host: 20.**.**.123:4500

Encryption Algorithm : AES256_CBC PRF : HMAC_SHA1

Authentication Algorithm: HMAC_SHA1_96 DH Group: MODP_1024

SPI: 5d c2 7f b1 87 a4 3b 06 67 b7 9f 75 88 83 1d ce

Key: ** ** ** ** ** (confidential) ** ** ** ** **

10. ハイブリッド・マルチクラウド検証ラボの紹介

どなたでも利用できるラボ環境があります。

ご興味のある方はNetApp担当営業、もしくはNetAppパートナーまでお問い合わせください。