はじめに

Defender for Serversは、AzureのセキュリティサービスであるDefender for Cloudの機能として提供されるサーバー保護のソリューションです。本記事では、Defender for Serversの有効化とEicarによる動作テストについてまとめます。

Defender for Serversとは

Defender for Cloudとの関係性

Defender for Cloudとは、CNAPP(Cloud Native Application Protection Platform)ソリューションで、マルチクラウド環境を保護するための様々な機能を提供します。

Defender for Cloudでは、CSPM、CWPPなどのクラウドセキュリティの機能を有していますが、その中でもCWPPの一部としてサーバーの保護機能を提供するのが、Defender for Serversとなります。

CWPP(Cloud Workload Protection Platform)は、クラウドのワークロードを保護するための機能やプラットフォームのことを指します。ワークロードの定義は製品やサービスによって微妙に違うことがありますが、基本的には仮想マシン、コンテナ、サーバレス関数を指すことが多いです。Defender for Cloudでは、ストレージやデータベースの保護もCWPPの機能と位置づけられており、一部機能についてはオンプレミスも対象となります。

https://learn.microsoft.com/ja-jp/azure/defender-for-cloud/defender-for-cloud-introduction#cloud-workload-protection-platform-cwpp

Defender for Serversのプラン

Defender for Serversでは、2つのプラン(P1とP2)が提供されます。P1はエントリレベルのプランとして位置づけられており、Defender for Endpointとの統合によって提供されるEDRがコア機能となります。P2はP1に加えてより高度なセキュリティ機能を提供します。各プランで提供される機能については、以下をご参照ください。

Defender for Endpoint統合

Defender for Serversを有効にすると、Defender for Endpoint統合が既定で有効になり、Defender for Endpointエージェントが自動でデプロイされます。(=Azure VMやAzure Arc対応サーバーに自動でデプロイされます)

そのため、実際にDefender for Serversの利用を検討する場合、保護したいVMがDefender for Endpointに対応しているかを事前に確認する必要があります。オンプレのVMを保護する場合は、対象のマシンをAzure Arc対応サーバーにします。詳細な前提条件については、上記の公式ドキュメントをご参照ください。

また、エンドポイントのセキュリティ設定についてはDefenderポータル側で実施する必要があるため、こちらの設計も考慮する必要があります。

Defender for Serversでは、プランに限らずMicrosoft Defender for Endpointプラン2の機能が利用できます。

https://learn.microsoft.com/ja-jp/azure/defender-for-cloud/faq-defender-for-servers#defender-for-endpoint--

Defender for Serversの有効化

Defender for Serversは、Defender for Cloudの画面から設定を有効化します。

設定手順

Defender for Cloud > [管理] > [環境設定]から、Defender for Serversを有効にしたいサブスクリプションの右側の点をクリックし、[設定の編集]を選択します。

Defenderプランの画面から有効にするプランを選択します。今回はDefender for Serversを有効にしたいので、[サーバー]プランを[オン]にします。

必要に応じてプランを変更します。今回はプラン1で有効にしたいので、[プランの変更]をクリックします。

プランを変更して、[確認]をクリックします。

続いて、有効にする機能を確認します。監視対象の[設定]をクリックします。

有効にする機能を[オン]にします。デフォルトで、Endpoint Protectionは[オン]になっていました。これによって、自動でDefender for Endpointがオンボードされ、EDR機能が利用できます。今回は、残りの機能もすべて[オン]にします。なお、今回はプラン1を選んでいるため、プラン2の機能については設定ができないようになっています。

設定が完了したら[保存]をクリックします。正常に設定が完了すると、右上にメッセージが表示されます。

Defender for Endpointのオンボード確認

Defender for Serversを有効にしたので、対象のサーバーがDefender for Endpointにオンボードされているはずです。正常にオンボードできていれば、対象のサーバーがDefenderポータルに表示されます。私の環境では、Azure Arc化したWindows Server 2022、Rocky Linux9.5(Hyper-Vで動作)が検出されることを確認できました。

Defender for Serversを有効にしてからオンボードされるまでには時間がかかります。私の環境では、オンボードが完了するまでに20分ほどかかりました。また、Defender for Serversが有効になっている状態であれば、後から追加されたVMやAzure Arc対応サーバーも自動でオンボードされます。

Defender for Endpointエージェントのインストール確認

Defender for Endpointエージェントのインストール状況について、Azureポータル、OS側から確認できます。

Azureポータルから確認(Azure VM)

Azure VMの場合、エージェントがインストールされていれば、[拡張機能とアプリケーション]に「MDE.Windows」、または「MDE.Linux」が表示されます。

Windows

Linux

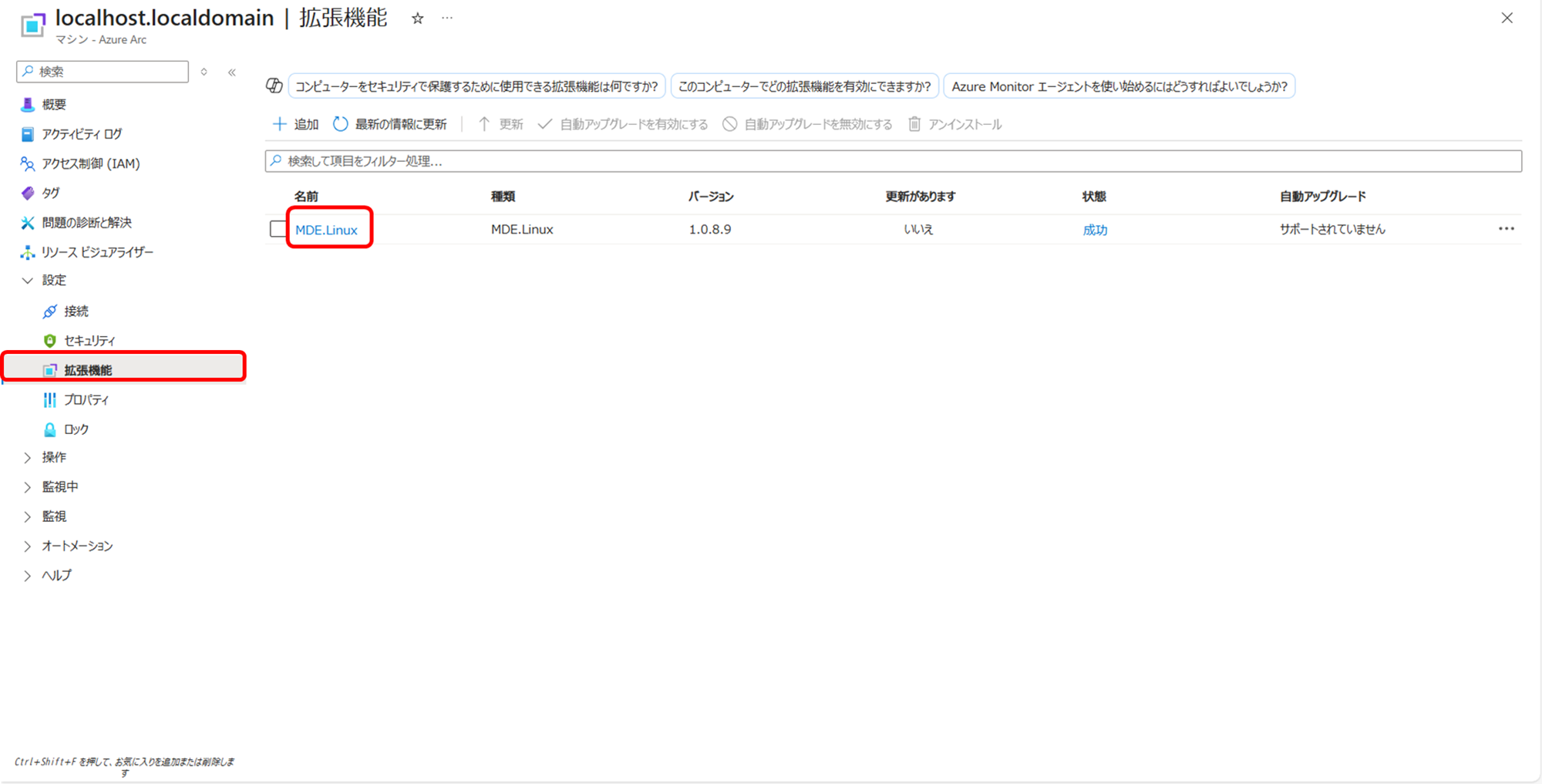

Azureポータルから確認(Azure Arc対応サーバー)

Azure Arc対応サーバーも同様です。[拡張機能]にてエージェントのインストールを確認します。

Windows

Linux

Azure Arcのマシン一覧から確認することもできます。

OSから確認

OSからは、コマンドを実行することで確認します。

Windows

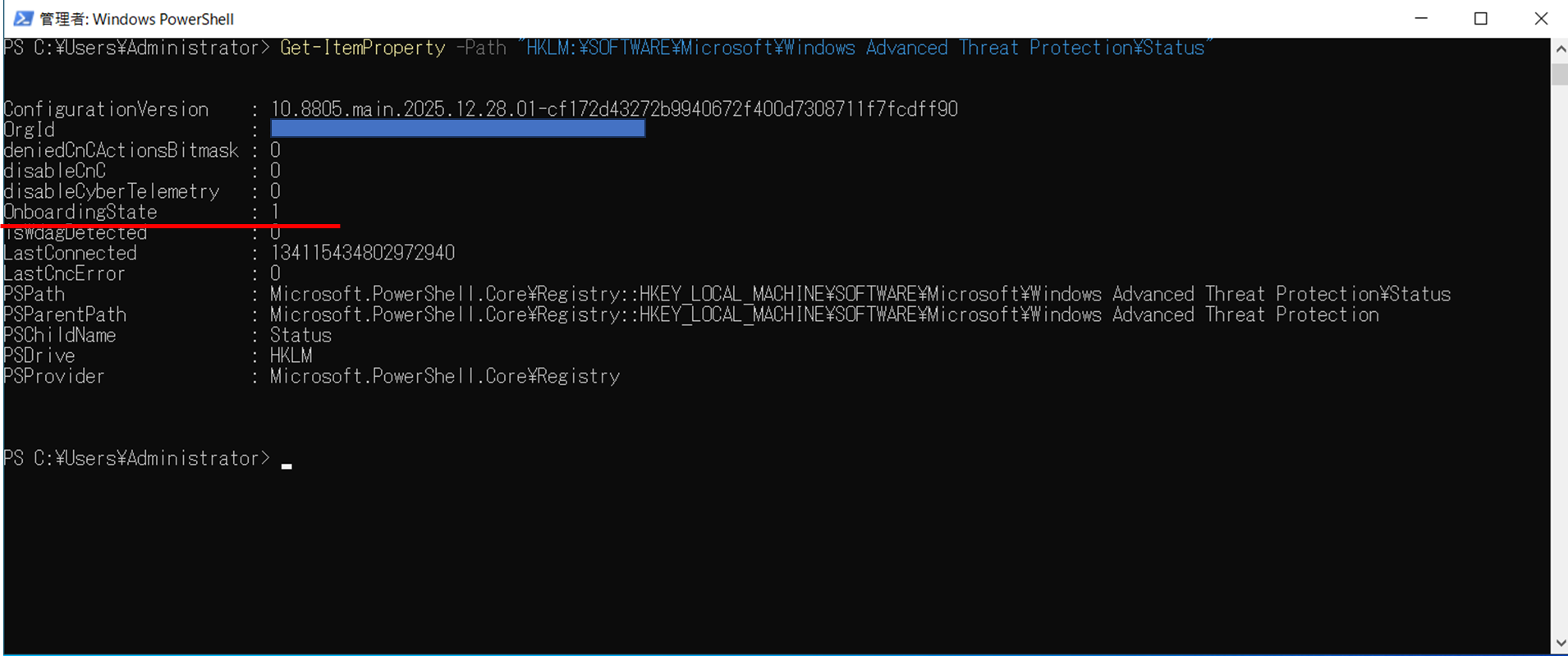

下記のコマンドをPowerShellで実行します。(当然、レジストリを直接確認しても問題ありません)

Get-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows Advanced Threat Protection\Status"

OnboardingStateが「1」になっていればOKです。

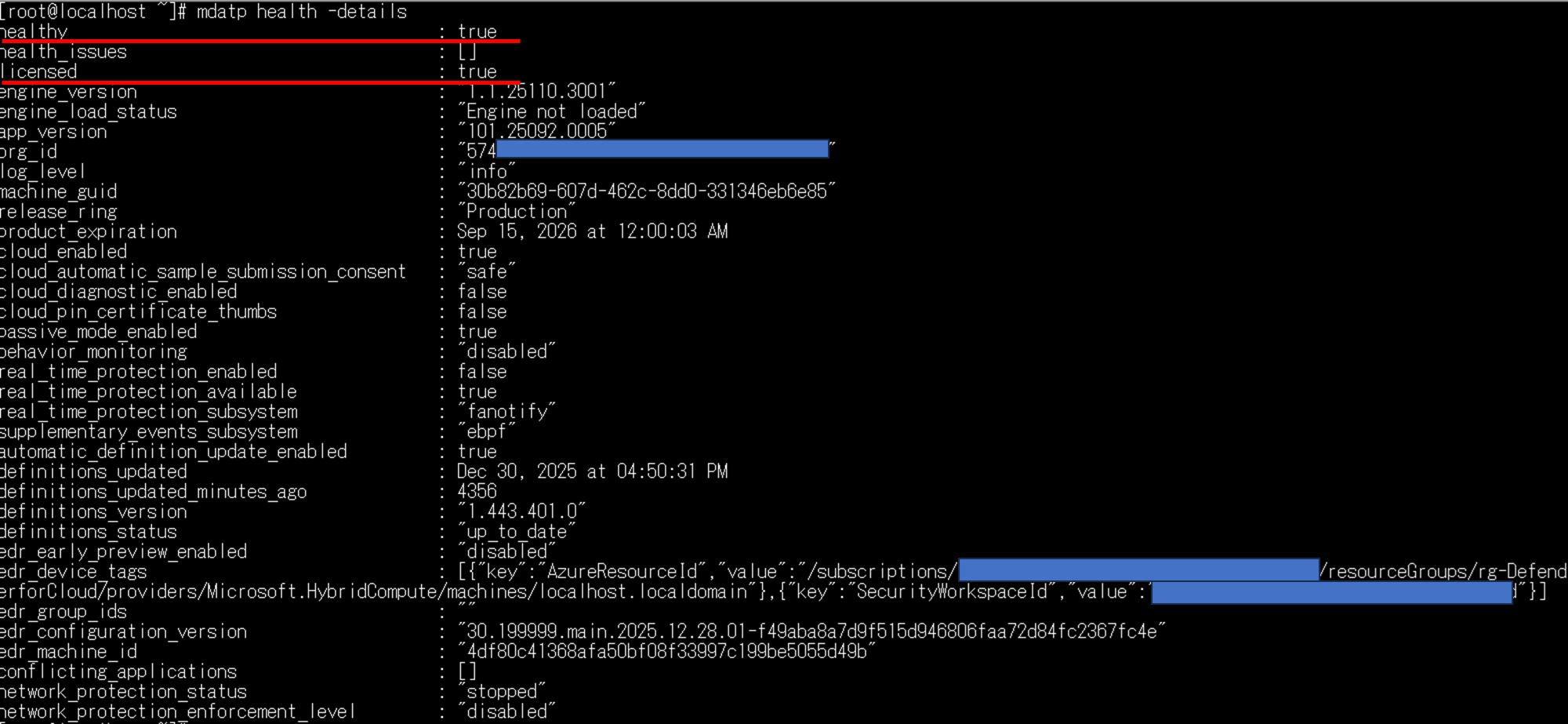

Linux

下記コマンドを実行します。

mdatp health -details

[healthy]と[licensed]が「true」になっていることを確認します。

動作確認

公式ドキュメントにて、各機能のデモシナリオが公開されています。本ドキュメントをもとに、Eicarによるマルウェアの検出テストを試してみます。

マルウェアの検出テスト

Windows、Linuxともに定番のEicarファイルにてテストを行います。マルウェア検出には、リアルタイム保護が有効になっている必要があります。

Windows

ブラウザから、Eicarのダウンロードを試みます。Windows Defenderウイルス対策の機能によってファイルが削除されることを確認します。

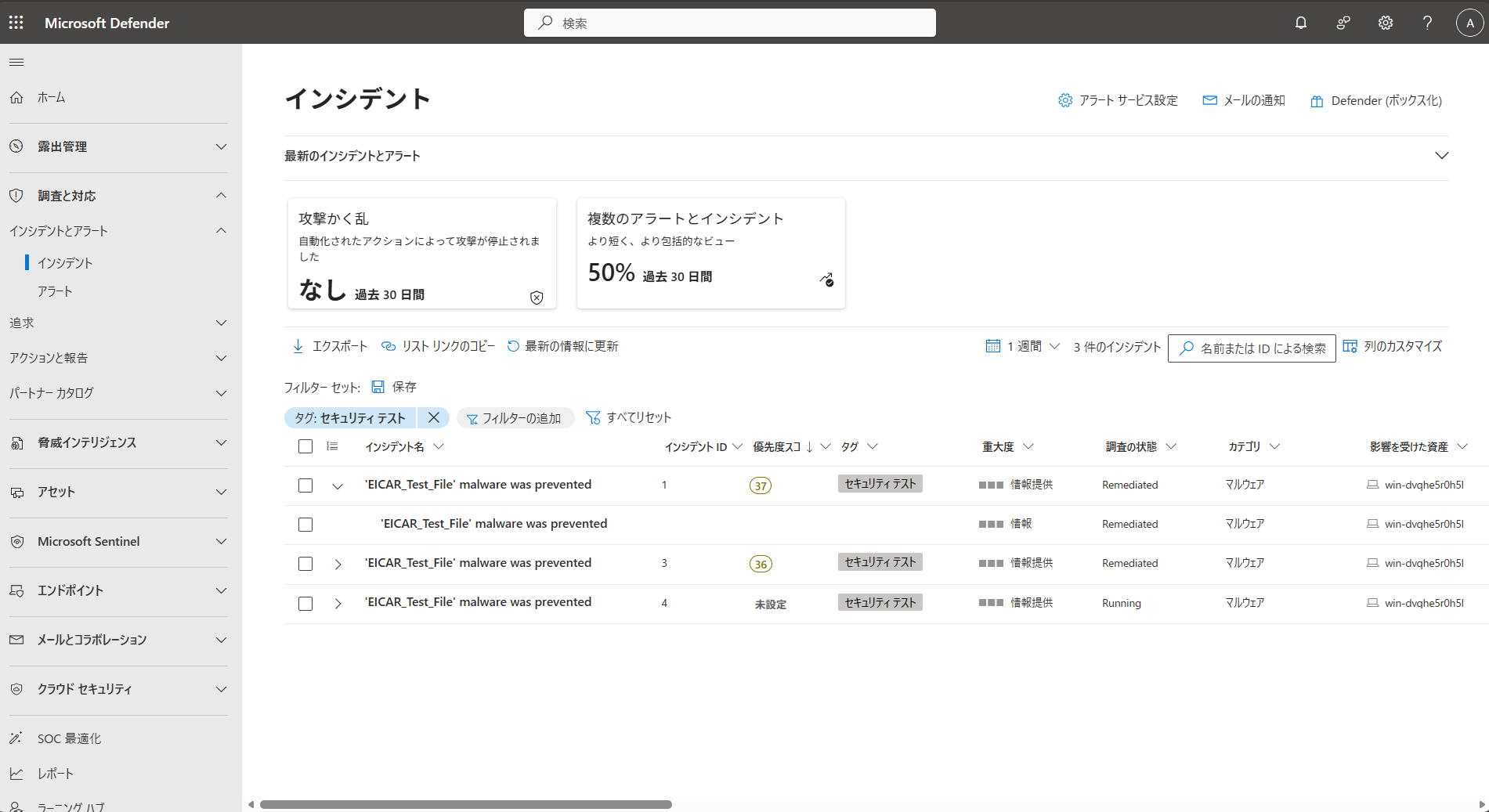

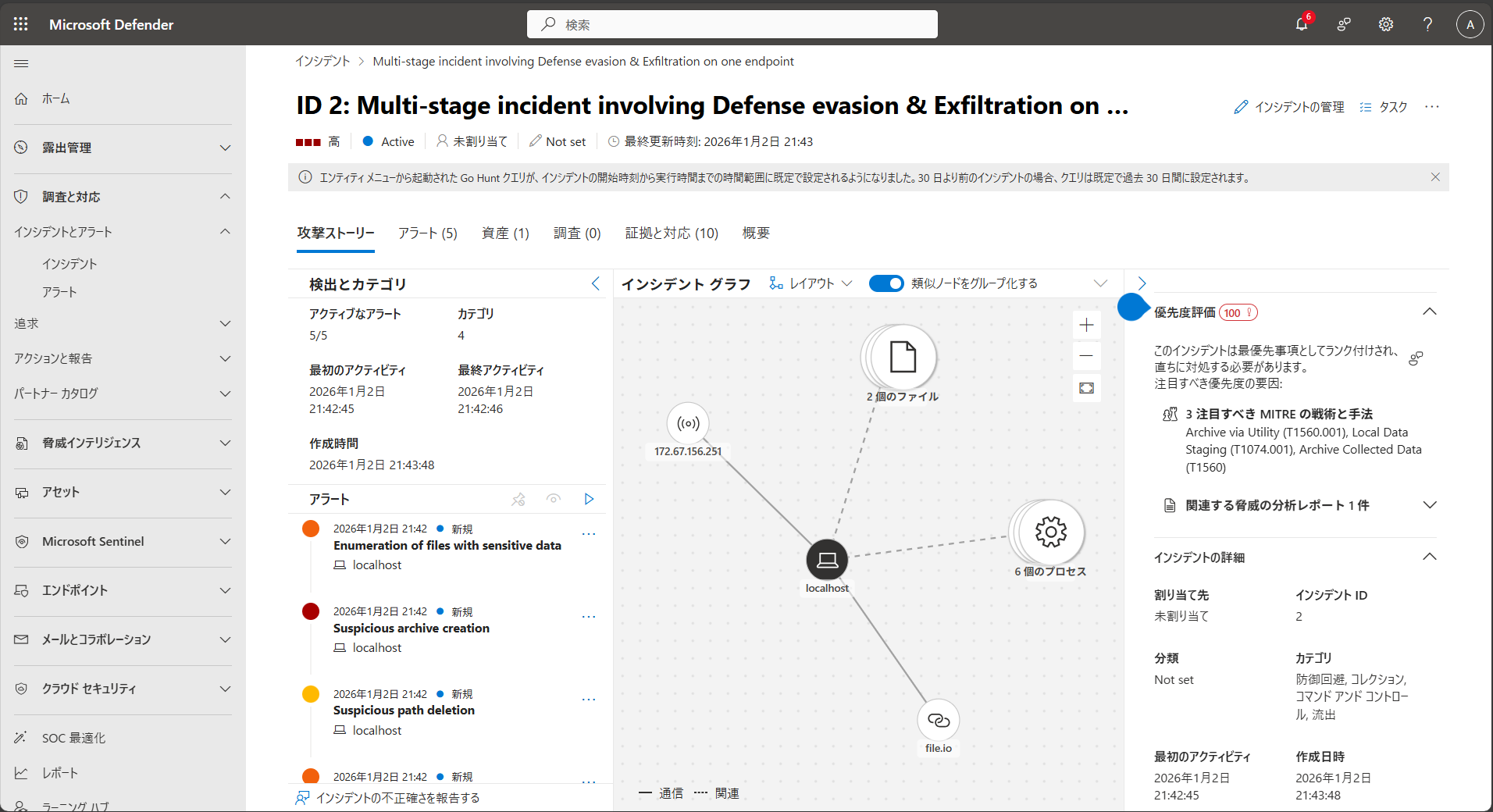

Defenderポータルにおいても、インシデント・アラートを確認することができます。

Windows10,11、および、Windows Server 2016 以降では、既定でMicrosoft Defender ウイルス対策(MDAV)がインストールされています。Defender for Endpointでは、MDAVと連携して様々な保護機能を提供します。いわゆるEPPに該当する機能はMDAVによって提供されています。なお、Linuxではオンボード時にインストールされるエージェント(mdatp)がEDRとEPPに該当する機能の両方を担います。

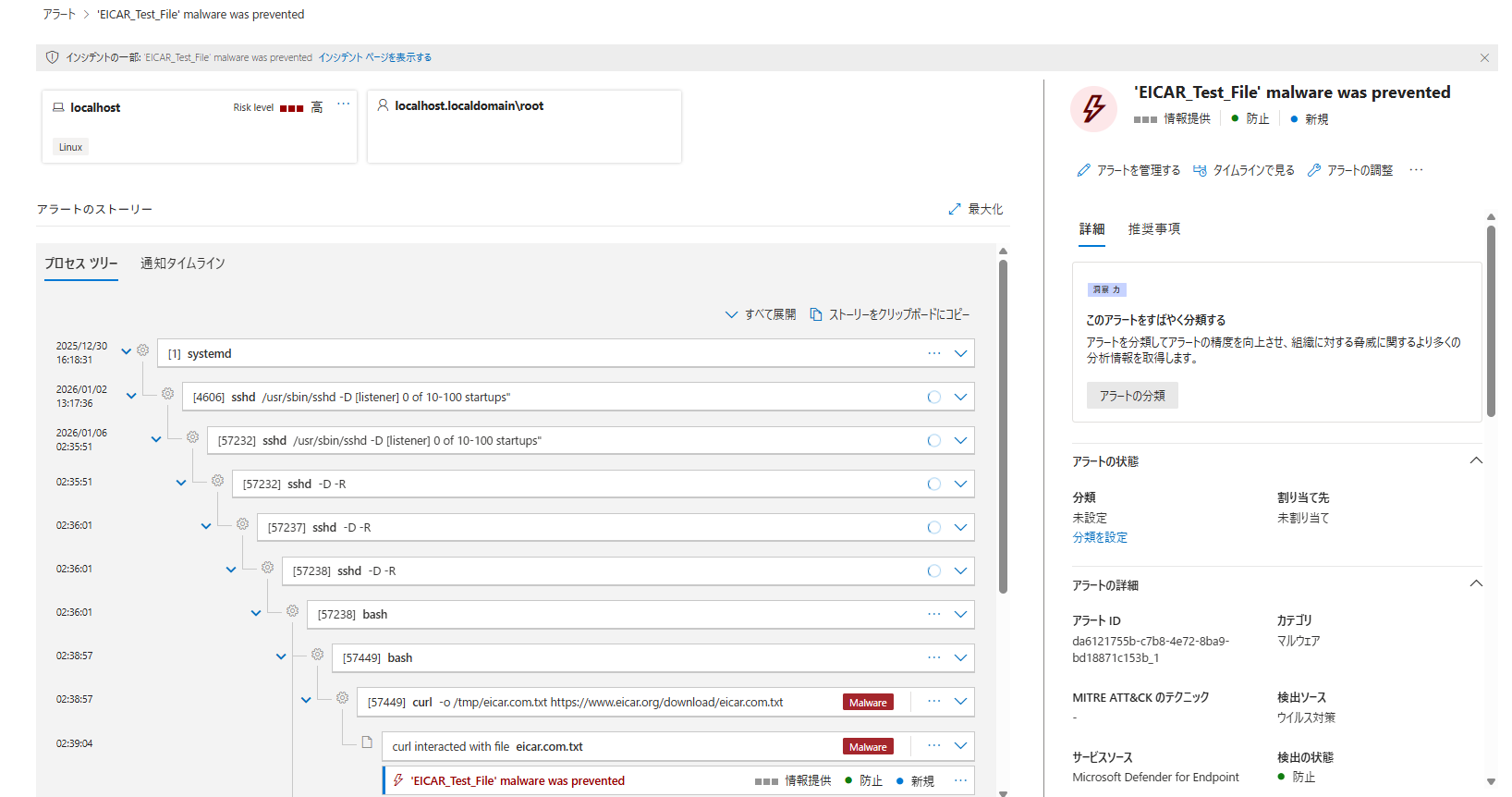

Linux

下記順番に実行していきます。

リアルタイム保護が有効になっていることを確認します。出力が"true"になればOKです。

mdatp health --field real_time_protection_enabled

有効になっていない場合は下記のコマンドで有効にします。(構成プロファイルやIntune経由で設定することも可能です)

mdatp config real-time-protection --value enabled

EICAR テストファイルをダウンロードします。

curl -o eicar.com.txt https://secure.eicar.org/eicar.com.txt

ファイルが検疫されていることを確認します。

mdatp threat list

Windowsと同様にDefenderポータルにて、インシデント・アラートが検出されます。

(おまけ)LinuxでのEDR検出テスト

LinuxでのEDR検出テストを行います。いくつか前提条件があるので確認しておきましょう。

※Windowsでは公式ドキュメントの手順でインシデント・アラートが検出されなかったため、おまけとしています

Linux

下記順番に実行していきます。

スクリプトファイルをダウンロードするためのディレクトリを作成します。

mkdir ~/Downloads

Linuxサーバーにスクリプトファイルをダウンロードします。

curl -o ~/Downloads/MDE-Linux-EDR-DIY.zip -L https://aka.ms/MDE-Linux-EDR-DIY

zipファイルを解凍します。

unzip ~/Downloads/MDE-Linux-EDR-DIY.zip

スクリプトの実行権限を付与します。

chmod +x ./mde_linux_edr_diy.sh

スクリプトを実行します。

./mde_linux_edr_diy.sh

Defenderポータルにて、インシデント・アラートが検出されます。

まとめ

最初はDefender for ServersとDefender for Endpointの違いがわからず混乱しましたが、調べてみるとDefender for ServersにDefender for Endpointが内包されているということでした。イメージとしては、Defender for EndpointをCWPPのコア機能として、Defender for Cloudに統合したものと考えると良さそうです。(プラン1については、ほとんどの機能がDefender for Endpointですね)

既存でDefender for Endpointを利用している場合に、EDRをサーバーにも導入したいといった要望にフィットしそうです。