はじめに

昨年、10数年ぶりに出向先から自社へと戻ることになり、これまで広く浅く従事していた環境から、部門ごとに専門化された情報系システムの保守運用へとシフト。そんな中、ふとWindowsやActive Directoryに目を向けるようになり、セキュリティの奥深さに気付き始めたのも事実。TLPTレポートやMITRE ATT&CKに触れるうちに、「あれ?もっと深く学べる場所はないのか?」と探していると、SNSでセキュリティ系を呟きをしている人たちから自然に辿り着いたのが『大和セキュリティ』。

待ってました!申し込んだ!うおおおお

— ニキヌス (@nikinusu) January 14, 2025

2025年 TMCIT × 大和セキュリティ DFIR忍者チャレンジ (2月22-24日) https://t.co/yDVSZ36711 #yamasec

その時点では、「うじうじしても始まらねーだろ」と、導かれるまま参加申し込みしてしまったわけです。

1日目:CTFの始動と「和の心」を感じた瞬間

午前のセッション

最初の出会いは、主催者の田中ザックさん。彼はまるで「和の心を持ったブルーアイのサムライ」そのもの。初めにチーム編成の説明があり、なんと経験者が2割、初心者が8割という大雑把な見込みだったが、自己紹介タイムで気づいたのは、実はみんながセキュリティ部門で働いている現実。自分以外はそうそうたる顔ぶれで、思わず「はあ、、おれはテキトーにエンジニアやって、テキトーに稼いで、」と内心ビビった次第。

そして、チーム編成のネタは、なんとドラゴンボールやナルトのキャラで分けるというオモロいルール。奈良シカマル推しであった自分は、同じ推し同志なら必ず通じるところがあると信じて、逃げずに参加する決意を固めました。

「このまま逃げて、筋を通さねェまま生きてくような…そういうめんどくせー生き方もしたくねーんすよ」

CTF開始の体験

CTFは昼食後の13時スタート。主催者からの懇切丁寧な説明はあったものの、単語と単語はわかるけれど、具体的に「どうやってフォレンジック調査に活かすのか?」というイメージがなかなか掴めず、まるで「ナルトの螺旋丸のように、何かが回っている…けど、どこに当たるんだ?」といった感じ。結果、リーダーは前回参加経験のあるメンバーにお願いし、自分は黒子としてこっそり支援するスタイルを選択。

チーム内では、Google Workspaceを駆使して情報共有が始まり、タスクボードもあっという間に完備し、次々と資料が作成されていった。フォレンジック調査もサクサクと進みは1日目終了時点には暫定2位という好成績もあったが、CTFの課題に追われ、夜になってもslackは活発に動き続け、0時近くまで分析に没頭するハードなスタートを切りました。

2日目:CTFの逆襲と特別講演、そして懇親会で盛り上がる

CTFと順位のアップダウン

2日目もCTFが続行。前日の暫定2位から一転、他チームの速攻解答に押され、順位は一気に最下位に転落。しかし、前夜の分析の成果が実を結び、午前中には順位を同列まで巻き上げることに成功。やっぱり、チームはシカマルのように冷静かつ効率的に動いてくれました。

発表レポートの作成

この日の午後、各メンバーが自律して動く中で発表レポートの作成が始まりました。

- 1名が大枠を作成

- 残りの3名がCTFやタイムラインの穴埋め

- さらに、もう1名がシナリオ調査の補佐役として頑張る

- 自分は1つの攻撃シナリオの記載担当

結局、それぞれ役割頑張る中、自分はシナリオ調査の補佐役としつつも時間ごとに各自の作業内容を見渡して進捗管理をするという出来ることで何とか貢献する、といった形で非力なれど無力にはならない程度に頑張ってみました。翌日の発表資料作成に向けた準備として、夜は0時まで手直し作業が続き、朝は6時前に起きるという、健全(?)な3連休になりました。

「戦略ってのはなぁ…そこにある戦力状況を確実につかみ最善策を練ることだ!!」

特別講演&会場ネットワークの裏側

2日目のハイライトは、特別講演と会場ネットワークの裏話。会場は東京都立産業技術高等専門学校。高専生が会場設営の裏側を熱く語り、光ファイバーの危ない取り回しや、ネットワーク機器とCTF会場の電源共用によるブレーカー落ちトラブルなど、まさに「実戦レベルのドキュメンタリー」でした。

インフラ担当としては、EVPN、BGP、IP unnamberd、MaaS、そして各種サーバをk8sで構成するという高度なテクノロジーに、ワクワクせずにはいられませんでした。

その後、特別講演は5本にわたり展開。

-

特別講演1:Beyond the Code: AI as the Vanguard of Malware Analysis(講演者:ぴんく殿)

LLMを用いたセキュリティ対策の実例や、CTF問題に対するAIの驚異的な活用事例が紹介され、まさに「未来はもうここにある!」という感覚に。 -

特別講演2:ETWをめぐる攻防(北原憲氏)

EDR/XDRの原理やその難しさが深堀され、セキュリティ対策の裏側に光が当たりました。

製品導入するときはざっくりした概念で理解していたものの、じっくり仕組みをとらえることで

いままでもやもやしていた各機能についてある程度高い視座で見えるようになったなと思いました。 -

特別講演3:CTI + Sigmaルールについて(石川朝久氏)

検知ルールをアジャイル開発に落とし込むという新たな視点を得られ、セキュリティの現場に新風を巻き起こす一端を垣間見ました。 -

特別講演4:Active Directoryハッキング ※よく見る脆弱性(ルスラン氏)

ADの脆弱性について、実践的かつ丁寧な解説が展開され、GMOイライエの記事を何度も読み返した思い出が蘇りました.

そして、懇親会では主催者の田中ザック氏やルスラン氏とのフランクな交流が実現。学校の会場という制約はあったものの、ADの裏話や深堀り情報を直接聴けたことは、まるでアニメで師匠から極意を授かる瞬間のようで、感慨深いひとときでした。

3日目:発表会と結果発表 ~焦りと充実の最終決戦~

発表について

3日目はいよいよ発表会の日。3日間の研修の成果が問われるこの日、最初から「絶対に優勝してやる!」という意気込みはなかったものの、発表の機会が与えられたこと自体が嬉しく、また、チーム全員で最後の仕上げに取り組んだ成果を出す場面でもありました。

発表順は10チーム中9番目という、まさに忍耐力を試される順番。正直、他のチームは派手な資料やネタ画像で笑いを狙う中、我々のシンプルな白紙資料(テンプレートを使って体裁整えるまで体力が持たず)で目立たず、ちょっと焦る気持ちもありました。しかし、各自が説明すべきポイントをしっかり伝え、全体としてとてもよい発表に仕上がりました。

私の担当は、最後の「再発防止策」と今回の学びをまとめた部分を担当。

個人的に、普段の業務で障害分析などの報告受けるときにいつももやもやしていた、「課題はあるけど何から手を付ければよいのかわからないといった課題の列挙」が嫌だったので、優先すべき課題などを資料にまとめて発表させてもらいました。

タイムラインの説明が当初予定よりもだいぶ過ぎていましたが、残り時間の中で伝えたいところだけ伝え、ざっくり説明を短縮することで時間通りに説明を終えることができ、「3日間やり切った!」という充実感を実感しました。

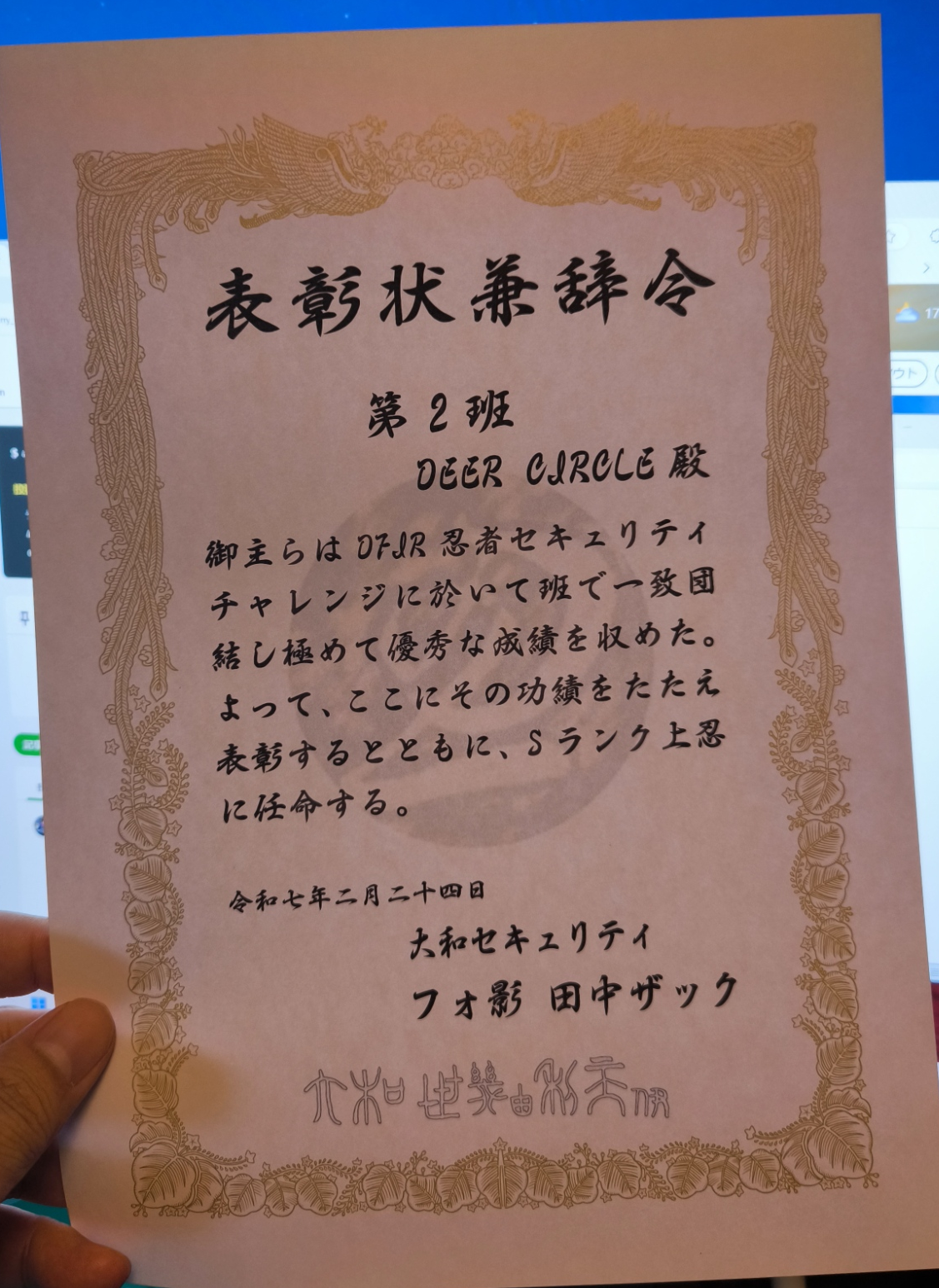

結果発表

発表の後には、さらに特別講演があり、今回学んだことをより深く実践に活かすためのヒントが数多く与えられました。そして、最後の結果発表。意外なことに、我々のチームは見事3位に輝いたのです。

最初は「場違い」と感じ、帰りたさすらあったこのイベントも、結局は評価に繋がっていたという、まさにアニメの逆転劇を彷彿とさせる展開。もちろん、この結果はひとえに優秀なメンバーのおかげであり、内心では「シカマルありがとー!」と感謝の気持ちでいっぱいでした。

終わりに

今回の大和セキュリティ3連休は、ただのCTFイベントではなく、セキュリティの奥深さ、チームワークの大切さ、そして何よりも「逃げたい気持ち」を乗り越えて成長するという貴重な体験となりました。

今回得た知識と経験を胸に、これからもさらなる挑戦を続けていきたいと思います!

「カッコイイ大人にならねーと!」