Windows -> Kali -> Target (VPN接続)

ネットワークシリーズの第一弾です。

HTB, TryHackMe,Offsec PGを実施していると、幾度となくKaliとWindowsを同時にターゲットサーバーにVPN接続したい場合があります。しかし、これらのサービスは、一つの端末からの接続に制限されています。またKaliとWindowsのVPNを毎時切り替えるのもつらいものがあります。今回は、VPN接続されたターゲットに、KaliをGWにして、Windowsから接続できる設定を解説します。

参考

https://www.youtube.com/watch?v=rfAmMQV_wss&t=2805s

https://www.youtube.com/watch?v=lxjAZELJ96Q&t=3430s

ネットワーク概要

Target (eth0):10.129.XX.XX/16

Kali (tun0): 10.10.14.XX/23

Kali (eth0): 10.0.0.108/24

Windows (eth0): 10.0.0.XX/24

Kali

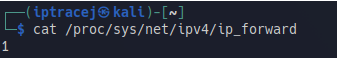

1. IPフォワード設定の確認。

cat /proc/sys/net/ipv4/ip_forward

sudo su

echo 1 > /proc/sys/net/ipv4/ip_forward

2. IPテーブルの作成 (tun0からeth0へのフォワード及びeth0からtun0へ)

Kali上でtun0からeth0とeth0からtun0のフォワードルールを作成。

sudo iptables -A FORWARD -i tun0 -o eth0 -m state --state RELATED,ESTABLISHED -j ACCEPT

sudo iptables -A FORWARD -i eth0 -o tun0 -j ACCEPT

3. IPテーブルの作成 (IPアドレスの変換- マスカレード)

Kaliに接続が来た時に10.0.0.0/24のIPアドレスをtun0のIPアドレスを変換。

sudo iptables -t nat -A POSTROUTING -s 10.0.0.0/24 -o tun0 -j MASQUERADE

説明によるとNATなので、接続が返ってきた時にもtun0から10.0.0.0/24に変換されます。

Windows

アドミン権限でコマンドプロンプトを起動します。

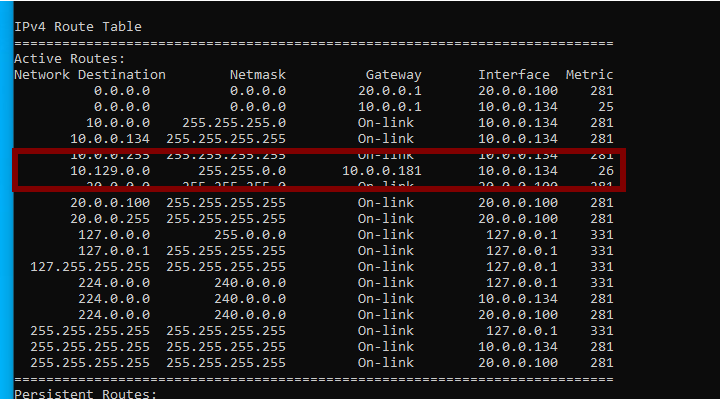

Routing Tableへの追加

10.129.0.0/16をルートに追加し、サブネットマスクとGWを設定します。GWはKaliのeth0のIPアドレスになります。

route add 10.129.0.0 mask 255.255.0.0 10.0.0.181

この時のIPアドレスは以下になります。

- VPN先 eth0 のIP address: 10.129.26.212/16

- Kali eth0のIP address: 10.0.0.181

この設定は、VPN先のサーバのIPアドレスによって変わります。

さて設定を確認しましょう。

route print

接続の確認

ping 10.129.26.212

ブラウザでの接続

HostsファイルやDNSを設定しましょう。

DNSではネットワークアダプターのプロパティを設定します。

DNSはVPN接続側のDNSサーバとグーグルのDNSサーバを設定しました。

VPN先へブラウザでの接続

今回はこれで終わりです。

次回は、この反対のTarget (VPN接続) -> Kali(Linux) -> www.exploit-data.comの設定です。

ハッピーハッキング!