FortigateでVXLAN

Fortigateを拠点間接続して接続する際の各種手法に関して、日本語の情報があまり見つからなかったので、わずかだが、シリーズ化することにした。なお、v7(おそらく)以上のFortigateについて取り扱う。

参考URL

いずれも本家サイトからの情報である。

拠点間接続時に同一ネットワークを実現

他のルーターでは、L2TPなどで実現することが多い。FortigateでもL2TPは使えるらしいが、VXLANの方がサンプル(ただし英語サイト)としてはよく見つかる。VXLANについては、「久しぶりにGNS3(その37:VXLAN)」でも取り上げたとおりである。

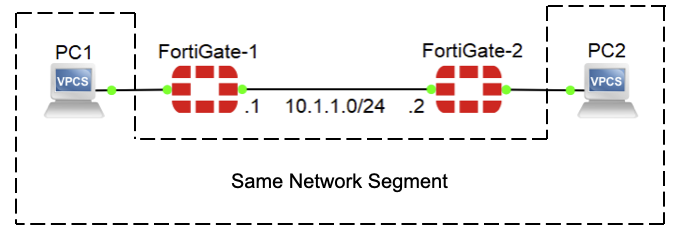

ネットワーク

単純である。2台のFortigateのWANを直結し、FortigateのLANにPCが接続されており、同一ネットワークに属する。

設定

左側のFortigate-1の設定のみ記載。

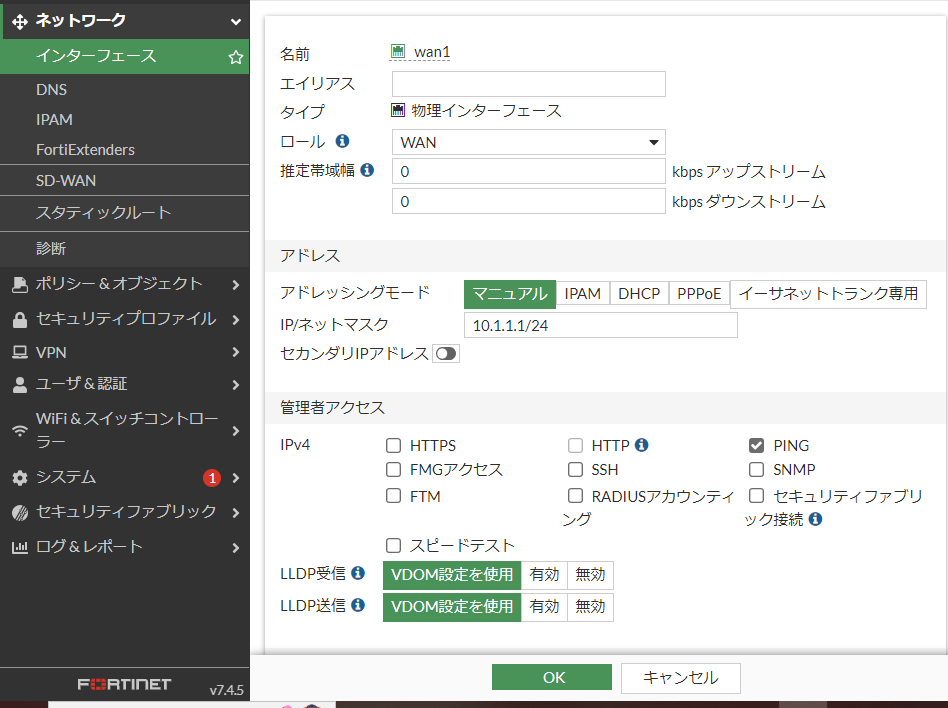

WAN

VXLAN

GUIでは設定できず、CLIによる設定が必要。最低限の設定は下記となる。

- VXLANの対象インターフェース

- VNI

- リモートIPアドレス

FG1 # config system vxlan

FG1 (vxlan) # show

config system vxlan

end

FG1 (vxlan) # edit vxlan1

new entry 'vxlan1' added

FG1 (vxlan1) # set interface wan1

FG1 (vxlan1) # set vni 10

FG1 (vxlan1) # set remote-ip 10.1.1.2

FG1 (vxlan1) # next

FG1 (vxlan) # show

config system vxlan

edit "vxlan1"

set interface "wan1"

set vni 10

set remote-ip "10.1.1.2"

next

end

FG1 (vxlan) #

ほぼ自明。

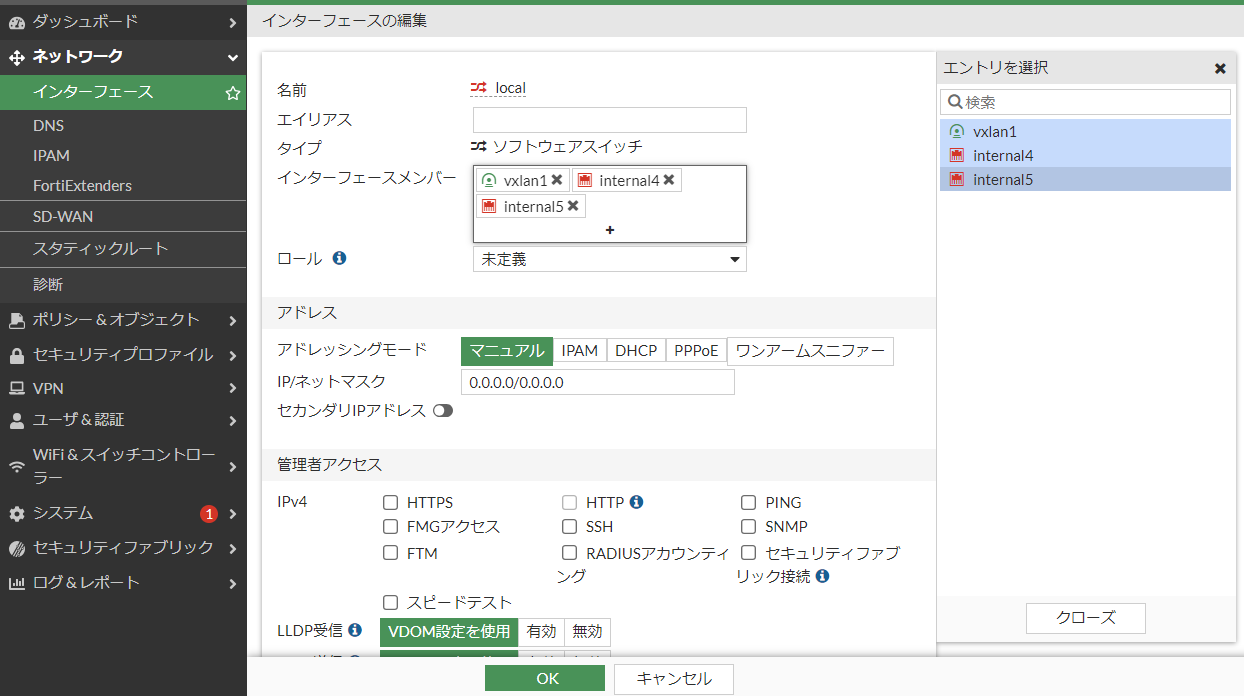

ソフトウェアスイッチ(ブリッジ)

作成したVXLANとInternal(ここではPort4および5)とをつなぐソフトウェアスイッチを作成する。要するに、ネットワークブリッジである。

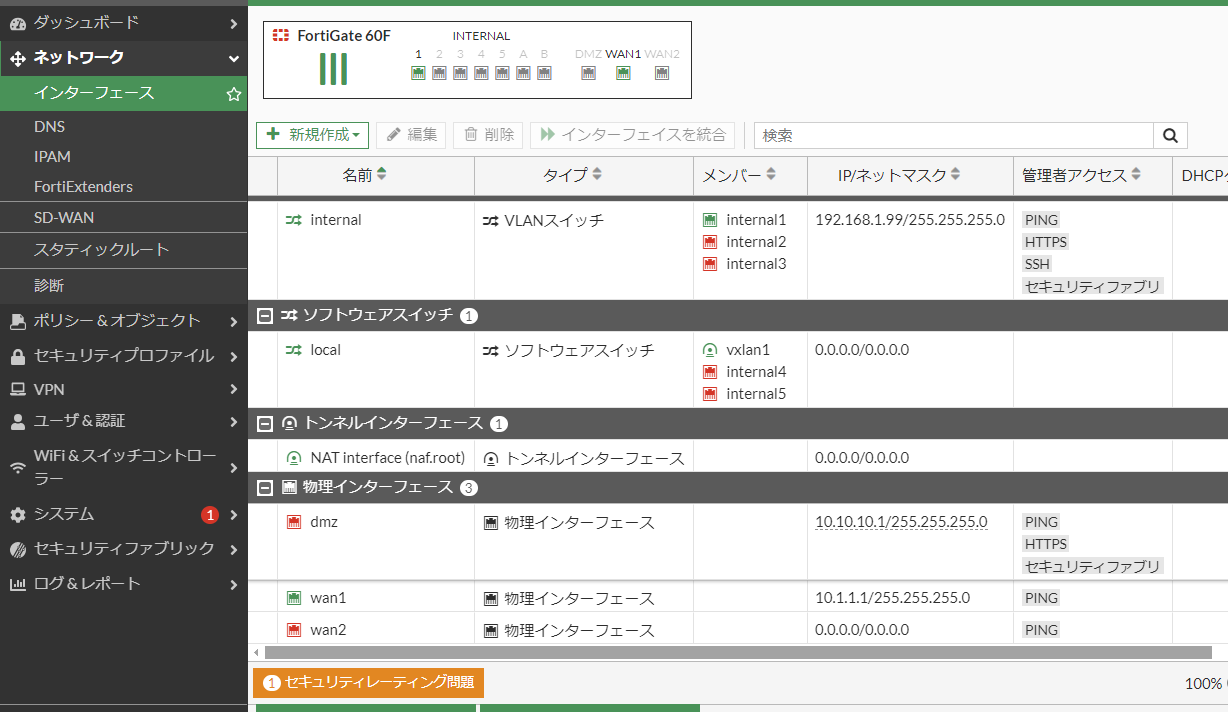

ネットワークインターフェース

最終的に作成されたネットワークインターフェースは下記となる。

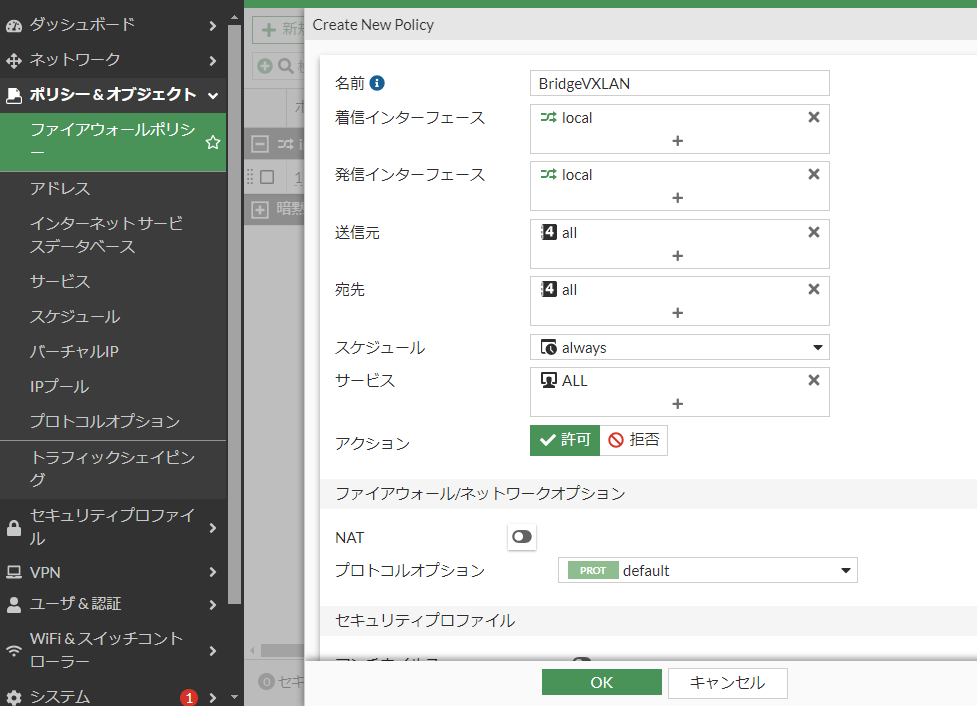

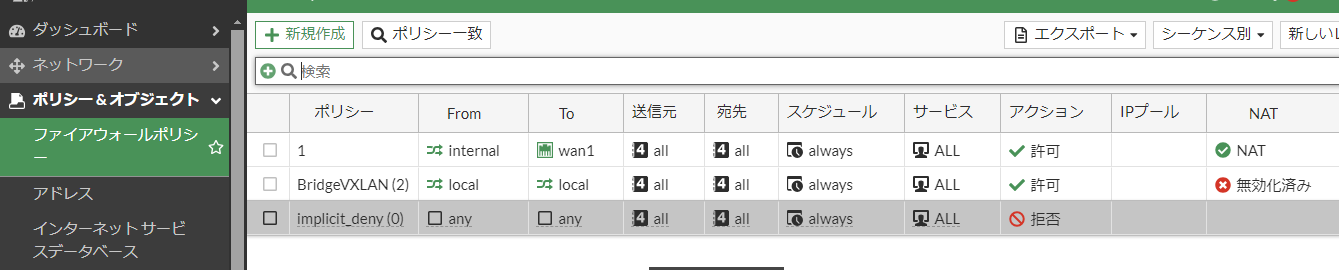

Firewall

Fortigate内外(WAN-LAN間)を通信させるためのFirewall設定が必要。作成したソフトウェアスイッチを、着信および発信インターフェースに指定する。

完成後は下記となる。

スタティックルート

ネットワークがシンプルなため、今回は設定不要。状況により設定が必要となる。

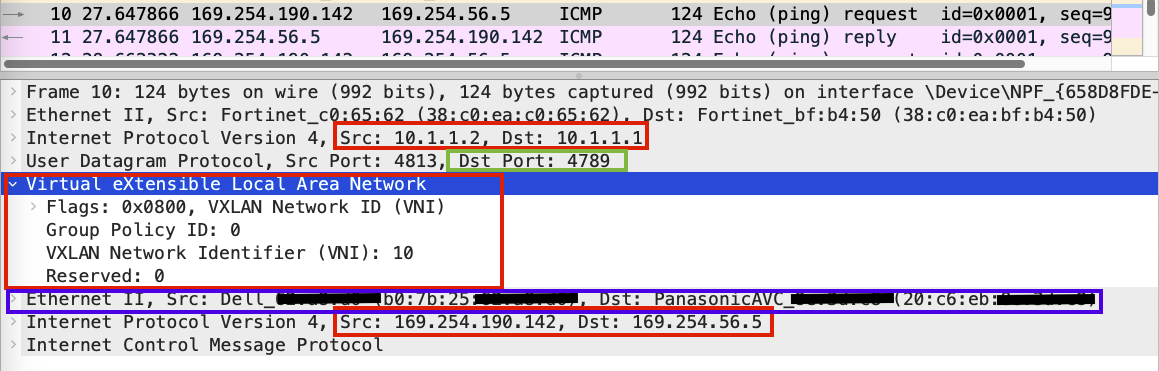

検証

末端PC間にて、pingを実行した時のFortigate間のWiresharkデータは下記となる。

外側のIPアドレス(10.1.1.1-2)のPayloadとして、VXLAN用のUDPパケット(ポート番号4789)が存在する。UDPのPayloadがVXLANであり、その中にEthernetフレームが含まれているのがわかる。

EOF