こんにちは

このガイドはGoogle VPCと外部ネットワークの間のCloud VPNを構成する方法を提供します。

準備しておくもの

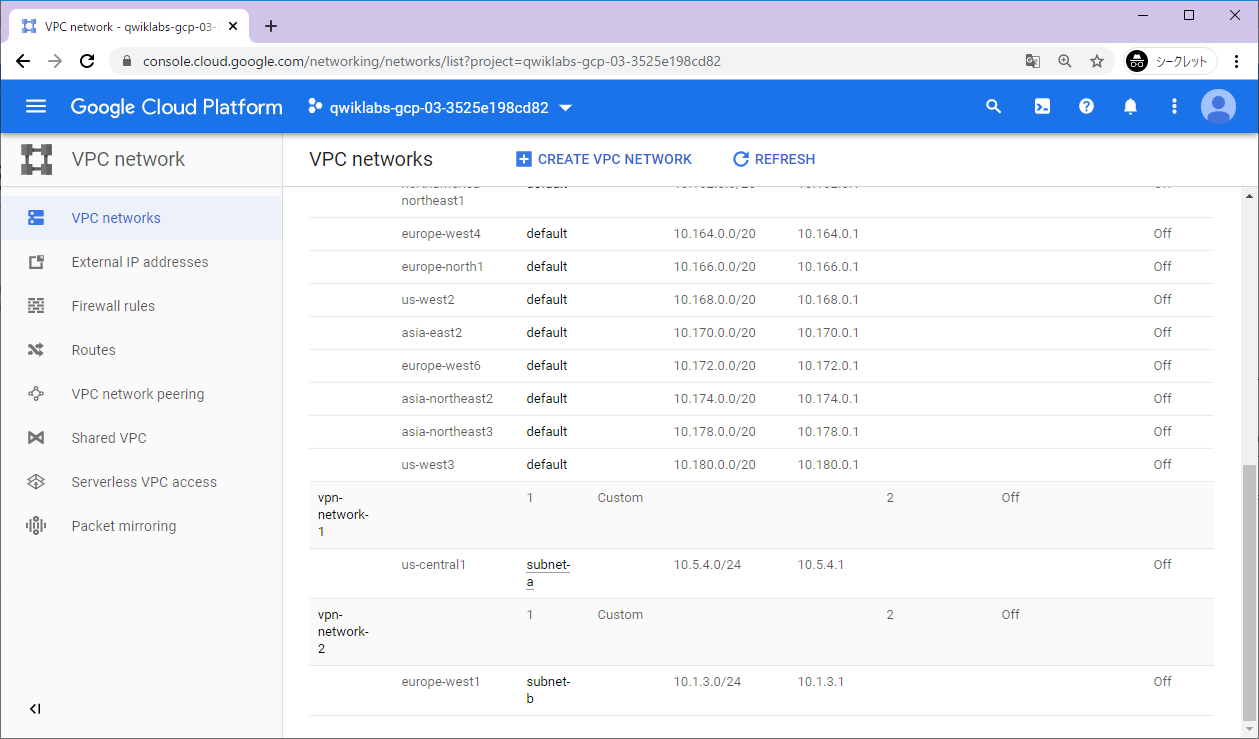

![]() VPC ネットワーク、別々のリージョンのサブネットで2つ作成します。

VPC ネットワーク、別々のリージョンのサブネットで2つ作成します。

| Property | Value 1 | Value 2 |

|---|---|---|

| Name | vpn-network-1 | vpn-network-2 |

| Region | us-central1 | europe-west1 |

| subnet name | subnet-a | subnet-b |

| IP address range | 10.5.4.0/24 | 10.1.3.0/24 |

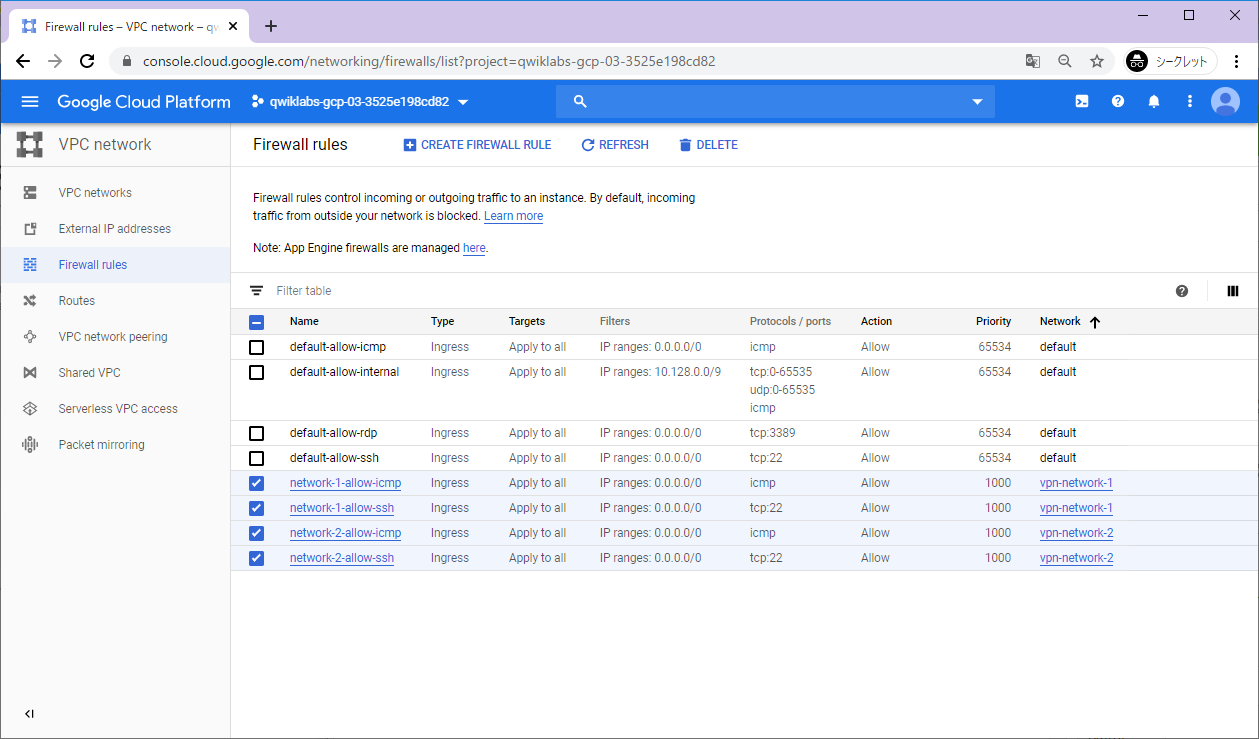

![]() ファイアウォールルール、2つ作成します。

ファイアウォールルール、2つ作成します。

これらのファイアウォールルールは、どこからでもSSHおよびICMPトラフィックを許可します。

| Property | Value 1 | Value 2 | Value 3 | Value 4 |

|---|---|---|---|---|

| Name | network-1-allow-ssh | network-2-allow-ssh | network-1-allow-icmp | network-2-allow-icmp |

| Network | vpn-network-1 | vpn-network-2 | vpn-network-1 | vpn-network-2 |

| Targets | All instances in the network | All instances in the network | All instances in the network | All instances in the network |

| Source filter | IP Ranges | IP Ranges | IP Ranges | IP Ranges |

| Source IP ranges | 0.0.0.0/0 | 0.0.0.0/0 | 0.0.0.0/0 | 0.0.0.0/0 |

| Protocols and ports | Specified protocols and ports | Specified protocols and ports | Specified protocols and ports | Specified protocols and ports |

| tcp | 22 | 22 | ||

| Other protocols | icmp | icmp |

![]() us-central1のvpn-network-1ネットワークとそのサブネットaに注意し てください。

us-central1のvpn-network-1ネットワークとそのサブネットaに注意し てください。

![]() europe-west1のvpn-network-2ネットワークとそのサブネットbに 注意してください。

europe-west1のvpn-network-2ネットワークとそのサブネットbに 注意してください。

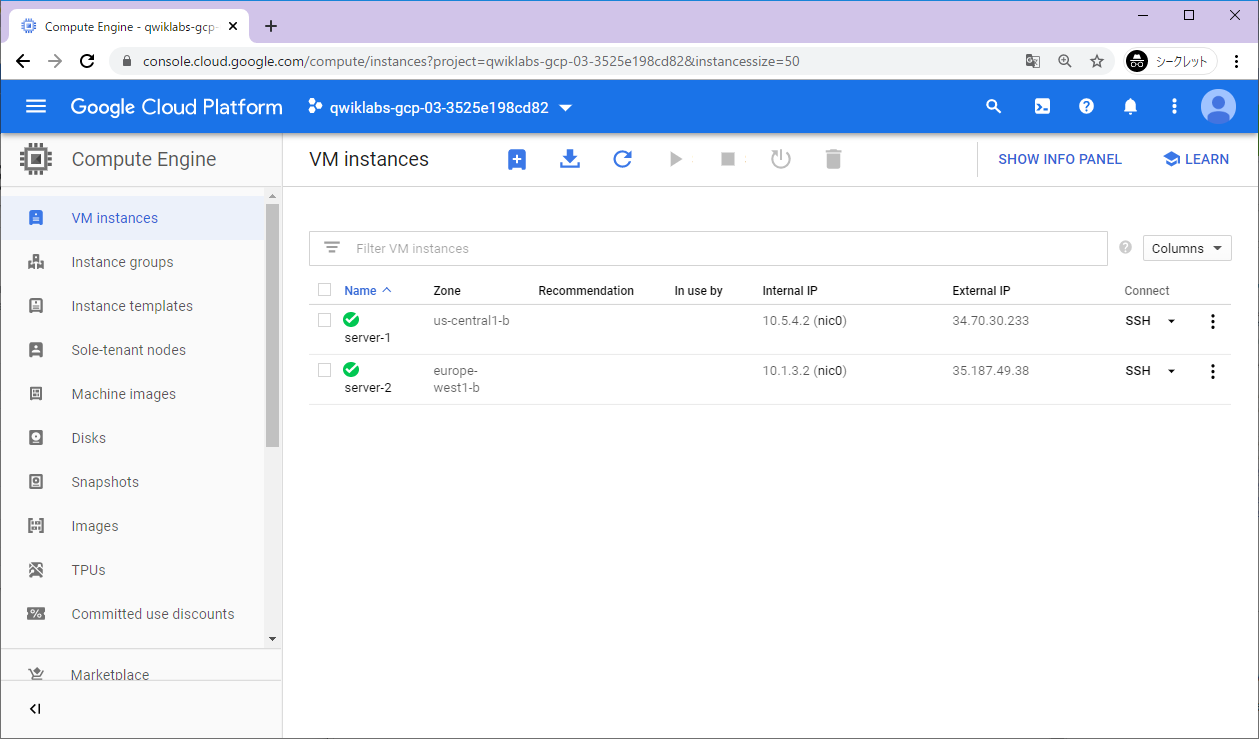

![]() VM、2つ作成します。

VM、2つ作成します。

| Property | Value 1 | Value 2 |

|---|---|---|

| Name | server-1 | server-2 |

| Region | us-central1 | europe-west1 |

| Zone | us-central1-b | |

| Machine type | f1-micro (1 vCPU, 614 MB memory) | f1-micro (1 vCPU, 614 MB memory) |

Management, security, disks, networking, sole tenancyをクリックします

Click networkingをクリックします

For Network interfacesをクリックします

| Property | Value 1 | Value 2 |

|---|---|---|

| Network | vpn-network-1 | vpn-network-2 |

| Subnetwork | subnet-a | subnet-b |

ネットワーク間のVPN接続は確立されてないことを確認します

現在、2つのネットワーク間のVPN接続は確立されていません。ネットワーク内のインスタンス間の接続オプションを調べます。

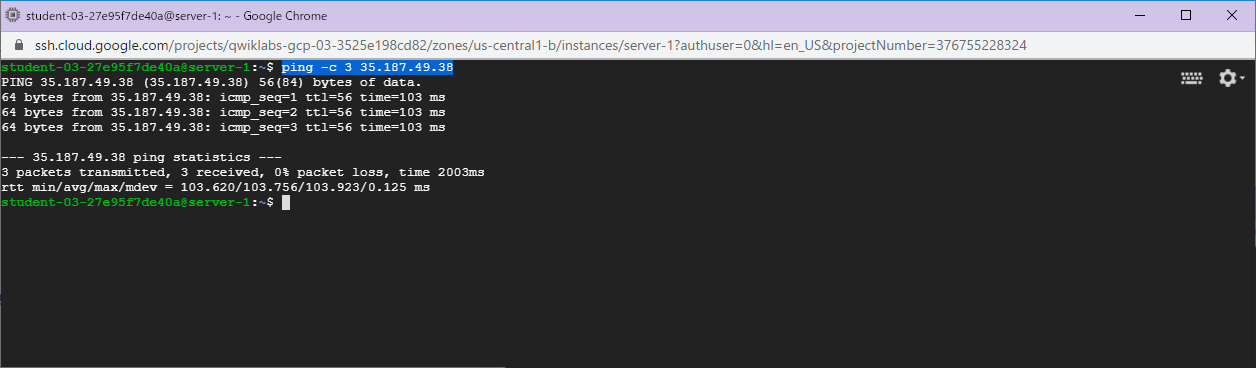

VM1のSSHターミナルを起動して接続すること

server-2の外部IPアドレスへの接続をテストするには、次のコマンドを実行します。

ping -c 3 <Enter server-2's external IP address here>

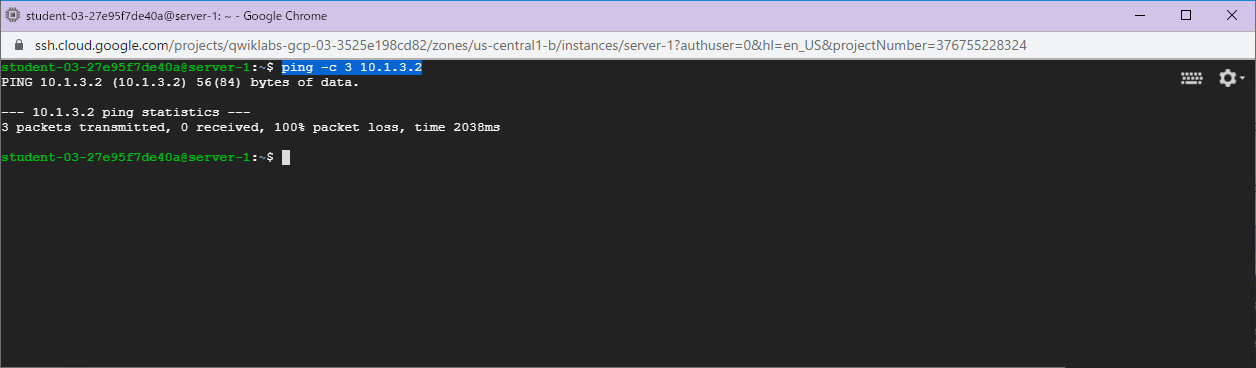

server-2の内部IPアドレスへの接続をテストするには、次のコマンドを実行します。

ping -c 3 <Enter server-2's internal IP address here>

VPN接続がまだないため、内部IPアドレスにpingを実行すると、100%のパケット損失が表示されます。

VPNゲートウェイとトンネルを構成します

2つのネットワーク間にVPNゲートウェイとトンネルを作成することにより、2つのVMインスタンス間のプライベート通信を確立します。

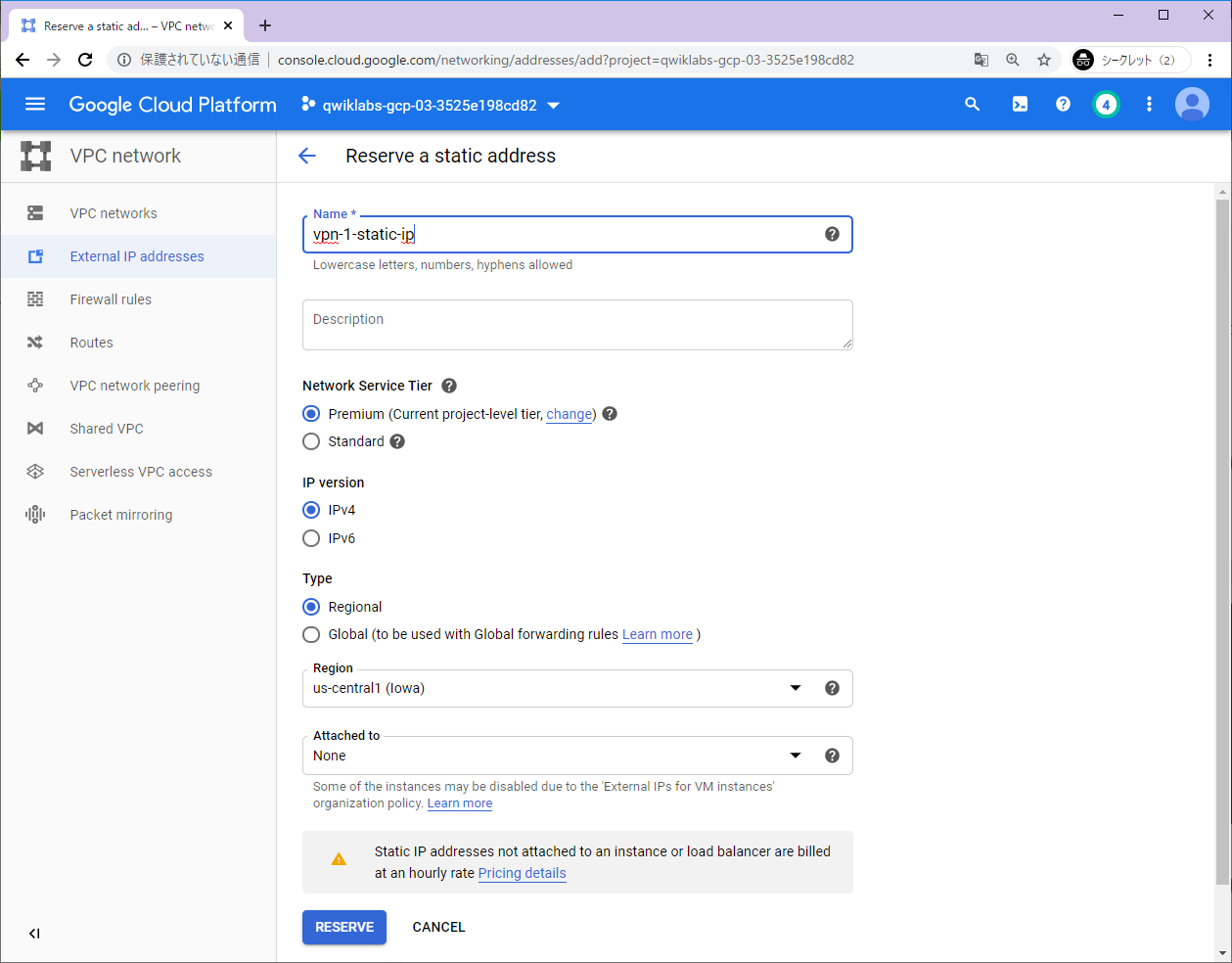

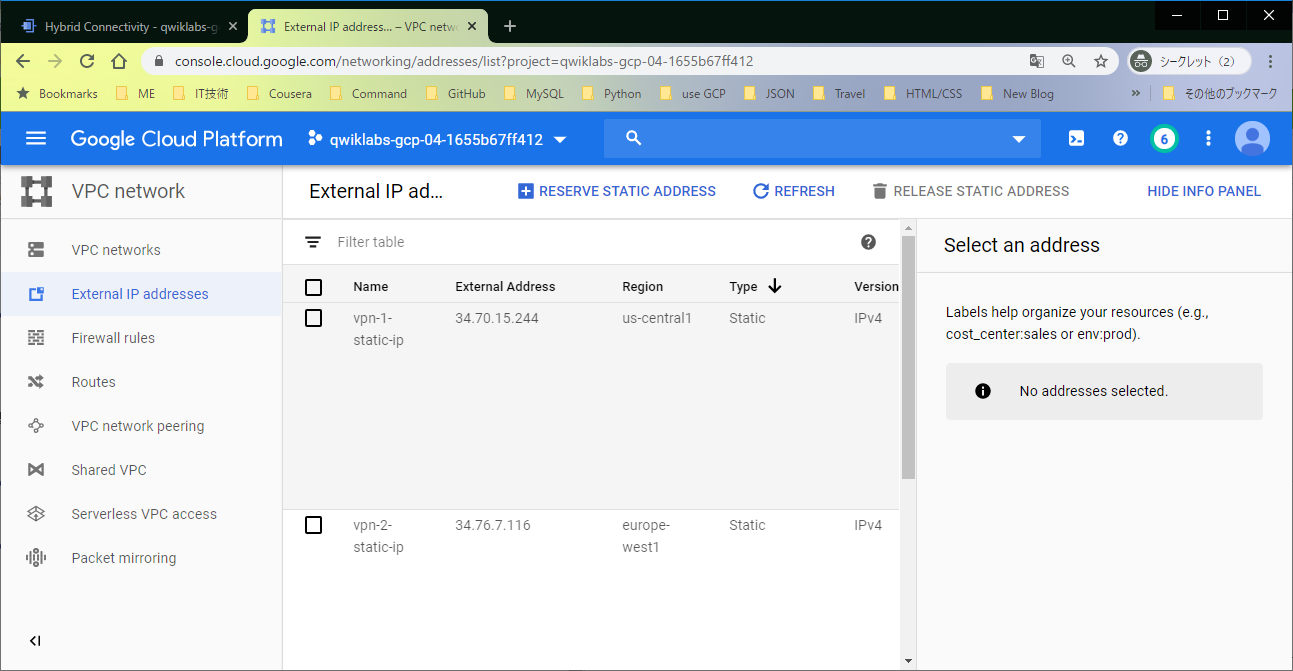

VPNゲートウェイごとに1つの静的IPアドレスを予約します。

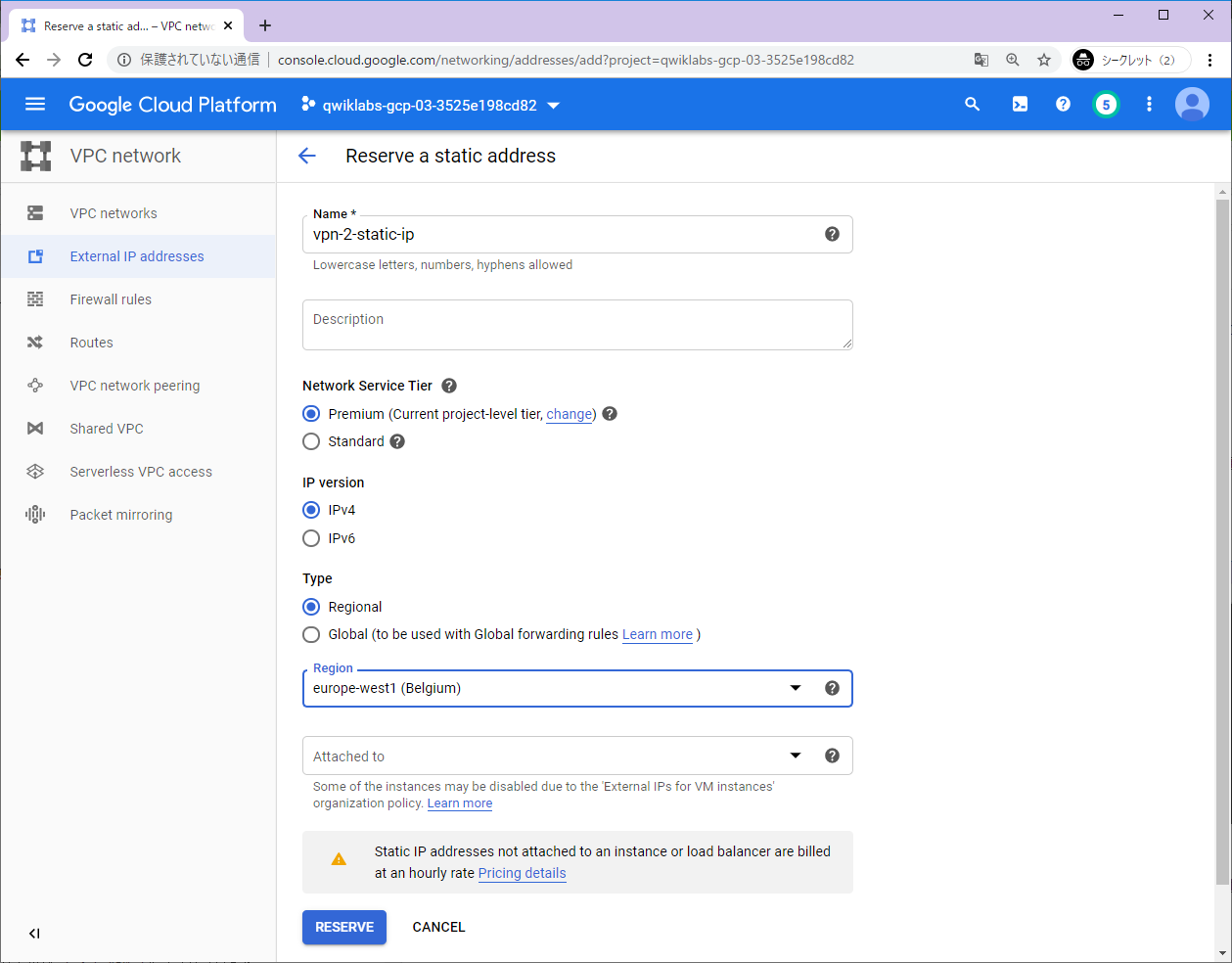

静的IPアドレスを予備します

VPC network > External IP addresses > Reserve a static address

以下を指定し、残りの設定はデフォルトのままにします。

| Property | Value 1 | Value 2 |

|---|---|---|

| Name | vpn-1-static-ip | vpn-2-static-ip |

| IP version | IPv4 | IPv4 |

| Region | us-central1 | europe-west1 |

次のステップのために両方のIPアドレスをメモします。彼らは私たちと呼ぶことにする[VPN-1-STATIC-IP]と[VPN-2-STATIC-IP]。

[VPN-1-STATIC-IP]: 34.70.15.244

[VPN-2-STATIC-IP]: 34.76.7.116

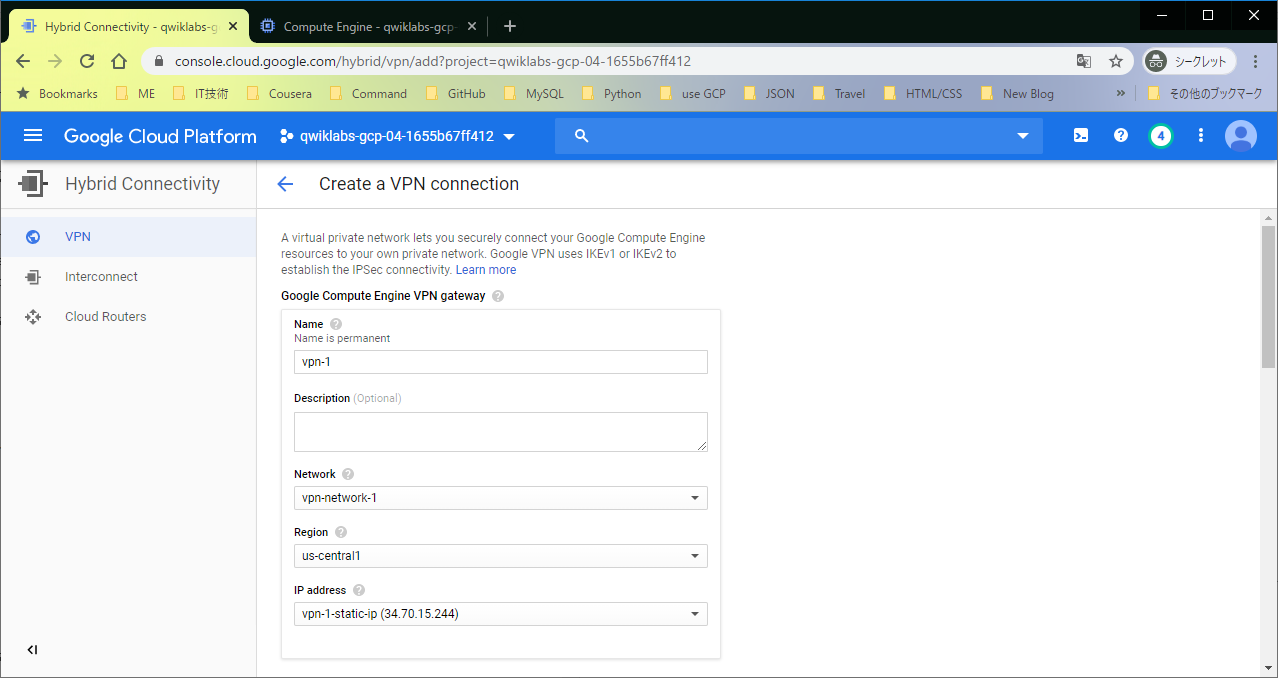

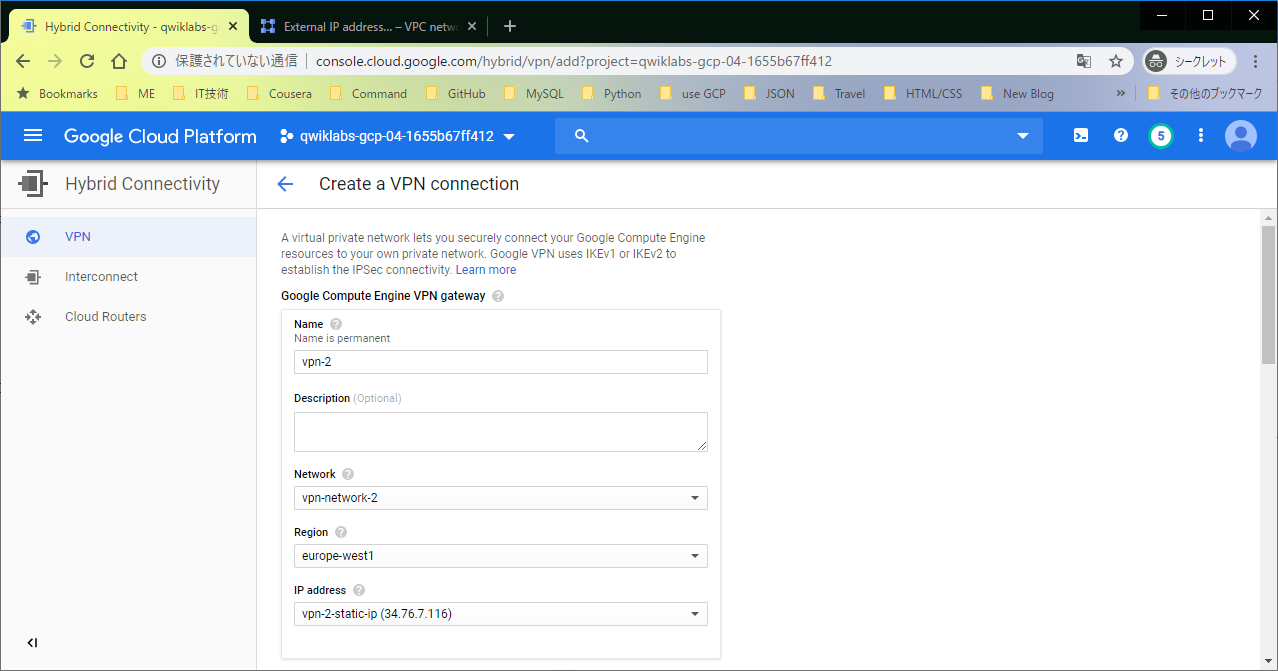

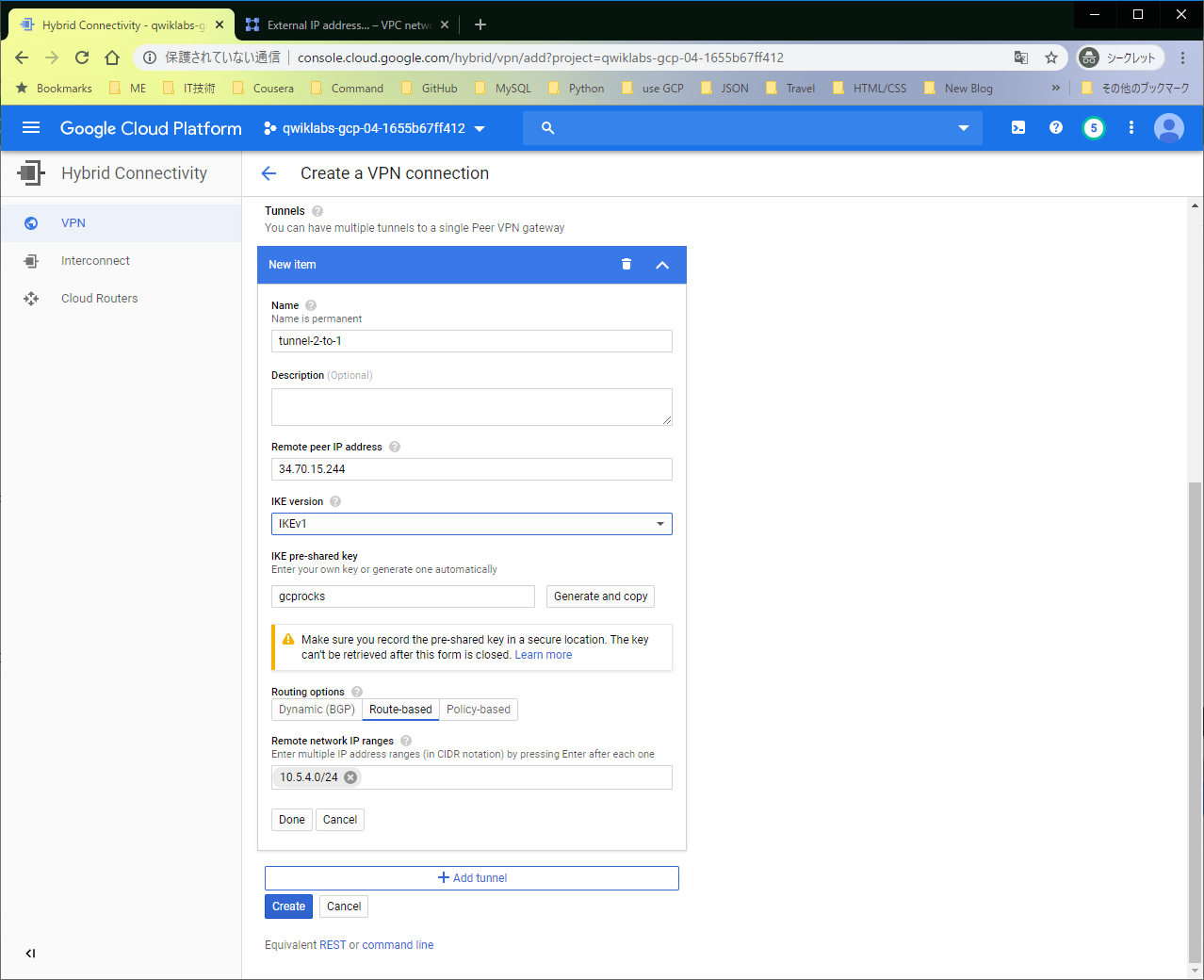

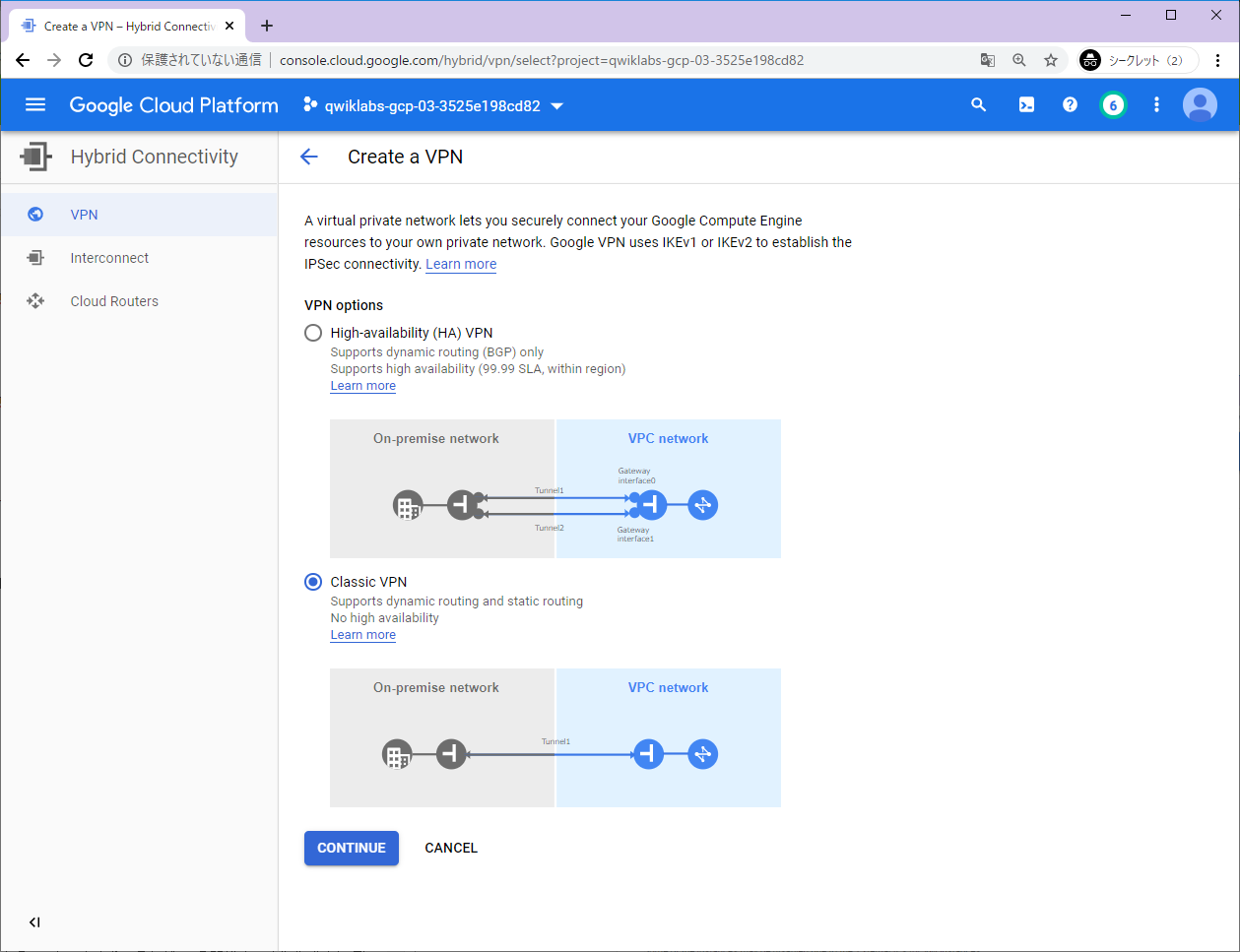

ゲートウェイとトンネルを作成します

Navigation menu > Hybrid Connectivity > VPN > Create VPN Connection

VPNゲートウェイセクションで以下を指定し、残りの設定はデフォルトのままにします。

| Property | Value 1 | Value 2 |

|---|---|---|

| Name | vpn-1 | vpn-2 |

| Network | vpn-network-1 | vpn-network-2 |

| Region | us-central1 | europe-west1 |

| IP address | vpn-1-static-ip | vpn-2-static-ip |

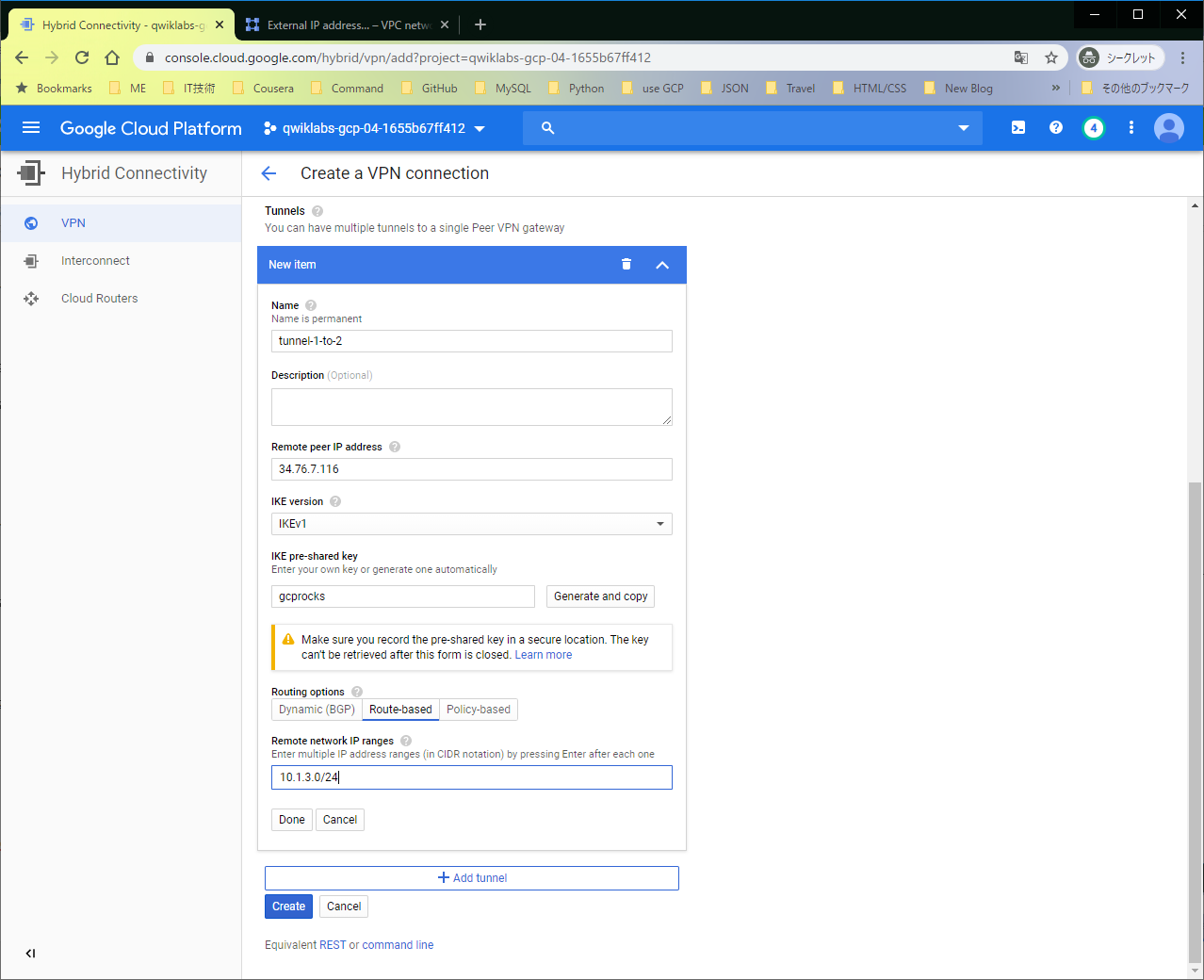

トンネルセクションで以下を指定し、残りの設定はデフォルトのままにします。

| Property | Value 1 | Value 2 |

|---|---|---|

| Name | tunnel-1-to-2 | tunnel-2-to-1 |

| Remote peer IP address | [VPN-2-STATIC-IP] | [VPN-1-STATIC-IP] |

| IKE pre-shared key | gcprocks | gcprocks |

| Routing options | Route-based | Route-based |

| Remote network IP ranges | 10.1.3.0/24 | 10.5.4.0/24 |

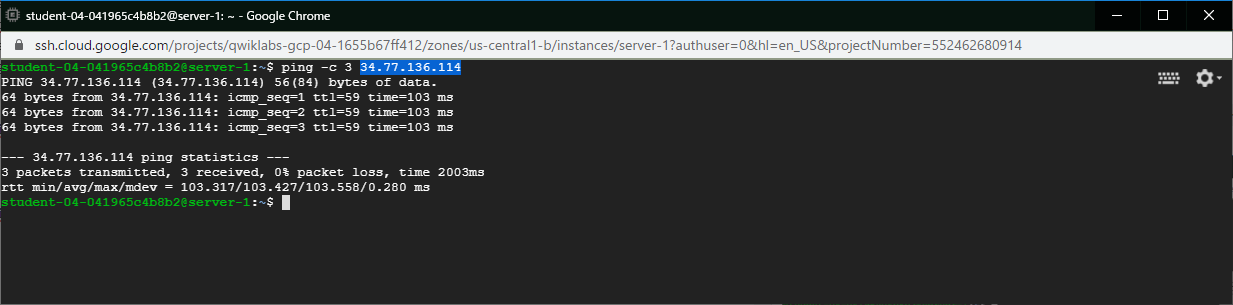

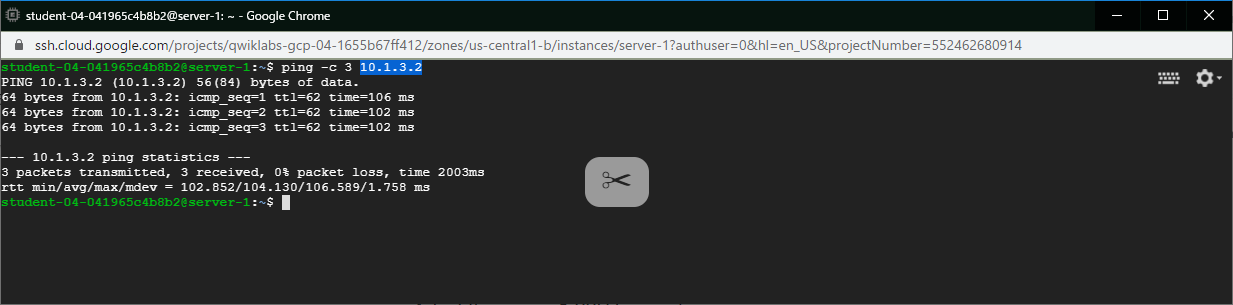

ネットワーク間のVPN接続は確立されていることを確認します

VM1のSSHターミナルを起動して接続することを確認します

external IP

ping -c 3 <Enter server-2's external IP address here>

internal IP

ping -c 3 <Enter server-2's internal IP address here>

接続ができました~

お疲れ様です

異なるリージョンにサブネットがある2つのネットワーク間にVPN接続を構成してみました!

ここでお終わりします。

゚・:。(ꈍᴗꈍ)ε`)~。*:・゚