はじめに

前回の記事の(https://qiita.com/hugo-crt/items/61ad9a60d599ee5d9b47)

の続きです。

ルートテーブルとは

この記事からお借りします。

だいたいの記事に主語がないので補足すると、AWSのルートテーブルは、サブネット内にあるインスタンス等がどこに通信にいくかのルールを定めたものです。

つまり、ルートテーブルはパケットの宛先(IPアドレス)を見て、どこに通信を流すかが書かれている表です。この表をみてパケットを運ぶので、表にない宛先のものはパケットを送らないので、通信できません。

サブネット毎にどこに通信ができるかを定めたものだというところがポイントです。

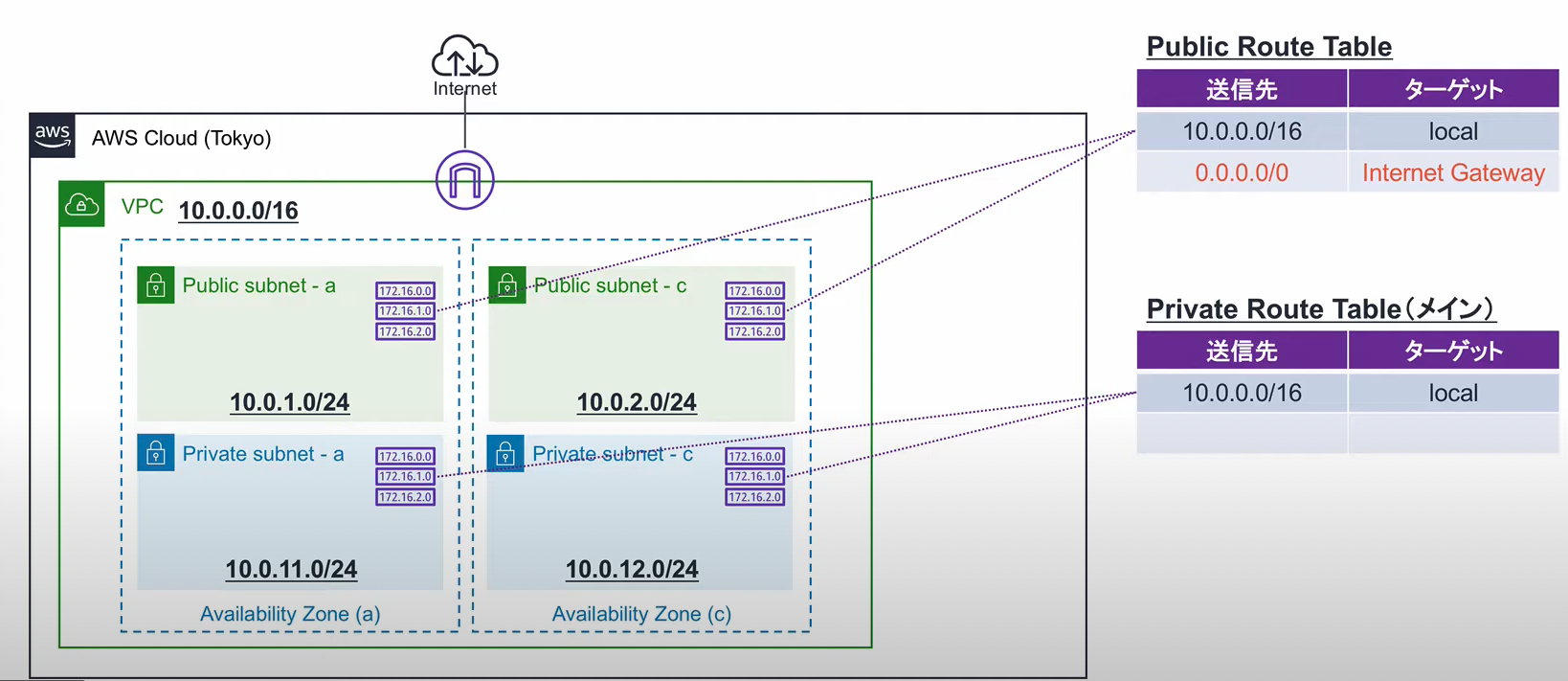

ということで、ルートテーブルを作成して、Public / Private Subnetごとに通信の経路を設定する必要があるとわかりました。

言葉通りPublicはインターネットとの通信をしそうですね。

反対にPrivateはVPC内のみでの通信をしそうです。

下の画像のターゲットのLocalはVPC内の通信を意味します。

今回もこの図通りにルートテーブルを作成するので、これが設計図となります。

ルートテーブルの作成

-

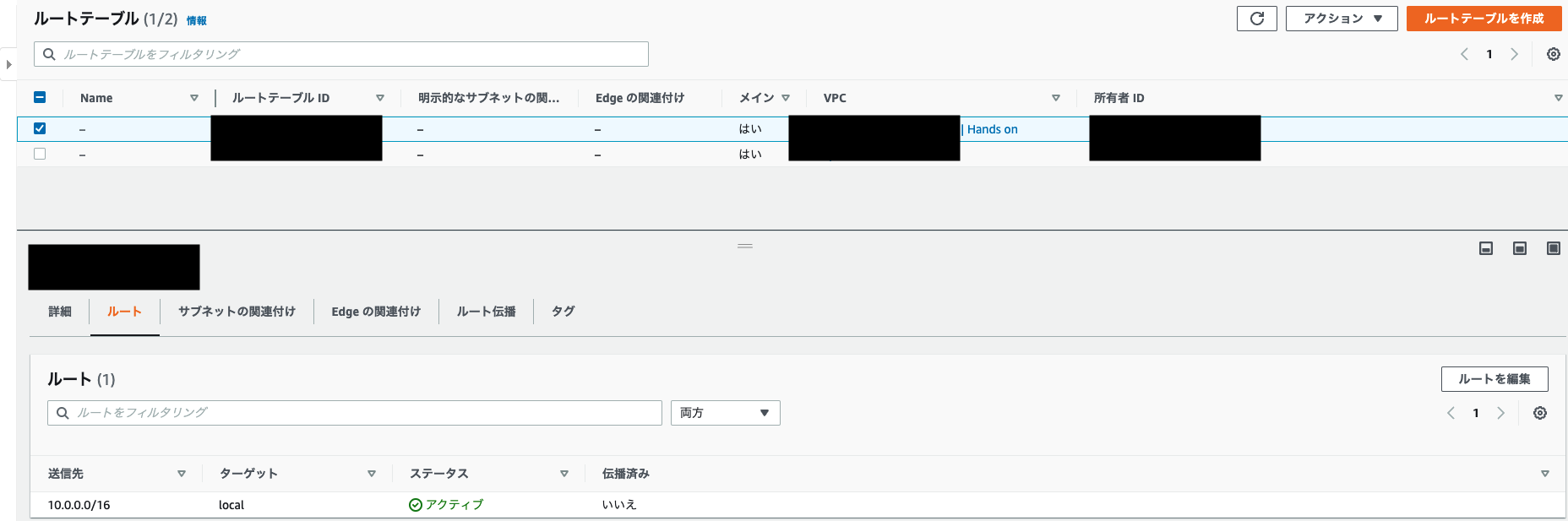

前回VPC、サブネット、IGWを作成・アタッチした際に作成されたルートテーブルと、アカウント作成の時点で作成されていたデフォルトのルートテーブルが存在するので、VPCの列からどちらがどちらなのか確認しておきましょう(後で編集するため)。

-

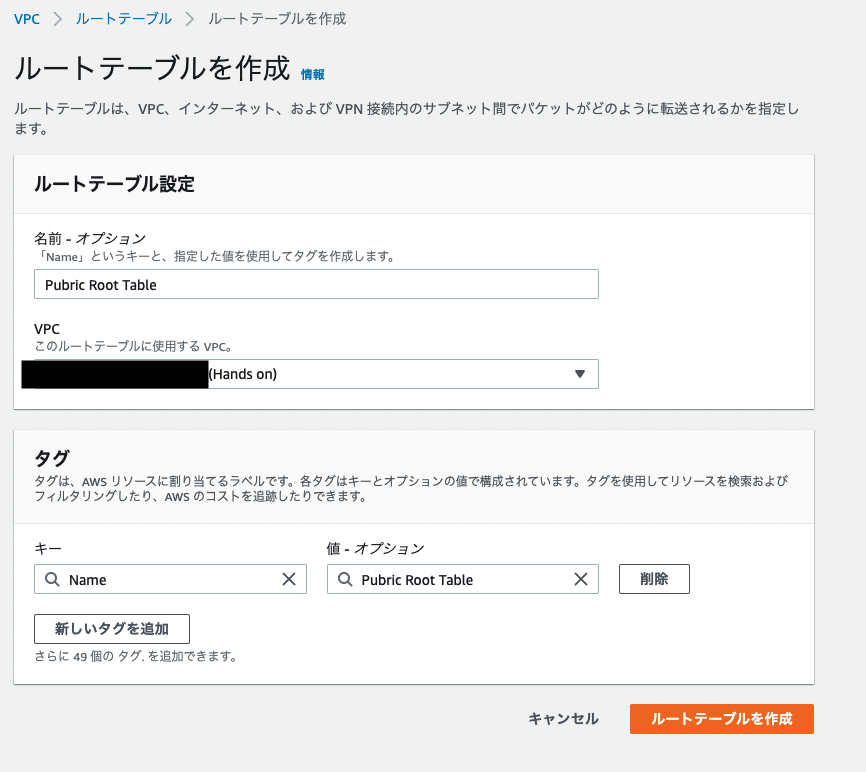

ルートテーブル名を入力します。今回はPublicのルートテーブルとして入力しました。

-

このルートテーブルで使用するVPCを選択します。ハンズオンで作成したVPCを指定します。

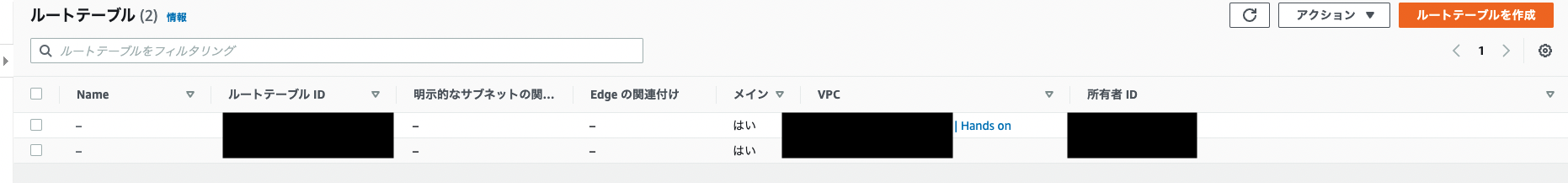

作成すると以下のような画面になります。

編集していて気づいてしまった。PublicのLがRになってる・・・(お恥ずかしい)

後で直しておきましょう。ルートテーブルの一覧からリネームできるんです。

-

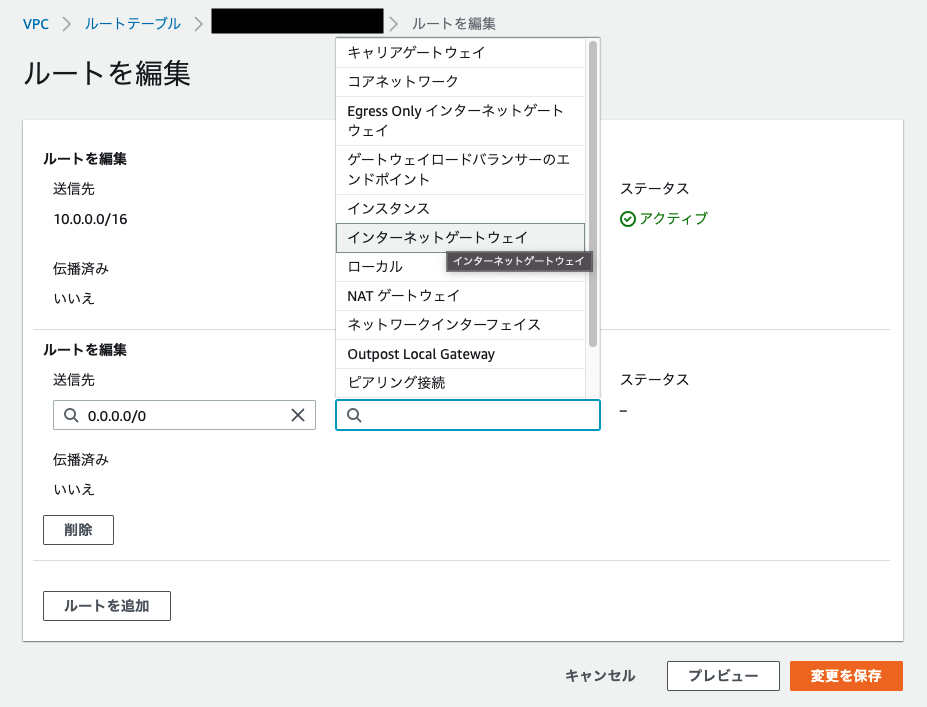

画面左下の「ルートを追加」をクリックします。

-

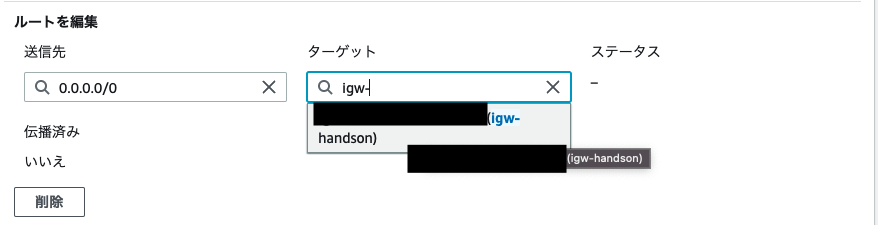

送信先には「」を入力し、ターゲットはインターネットゲートウェイを選択し先ほど作成した「igw-handson」を選択、画面右下の「変更を保存」をクリックします。

-

ルートテーブルの一覧に戻り、最初に確認したサブネットを作成したときに自動生成されたルートテーブルの名前を編集します。

サブネット作成時点ではデフォルトでプライベートに設定してあるため、今回は「Private Root Table」と入力します。

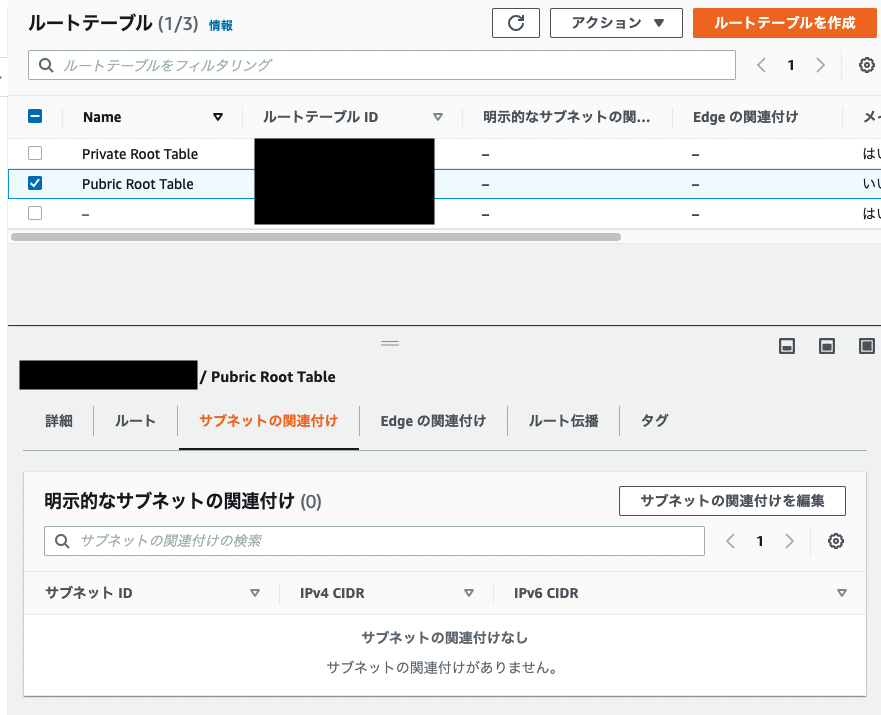

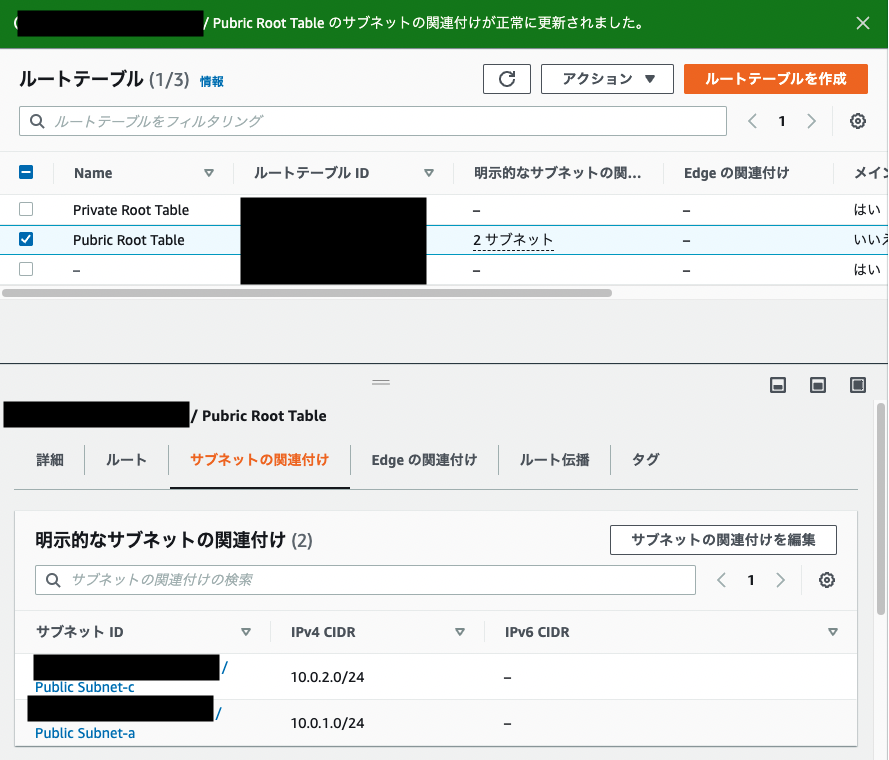

次に各ルートテーブルにサブネットをそれぞれ関連付けさせます。Publicで作成したルートテーブルにはaとcのPublic Subnetを、Privateで作成したルートテーブルには同じくaとcのPrivate Subnetを関連付けます。

-

Public Root Tableにチェックを入れ、サブネットの関連付けを選択し、「サブネットの関連付けを編集」をクリックします。

-

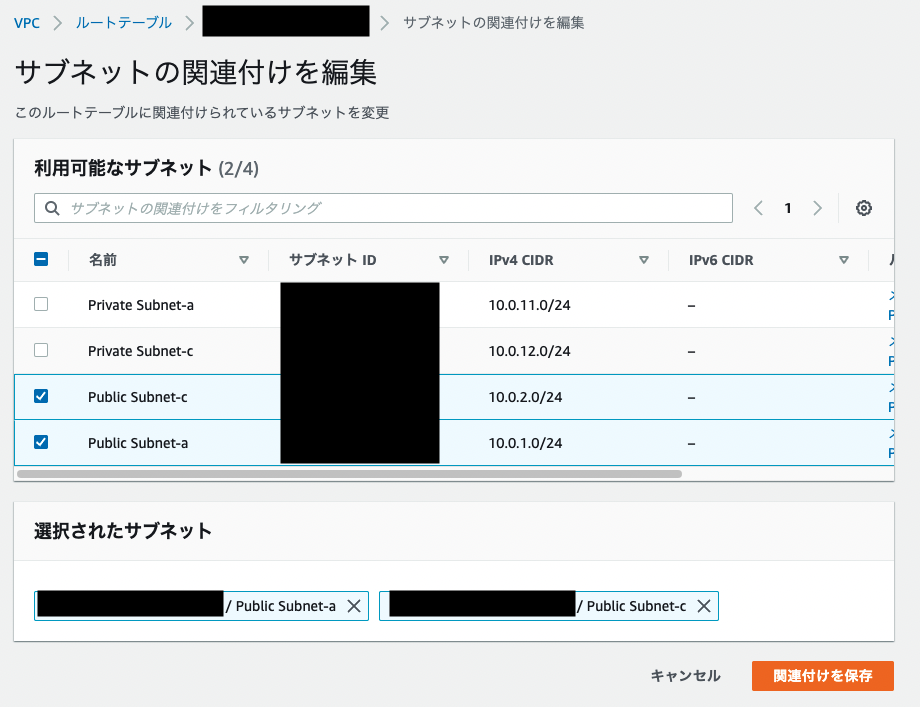

今回はPublicのルートテーブルのため、Public Subnet-aと-cにチェックを入れて画面右下の「関連付けを保存」をクリックします。

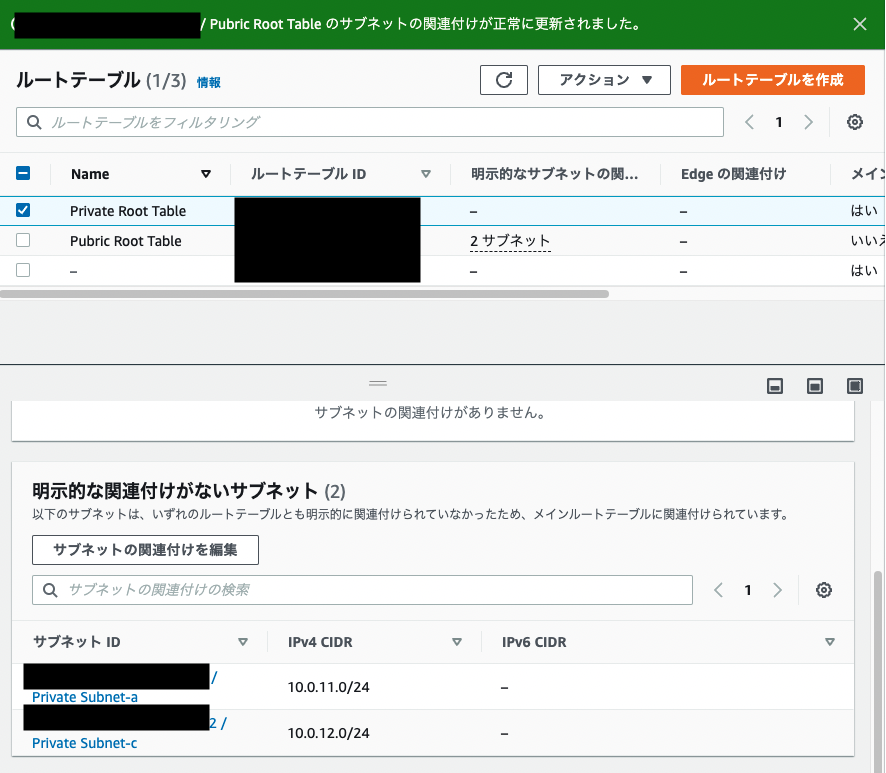

ここで注意。先ほどリネームしたPrivate Root Tableは自動作成時にサブネットに紐付けされているものの、明示的に関連付けがないとの表示があります。

関連付けなくても支障はないですが、他のルートテーブルに合わせて関連付けさせる癖をつけておきましょう。

-

Private Root Table にチェックをつけ、サブネットの関連付けを選択し、「サブネットの関連付けを編集」をクリックします。

-

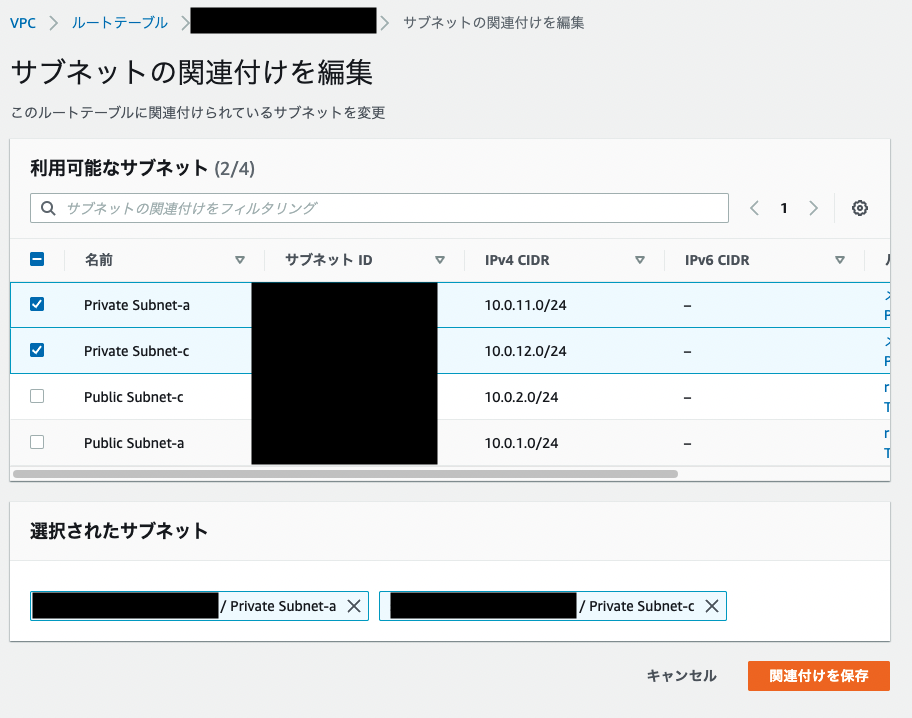

今回はPrivateのルートテーブルのため、 Private Subnet-aと-cにチェックを入れて画面右下の「関連付けを保存」をクリックします。

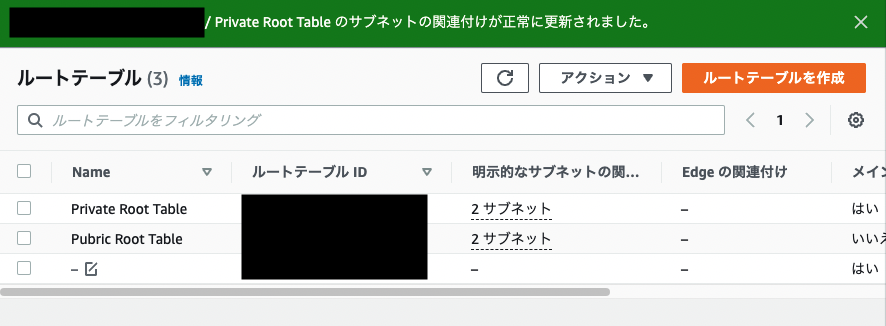

以上で終了となります。

次回は作成したVPCがインターネットからアクセスできるかをテストします。

最後に

今日でGW三日目ですが、あと1週間休めるのに次の出勤までの日数をカウントしたらちょっとゲンナリしました。

多少予定は入っていますが、無駄な時間だけは過ごさないよう、意識的に行動しなければ・・・。