はじめに

前記事(https://qiita.com/hugo-crt/items/662eb5726d7d12b83bfe)

の続きです。

今回はAWS Cloud Questで学習したときに苦手意識を持ってしまったネットワーク系、Amazon VPC 作成をハンズオンで学習していきます。

Amazon VPC(Virtual Private cloud)とは

まずはこちらの画像をば。

今回はこの画像通りに作成していくので、いわば設計図です。

AWS Cloud上に個別のクラウド環境(VPC)を持てるサービスになります。これから作成する環境に、Subnetと呼ばれるより細かい区画を作成して、それぞれに役割を持たせます。

そこにAWS外部のインターネットとの通信を出し入れするためのインターネットゲートウェイを作成・アタッチして、インターネットとVPCを繋ぐための環境づくりが今回のハンズオンのゴールです。

今回も自分なりに理解するためのイメージとなりますが、

AWS Cloudという国(例えば日本)の中で土地(VPC)を借ります。

そしてその土地内にSubnetという学生寮を建てます。

Public Subnetは配達員や友人など、関係者は入ることができますが、学生寮であるため、Private Subnet(各学生の部屋)には入室禁止です。

荷物や手紙など、渡したい物は管理人が代行して学生へ届けるみたいなイメージ。もちろん借りた土地の入り口には文字通り入場ゲートを用意して、関係のない一般人の入場は禁止します。

こんな塩梅でVPCを作成していきます。

VPCハンズオン

すると既に作成されているVPCがありますが、これはテンプレートみたいなもので、簡単に検証が行いたいなど簡易的な作業を行うために存在する物です。

なので無視で構いません。

-

各設定項目がありますが、リソースはVPCのみ、名前は今回「Hands on」としました。

-

CIDRブロックは最初の画像に合わせるので、「10.0.0.0/16」とします。

-

作成に成功すると、以下のようになります。IPv4 CIDRのアドレスや作成したVPCの名前がが間違っていないか確認してください。

これでAWS Cloud上にVPCを作成することができました。

ここから、VPCの中にPublic・PrivateのSubnetを作成していきます。

VPCの作成前と同じく、デフォルトでサブネットも作成されていますが、今回は使用しないので無視します。

サブネットはaとcでそれぞれ作成します。そのため、サブネット名は「Public / Private Subnet-a / c」とします。

画像はPublic Subnet-aを作成しているところです。

- アベイラビリティーゾーンはaとcごとに合わせてください。

aでは「アジアパシフィック(東京)/ap-northeast-1a」なので、

aのPublic / Private Subnetは同じリージョンにします。

cだったら「〜-1c」です。 - CIDRブロックは記事最初の画面を見ながら作成します。

今回はPublic Subnet-aのため「10.0.1.0/24」と入力します。 - 上記各種項目を入力が完了したら、画面右上の「サブネットを作成」をクリックします。

作成に成功すると以下のような画面になります。作成したサブネットの名前やCIDRブロックを確認してください。

Public/Privateのa/cそれぞれのサブネットを作成した状態が以下です。これではVPC、サブネットを作成しただけで、外部との通信するための経路がありません。

通信を振り分けるためのインターネットゲートウェイを作成しましょう。

-

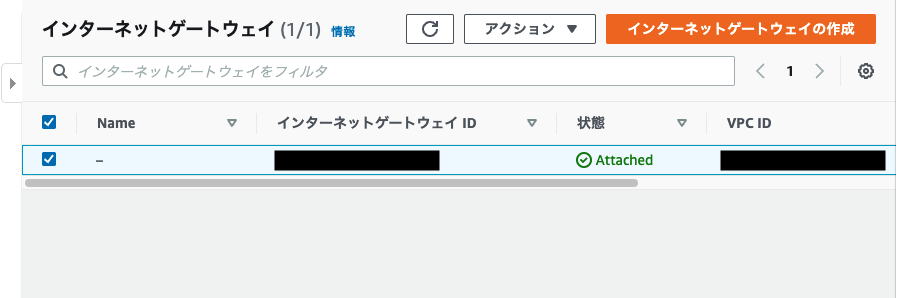

例に漏れずデフォルトのIGWが存在していますが無視です。

というかこれを使ったところで作り方の勉強にはなりません。 -

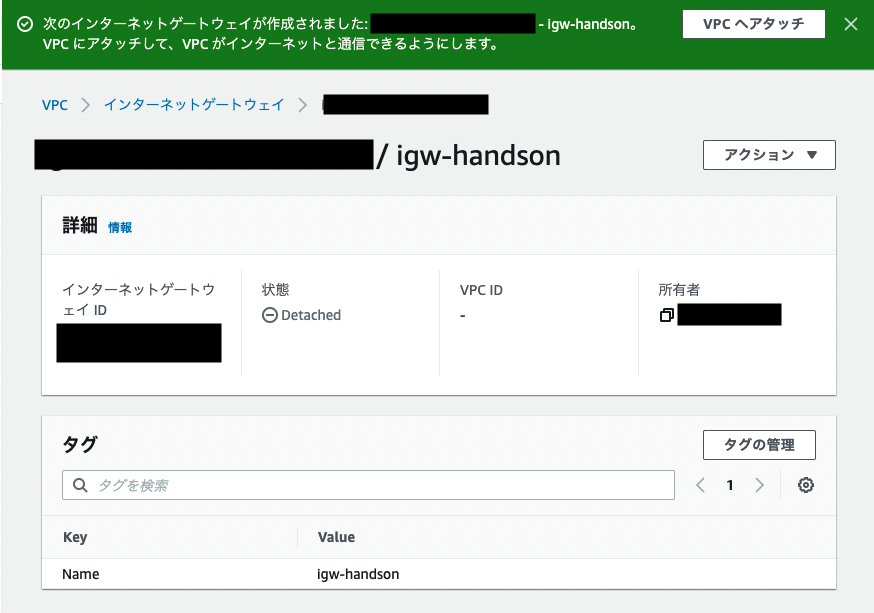

ここは簡単です。部品としてのIGWの名前をつけましょう。

つけ終わったら画面右下の「インターネットゲートウェイを作成」をクリックします。

-

作成に成功すると以下の画面になります。このままではIGWの部品を作成しただけなので、VPCにアタッチするため、インターネットゲートウェイの画面へ戻ります。

下の画像ではまだ部品としてアタッチされていないので、状態が「Detached」となっています。

これにてVPC、サブネット、IGWの作成およびアタッチは完了です。

ガワは完成しました。

ですが、今回作成した一覧のものではルールが足りていないんです。

サブネットって、PrivateとPublicで作成しましたよね?

そう、名前だけで、通信の制御に関してはまだ設定していないんです。次回、その設定から先をやっていきます。

最後に

AWS Cloud Questではそもそも英語で作業を指示されるので理解のハードルが日本語の場合よりも高く難しく感じましたが、

今回公式のハンズオン動画は日本語で説明している、かつ、講師の方の説明が簡潔でやることがスッと頭に入ってきました。

やっぱり母国語って大事ですね。

言語仕様のドキュメントとか英語だったりして読めるようにしておくことは大事ですが、日本語の解説はとても助かりました。

概要の説明では、TCP/IPやルーティングなどのネットワークの基礎知識があるとより理解しやすいとありました。

ここら辺は業務で触らないところなので別途勉強する必要がありますね。