はじめに

2020年11月5日にAmazon Elasticsearch Service(以降、AES)において

好きなドメイン名でKibanaにアクセスできるカスタムエンドポイントがローンチされました。

AESのドメインを再構築する度にアクセス先のURLが変わるのツラかった。。

本投稿は、実際に設定してみた際の手順を備忘録的にまとめてみました^^

【参考】

・ Amazon Elasticsearch Serviceが、ドメインエンドポイントのカスタム名を定義できるように

利用環境

| 項目 | 内容 |

|---|---|

| Elasticsearch | 7.9 (latest) |

| Region | us-west-2 |

| ※投稿時点における最新版を採用しています。 |

前提条件

- AESはパブリックアクセス、各種認証は無効、HTTPS要求は有効で事前構築済みになります。

- 事前にRoute53でホストゾーン(opensiem.name)を取得しています。

実施内容

- SSL証明書の作成

- カスタムエンドポイントの有効化

- CNAMEレコードの登録

【参考】

・ カスタムエンドポイントの作成

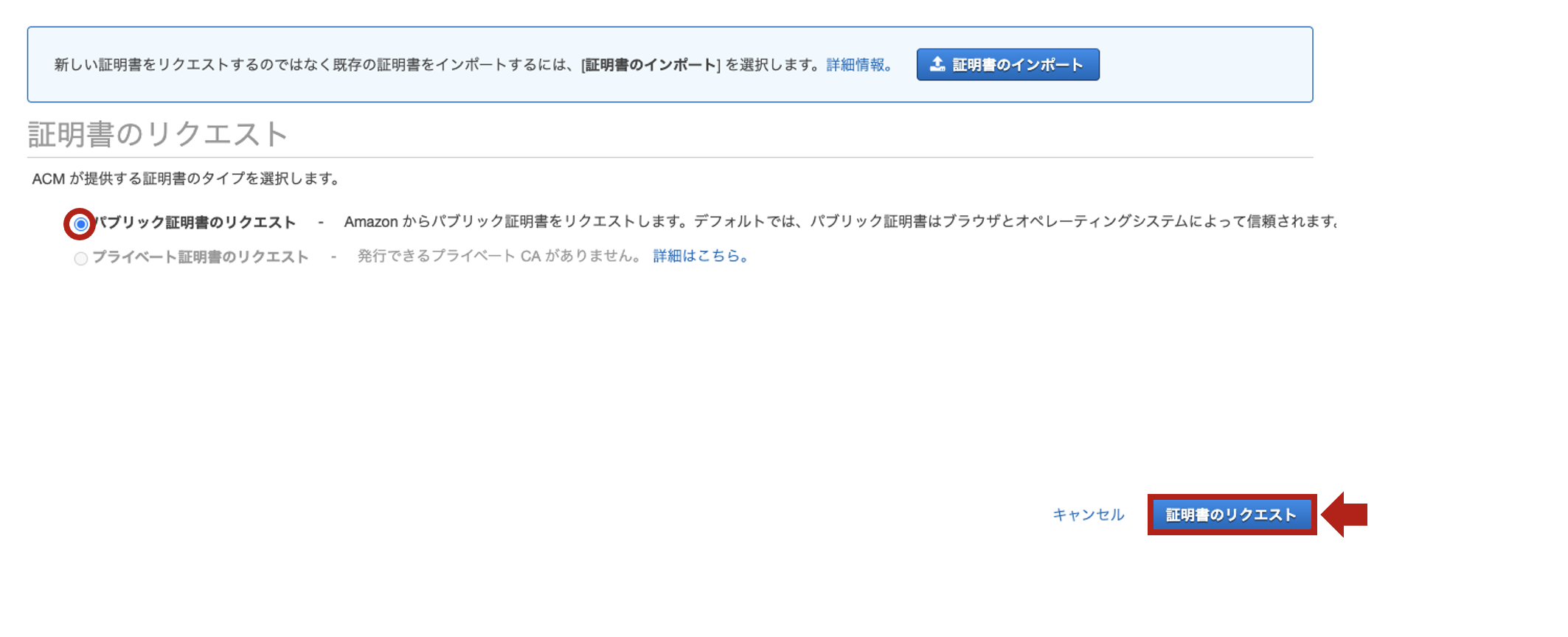

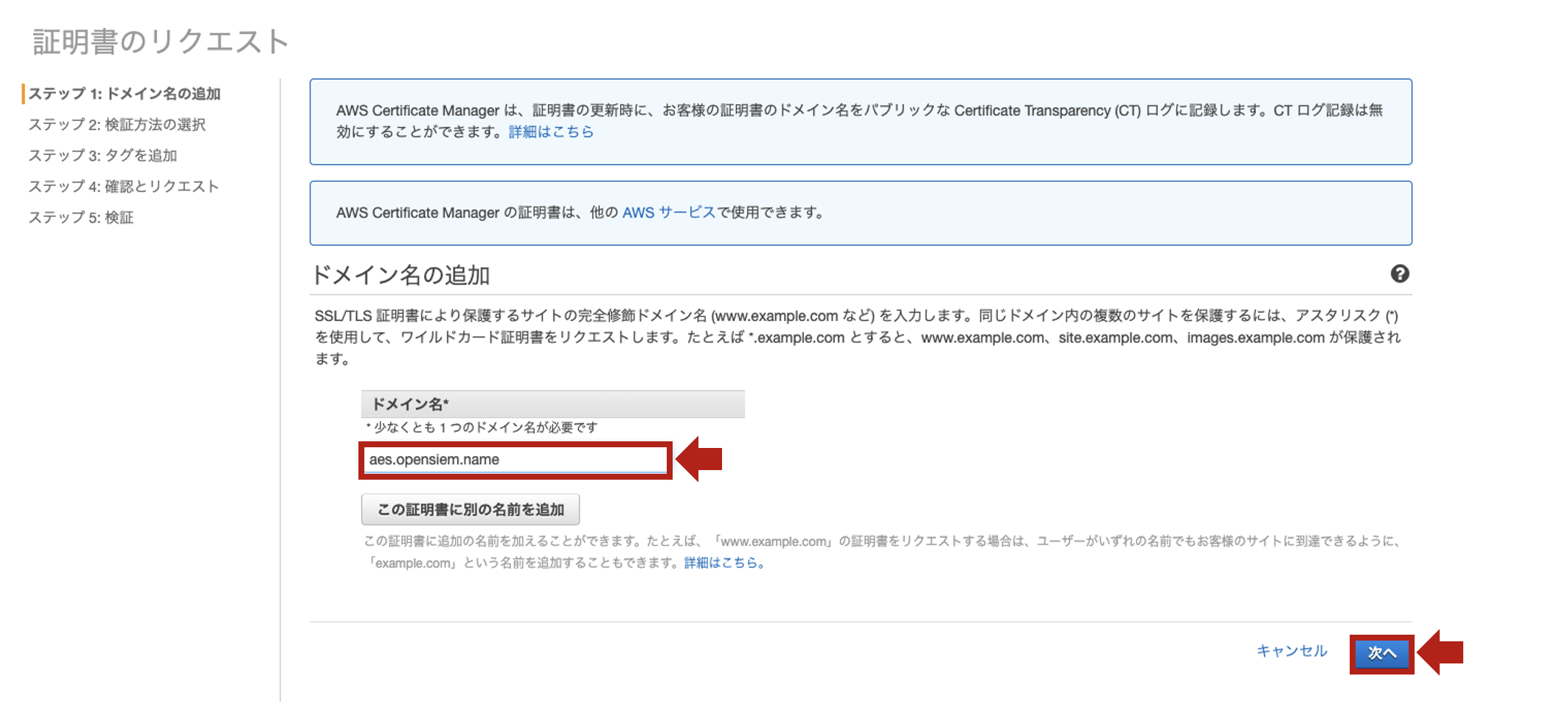

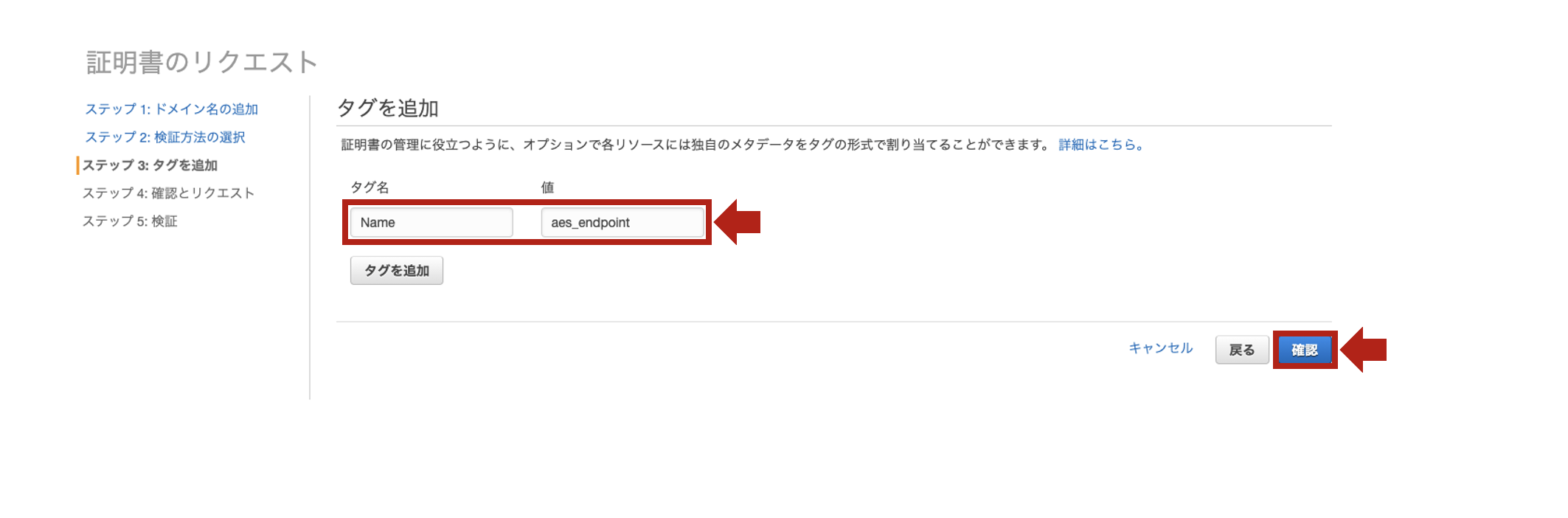

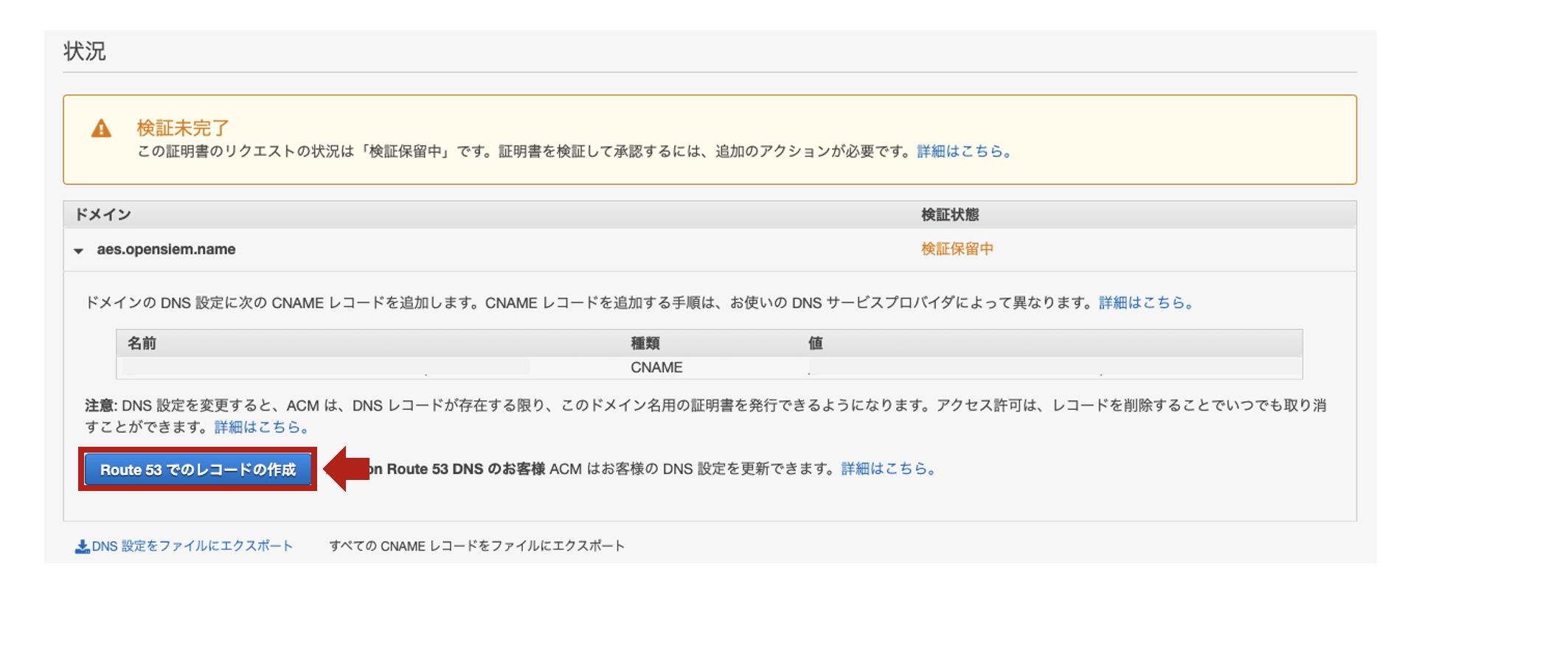

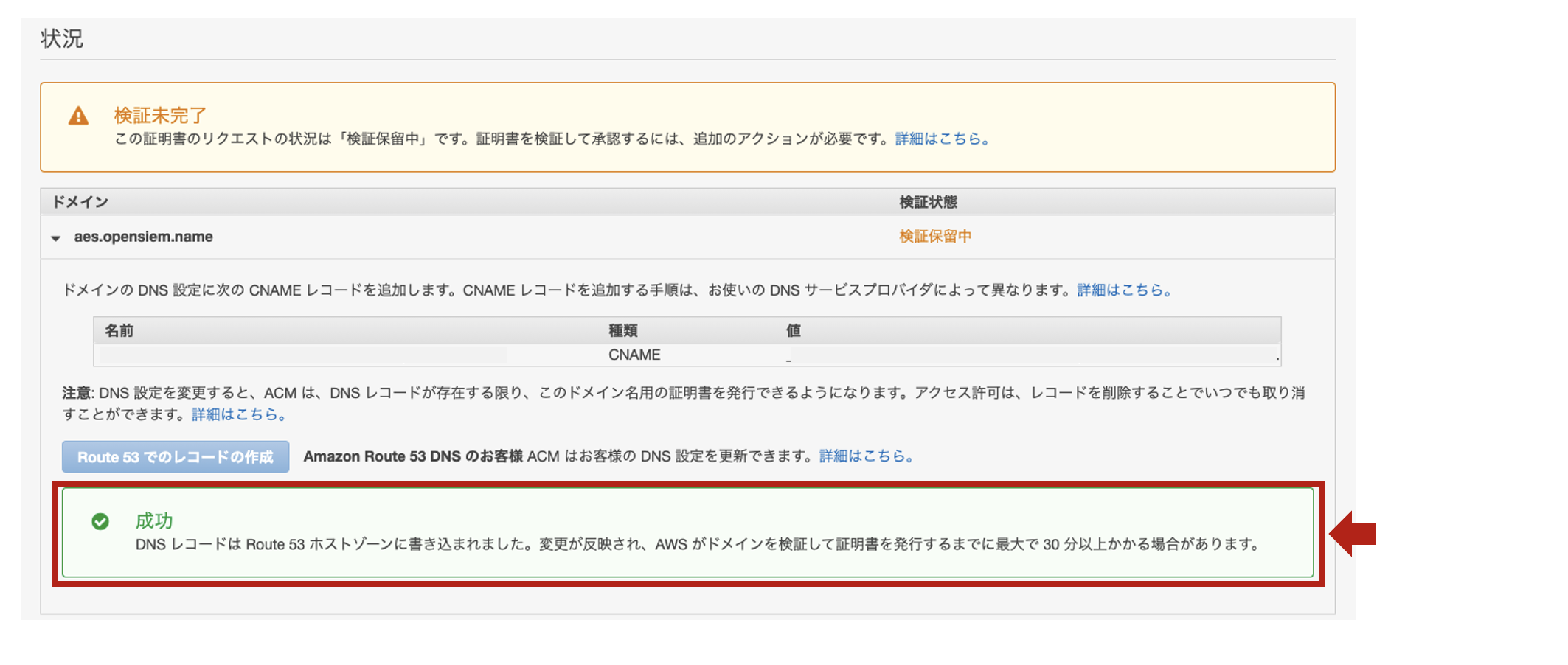

1. SSL証明書の作成

-

これでSSL証明書の作成は完了です!

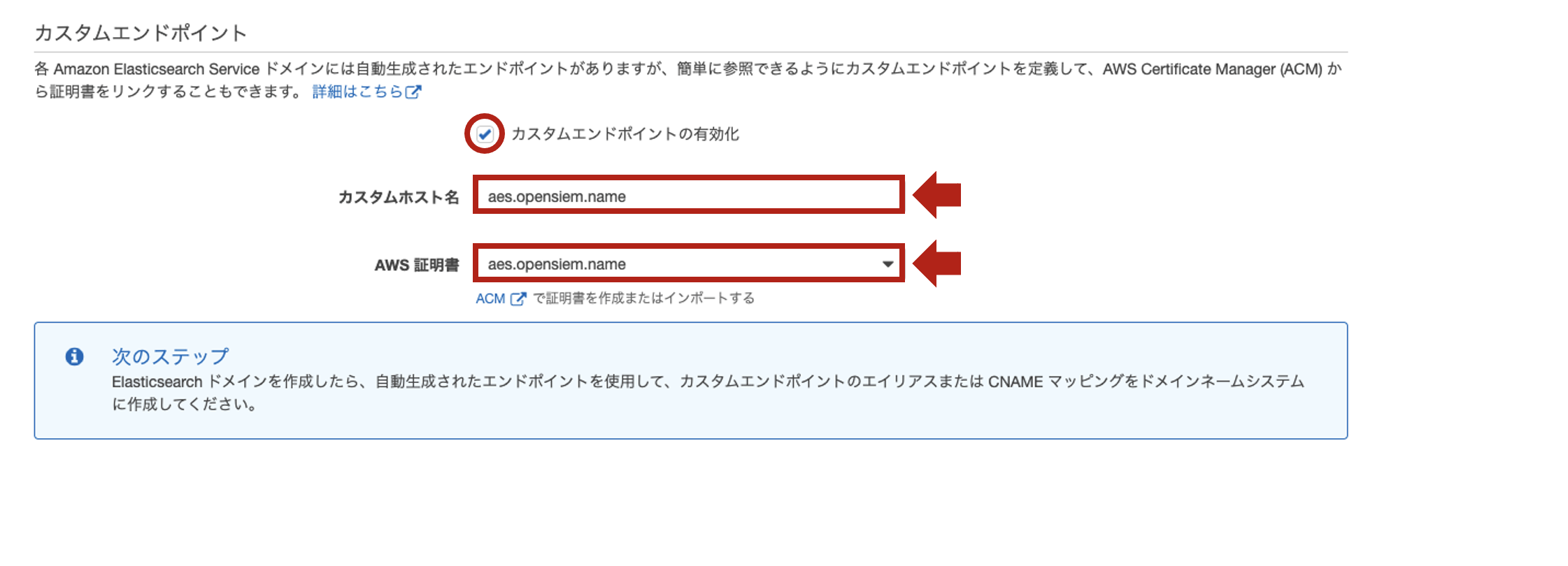

2. カスタムエンドポイントの有効化

-

カスタムエンドポイントの有効化にチェックを入れます。

-

するとカスタムホスト名とAWS証明書を指定する項目が表示されます。

-

このままではカスタムKibanaのURLにはアクセス出来ないため、Route53でCNAMEを書きます。

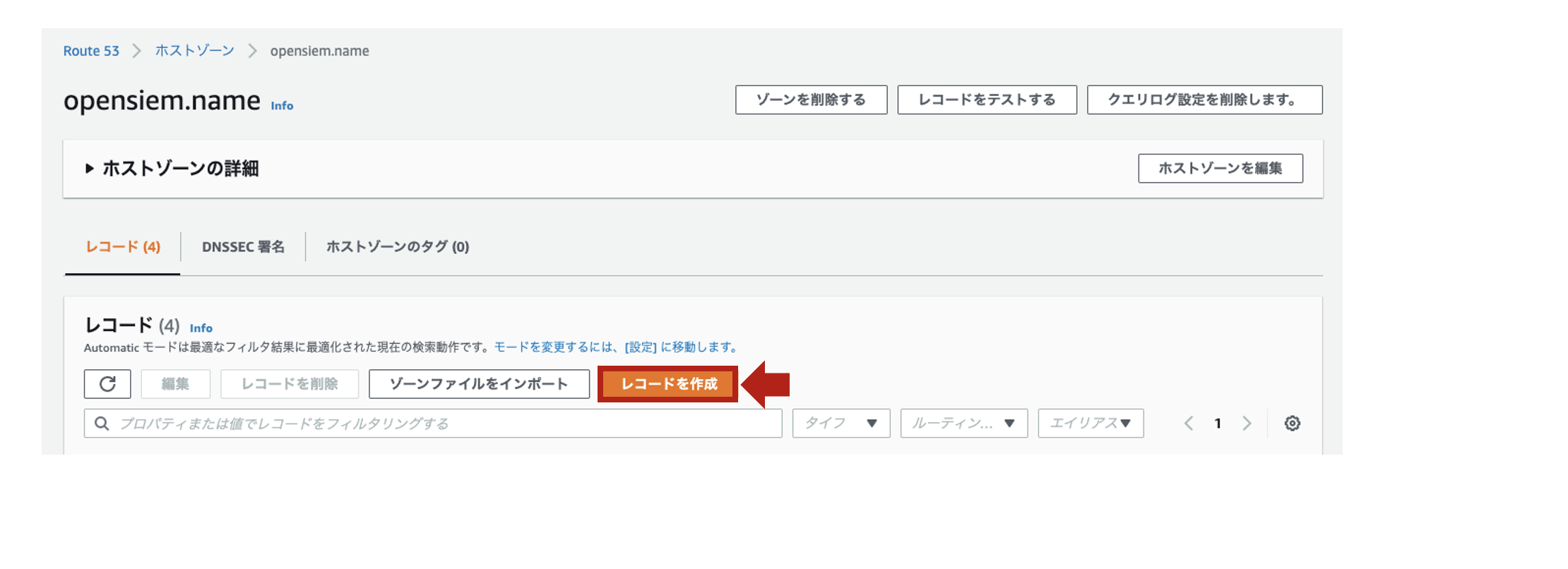

3. CNAMEレコードの登録

-

Route53の保有しているホストゾーン(今回は、opensiem.name)を開きます。レコードを作成をクリックします。

-

レコード名にホスト名、レコードタイプをCNAMEを指定します。

-

値には、元のKibanaのURL(searchから始まり、amazonaws.comで終わるドメイン名)を入力し、レコードを作成します。

-

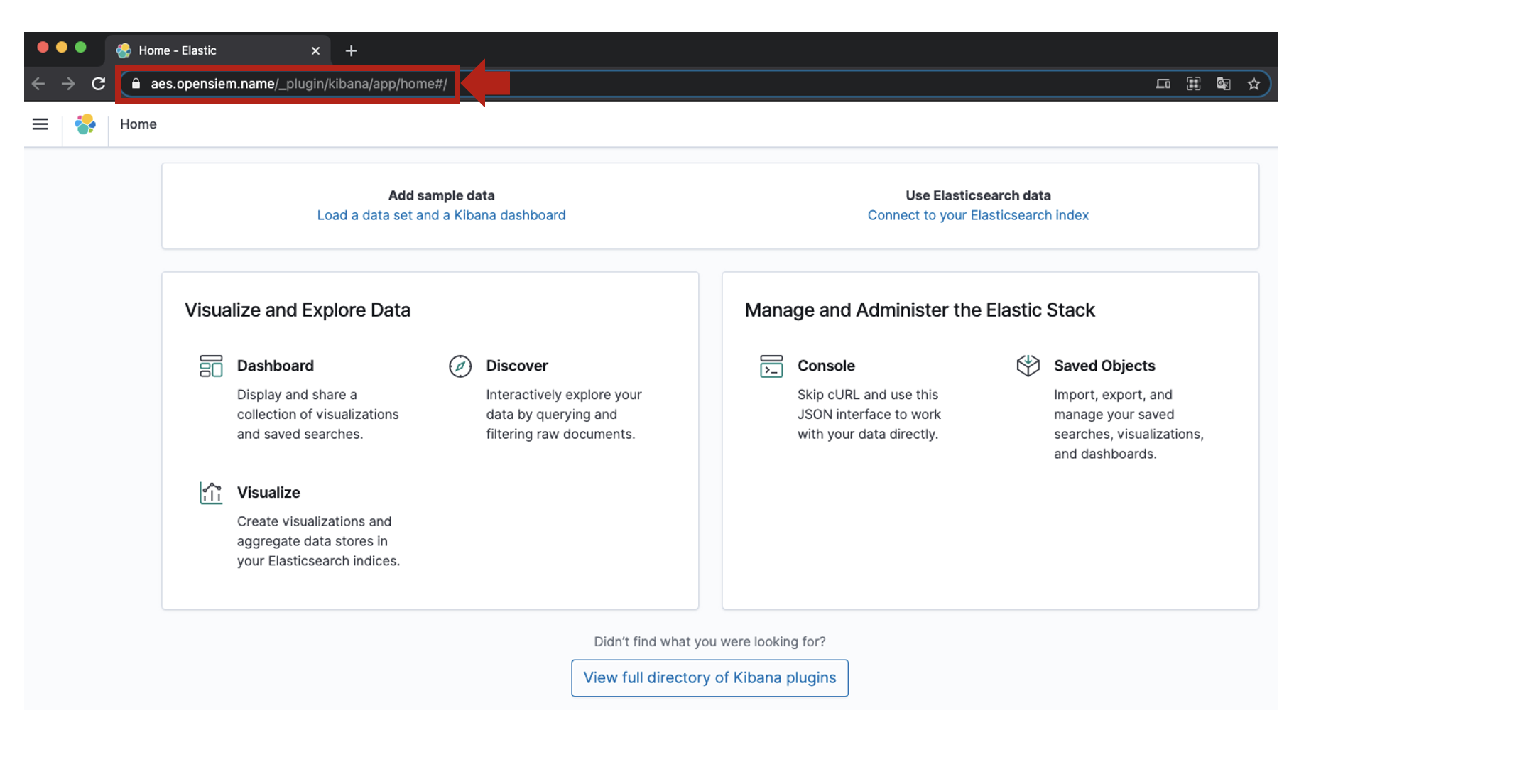

数分後、digコマンドでカスタムエンドポイントで指定したドメイン名の名前解決を確認します。

~ % dig aes.opensiem.name

; <<>> DiG 9.10.6 <<>> aes.opensiem.name

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 20759

;; flags: qr rd ra; QUERY: 1, ANSWER: 3, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;aes.opensiem.name. IN A

;; ANSWER SECTION:

aes.opensiem.name. 377 IN CNAME search-test-es-y7ffwqidjsq3j3ssq5kz2ylcva.us-west-2.es.amazonaws.com.

search-test-es-y7ffwqidjsq3j3ssq5kz2ylcva.us-west-2.es.amazonaws.com. 77 IN A 52.39.156.163

search-test-es-y7ffwqidjsq3j3ssq5kz2ylcva.us-west-2.es.amazonaws.com. 77 IN A 18.236.31.138

;; Query time: 292 msec

;; SERVER: 172.20.10.1#53(172.20.10.1)

;; WHEN: Sun Feb 14 19:42:27 JST 2021

;; MSG SIZE rcvd: 160

お疲れ様でした!

まとめ

いかがでしたでしょうか?

意外とサクッとできると思いますので、息抜きにでも試してみてはいかがでしょうか^^