社内IPからならパスワードだけで認証許可、社外IPからならMFAを要求する、というのはよくある話。

インターネットアクセス用のIPが変更になるので、Azure ADに信頼できるIPを追加しようと思ったら自分で設定したにも構成がみつけられず、やられてしまったので備忘録を兼ねてまとめてみた。

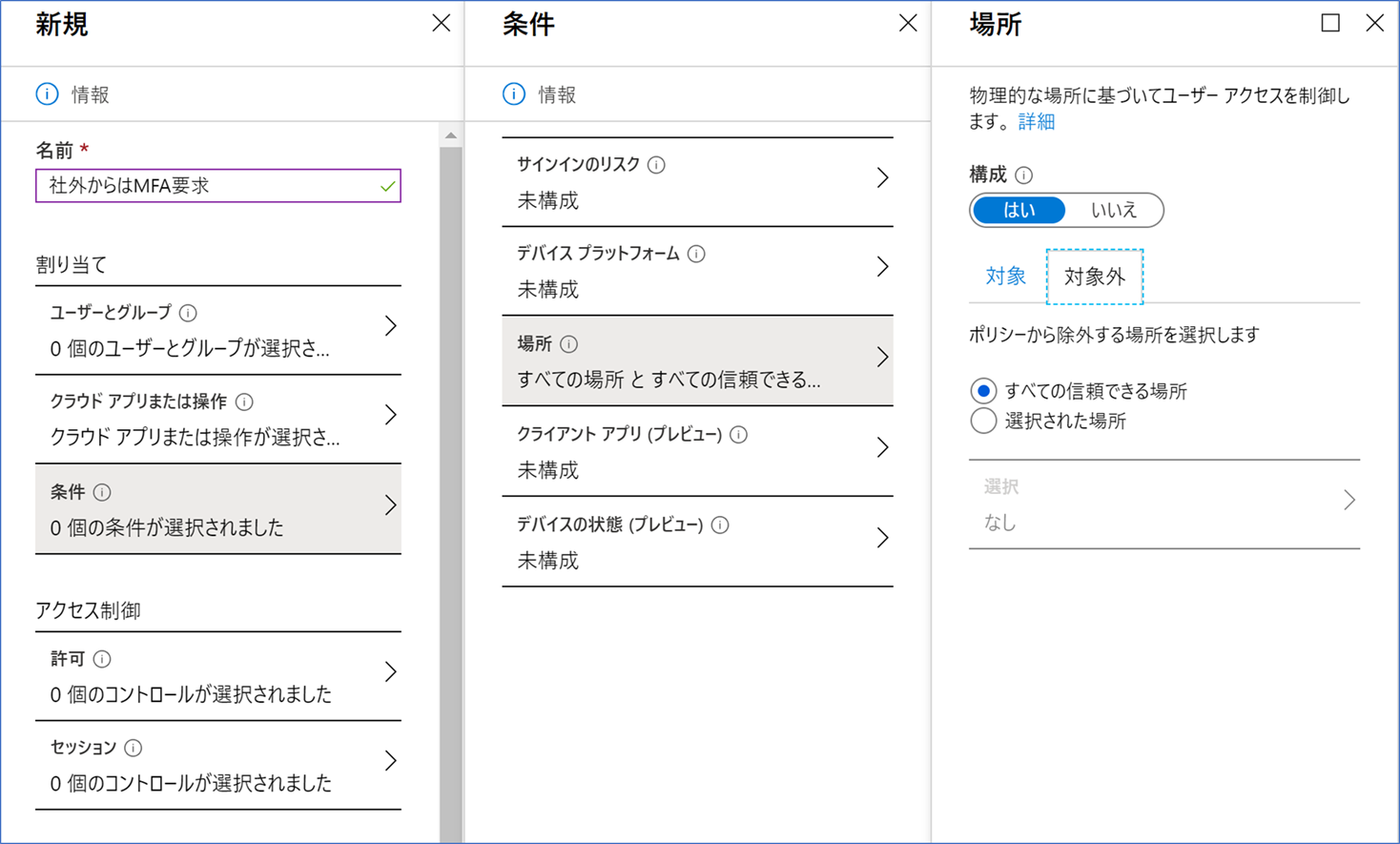

条件付きアクセス

-

Azure ADではの条件付きアクセスは、最近のSaaS関係の相談も多いのでよく触ってる。特定のIPを「場所」として登録しておき、場所ごとに「信頼できる場所としてマーク」できる。

-

あとは、対象のアプリやらユーザーを設定すれば適用できる。

ここにあるはず・・・と、既存の構成の「信頼できる場所」に登録しているはずと思ってたら見つからなくて一人パニックに。どこで設定したんだ、俺。

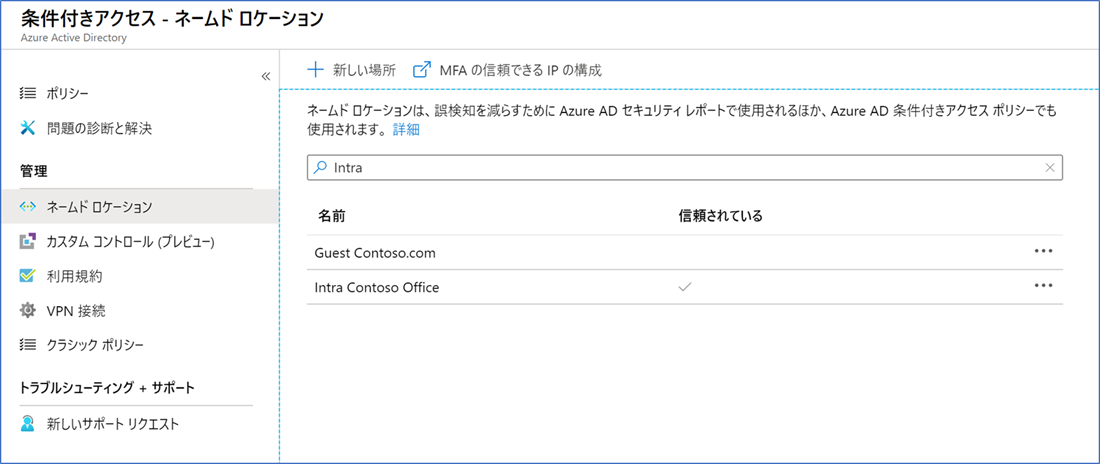

Azure Multi-Factor Authentication

-

方々調べてみて、教えてもらったのがこっちの設定。

Azure Active Directry - セキュリティ - MFA にある、追加のクラウドベースのMFA設定。

-

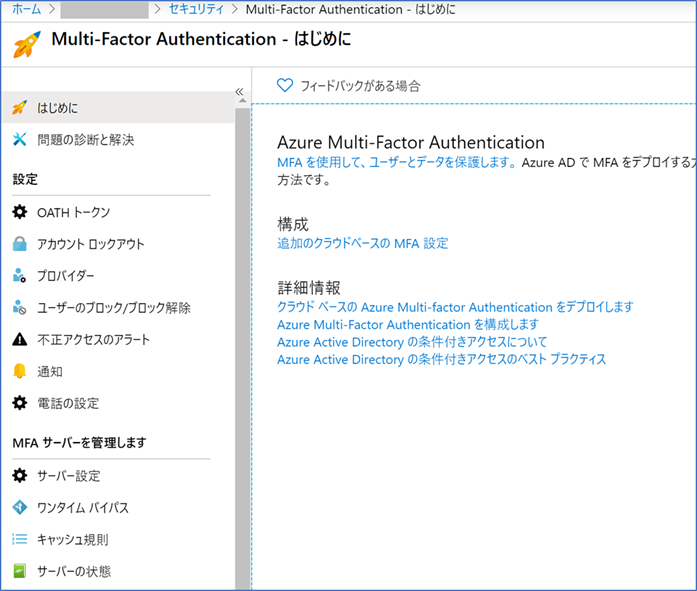

少々古めかしいデザインの画面。ここでIP追加して、

https://account.activedirectory.windowsazure.com/usermanagement/mfasettings.aspx

-

あとは、ユーザーごとに有効あるいは強制を適用すればOK。365管理センター - ユーザー - アクティブなユーザーの編集 で「多要素認証の管理」から以下の画面を表示できる。

https://account.activedirectory.windowsazure.com/UserManagement/MultifactorVerification.aspx

感想

同じような機能なら、まとめてよね・・・。

なんとなく、だけどAzure AD MFA はすべてのアプリに一律強制っぽい。一か所設定すれば適用できるし、あとはユーザーさえ追加すればいいので管理はラク。

しかし、細かい制御ができたり、複数の条件を組めるという点では、条件付きアクセスのほうが自由度が高い。漏れているケースを考えなきゃいけないので慣れが必要ではあるけど、構成の自由度を求めるなら条件付きアクセス。

ザックリまとめると、こんな感じ。間違ってたらご指摘ください。

| 条件付きアクセス | Azure AD MFA |

|---|---|

| IPベースで設定可 | IPベースで設定可 |

| ユーザーあるいはグループ単位で設定 | ユーザー単位で設定 |

| アプリごとに設定可 | AADで認証するすべてのアプリに一律で設定 |

| IP以外の様々な条件で設定可 | IPのみ |

けっきょくどうした?

Azure AD MFA での構成をすべて条件付きアクセスに作り直しして、Azure AD MFA の設定はすべて削除しました。

もともと、複数の条件付きアクセス設定を使ってたし、ゲストユーザーのアクセス制御にも使ってたから、1箇所に集めるほうが管理も分散しないし。これですっきりしました。

参考

Azure Multi-Factor Authentication の設定を構成する - 信頼できるIP

https://docs.microsoft.com/ja-jp/azure/active-directory/authentication/howto-mfa-mfasettings#trusted-ips

Azure Active Directory 条件付きアクセスの場所の条件の概要 - 信頼できるIP

https://docs.microsoft.com/ja-jp/azure/active-directory/conditional-access/location-condition#trusted-ips