アジェンダ

前編

(1) 本記事の説明範囲と目的

(2) SD-WAN が求められる背景

(3) QUANTUM SD-WAN 用語

(4) QUANTUM SD-WAN の特徴

(5) QUANTUM SD-WAN ライセンシング

(6) QUANTUM SD-WAN ユースケース

(7) QUANTUM SD-WAN 制限

後編

(8) SD-WAN インストールワークフロー

✓Management Server側での設定

✓Gateway側での設定

✓Wizardを使ったSD-WANの設定(SD-WAN Policy, Steering Behavior, WAN Link Mapping, Publish & Enforce)

(9) SD-WAN POLICY RULE BASE

(10) WAN LINKS

(11) WAN LINK MAPPING

(12) STEERING BEHAVIOR

(13) MONITORING

(14) EVENTS

(15) LOGS

(8) SD-WAN インストールワークフロー

前編では、Check PointのQUANTUM SD-WANの概要などについて、ご説明させていただきましたが、後編では、QUANTUM SD-WANのワークフローと、各画面の説明などをさせていただきます。本章では、インストールのワークフローについてご説明させていただきます。

Check PointのSD-WANをお使いの場合、下記のようにいくつかのオプションがありますが、

本章では、QuantumとSecurity Management Serverを使った管理サーバーの組み合わせで、Check Point SD-WANを実装する場合について、説明をさせていただきます。

(8-1) Management Server側での設定 ~事前準備~

管理サーバー側を設定していく前の、事前の準備がこちらになります。Infinity Portalのアカウントを作成する必要が有ります。それから、Infinity Portal上でSD-WANの初期設定をしておく必要が有ります。

✓Infinity Portal の左上にあるMenuボタンをクリックします。

✓ドロップダウンリストから、「Quantum」セクションで「SD-WAN」をクリックします。

✓Infinity Portal の利用規約とプライバシーポリシーをお読みください。

✓「Infinity Portal の利用規約とプライバシーポリシーに同意します」を選択し、「TRY NOW」ボタンをクリックします。

✓アカウントで SD-WAN サービスが利用可能になるまで、数分間お待ちください。

✓SD-WAN ビューが表示されるまで、数分間お待ちください。

また、Security Management Serverのインストールをしておく必要があります。SD-WANをサポートしているVersion R81.20またはR82以上である必要が有ります。

(8-2) Management Server側での設定

SD WAN ポリシーを実際に作成するには、SmartConsole経由で、まず管理サーバーを Infinity Portal テナントに接続する必要があります。そうしますと、SmartConsole上で見える管理サーバー(SMS)のオブジェクトを SD WAN ポリシーで使用できるようになります。

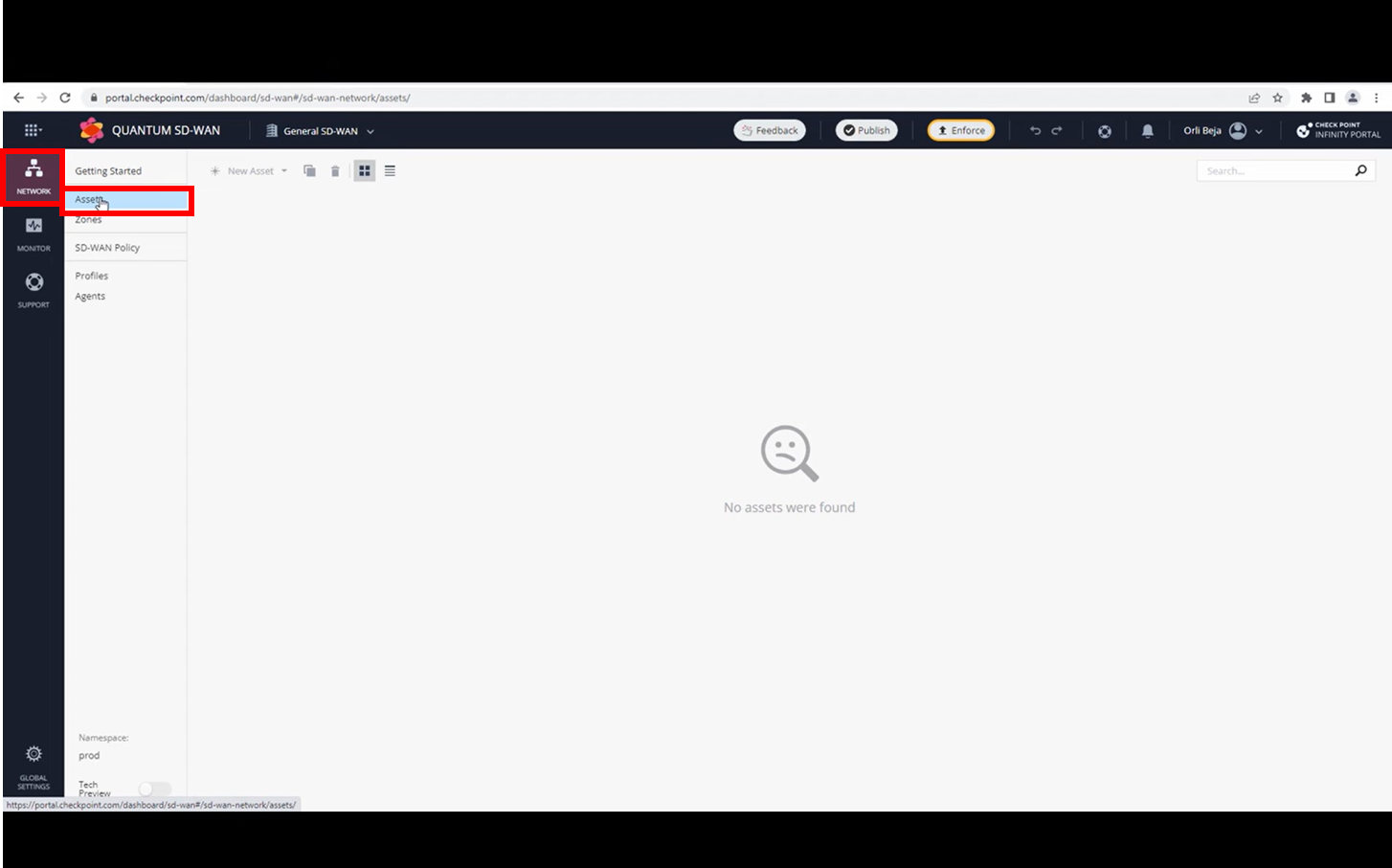

Configuration Sharingを有効にしますと、アセットページにさまざまなオブジェクトが表示されますが、現在は空っぽの状態になっています。

ポータルにこの操作を行う必要があるというメッセージが表示されるので、「CONNECT」を選択します。必要な手順が表示されます。

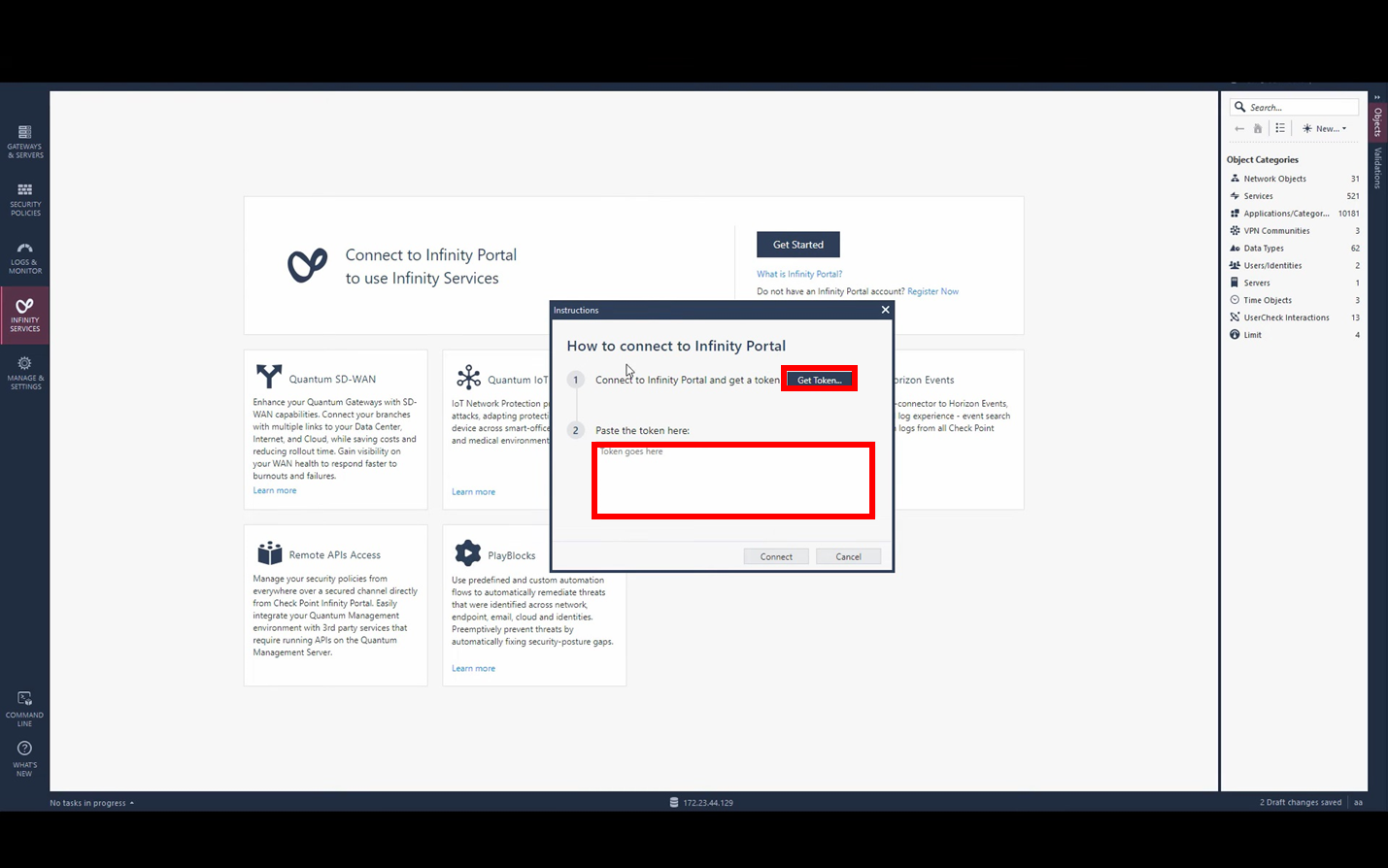

まず、スマートコンソールを開き、Infinity サービスに移動します。Infinity サービスに移動したら、「Getting Started」を選択します。

ここでトークンの取得が求められますので、「Get Token」をクリックします。取得したら、ここに貼り付けます。

遷移した画面にトークンが表示されますので、これをコピーします。

スマートコンソールの同じ場所に戻ってペーストして、「Connect」をクリックします。数秒程度待ちます。

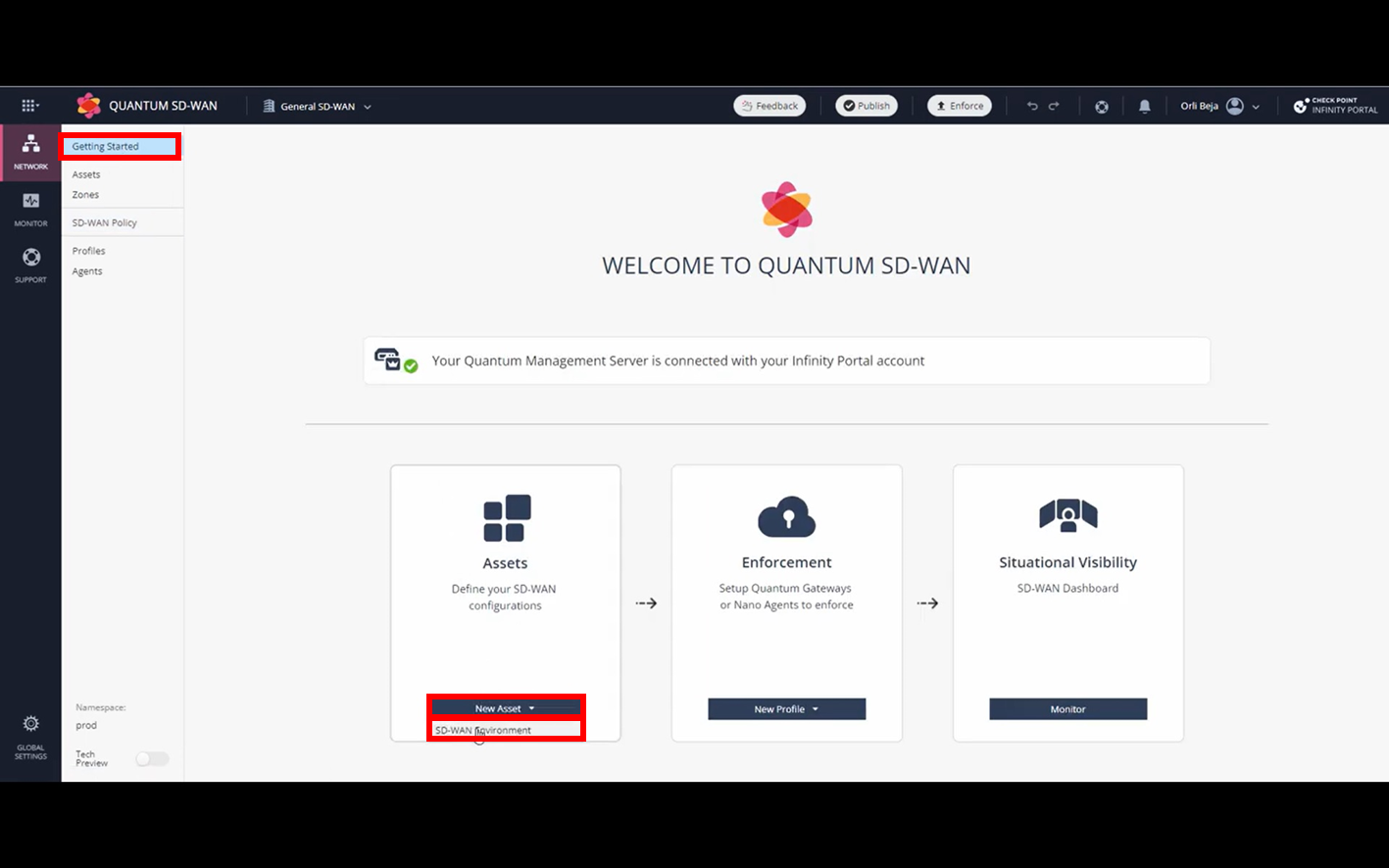

接続が確立されると、この部分が表示されます。Connected Statusがアクティブになっていることがわかります。

これで、管理サーバーとポータルが接続されました。

次のステップは、Configuration Sharing、設定情報を、管理サーバーからInfinity PortalのSD-WANの部分に共有するプロセスです。Editをクリックしてウインドウを開き、EnableのOFFをONに変えて、OKを選択します。このプロセスの完了まで数分かかる場合があります。このプロセスが完了すると、先ほどお話ししたオブジェクトが取得され、同期されて表示され、ポータルで操作できるようになります。

Configuration Sharingの実行中に、Log Sharingの有効化も実行することができます。Log Sharingの有効化により、管理サーバーのさまざまなログをInfinity Portalでも表示できるようになります。Editをクリックして、EnableをOFFからONに変えますと、

すべての製品のオプションが表示されます。必要なProductを有効にします。SD WAN の場合、SD WAN、Application Control、URL フィルタリングが必要です。次に、OKをクリックして、Log Sharingを有効にします。

しばらく待ちますと、Configuration Sharingが有効になります。ここで示されているように、Quantum SD-WAN は、実際に SD-WAN ポリシーが作成され使用されるまでInactiveのままです。

Infinity PortalのSD-WANの画面に戻りますと、同期がされて、Assetsのところに、SD-WANポリシーに使用できるオブジェクトが表示されているのが確認できます。

また、「Getting Started」の画面では、Quantum Management ServerがInfinity Portalアカウントに接続されていることが表示されています。これで、実際のSD-WANポリシーの作成を開始する準備が整った状態になります。

ここまでがManagement Server側の設定の流れでした。次にGateway側の設定に移って行きます。

(8-3) Gateway側での設定 ~事前準備~

まず、Gateway側の設定ワークフローの前の事前準備です。

Quantum Security Gatewayをインストールしておく必要があります。こちらが、SD-WANを動作させるために必要なOSのVersionは、R81.20 JHA Take 14以上 又は R82以上になります。

そして、SMSとGW間のSICの接続を行います。また、SD-WAN Interfaceを、GAIA Portal又はClishで作成しておく必要が有ります。詳細はこちらのリンクをご覧ください。

(8-4) Gateway側での設定

Infinityポータル内のゲートウェイが相互に認識し、通信できるようにするには、各ゲートウェイにNanoエージェントというソフトウェアをインストールする必要があります。Infinityポータルに接続すると、ポータルの「Profile」のところにQuantumプロファイルが作成されます。この状態から、Nano AgentをインストールしたGWが4つあるということが分かります。

このプロファイルを開くと、トークン化されたプロファイルであることがわかります。右側で、ゲートウェイで実行するコマンドをコピーできます。

GatewayにCLIでログインして、先ほどコピーした内容をここに貼り付けますと、チェックポイントNanoエージェントがダウンロードされて、エージェントがインストールされます。完了したら、Infinity Portalに戻り、エージェントの下にNano Agentが表示されているのを確認します。

先ほどNano Agentをインストールしたゲートウェイですが、まだ表示されていません。

この状態で先ほどのGWにNano Agentがインストールされたことが分かります。しばらくすると、このゲートウェイにもポリシーがダウンロードされます。

GWにNano Agentがインストール出来ましたら、次に、Smart Consoleで、GWのObjectを作成します。

✓Application Control Bladeを有効化

✓URL Filtering Bladeを有効化

✓IP-SEC VPN Bladeを有効化

✓SD-WAN Interfaceを選択し、Network ManagementページでTopologyとInterface情報の取得を実行

✓SD-WAN InterfaceのTopologyページの「Leads To」セクションで「Internet(External)」を選択

✓SD-WAN InterfaceのAnti-Spoofingページで、「Perform Anti-Spoofing based on interface topology」を選択

✓ポリシーに適合するAnti-Spoofing actionを選択

✓ポリシーに適合するSpoof Trackingを選択

✓ISP Redundancyページで、ISP Redundancy機能を無効化

注:SD-WANはISP Redundancyをサポートしません。

その際、Application Control, URL Filteringと、必要な場合は、IP-SEC VPNのBladeの有効化をします。IP-SEC VPNはオーバーレイで拠点間接続を行う場合には必要ですが、ローカルブレイクアウトなど、Internet接続のみを使う場合は不要です。そして、TopologyとInterface情報の取得、TopologyのLeads Toセクションの設定、Anti-Spoofingの設定、ISP Redundancyの無効化などを行います。

次にGWをVPNに接続する必要がある場合、VPNコミュニティの設定と、センターVPNゲートウェイの設定、サテライトVPNゲートウェイの設定、Link Selectionの設定などを行います。また、VPN Community ObjectでVPN Routingに関する設定を行います。

✓セキュリティゲートウェイ/クラスタをVPNに接続する必要がある場合(「SD-WAN接続(ステアリング動作)タイプ」を参照)、該当するスタータイプのVPNコミュニティを設定

✓センターVPNゲートウェイとして、ハブ拠点用セキュリティゲートウェイを設定

✓サテライトVPNゲートウェイとして、支店用セキュリティゲートウェイを設定(Link Selectionも設定)

✓VPN Community ObjectのVPN Routingページにて下記を設定

(a)「Overlay」のSD-WAN Connection Typeのみを設定する場合は、「To center only」 又は 「To center and to other satellites through center」

(b)「Backhaul」のSD-WAN Connection Typeを設定する場合は、「 To center or through the center to other satellites, to Internet and other VPN targets 」

そして、該当のVPNコミュニティに参加しているセキュリティゲートウェイ間で「echo-request」サービスを許可します。この明示的なルールは、WANリンクのプロービングのために必要なものです。また、このルールは、このトラフィックをドロップする可能性のあるすべてのルールよりも上位に配置する必要があります。

「ICMP requests」をAcceptする設定をしている場合は、 SmartConsole > Menu > Global properties > FireWallのページにてこちらの設定をしていただく必要があります。

また、Overlayのネットワークを使う場合は、拠点間のインターナル接続になりますので、NATが不要となります。そのため、次のような設定でNATを無効化します。

✓該当する送信元ネットワークと宛先ネットワーク間のトラフィックで NAT を禁止するために、明示的な手動 NAT ルール(すべてのAutomatic NAT ルールの上に追加)を追加します。

✓「Original」列で、該当する送信元ネットワークと宛先ネットワークを選択します。

✓「Translated」列で、すべてのオブジェクトを削除して、これらのセルに「=Original」と表示されるようにします。

✓VPN Community objectのPropertiesの「Advanced」ページにて、「Disable NAT inside the VPN Community」を選択します。

(8-5) Wizardを使ったSD-WANの設定(SD-WAN Policy, Steering Behaviors, WAN Link Mapping, Publish & Enforce)

ここからは、SD-WAN Wizardを使って、SD-WAN Policyや、Steering Behaviors、WAN Link Mappingなどの設定をしていきます。この部分の設定は、SD-WAN Wizardを使わずに全てマニュアルで設定することもできますが、最初の設定としては、Wizardを使った方がスムーズに出来ますので、Wizardでの設定を推奨いたします。

Wizardで設定した内容を後から、マニュアルで設定変更することももちろん可能です。この段階では、管理サーバーとゲートウェイの両方がSD-WANを制御するInfinity Portalポータルに接続されていますので、SD-WAN ポリシーを作成していくことができます。

SD-WAN Policyはこの時点では空っぽの状態になっています。

ここから SD-WAN ウィザードを開きます。

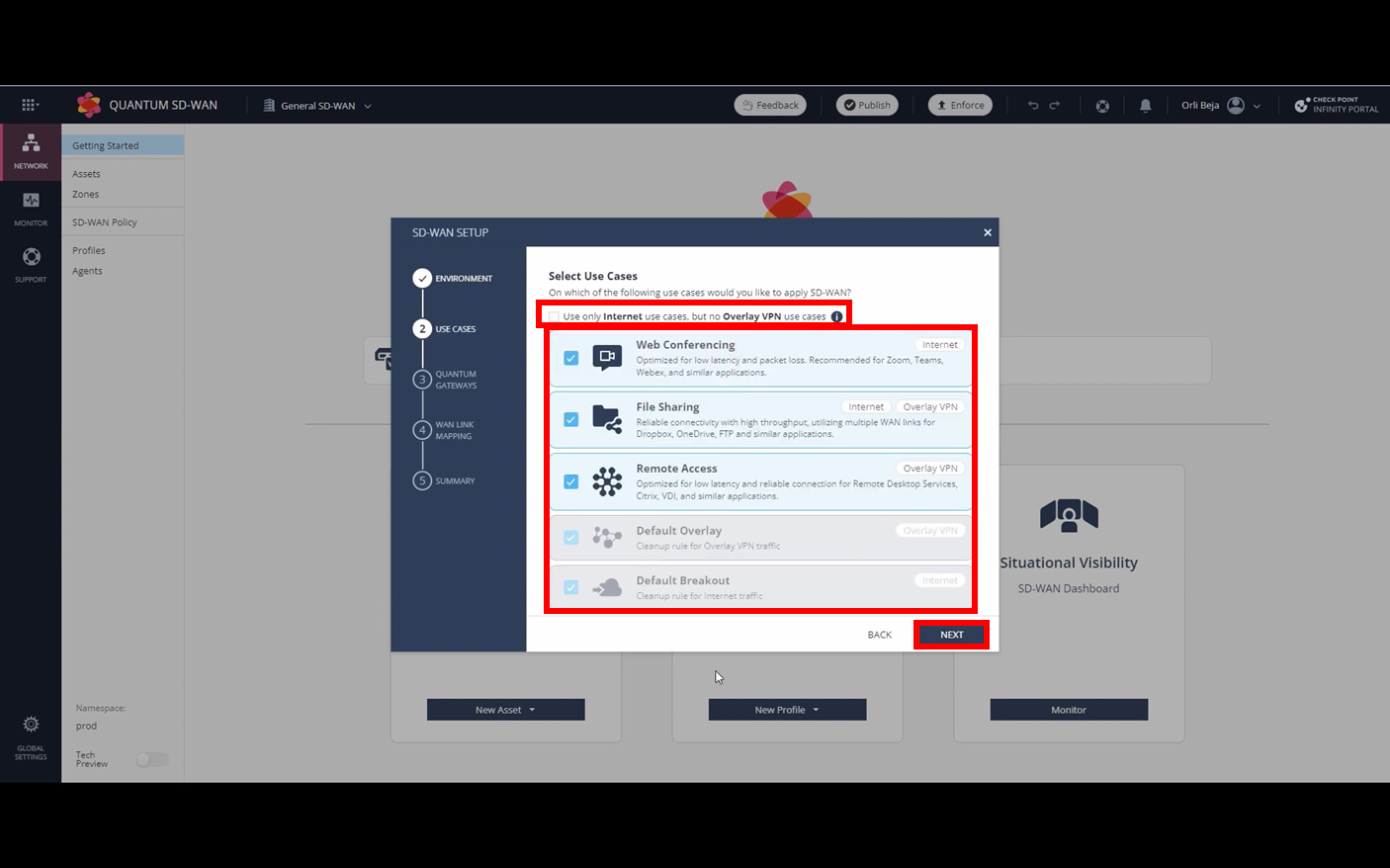

このウィザードでは、デフォルトのルールとSteering Behaviorsを含むSD-WANポリシーの作成がサポートされます。必要なブレードが表示されているのが確認できます。NEXTをクリックして次に進みます。

分野ごとに定義されたユースケースから、必要なものを選択します。インターネットまたはオーバーレイ VPN のニーズに基づいて選択をするためのチェックボックスが有ります。後で必要に応じて、ルールと動作を手動で追加できます。NEXTで進みます。

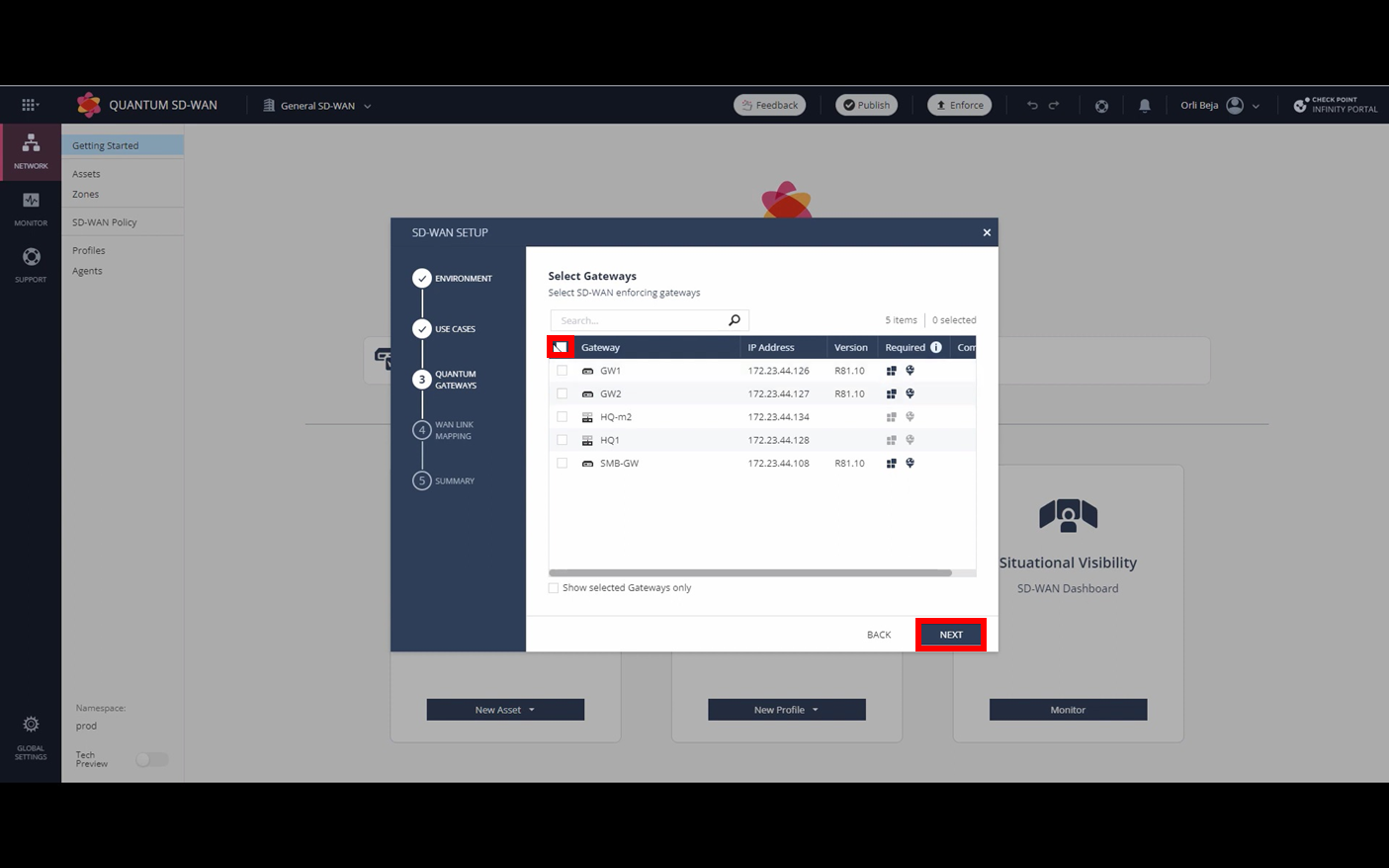

次に、SD-WAN ポリシーに適用するゲートウェイを選択します。ここでは、ここでは、関連するすべてのゲートウェイを選択します。

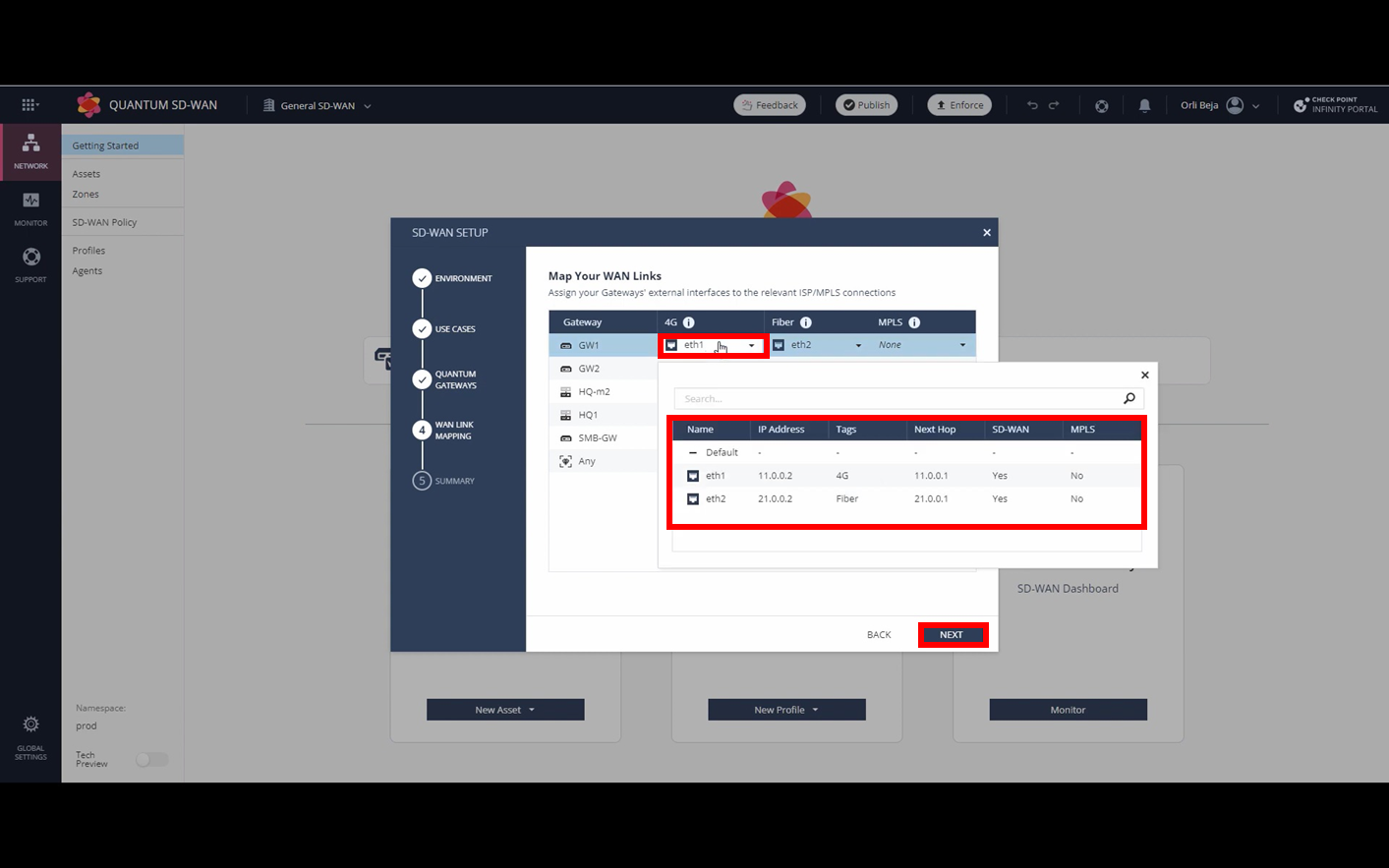

ここはWAN Link Mappingの設定です。これにより、ゲートウェイで定義された情報に基づいて、

上部にあるインターフェースを関連付けたいリンクに関連付けできます。これは最初は事前の定義によって自動的に選択されますが、後から変更できます。

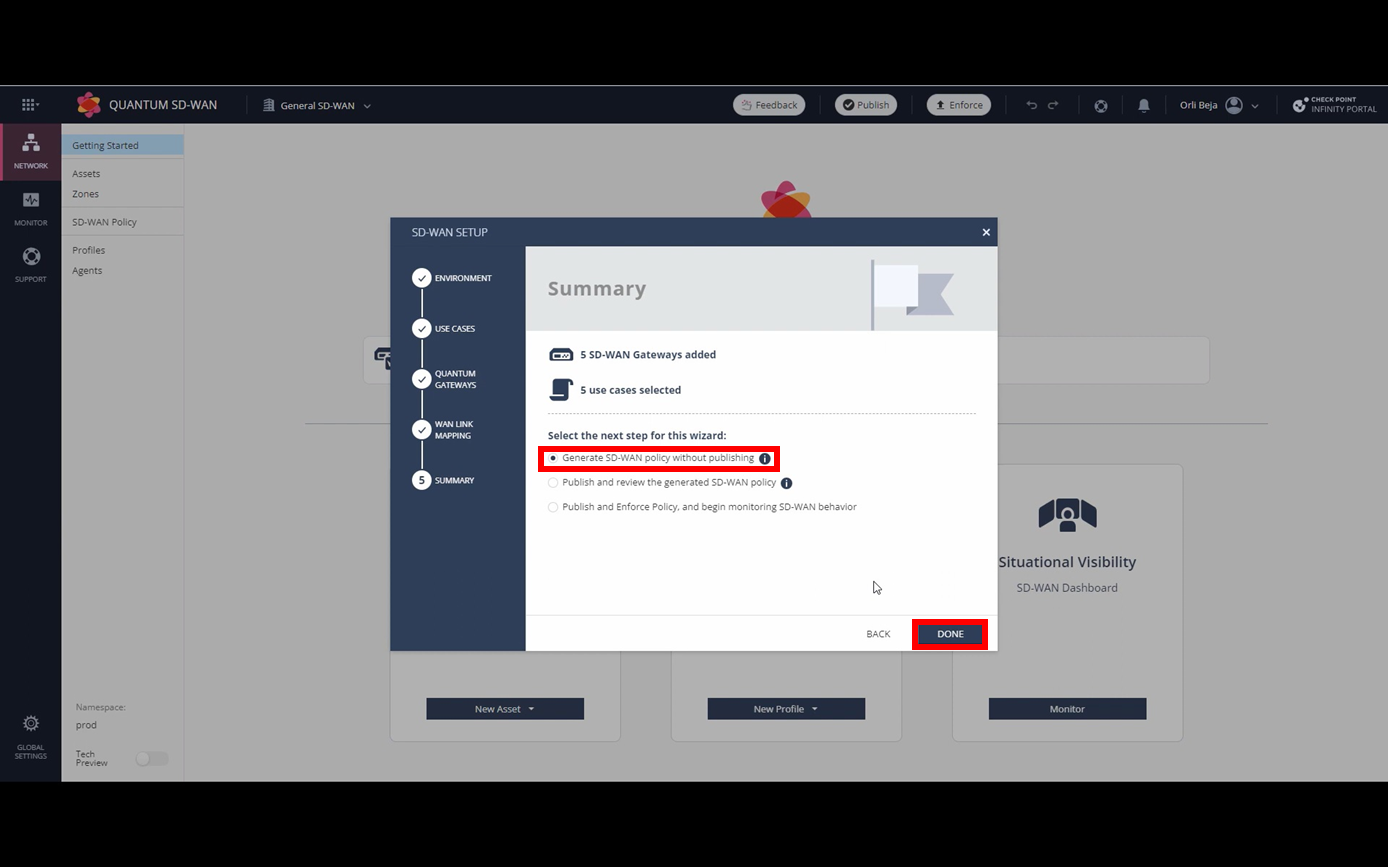

最後に、これらすべてが完了したら、ポリシーを生成します。ここではPublishやEnforceを行わずにポリシー生成します。ポリシーを確認して、その後レビュー確認を行ったら、PublishしてEnforceすることができます。

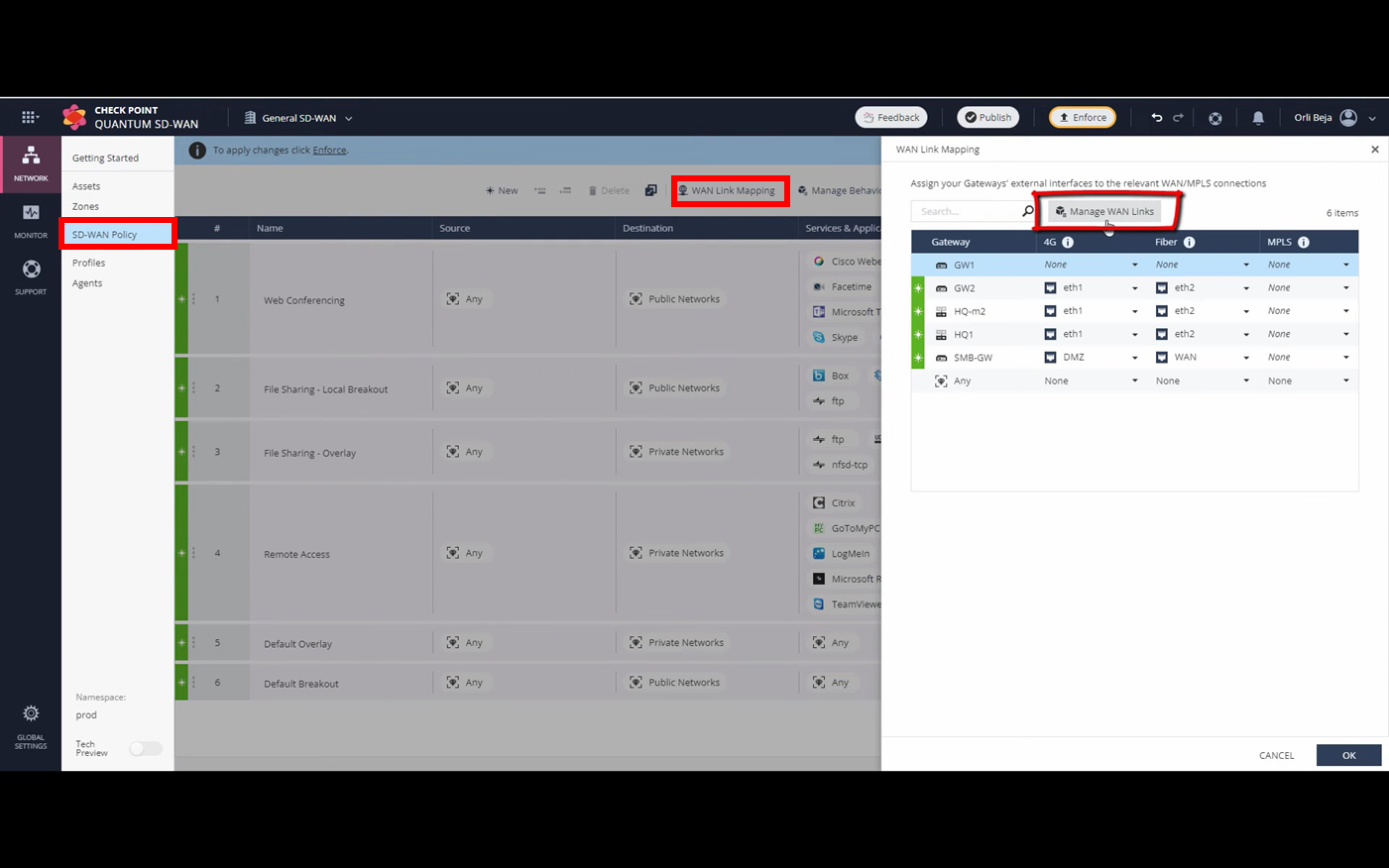

ここで、ルールベースが実際に作成されていることが確認できます。また、選択した内容に基づいて、さまざまなSteering Behaviorsに関する情報も表示されています。レビュー・確認ができたら、Enforceボタンをクリックします。

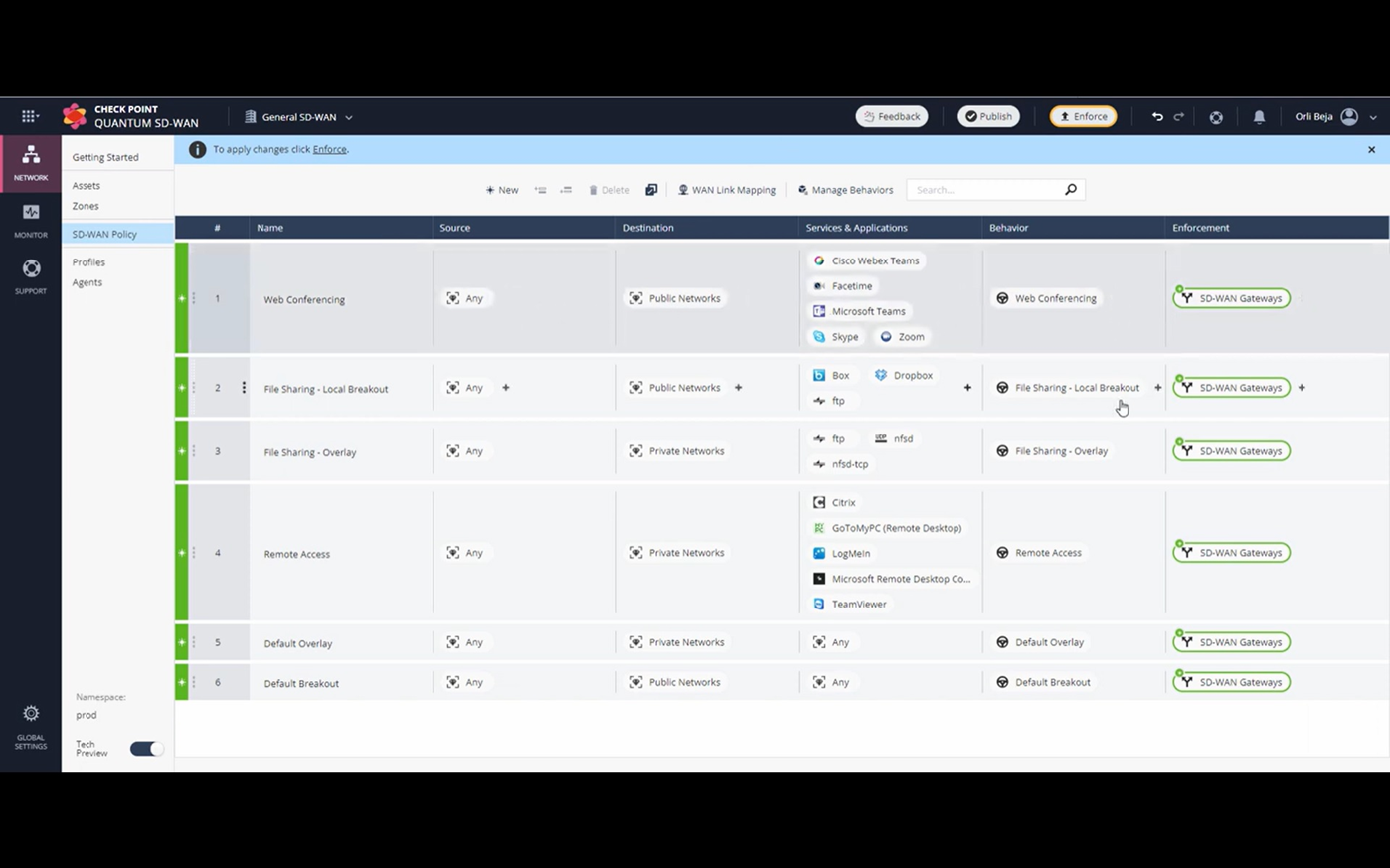

(9) SD-WAN POLICY RULE BASE

次にSD-WAN POLICY RULE BASEについてです。SD-WANポリシーは、アクセスポリシーと同様に、様々なルールで構成され、様々な情報で定義されています。トラフィックは上から下へと流れて、いずれかのルールに一致するかどうか確認されます。

各ルールは、名前、送信元、宛先で構成されます。これらは、サービスやアプリケーションで定義できます。Steering Behaviorsは、事前に定義されたもの、または特定のニーズに合わせて作成されたものから選択でき、該当するトラフィックをどのように操作するかを指定できます。

最後に、Enforceを実行します。SD-WANプロファイルを設定し、どのゲートウェイがどのルールをインストールして実行するかを定義して、実行します。

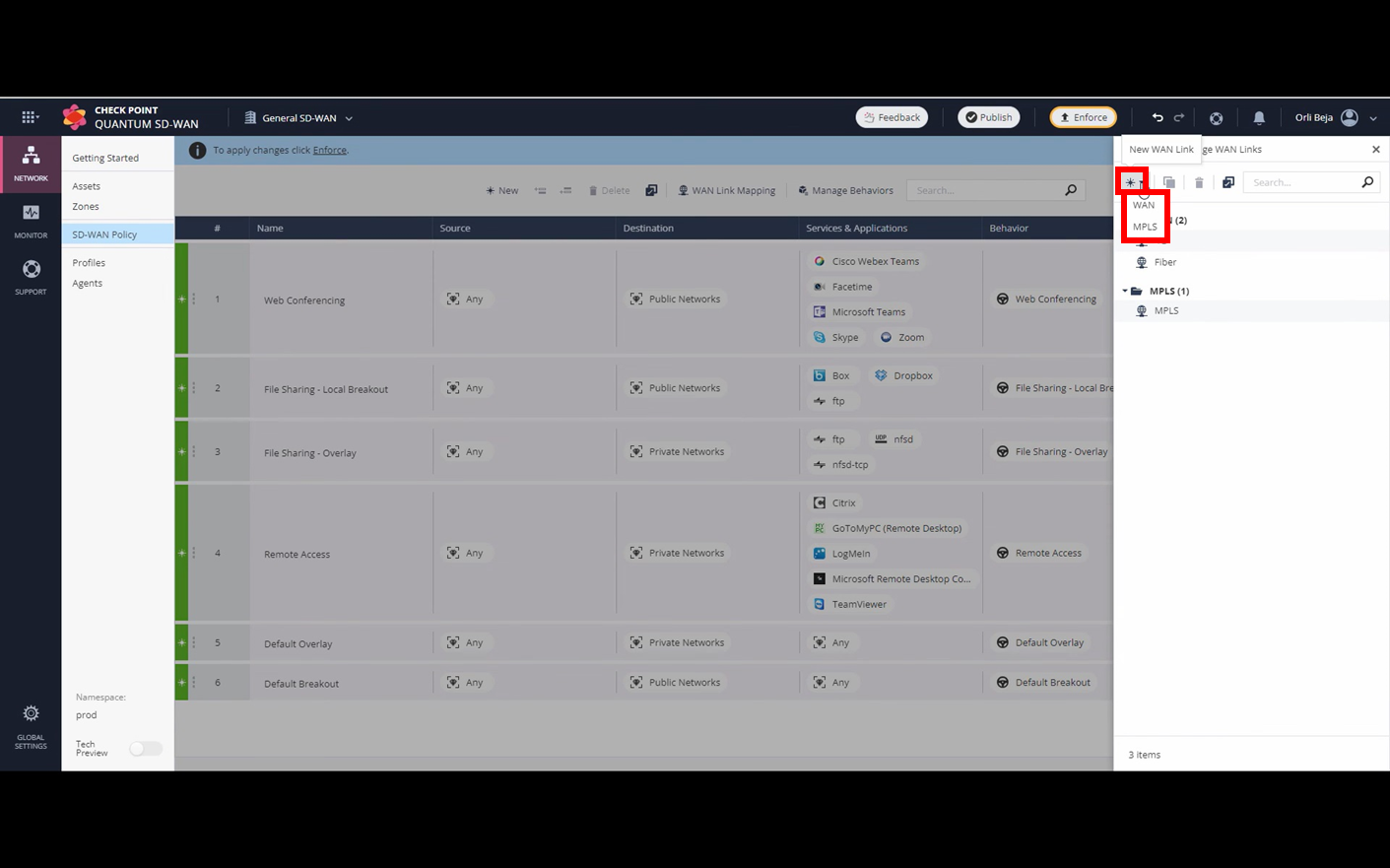

(10) WAN LINKS

WAN Linkとは、ISP、プロバイダのネットワークリンクを意味しています。

WAN LINKの情報にアクセスするには、SD-WANポリシー、WANリンクマッピング、そして「Manage WAN Links」を選択します。

デフォルトでは、3つのWANリンク、WANが2つとMPLSが1つ用意されています。これらは事前に定義されていますが、名前を変更したり、リンクを追加したりすることもできます。WANはインターネットとオーバーレイVPNの両方の用途に使用できます。

MPLSはオーバーレイのみに使用でき、インターネットへのアクセスには使用できません。この例では、WANの名前を4Gとファイバーに変更し、MPLSはそのままにしています。新しい名前を追加することも可能です。

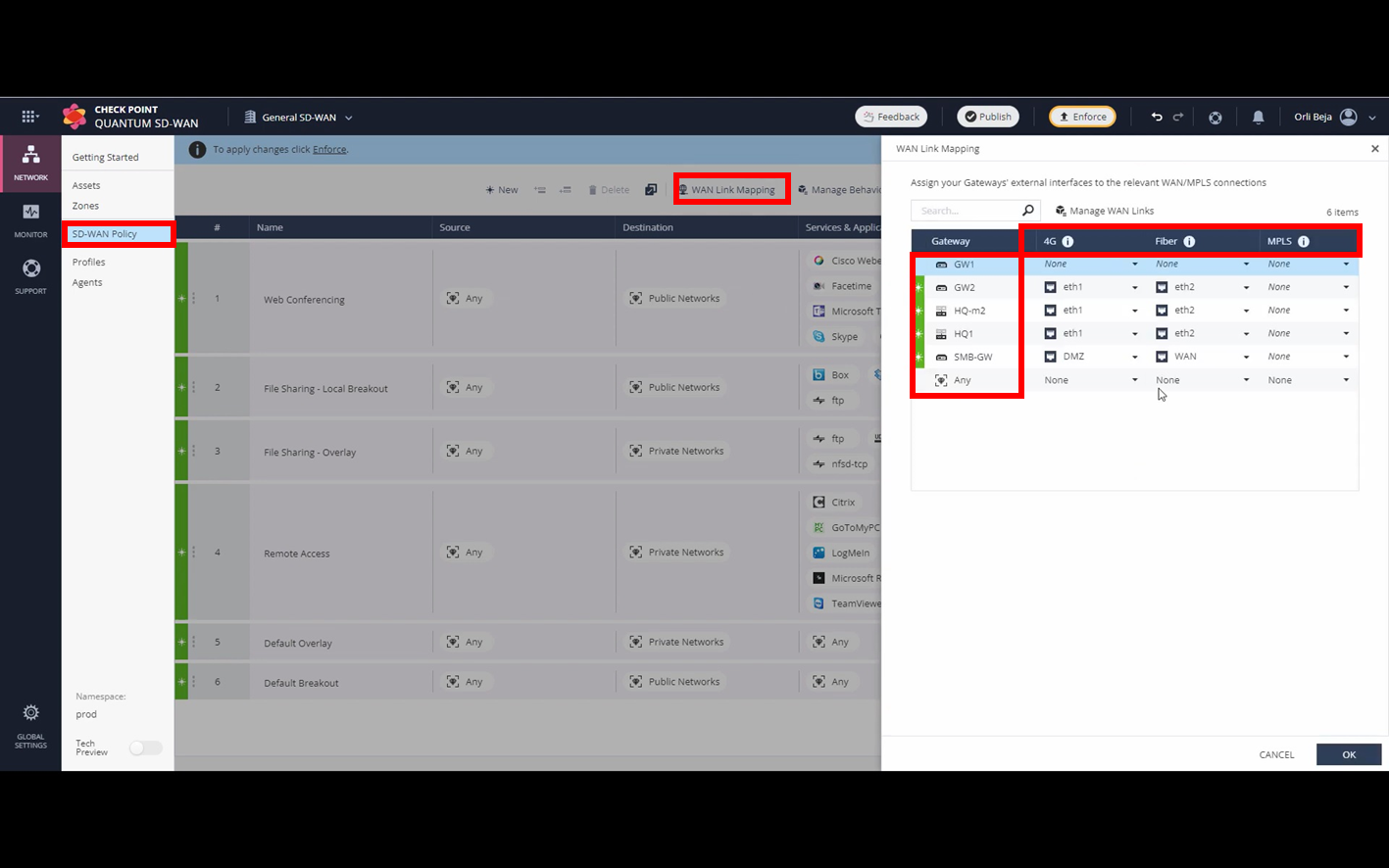

(11) WAN LINK MAPPING

WAN Link Mappingの初期の状態は、SD-WAN Wizardで確認できます。

ゲートウェイを追加したり、変更を加えたりする必要がある場合は、SD-WAN PolicyからWAN Link Mappingに移動して、マッピングチャートを開くことで、行うことができます。

上部には、さまざまなWANリンク(ISP)を表す列があります。この例では、4G ファイバーとMPLSが表示され、その下の行には、さまざまなSD-WANプロファイルで定義したすべてのゲートウェイが表示されます。

ゲートウェイで定義された特定の情報を使用してインターフェースをマッピングすることも、ゲートウェイ1のように空のままにすることもできます。

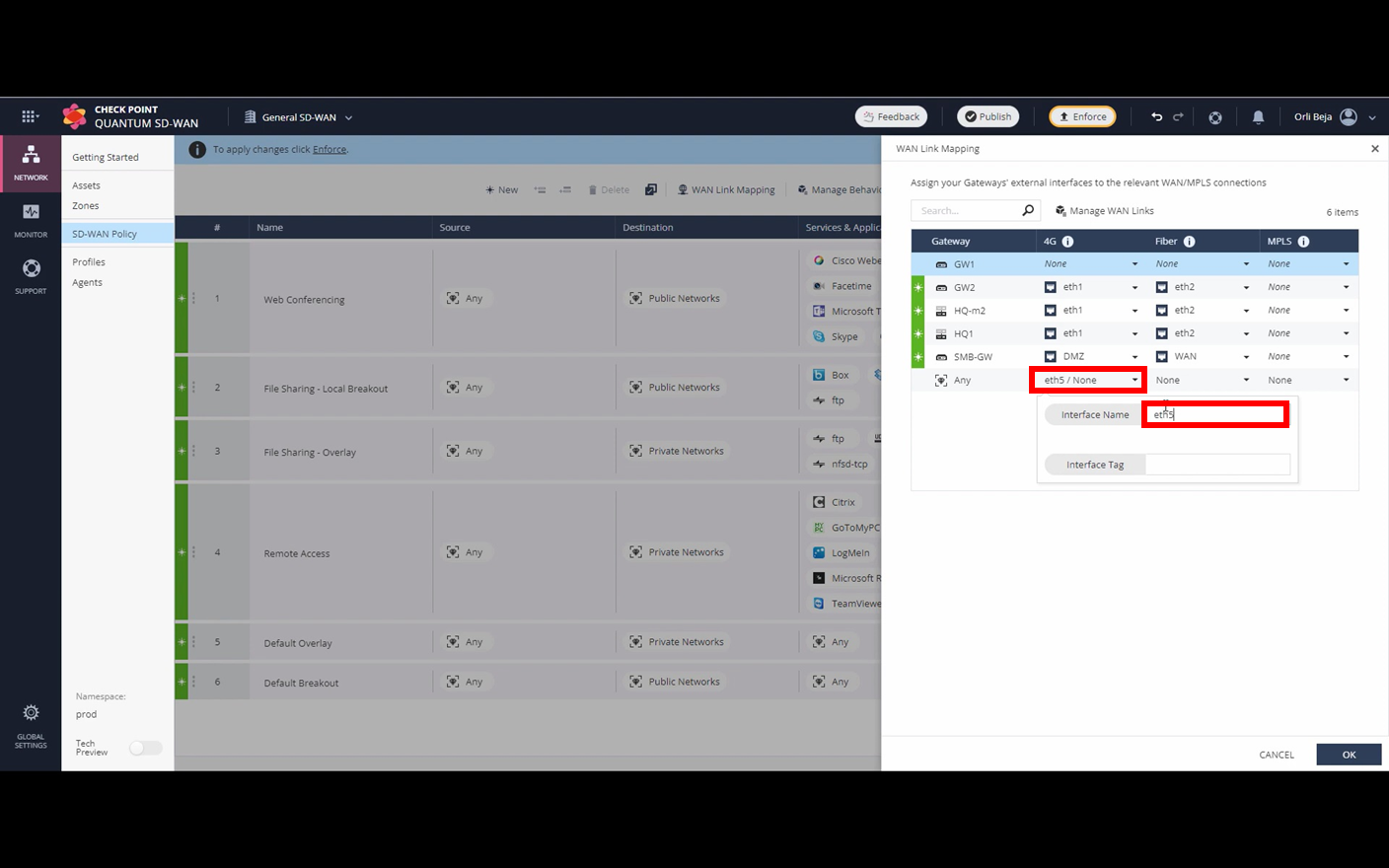

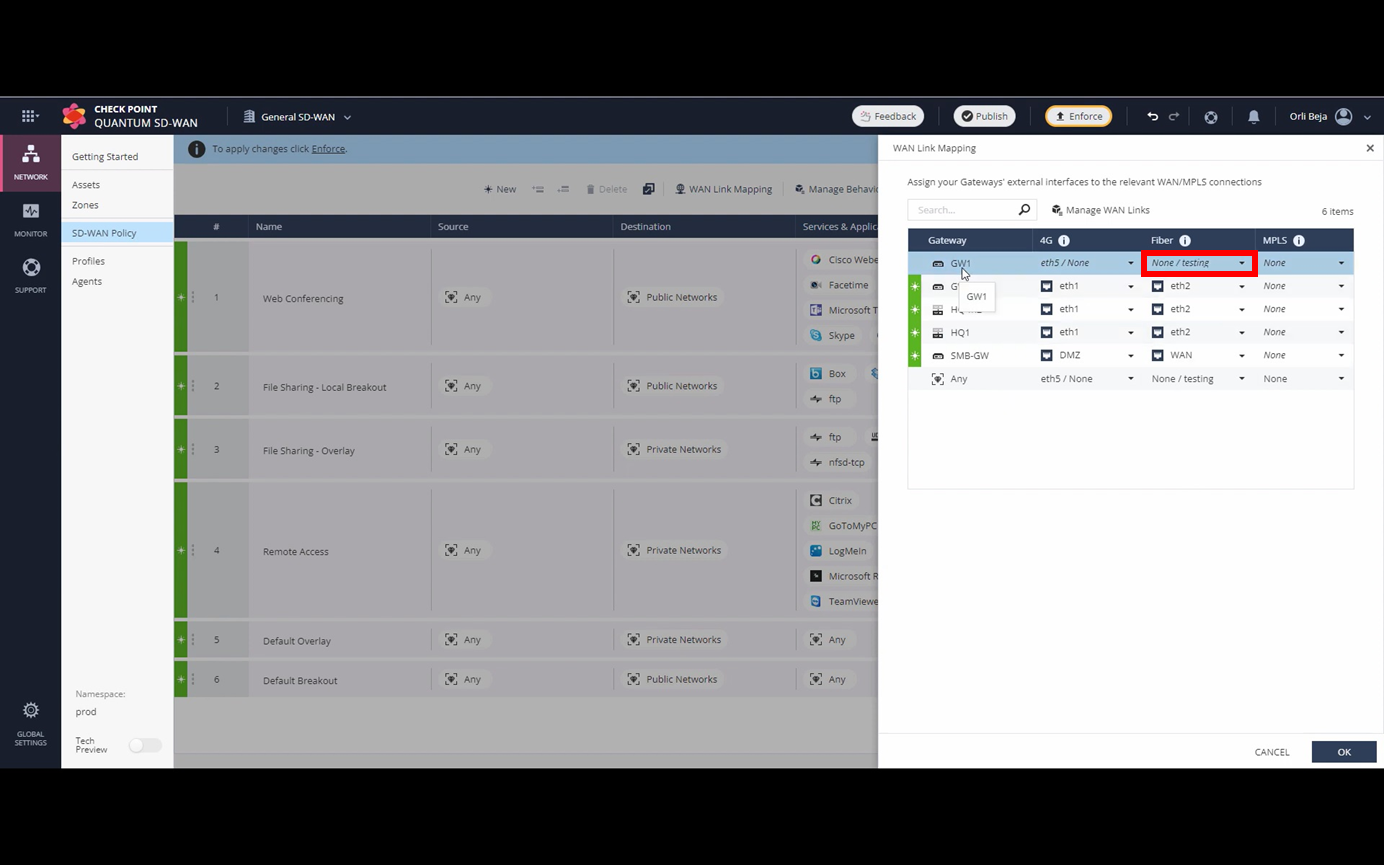

インターフェース名とタグを定義できる「any」を使用することもできます。ここでは、eth5とtestingというタグを例に挙げてみましょう。AnyのGWのInterface Nameのところにeth5を入力すると、

GW1にeth5が反映されました。

AnyのGWのInterface Tagにtestingを入力すると、

GW1にtestingが反映されました。空のままにしていたゲートウェイ1で、eth5とtestingというタグが自動的に反映されたことが確認できます。このやり方で、未定義のゲートウェイに対する自動割り当てが可能になります。

(12) STEERING BEHAVIOR

次にSteering Behaviorsについてです。トラフィックのステアリング、操作の方法を定義するために、Steering Behaviorsが用意されています。これは、ステアリングのハンドルのように、設定と定義に基づいてトラフィックの操作の方法を決定します。

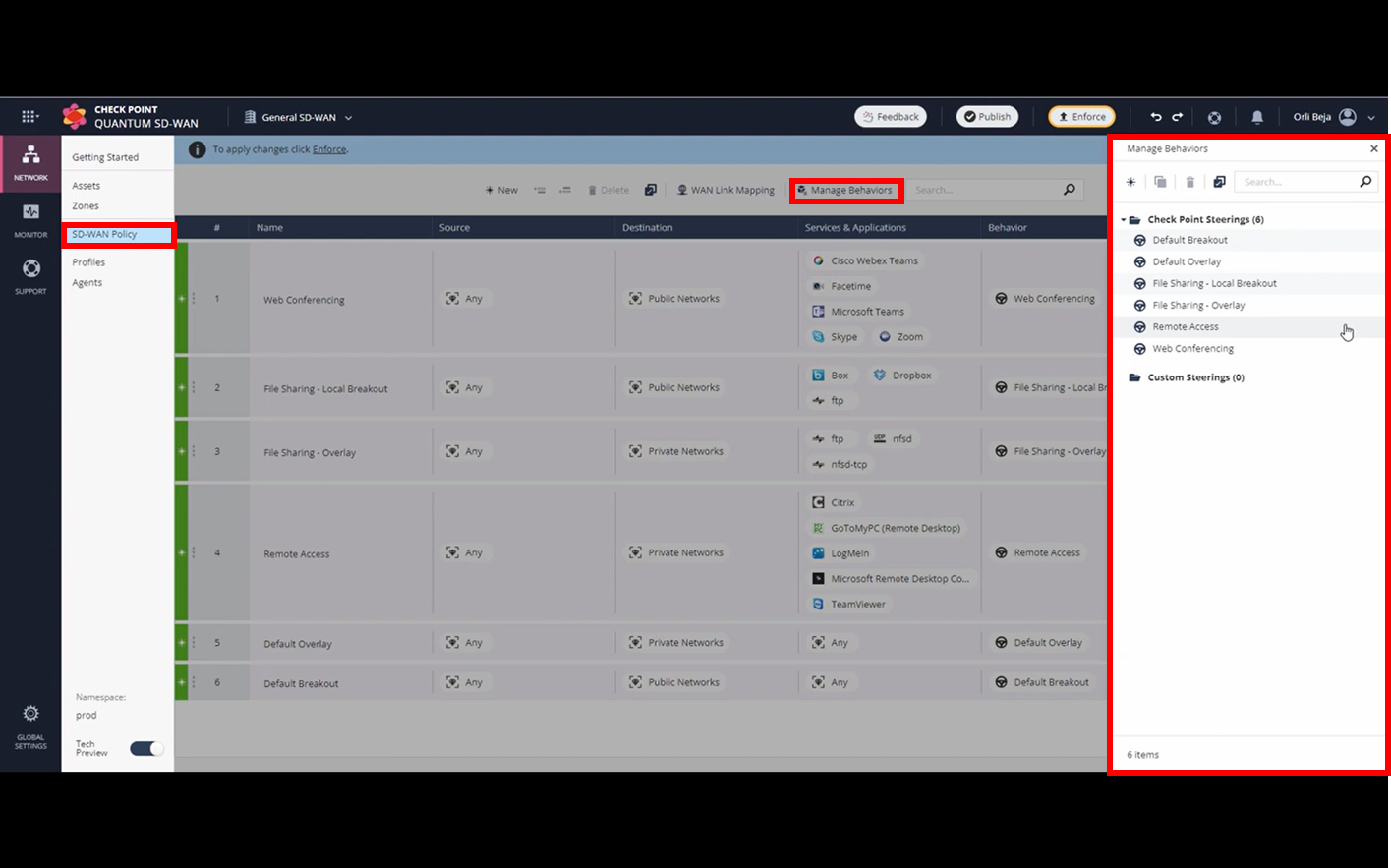

これらの動作を表示または定義するには、SD-WAN PolicyポリシーのManage Behaviorに移動します。

SD-WAN ウィザードを使用する際に、事前定義されてすぐに使用できるBehaviorと、新しいボタンを使用して必要に応じて作成できるカスタムのBehaviorがあります。目的のためにさまざまな情報を設定・定義でき、Steering CandidateとCriteriaに基づいて実行できます。

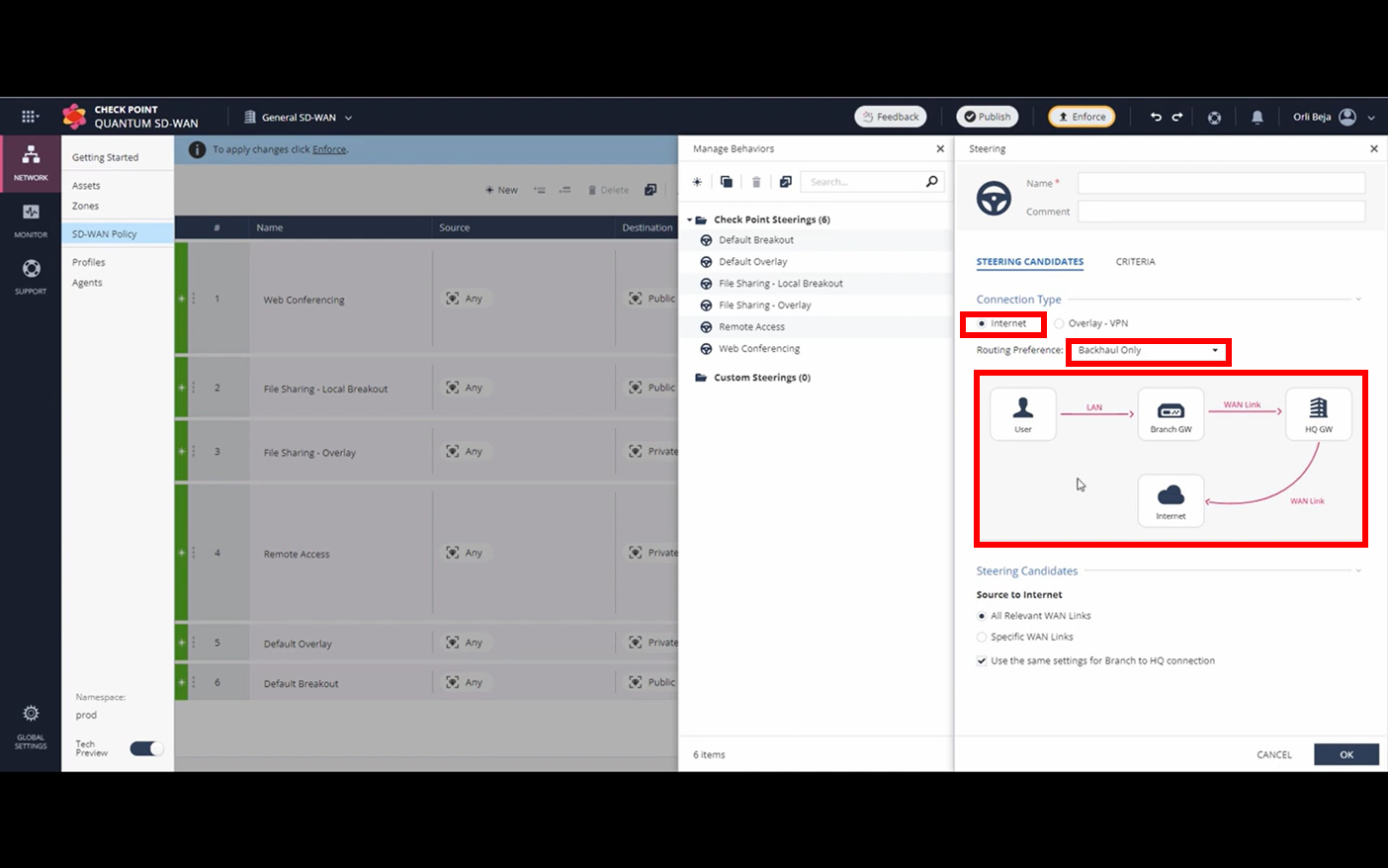

ここで重要なポイントの 1つは、インターネット接続を使うのか、オーバーレイ VPN の接続を使うのかといった接続タイプについてです。インターネット接続には、 3つのルーティング設定があり、これらはすべてインターネットへのトラフィックを有効にします。1つ目はLocal Breakout Onlyです。これにより、ブランチからインターネットへの直接アクセスが可能になります。

2つ目はBackhaul Onlyです。これにより、ブランチから本社を経由してインターネットへアクセスすることだけできるようになります。

最後に、Prioritize Local Breakoutです。これにより、インターネットが利用可能な場合は、ブランチからインターネットへ直接アクセスし、利用可能でない場合は、本社を経由してインターネットへ接続します。

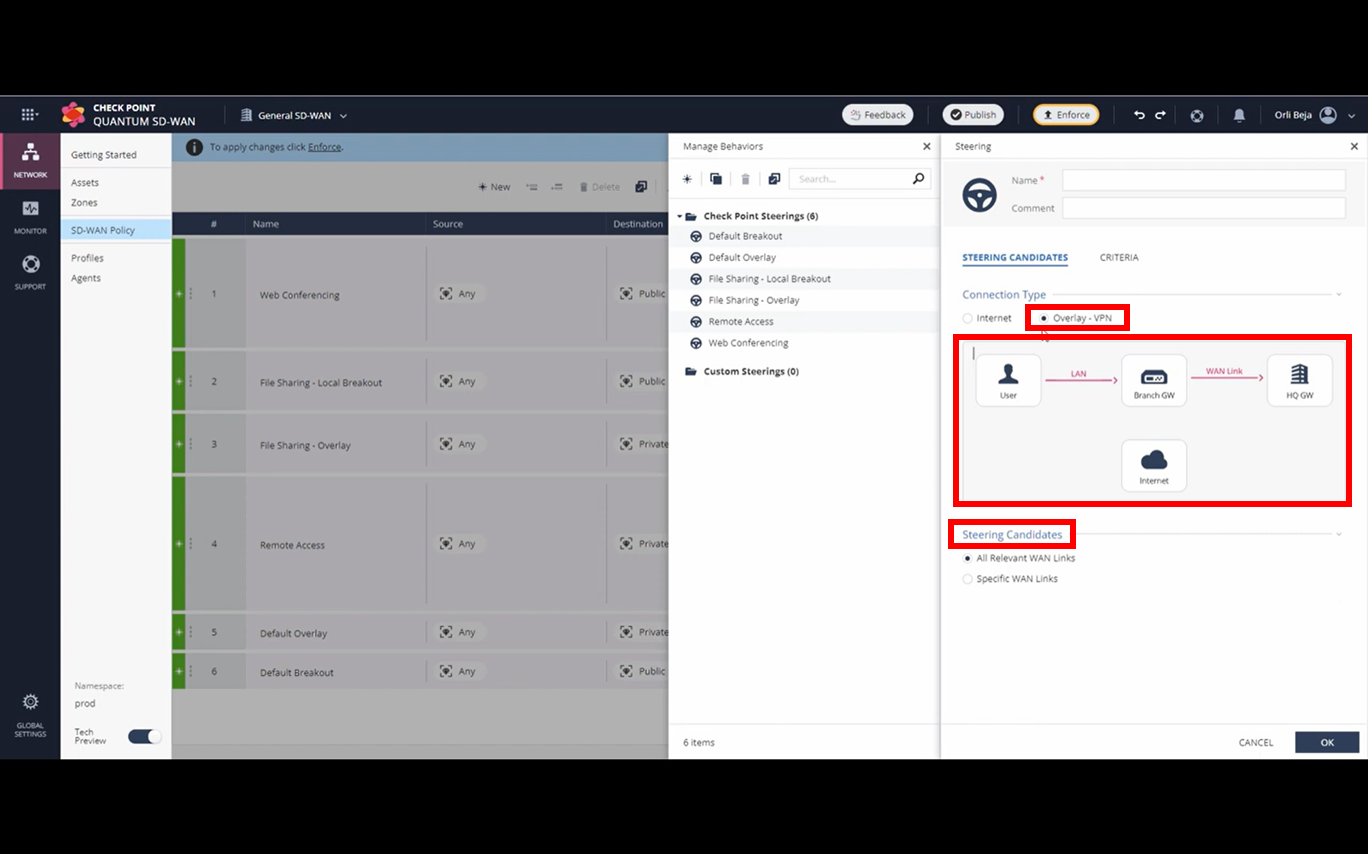

もう一つの選択肢はオーバーレイVPNです。ここでは、トラフィックは異なるサイト間に送られます。インターネットへのトラフィックは扱われません。次に、Steering Candidateのパラメータについて説明します。Steering Candidateでは、利用可能なWANリンクのうち、どのリンクを意思決定に使用するかを定義します。このケースでは、All Relevant WAN Linksを選択します。

もう一つの選択肢として、Specific WAN Linksを選択することもできます。ここで、使用する特定のリンクを定義します。インターネットの場合、MPLSは利用できず、使用されません。また、「Use the same settings for Branch to HQ Connection」のオプションがあります。つまり、Prioritize Local Breakout、またはBackhaul Onlyの場合、ブランチから本社への接続と本社からインターネットへの接続を、同じパラメータに基づいて行うかどうかを定義するオプションになります。

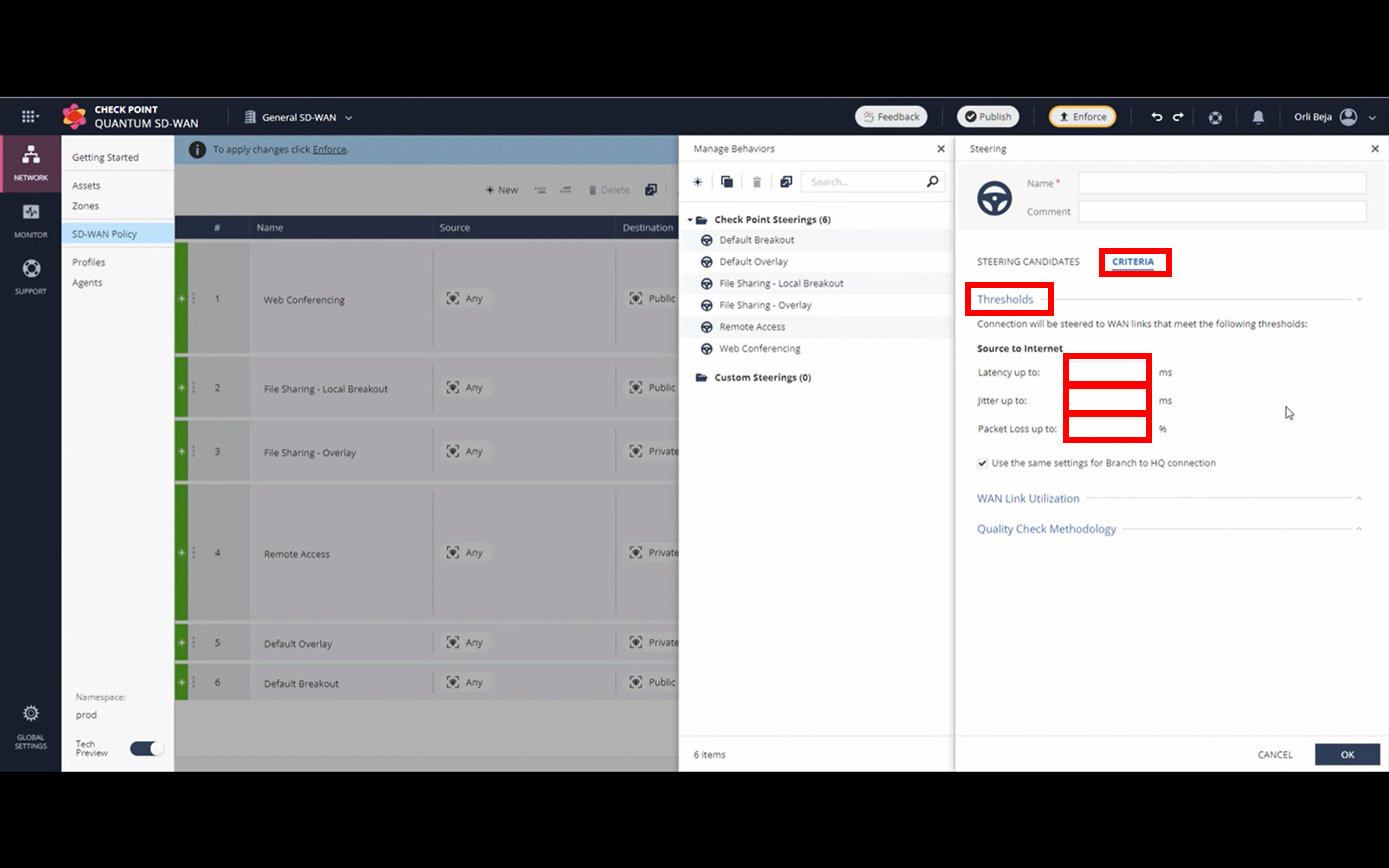

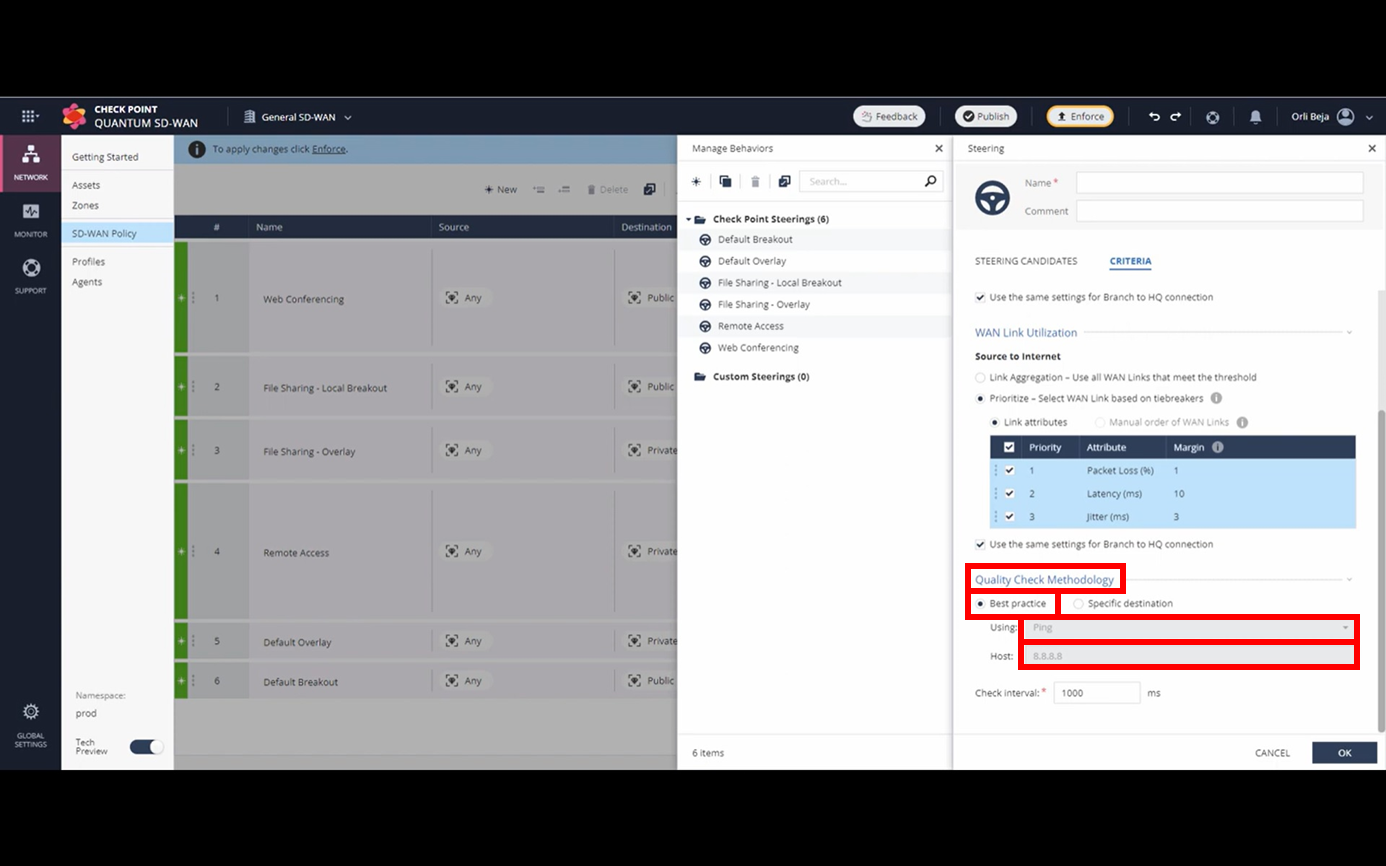

Criteriaの設定です。Criteriaには3つのセクションがあります。ThresholdとWAN Link Utilization、Quality Check Methdologyがあります。Thresholdしきい値では、リンク品質に応じて値を定義する必要があり、これらの値によって、リンクがしきい値に達してしきい値を超えた場合はリンクを使用しないことが定義されます。

WAN Link Utilizationについては、2つのオプションがあります。1つは有効なリンクをすべて使用するLink Aggregationです。もう1つはPrioritizeです。Prioritize、優先順位付けも2つに分かれています。Link AttributesとManual order of WAN Linksの2つです。

前者のオプションは、上記で定義したThresholdしきい値に基づいて、下記で定義されているLink Attributesに従って最適なリンクが選択されます。後者のオプションは、WAN Linkの使用の順序をマニュアルで指定する方法です。このオプションでは、リンクの希望する使用順序をマニュアルで定義します。

上記で定義したThresholdしきい値を両方が満たしている場合、Steering Candidateで特定のリンクが定義されている場合にのみ使用されます。

最後のセクションは、プローブの使用状況についてリンクを実際にチェックする品質チェック方法 Quality Check Methodologyです。これにもBest PracticeとSpecific Destinationの2つのオプションが有ります。前者では、IPアドレス8.8.8.8への通信を使用します。

後者では、ユーザーが定義する特定の宛先を使うことができます。手段としてはping を使用して行われます。将来的にはオプションが追加される予定です。最後に、このチェックを実行するInterval、頻度を定義できます。

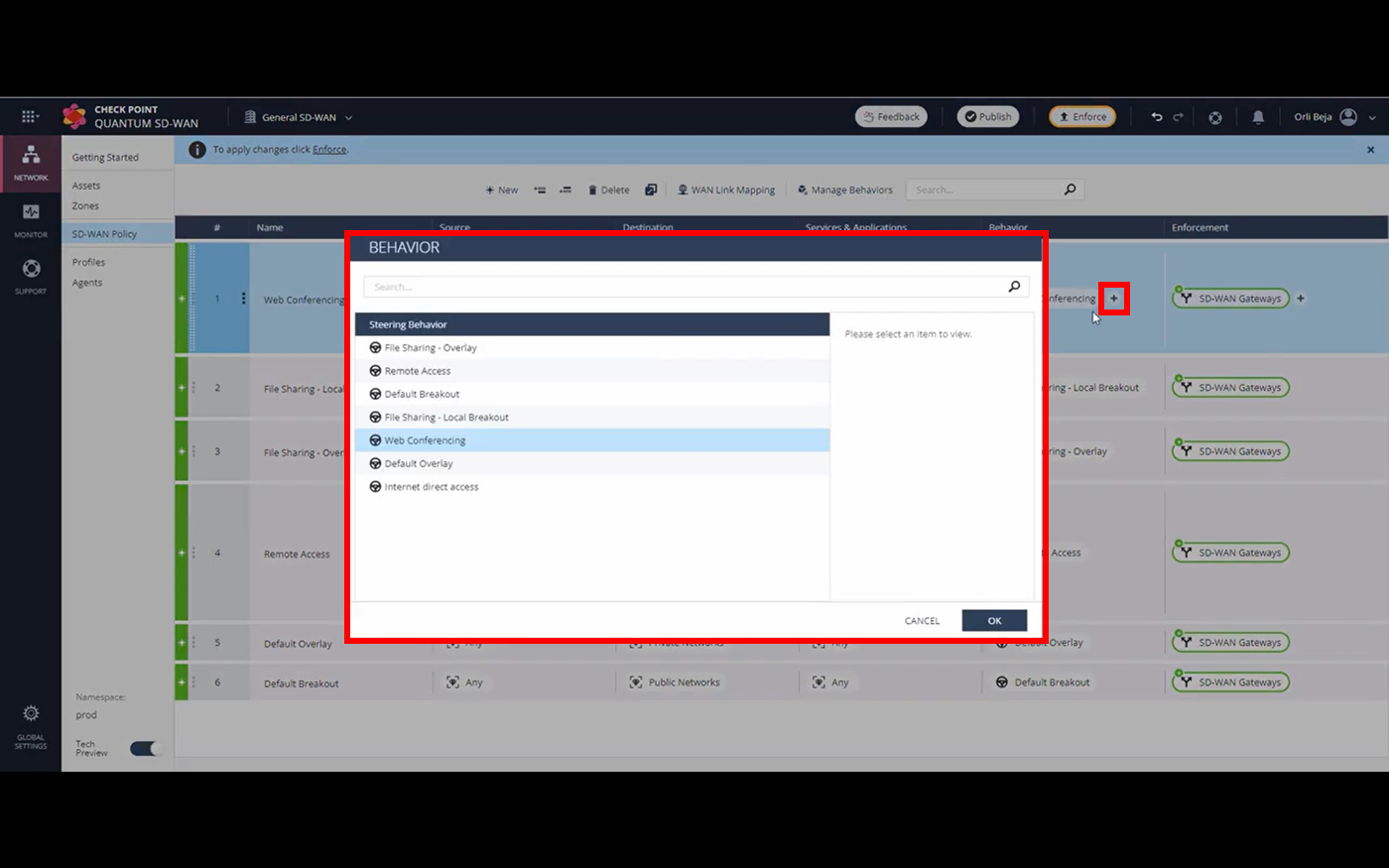

では、実際のSteering Behaviorの例を見ていきます。例えば、Internet Direct AccessというBehaviorを作成します。今回は、Internetの接続で, Local Breakout OnlyのTypeで設定します。またAll relevant WAN Linksを選択します。

Criteriaについては、いくつかのパラメータを定義します。Thresholdは、Latencyが100msまで、Jitterが30msまで、Packet Lossは2%までと設定します。Link AttributesでPrioritizeのオプションを使用して最適なリンクが選択されるように設定し、Quality Check Methodologyではベストプラクティスを設定します。このまま保存すると、

カスタム ステアリングに追加されます。

ルールベースには、既に定義されているルールがあります。

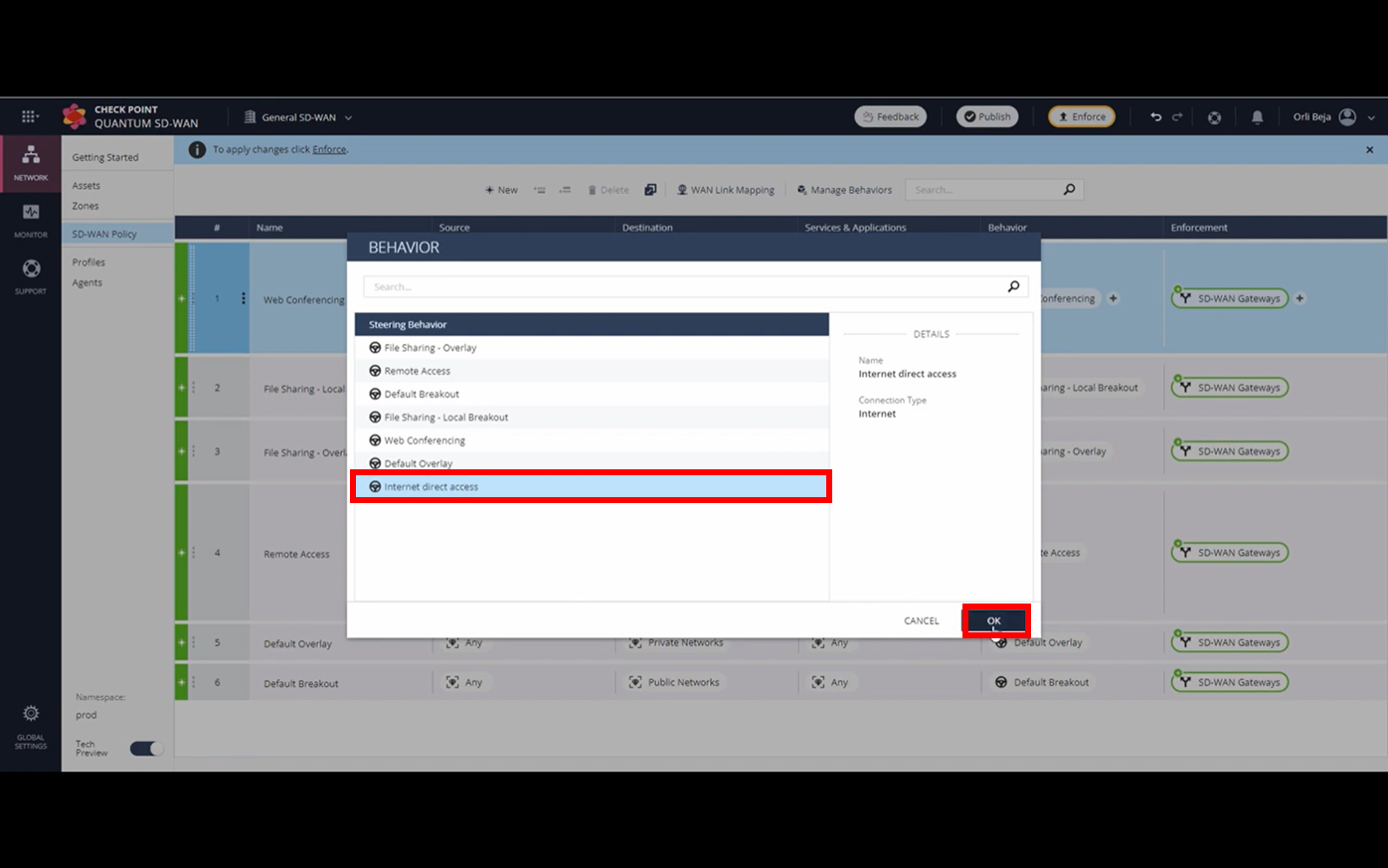

例えば、新しいルールを作成したり、ルールを切り替えたりする場合は、「プラス」メニューをクリックすると、Internet Direct AccessのSteering Behaviorが表示されます。

インターネット ダイレクト アクセスを選択し、OKをクリックしますと、Activeにして使用することができます。

これで、以前の動作が置き換えられ、Web Conferenceルールに設定したInternet Direct AccessのBehaviorに従ってトラフィックを操作するようになります。

(13) MONITORING

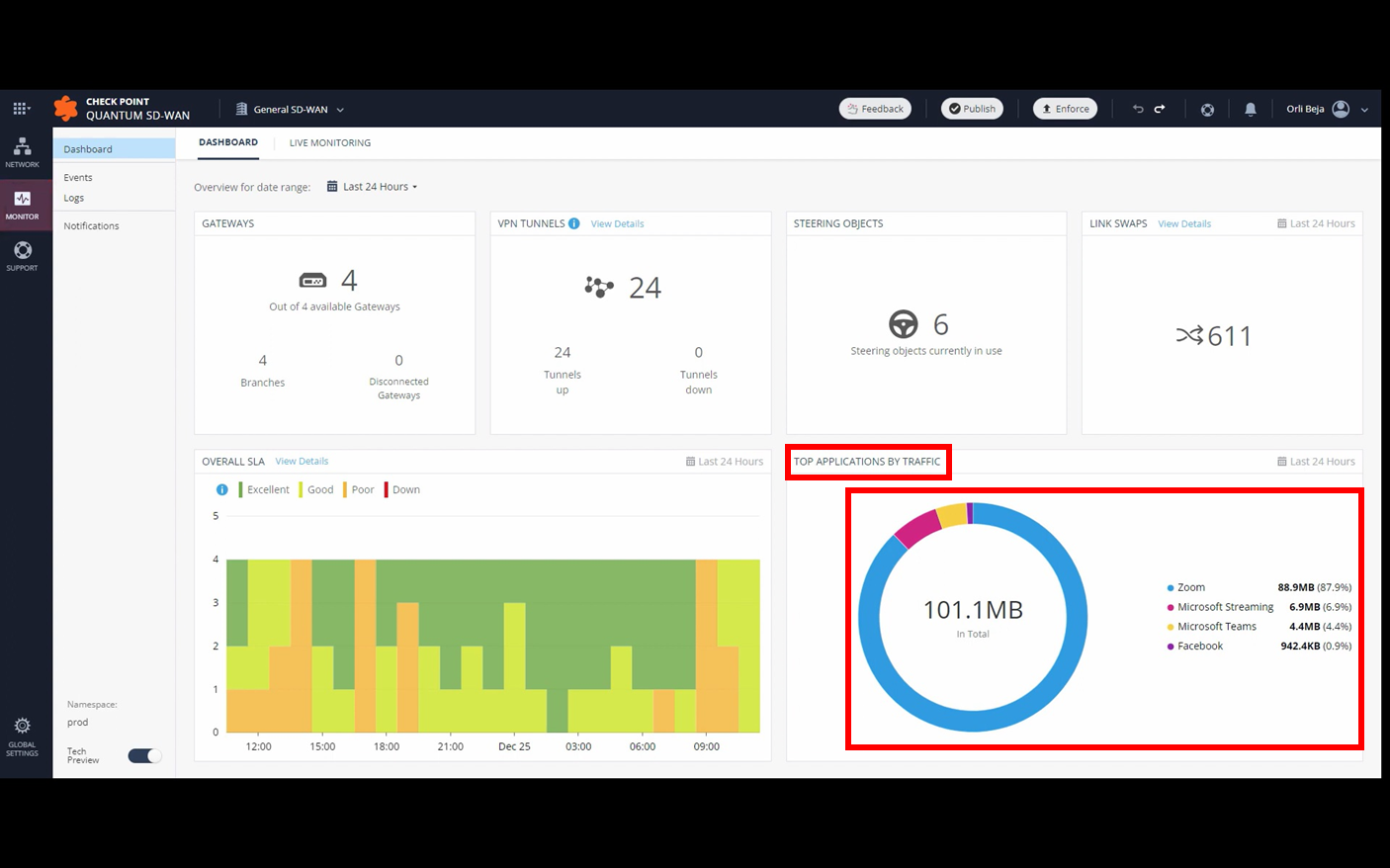

ここからはMONITORINGの画面について説明させていただきます。MONITORINGタブに移動すると、システムに関する詳細情報を視覚的に確認できます。このダッシュボードページでは、選択した時間範囲でシステムの概要を確認することができます。

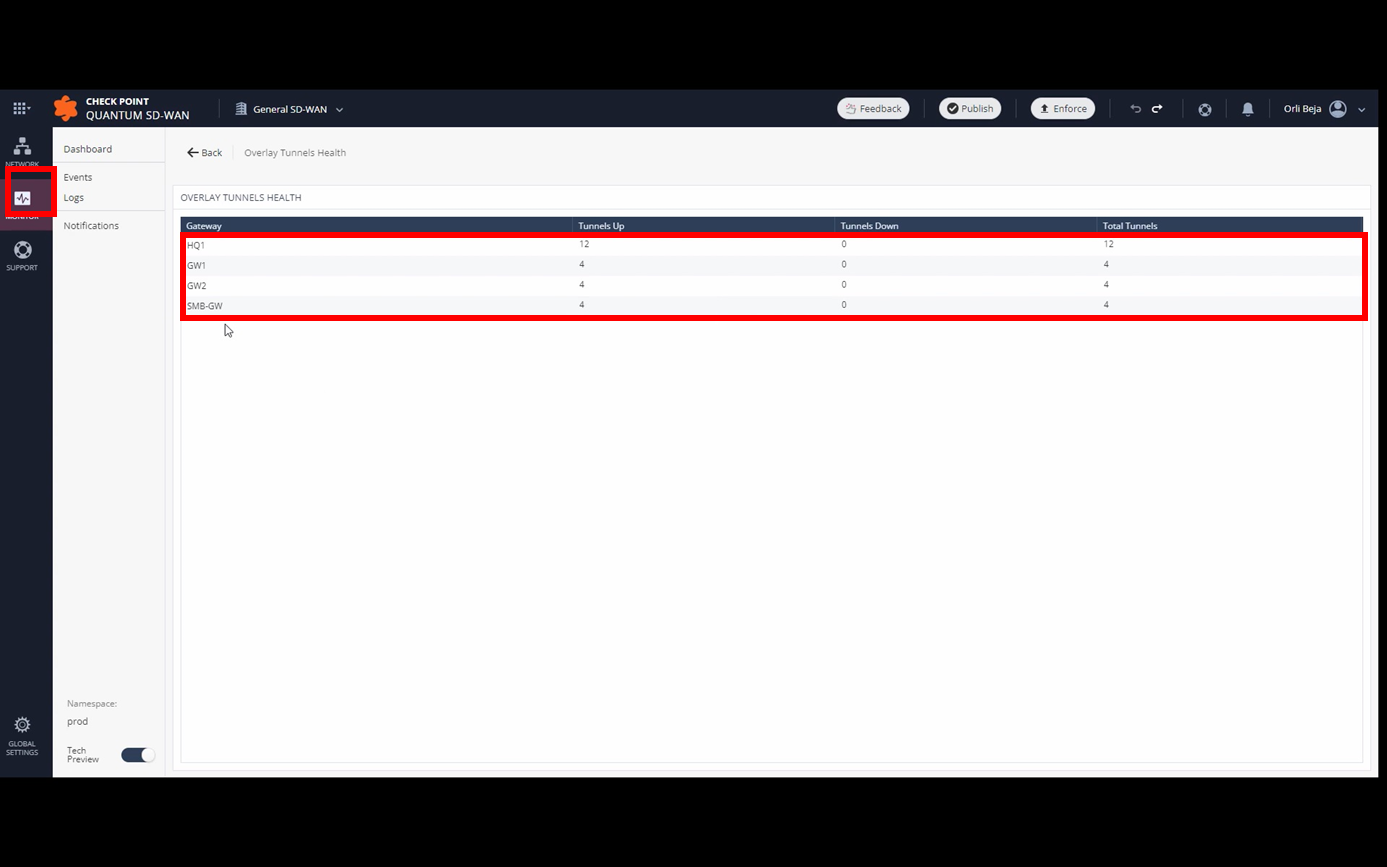

GATEWAYSでは、SD-WANで利用可能なゲートウェイが表示できます。VPN TUNNELSでは、オーバーレイが使用されている場合のVPNのトンネル情報も表示されます。VPN TUNNELSのView Detailsを選択すると、

「トンネルのアップ・ダウンや、ゲートウェイごとの詳細なビューが表示されます。

Steering Objectsには、SD-WANポリシー内で使用されているステアリングオブジェクトが表示されます。Link Swapsには、選択した時間範囲で、特定のISPから別のISPへのリンクの切り替わりの件数が表示されます。次に、OVERALL SLAでは、選択した時間範囲内の、ゲートウェイとそのリンクのステータスが表示されます。

リンクに関する情報を表す色があり、この情報では、それぞれの色が何を表しているかを確認できます。View Detailsをクリックしますと、

さらに詳しく見ることが出来、色と時間によって、各ゲートウェイの状態を詳細に確認することができます。

TOP APPLICATION BY TRAFFICでは、トラフィックごとの上位アプリケーションが表示されます。こちらでは、システムで使用されているアプリケーションの全体像を把握でき、SD-WANポリシーを強化するためにどのような追加ルールを作成すべきかを把握できます。このセクションを表示するには、Log Sharingを有効にする必要があります。

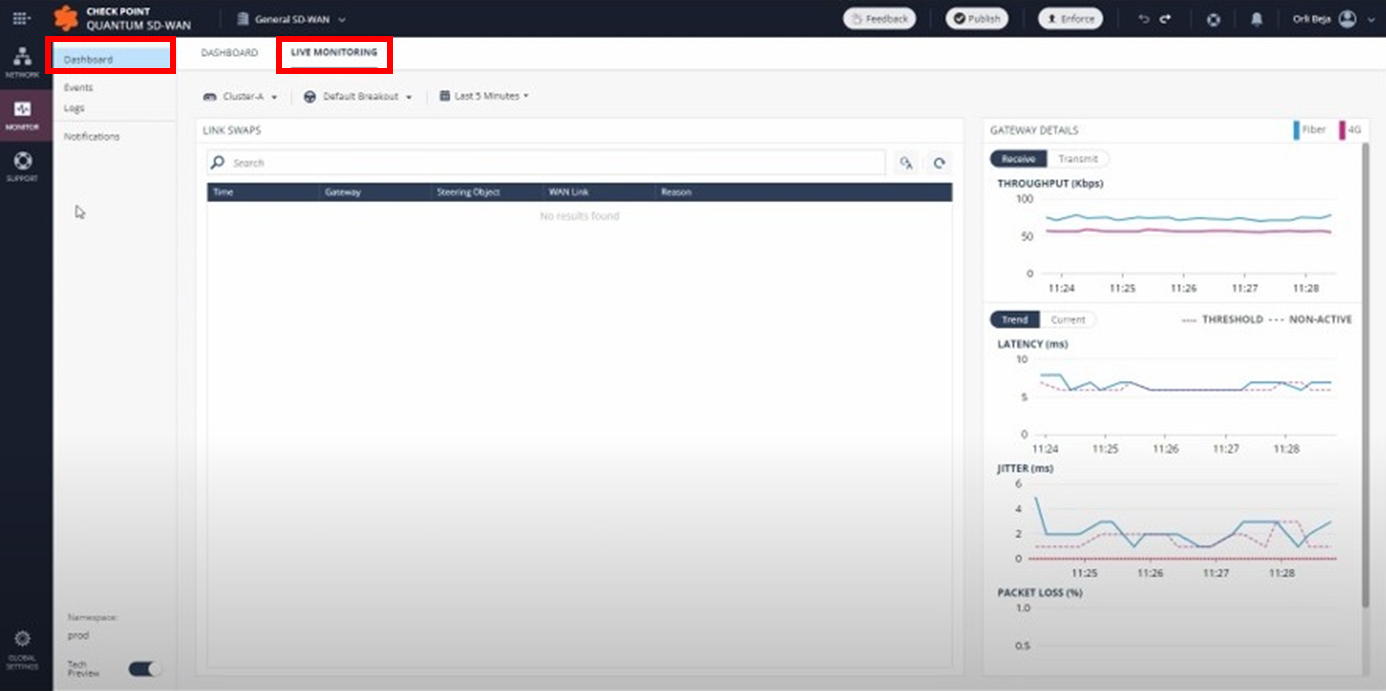

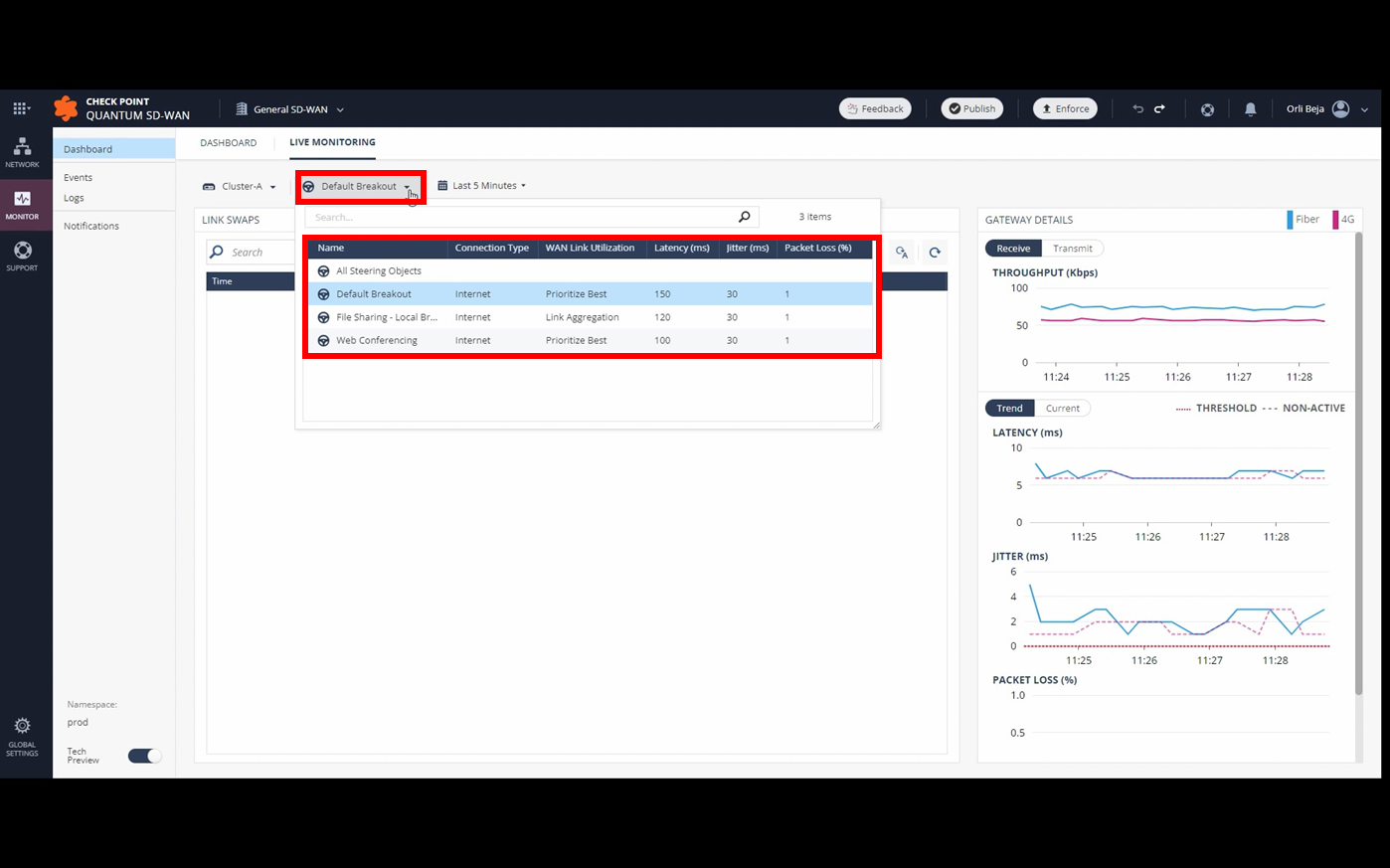

次に、LIVE MONITORINGに進みます。

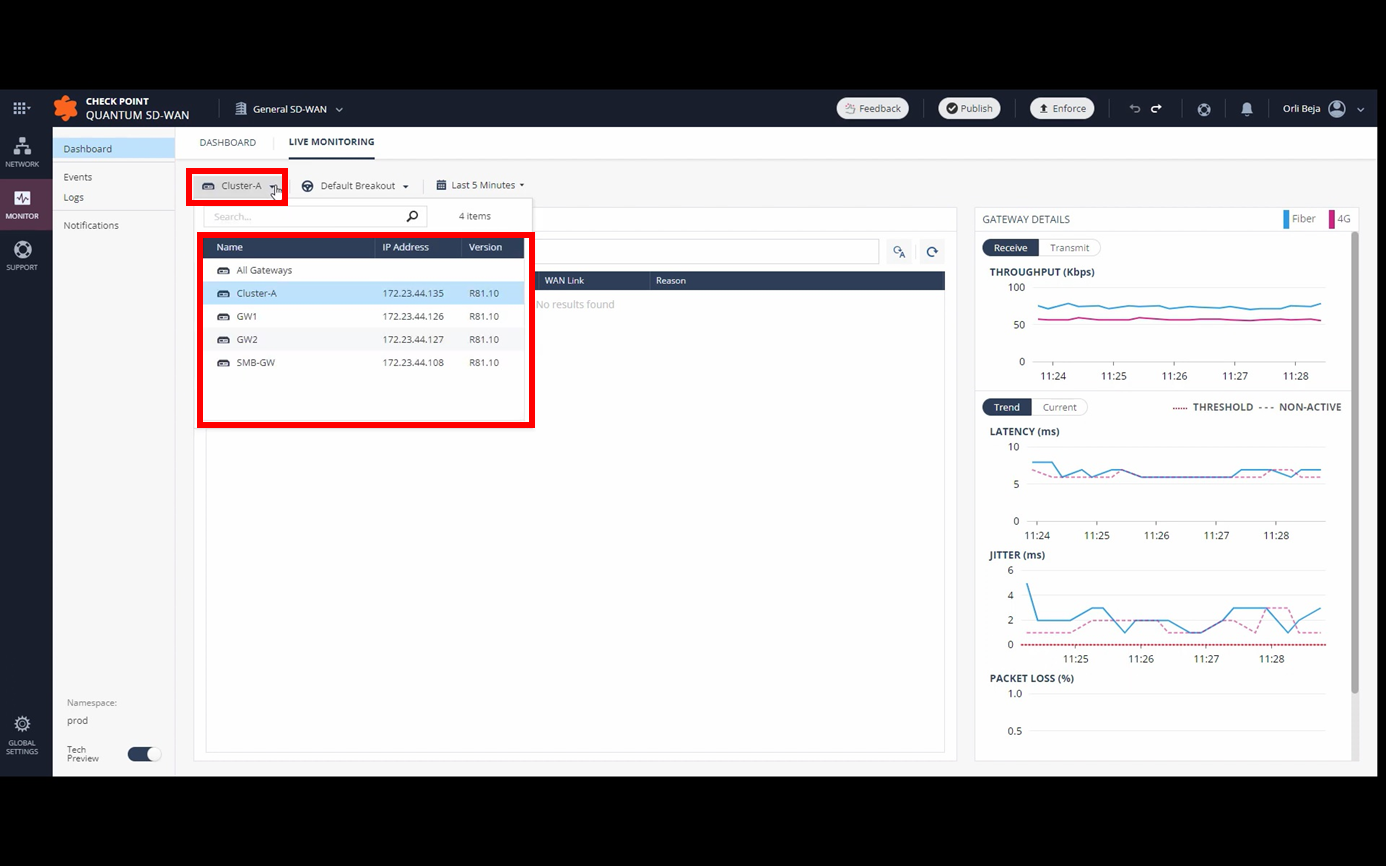

ここでは、ゲートウェイごとの状況が確認できます。

ここでは、ゲートウェイに対して、Local Breakout Onlyの際に使用するSteering Behaviorを選択できます。

こちらでは、情報を取得する時間の範囲を選択できます。今回は、Last 24 Hoursを選択します。

こちらで、クラスターAを選択すると、クラスターAの情報のみを確認することが出来ます。右側には、各 ISP または WAN リンクの全体的なスループットが色付きで表示されます。また、スループット、レイテンシ、ジッター、パケットロスといった情報も表示されます。点線はInactiveな ISPを表し、実線はActiveな ISPを表します。

PACKET LOSSで見える赤い点線は、Steering Behaviorごとに定義されたThresholdしきい値です。リンクアグリゲーションを使用している場合は、定義されたThresholdを超えていなければ実線で表示されます。ここでは、点線と実線で、Lini Swapが表示されます。

左側には追加情報が表示されており、イベントの時間情報、該当のゲートウェイ、Steering Object毎にどのリンクからどのリンクへLink Swapが起こったかといった情報と、Link Swapが起こった理由を確認できます。クラスターを見ると、Link Swapが発生したメンバーGWが分かります。ここでは、Cluster-AのHQ1というメンバーGWでLink Swapが起こったことが分かります。

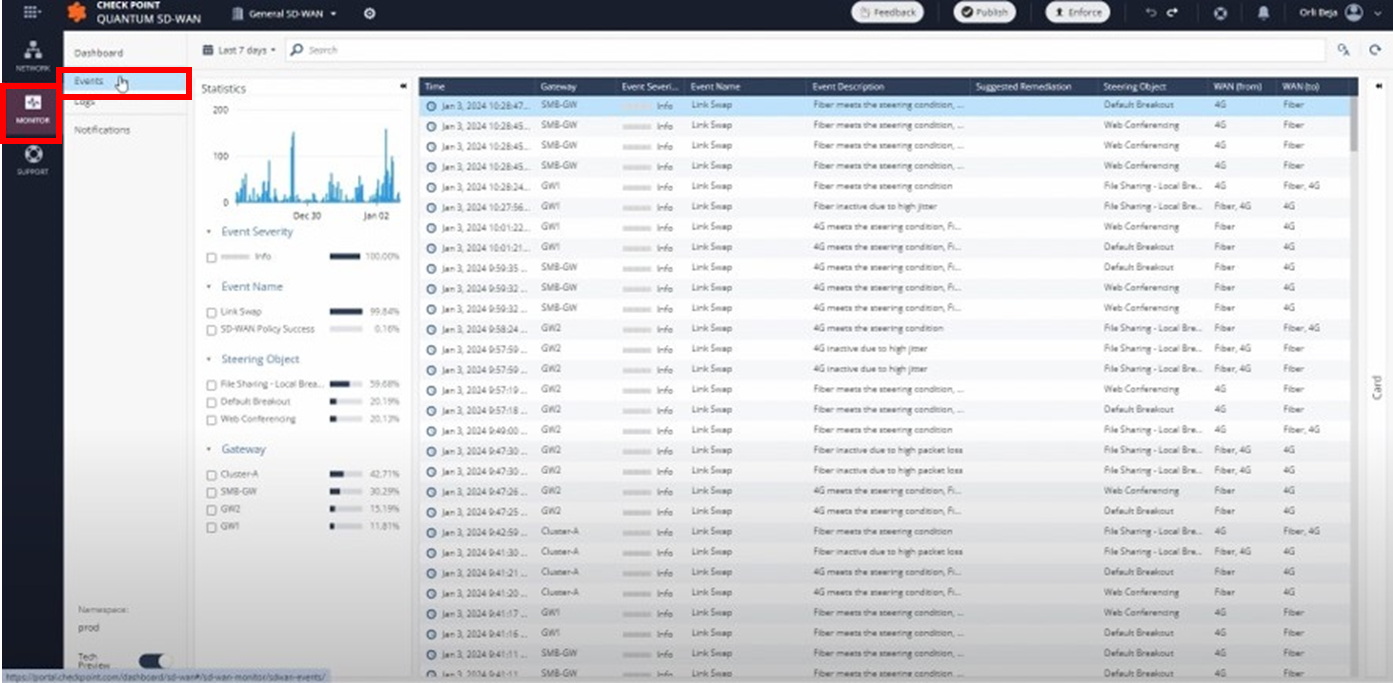

(14) EVENTS

ここからは、EVENTについて説明させていただきます。Monitoringセクションには、Eventsという詳細情報が表示されます。MonitoringのEventsのタブに移動すると、発生したイベントと影響を与えるイベントについて確認することができます。Eventにより詳細な情報を得ることができます。

さまざまなゲートウェイで発生したSD-WAN イベントに関する追加情報を取得できます。イベントには、ポリシーのインストール、ポリシーの失敗、リンクスワップなどのイベントも含まれます。

現在は主にリンクスワップが表示されていますが、左側のチェックボックスを使うとフィルタリングができます。

例えば、上記で定義した時間に基づいて SD-WAN Policy Successを検索できます。このように、過去 7 日間にSD WAN Policyが成功したさまざまなゲートウェイ、発生日時、バージョンが表示されます。

また、右側のカードにも追加情報が表示されます。

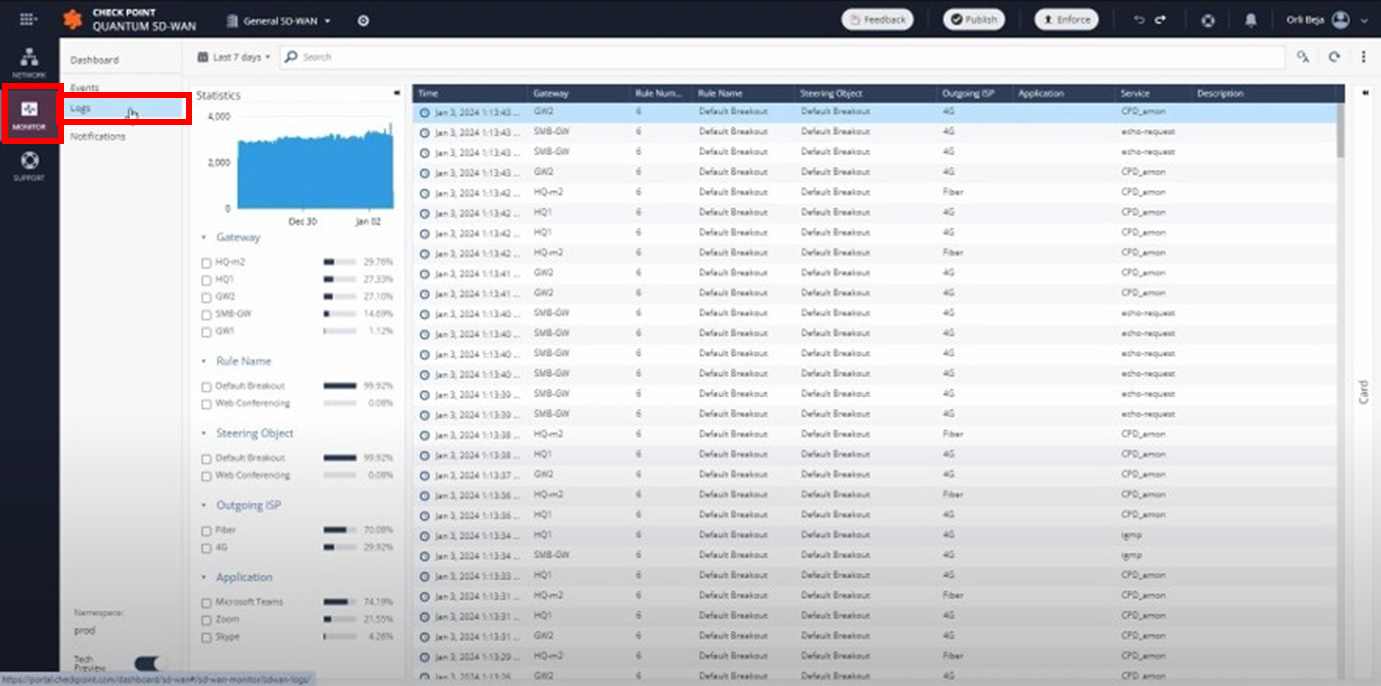

(15) LOGS

ここからはLOGSの説明をさせていただきます。MONITORINGのもう一つの機能はログです。ここに表示される情報は、管理サーバーの管理画面でLog Sharingが有効になっている場合にのみ表示されます。Log Sharingが有効化されていれば、自動的に有効になります。

これらのログはSD-WAN 関連のログであり、管理サーバーからInfinity Portalに共有され、ここで確認できるようになります。ログには、ゲートウェイ、ルール、Steering Behaviors、送信 ISP、アプリケーションなどが表示されます。

ここでは、左側のチェックボックスで、Web Conferenceでフィルタリングしたログの例を示します。ルール番号 1 に一致していることがわかります。ポリシーで使用されたルール名、ステアリングオブジェクト、送信 ISPには情報が表示されています。アプリケーションでは、ポリシーで定義されているとおり、Microsoft Teams とZoom を確認できます。

右側を見ると、さらに詳しい情報としてCardが表示されます。Smart Console と同様に、ダブルクリックしてカードを表示することもできます。ここでは、SD-WAN に関する詳細な情報が表示されます。

以上、ここまでの後編では、QUANTUM SD-WANのインストールのワークフローと各機能の画面の紹介をさせていただきました。是非、実際のQUANTUM SD-WANの環境を試しに作っていただき、豊富なセキュリティ機能と、トラフィック操作の機能を体験してみてください。