はじめに

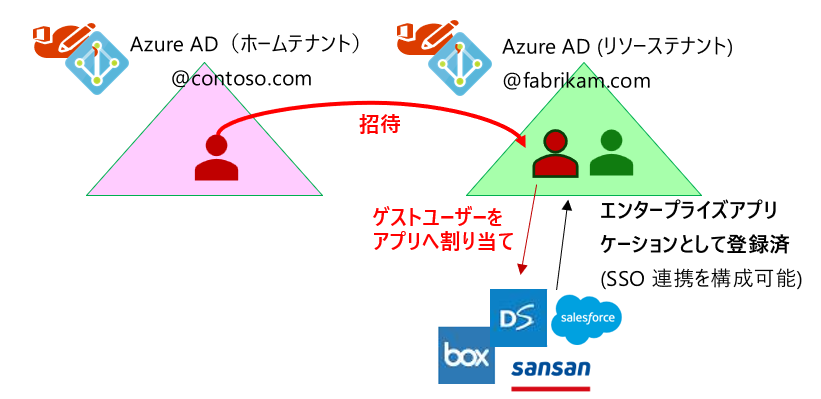

本記事では、組織や企業がマルチクラウド環境で利用している SaaS アプリを利用するゲストユーザーの ID およびアクセス管理手法について紹介します。ゲストユーザーとは、ユーザーの ID 情報と SaaS アプリがそれぞれ別のクラウド環境で管理されている場合に、SaaS アプリが管理されている Azure Active Directory (Azure AD) へ招待をしたユーザーのことを指します。SaaS アプリの展開のために必要な ID およびアクセス管理をどのように実装すればよいか解説をしていきます。

ゲストユーザーの招待は Azure AD の機能である Azure AD B2B を利用します。シナリオや機能の活用方法について詳しく知りたい方は前回の記事を参照してください。

ID 情報が Azure AD で管理されていないケース - ワンタイムパスコード

上図では、ホームテナントが Azure AD であることを前提としていました。しかし、業務委託先などの社員の方が、Azure AD 以外に ID 情報を保持しているケースがあります。このようなケースにおいても、追加の構成を行うことによって、SaaS アプリへアクセスすることが可能です。

具体的には、リソーステナントの Azure AD で 外部 ID プロバイダーを構成します。以下の 3 つの手法があり、状況に応じて構成するのが良いでしょう。

- Microsoft アカウント(標準状態で構成済み)

- ソーシャル ID プロバイダー (Google, Facebook など)

- メールのワンタイム パスコード

メールのワンタイム パスコードによる認証が、最も自由度が高い構成です。メールアドレスさえ持っていればゲストユーザーとしてリソーステナントへ招待することが出来ます。

メールのワンタイム パスコードは、下記のようなメールがゲストユーザーのメールアドレスに通知されます。SaaS アプリへアクセスをするためにはワンタイムパスコードが必要になります。コードは使用期限が決まっているため、期限が切れた後は再ログインが必要となりますが、使いまわしを防止することが出来ます。

ゲストユーザーの ID 管理 - 自動ユーザープロビジョニング

SaaS アプリの展開のために必要な ID 管理について解説します。

ゲストユーザーをリソーステナントへ招待した後、SaaS アプリを利用可能とするためにはアプリ側にユーザーを作成する必要があります。この時、あらかじめ手動で作成をすることもできますが、ID 管理・運用の観点からは、自動でユーザーの作成 (プロビジョニング) が行われた方が効率的です。

リソーステナントで SaaS アプリに対する自動ユーザープロビジョニングが構成済みである場合、ゲストユーザー専用の設定変更は必要ありません。リソーステナントをホームとしているユーザーと共通のプロビジョニング設定を利用します。

ユーザープロビジョニングの設定に関して、下記 4 つの観点から、ゲストユーザーに対する SaaS アプリの展開を行う前に確認をしておくと良いでしょう。

- ①ゲストユーザーへ展開したい SaaS アプリが自動ユーザープロビジョニングに対応しているか

SCIM (System for Cross-domain Identity Management) と呼ばれる標準規格に SaaS アプリが対応している場合、Azure Portal の操作を通して Azure AD からのユーザープロビジョニングが構成可能です。

- ②ゲストユーザーが自動ユーザープロビジョニングの対象に含まれるか

リソーステナント上のセキュリティグループを利用して、SaaS アプリへ割り当てを行うことが一般的です。もし、Azure AD Premium Plan 1 または Plan 2 のライセンスをお持ちであれば、動的グループと呼ばれる機能を活用して、グループメンバーシップ登録を含め自動化することも可能です。例えば、すべてのゲストユーザーが自動的に所属するセキュリティグループを作成することが可能です。

- ③ゲストユーザーへ SaaS アプリのどのアプリロールが割り当てられるか

Azure AD で SaaS アプリのアプリロールを指定してプロビジョニングすることが出来ます。アプリロールごとにグループを分ける運用も設計次第で可能となります。

- ④SaaS アプリの自動ユーザープロビジョニング設定によるログオン ID 属性が何か

ユーザープリンシパル名かメールアドレスが代表的な属性ですが、他の属性を指定することも可能です。

※ゲストユーザーのユーザープリンシパル名はホームテナントの属性値が SaaS アプリへプロビジョニング (配信) されます。

ゲストユーザーのアクセス管理 - 多要素認証

SaaS アプリの展開のために必要なアクセス管理について解説します。

Azure AD B2B 機能をご利用いただく時の推奨事項に従って、ゲストユーザーがリソーステナント上の SaaS アプリへアクセスする時に多要素認証を要求されるように設定します。多要素認証を Azure MFA(Multi-Factor Authentication) で構成することで、ゲストユーザーのなりすましによる攻撃リスクを低減することが可能です。その他のベストプラクティスおよび推奨事項については下記から参照できます。

多要素認証の具体的な実装方法は、リソーステナント上の条件付きアクセス機能を利用します。条件付きアクセスは Azure AD Premium Plan 1 または Plan 2 に含まれる機能です。ゲストユーザーに対する共同利用シナリオにおける課金の詳細な情報は下記を参照してください。

ゲスト用の条件付きアクセス制御ポリシーを作成する時に、テンプレートが利用可能です。(ポリシーテンプレートは、2021 年 12 月 8 日時点でプレビュー機能として提供されています)。

Azure Portal へ管理者としてログオンしてから、条件付きアクセスのポリシーを作成する時に、「テンプレートから新しいポリシーを作成」を選択し、テンプレート カテゴリの選択は 「ID」を指定してください。一覧の中に、ゲスト用のポリシーテンプレートが選択肢として表示されます。

このポリシーテンプレートを使ってポリシーを作成した後、環境に合わせて設定変更を行うことが可能です。下図は標準状態 (変更なし) の設定を表示しています。例えば、多要素認証の対象とする SaaS アプリを選択して設定することも可能です。

まとめ

本記事では、マルチクラウド環境における Azure AD の活用例として、SaaS アプリ利用におけるゲストユーザーの ID およびアクセス管理手法を紹介しました。

ゲストユーザーに対するワンタイムパスコード、自動ユーザープロビジョニング、多要素認証が構成可能です。社内および社外の様々な種別のユーザーが SaaS アプリを利用するシナリオにおいて、これらの機能を組み合わせて ID およびアクセス管理をどのように実装していくかの検討を進めていただければと思います。

次回の記事では、「リスクのあるゲストユーザーを自動的にブロックし修復まで行ってくれる便利な機能」について掲載する予定です。

最後まで読んでいただきありがとうございました。どれか1つでも活用していただける情報があれば幸いです。

*本稿は、個人の見解に基づいた内容であり、所属する会社の公式見解ではありません。また、いかなる保証を与えるものでもありません。