はじめに

本記事では、組織や企業がマルチクラウド環境で利用している SaaS アプリを、ビジネスパートナーと一緒に利用するシナリオと、そのようなシナリオに対応する Azure Active Directory (Azure AD) の機能について紹介します。

組織や企業が利用する SaaS アプリは、LINE Works や Box といったコラボレーション、Salesforce や Service Now などの業務管理、クラウドサインや DocuSign などの文書管理、その他にも人事管理、経費精算、ネットワークアクセス管理と、多岐にわたります。

本記事では、代表的な SaaS アプリである Office 365 以外の、Azure AD と認証連携を行うためのテンプレートが予め提供されている下記のような SaaS アプリを対象とします。

マルチクラウド環境における SaaS アプリ利用シナリオ

多様な SaaS アプリの登場とともに、その利用方法も変化してきました。一方、利用者の ID を複数作ることは利便性および管理の観点から好ましくありません。利用者は、既に使っている同じ ID で全ての SaaS を使いたいと思うはずです。

マルチクラウド環境において、下記のようなシナリオが増えています。

- 組織を跨いだ共同プロジェクトを行い、共通のコラボレーションツールを使う

- 海外法人やグループカンパニーの社員の方に、本社で利用されている業務管理アプリを使ってもらう

- 運用業務委託先のベンダーに、正社員と同じ運用ツールを使って業務連携を行う

- 合弁会社やジョイントベンチャーを設立し、出向した社員が出向先の新しいシステムを使う

社外の方と業務連絡を行う場合、以前は E メールが中心となっていました。最近では Office 365 の Teams や Share Point を使って、社外の方とも業務連絡用スレッドでのやり取りや資料共有を行うことが多くなってきました。

上記のようなニーズの対応を進めるためには、全ての SaaS アプリが単一のクラウド環境から提供されていることが理想的です。しかしながら、各組織で既に個別のクラウド環境を保持していること、多様なサービスを利用していることから、マルチクラウド環境が前提となる状況が広がってきました。

必ずしもテナントおよびアプリケーション認証基盤が統合されている訳ではない、より具体的には、SaaS アプリ利用者のユーザーアカウントが分散管理されている状況を念頭に、どのように SaaS アプリケーションを展開していくかを考える必要があります。

マルチクラウド環境における Azure AD 活用例

SaaS のアプリケーション認証基盤として、Azure AD を利用されている場合は、機能の 1 つである Azure AD B2B を活用することで、マルチクラウド環境における SaaS アプリ利用シナリオに対応可能です。

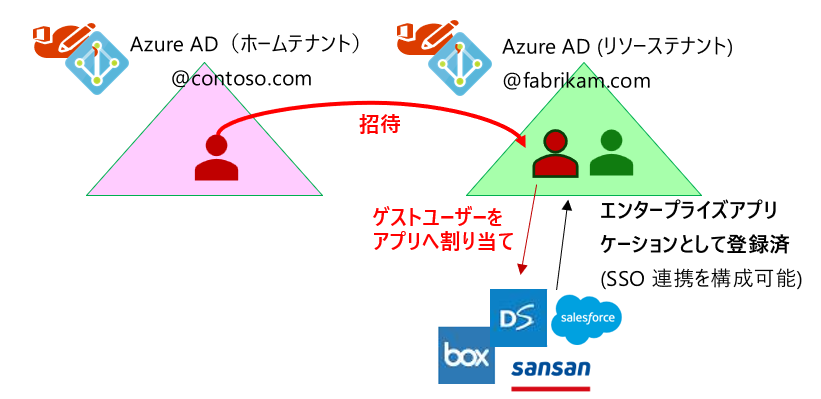

上図の例を用いて、具体的なステップを確認していきます。

最初に用語の定義を説明しておきます。マルチクラウド環境を想定して、2 つの独立した Office 365 の認証基盤である Azure AD テナントが存在すると仮定します。

赤色の利用者ユーザーに着目してください。赤色のユーザーの視点では、左側のピンク色のテナントがホームテナントとなります。ホームテナントでユーザーのメールアドレスやプロファイルを含む ID 情報が管理されています。右側の緑色のテナントにある Salesforce, Box, DocuSign, Sansan 等の SaaS アプリケーションを使いたい場合は、リソーステナント側にゲストとして招待される必要があります。

先述のシナリオに当てはめて考えると下記のとおり情報の整理ができます。

| ホームテナントで管理されるモノ | リソーステナントで管理されるモノ | |

|---|---|---|

| 例 1 | プロジェクトメンバーが所属する各組織の ID 情報 | 共同プロジェクトの共通コラボレーションツール |

| 例 2 | 海外法人またはグループカンパニーの ID 情報 | 本社で利用されている業務管理アプリ |

| 例 3 | 運用業務の委託先社員の ID 情報 | 正社員と同じ運用ツール |

| 例 4 | 出向元の社員の ID 情報 | 出向先の新しいシステム |

次に、ゲストユーザーに対するリソーステナント上の SaaS アプリの展開ステップについて説明します。

-

- リソーステナントからホームテナントのユーザーへゲスト招待メールを送る

-

- リソーステナント上の SaaS アプリへゲストユーザーを割り当てる

-

- SaaS アプリ側にユーザーを作成する(手動作成、または自動作成が可能)

SaaS アプリの展開は 3 つのステップで構成されます。

上記ステップを意識して、実際の環境のデモ動画をご覧いただきたく思います。

この動画は、音声による解説はなく、代わりに日本語字幕での解説を行っています。Youtube の字幕機能を ON にしていただけると解説付きで視聴していただけます。動画の長さは 2 分 30 秒です。

SaaS アプリは DocuSign を利用しました。DocuSign は Just In Time ユーザープロビジョニングに対応しているため、SaaS 側に事前にユーザーを作成しておく必要がありません。

SaaS アプリ (DocuSign) とリソーステナント (Azure AD) のシングルサインオン連携はゲストを招待する前段階で構成済みであると想定しています。リソーステナントがホームテナントであるユーザーは、招待をする必要はなく、複数の SaaS アプリを 1 つの ID で使うことが出来ます。以下の記事も合わせて参考にしてください。

SaaS への シングルサインオン(SSO)設定を簡単に実現! Azure AD アプリギャラリー

まとめ

本記事では、マルチクラウド環境における Azure AD の活用例として、Azure AD B2B を活用した SaaS アプリケーションの展開手法を紹介しました。

次回の記事では、「SaaS アプリ利用におけるゲストユーザーの ID およびアクセス管理手法」について掲載する予定です。

本記事で説明した構成では、ホームテナントでユーザーの認証を行い、リソーステナントで SaaS アプリごとのアクセス制御が実装となります。マルチクラウド環境における Azure AD 活用例について、次回の記事で更に解説していきたいと思います。

最後まで読んでいただきありがとうございました。どれか 1 つでも活用していただける情報があれば幸いです。

*本稿は、個人の見解に基づいた内容であり、所属する会社の公式見解ではありません。また、いかなる保証を与えるものでもありません。