1.はじめに

ここで主に伝えたいのは、テナント(hoge.onmicrosoft.com)にxxx@fuga.onmicrosoft.comアカウントでアクセス可能にすることです。

複数のAzure環境を管理したり作業したりする場合、テナントが違う場合にいちいちアカウントを切り替えるのは面倒です。

そこで1つアカウントに様々なAzure環境(テナント毎やサブスクリプション毎)にアクセス件を付与するが可能です。

*テナント、サブスクリプションについては以下でまとめてくれています。

[Azureのテナント/ディレクトリ/アカウント/ロールについて]

(https://qiita.com/uekikazuki/items/472dac7de0032745a336)

権限付与は、サブスクリプション単位で行うことができます。

さらに細かくVM単位でも可能ですが、ここではサブスクリプション単位での権限設定方法をまとめます。

サブスクリプションは請求をまとめるときに便利ですが、リソースに対してアクセス権をまとめてつけることもできるので、開発、検証、本番環境などアクセス権も意識して作成すると、アクセス管理がしやすくなります。

2.ユーザー追加

- Azure Portal のサブスクリプションにアクセスします。

- アクセス権を付与するサブスクリプションを選択します。

- メニューから [アクセス制御 (IAM)] を選択します。

- +追加をクリックしアクセス許可の追加を表示します。

- [ロール] ボックスで、ロールを選択します。

- [アクセスの割り当て先] ボックスで、[Azure AD のユーザー、グループ、またはアプリケーション] を選択します。

- [選択] ボックスに、追加するユーザーのメールアドレスを入力します。 ユーザーを選択し、[保存] を選択します。

| ロール | 説明 |

|---|---|

| 所有者 | リソースの所有者でありすべての管理ができる リソースへのアクセス権を管理できる |

| 共同作成者 | リソースの所有者でありアクセス権管理以外の管理ができる |

| 閲覧者 | リソースを表示できるが管理ができない |

| ユーザーアクセス管理者 | リソースへのアクセス権を管理できる |

3.認証 *外部ユーザー(アクセス件を付与した人がテナントに含まれていないの場合)のみ

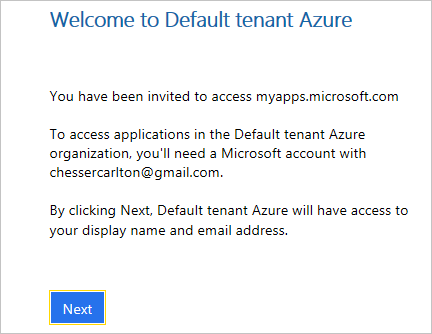

上記の登録を行うと、外部ユーザーにはアクティブ化リンクが含まれた確認メールが届きます。

このメールの「Get Started」(日本語だと「はじめに」)リンクを表示します。

! 2018年3月時点では、chromeでは"Bad Request"と表示される場合があるので、その場合がIEでリンク先を表示します。

「はじめに」をするとブラウザが起動して確認画面が表示されるので、画面に従って進めていきます。

*内部的には、対象のAzure(サブスクリプション)に外部のユーザーである新しいユーザーは、AzureADディレクトリ内に既存の属性がありません。 外部ユーザーがディレクトリ内に属性を記録されることに対して同意確認でる。

これで異なるAzure環境(テナントまたはサブスクリプション)にアクセスが可能になります。

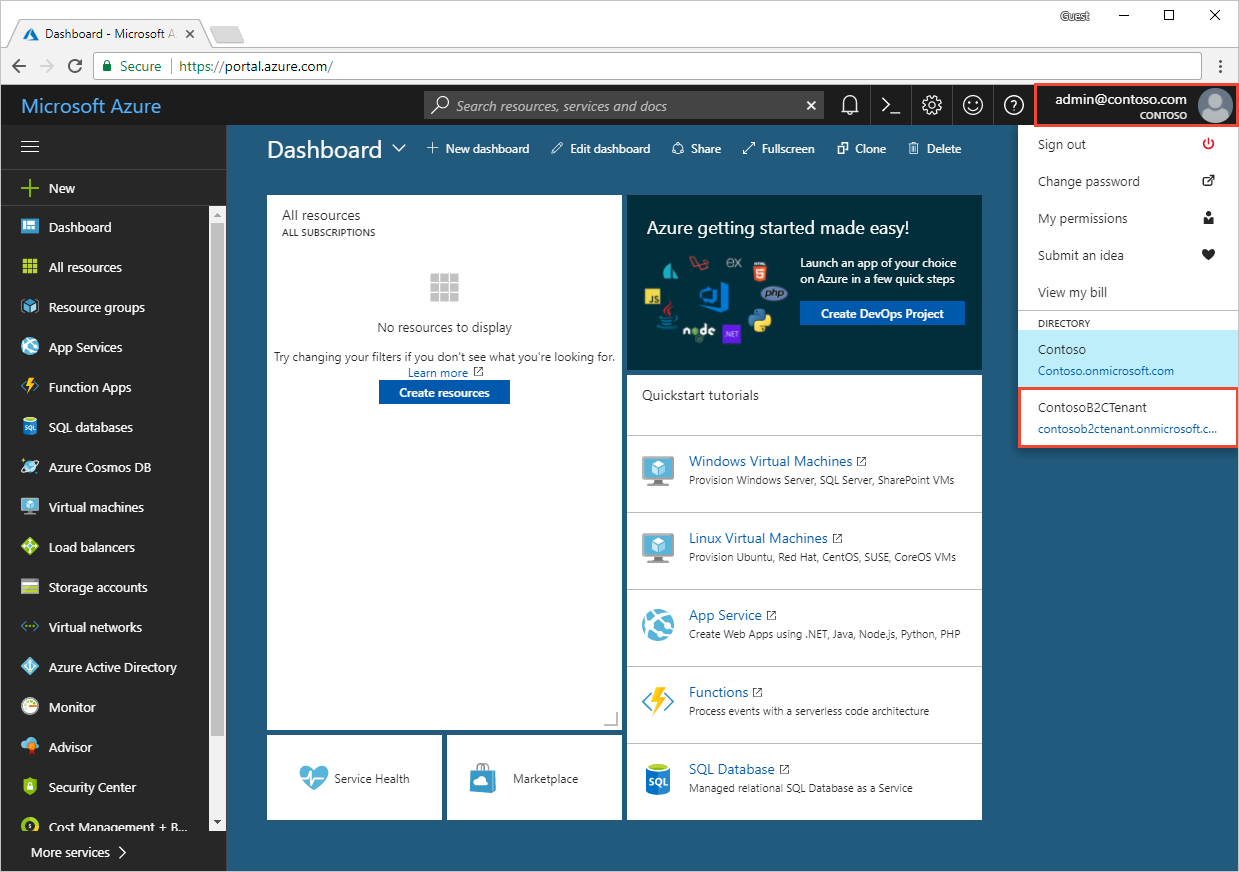

Azure環境(テナント)に切り替えるには、ポータルの右上隅で選択します。