はじめに

この記事はシスコの有志による Cisco Systems Japan Advent Calendar 2025 の 16日目として投稿しています。

2017年版: https://qiita.com/advent-calendar/2017/cisco

2018年版: https://qiita.com/advent-calendar/2018/cisco

2019年版: https://qiita.com/advent-calendar/2019/cisco

2020年版 1枚目: https://qiita.com/advent-calendar/2020/cisco

2020年版 2枚目: https://qiita.com/advent-calendar/2020/cisco2

2021年版 1枚目https://qiita.com/advent-calendar/2021/cisco

2021年版 2枚目https://qiita.com/advent-calendar/2021/cisco2

2022年版(1,2): https://qiita.com/advent-calendar/2022/cisco

2023年版: https://qiita.com/advent-calendar/2023/cisco

2024年版: https://qiita.com/advent-calendar/2024/cisco

2025年版: https://qiita.com/advent-calendar/2025/cisco <--ここ

ISE saves our network ❤️ プリンターも2要素認証しよう

セキュリティを高めるために、MAB+EAP-TLS などの複数要素認証を採用している環境も多いと思います。MAB+WEB認証を組み合わせた2要素認証の記事が過去にありました。

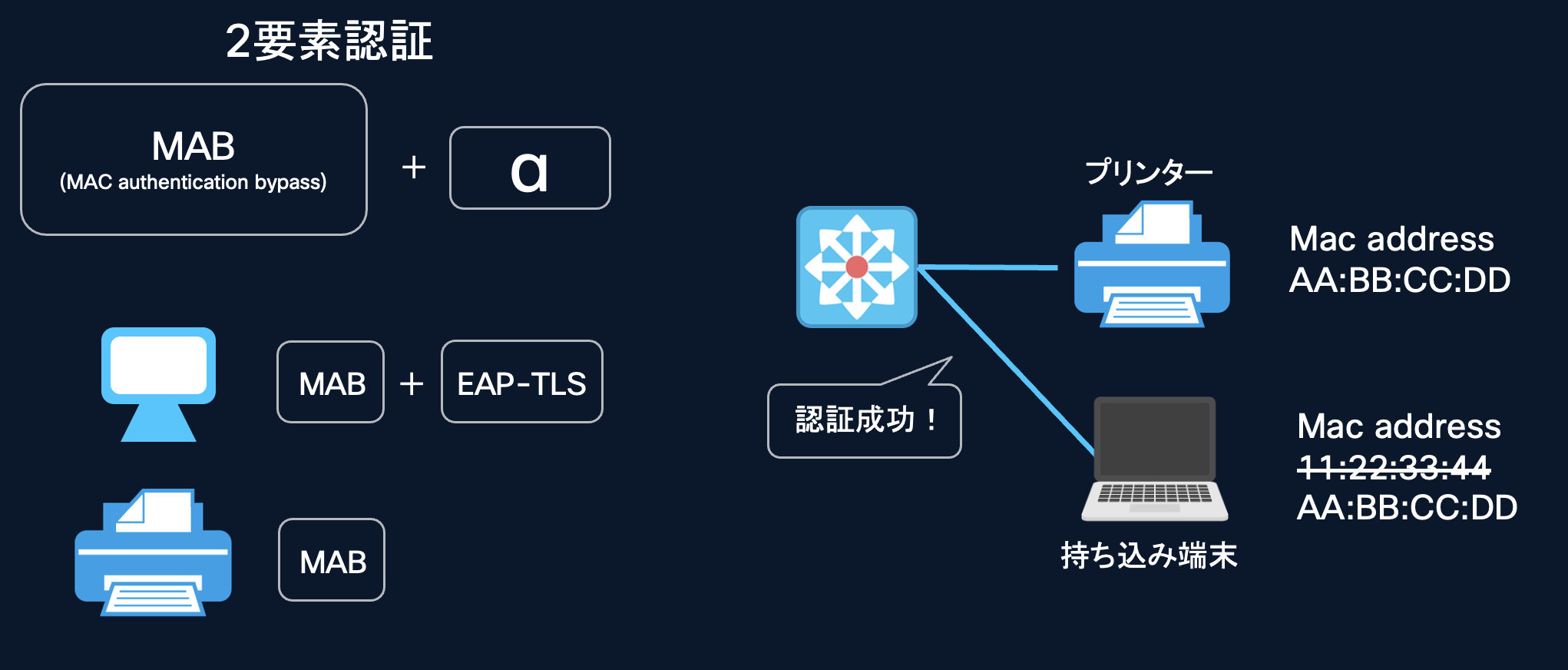

しかし、EAP-TLS や Web 認証に対応しない端末(例:プリンターや一部 IoT 機器)では、

MAB(MAC Authentication Bypass)のみ=実質的に1要素認証 になっているケースも少なくありません。

MAB のみの場合、端末の MAC アドレスを偽装することで、不正にネットワークへ接続できてしまうリスクがあります。

WindowsやLinuxでMACアドレスを変更するのは簡単なので、もしスパイお客様の持ち込み端末のMACアドレスが、意図的にうっかりプリンターと同じになってしまったら、ネットワーク認証が通り、社内ネットワークに接続されるかもしれません。![]()

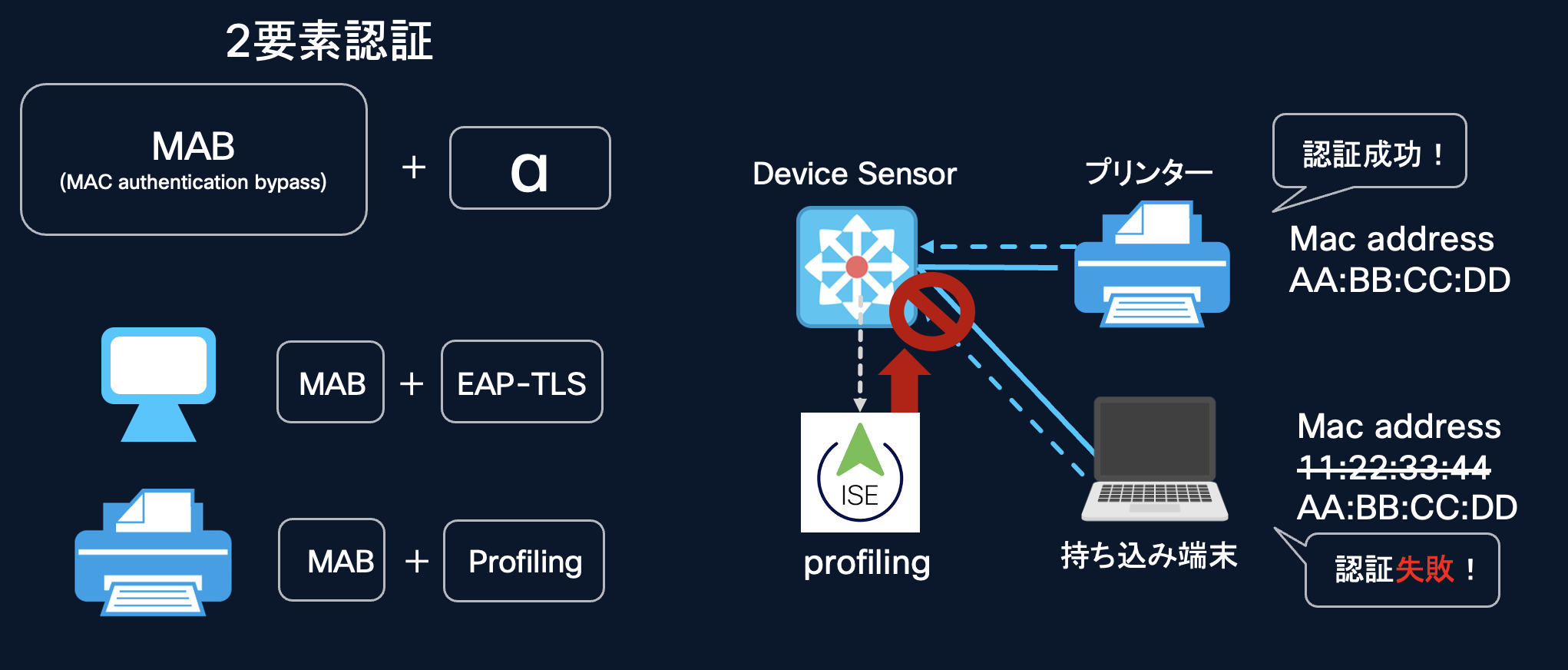

そこで、MAB認証にISEのProfiling機能を組み合わせて、 プリンターも2要素認証できるようにしてみました。

※Cisco ISE の Profiling 機能は、ネットワーク上を流れる通信情報や、ネットワーク機器が観測した属性情報を相関分析し、端末種別(PC / プリンター / IoT など)を自動的に識別する機能です。

例えば、

MAB(AA:BB:CC:DD)+Profilling機能(プリンター)の場合のみ、ネットワーク認証を許可すれば、プリンターのMACアドレスを装ったPCはネットワークに接続できなくなります。

2段階認証にProfillingを使う事で、プリンターだけがネットワークに接続できるような環境を作れるのです。

デバイスを識別するCisco ISE 〜Profilling機能〜

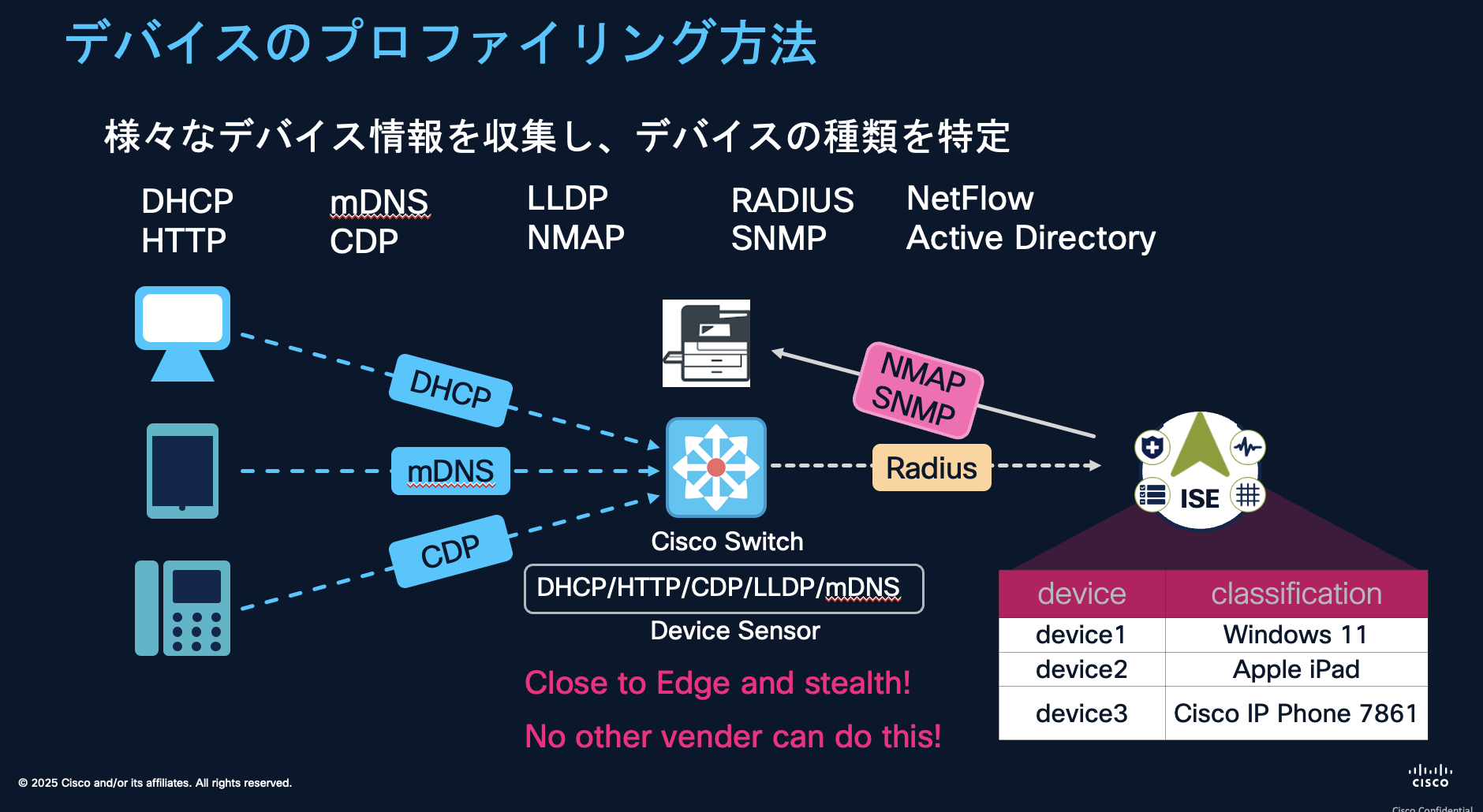

では、ISEはどのようにデバイスを識別するのでしょうか。

Cisco ISEは、DHCP・RADIUS・HTTP・SNMPなどの複数の情報ソースから端末の属性(MAC OUI、OS指紋、通信挙動など)を収集し、それらをプロファイルルールに照合することで、端末種別(PC、スマートフォン、IP電話、IoT など)を自動的に識別します。

Cisco ISE が端末情報を取得する方法は、大きく 3つのパターン に分類できます。

① ネットワーク機器が観測した情報を中継(ISEは受動)

• DHCP Snooping(Option 情報)

• mDNS

• CDP / LLDP

👉 Switchがステルス的に観測

※スイッチや WLC が端末通信を ステルス的に観測 し、その情報を ISE に送信します。

これらの機能を総称して Device Sensor と呼びます。(これはCisco Catalyst の機能です。)

⸻

② ISE自身が能動的にスキャンして取得(能動)

ISE では Profiling の補助機能として、NMAP Network Scan Probe を用いた能動的なスキャンを実行できます。これにより、ISE 自身が端末へアクセスし、ポート情報や(条件付きで)SNMP 情報を取得し、プロファイル判定に利用します。

• NMAP Network Scan Probe

• ポートスキャン

• 条件付きで SNMP Query(端末がSNMP応答可能な場合)

👉 ISEが端末に直接アクセス

⸻

③ 端末が自発的に送信する情報を利用(ISEは受動)

• 802.1X / MAB(RADIUS)

• HTTP / HTTPS(User-Agent)

• Posture / AnyConnect(エージェント)

👉 ISEは受信するだけ

ISEのProfiling機能で端末の情報を観測しよう 👀

デバイスセンサー経由から端末の情報を取得した場合

ここでは①でご紹介したmDNSとDHCPのプロトコルをCisco Switchを使って観測します。

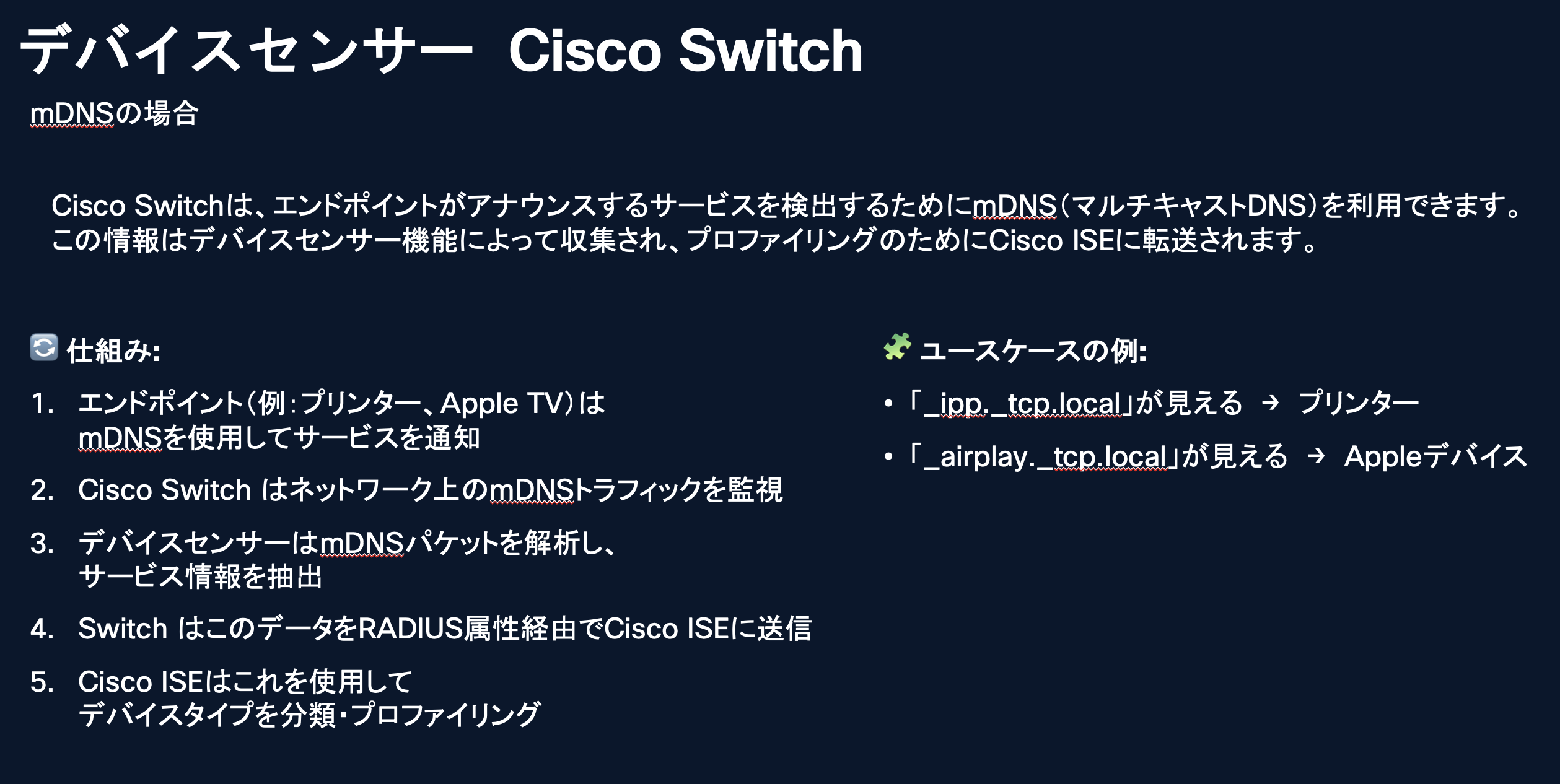

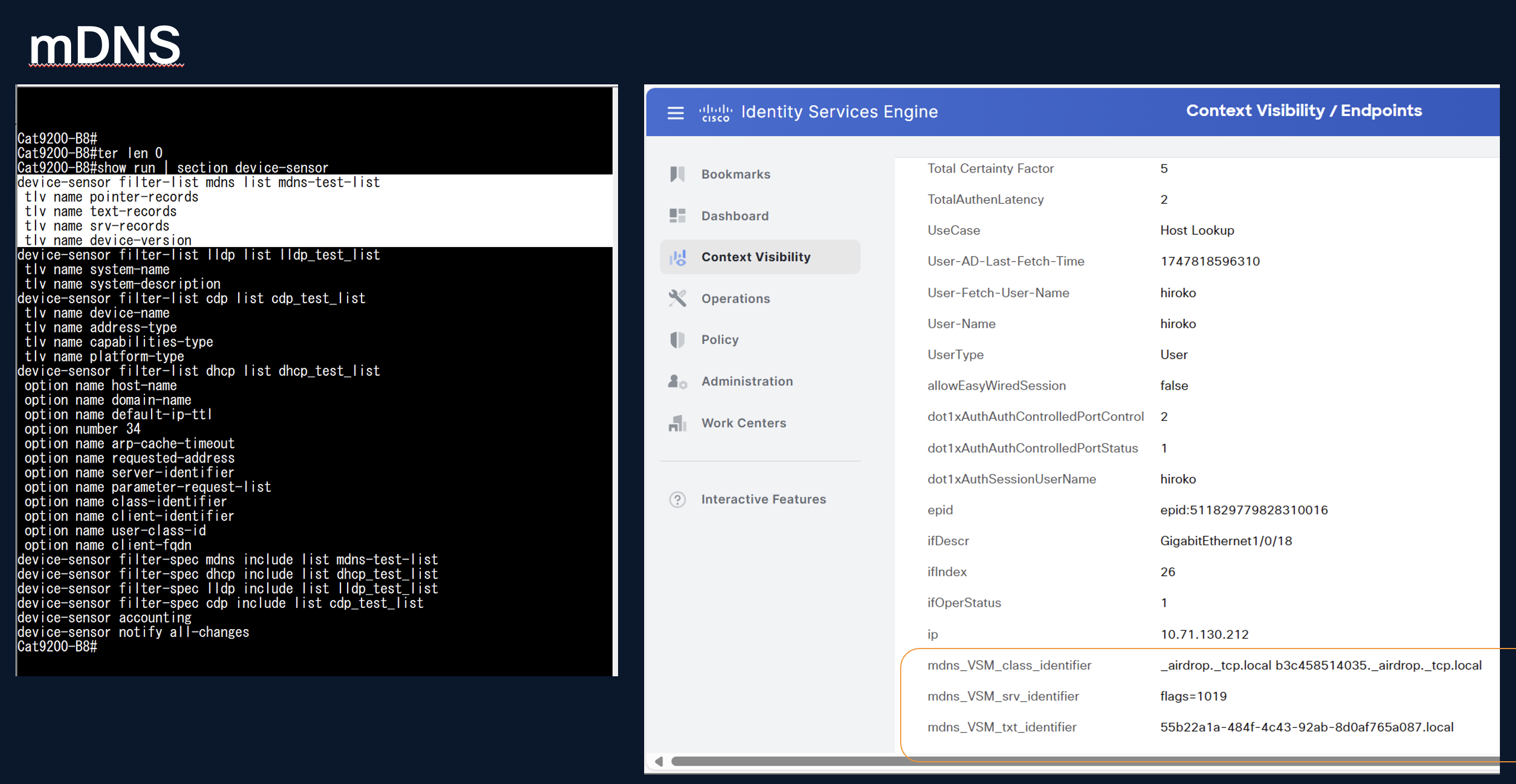

mDNS

mDNSはプリンターやAppleデバイス等が提供しているサービスを周囲デバイスに通知する際に使われるプロトコルです。例えばAppleデバイスがある場合、airplayのサービスが使える旨を同セグメントのデバイスにmDNSを使って伝播します。

Cisco SwitchでmDNSをスキミングするデバイスセンサーのコマンドを入力し、デバイスの通信をスキミングさせると(左:コンソール画面)、ISEのコンテキストにairplay._tcp.localxxxxが表示されました(右:ISE画面)

👉 この端末はAppleデバイスであることが分かります。

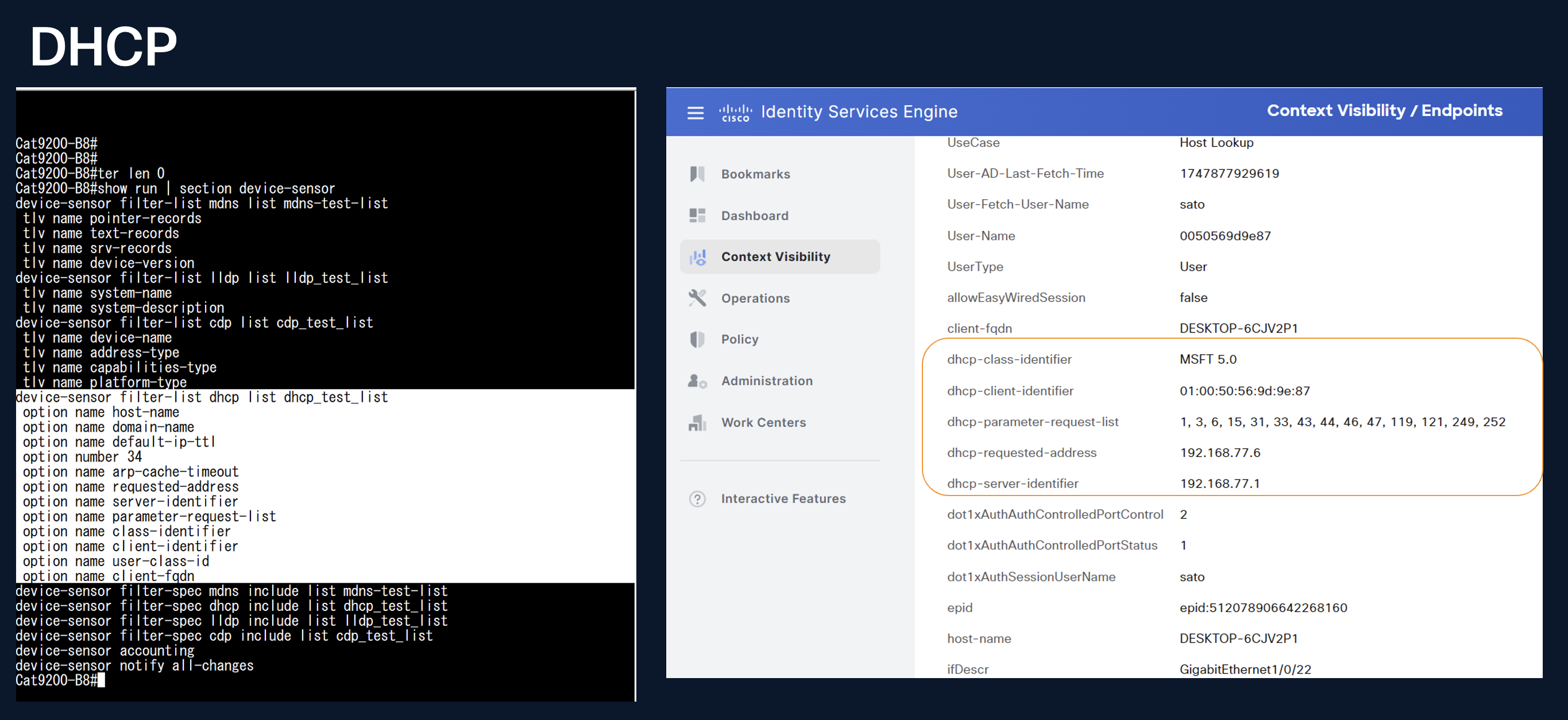

DHCP

DHCP Option 情報(Option 55 / 60 等)をもとに、ISE が端末の OSを判定している例

Cisco SwitchでDHCPをスキミングするデバイスセンサーのコマンドを入力し、デバイスの通信をスキミングさせると(左:コンソール画面)、ISEのコンテキストにDHCPのオプション情報が表示されました(右:ISE画面)

👉 この端末はWindowsデバイスであることが分かります。

ISE自身が能動的に端末をスキャンして端末情報を取得した場合

ここでは②でご紹介したNMAPとSNMPを使ってISEが直接デバイス情報を取得します。

NMAP

NMAPスキャン結果から取得した OS 情報が、ISE の Endpoint Context に反映されている例

ISEのProfiler PolicyでNetwork Scan Actionを設定すると、ISEが端末にNMAPを実行し(左:コンソール画面)、ISEのコンテキストにNMAPのオプション情報にOperating Systemが表示されました(右:ISE画面)

👉 この端末はLinuxデバイスであることが分かります。

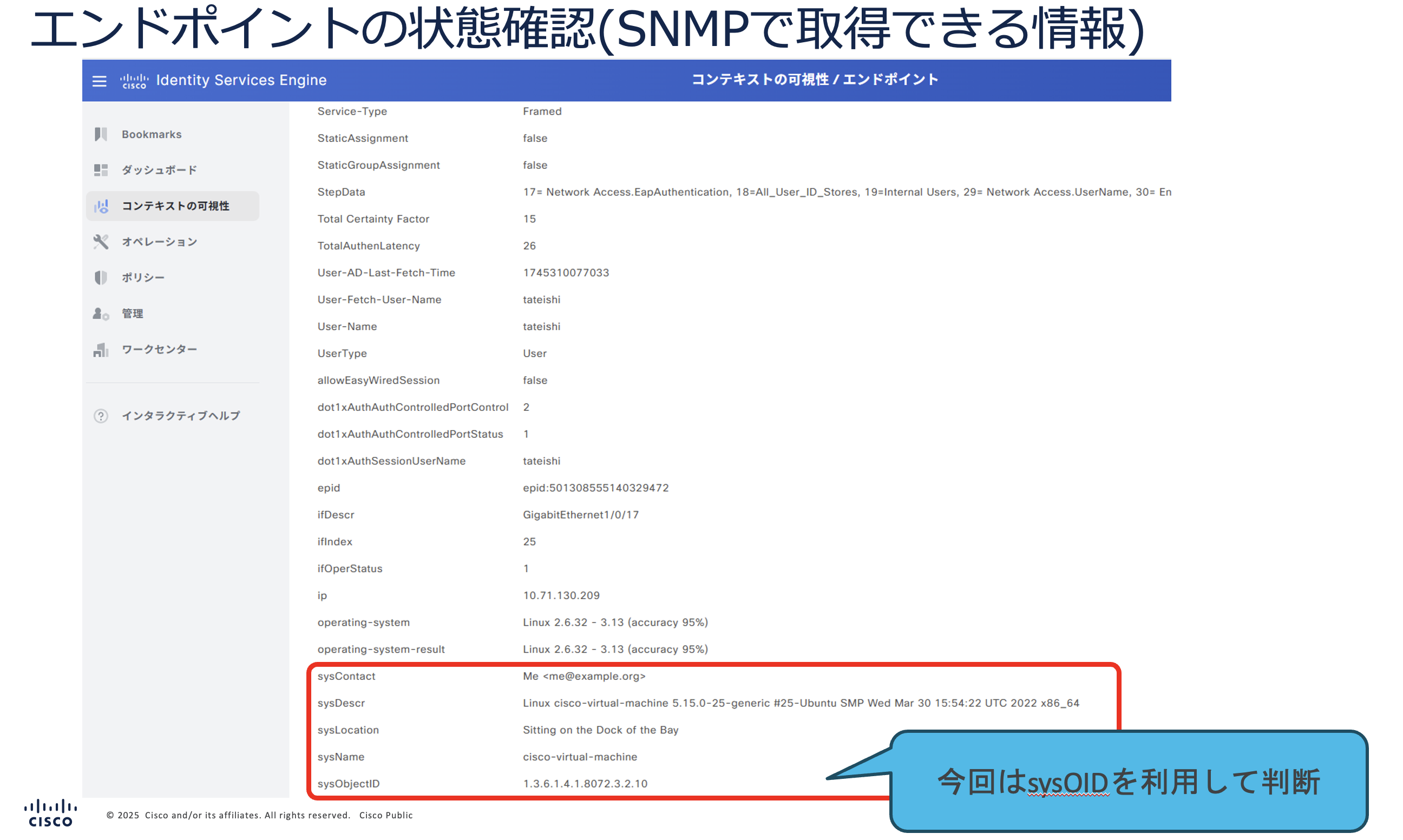

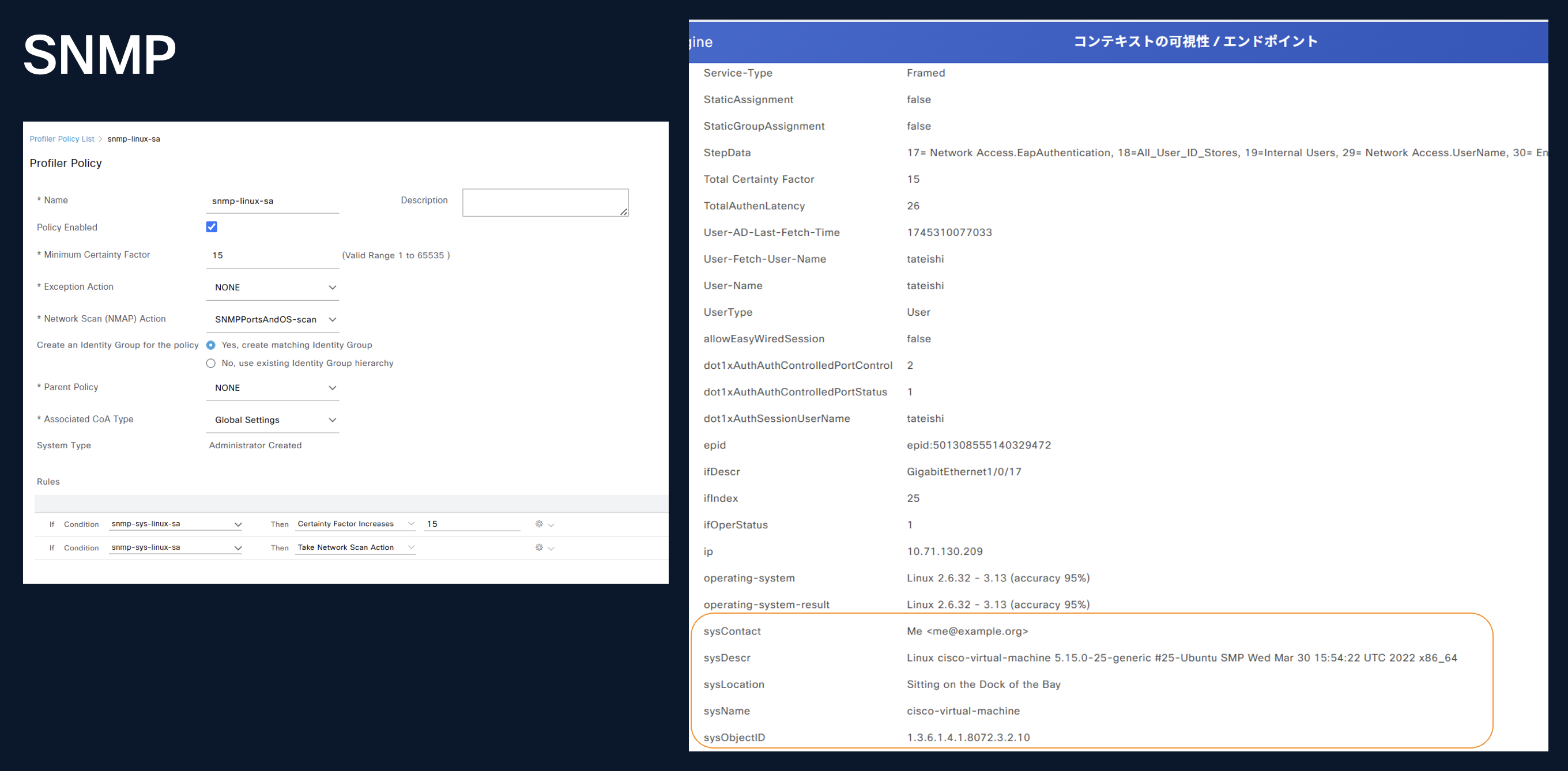

SNMP

ISEが SNMP Query を実行して得られたSNMP sysObjectID をもとに、端末ベンダー/OS 系統を識別している例

ISEのProfiler PolicyでNetwork Scan Actionを設定すると、ISEが端末にSNMPを実行し(左:コンソール画面)、ISEのコンテキストにSNMPのMIB情報が表示されました。(右:ISE画面)

👉 SysObjectIDから端末のベンダーが分かります。

ISEのProfiling機能を使って2要素認証をしてみよう

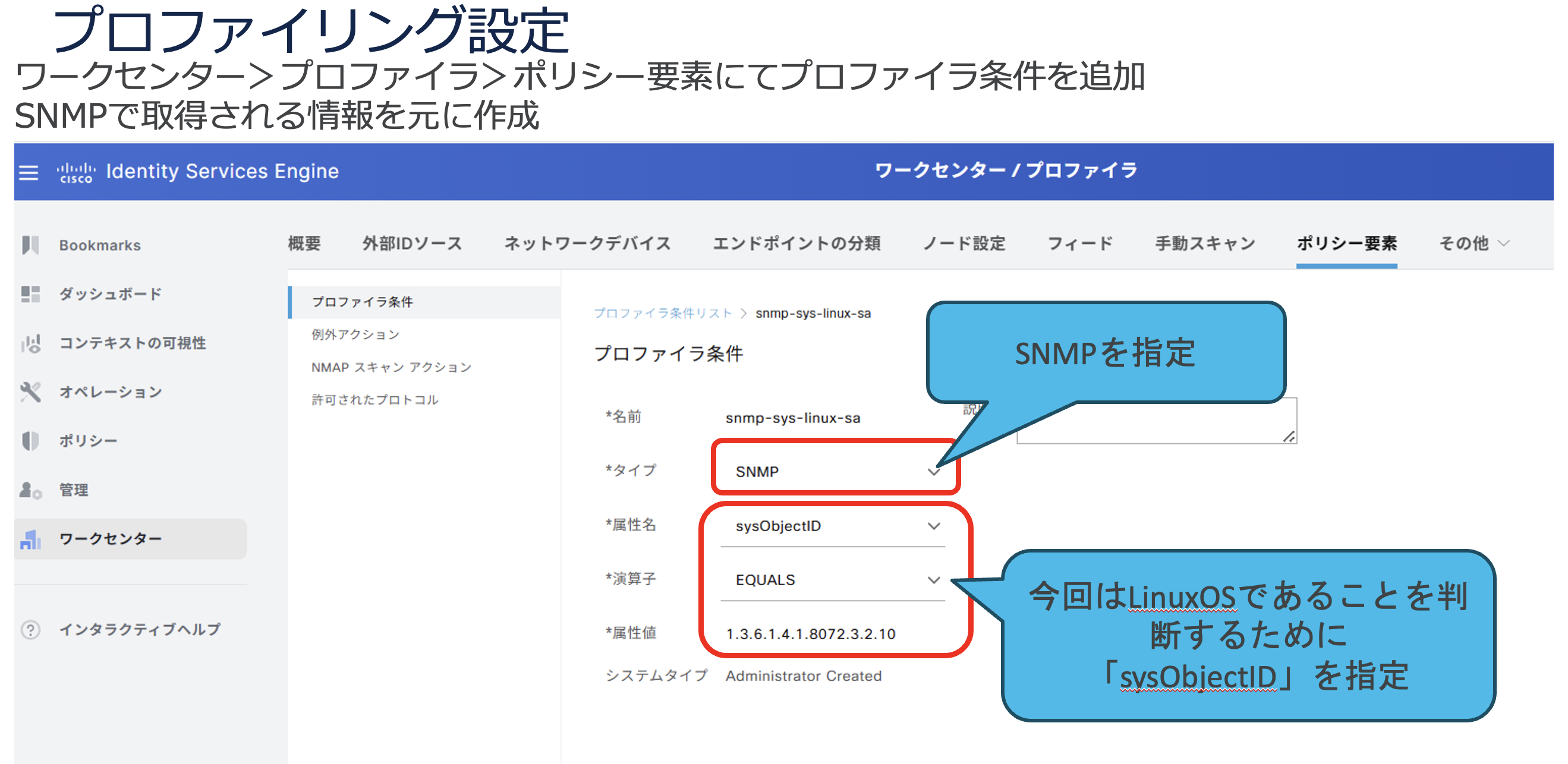

SNMPを利用したProfiling機能+ユーザー認証の2要素認証を設定します。

- Profiling:SNMP(SysObjectIDが1.3.6.4.1.8072.3.2.10)

- このSysObjectIDから、Linux端末であることが分かります。

- ユーザー認証:tateishi

👉 tateishiさんのLinux端末のみが該当します。

設定方法

-

プロファイラ条件(snmp-linux-sa)を設定します。

ここでは SNMP、sysObjectID=1.3.6.1.4.1.8072.3.2.10の場合にLinuxだと判断するルールを作成しています。

-

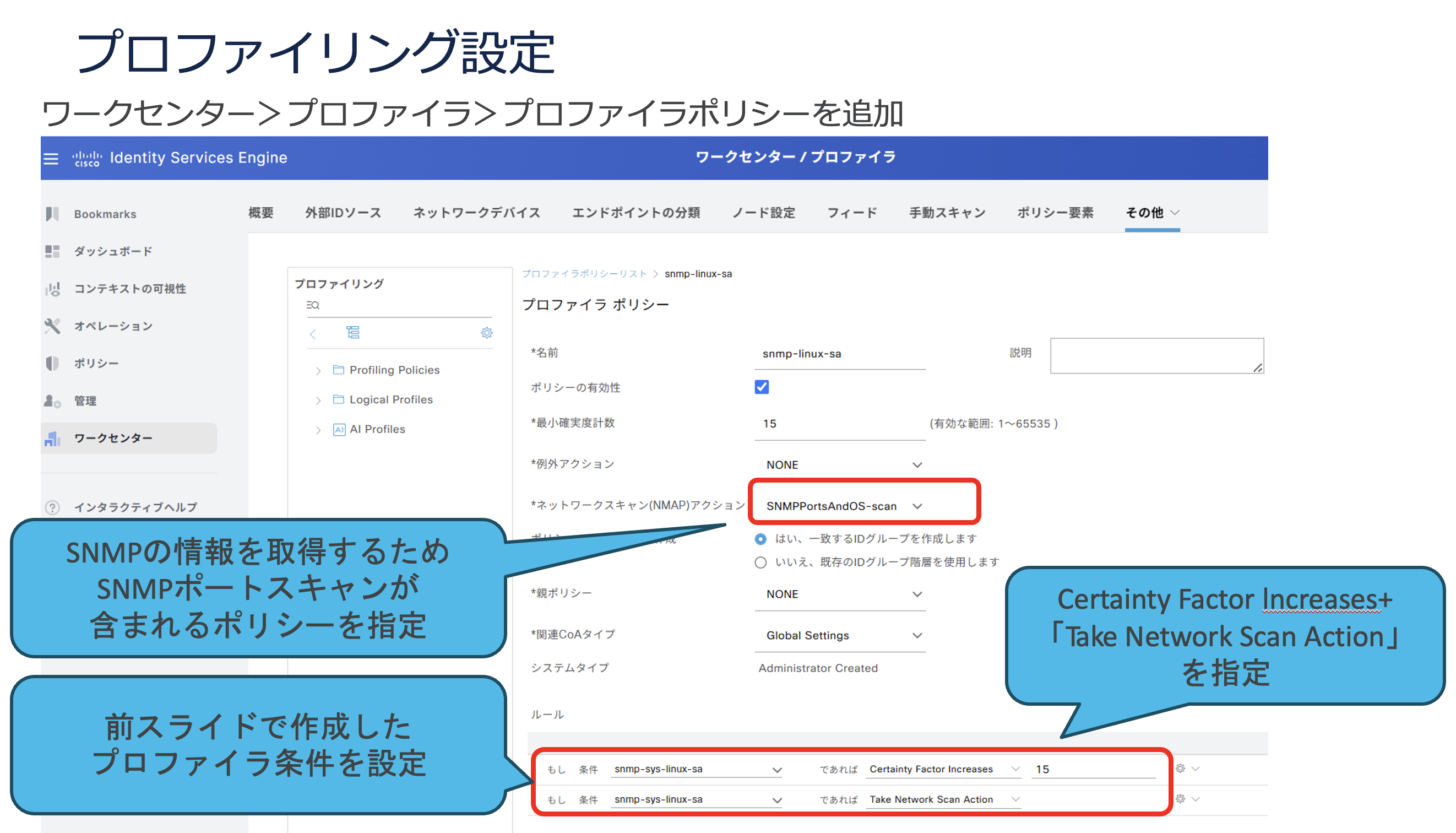

プロファイラポリシー(snmp-linux-sa)を設定します。

前述で作成したプロファイラ条件(snmp-linux-sa)にマッチした場合、このプロファイラポリシー(snmp-linux-sa)にマッチします。

-

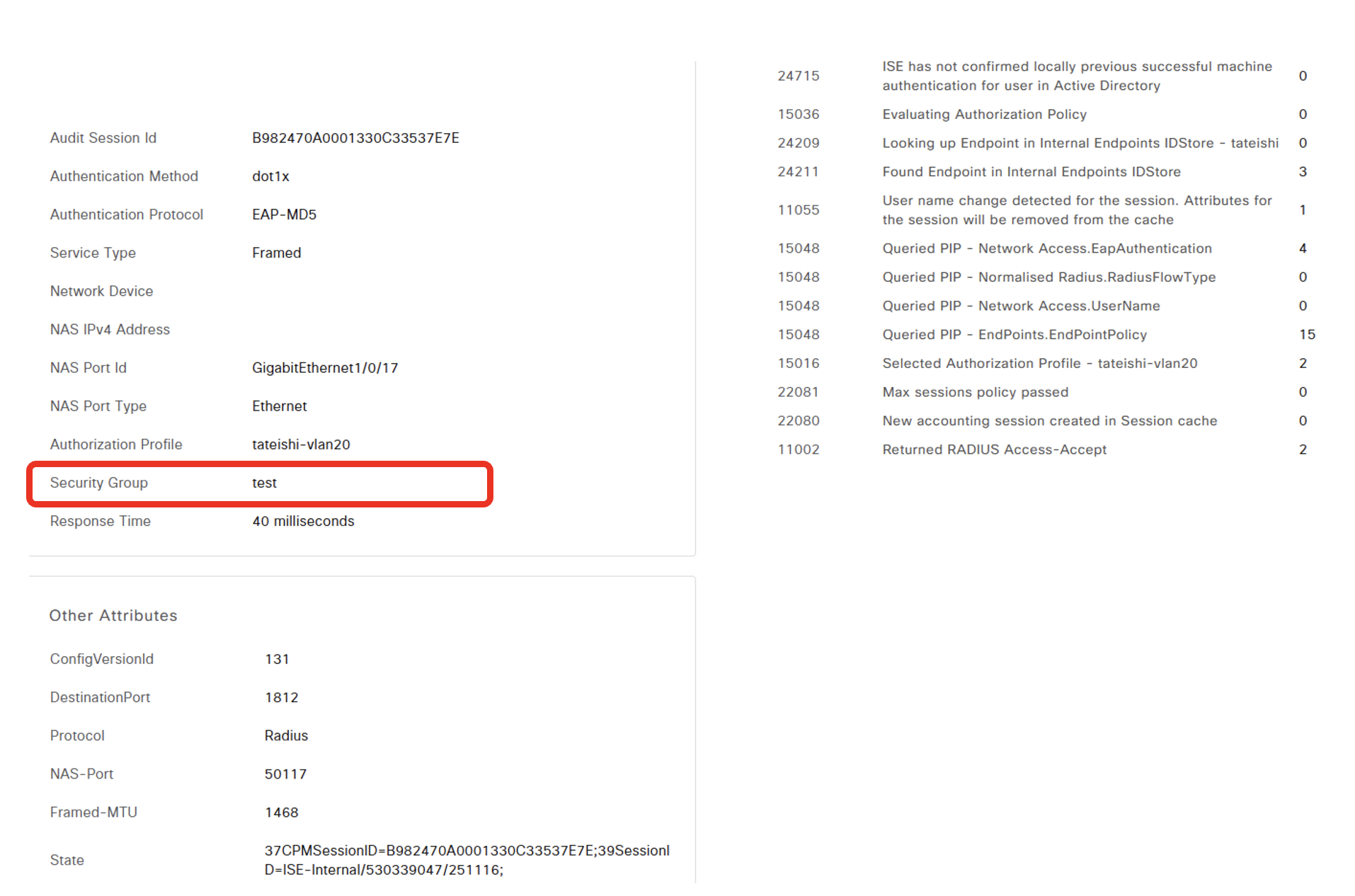

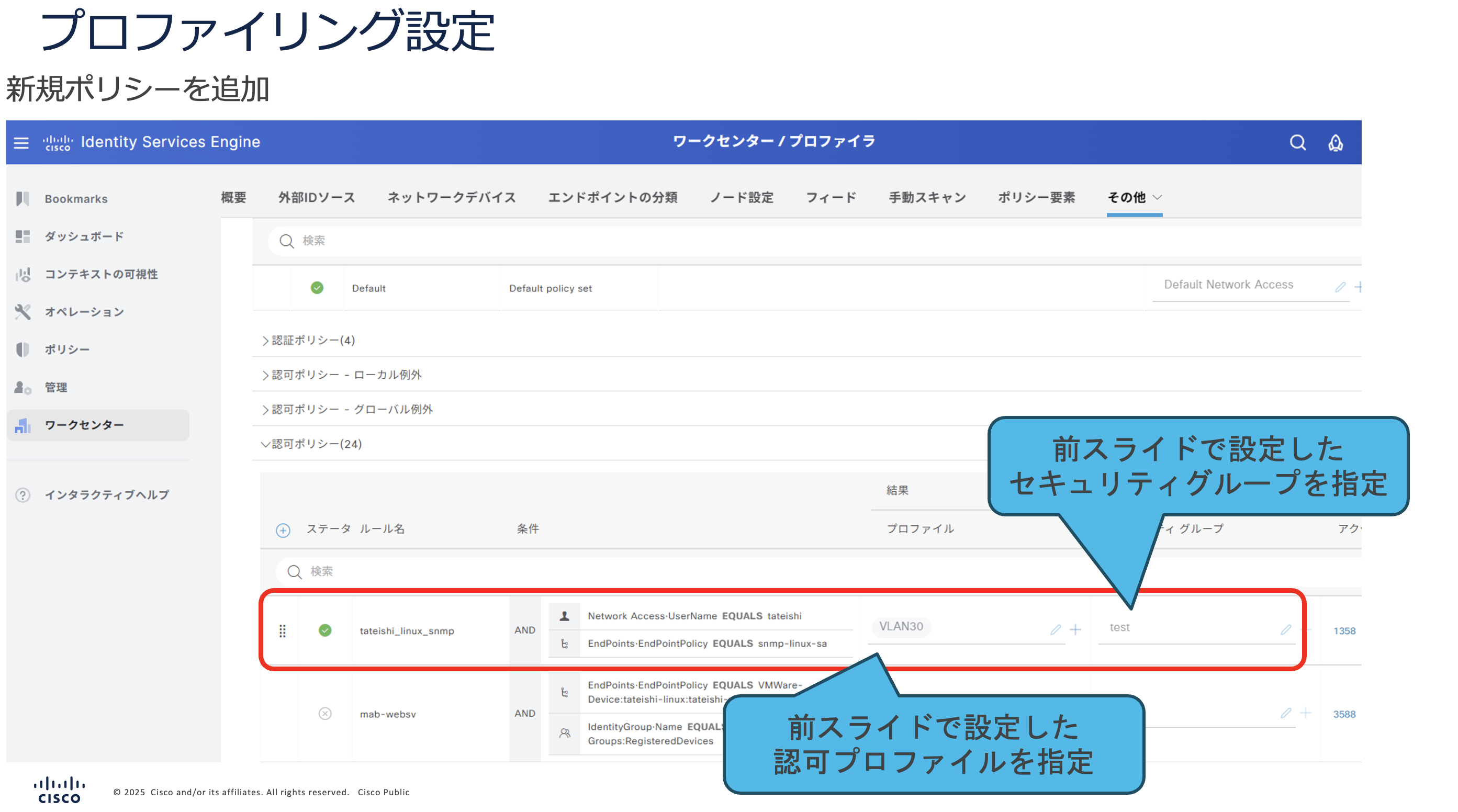

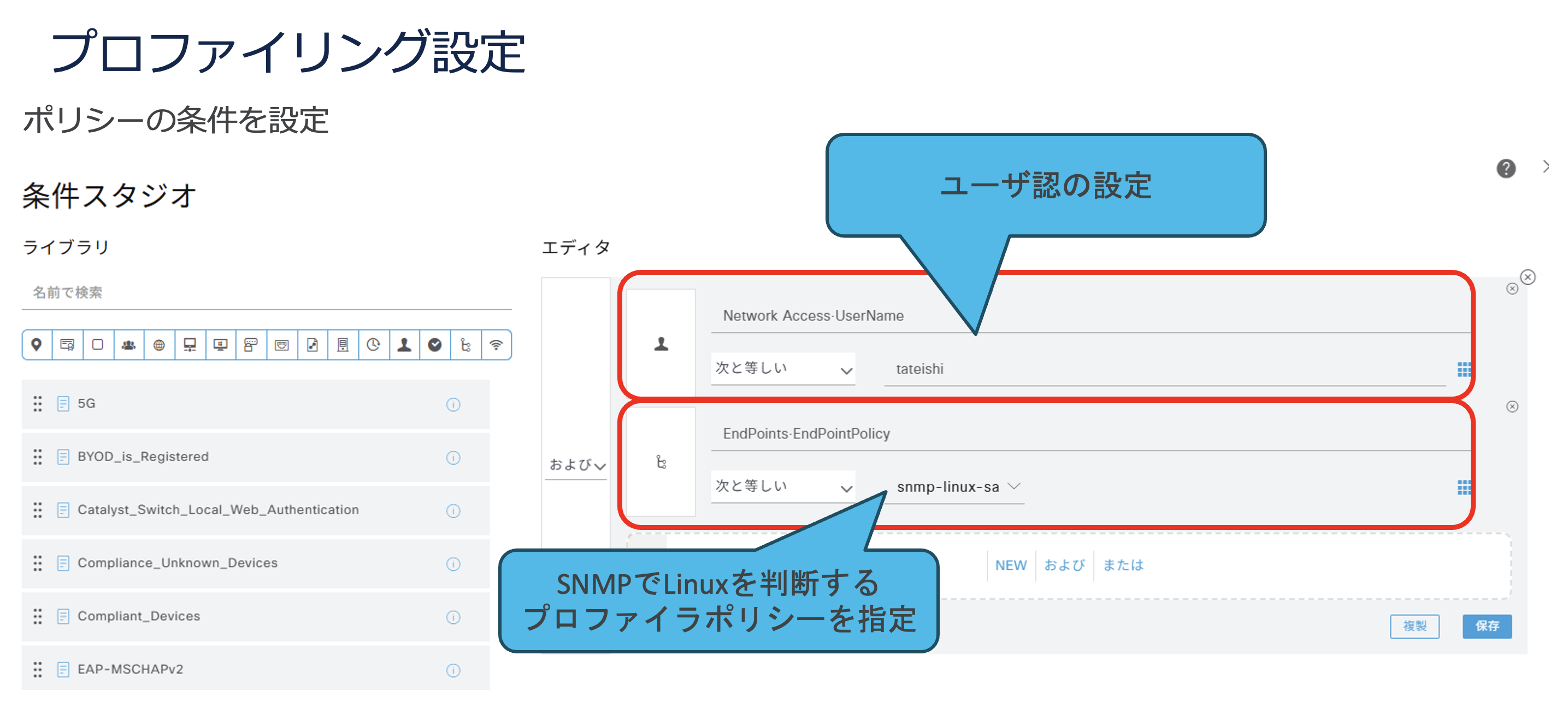

2要素認証用の認可ポリシーを作成します。

「ユーザー認証 + 端末プロファイル」の両方に一致した場合のみ、ネットワークアクセスを許可する認可ポリシー例

前述で作成したプロファイラポリシー(snmp-linux-sa) and ユーザ認証(tateishi)の場合、通信を許可 ( VLAN30, セキュリティーグループ:test )する認可ポリシーを作成します。

それでは、認証させて見ましょう。

ユーザー(tateishi)と端末(Linux)が想定どおり識別され、認可ポリシーが適用されていることを確認

※ 本例では SNMP を利用していますが、

実環境ではスキャン対象や頻度について、セキュリティポリシーとの整合を十分に確認してください。

導入のポイント

Cisco ISE の Profiling 機能は非常に強力ですが、設計時に考慮すべきポイントを押さえないと、意図しない誤判定や運用負荷につながる可能性があります。本セクションでは、実環境設計における注意点を整理します。

1. Profiling は「単独」ではなく「組み合わせ」で使う

Profiling は端末種別を高精度に識別できますが、単独でアクセス可否を決める設計より、組み合わせることで、そのパワーを発揮します。

⭕ MAB / ユーザー認証 × Profiling × 接続ポート/VLAN

本記事で紹介したように、「MACアドレス + 端末種別」 を組み合わせることで、MAC 偽装に対する耐性が大きく向上します。

2. Device Sensor(受動観測)を活用する

ISE の Profiling には 受動型 と 能動型(NMAP) の取得方法がありますが、受動型(Device Sensor)の方が、端末への影響がなく、スキャントラフィックが発生しないため、セキュリティ部門の同位を得やすいという利点があります。Cisco Switch独自の機能となります。

- DHCP / mDNS / CDP / LLDP

- Switch / WLC が観測 → ISE に中継

3. NMAP(能動スキャン)は「限定的」に使う

NMAP Network Scan Probe は有効な手段ですが、常時・広範囲での利用は注意が必要です。

ポイント:

- スキャン対象の IPレンジを最小限に限定

- スキャン頻度を抑制

- セキュリティ部門との事前合意

👉 特に OT / IoT / プリンター環境では、

想定外のスキャンがアラートを引き起こす可能性があります。

4. Profiling は「即時確定」ではなく「蓄積型」

Profiling は複数の Probe 情報を 時間をかけて蓄積・相関 する仕組みです。

そのため:

• 接続直後は Unknown になることがある

• 一度で確定しないケースもある

導入時は:

• 初期接続用の 暫定ポリシー

• Profiling 確定後の 本来の認可ポリシー

を分けて設計すると、運用が安定します。

5. Profiling 結果は「変わりうる」前提で扱う

端末の OS 更新、設定変更、ネットワーク構成変更により、Profiling 結果が変化する可能性あり

そのため:

• プロファイル条件は 厳しすぎない

• 単一属性(例:User-Agent のみ)に依存しない

• 定期的な Profiling ポリシーの見直し を実施

6. 本番導入前に必ず「モニタリング期間」を設ける

いきなりアクセス制御に使うのではなく、

1. Profiling 有効化

2. 実端末の判定結果を観測

3. 想定通り識別されているか確認

4. 認可ポリシーに反映

という 段階的な導入 が重要です。

この記事で伝えたかったこと

• MAB だけでも、Profiling を組み合わせることでセキュリティを高められる

• ISE は「認証する装置」ではなく、「端末の文脈を理解する装置」

• 小さな工夫の積み重ねが、ネットワーク全体の安全性を大きく向上させる

まとめ

Cisco ISEは、ネットワークに接続するユーザーとデバイスをリアルタイムで管理・制御するための強力なプラットフォームです。ネットワークセキュリティを向上させるだけでなく、ゼロトラストの実現やBYOD管理の効率化にも貢献します。

更にCisco ISE の Profiling 機能を活用することで、EAP-TLS に対応しない端末に対しても “端末の正当性” を加味したアクセス制御 が可能になります。MAB を単なる1要素認証で終わらせず、「誰が・どんな端末で接続しているのか」まで考慮した設計を行うことが、今後のネットワークセキュリティでは重要になっていくでしょう。

参考資料

ISE Profiling Design Guide (Profillingのバイブル)

https://community.cisco.com/t5/security-knowledge-base/ise-profiling-design-guide/ta-p/3739456

ISE のプロファイリング.pdf (CX作成の分かり易い解説)

https://community.cisco.com/kxiwq67737/attachments/kxiwq67737/videos-ask-the-experts/312/1/ISE%20%E3%81%AE%E3%83%95%E3%82%9A%E3%83%AD%E3%83%95%E3%82%A1%E3%82%A4%E3%83%AA%E3%83%B3%E3%82%AF%E3%82%99.pdf

ISE プロファイリング用のデバイス センサーの設定

https://www.cisco.com/c/ja_jp/support/docs/security/identity-services-engine/200292-Configure-Device-Sensor-for-ISE-Profilin.html