Defender for Identity とは

最近でも不正アクセスにより Active Directory (以下 AD) が侵害されて個人情報が漏洩した恐れがあるとニュースで報道されていました。

クラウド IdP は最新技術が反映されることで高いセキュリティレベルで保護されますが、イントラネットに配置された AD へのセキュリティ対策は手薄になっていることも多いかと思います。

フィッシングによるアカウント情報漏洩や、Kerberos 認証のクレデンシャル窃取、横展開や権限昇格され、AD が乗っ取られてしまいます。AD が侵害されると個人情報だけでなく、ファイルサーバーなどにある機密情報の漏洩や、ランサムウェアによる被害につながる可能性があります。

そういった AD への不正アクセスなど脅威を検知・調査する機能や、侵害されたアカウントの自動修復機能を提供するのが Microsoft Defender for Identity (以下 MDI) です。

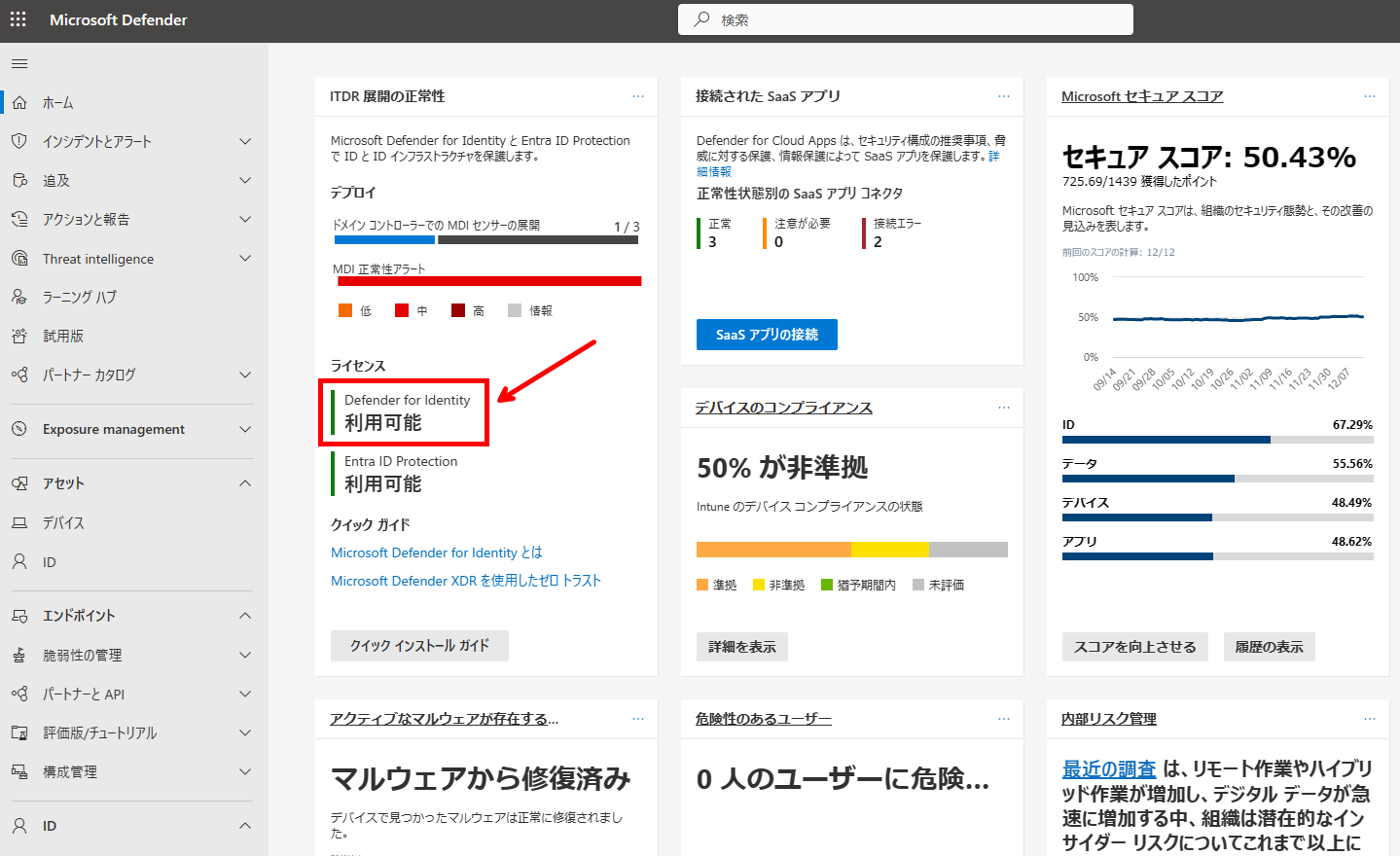

MDI は、Microsoft 365 E5 や Enterprise Mobility + Security E5 のライセンスで利用できます。

Microsoftr Defender ポータルにアクセスすると、簡単に利用可能か確認できます。

参考: Microsoft Defender for Identity とは

なお、AD への攻撃や、保護のベストプラクティスを紹介した動画が Youtube に公開されています。NTLM や Kerberos はよくわからず難しいとおもいますが、とても分かりやすく説明いただいているのでぜひ見てください!

MDI による AD の保護

MDI では AD 保護としていくつかの機能を提供しています。

- セキュリティ態勢管理

- 脅威検出

- 修復アクション

各機能について説明します。

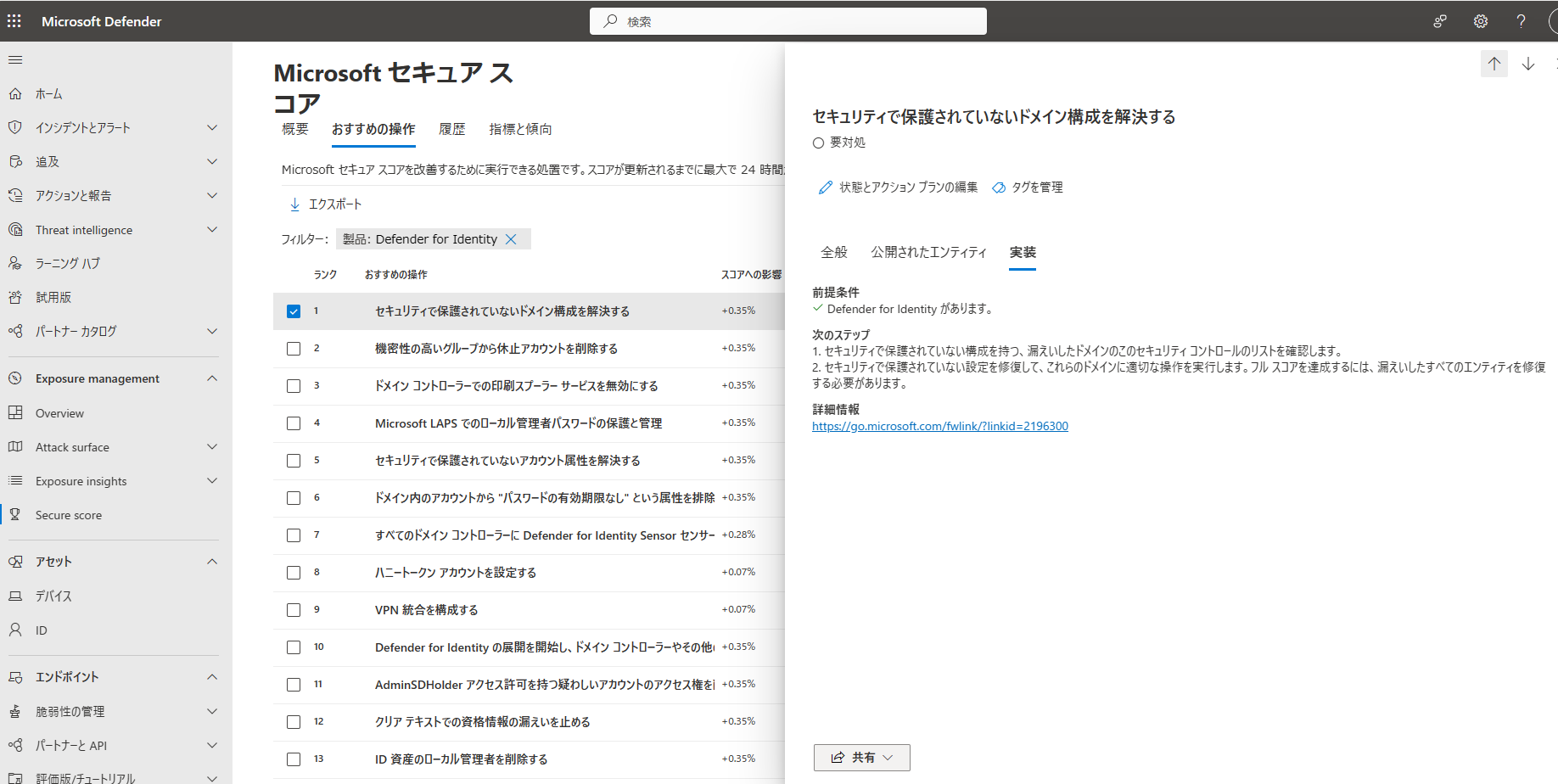

・セキュリティ態勢評価

MDI のセキュリティ態勢評価は、AD にインストールした MDI センサーから設定値を継続評価し、推奨事項を提示する機能です。推奨事項を実装することで AD のアタックサーフェースを減らすことができます。獲得したスコアはMicrosoft セキュアスコアとして表示されるため、実装状況を把握しやすくなります。

下記のような評価項目が 約 20 個あり、修復ステップも提供されるので対策を実施しやすいと思います。詳細はドキュメントにてご確認ください。

- 管理者 SDHolder 権限を持つ不審なアカウントのアクセス権を削除する

- DCSync アクセス許可を持つ管理者以外のアカウントを削除する

- Defender for Identity のデプロイを開始する

- パスワードの有効期限なし

- 機密性の高いグループ内の休眠エンティティ

- クリア テキストで資格情報を露出しているエンティティ

- Microsoft LAPS の使用状況

- 180 日を超えるパスワードを使用してアカウントを管理する

- ID アセットのローカル管理者を削除する

- 最もリスクの高いラテラル ムーブメント パス (LMP)

- 監視されていないドメイン コントローラー

- セキュリティで保護されていないアカウント属性

- セキュリティで保護されていないドメイン構成

- セキュリティで保護されていない Kerberos の委任

- セキュリティで保護されていない SID 履歴属性

- 脆弱な暗号の使用

また、セキュリティスコアダッシュボードからセキュアスコアや推奨事項はこちらのリンクから確認できます。

https://security.microsoft.com/securescore

なお、AD 向けのセキュリティ保護に関するベストプラクティスをまとめたドキュメントが公開されておりますので、こちらも参照いただければと思います。

・脅威の検出

攻撃者は、AD の低い特権のユーザーから不正アクセスし、横方向に移動して機密アカウントやドメイン管理者権限を取得していきます。MDI では、サイバー攻撃キルチェーン全体にわたり、これらの高度な脅威を特定し、重大度をつけたかたちでインシデント/アラート通知します。

MDI のセキュリティアラートは、下記のカテゴリに分類されます。

- 偵察アラート

- 資格証明の侵害アラート

- 横移動アラート

- ドメインの支配アラート

- 流出アラート

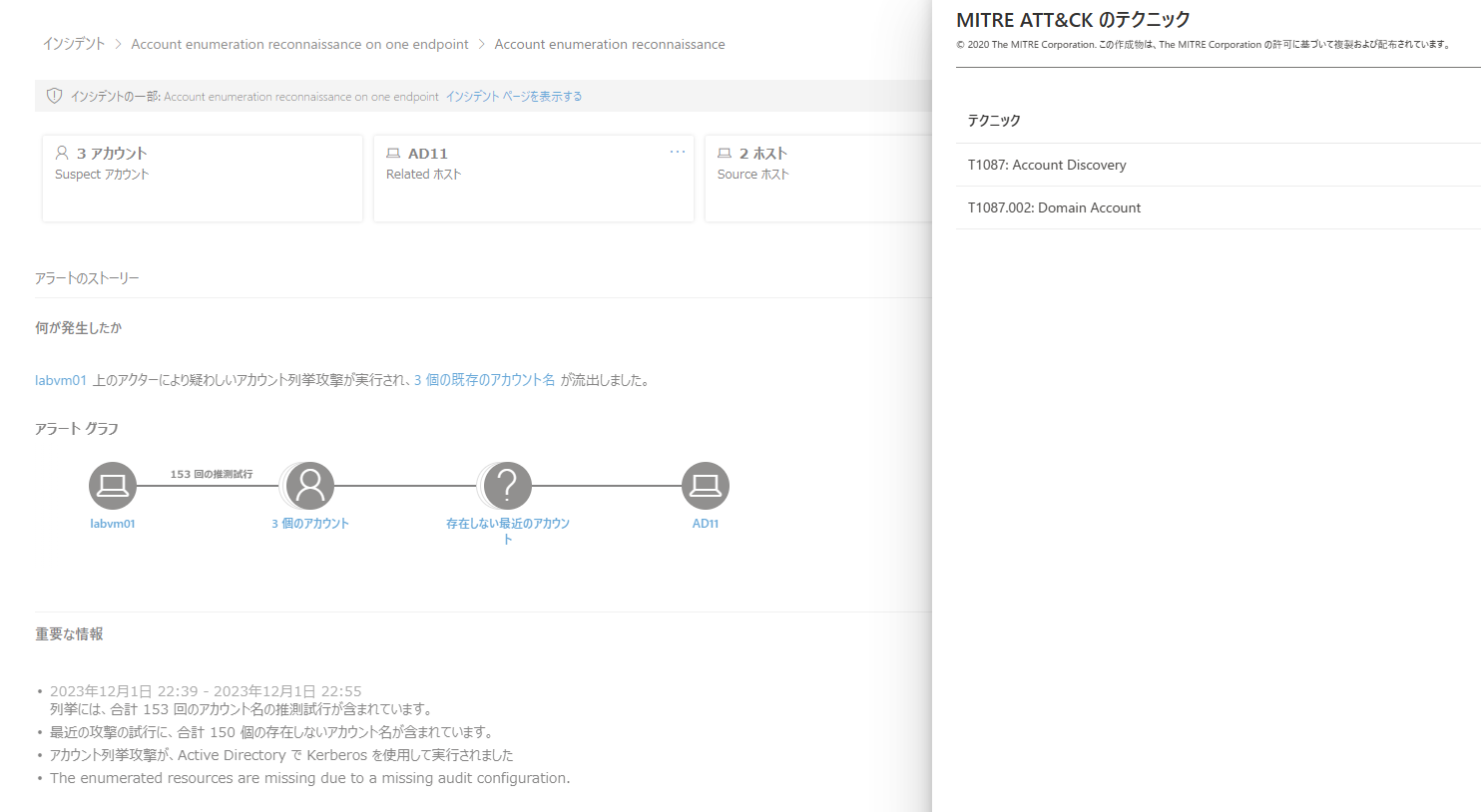

検出したアラートは MITER ATT&CK の戦術や攻撃手法などにマッピングされるため、どのフェーズの攻撃かを簡単に把握することが可能です。

たとえば、アカウント列挙の偵察に関するアラートの MITER ATT&CK テクニックは下記のように表示されます。

- T1087: Account Discovery

- T1087.002: Domain Accoun

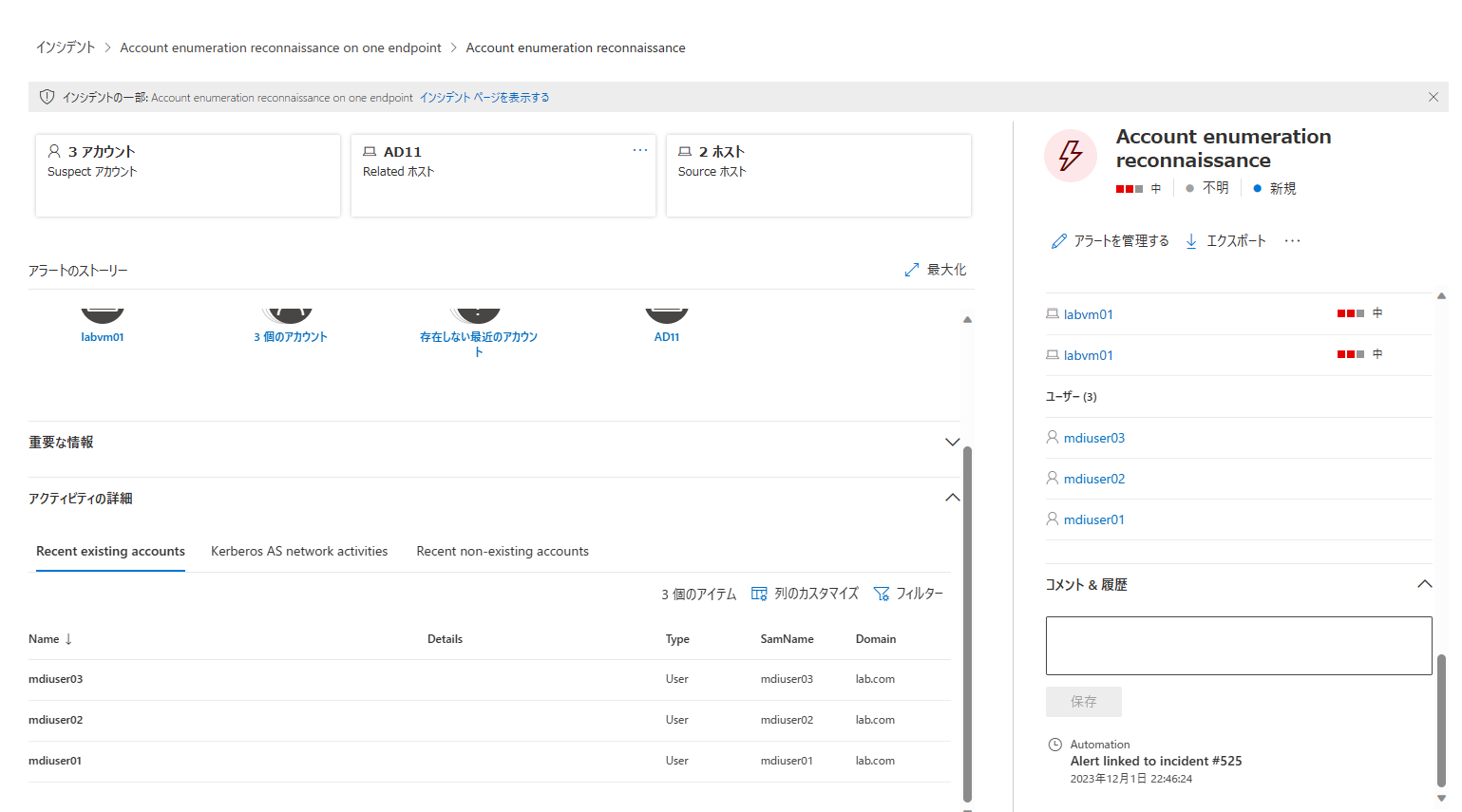

また、アラートにはアカウント列挙の攻撃により 3 名既存のアカウント名が流出したと表示され、攻撃によりどのユーザーアカウントが対象なのかも簡単に把握することが可能です。

その他にも、MDI では多くの脅威を検出するアラートが準備されていますので、詳細はこちらをご参照ください。

MDI で検出したアラートは Microsoft XDR ポータルでインシデントとして管理され、Advanced Hunting など調査ツールも提供されています。

・修復アクション

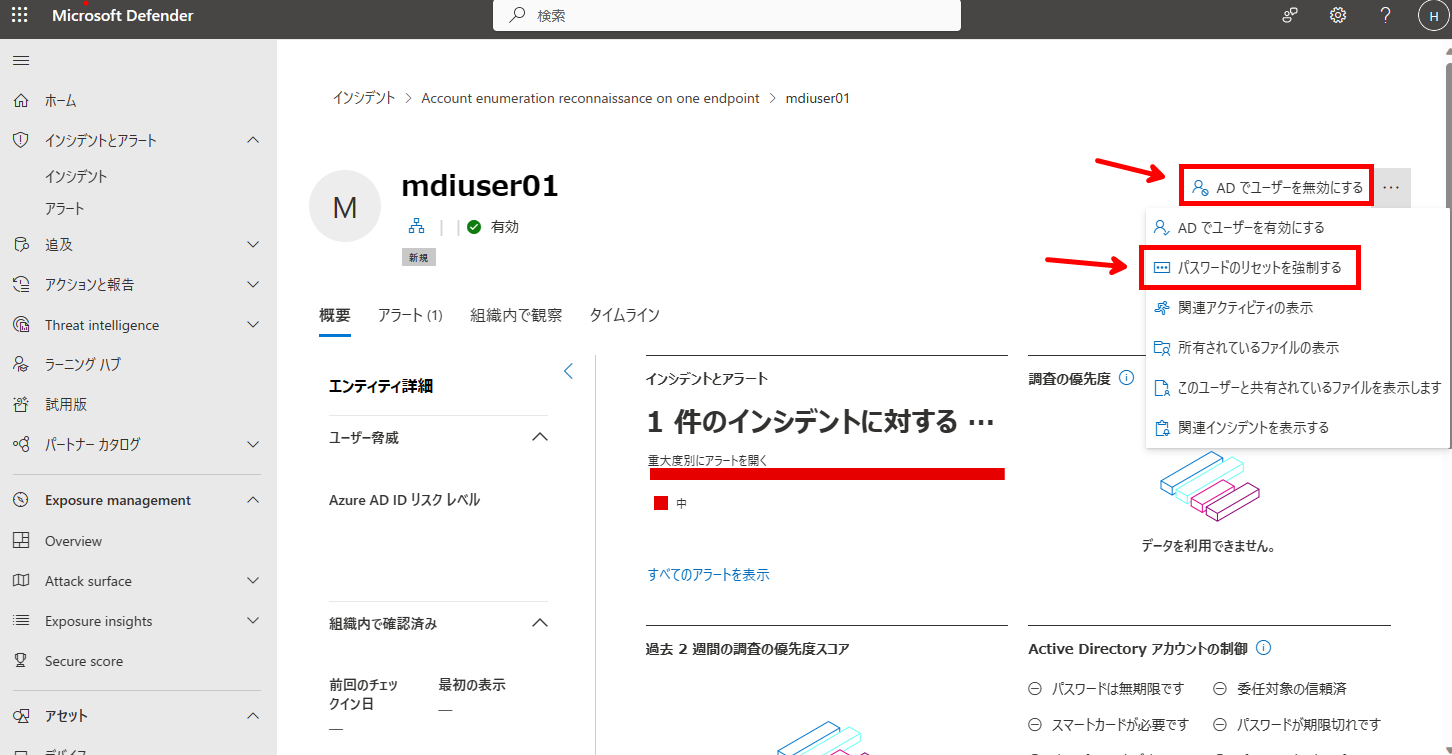

Micreosoft Defender ポータルに MDI のアラートが表示されますが、侵害されたユーザーアカウントの修復は、Microsoft Defender ポータルから実施することができます。

Defender ポータルから下記操作を修復タスクとして実行できます。AD にログインせず、ユーザーアカウントの無効化やパスワードリセットを実行できるのは非常に便利かと思います。

- ユーザーアカウントを無効にする

- パスワードリセットを強制する

また、Entra ID Connect でユーザー同期している環境では、AD アカウントの無効や削除の状態も Entra ID アカウントに同期されます。既定では 30分間隔で同期されるため、Entra ID も自動的に修復される動作になります。AD で無効化/削除されたアカウントが Entra ID Connect で同期された際の状態については以下のようになります。こちらのブログで詳しく紹介されていますのでご参照いただければと思います。

- オンプレ AD で無効化されたユーザー → Entra ID アカウントのサインインのブロック が有効化される

- オンプレ AD で削除されたユーザー → Entra ID の削除済みユーザーに格納される

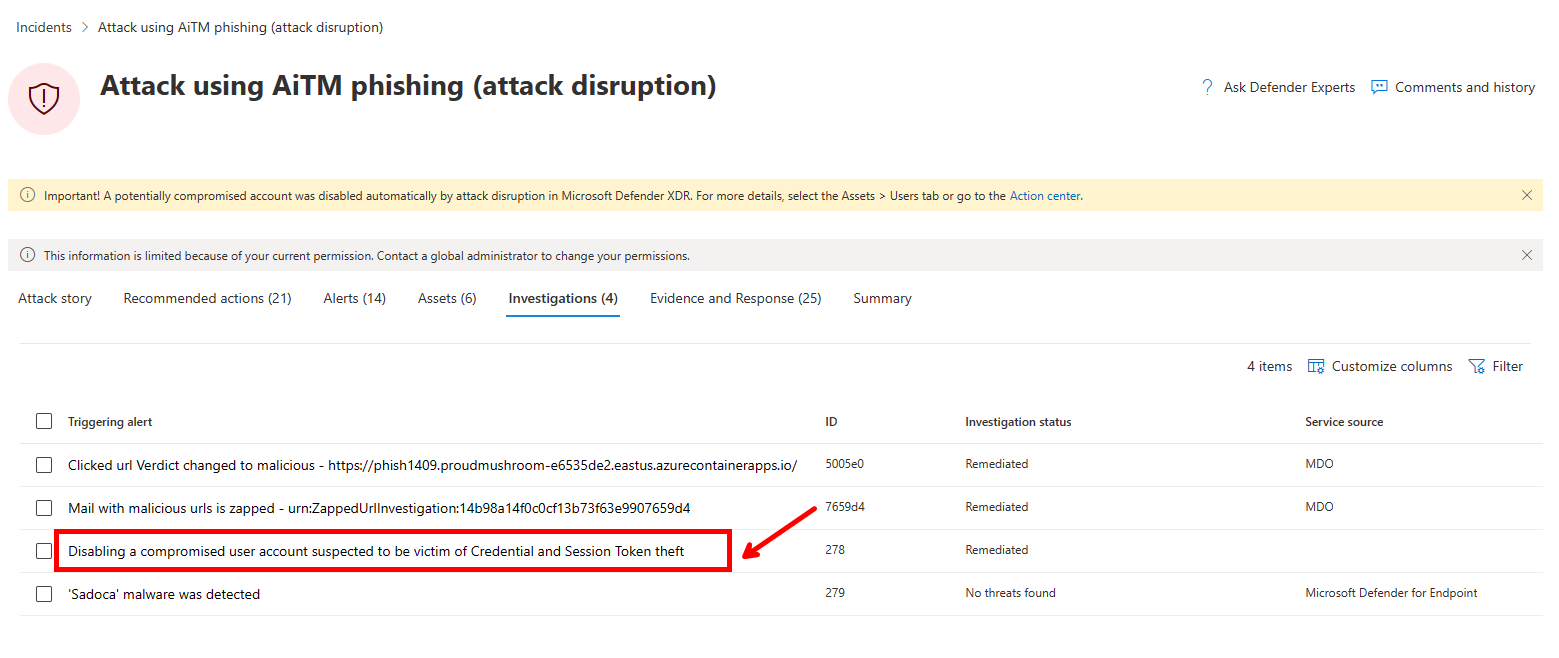

Defender XDR による自動攻撃中断

Microsoft Defender XDR (旧 Microsoft 365 Defender) では自動攻撃中断機能を提供しており、Defender for Endpoint や Defender for Identity の修復機能を利用し、自動的に攻撃を中断させる機能を提供しています。

Defender XDR では、日々受けている数百万の攻撃シグナルを関連付けることで、アクティブなランサムウェアキャンペーンやその他の高度な攻撃を高い信頼性で識別することを可能にしています。自動攻撃中断により、攻撃者が侵害したアカウントの無効化やマルウェアを削除により、早い段階で横移動を制限し、攻撃者の侵害を軽減させることが可能です。

そのため、侵害されたアカウントを無効化できる MDI を展開することで、自動的にアカウントを無効化して攻撃の被害を抑えることができるようになります。

下記インシデントの例では、AiTM アタックを検出し、侵害されたユーザーアカウントを自動的に無効化した修復タスクです。

ドキュメントはこちらです。

https://learn.microsoft.com/ja-jp/microsoft-365/security/defender/automatic-attack-disruption?view=o365-worldwide

また、先月に開催された Microsoft Ignite 2023 で詳細に紹介されているので、見てみてください。

まとめ

本当は MDI のセットアップ方法を書こうと思っていたのですが、MDI の説明だけで力尽きました・・・。

MDI の説明ばかりでつまらないかもしれないですが・・・ MDI により AD のセキュリティ態勢を向上し、脅威検知から修復タスク実行まで Defender ポータルで実行できるとご理解いただければと思います!

また、Defender XDR の他製品も利用することで、AiTM や ランサムウェア攻撃の自動中断を実現でき、攻撃の被害を減らすことが可能になります。

まだまだ AD を利用している企業も多いと思いますので、まずは MDI から始めてみてはいかがでしょうか!