Amazon WorkSpaces(以下、WorkSpaces)と Azure Virtual Desktop(以下、AVD)シリーズの4本目です。

1本目は記事はこちら

Amazon WorkSpaces と Azure Virtual Desktop 比較 ~Amazon WorkSpaces事前準備編~

2本目は記事はこちら

Amazon WorkSpaces と Azure Virtual Desktop 比較 ~Amazon WorkSpaces構築編~

3本目の記事はこちら

Amazon WorkSpaces と Azure Virtual Desktop 比較 ~Amazon WorkSpaces MFA実装編~

本記事はAVDの事前準備として、Azure AD Connectの構築もとい、Azure AD クラウド同期の構築を行います。

Azure AD Connectとは?

オンプレミスのActive DirectoryとAzure ADとを連携させるアプリケーションです。

連携って何ですか?という疑問があるかと思うんですが、Active DirectoryのユーザアカウントをAzure ADに作成してくれます。

認証そのものはActive Directoryで行うパススルー認証と、Azure ADで行うパスワードハッシュ認証の2つから選べます。

それぞれ利点がありますが、今回はパスワードハッシュ認証、Azure AD内にActive Directoryのユーザアカウントだけでなく、パスワードも同期させる方法を選択します。

パススルー認証はパスワードは同期させず、ユーザアカウントのみを認証させる方法となります。

Azure AD クラウド同期とは?

Azure AD Connectを構築しようとしたら、Azure AD クラウド同期なるものを見つけました。

Azure AD Connectもそんなに難しくないんですが、Azure AD クラウド同期はもっと簡単でした。

Azure AD ConnectはIaaSにエージェントをインストールするタイプなので冗長構成が面倒だなと思っていたんですが、Azure ADクラウド同期はDomain Controllerにエージェントをインストールするだけです。

細かな設定はAzure AD ConnectのようにAzure AD Connectサーバで行うのではなく、Azure AD側で行います。

元々Azure AD Connectで同期を行おうと思っていましたが、今回はAzure ADクラウド同期で環境を構築してみます。

今回エンタープライズのユーザ向けの構成を考えているので冗長構成は外せないのですが、Azure AD Connectでは「冗長構成を組むのが面倒」と記載しようと思っていたのですが、Azure ADクラウド同期は簡単に冗長化できます。

https://learn.microsoft.com/ja-jp/azure/active-directory/cloud-sync/how-to-prerequisites?tabs=public-cloud#cloud-provisioning-agent-requirements

公式サイトだとこのように記載がありますので、3台以上Domain Controllerがあればこの3台にAzure ADクラウド同期のエージェントをインストールしましょう。

どれか1台のエージェントが停止しても、他の2台のうちどちらか1台で自動的に同期を行ってくれます。

ただAzure AD Connectでできたことが全てできるわけではないので、この記事を読んで「Azure AD ConnectからAzure AD クラウド同期に乗り換えてみよう!」はトラブルの元なので、事前に検証を行ってからにしましょう。

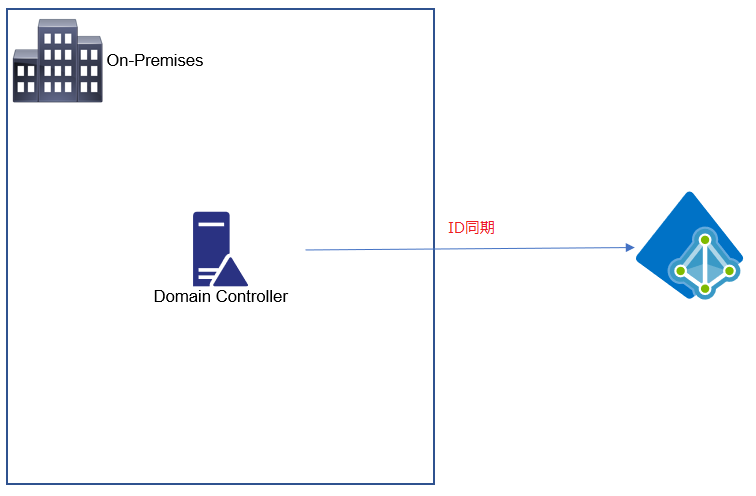

Azure AD クラウド同期の構成図

本記事の初回アップロード時には構成図が抜けていたので、追記しました。

といってもまぁ、構成図ってほどでもないんですけどね。

もう、ホントにドメインコントローラーからAzure ADにID(ユーザーアカウント)を同期するだけ。

構成図書いてて思ったのは、今回敢えて注意点を挙げるとするならば、Active Directoryのドメインコントローラーがインターネット接続できる状態にしないと構築できないってことくらいでしょうか?

それくらい簡単です。

Azure AD クラウド同期の構築

またしても前置きが長くなりましたが、Azure AD クラウド同期を構築していきましょう。

Azure AD クラウド同期のエージェントのダウンロード

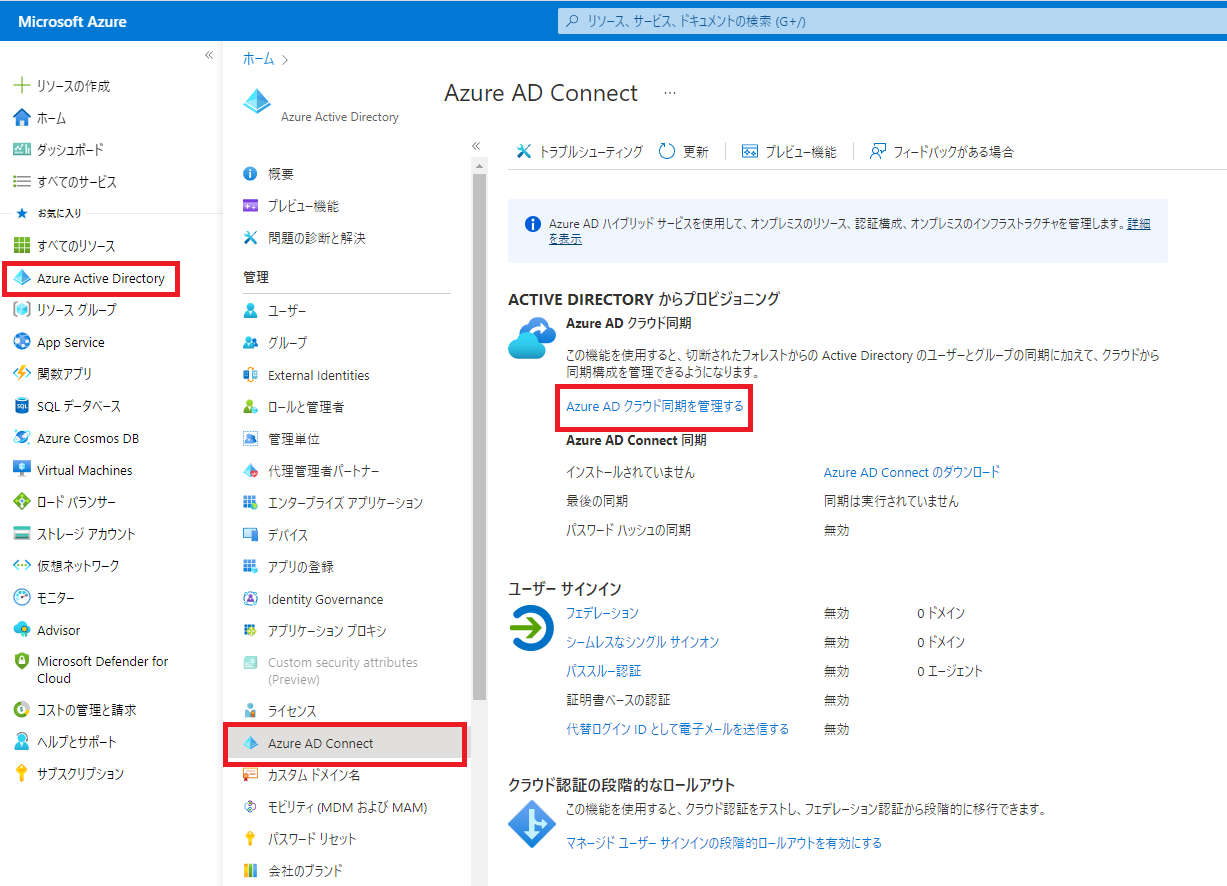

Azure Portalにログインして[Azure AD]を選択し、[Azure AD Connect]を選択、画面内の[Azure AD クラウド同期を管理する]をクリックします。

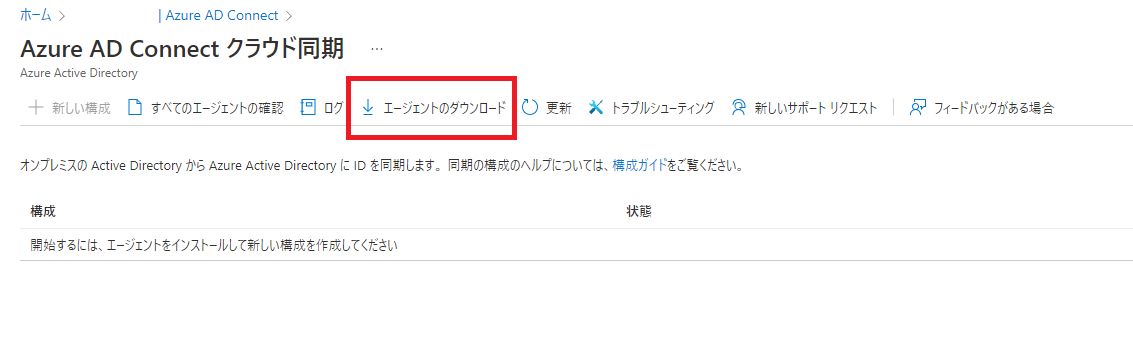

[エージェントのダウンロード]をクリックすると、ブラウザに設定されたダウンロードフォルダにエージェントがダウンロードされます。

Azure AD クラウド同期のエージェントのインストールと設定

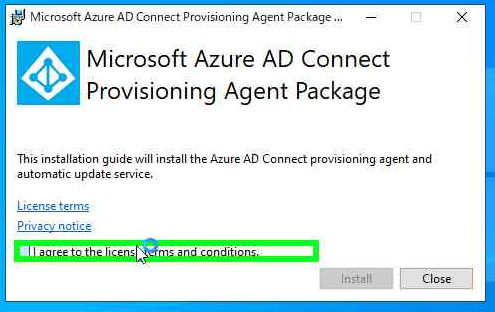

ダウンロードしたエージェントのインストーラーをドメインコントローラーの任意の場所に配置し、管理者権限で実行しましょう。

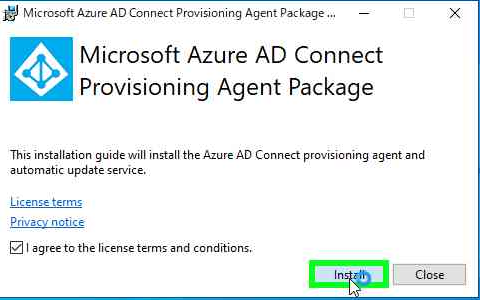

最初はライセンス許諾を聞いてくるので、[I agree~]にチェックを入れて

[Install]をクリックします。

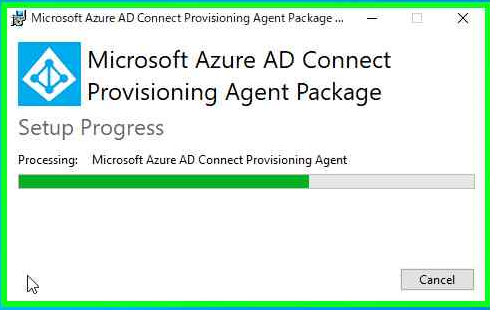

プログレスバーが進むので少々お待ちください。

マシンスペックにもよりますが1分弱くらいですかね。

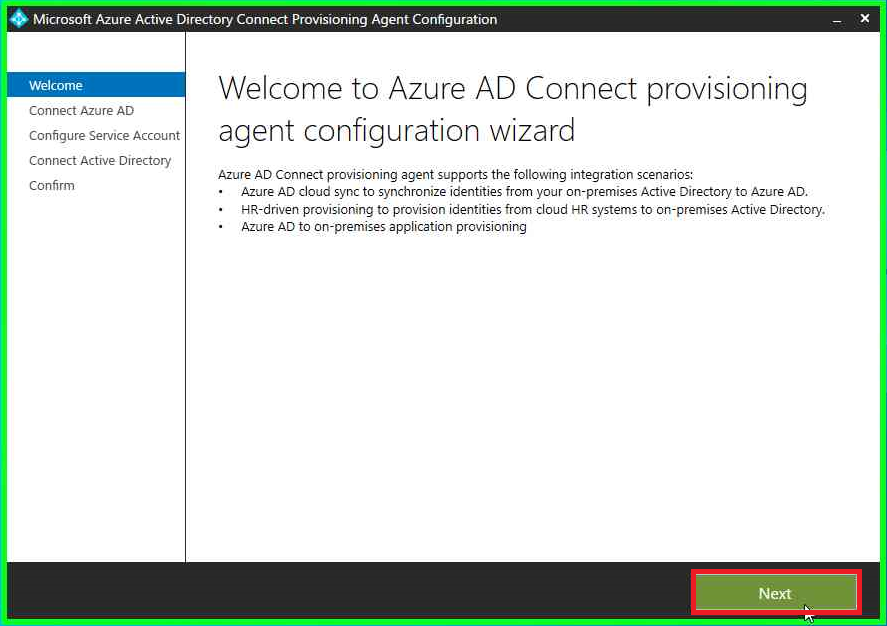

Azure AD Connectのインストール画面と似たような画面が上がってきますが、下の方に[Provisioning Agent]の文字がありますね。

Azure AD Connect provisioning agentのインストールですよ

・オンプレミスのActive DirectoryからAzure ADへIDをAzure AD クラウド同期で同期しますよ

みたいなことが書いてるので、[Next]をクリックします。

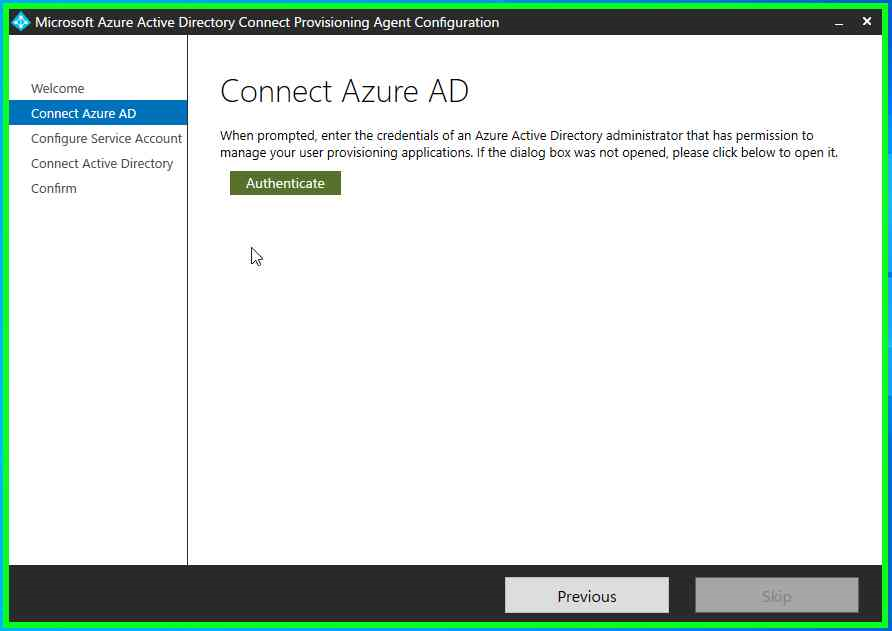

おなじみのAzure ADへのログイン画面が起動してきますので、同期対象(同期先)のAzure AD全体(グローバル)管理者権限をもつユーザのID、パスワードを入力してインストールしましょう。

蛇足ですが、Azure AD ConnectのインストーラーだとこのWebブラウザのログイン画面はデフォルトでは起動しません。

単純なID、パスワードだけの認証画面しか対応していません。

Azure AD Connectでこの画面を起動しようとすると、Azure AD Connectのインストーラー起動をコマンドから行い、引数で

-InteractiveAuth

と追加しなければなりません。

このWebブラウザのログイン画面が出てきて何のメリットがあるのかというと、全体管理者権限を持つユーザは多要素認証を行っていることが多く、Webブラウザのログイン画面でないと多要素認証、特にアプリ認証や電話番号認証の場合対応できると言うメリットがあります。

Azure AD クラウド同期だとデフォルトでこのWebブラウザのログイン画面が上がってくるあたり、Microsoft始まってるな!と思わされます。

話が脱線しましたので元に戻します。

ログインが終わると以下の画面が出てきて、ボタンが[Authenticate]と[Previous]しかありませんが、何もせずに30秒から1分くらい待ちます。

すると・・・

勝手に画面が切り替わって、」以下のようにActive Directoryのドメイン管理者権限のID、パスワードの入力を求める画面が出てきます。

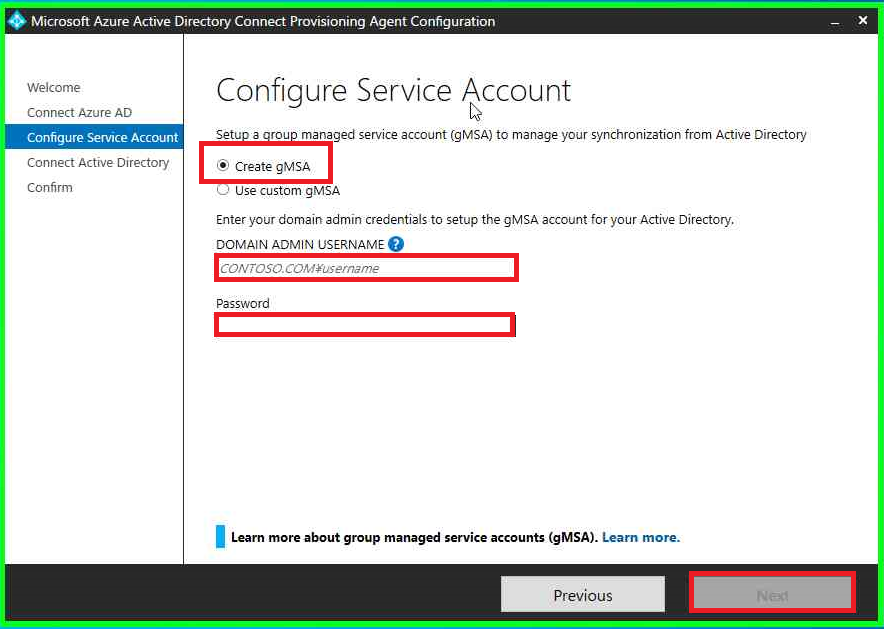

[Create gMSA]と[Use custom gMSA]を選択肢が出てきますが、今回は[Create gMSA]を選択します。

少しインストール画面から離れてしまいますが、この[gMSA]ってなんやねんってなると思うんですが、Azure AD Connectでいうところの、皆様おなじみMSOL_~のユーザにあたるActive Directory内の情報を読み取ってくれるオブジェクトになります。

Azure AD ConnectのMSOL_~はユーザオブジェクトでしたが、今回のgMSAはユーザオブジェクトではありません。

とりあえずドメイン管理者のID、パスワードを入力して[Next]をクリックしましょう。

しかも、この画面、ドメインコントローラ―で作業を行うのでドメイン管理者権限で作業を行っていると思いますが、ドメイン管理者権限で作業を行うとこのID、パスワードを入力画面すらしばらく待ってたら勝手にスキップしてくれます。

ユーザのインストール作業を簡便にしてくれるMicrosoftさん、どうしたんすか?

なんかあったんすか?

めっちゃ始まってますやん。

思いっきり大阪弁が出てしまいました。

再び話をインストール作業に戻します。

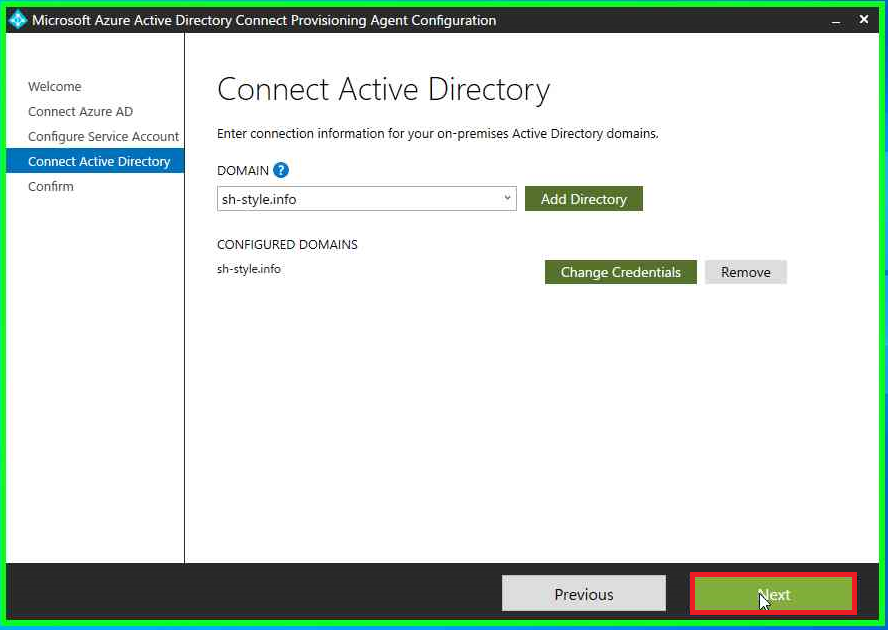

「Azure ADに同期するのはこのActive Directoryのドメイン名で良いよね?」

という確認画面が出てくるので[Next]をクリックしてください。

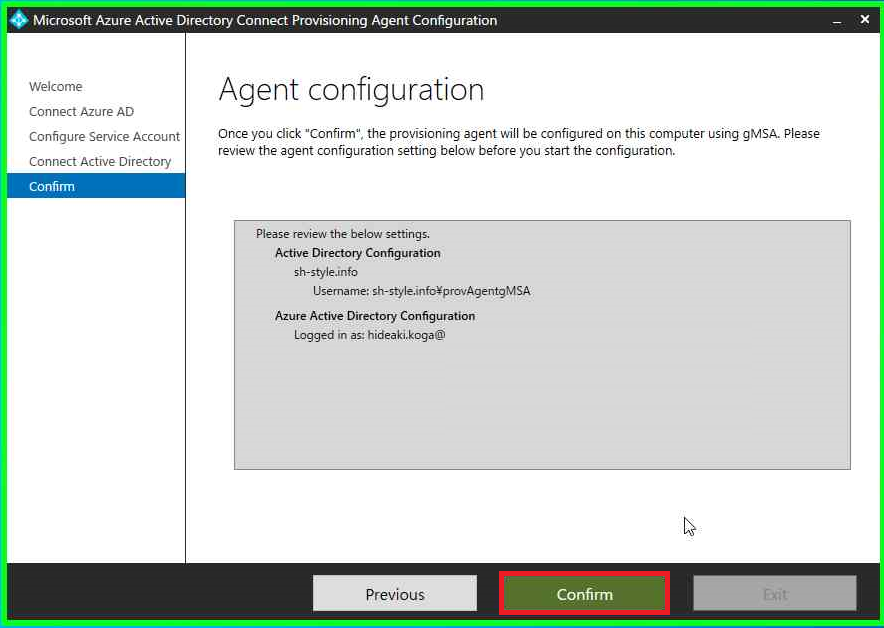

確認画面が出てきますが、確認項目めっちゃ少ないです。

[Confirm]ボタン押しちゃいましょう。

はい。

これでインストール作業は終わりです。

はやっ!

Azure AD クラウド同期のAzure AD側設定画面

はい。

続いてAzure AD側の作業になるのでAzure Portal上で設定を行っていきます。

でもその前に、まずはAzure ADクラウド同期設定前にAzure AD内のユーザを確認しましょう。

既にオンプレミスと同じユーザ名を作成していたりするとややこしいので、事前の確認です。

Azure Portalにログインし、[Azure AD]から[ユーザ]をクリックします。

今Azure ADに登録されているユーザ一覧が表示されます。

少ないですね。

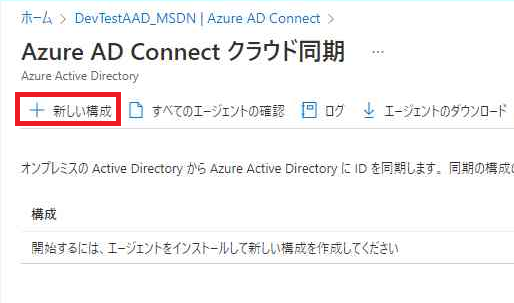

再びAzure ADの画面から[Azure AD Connect]を選択し、[Azure ADクラウド同期を管理する]をクリックします。

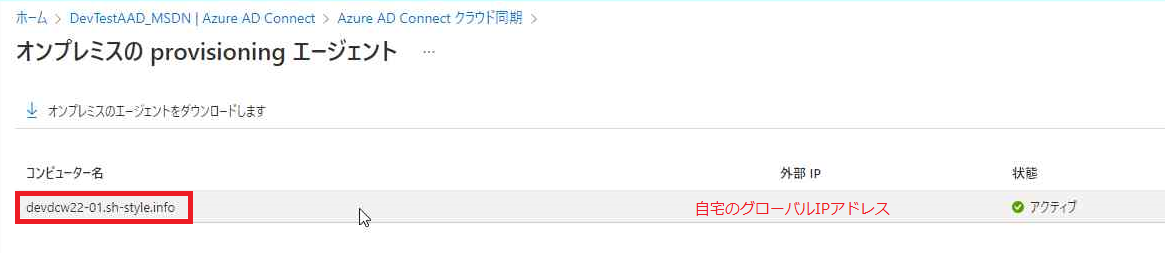

[すべてのエージェントの確認]をクリックすると

なんと!赤枠内にAzure ADクラウド同期のエージェントをインストールしたドメインコントローラ―のFQDNが!

ちなみに[外部IP]は自宅のグローバルIPアドレスが出てきました。

今回は自重してマスキングしました。

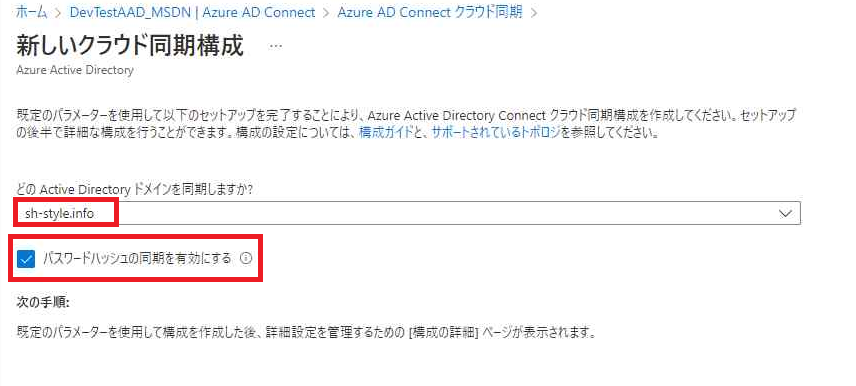

ではこの1つ前の画面に戻って、今度は[+新しい構成]をクリックしましょう。

はい!ここで設定画面出てきましたが、項目は2つ!少ない!

しかも1つはActive Directoryのドメイン名の確認!

実質1つ!

素晴らしい!

ユーザフレンドリー!

はい。

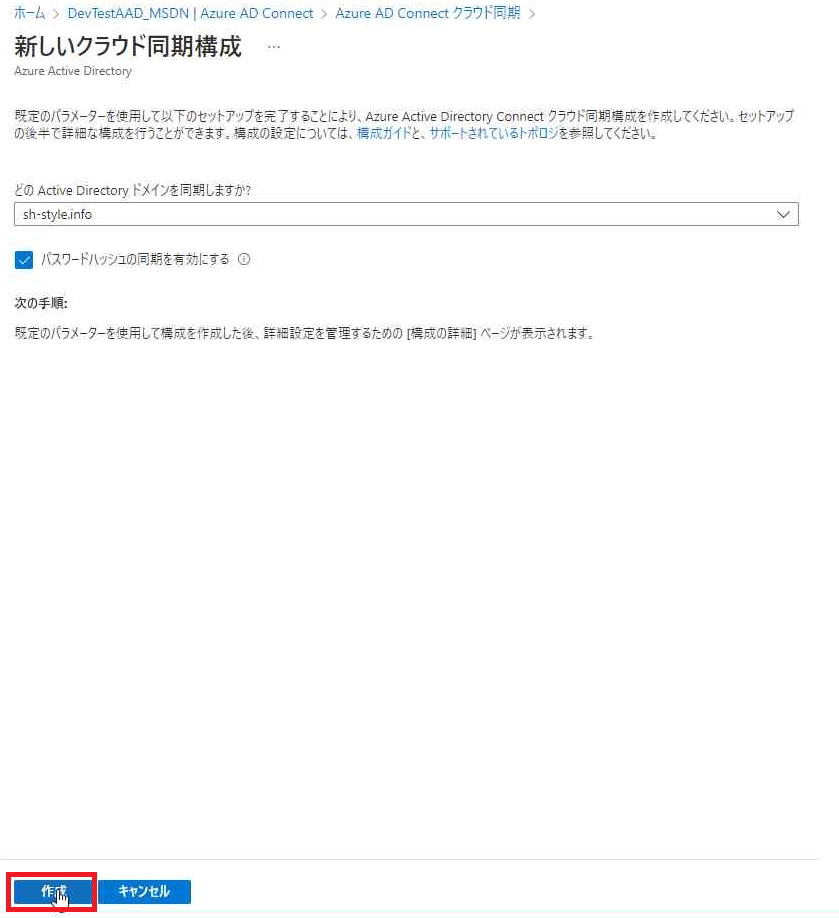

[作成]をクリックしてしまいましょう。

しばらくすると以下の設定画面が出てきます。

本格的な設定画面ですが・・・それでも設定項目は少ないです。

またしても[パスワードハッシュ同期]の有効化/無効化のチェックボックスと、[通知用メール]なる設定値です。

この[通知用メール]は入力しなくてもOKです。

最後の[配置]の設定値を[有効にする]を選択すると画面上部の[保存]ボタンが有効化されますので、[保存]しましょう。

え!?

以上なの!?

マジで!?

はい。

マジです。

脱線したり大阪弁が出てきたりしてますが、これだけうだうだやってもAWS Directory ServiceのAD Connctorの構築の文章量からすればすごく短くなるんですよ。

それだけ構築が簡単ってことです。

Azure ADにActive Directoryのユーザが同期されたか確認

はい。

確認作業です。

大事ですね。

しばらく時間はかかりますが、ちゃんと同期されます。

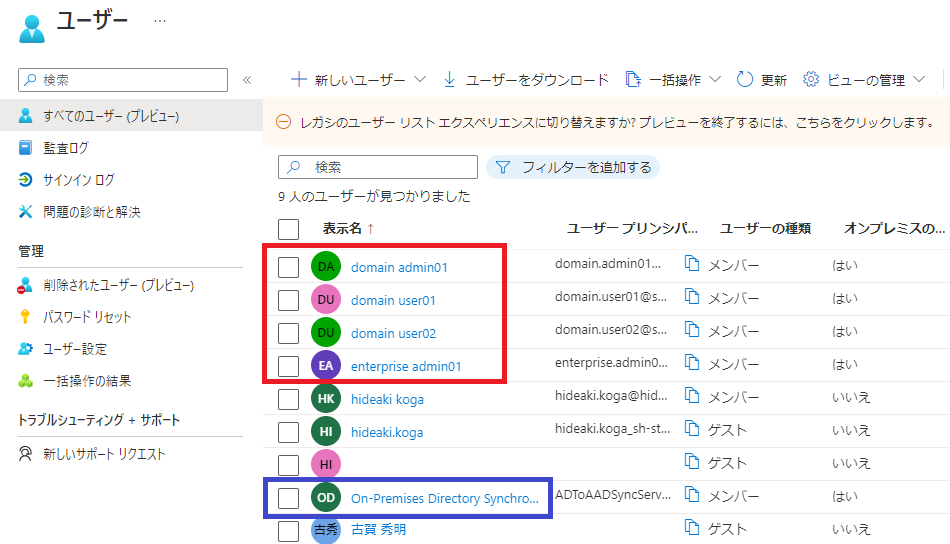

Azure ADのユーザ画面を見てみると

はい。

赤枠がオンプレミスから同期されたアカウント、青枠が、オンプレミスから同期されたユーザをAzure AD上に作成する役割を持つAzure AD上のアカウントです。

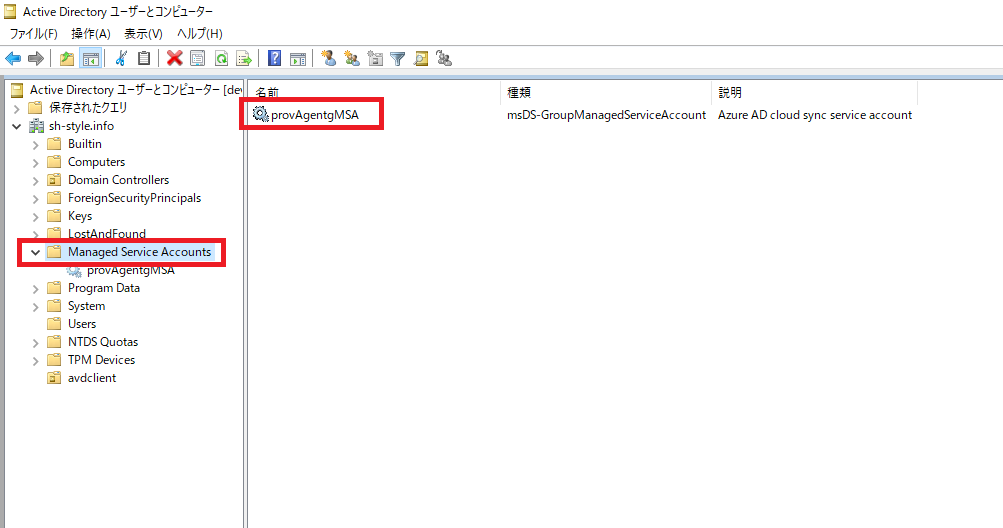

Active Directory側の確認

またActive Directory側でも何か変化が無いか確認してみます。

Azure AD Connectでは上述の通りMSOL_~というユーザができていましたが、Azure AD クラウド同期ではどうでしょうか?

あ、なんかいる!

できてますね。

Azure AD Connectのユーザアカウントより分かりやすいですね。

OUも分かれてますし。

これで間違って削除してしまった、なんてことは少なくなると思います。

はい。

これでAzure AD クラウド同期のインストール作業、AVDの事前準備は終わります。

1本目は記事のAmazon WorkSpaces と Azure Virtual Desktop 比較 ~Amazon WorkSpaces事前準備編~と比べると、圧倒的に文書量が少ないです。

それだけ簡単ってことです。

今回はこれまで。