やりたいこと

SSH制限されたNWなど、sshできないのでクラウド上のサーバーにアクセスできないときのための話。

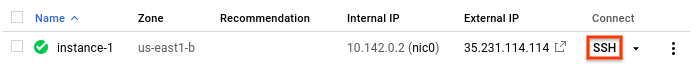

そんな環境で役に立つのが、GCPのブラウザからのsshの機能。

GCPのコンソール画面から、GCEのWEBターミナルを起動できる。

GCPのこの機能は地味に気に入っている。

公式の画像

セキュリティポリシーで、サーバーへのsshの制限をしたいときとか、

前調べた時は、

Googleの公開SPFレコードで絞るくらいしか方法はなかったが、

久々にGCPのWEBターミナルを使っていたら、ポップアップで誘導されて、良い感じの方法が追加されたことを知った。

やり方

やることは、下記の2点だけ。

- IAPのIPアドレスを許可する

- IAMで[IAP で保護されたトンネル ユーザー]の権限を付与する

IAPのIPアドレスを許可する

- FWルールで許可するIP範囲は、35.235.240.0/20 からの上り(内向き)

- ポートは、SSH のポート 22 と RDP のポート 3389

Googleの公開SPFレコードよりも限定されているし、

次の設定でIAMの制限もかかっていると思うと安心感がある。

IAMで[IAP で保護されたトンネル ユーザー]の権限を付与する

Webターミナルを使用するメンバーに[IAP で保護されたトンネル ユーザー] のロールを付与する呑み。

Cloud Console で [IAM と管理] ページを開きます。

[追加] をクリックして、以下を構成します。

新しいメンバー: アクセスを許可するユーザーまたはグループを指定します。

[ロールを選択する] で [Cloud IAP] > [IAP で保護されたトンネル ユーザー] を選択します。

[保存] をクリックします。

所感

こういう感じの解決をしたかったので、非常にすっきり。