Existの構築に関する記事。

社内でSOC構築してみた① #EXIST概要編

社内でSOC構築してみた② #MISP構築編

社内でSOC構築してみた③ #EXIST構築編

社内でSOC構築してみた④ #EXIST設定編

初めに

2020年のある日、自社内でSOCを刷新してみよう!という話になりました。 ※SOC=Security Operation Centerの略実際には24h/365dayの本格的な運用ではなく体制や必要なシステムを構築して、検知したらアラート鳴らして担当社員が分析する。

そんな流れをまずは整えていくこととなりました。

これから構築に至るまでの過程をこちらに備忘録としてQiitaに残していきます。

未知の脅威情報への対処 - EXISTを使用する理由

構築にあたって一番最初に課題として、かつ重要であると議題に上がったのが未知の脅威情報をどう対処するかでした。そんな中で見つけたのがEXISTでした。

※EXternal Information aggregation System against cyber Threatの略

情報の収集方法や、情報の属性が多様であることに加えOSSなので今後の拡張性が望めたため、今回は採用を決定しました。

構築から簡単な検証に至るまでを行い、改めて優れた点を実感したので、この記事を通してより大勢の方に認知して頂ければとおもいます。

なおEXISTの構築については苦労する点が多々あったため、概要は簡単にお話をして構築についてこれから重点的に説明いたします。

今回の構築にあたっては以下の情報を参考にしました。

・EXIST - Github

・setodaNote - サイバー脅威情報集約システム EXIST を構築する

・MISP

・ninoseki.github.io - Head First MISP - MISP入門

1.Existの概要

この記事を見られた方は既にご存じかと思いますが、改めて簡単に概要を説明します。EXISTは2019年にNICT(情報通信研究機構)がリリースした「サイバー脅威情報集約システム」

簡単に説明すると、異なる属性の脅威情報を集約して横断的な検索を可能とするOSSのWebアプリケーションになります。

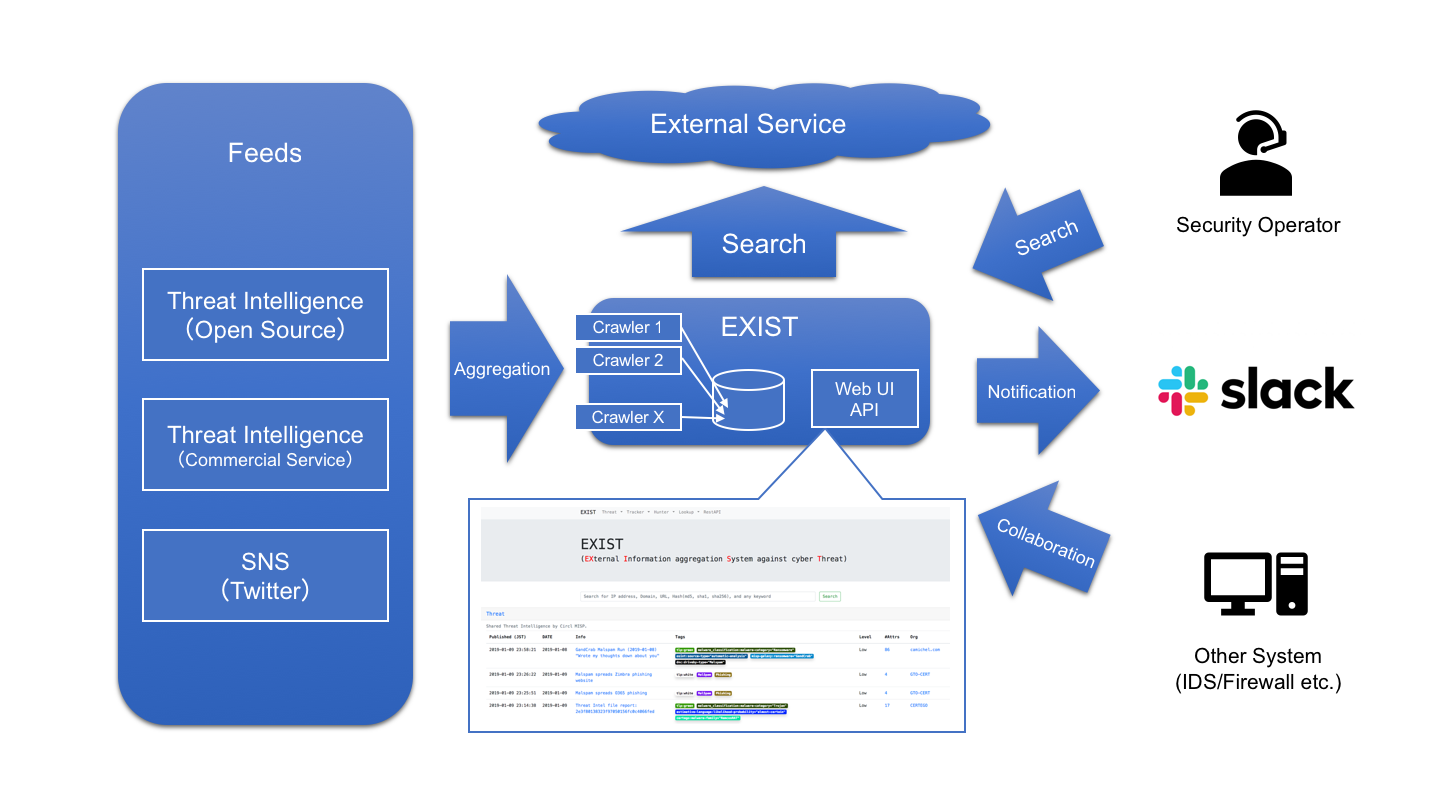

上記はEXISTのNICTが作成した概要図ですが、左側の「Feeds」をみるとSNS、Threat intelligence(OpenSource)、Threat intelligence(Commercial Service)とそれぞれ性質の違う情報源があることがわかります、この点がまず異なる属性の脅威情報を集約しているという点にあたります。

そして集約された情報が真ん中の「EXIST」に集約されます。

集約した情報を1つの検索窓から検索(することもできる)、つまり横断的な検索が可能となります。

以上ザックリですが、概要を説明になります。

2.EXISTの機能

Existの主な機能は下記になります。

1.Threat

MISP (Malware Information Sharing Platform)と呼ばれるOSSのWebアプリケーションにて集約される情報を収集します。

MISPについては後の構築編でも扱いますが、簡単に説明すれば脅威情報を登録しコミュニティ間のMISPで情報を共有します。

2.Tracker

SNS、Threat intelligence(OpenSource)、Threat intelligence(Commercial Service)それぞれの情報をクローリングして収集します。

3.Hunter

ThreatとTrackerで収集されたメディア関連の情報とSNSの情報のうち、特定のキーワードをもとに継続的に監視します。

※SNSの監視は少し異なる。

4.Lookup

収集されたIP、URL、Domain、FileHashの情報を検索します。

5.WebAPI

API経由でEXISTを操作します。

3.EXISTのメリットと活用について

ここまでは簡単にEXISTについて説明しましたが、結局EXISTは何がすごいのか?どのように使用するのかを簡単に述べます。1.情報の網羅性とスピード

例えば、JVNで公表される前の情報がSNSやコミュニティで公開されていたり、各メディアでは未公表の情報がSNSから収集できたりとこれまでの様に受動的だった情報の収集が収集という行動によってより早く把握できかつ様々な情報源から網羅的に収集できます。

2.継続的な監視

Hunterの機能を使用すれば、ある時点では検索に掛からなかった情報も時間の経過と共に蓄積されたことで検知が可能となります。

3.関連性による危険性予知

検索対象が様々な情報源に関連していることが把握できるため、データの関連から危険性を予知することができる。