AzureADとTableauとのシングルサインオンとユーザプロビジョニングを設定をしてみました。

Tableauは14日間のトライアルが出来るようです。それを利用してSSOの設定を実施してみます。

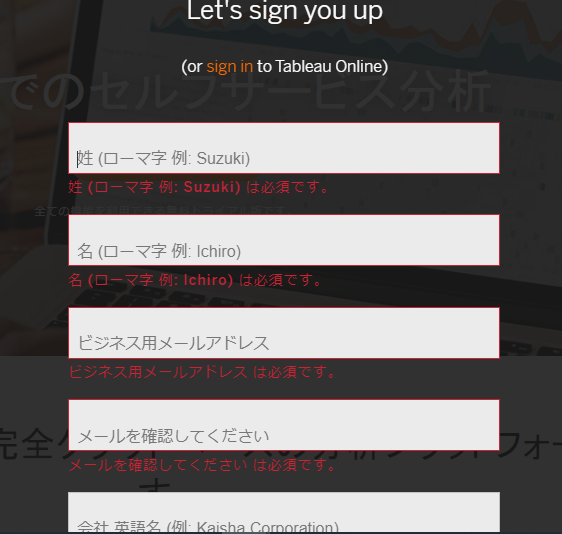

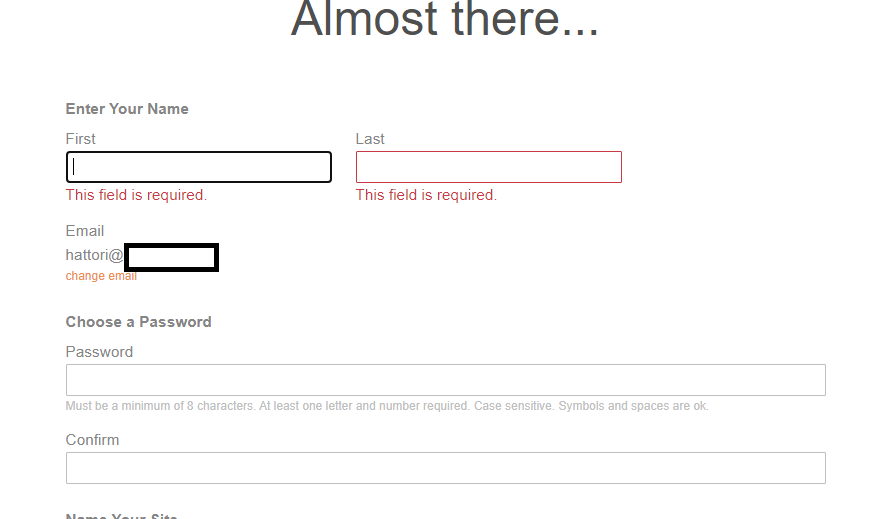

Tableauにアカウントの作成

Tableauはいくつか種類がありますが、Tableau onlineで設定できそうなので

試してみます。

シングルサインオンの設定

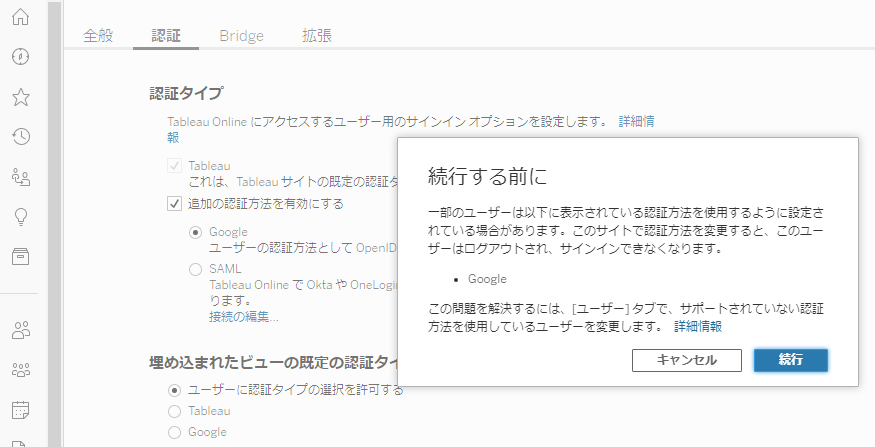

設定画面から"認証"タブをクリックします。

追加の認証方法でSAMLを押して、以下ポップアップが出た場合は続行をクリックします。

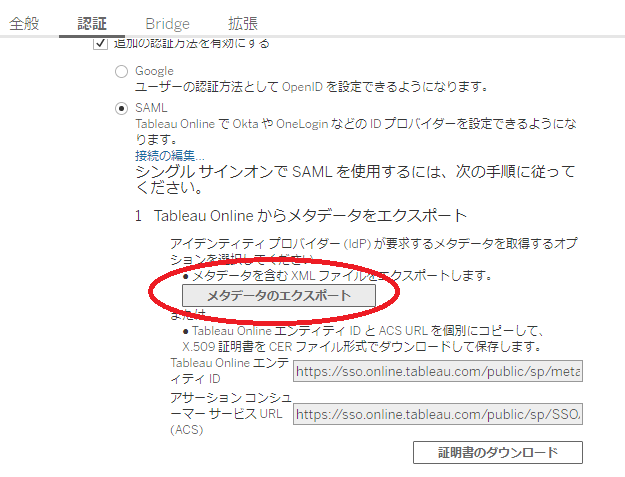

メタデータがあるようですね。エクスポートして、適当なところに保存しておきます。

AzureADにログインします。

エンタープライズアプリーケーションからTableauOnlineをクリックします。

概要画面から"シングルサインオンの設定"をクリックします。

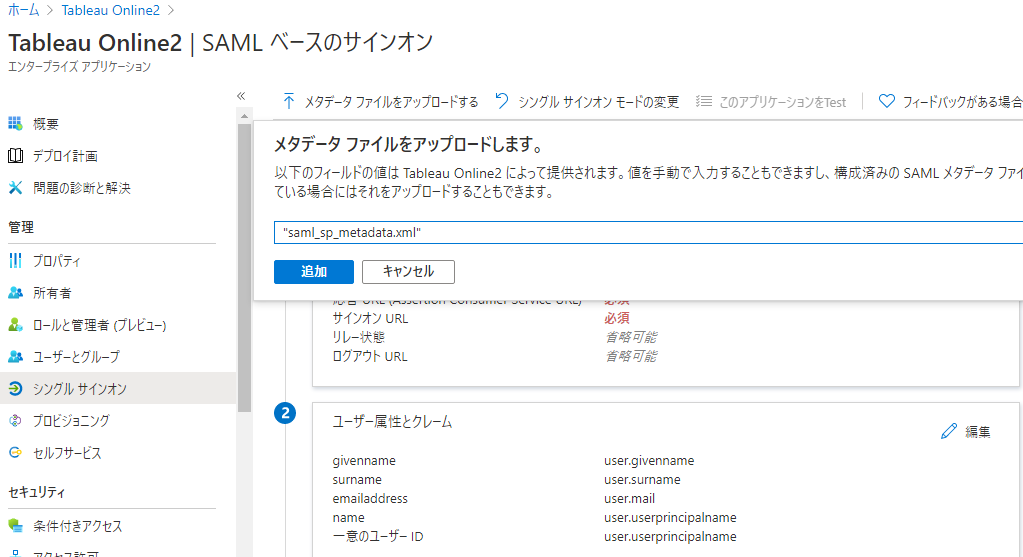

先ほどエクスポートしたメタデータをアップロードします。

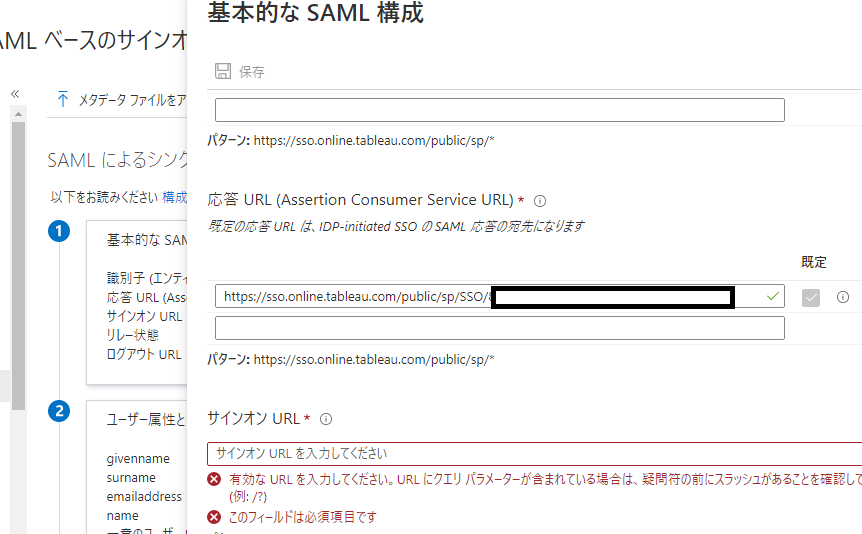

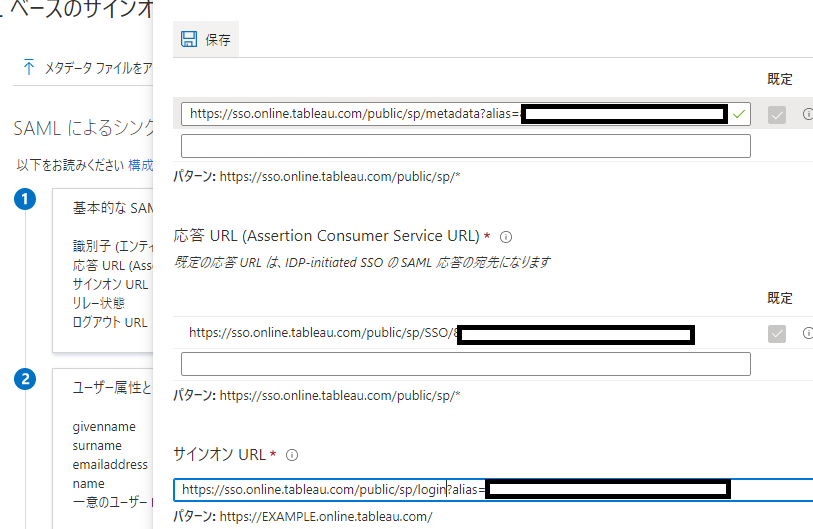

識別子と応答URLが自動で入りました。便利ですね。

サインオンURLが入っていないようなので、入れる必要あります。

サインオンURLは識別子を利用します。

識別子の

https://sso.online.tableau.com/public/sp/metadata?alias=***

を

https://sso.online.tableau.com/public/sp/login?alias=***

と"metadata"を"login"に変えます

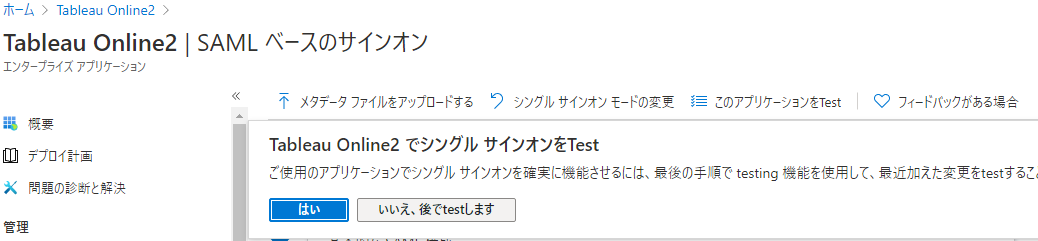

保存ボタンを押すと、シングルサインオンのTestを促してきますが、

ここでは いいえ、後でtestします をクリックします

Tableauの設定画面に戻ります。

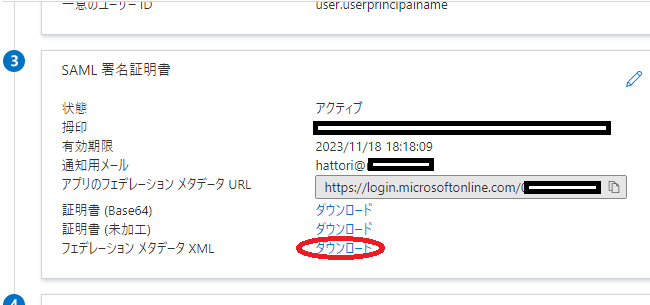

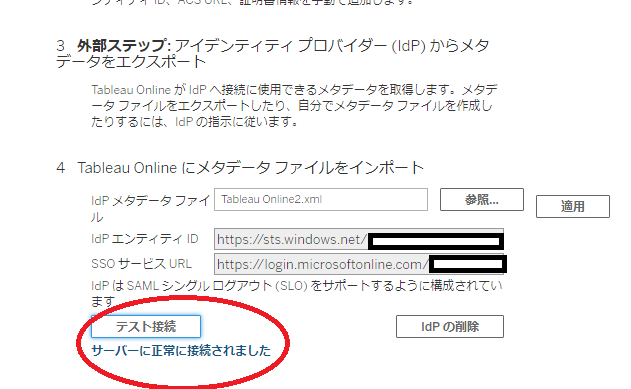

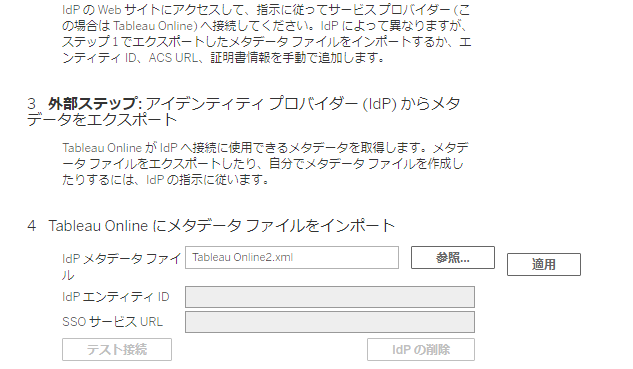

Azureのメタデータをインポートをするために、参照をクリックします。

自動的にエンティティIDとサービスURLが入ったので"適用"をクリックします。

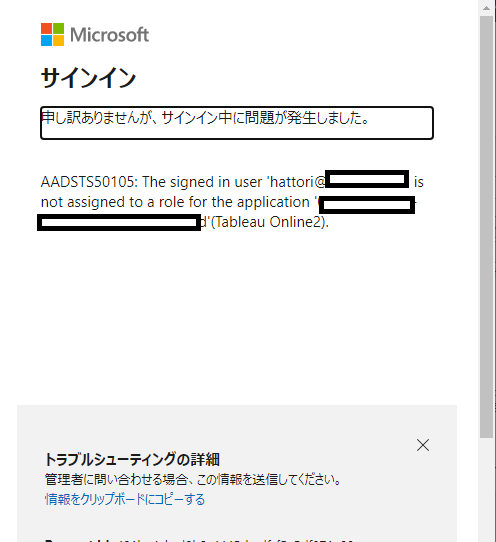

テスト接続したら、エラーが出てしまいました。原因を見てみます。

ユーザーとグループにユーザーが割り当てられていない事が原因っぽいですね。

ここでTableauへアクセスするユーザーを登録してもいいですが、登録をしない

方法でアクセスを試してみます。

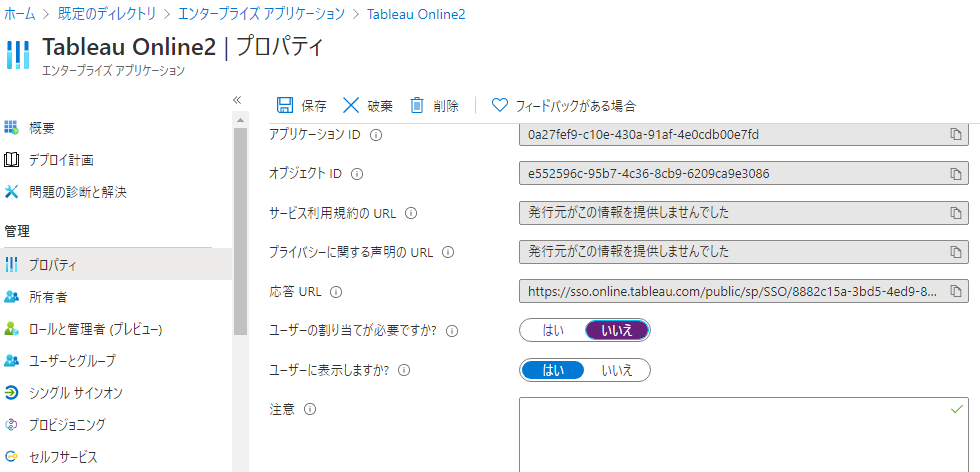

AzureADのTableauプロパティを選択し、ユーザーの割り当てが必要ですか?がデフォルトが"はい"となっているのを"いいえ"にします。

アクセスすると勝手にユーザーが作成されてしまうアプリの場合は、本設定はおすすめしませんが、それ以外のアプリであればアプリ側でユーザを制御できるので本設定をしても問題ないと思います。これでユーザの割り当てが不要になりました。

もう一度テスト接続を押下したところ、サーバに正常に接続されました。と表示されました。

これでSSOの設定ができました。

埋め込まれたビューの認定の認証タイプを

以下のように設定します。

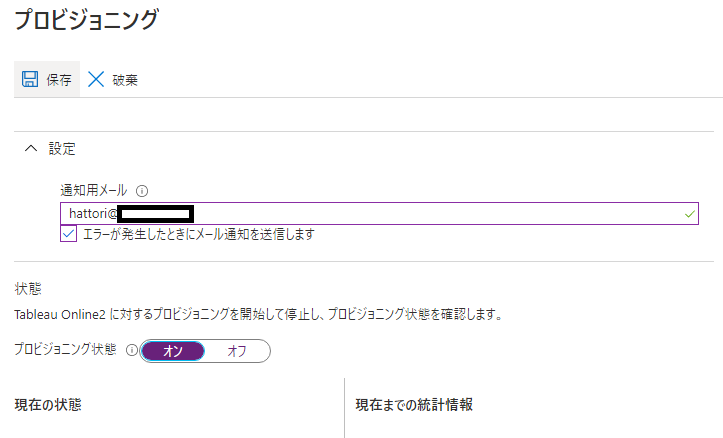

ユーザープロビジョニングの設定

続いてユーザプロビジョニングの設定を実施します。

以下赤丸で囲った部分をnotepad等に保存しておきます。

以下のように設定します。

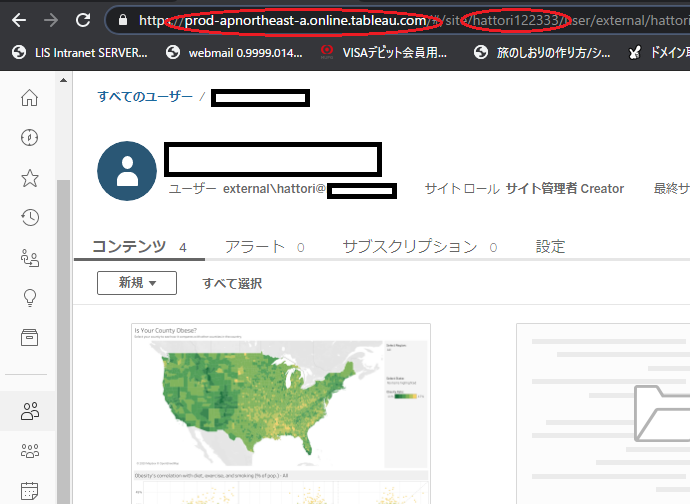

ドメイン:TableauのURLで赤丸した情報をいれます。

管理ユーザー名:Tableau Online テナントの管理者アカウントのユーザー名を入力します

管理者パスワード:管理者のパスワードを入力します。

content URL:TableauのURLで赤丸した情報をいれます。

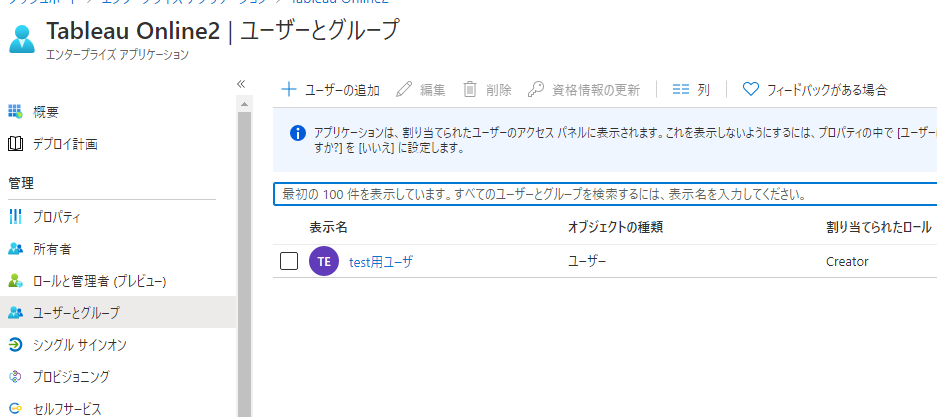

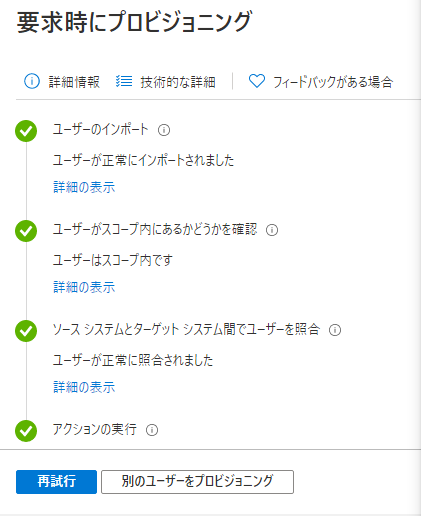

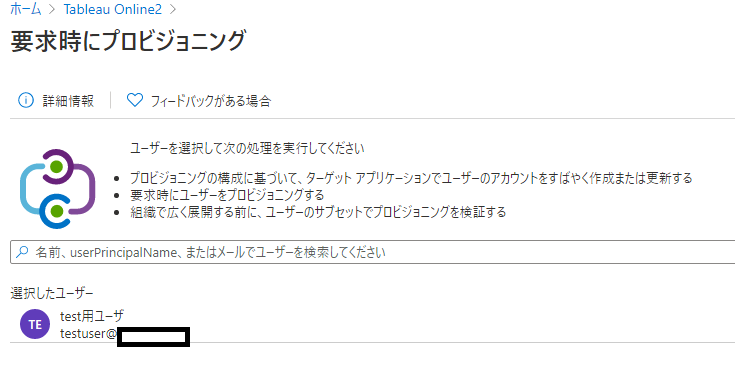

試しにテストしてみます。要求時にプロビジョニングでテスト用のユーザーを指定します

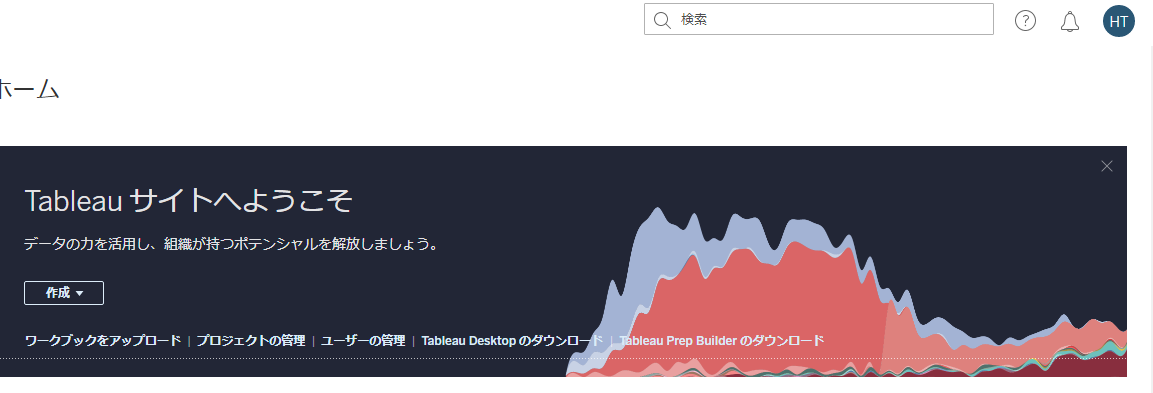

Tableauにもユーザーが登録されたようですね。これでシングルサインオンが

出来るか試してみます。

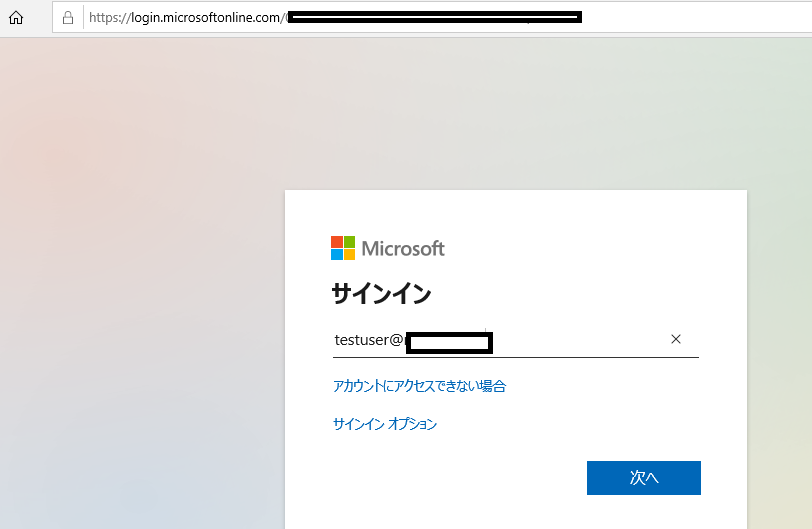

シングルサインオンテスト

無事Tableauとのシングルサインオンとユーザプロビジョニングを設定が出来ました。

参考になれば幸いです(^^)