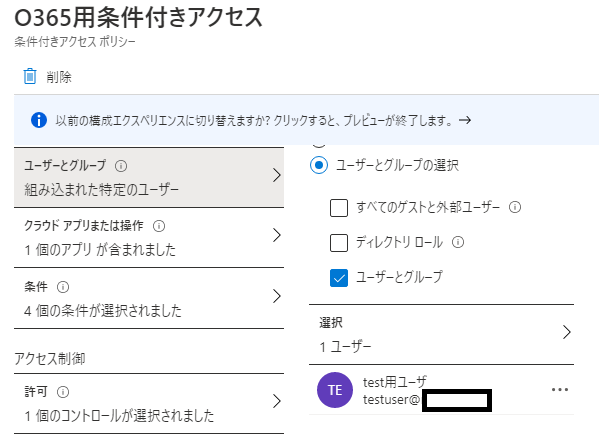

条件付きアクセスで 社給PC以外のPC利用者は、

Office365利用時に多要素認証を要求するように設定してみました。

社内PCと社給PCはintuneに準拠させておきます

(※社内は準拠しなくても可としました)

まずどこからアクセスさせてもMFA(多要素認証)するよう設定し、

社内(社内のGIP)からのアクセスは除外

intuneに準拠(社給PC)からのアクセスは除外

で設定してみました。

出向先は顧客のPCを利用しているパターンを想定し、顧客のPCを自社のintuneには参加させらないので、MFA(多要素認証)で対処することで、2要素認証を実現させています。

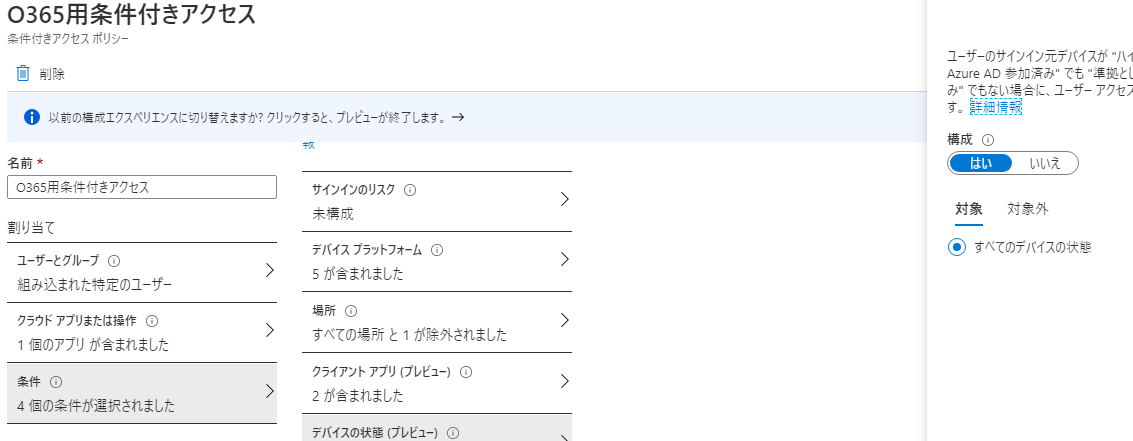

条件付きアクセスの設定

場所の対象外を[自社用]を設定しました。

※自社用はネームドローケーションの設定で自社のGIP(グローバルIP)に設定しています。

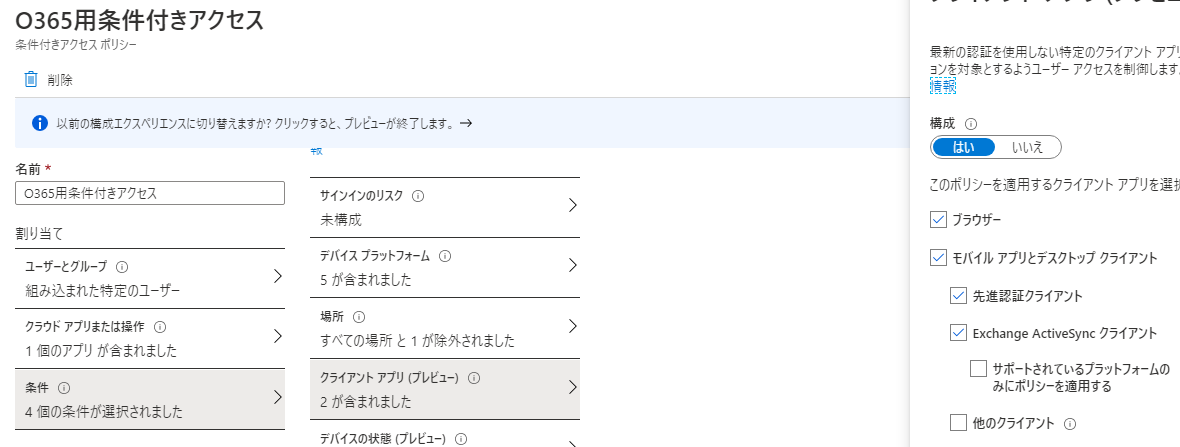

クライアントアプリは以下に設定しています。

ブラウザでもデスクトップアプリでもアクセスできるようにしました。

デバイスの状態の対象外は以下に設定しています。

社給PCはintuneに準拠させているので MFAからは外しています。

理由としては

ユーザーIDとパスワードを知っている+intuneに準拠した端末を持っている事により、2要素が成立しているからです。

これで設定は完了です。

テストする前に、一度以下コマンドで更新トークンを失効しておきます。

更新トークンの失効方法はpowershellでAzureADにログインした後、

以下コマンドを実行します。

Revoke-AzureADUserAllRefreshToken -ObjectId (ここにユーザーのオブジェクトIDを記載)

その後テストしてみたら、Intuneに準拠していない社外PCからは多要素認証するように要求がきました

(多要素認証は電話を利用するパターンと、MicrosoftAuthenticatorを使うパターンがあります。)

これで出向先からのアクセスでも2要素認証でアクセスすることができました。

少しでも誰かの参考になればと思います(^^♪

次回はこれをベースに制御を増やしてみようと思います。

以上です。