【AWS】【初心者】wordpressのブログシステムを構築する(パラシつき) ①

https://qiita.com/gbf_abe/items/3d6a4c5e6406ff460e1f の続きです。

前回までにやったこと

前回はIAMユーザーが請求情報を確認できる設定とIAMユーザーの作成をしました。

| 順番 | 内容 |

|---|---|

| ① | VPC構築 |

| ② | サブネット分割 |

| ③ | EC2(パブリック)構築 |

| ④ | WebサーバにApacheをインストール |

| ⑤ | EC2(プライベート)構築 |

| ⑥ | NATゲートウェイ構築 |

| ⑦ | DBサーバにMariaDBをインストール |

| ⑧ | Webサーバにwordpressをインストール |

| ⑨ | 完成(するはず)! |

| ↑こんな流れをご案内したかと思うので、進捗0ですね... |

今日やること

①のVPCの作成からやっていきます。

今回もよろしくお願いします。

パラメータシート的なものは自己満足で書いているので、無視した方がわかりやすいかもしれません

VPC構築

「10.0.0.0/16」のVPC領域を作成します。

前回作成したIAMユーザーでログインしてください。

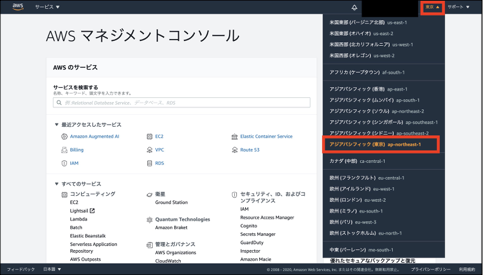

リージョンの選択

VPCはAWSのサーバを借りて構築する仮想のネットワークなんですが、

借りるサーバ群がある地域を選ぶことができます。今回は東京リージョンを選びます。

①上部タブの地域が書かれている箇所を選択する。

②アジアパシフィック(東京)を選択する。

パラメータシート

| 設定内容 | 既定値 | 設定値 |

|---|---|---|

| リージョン | (不明) | アジアパシフィック(東京) ap-northeast-1 |

VPC作成

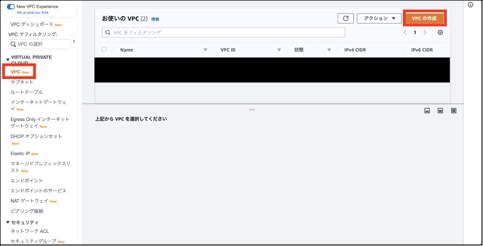

①左上のAWSのマーク(ホーム)をクリックし、検索欄に「VPC」と入力します。

②検索結果の一番上の「VPC」を選択します。

③「VPC」を選択し、「VPCの作成」をクリックします。(既にVPCが用意されているかと思いますが、それは使いません。)

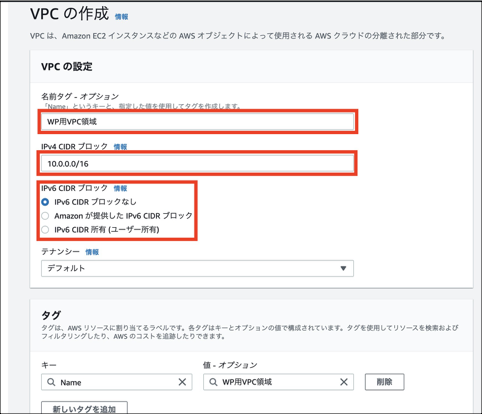

④「名前タグ-オプション」にVPC領域であることが分かる任意の名前を入力します。

「IPv4 CIDRブロック」には「10.0.0.0/16」を指定します。

「IPv6 CIDRブロック」は、IPv6を使用しないため「IPv6 CIDRブロックなし」を選択します。

(宣言してしまったので)例のアレ

VPCの作成

| 大項目 | 設定内容 | 既定値 | 設定値 |

|---|---|---|---|

| 名前タグ-オプション | |||

| 名前タグ-オプション | - | WP用VPC領域 | |

| IPv4 CIDRブロック | |||

| IPv4 CIDRブロック | - | 10.0.0.0/16 | |

| IPv6 CIDRブロック | |||

| IPv6 CIDRブロック | IPv6 CIDRブロックなし | IPv6 CIDRブロックなし | |

| タグ | |||

| キー | - | (自動設定)Name | |

| 値-オプション | - | (自動設定)WP用VPC領域 |

ここまで、リージョンを選択し、VPCを構築しました。

次の手順では、webサーバを配置するためのパブリックサブネットをリージョン内に構築します。

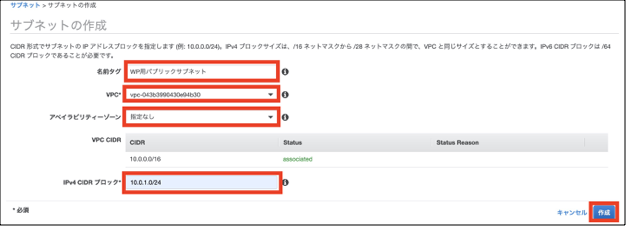

①「VPC」>「サブネット」を選択します。

②「サブネットの作成」を選択します。

③「名前タグ」にパブリックサブネットであることが分かる任意の名前を入力します。

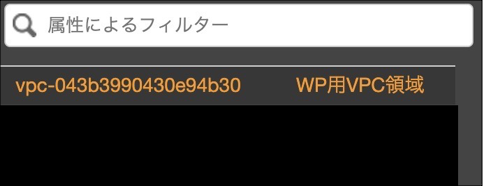

「VPC」は先ほど構築したVPCを選択します。(2枚目の画像を参照してください)

「アベイラリティーゾーン」は自動で決定されるので、特に指定は必要ないです。

「IPv4 CIDRブロック」には「10.0.1.0/24」を指定します。

「作成」をクリックします。これでパブリックサブネットは完成です。

例のやつ(サブネットの作成)

| 大項目 | 設定内容 | 既定値 | 設定値 |

|---|---|---|---|

| 名前タグ | |||

| 名前タグ | - | WP用パブリックサブネット | |

| VPC | |||

| VPC | - | VPC構築時まで不明(WP用VPC領域を選択) | |

| アベイラビリティーゾーン | |||

| アベイラビリティーゾーン | 指定なし | 指定なし(自動選択される) | |

| VPC CIDR | |||

| VPC CIDR | - | (自動で決定) | |

| IPv4 CIDRブロック | |||

| IPv4 CIDRブロック | - | 10.0.1.0/24 |

インターネットゲートウェイの構築

このVPCとサブネットは今のままだとインターネットに接続できないので、インターネットに接続する設定を行い、その設定をVPCに紐付けます。

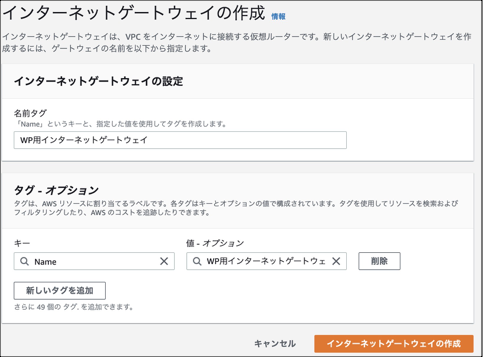

①「VPC」>「インターネットゲートウェイ」を選択し、「インターネットゲートウェイの作成」を選択します。

②「名前タグ」にインターネットゲートウェイを示すことがわかる任意の名前を入力します。

「タグ」の「キー」と「値-オプション」は自動で決まるので特段設定は必要ありません。

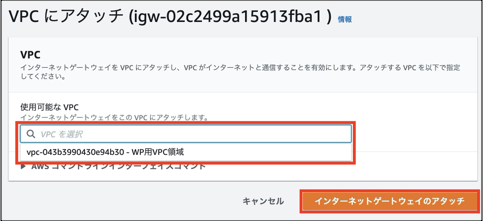

③構築したインターネットゲートウェイを選択し、「アクション」>「VPCにアタッチ」を選択します。

④「使用可能なVPC」で構築したVPCを選択します。

⑤「インターネットゲートウェイのアタッチ」を選択します。

⑥コンソール画面で、インターネットゲートウェイの状態が「Attached」になっていれば成功です。

例のアレ

インターネットゲートウェイ

| 大項目 | 設定内容 | 既定値 | 設定値 |

|---|---|---|---|

| 名前タグ | |||

| 名前タグ | - | WP用インターネットゲートウェイ | |

| タグ-オプション | |||

| Name | - | WP用インターネットゲートウェイ |

VPCにアタッチ

| 設定内容 | 既定値 | 設定値 |

|---|---|---|

| 使用可能なVPC | - | VPC構築時まで不明(WP用VPC領域を選択) |

ルートテーブル

ルートテーブルを新規構築し、サブネットと紐付け、ルートテーブルにインターネットゲートウェイを追加することで

パブリックサブネットがインターネットと通信できるようになる、という仕組みです(ここ間違ってるかも)

ルートテーブルを構築していきましょう。

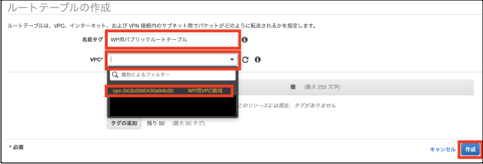

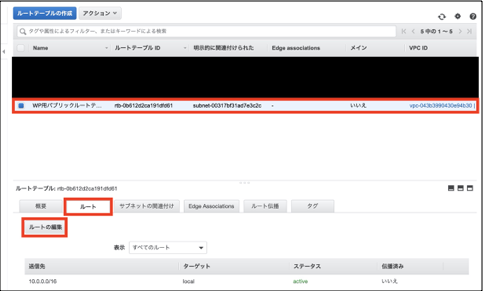

①「VPC」>「ルートテーブル」を選択し。「ルートテーブルの作成」を選択します。

②「名前タグ」にパブリックルートテーブルを示すことがわかる任意の名前を入力します。

③「VPC」は今回構築したVPCを選択します。

④「作成」をクリックします。

パラメータシート

| 設定内容 | 既定値 | 設定値 |

|---|---|---|

| 名前タグ | - | WP用パブリックルートテーブル |

| VPC | - | VPC構築時まで不明(WP用VPC領域を選択) |

| タグの追加 | - | - |

パブリックサブネットとの紐付け

まず、新規作成したルートテーブルをパブリックサブネットに紐付けます。

①作成されたルートテーブルを選択し、「サブネットの関連付け」>「サブネットの関連付けの編集」をクリックします。

②割り当てたいサブネットにチェックをつけます。(この場合WP用パブリックサブネット)

③「保存」をクリックします。

パラメータシート(サブネット関連付けの編集)

| 設定内容 | 既定値 | 設定値 |

|---|---|---|

| WP用パブリックサブネット | □ | ■ |

ルートテーブルをサブネットに割り当てる

①作成したルートテーブルを選択した状態で、「ルート」>「ルートの編集」を選択します。

②(若干端折ってます)「ルートの追加」を選択

③「送信先」に「0.0.0.0」を入力

④「ターゲット」に構築したインターネットゲートウェイを選択

(素直に出てこなかった覚えがあるので、「igw」とかで検索するといいです)

⑤「ルートの追加」を選択します。

ルートの編集(新規ルートのみの記載)

| 大項目 | 設定内容 | 既定値 | 設定値 |

|---|---|---|---|

| local | |||

| 送信先 | 10.0.0.0/16 | 10.0.0.0/16 | |

| ターゲット | local | local | |

| ステータス | active | active | |

| 伝播済み | いいえ | いいえ | |

| インターネットゲートウェイ | |||

| 送信先 | - | 0.0.0.0 | |

| ターゲット | - | インターネットゲートウェイ構築時まで不明(WP用インターネットゲートウェイを選択) | |

| ステータス | - | - | |

| 伝播済み | いいえ | いいえ |

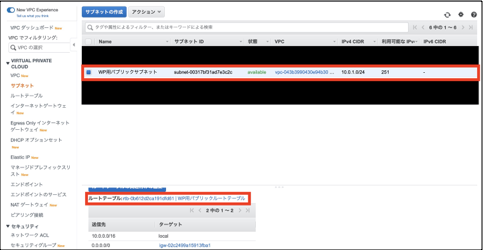

「VPC」>「サブネット」で構築したパブリックサブネットを選択します。

タブ「ルートテーブル」を確認し、ルートテーブルが構築したパブリックルートテーブルになっていれば完了です。

ひとまずお疲れ様でした。

今回の手順で、「10.0.0.0/16」のVPCを構築し、VPCをサブネットに分割、webサーバを配置するパブリックセグメントを構築しました。

さらに、VPCでインターネット接続ができるようにインターネットゲートウェイを構築し、VPCと紐付けました。

そして最後に、ルートテーブルを新規作成し、パブリックサブネットに紐付け、インターネットゲートウェイを割り当てることでパブリックサブネットのインターネット接続を可能にしました。

次回はwebサーバの構築から始めます。長くなってしまいましたが最後までご覧いただきありがとうございました。

参考文献

Amazon Web Services 基礎からのネットワーク&サーバー構築 改訂3版

https://amzn.to/3mqfImv

続き