情報システム部門のセキュリティを担当している者です。

現代のビジネス環境では、クラウドサービスやリモートワークの普及により、ITセキュリティの重要性がますます高まっています。

本記事では、私の会社におけるNetskopeの活用方法についてご紹介します。

Netskopeとは

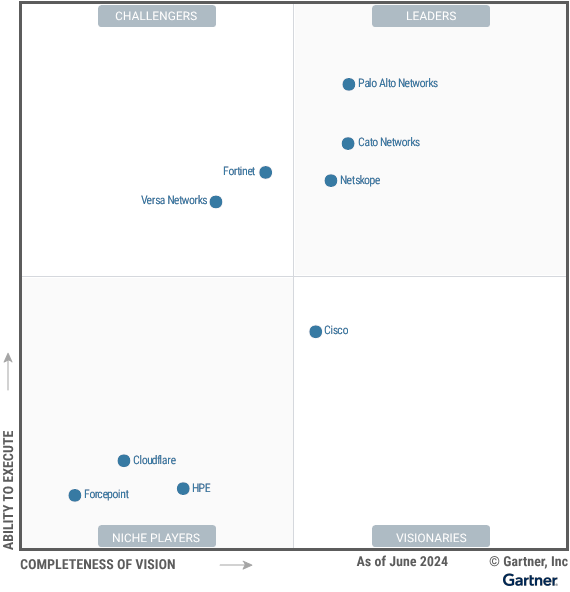

Gartner社が提唱した、SASE(Secure Access Service Edge)と呼ばれるソリューションの一つです。ネットワークとセキュリティ機能を統合したクラウドベースのソリューションを指します。

Netskopeは、2024年のGartner社のレポートではシングルベンダーSASEのリーダーと位置づけられています。

<Gartner社「Magic Quadrant for Single-Vendor SASE」から引用>

当社でのNetskopeの活用方法

Netskopeの利用方法を今回は3つ取り上げます。

もちろんこれ以外にも活用していますが、導入してからすぐ効果を感じることができると思う部分を挙げてみました。

1. VPNの代用

従来のVPNソリューションは脆弱性を利用した情報漏洩の報告は後を絶ちません。

もちろんセキュリティパッチを毎回当てていればリスクは低くなりますが、公開されていない脆弱性を利用した攻撃も報告されています。( JAXAの情報漏洩はそうだったはず )

リモートワークが前提にある弊社では社内NWにアクセスしなければならない業務はほとんどありませんでしたが、VPNは廃止できないでいました。

というのも金融系のシステムへのアクセスでIPアドレスをホワイトリスト登録することが求められており、これにオフィスのIPアドレスを登録していたためです。

リモートワークで振込などの業務を行う際には、VPN接続をしてオフィスNWから金融系のシステムにアクセスする必要がありました。

これをNPA(Netskope One Private Access)というNetskopeの機能で置き換えました。

こちらの記事ではVPNとの違いについて解説されています。

NPAはVPNゲートウェイの代わりにPublisherと呼ばれるゲートウェイを通じて各アプリケーションへの通信を確立します。

とあり、Netskopeがあればどこからでも特定のアプリケーションへPublisherのIPアドレスで通信が可能ということになります。

これによってVPNよりも安全な方法で固定のIPアドレスで通信することができるようになりました。

またNetskopeがアクセス先によって自動で通信を切り替えてくれるので、わざわざVPN接続する煩わしさがなくなったのも地味ですが嬉しいポイントでした。

2. 業務外端末からのSaaSへのアクセス制限

弊社ではストレージから勤怠管理までクラウドサービスを利用しています。おかげでどこでも仕事ができるわけですが、業務端末以外の端末でもアクセスできてしまうということでもあります。

そこで先述のNPAを利用して、業務端末のみ機密情報のあるサービスにアクセスできるように制御しています。

仕組みとしては、サービス側でIPアドレスによるアクセス制限をかけてNPAでのIPアドレスを許可しているだけなので、先の金融系システムの制限を自社で使用しているサービスにも適用しているだけではあります。

(SaaSのIPアドレス制限は上位プランに含まれてしまっていることが多いのでプランアップの検討が必要かもしれませんが…)

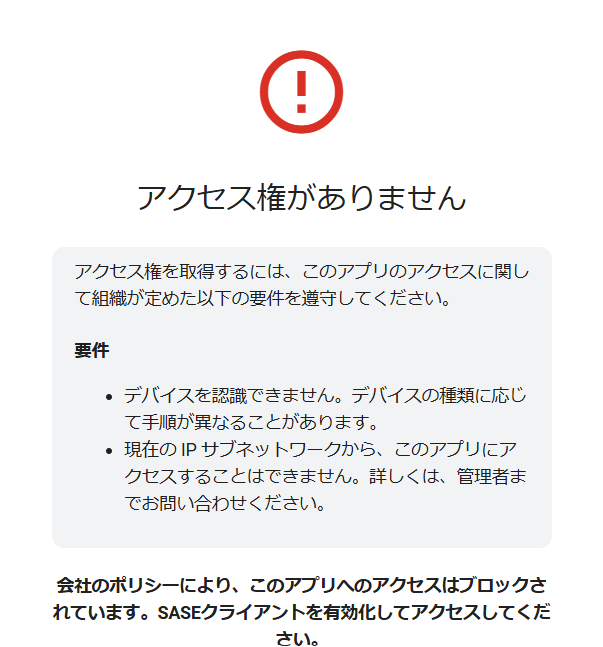

Google Workspaceだと次のようになります。

Google Workspaceにはコンテキストアウェアアクセスという機能を使ってアクセス制御を実現しています。

コンテキストアウェア アクセスを使用すると、ユーザー ID、アクセス元の地域、デバイスのセキュリティ状況、IP アドレスなどの属性に基づいて、アプリに対する詳細なアクセス制御セキュリティ ポリシーを設定できます。

Google Workspaceの各アプリごとにアクセスレベルを設定できるので、Google Driveは業務端末のみでアクセスさせてGmailはBYODでも閲覧可能 みたいなことも設定できます。

業務端末以外の(Netskopeの入っていない)端末でアクセスをしようとすると、アクセス権がない旨のメッセージが表示されアクセスが拒否されます。

3. 情報持ち出しの制限

主要なサービスには業務端末からのみアクセスが可能 という前提であれば、会社の情報はほとんどがNetskopeを通して移動されることになります。

重大なインシデントに繋がるような情報流出の経路を塞ぐことで情報漏洩のリスクを大幅に減らすことができるでしょう。

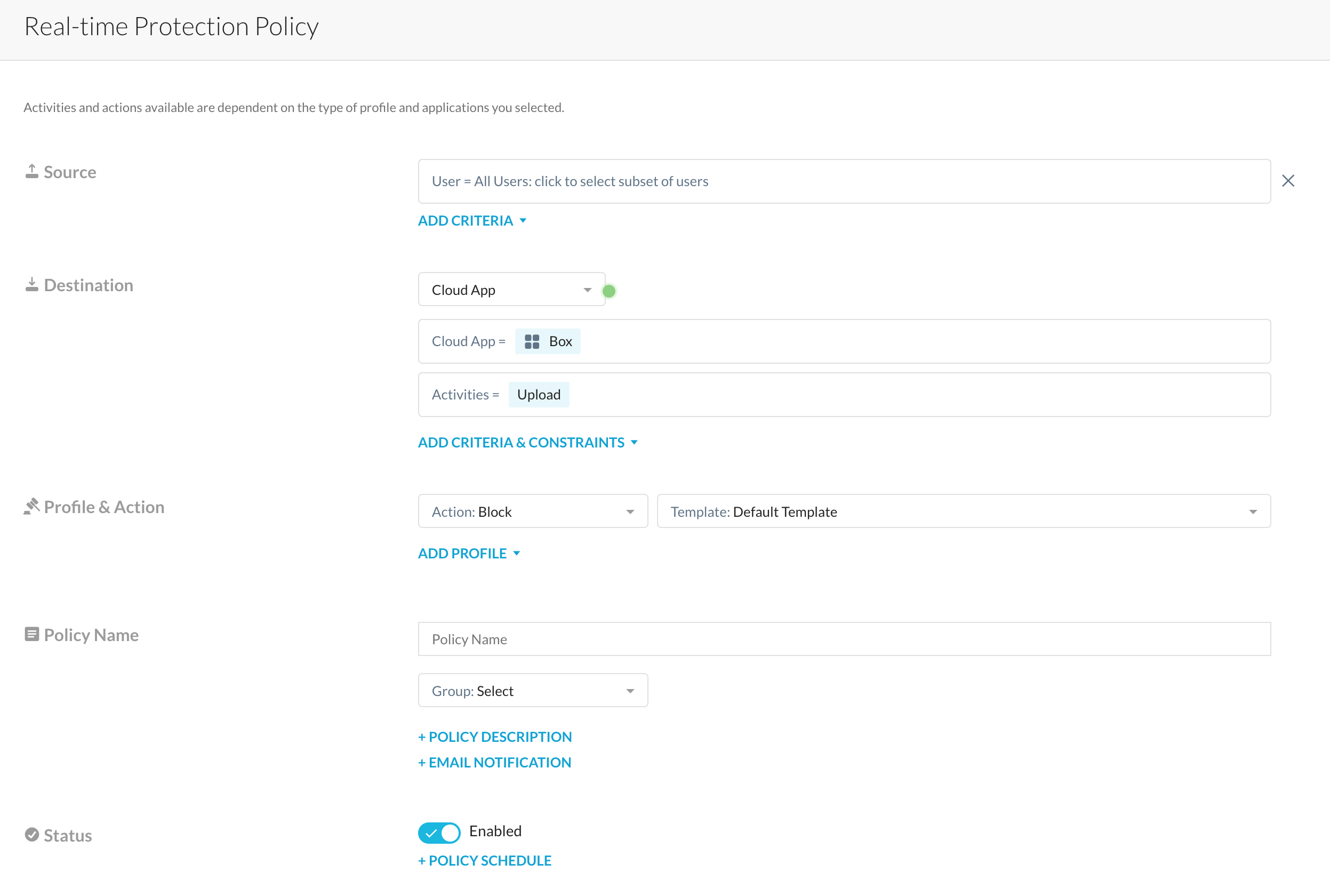

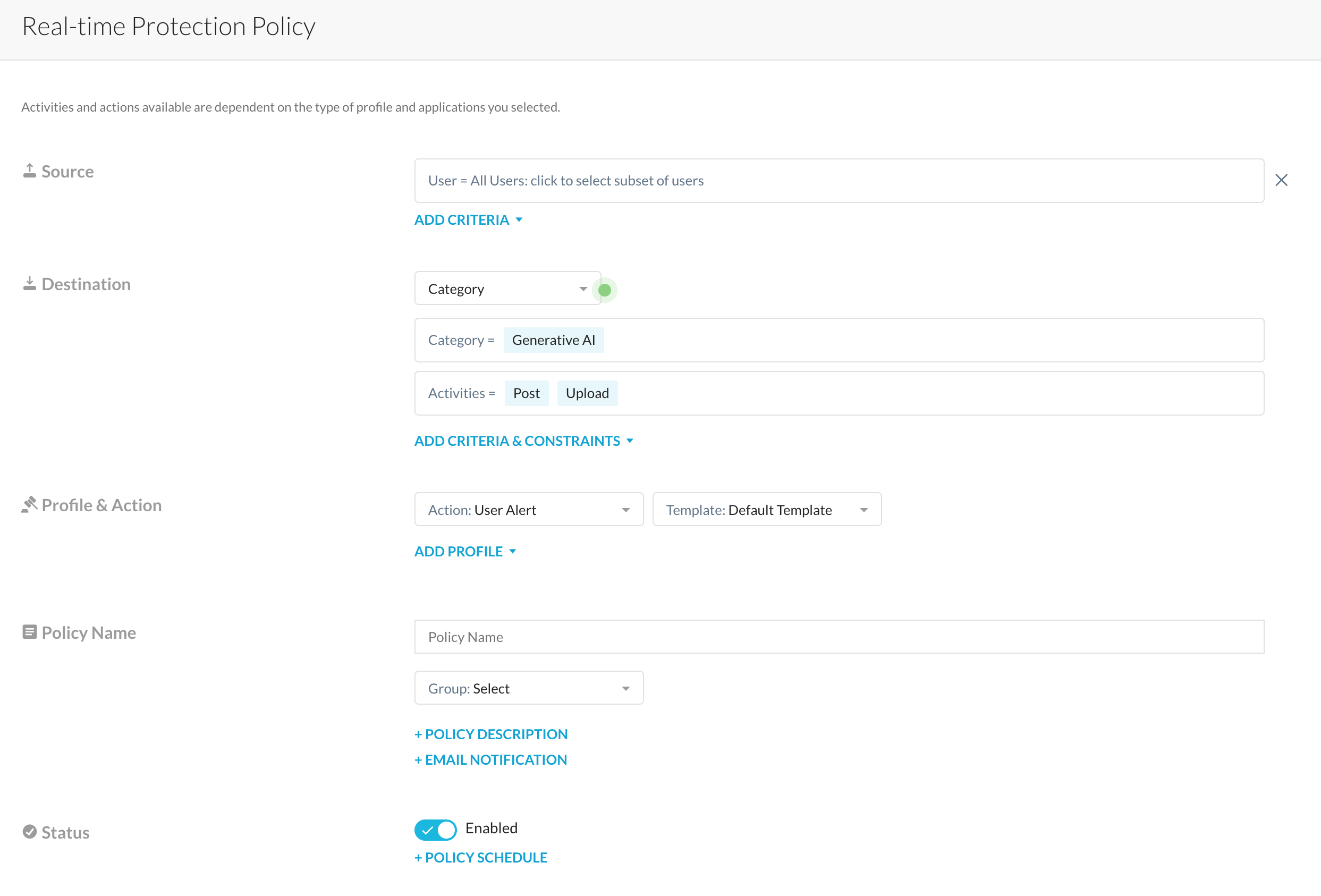

従業員の情報持ち出し防止のための制限もNetskopeで設定しています。条件に合致する通信があった場合にその行動をブロックしたり警告を出すなど、ポリシーとして設定します。

この条件は以下の情報を組み合わせて設定でき、狙った制御ができるのではないかと思います。

- ユーザー

- アプリケーション

- アプリケーションのカテゴリ(webメール、クラウドストレージなど)

- ユーザーのアクション(ポスト、アップロード、ダウンロードなど)

- ファイル拡張子

- ファイルサイズ

会社で契約しているGoogleアカウントと個人のものを識別できるので、Google Driveの利用を禁止したうえで、会社で利用しているテナントだけ許可するといった運用も可能です。

まとめ

ここまで自分が勤めている会社での活用方法の一部をご紹介させていただきました。

Netskopeの導入によって、VPN廃止、SaaSへのアクセス管理、機密情報持ち出しの防止といった幅広い活用が可能となりました。

しかしながら、いくつもある機能のうち活用できていないものもあります。

そのうちの一つがDLP機能です。通信されるテキストやファイルの文字列を読み取り、定めた文字列(メールアドレスやクレジットカード番号など)が含まれているか検査します。

(ネクストモードさんの記事のイメージ。)

会社のセキュリティ向上の必要はもちろんありますが、従業員のIT利便性はトレードオフの関係ではなくできるだけ損なうことなく進めることが肝要です。

そのためにSASE製品を導入するのは選択肢の一つとして検討の価値があると思います。

これからも安心して働ける環境を提供できるよう努めていきます。

最後まで本記事をご覧いただきありがとうございました。