fiord Advent Calendar 2025 7 日目の内容となります。

セキュリティ関連で、個人的に今年話題になったな~と思ったポイントとして、3DCG ソフトウェアの Blender を標的としたマルウェアです。

Blender を悪用する

Blender で利用するための拡張子「.blend」を持つファイルは Blender のプロジェクトファイルです。モデルだけではなく、アニメーションを含む非常に多様な情報を含むことが出来ます。

その中で、Python スクリプトを含むことがあります。これはプロジェクトを共有するにあたり、正しく必要なものである一方で、このスクリプトを改ざんすることで攻撃者はマルウェアを仕込むことが可能になっています。

元々「出来るよね」とみんな知っていたとは思いますが、今年になって実際に悪用されるケースが目立ち、下記の記事でも実際に注意喚起がされるようになってしまいました。

どのようにして実行されるか?

基本的に、スクリプトは「.blend ファイルを起動したタイミングで実行するスクリプト」として登録することが一般的です。

試しにスクリプトを作成してみましょう。Windows 環境で動作させるため、電卓を立ち上げるスクリプトを作成します。

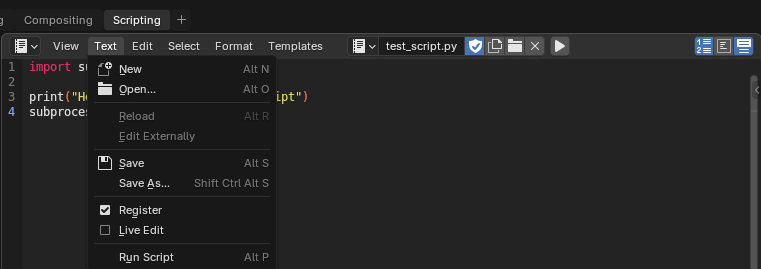

これを「Text」→「Register」で起動時に実行するスクリプトとして登録します。

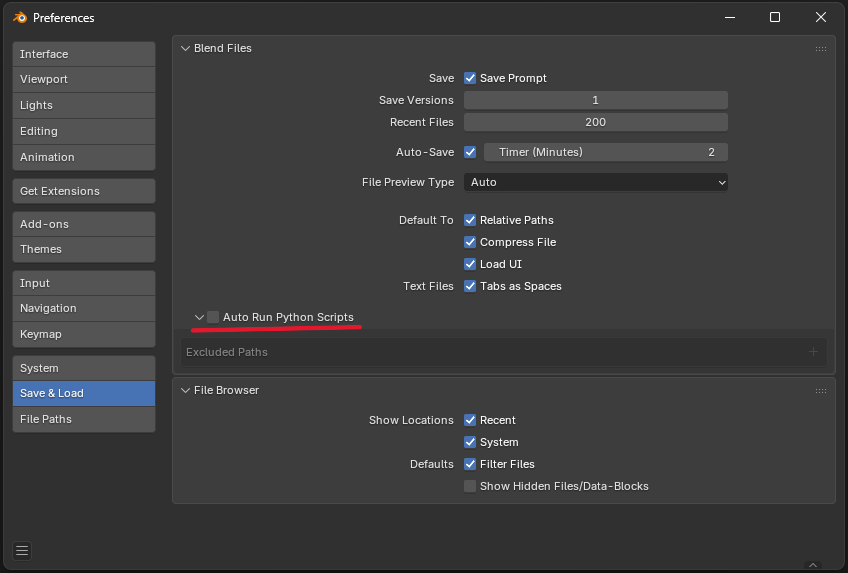

これにより、ファイル読み込み時に電卓も立ち上がるようになってしまいました。ただし、一般的には設定でこの自動実行は無効化されているはずです。されていなければ、OFF にすることを 強く推奨 します。

この結果として、下記のような画面が出てきます。

ここで「Ignore を押しちゃったけど、実は実行しないと動かない、普通のスクリプトでした」であれば、スクリプト単体で実行するなどで対応が出来ると思います。この画面が出た時点で、一度スクリプトの中身を確認することをオススメします。

読んでも分からん!と明らかに読みにくい形のコードをしていたり(難読化と言います)、コードを読むためのコメントが少なかったり(これは人に依存するので一概に言えないですが...)する場合はおかしくない?と疑ってよいかと。

基本的に、「Auto Run Python Scripts」を OFF にするだけで「.blend を開いたらマルウェアに感染した」という状態は防げるはずです(知識不足があるかもしれないです)

アドオンを利用した手法

皆さんが間違いなく利用しているであろうアドオンも、同様にマルウェアを仕込むにはよい性質を持っています。

起動時に実行され、これまた任意のコードが実行できてしまうためです。

本当に利用しないアドオン以外はダウンロード、インストールしない、というのはそうなのですが、最近 Shai-Hulud というワームが npm のライブラリに対してサプライチェーン攻撃というものを仕掛けています。

あくまで一例ですが、npm 開発者の認証情報を盗むなどして、その開発者の持つライブラリに対してマルウェアを含む新しいバージョンをリリースします。

すると、そのライブラリを使っている人たちが「新しい更新だ!」としてダウンロードを行い、感染が広がってしまう、というものです。

個人的には Blender のライブラリの更新はそこまで頻繁に行わない(他の人も npm とかと比べると頻度が低い)と思っています。そのため、アドオンに悪質な新規バージョンがリリースされたからと莫大な影響が出るとは思っていません。

しかし、Blender-Kit のように自動更新機能を有したアドオンの場合は非常に危険であると考えられ、また、そうでなくとも新規にダウンロードを行った人はマルウェアに感染してしまうでしょう。

まとめ

Blender でもセキュリティをよくよく考えないといけない時代が来てしまったな...という記事でした。

元々 Excel などと比べると利用者数が少なく、ターゲットにする旨味が少なかっただけで、狙われてもおかしくは無かったものだと思っています。

今年話題になったからこそ、これからは各自が注意を払っておきたいところです。