RDSの証明書機関更新対応についてのメール

- AWSからRDSのSSL認証機関を変更するから対応して下さいとのメールが再三きていた(2019年12月)

- メールやリンク先の説明がやたら長く分かりづらいので超簡潔にまとめた

- 内容は以下の通り(翻訳)

件名:Update Your Amazon RDS SSL/TLS Certificates by October 31, 2019

こんにちは、

RDSとオーロラ・データベース・インスタンスを使用して、アプリケーションの今後の中断に対処するために2019年10月31日の前に行動してください。

RDSデータベースインスタンスを使用して通信を保護するために、認証局(CA)は、情報を交換する前に、RDSデータベースインスタンス(複数可)を認証するために、データベースクライアントソフトウェアによって確認されている期限付き証明書を生成します。業界のベストプラクティスに続いて、AWSは、CAを更新し、RDSの顧客の接続が正しく、今後数年間のために保護されることを保証するために定期的に新しい証明書を作成します。現在のCAは、現在のCAを参照する証明書を持つ既存のRDSデータベースインスタンスへの更新を必要とする、2020年3月5日に期限が切れます

あなたはAP-NORTHEAST-1、AP-NORTHEAST-2、AP-SOUTHEAST-1、AP-SOUTHEAST-2地域(複数可)にアマゾンRDSデータベースインスタンス(複数可)を持っているため、このメッセージが表示されます。あなたのアプリケーションがセキュアソケットレイヤー(SSL)またはトランスポート層セキュリティ(TLS)プロトコルを使用して、それらのインスタンスに接続する場合は、あなたの更新(複数可)を完了するために、下のリンクで詳細な手順に従ってください。完了していない場合は、あなたのアプリケーションは2020年3月5日後にSSL / TLSを使用して、DBインスタンスへの接続に失敗します。

私たちは、本番環境でそれらを実装する前に、開発やステージング環境内でこれらの手順をテストすることをお勧めします。今日からは、あなたの既存のRDSデータベースインスタンスをテストし、更新を開始することができます。詳細については、下記をご覧ください: https://docs.aws.amazon.com/AmazonRDS/latest/UserGuide/UsingWithRDS.SSL-certificate-rotation.html

2019年11月1日後に作成された新しいRDSインスタンスは、新しい証明書を使用してにデフォルト設定されます。あなたは一時的に古い(RDS-CA-2015)証明書を使用して手動で新しいインスタンスを変更したい場合は、AWSコンソールやAWS CLIを使用して行うことができます。あなたはRDS-CA-2019のバージョンにそれらを更新するまでの任意のインスタンスは、前2019年11月1日に作成されたRDS-CA-2015の証明書を持っています。

:ご質問や問題がある場合は、AWSでのサポートにお問い合わせくださいhttps://aws.amazon.com/support

敬具

Amazon Webサービス

全文要約

- RDSへのSSL接続がつながらなくなるかもしれないから早めに対応してね

やるべきと記載されている事要約

- RDS側の認証機関を"rds-ca-2015"から"rds-ca-2019"にアップデートする

- クライアント側でRDSにSSL接続している場合、クライアント側のルート証明書を"rds-ca-2019"に適合したものに差し替えて接続

実際やること要約(私の場合)

- RDS側の認証機関を"rds-ca-2015"から"rds-ca-2019"にアップデートする

- クライアント側でRDSにSSL接続していないので弊社の場合は基本的にはやることはない。

RDS側の対応

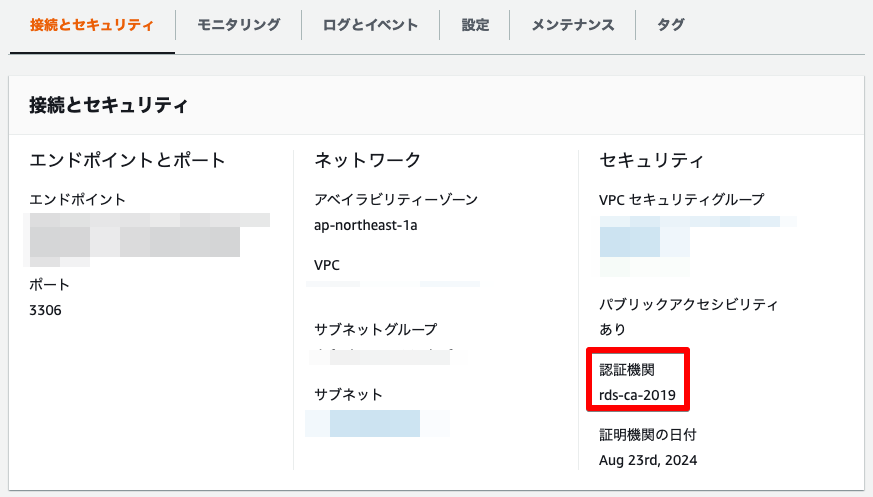

- インスタンスの詳細を確認すると現在の認証機関は"rds-ca-2015"であることがわかる

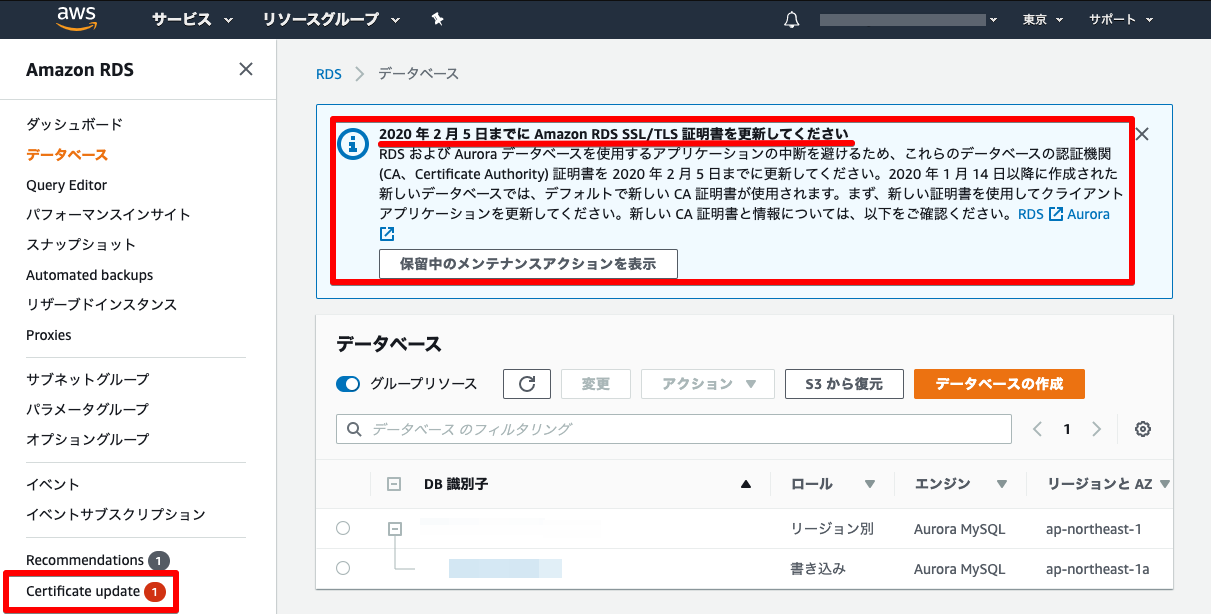

- RDSメニューに入ると「CertificateUpdate」が赤くなっており、画面上部に2020年2月5日までに対応して下さいとの警告が出力されている

- ”保留中のメンテナンスアクションを表示”を押す

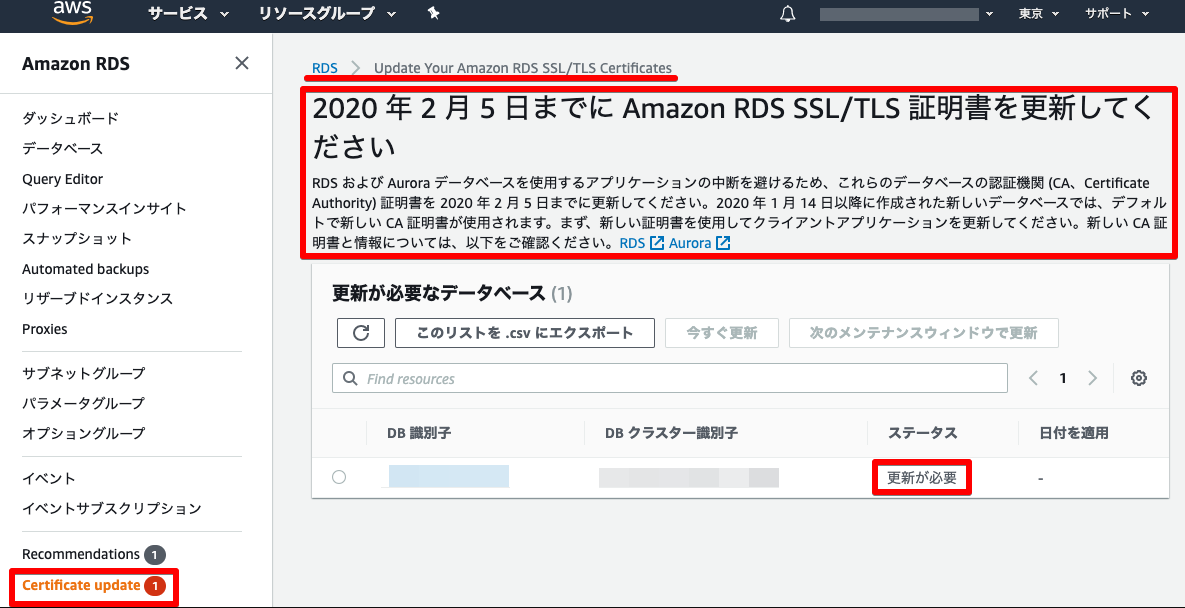

- 更新が必要なDBインスタンスが表示される

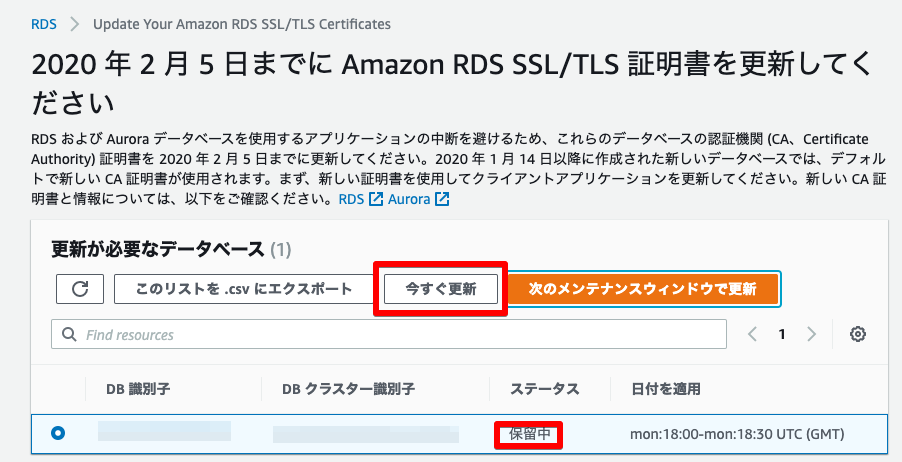

- インスタンスを選択し「今すぐ更新」をクリック

- 「今すぐ更新」が難しい場合、サービスの状況に合わせて「次のメンテナンスウィンドウで更新」を選ぶ

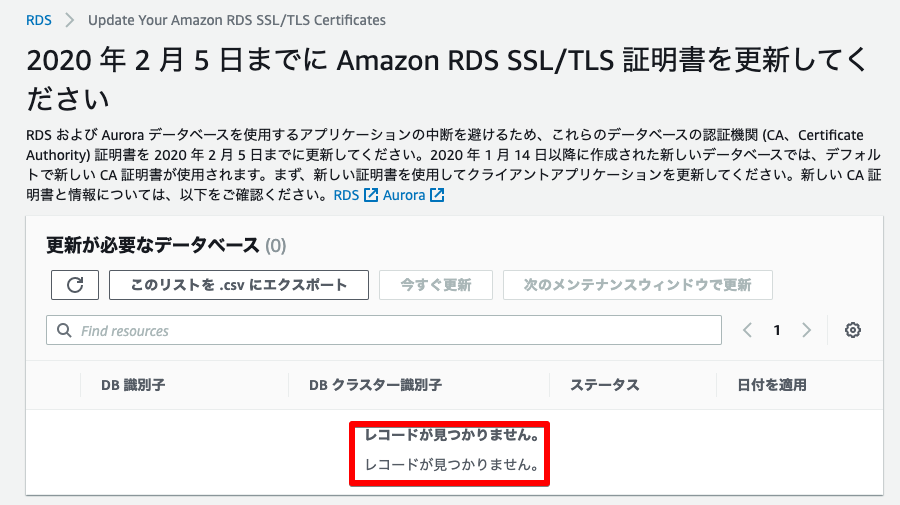

- 更新が終わると「更新が必要なデータベース」に対象がなくなる

- 十数秒で終わる

- 開発環境などで試してからのほうが安全

- インスタンス詳細の認証機関が"rds-ca-2019"に更新されている

クライアント側の対応

- アプリケーションからSSL接続していなかったので特に必要なし

- 確認したい場合は"rds-ca-2019"に対応したルート証明書をダウンロードするダウンロード先

- このルート証明書を利用して"rds-ca-2019"に変更されたRDSに対して接続する

- 開発アプリケーションから接続してみる

- 簡単に試すには以下のようにmysqlクライアントで証明書を指定して接続してみる

mysql -h <インスタンス接続先> --ssl-ca=/dir/rds-ca-2019-root.pem --ssl-verify-server-cert -P 3306 -u <ユーザー名> -p