導入

本記事は以下の続編です。

この記事で得られること

- Windows系名前解決/SMB/DNS/SNMP/SMTP/FTP/Kerberos/オンパス攻撃/DoS/L2/DHCPと、プロトコル横断で理解できる

- ハンズオンのログを交えながら、攻撃までの流れを把握できる

⚠️ 注意(必読)

本記事で扱う内容は、悪用した場合、重大な法的リスクを伴います。

必ず許可された演習環境・検証環境でのみ実施してください。

実在組織・個人への実行は禁止されています。

全体構成(章概要)

本記事は以下の流れで構成します。

5.1 ネットワークの脆弱性の悪用方法

- Windows名前解決/SMB脆弱性(ハンズオンあり)

- DNSキャッシュポイズニング

- SNMP脆弱性

- SMTP脆弱性

- FTP脆弱性

- パス・ザ・ハッシュ

- Kerberos/LDAPベース攻撃

- Kerberoasting

- オンパス(MITM)攻撃(ハンズオンあり)

- DoS/DDoS攻撃

- ルート操作攻撃

- VLANホッピング

- NACバイパス

- DHCPスタベーション攻撃/不正なDHCPサーバの利用

5.2 無線ネットワークの脆弱性

次回記事で解説します。

5.1 ネットワークの脆弱性の悪用方法

本節では、有線ネットワークで一般的に悪用される脆弱性と攻撃手法を扱います。

5.1.1 Windows名前解決とSMB攻撃

名前解決基盤の弱点(LLMNR / NetBIOS / NBT-NS)

Windows環境では、名前解決に DNS だけでなく

NetBIOSネームサービス(UDP/137)やLLMNR(UDP/5355)が使用される場合があります。

これを悪用するのが LLMNR/NBT-NS Poisoningです。

ResponderやNBNSpoof、Metasploitなどのツールが典型的です。

攻撃フローは以下の通り:

- 被害者が名前解決に失敗

- 攻撃者は偽の SMB チャレンジ(NTLM 認証要求)を返す

- クライアントが NTLMv2 Response を送信

- 攻撃者はレスポンスを取得し、オフラインクラック/Pass-the-Hashに利用

SMBの脆弱性

SMB(TCP/445)は歴史的に多くの深刻な脆弱性を抱えており、EternalBlue(MS17-010)が有名です。

上記は未認証のリモートコード実行が可能で、WannaCry や Nyeta でも悪用されました。

対策:

- SMB署名の利用

- SMBv1の無効化

- 多要素認証

など

実践学習:enum4linuxによるSMB列挙

enum4linuxとは

- SMB共有

- ユーザ/グループ

- パスワードポリシー

などをWindowsやSMBに関する情報一括列挙可能なツールです。

SMBサーバーが動作するサーバーの探索

SMBサーバーが動作するサーバーの探索

Nmapを利用してSMBサービスが動作するサーバーを探索します。

一般的に開いているポートは以下の通りです。

TCP 135 RPC

TCP 139 NetBIOSセッション

TCP 389 LDAP サーバー

TCP 445 SMB ファイルサービス

TCP 9389 アクティブ ディレクトリ Web サービス

TCP/UDP137 NetBIOSネームサービス

UDP 138 NetBIOS データグラム

nmap スキャン結果(クリックで展開)

┌──(root㉿Kali)-[/home/kali]

└─# nmap -sN 172.17.0.0/24

Starting Nmap 7.94 ( https://nmap.org ) at 2025-10-24 02:06 UTC

Nmap scan report for metasploitable.vm (172.17.0.2)

Host is up (0.0000030s latency).

Not shown: 983 closed tcp ports (reset)

PORT STATE SERVICE

21/tcp open|filtered ftp

22/tcp open|filtered ssh

23/tcp open|filtered telnet

25/tcp open|filtered smtp

80/tcp open|filtered http

111/tcp open|filtered rpcbind

139/tcp open|filtered netbios-ssn

445/tcp open|filtered microsoft-ds

512/tcp open|filtered exec

513/tcp open|filtered login

514/tcp open|filtered shell

1099/tcp open|filtered rmiregistry

1524/tcp open|filtered ingreslock

2121/tcp open|filtered ccproxy-ftp

3306/tcp open|filtered mysql

5432/tcp open|filtered postgresql

6667/tcp open|filtered irc

MAC Address: 02:42:AC:11:00:02 (Unknown)

Nmap scan report for 172.17.0.1

Host is up (0.0000030s latency).

Not shown: 998 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp open|filtered ssh

3000/tcp open|filtered ppp

Nmap done: 256 IP addresses (2 hosts up) scanned in 4.41 seconds

┌──(root㉿Kali)-[/home/kali]

└─# nmap -sN 10.6.6.0/24

Nmap scan report for gravemind.vm (10.6.6.23)

Host is up (0.0000030s latency).

Not shown: 994 closed tcp ports (reset)

PORT STATE SERVICE

21/tcp open|filtered ftp

22/tcp open|filtered ssh

53/tcp open|filtered domain

80/tcp open|filtered http

139/tcp open|filtered netbios-ssn

445/tcp open|filtered microsoft-ds

MAC Address: 02:42:0A:06:06:17 (Unknown)

Nmap scan report for 10.6.6.100

Host is up (0.0000040s latency).

Not shown: 999 closed tcp ports (reset)

PORT STATE SERVICE

80/tcp open|filtered http

MAC Address: 02:42:0A:06:06:64 (Unknown)

Nmap scan report for 10.6.6.1

Host is up (0.0000040s latency).

Not shown: 998 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp open|filtered ssh

3000/tcp open|filtered ppp

Nmap done: 256 IP addresses (7 hosts up) scanned in 4.52 seconds

172.17.0.2と10.6.6.23でポート139,445が開いておりSMBサービスを利用していることが確認できます。

enum4linuxを使用したSMB列挙

enum4linuxを使用したSMB列挙

Nmapで確認されたサーバーのうち172.17.0.2に対して列挙を実行します。

ユーザー(-U)およびファイルの共有リスト(-S)、パスワードポリシー(-P)の列挙結果を示します。

enum4linux スキャン結果(クリックで展開)

┌──(root㉿Kali)-[/home/kali]

└─# enum4linux -U 172.17.0.2

Starting enum4linux v0.9.1 ( http://labs.portcullis.co.uk/application/enum4linux/ ) on Fri Oct 24 02:13:11 2025

=========================================( Target Information )=========================================

Target ........... 172.17.0.2

RID Range ........ 500-550,1000-1050

Username ......... ''

Password ......... ''

Known Usernames .. administrator, guest, krbtgt, domain admins, root, bin, none

=============================( Enumerating Workgroup/Domain on 172.17.0.2 )=============================

[+] Got domain/workgroup name: WORKGROUP

====================================( Session Check on 172.17.0.2 )====================================

[+] Server 172.17.0.2 allows sessions using username '', password ''

=================================( Getting domain SID for 172.17.0.2 )=================================

Domain Name: WORKGROUP

Domain Sid: (NULL SID)

[+] Can't determine if host is part of domain or part of a workgroup

========================================( Users on 172.17.0.2 )========================================

index: 0x1 RID: 0x3f2 acb: 0x00000011 Account: games Name: games Desc: (null)

index: 0x2 RID: 0x1f5 acb: 0x00000011 Account: nobody Name: nobody Desc: (null)

index: 0x3 RID: 0x4ba acb: 0x00000011 Account: bind Name: (null) Desc: (null)

index: 0x4 RID: 0x402 acb: 0x00000011 Account: proxy Name: proxy Desc: (null)

index: 0x5 RID: 0x4b4 acb: 0x00000011 Account: syslog Name: (null) Desc: (null)

index: 0x6 RID: 0xbba acb: 0x00000010 Account: user Name: just a user,111,, Desc: (null)

index: 0x7 RID: 0x42a acb: 0x00000011 Account: www-data Name: www-data Desc: (null)

index: 0x8 RID: 0x3e8 acb: 0x00000011 Account: root Name: root Desc: (null)

index: 0x9 RID: 0x3fa acb: 0x00000011 Account: news Name: news Desc: (null)

index: 0xa RID: 0x4c0 acb: 0x00000011 Account: postgres Name: PostgreSQL administrator,,, Desc: (null)

user:[games] rid:[0x3f2]

user:[nobody] rid:[0x1f5]

user:[bind] rid:[0x4ba]

user:[proxy] rid:[0x402]

user:[syslog] rid:[0x4b4]

user:[user] rid:[0xbba]

user:[www-data] rid:[0x42a]

user:[root] rid:[0x3e8]

user:[news] rid:[0x3fa]

user:[postgres] rid:[0x4c0]

enum4linux complete on Fri Oct 24 02:13:11 2025

┌──(root㉿Kali)-[/home/kali]

└─# enum4linux -Sv 172.17.0.2

[V] Dependent program "nmblookup" found in /usr/bin/nmblookup

[V] Dependent program "net" found in /usr/bin/net

[V] Dependent program "rpcclient" found in /usr/bin/rpcclient

[V] Dependent program "smbclient" found in /usr/bin/smbclient

[V] Dependent program "polenum" found in /usr/bin/polenum

[V] Dependent program "ldapsearch" found in /usr/bin/ldapsearch

Starting enum4linux v0.9.1 ( http://labs.portcullis.co.uk/application/enum4linux/ ) on Fri Oct 24 02:13:58 2025

=========================================( Target Information )=========================================

Target ........... 172.17.0.2

RID Range ........ 500-550,1000-1050

Username ......... ''

Password ......... ''

Known Usernames .. administrator, guest, krbtgt, domain admins, root, bin, none

=============================( Enumerating Workgroup/Domain on 172.17.0.2 )=============================

[V] Attempting to get domain name with command: nmblookup -A '172.17.0.2'

[+] Got domain/workgroup name: WORKGROUP

====================================( Session Check on 172.17.0.2 )====================================

[V] Attempting to make null session using command: smbclient -W 'WORKGROUP' //'172.17.0.2'/ipc$ -U''%'' -c 'help' 2>&1

[+] Server 172.17.0.2 allows sessions using username '', password ''

=================================( Getting domain SID for 172.17.0.2 )=================================

[V] Attempting to get domain SID with command: rpcclient -W 'WORKGROUP' -U''%'' 172.17.0.2 -c 'lsaquery' 2>&1

Domain Name: WORKGROUP

Domain Sid: (NULL SID)

[+] Can't determine if host is part of domain or part of a workgroup

==================================( Share Enumeration on 172.17.0.2 )==================================

[V] Attempting to get share list using authentication

Sharename Type Comment

--------- ---- -------

print$ Disk Printer Drivers

tmp Disk oh noes!

opt Disk

IPC$ IPC IPC Service (metasploitable server (Samba 3.0.20-Debian))

ADMIN$ IPC IPC Service (metasploitable server (Samba 3.0.20-Debian))

Reconnecting with SMB1 for workgroup listing.

Server Comment

--------- -------

Workgroup Master

--------- -------

WORKGROUP METASPLOITABLE

[+] Attempting to map shares on 172.17.0.2

[V] Attempting map to share //172.17.0.2/print$ with command: smbclient -W 'WORKGROUP' //'172.17.0.2'/'print$' -U''%'' -c dir 2>&1

//172.17.0.2/print$ Mapping: DENIED Listing: N/A Writing: N/A

[V] Attempting map to share //172.17.0.2/tmp with command: smbclient -W 'WORKGROUP' //'172.17.0.2'/'tmp' -U''%'' -c dir 2>&1

//172.17.0.2/tmp Mapping: OK Listing: OK Writing: N/A

[V] Attempting map to share //172.17.0.2/opt with command: smbclient -W 'WORKGROUP' //'172.17.0.2'/'opt' -U''%'' -c dir 2>&1

//172.17.0.2/opt Mapping: DENIED Listing: N/A Writing: N/A

[V] Attempting map to share //172.17.0.2/IPC$ with command: smbclient -W 'WORKGROUP' //'172.17.0.2'/'IPC$' -U''%'' -c dir 2>&1

[E] Can't understand response:

NT_STATUS_NETWORK_ACCESS_DENIED listing \*

//172.17.0.2/IPC$ Mapping: N/A Listing: N/A Writing: N/A

[V] Attempting map to share //172.17.0.2/ADMIN$ with command: smbclient -W 'WORKGROUP' //'172.17.0.2'/'ADMIN$' -U''%'' -c dir 2>&1

//172.17.0.2/ADMIN$ Mapping: DENIED Listing: N/A Writing: N/A

enum4linux complete on Fri Oct 24 02:13:58 2025

┌──(root㉿Kali)-[/home/kali]

└─# enum4linux -P 172.17.0.2

Starting enum4linux v0.9.1 ( http://labs.portcullis.co.uk/application/enum4linux/ ) on Fri Oct 24 02:19:38 2025

=========================================( Target Information )=========================================

Target ........... 172.17.0.2

RID Range ........ 500-550,1000-1050

Username ......... ''

Password ......... ''

Known Usernames .. administrator, guest, krbtgt, domain admins, root, bin, none

=============================( Enumerating Workgroup/Domain on 172.17.0.2 )=============================

[+] Got domain/workgroup name: WORKGROUP

====================================( Session Check on 172.17.0.2 )====================================

[+] Server 172.17.0.2 allows sessions using username '', password ''

=================================( Getting domain SID for 172.17.0.2 )=================================

Domain Name: WORKGROUP

Domain Sid: (NULL SID)

[+] Can't determine if host is part of domain or part of a workgroup

=============================( Password Policy Information for 172.17.0.2 )=============================

[+] Attaching to 172.17.0.2 using a NULL share

[+] Trying protocol 139/SMB...

[+] Found domain(s):

[+] METASPLOITABLE

[+] Builtin

[+] Password Info for Domain: METASPLOITABLE

[+] Minimum password length: 5

[+] Password history length: None

[+] Maximum password age: Not Set

[+] Password Complexity Flags: 000000

[+] Domain Refuse Password Change: 0

[+] Domain Password Store Cleartext: 0

[+] Domain Password Lockout Admins: 0

[+] Domain Password No Clear Change: 0

[+] Domain Password No Anon Change: 0

[+] Domain Password Complex: 0

[+] Minimum password age: None

[+] Reset Account Lockout Counter: 30 minutes

[+] Locked Account Duration: 30 minutes

[+] Account Lockout Threshold: None

[+] Forced Log off Time: Not Set

[+] Retieved partial password policy with rpcclient:

Password Complexity: Disabled

Minimum Password Length: 0

enum4linux complete on Fri Oct 24 02:19:39 2025

ログの補足:

- RIDは個々のアカウントID、SIDはドメイン固有の識別子を示します

- '-a'のオプションを利用すればオプションをまとめて実行することが可能です

SMBのユーザー名や共有リストの列挙から攻撃者によるアカウントの存在確認や対象選定に発展します。

また、パスワードポリシーをもとにブルートフォース攻撃の組み立てに利用される可能性があります。

smbclientによるファイル転送

smbclientによるファイル転送

先ほどenum4linuxスキャン結果から/tmpというフォルダが確認できたので

smbclientコマンドで匿名ログイン可否の確認と実際にbadfileというファイルを転送していきます。

smbclient ファイル転送結果(クリックで展開)

┌──(root㉿Kali)-[/home/kali]

└─# ls

3-2-10.pcapng Documents Music Pictures Templates badfile.txt kali_folder2 sfa_cert.html

Desktop Downloads OTHER Public Videos capture1.pcap packetdump.pcap text_file.txt

┌──(root㉿Kali)-[/home/kali]

└─# cat badfile.txt

This is a bad file.

┌──(root㉿Kali)-[/home/kali]

└─# smbclient -L //172.17.0.2/

Password for [WORKGROUP\root]:

Anonymous login successful

Sharename Type Comment

--------- ---- -------

print$ Disk Printer Drivers

tmp Disk oh noes!

opt Disk

IPC$ IPC IPC Service (metasploitable server (Samba 3.0.20-Debian))

ADMIN$ IPC IPC Service (metasploitable server (Samba 3.0.20-Debian))

Reconnecting with SMB1 for workgroup listing.

Anonymous login successful

Server Comment

--------- -------

Workgroup Master

--------- -------

WORKGROUP METASPLOITABLE

┌──(root㉿Kali)-[/home/kali]

└─# smbclient //172.17.0.2/tmp

Password for [WORKGROUP\root]:★空欄で入力してます。

Anonymous login successful

Try "help" to get a list of possible commands.

smb: \> dir

. D 0 Fri Oct 24 02:39:23 2025

.. DR 0 Mon Aug 14 09:39:59 2023

.X11-unix DH 0 Mon Aug 14 09:35:14 2023

.ICE-unix DH 0 Sun Jan 28 02:08:08 2018

.X0-lock HR 11 Mon Aug 14 09:35:14 2023

gconfd-msfadmin DR 0 Wed Oct 22 10:25:31 2025

orbit-msfadmin DR 0 Wed Oct 22 10:25:31 2025

682.jsvc_up R 0 Mon Aug 14 09:35:26 2023

826.jsvc_up R 0 Sun Jan 28 06:08:40 2018

810.jsvc_up R 0 Sun Jan 28 02:54:31 2018

1582.jsvc_up R 0 Sun Jan 28 03:01:49 2018

1823.jsvc_up R 0 Sun Jan 28 01:57:44 2018

38497656 blocks of size 1024. 9075208 blocks available

smb: \> put badfile.txt badfile.txt

putting file badfile.txt as \badfile.txt (19.5 kb/s) (average 19.5 kb/s)

smb: \> dir

. D 0 Fri Oct 24 02:39:55 2025

.. DR 0 Mon Aug 14 09:39:59 2023

.X11-unix DH 0 Mon Aug 14 09:35:14 2023

.ICE-unix DH 0 Sun Jan 28 02:08:08 2018

.X0-lock HR 11 Mon Aug 14 09:35:14 2023

gconfd-msfadmin DR 0 Wed Oct 22 10:25:31 2025

orbit-msfadmin DR 0 Wed Oct 22 10:25:31 2025

682.jsvc_up R 0 Mon Aug 14 09:35:26 2023

badfile.txt A 20 Fri Oct 24 02:39:55 2025

826.jsvc_up R 0 Sun Jan 28 06:08:40 2018

810.jsvc_up R 0 Sun Jan 28 02:54:31 2018

1582.jsvc_up R 0 Sun Jan 28 03:01:49 2018

1823.jsvc_up R 0 Sun Jan 28 01:57:44 2018

38497656 blocks of size 1024. 9075188 blocks available

smb: \>

smbclientコマンドで匿名ログイン(Anonymous login successful)可否を確認後、実際にファイルを転送できていることが確認できます。

👉マルウェアを含むファイルの場合、実行すれば感染させることに成功します。

5.1.2 DNSキャッシュポイズニング

攻撃者が DNS リゾルバのキャッシュに 偽のレコード を注入し、

ユーザを偽サイトへ誘導する攻撃。

対策

- 送信ポートのランダム化

- DNSSECの導入

- 不要な再帰問い合わせの抑止

5.1.3 SNMPエクスプロイト

SNMPはデバイス情報の取得や設定変更、その他管理タスクの実行が可能です。

SNMPv2c はコミュニティ文字列がパスワード相当で平文のため脆弱性を有します。

また、デフォルト値がそのまま運用されている場合はSNMPv3を利用していても脆弱性がある。

Nmap NSEでの列挙及びブルートフォース攻撃を組み合わせるのが典型的な攻撃手法です。

nmap --script=snmp-info,snmp-brute -p 161 <target>

対策

- 適切なアクセス制限

- NETCONFなど別のプロトコルの使用

5.1.4 SMTPエクスプロイト(オープンリレー等)

攻撃者がサーバを経由してスパム送信に利用する攻撃です。

Nmap NSEスクリプトでオープンリレー設定を確認したり、

smtp-user-enumコマンドを利用しアカウント存在検証が行われます。

smtp-user-enum -M VRFY -u users.txt -t <host>

特にSMTPコマンドのうちVRFY(メールボックス検証)とEXPN(メーリングリスト要求)を悪用されユーザーやメーリングリストの存在に気付かれて攻撃の足掛かりになるケースがある。

※最近のメールサーバーであればほとんどが無効化されている。

'searchsploit smtp'コマンドによって既知のSMTPエクスプロイトのリストを確認することが可能。

5.1.5 FTPエクスプロイト

単なるFTPは平文通信なため傍受が容易に実行される。

また、匿名ログインを許可している環境が残っていると同様に悪用される可能性があります。

FTPSやSFTPを利用するのがシンプルな対策なものの、

脆弱な暗号スイートは利用しないことが重要です。

対策:

- 匿名ログインの無効化

- 弱い暗号(DES、MD5、SHA-1)の排除

- パッシブ/アクティブモードの確認

- root/adminなどの利用禁止

- アクセス制御+ログ監査

- 非アクティブなセッションへの再認証要求

など

5.1.6 パス・ザ・ハッシュ(PtH)

Windowsでよく利用されるのがハッシュによるパスワード管理です。

その中でもNTLM(New Technology Lan Manager)ハッシュというものが存在し、

「解読せずにそのまま」別端末へのログインに利用することでパス・ザ・ハッシュ攻撃につながります。

NTLMを使う状況:

- FWでブロックされるためKerberosが使えない場合

5.1.7 Kerberos/LDAPベース攻撃

■ Golden Ticket

KRBTGT(Kerberosチケット保証チケット)のハッシュを盗まれ

攻撃者は「無期限・無制限」のTGTを偽造可能な攻撃。

■ Silver Ticket

特定サービス(CIFS/HOSTなど)に限定された偽造チケットを作る攻撃。

■ Kerberos委任の悪用

「制約のない委任」が設定されていると

サービスが任意の別サービスへユーザ認証情報を転送できてしまう。

■ KerberosとLDAPの関係

LDAPはActive Directoryのアクセスプロトコルと利用され、WindowsのLDAP実装においてKerberos認証がサポートされる。

👉Golden Ticket攻撃などがそのまま適用される恐れがある。

5.1.8 Kerberoasting

AD上の「サービスアカウント」のチケット(TGS:シルバーチケット)を抽出し、

オフラインでハッシュ解析する攻撃。

ポイント:

- DC管理者権限は不要

- 低権限ユーザでも実行可能

- パスワード強度が弱いと即破られる

5.1.9 オンパス攻撃

要は中間者攻撃(MITM)のこと。

攻撃者はゲートウェイを偽装しトラフィックを盗聴・改ざんできる。

ARPスプーフィング、メディアアクセススプーフィング、ダウングレード攻撃、スパニングツリーの工作などが代表例。

対策:

- ネイティブVLANをアクセスポートで使用しない

- MACアドレスの学習数制限

- CDP(Cisco Discovery Protocol)の設定を最小限にとどめること

- IPソースガードを使用すること

- ACLを適切に設定する

など

実践学習:Ettercapによるオンパス攻撃

オンパス攻撃に利用されるEttercapの使い方を学習していきます。

ここで攻撃者は10.6.6.1のIPアドレス、攻撃対象は10.6.6.23のIPアドレスです。

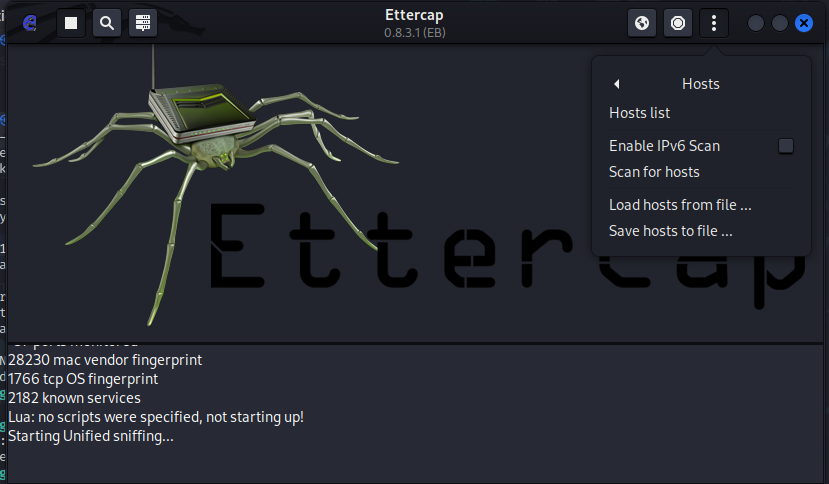

Ettercapの起動

Ettercapの起動

CLI上から実行すると、GUI上で起動します。

┌──(kali㉿Kali)-[~]

└─$ sudo ettercap -G

[sudo] password for kali:

ettercap 0.8.3.1 copyright 2001-2020 Ettercap Development Team

今回、10.6.6.23に対して盗聴を試みるため、

優先インターフェースは10.6.6.0/24に設定しています。

ターゲットデバイスの選択

ターゲットデバイスの選択

EttercapのGUIメニュー(右上の3つ点アイコン)からHosts listを選択し、

開いたウィンドウから虫眼鏡のアイコン(Scan for Hosts)をクリックして10.6.6.0/24上のホストリストを確認します。

送信元デバイスと宛先デバイスを設定します。

ここでは10.6.6.23をターゲット1に、10.6.6.13をターゲット2に指定することで

ターゲット1からターゲット2に対する通信を盗聴するよう設定します。

オンパス攻撃の実行

オンパス攻撃の実行

MITMアイコン(右上の円形アイコン)からARPポイズニングを選択し、

リモート接続をスニッフィングのオプションを選択して実行します。

被害者の10.6.6.23のCLI上でping後にip neighborを実行します。

labuser@gravemind:~$ ping -c 5 10.6.6.13

PING 10.6.6.13 (10.6.6.13) 56(84) bytes of data.

64 bytes from 10.6.6.13: icmp_seq=1 ttl=64 time=14.5 ms

64 bytes from 10.6.6.13: icmp_seq=2 ttl=64 time=13.8 ms

64 bytes from 10.6.6.13: icmp_seq=3 ttl=64 time=25.8 ms

64 bytes from 10.6.6.13: icmp_seq=4 ttl=64 time=10.4 ms

64 bytes from 10.6.6.13: icmp_seq=5 ttl=64 time=9.90 ms

--- 10.6.6.13 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 9ms

rtt min/avg/max/mdev = 9.901/14.883/25.810/5.760 ms

labuser@gravemind:~$ ip neighbor

10.6.6.13 dev eth0 lladdr 02:42:66:ec:a0:67 REACHABLE

10.6.6.1 dev eth0 lladdr 02:42:66:ec:a0:67 REACHABLE

labuser@gravemind:~$

すると、本来同一MACアドレスで複数IPアドレスが割り当てられている状態が確認できます。

👉攻撃者がARPスプーフィングによってMACアドレスを詐称している証拠です。

Wiresharkを利用したARPスプーフィング攻撃の観察

Wiresharkを利用したARPスプーフィング攻撃の観察

ettercapでスニッフィングを実行する。

ログ上は省略しているがpingを10.6.6.23から10.6.6.13に対して実行している。

ettercap スニッフィング実行ログ(クリックで展開)

┌──(kali㉿Kali)-[~]

└─$ sudo ettercap -T -q -i br-internal --write mitm-saved.pcap --mitm arp /10.6.6.23// /10.6.6.13//

[sudo] password for kali:

ettercap 0.8.3.1 copyright 2001-2020 Ettercap Development Team

Listening on:

br-internal -> 02:42:66:EC:A0:67

10.6.6.1/255.255.255.0

fe80::42:66ff:feec:a067/64

SSL dissection needs a valid 'redir_command_on' script in the etter.conf file

Privileges dropped to EUID 65534 EGID 65534...

34 plugins

42 protocol dissectors

57 ports monitored

28230 mac vendor fingerprint

1766 tcp OS fingerprint

2182 known services

Lua: no scripts were specified, not starting up!

Scanning for merged targets (2 hosts)...

* |==================================================>| 100.00 %

2 hosts added to the hosts list...

ARP poisoning victims:

GROUP 1 : 10.6.6.23 02:42:0A:06:06:17

GROUP 2 : 10.6.6.13 02:42:0A:06:06:0D

Starting Unified sniffing...

Text only Interface activated...

Hit 'h' for inline help

Closing text interface...

Terminating ettercap...

Lua cleanup complete!

ARP poisoner deactivated.

RE-ARPing the victims...

Unified sniffing was stopped.

┌──(kali㉿Kali)-[~]

└─$

5.1.10 ルート操作攻撃

オンパス攻撃に類似する攻撃

代表的にはBGPハイジャックが存在する。

BGPハイジャックの攻撃例:

- 未割当のプレフィックスをルーターに広告し、

正当な広告よりも短いパスである場合にトラフィックを盗聴する

5.1.11 DoS / DDoS 攻撃

サービスを無効化する攻撃でネットワーク層・アプリ層ともに実行される。

攻撃パターン

- 直接的なDoS攻撃

- ボットネットによるDDoS攻撃

- 反射型のDos/DDoS攻撃

- 増幅型のDDoS攻撃

代表例

- SYN Flood/UDP Flood

- DNS Amplification/NTP Amplification

- UDP/TCP Reflection

5.1.12 NACバイパス攻撃

NAC(Network Access Control)はエンドポイント認証により

ネットワーク接続を制御する仕組みで、以下の弱点が悪用される可能性があります。

代表的手法

- MACアドレス偽装

- 正規端末のトークンを盗み接続

対策

- 端末証明書ベースのEAP(EAP-TLS)

- スイッチポート単位の制御

5.1.13 VLANホッピング攻撃

スイッチの設定不備を悪用して攻撃者が 別VLANへ侵入 する攻撃。

手法:

- Double Tagging(タグ二重化)

- Switch Spoofing(DTPを悪用)

対策:

- ネイティブVLANを未使用VLANに設定

- DTPを無効化

- 強制 access / trunk の設定

- BPDU Guard / Root Guard の設定

5.1.14 DHCPスタベーション攻撃

攻撃者が大量の偽DHCPリクエストを送信し DHCPプールを枯渇 させる攻撃。

その後不正なDHCPサーバによって正規サーバからゲートウェイルートを奪取する。

対策:

- DHCP Snooping

- IP/MAC バインディング

- レート制限

🧾 本記事のまとめ

本記事では、ネットワーク層で攻撃者が利用する主要な悪用手法を整理しました。

ネットワーク攻撃は、単一手法だけでなく複数の脆弱性を連携させて行われる点が最大の特徴で、「列挙 → 悪用 → 横展開」という流れを理解することも重要です。

📍 次回予告

次回は「5.2 無線ネットワークの脆弱性」を紹介します。

次の記事はこちら