AWS Cosole、ヘルプの説明がわかりずらかった話でAWS S3のアクセス制御のAWS Consoleの表記がわかりずらいという記事を書きましたが、実際にどのような違いがあるのかを見てみましょう。

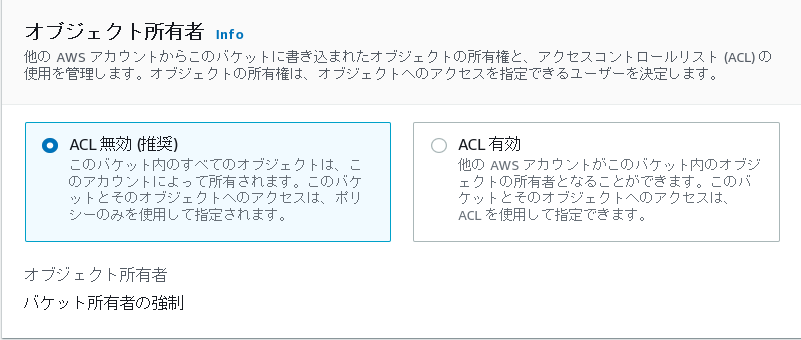

ます、S3はバケットという単位を作る際に

- ACLによる制御

- バケットポリシーによる制御

が選べます。AWSはバケットポリシーを推奨しています。

ACL無効がバケットポリシーによる制御

ACL有効がACLによる制御

です。(てか、最初からそう書けばいいのに)

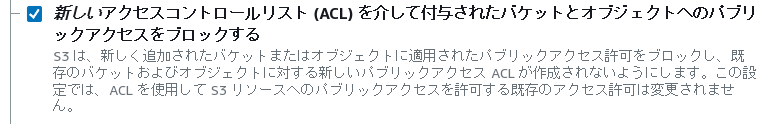

それらについて、「新しい」/「任意」、「ACL」/「バケットポリシー」で、2×2で4つの選択肢があります。

「新しい」は新たにパブリックアクセスを許可するような設定をできないようにブロックします。

「任意の」は既にパブリックアクセスを許可するように設定されいても、それを上書きしてブロックします。

「新しい」、「ACL」の場合

以下のように、「新しい」、「ACL」のチェックをつけると

オブジェクトのアクセス許可でACLを編集しようとすると、

パブリックアクセスのチェックボックスがdisableになっているのがわかると思います。

逆に、「新しい」、「ACL」のチェックを外すと、パブリックアクセスのチェックボックスがenableになります。

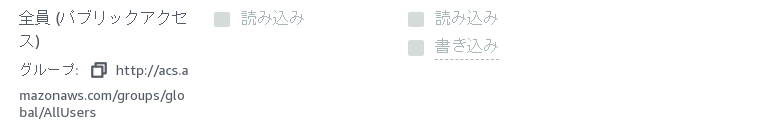

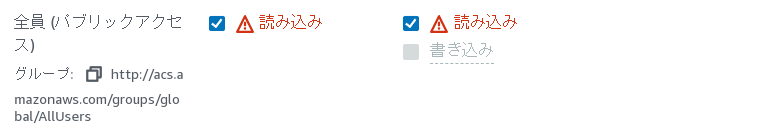

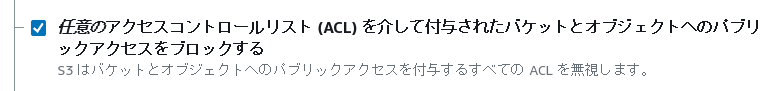

「任意の」、「ACL」の場合

今度はオブジェクトのACLでパブリックアクセスが有効になっているものに対して

「任意の」、「ACL」のチェックをつけると

ACLでは許可しているのに、パブリックアクセスがブロックされているのがわかると思います。

「任意の」、「ACL」のチェックを外すとパブリックアクセスが有効になります。

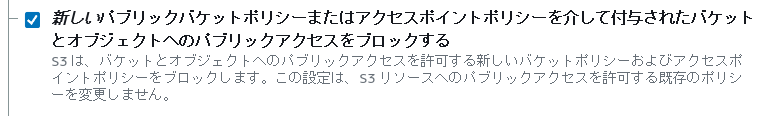

「新しい」、「バケットポリシー」の場合

今度はバケットポリシーですが、「新しい」、「バケットポリシー」にチェックを入れます。

バケットポリシーの場合はその下のバケットポリシーのへ週ボタンを押して、テキストボックスにjsonで入力していきます。

このjsonの詳細な書き方はヘルプや、他の色々なページを参考にしていただいたいのですが、とりあえず、ここではパブリックアクセスを許可するようなjsonを書きます。このjsonの書き方が・・・一応、AWS Consoleの中で入力支援もあるのですが、Eclipseや、IntelliJのようなものを期待すると、がっかりします。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": "*",

"Action": [

"s3:ListBucket",

"s3:GetObject"

],

"Resource": [

"arn:aws:s3:::mybucketxxxx",

"arn:aws:s3:::mybucketxxxx/*"

]

}

]

}

この状態で保存を押すと

文字通り、パブリックアクセスを許可するような設定ができないようにブロックされているのがわかります。

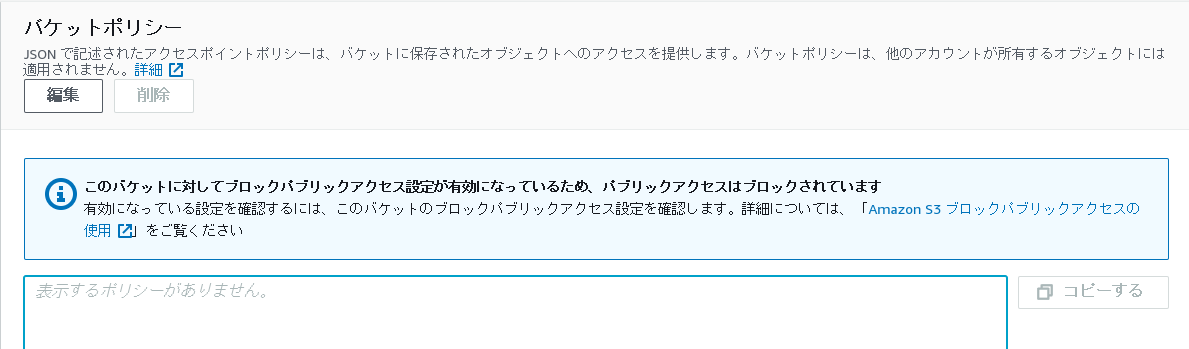

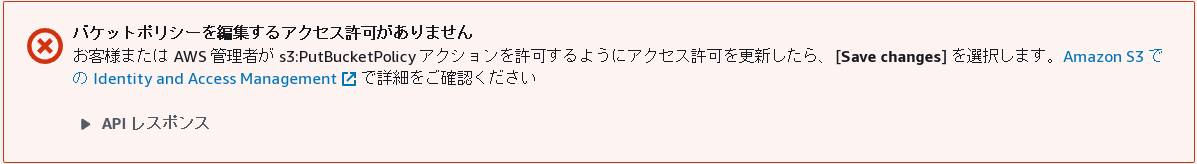

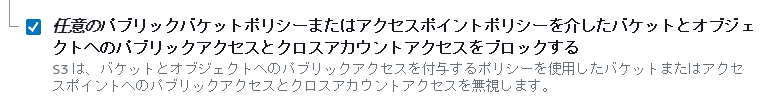

「任意の」、「バケットポリシー」の場合

今度は、「新しい」、「バケットポリシー」のチェックを一旦外して、バケットポリシーでパブリックアクセスが許可されている状態にします。その状態で、「任意の」、「バケットポリシー」のチェックをつけると、

今までパブリックアクセスができていたのが、ブロックされたのがわかると思います。「任意の」、「バケットポリシー」のチェックを外すと、またパブリックアクセスが可能になります。

これで、「新しい」/「任意」、「ACL」/「バケットポリシー」の、2×2で4パターンの動きがわかったと思います。

が、ここで疑問に思ったのが、「ACL」か「バケットポリシー」かはバケット単位でどちらしか選べません。(同時には選べない)なのに、「新しい」/「任意」、「ACL」/「バケットポリシー」で4パターンの選択肢が出てくるのは変なのでは?

ACLの場合は下のふたつは意味がないし、バケットポリシーの場合は上のふたつ意味がないと思いますが、どうなんでしょうか?

結局、バケットポリシー、どう書けばいいねん?

ちなみに、私はS3のアクセス制御はパブリック・アクセスブロックは全部有り、バケットポリシーでこれを入れて置くのが一番簡単でわかりやすいと思いました。ここで一元管理できるし。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": "*",

"Action": [

"s3:ListBucket",

"s3:GetObject"

],

"Resource": [

"arn:aws:s3:::mybucketxxxx",

"arn:aws:s3:::mybucketxxxx/*"

],

"Condition": {

"IpAddress": {

"aws:SourceIp": "1.2.3.4/32"

}

}

}

]

}

SourceIpは光回線ならルータのWAN側のアドレスです。企業内のproxyサーバの中だとproxyサーバのWAN側のアドレスです。これだと自分(またはその企業内)だけ外からアクセスできて、他はブロックされます。

画像とかだと、各オブジェクトのオブジェクトURLのリンクをクリックしてプレビューしたい場合もあるので、こうすると便利です。

ただ、jsonだと一時的にある部分だけコメントアウトして無効化できないので・・・そこだけが不便。

バケットポリシーのjsonの入力支援もイマイチ。もうちょっとわかりやすくならないかなー。